一、前言

朋友说他的机器被用来挖矿了,叫我帮他处理一下,正好锻炼锻炼应急响应能力。

二、处置

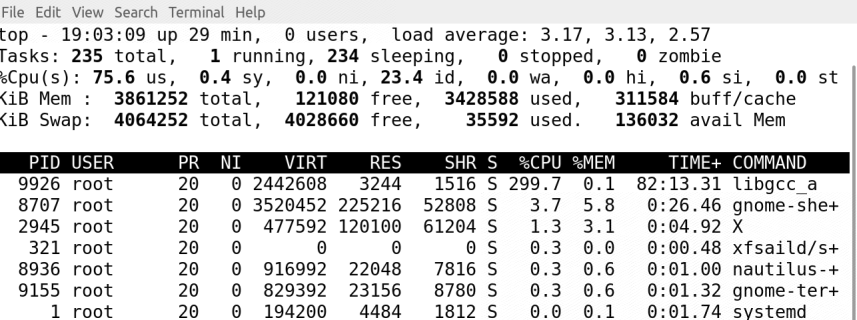

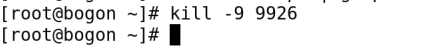

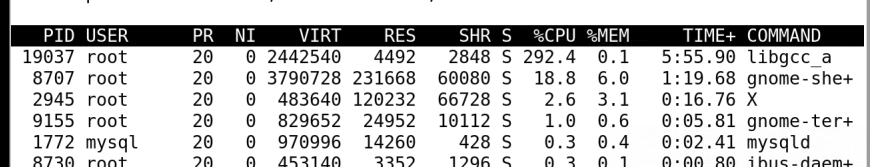

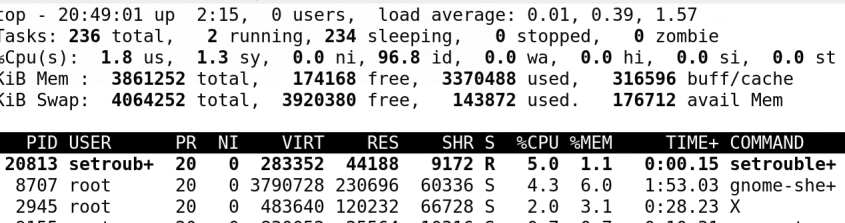

top查看cup发现占用300%,确实是被用来挖矿了。

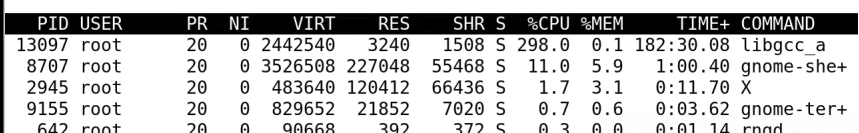

查看异常进程9926的pid端口,发现为空查找不到连接情况,怎么回事?

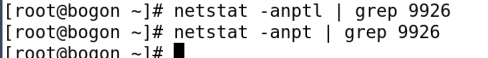

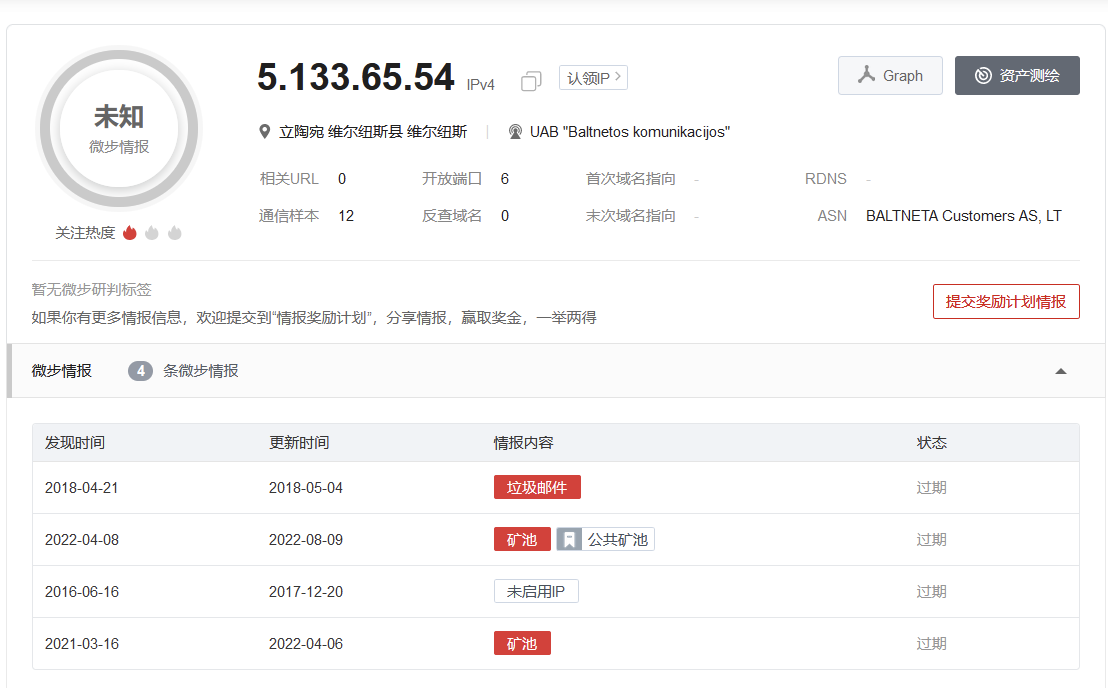

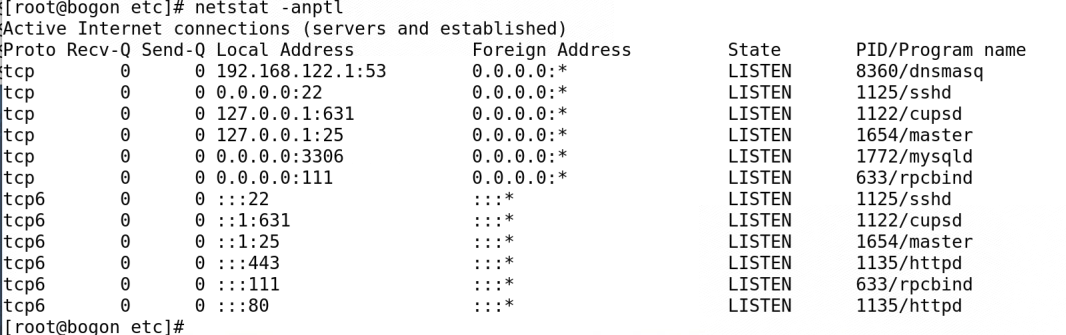

查看全部端口网络连接,发现pid被清除了,但是本地有异常端口连接情况,异常IP地址为5.133.65.54。

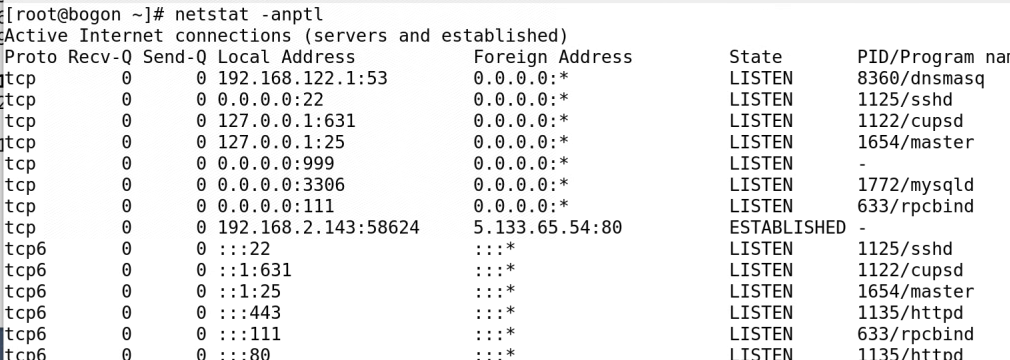

查看IP为国外IP,微步上显示矿池IP。

既然有pid那就先杀死进程。

但是过一会挖矿木马又重新启动,pid为13097。

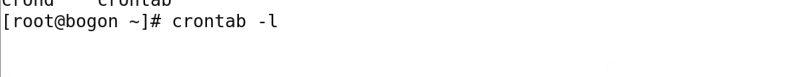

既然会自动复活猜测存在定时任务,查看时却为空。

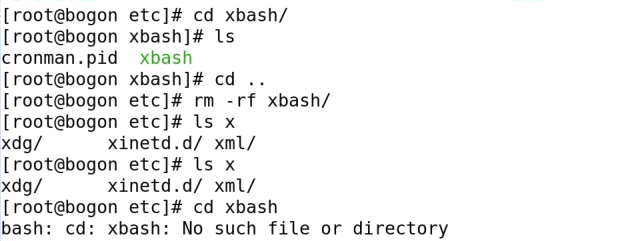

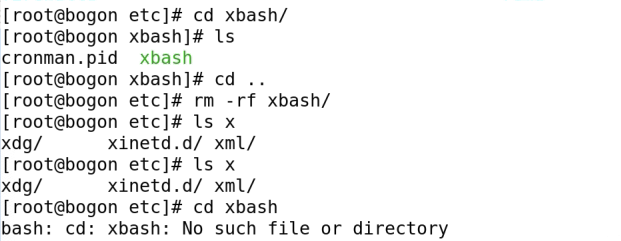

那只能查看计划任务文件,发现异常计划任务并且路径为/etc/xbash/xbash。

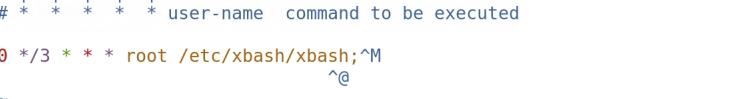

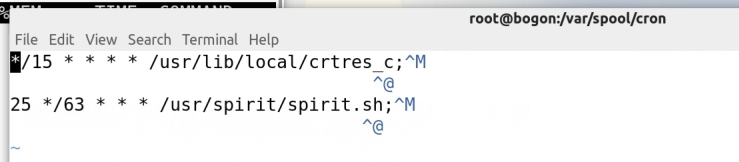

继续查看其他计划任务 /var/spool/cron。

本以为删除计划任务、终止进程木马后就可以了。谁知道没一会cpu又被跑满,异常进程pid为19037,那应该还存在守护进程。

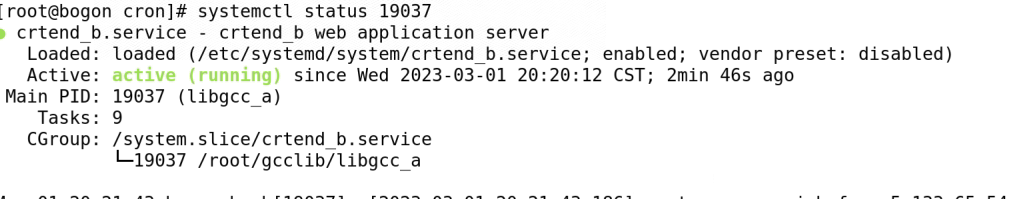

systemctl status 19037查看守护进程,发现异常地址为/root/gcclib/libgcc_a

接下来清除异常进程,删除异常文件。

再删除最开始计划任务中另一个异常文件。

随后查看网络连接,恢复正常。

为防止木马再次复活,重启后过一段时间查看cpu,也处于正常状态。

三、分析

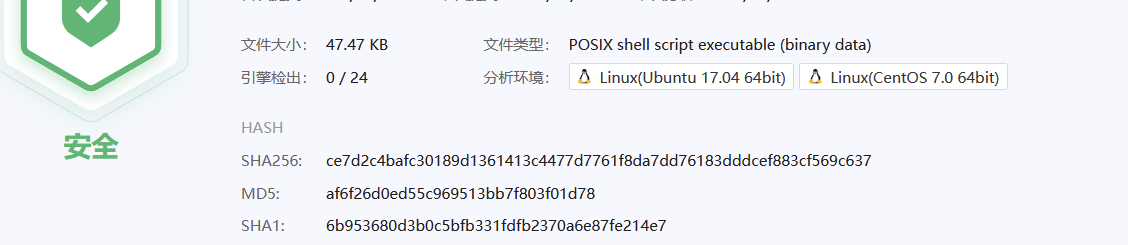

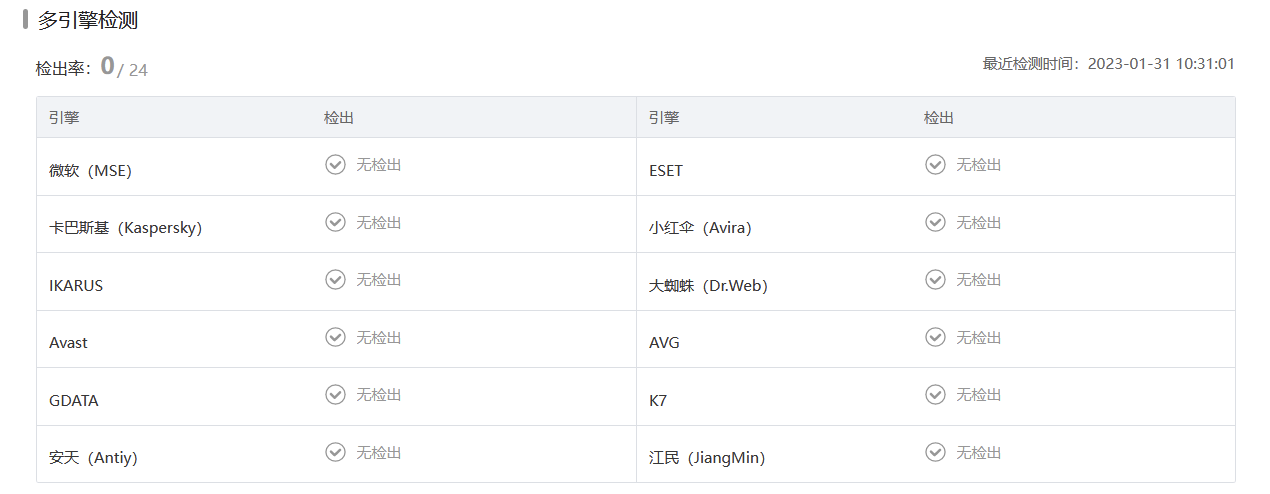

攻击者通过爆破22端口进入主机,并启动木马。该木马病毒比较狡猾,杀死进程后不仅存在计划任务会导致复活,还存在守护进程。在不清除守护进程的前提下无法从根本去除该木马。该病毒在沙箱显示安全,可能是因为比较新没有检测到。属于Derusbin家族xmrig挖矿程序,用来挖掘门罗币。存在多个恶意行为,例如通过写入一个contrab创建计划任务,停止指定服务,并使用wget命令从网上下载文件到目标机,还有读取用户数据,删除文件及修改文件夹权限等等。

四、建议

禁止弱口令,建议由大小写字母,特殊字符以及数字组成。

定期检查安全软件安装情况及病毒库更新。

内部进行安全培训,加强安全意识。

版权归原作者 chongya927 所有, 如有侵权,请联系我们删除。