背景

近日,“**黎巴嫩爆炸事件**”震惊世界,攻击者通过引爆控制的传呼机等电子设备,在极短的时间内制造了大规模恐怖袭击,其攻击的复杂程度和造成的巨大破坏深深震撼了所有人,也让供应链安全再次映入眼帘成为全球关注的焦点。

而在全球化高度发达的今天,一个小型设备,其配件都可能来自于数个国家,而供应链安全涉及从原材料采购、生产制造到最终产品交付给客户的整个过程,其中任何环节的漏洞都可能被攻击者利用,进而造成严重的安全威胁。

本文星尘安全就带着大家一起,来回顾一下近年来全球知名的七大供应链安全事件。

典型事件

1.xz utils供应链攻击事件(2024年)

事件经过

XZ Utils供应链攻击是一场严重的攻击事件,攻击者成功在版本5.6.0和5.6.1的XZ Utils压缩工具中插入了后门。XZ Utils是Linux操作系统中广泛使用的工具,不仅用于文件压缩和解压,还作为许多Linux发行版的依赖库。

攻击者通过潜伏两年,逐步获得了该项目的维护权限,并在2023年底修改了XZ Utils的安全机制。2024年初,攻击者在XZ Utils的代码中植入了恶意代码,从而影响多个Linux发行版,如Fedora、openSUSE、Debian测试版和Arch Linux

攻击手法

首先,攻击者通过正常的功能提交成为xz utils项目的维护者,**在潜伏了长达2年半之后**,在2024年3月,这位叫Jia Tan在源代码中植入后门,并通过极为隐蔽的手法将恶意代码伪装成正常的代码,同时混淆代码逻辑,使其难以被发现,后门代码主要针对SSH认证,通过篡改

sshd

进程,攻击者能够绕过身份验证,获得远程系统的完全控制权。

影响及反应

这次攻击的广泛性引发了行业对开源项目安全性的质疑。许多Linux发行版立即发布补丁,回滚到之前安全的XZ Utils版本5.4.x。尽管后门在被广泛部署之前被发现并封堵,但这次事件再次强调了软件供应链攻击的巨大威胁,并推动了社区对关键开源项目安全管理的反思

2.SolarWinds 攻击事件 (2020年)

事件经过

SolarWinds是一家提供网络管理软件的企业,服务对象包括美国政府机构、全球大型企业和非营利组织。2020年,黑客组织“APT29”(被认为与俄罗斯政府相关)渗透了SolarWinds的软件开发过程,植入了恶意代码到其Orion平台的更新包中。这些更新被无数客户安装,使黑客能够在受害者的网络中保持持久访问权限。攻击的独特之处在于,黑客采用了“低慢攻击”方式,避免触发常见的安全警报,长期潜伏在高价值目标的系统中。

攻击手法

黑客通过复杂的供应链攻击,首先破坏SolarWinds的开发环境,插入了一段被称为“Sunburst”的恶意代码。用户安装受感染的Orion更新后,系统会打开一个后门,允许黑客进行远程访问。黑客通过此后门渗透了美国国防部、财政部等多个重要部门,并收集了大量机密信息。

影响及反应

SolarWinds事件引发了全球性的震动,美国国会召开了多次听证会,并要求审查所有使用该软件的联邦机构。微软等公司也立即行动,封堵安全漏洞并加强监控。据估计,全球约有18,000个组织受到了影响,其中包括美国联邦政府、微软、FireEye等。该事件促使美国总统拜登签署了《网络安全强化行政令》,以加强联邦网络安全防御。

3.CCleaner 供应链攻击 (2017年)

事件经过

CCleaner是一款知名的系统清理和优化工具,全球用户数以百万计。2017年,黑客成功渗透了其开发公司Piriform的基础设施,在CCleaner的更新版本中植入了恶意代码。此次攻击表明,即便是广泛信任的知名软件,也可能成为攻击者的工具。

攻击手法

黑客首先入侵了Piriform的开发环境,并通过投放定制的shadowpad后门对开发人员进行持续监控,随后在CCleaner的合法更新包中嵌入后门代码。用户下载和安装更新后,攻击者便可通过后门访问用户的设备。这种攻击手法的特别之处在于,CCleaner作为合法软件得到了用户和企业的高度信任,用户通常不会对其产生怀疑。

影响及反应

受影响的版本被全球超过230万台设备安装,目标包含全球知名的科技企业如Google、思科和微软。虽然Piriform迅速修复了此漏洞,但该事件突显了供应链攻击对企业环境的潜在巨大威胁,并导致了企业对第三方软件的信任度降低,供应链安全成为行业的焦点议题。

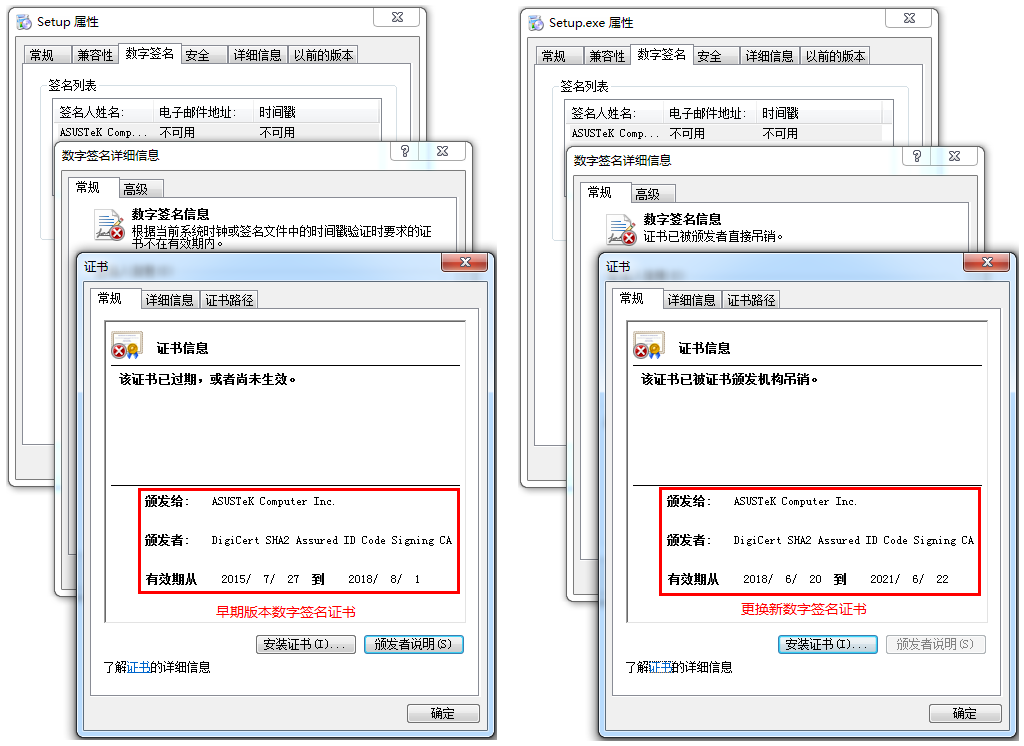

4.ASUS Live Update 供应链攻击 (2019年)

事件经过

ASUS Live Update 是一款用于自动为ASUS设备提供BIOS、驱动和应用更新的官方工具。2019年,卡巴斯基实验室揭露了一次针对ASUS Live Update的供应链攻击,黑客通过劫持该工具的更新机制,将恶意代码分发给了全球成千上万的用户设备。此次攻击针对性极强,虽然有大量设备受感染,但黑客只对数百个高价值目标实施了后续攻击。

攻击手法

黑客通过攻破ASUS内部的开发服务器,在合法的ASUS更新包中植入了后门程序ShadowHammer。该程序被精心设计,通过合法的数字签名证书传播,骗过了大部分杀毒软件和安全监控系统。ShadowHammer的特点是具有特定的MAC地址过滤功能,只有特定的MAC地址才会触发进一步的恶意行动,而普通用户的设备则不会有明显的异常,这也是一些先进的黑客组织常用的检测规避方法。

影响及反应

卡巴斯基实验室估计,有超过57,000台设备受到了此次攻击的影响,但只有600台设备的MAC地址匹配攻击者的目标。ASUS的声誉因此次事件受到严重损害,迫使公司对其软件供应链进行全面审查,并采取额外的安全措施。这一事件再次表明,供应链攻击的复杂性和针对性正在迅速上升,黑客能够通过精密的技术手段绕过传统的安全防线。

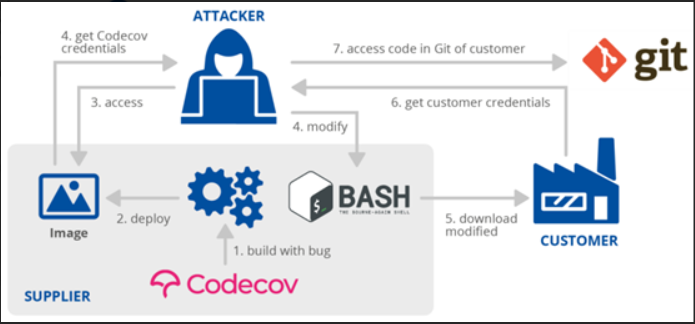

5.Codecov 供应链攻击 (2021年)

事件经过

Codecov是一家提供代码测试和覆盖率工具的公司,广泛用于DevOps管道中,以确保代码质量。2021年,Codecov的Bash Uploader脚本被黑客入侵并篡改,攻击者利用这个被篡改的脚本,长达数月地从用户的CI/CD(持续集成和持续交付)环境中窃取了敏感信息,包括API密钥、令牌、服务账户和数据库凭证。

攻击手法

黑客首先攻破了Codecov的基础设施,修改了Bash Uploader脚本,使其在上传代码相关数据时,悄悄地将环境变量(如API密钥和凭证)传输到攻击者的服务器。由于许多企业在开发和测试环境中使用Codecov,这使得攻击者能够获取到企业内部系统的访问凭证,并进一步渗透到其生产环境中。

影响及反应

受到影响的公司包括许多知名的技术巨头,如Slack、Atlassian、IBM等。该事件引发了全球范围内的企业对其CI/CD供应链的紧急审查,许多公司不得不更改密钥和密码,重新审查安全策略。Codecov事件表明,开发工具和测试工具同样需要高度的安全防护,任何小的疏漏都可能带来巨大的连锁反应。

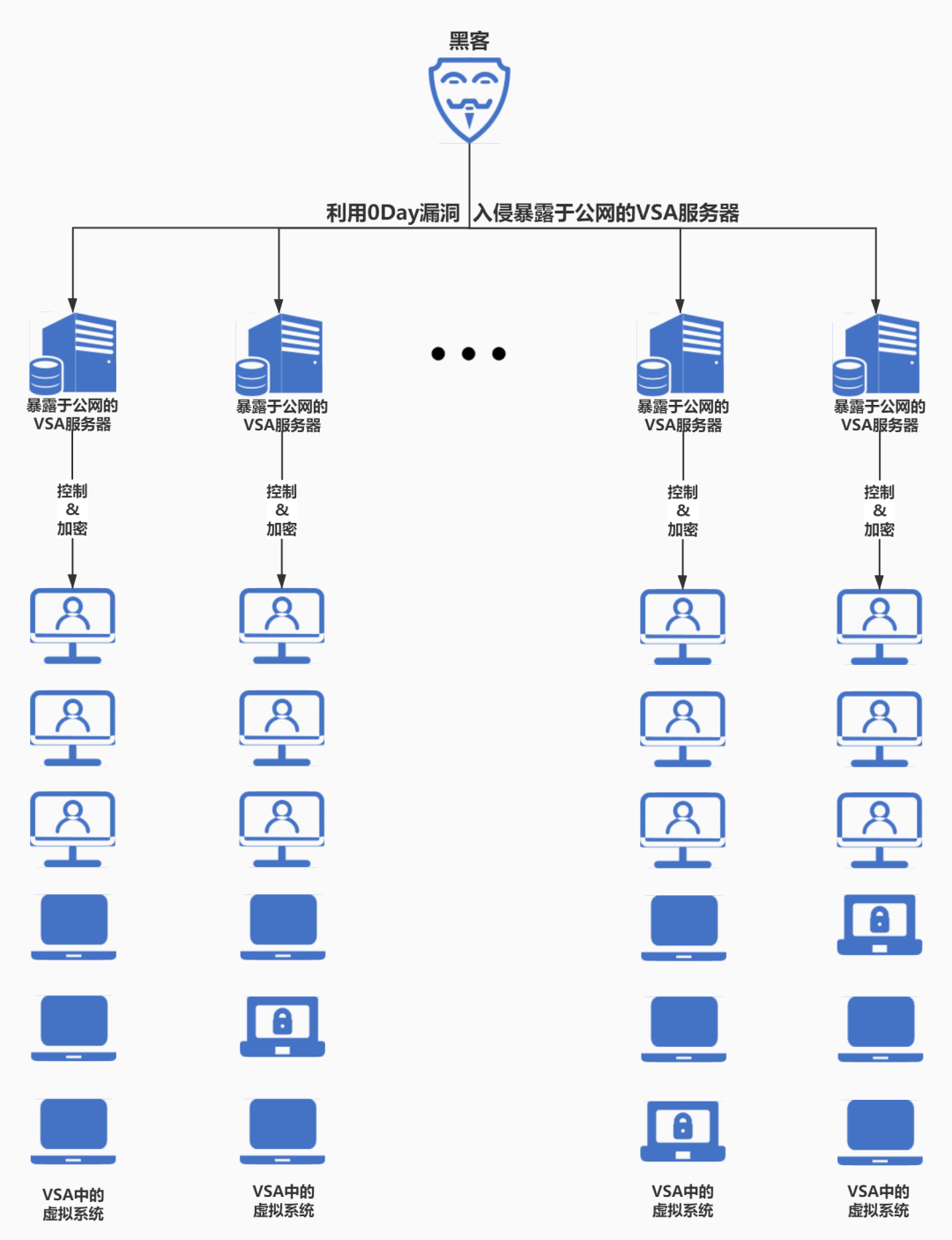

6.Kaseya VSA 供应链攻击 (2021年)

事件经过

Kaseya是一家为托管服务提供商(MSP)提供IT管理解决方案的公司,其VSA产品被全球众多IT服务公司用来远程监控和管理客户的IT基础设施。2021年7月,黑客组织REvil通过Kaseya VSA的漏洞发动了大规模供应链攻击,成功在全球超过1500家企业的系统中安装勒索软件,导致这些企业的业务全面瘫痪。

攻击手法

黑客首先发现并利用了Kaseya VSA中的一个零日漏洞,随后通过该漏洞远程在VSA服务器上执行恶意代码,并向受管理的设备推送勒索软件。REvil组织在成功控制这些设备后,立即对其加密,并索要总计高达7000万美元的赎金,以解密所有受影响的系统。

影响及反应

此次攻击对全球多个行业的公司产生了深远影响,尤其是那些依赖MSP服务的中小型企业。全球范围内的超市、医院、学校等服务中断,迫使许多企业支付赎金来恢复业务。美国联邦调查局(FBI)迅速介入,Kaseya也关闭了其VSA服务以阻止攻击蔓延。这一事件加剧了全球对勒索软件供应链攻击的担忧,凸显了中小企业网络防护中的脆弱性。

7.3CX供应链攻击事件(2023年)

事件经过

2023年3月,3CX的桌面客户端应用程序成为一场大规模供应链攻击的目标。该事件影响了全球数百万用户和多家大型企业,受影响的企业包括麦当劳、可口可乐、Air France等知名公司。攻击者通过篡改3CX的合法软件更新,将恶意软件嵌入用户系统中。攻击的曝光引发了广泛的关注和连锁反应,许多安全公司和企业用户都对此展开紧急应对。

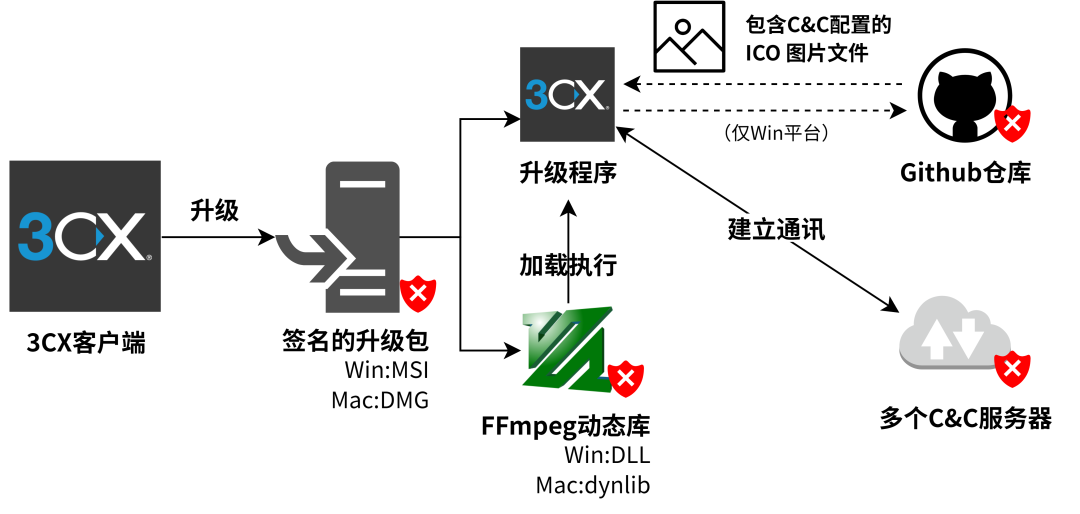

攻击手法

攻击者采用了DLL侧加载技术,这种方法通过将恶意的动态链接库文件(DLL)伪装成合法的Microsoft Windows服务,达到持久化攻击的目的。攻击者在感染的系统上执行了恶意软件**Taxhaul**,并通过第二阶段恶意软件**Coldcat**展开更深的攻击。Coldcat通过C2(命令与控制)服务器与攻击者进行通信,执行包括文件传输、命令执行、以及进一步恶意活动的命令,更为复杂的是,3CX攻击还涉及macOS平台,使用名为**Simplesea**的恶意软件,能够执行包括远程命令、文件管理和网络连接测试等任务。

影响及反应

这次供应链攻击影响了全球数千家公司和数百万用户,安全公司迅速采取行动。SentinelOne、CrowdStrike等知名安全公司首先发现并发布了攻击警告。3CX也在事件曝光后紧急回应,建议用户卸载其受感染的桌面客户端,并切换到Web客户端版本。此外,Mandiant的调查结果表明,攻击背后可能是与朝鲜政府有关的黑客组织UNC4736。

总结

这些全球知名的供应链攻击事件,展示了供应链安全的脆弱性与复杂性。随着企业越来越依赖第三方服务、软件和外包供应商,供应链中的每一个环节都可能成为攻击者的目标,而从这次黎巴嫩事件来看,这种对抗显然已经上升到国家层面。为了应对日益增长的供应链攻击威胁,下至企业,上至国家,都需要加强供应链的审查、强化安全协议,并实施更多的防御性技术来保护其核心资产和客户数据。

本文转载自: https://blog.csdn.net/weixin_45581780/article/details/142501848

版权归原作者 星尘安全 所有, 如有侵权,请联系我们删除。

版权归原作者 星尘安全 所有, 如有侵权,请联系我们删除。