以下内容整理自清华大学《数智安全与标准化》课程大作业期末报告同学的汇报内容。

第一部分:算力网络

第二部分:可信度评估

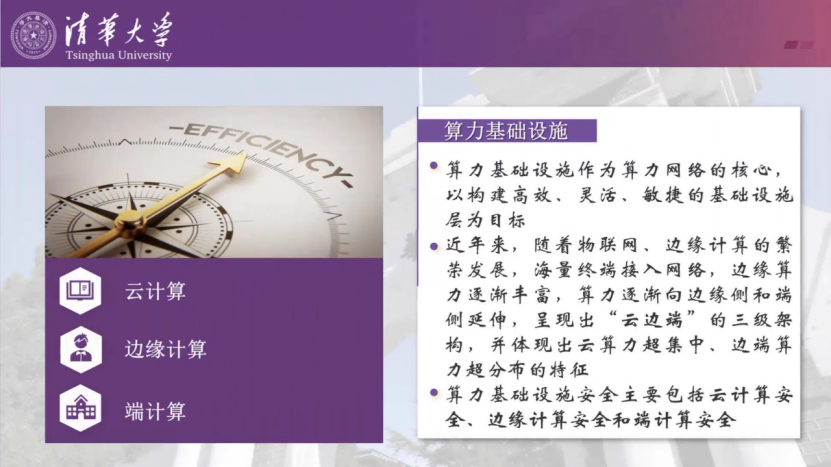

一、可信度评估

在整个算力网络处理任务的实施流程中,不同部分有不同可信度评估的方法,具体包括:用户可信度、任务可信度、算力资源调度、数据传输、任务计算以及数据存储。

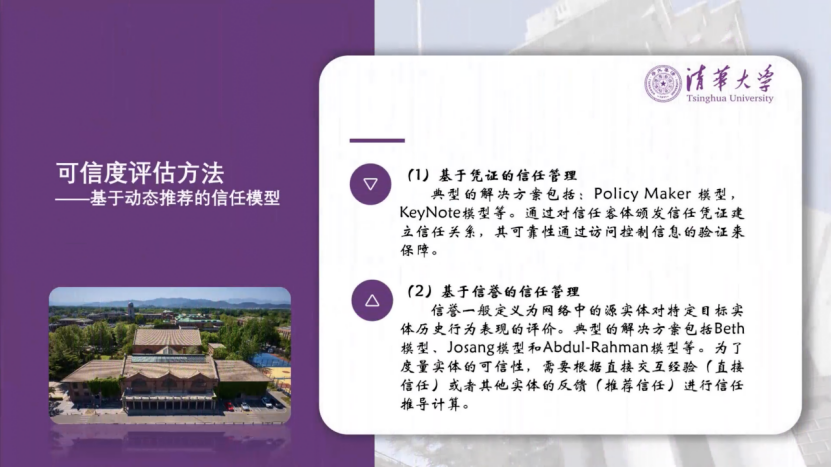

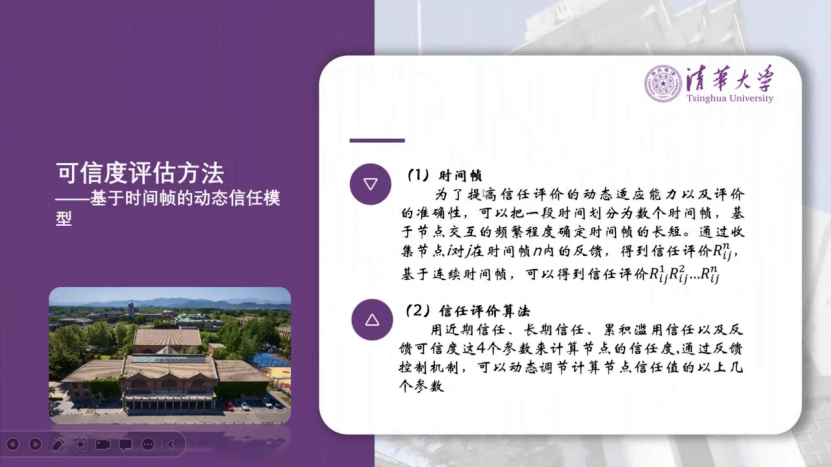

我们小组在“用户可信度”和“任务可信度”上进行研究,主要参考三个模型:基于动态推荐的信任模型、基于时间帧的动态信任模型以及基于多维决策属性的信任量化模型。

二、可信度评估方法

三、算力网络节点可信度评估模型

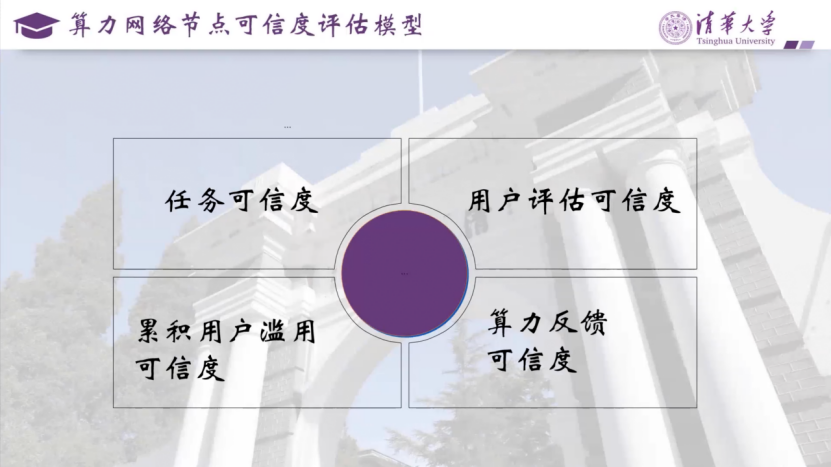

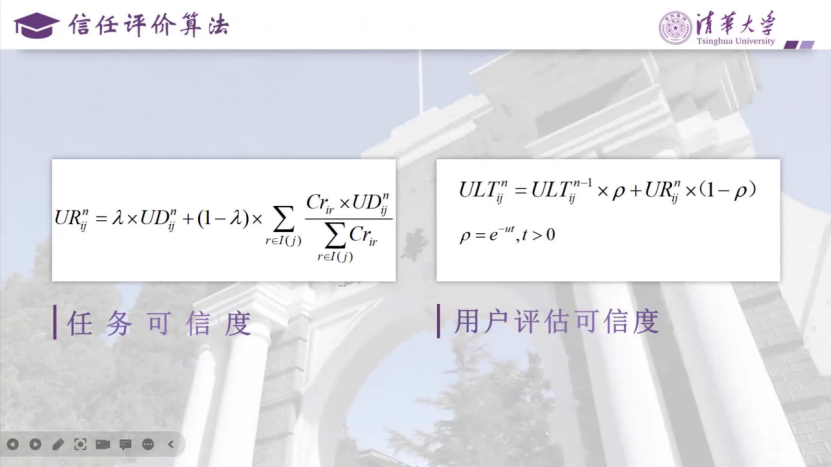

我们的算力网络节点可信度评估模型主要评价四个参数,其中任务可信度与用户评估可信度是主要工作,累计用户滥用可信度和算力反馈可信度可以用来调节前两个可信度。

四、信任评价算法

任务可信度:定义 ,其中主要用到

,其中主要用到 ,它是算力网络节点对于用户节点的直接评价,评价方法有多种参数,比如用户任务的保密等级、用户任务身处行业等。直接可信度的选择是双向的,可以是用户在使用算力网络之前选择的一个等级,也可以是算力网络直接对于用户任务的一个评估。公式中另外一个参数值

,它是算力网络节点对于用户节点的直接评价,评价方法有多种参数,比如用户任务的保密等级、用户任务身处行业等。直接可信度的选择是双向的,可以是用户在使用算力网络之前选择的一个等级,也可以是算力网络直接对于用户任务的一个评估。公式中另外一个参数值 ,是后面将要介绍的算力反馈可信度,用来评判某个任务可信度的反馈是否可信。

,是后面将要介绍的算力反馈可信度,用来评判某个任务可信度的反馈是否可信。

用户评估可信度:基于任务可信度,用户每提交一个任务都会更新用户评估可信度,由原先任务可信度乘上**衰减因子 ,加上新的任务可信度乘上衰减因子

,加上新的任务可信度乘上衰减因子 ,

, 由自己定义,考虑不同衰减方式,可以定义不同的衰减因子

由自己定义,考虑不同衰减方式,可以定义不同的衰减因子 **。含义是,随着时间推移越久,用户之前的任务可信度在进行用户整体评估可信时效果越低,也就是说我们要看重最近的任务可信度。

**。含义是,随着时间推移越久,用户之前的任务可信度在进行用户整体评估可信时效果越低,也就是说我们要看重最近的任务可信度。

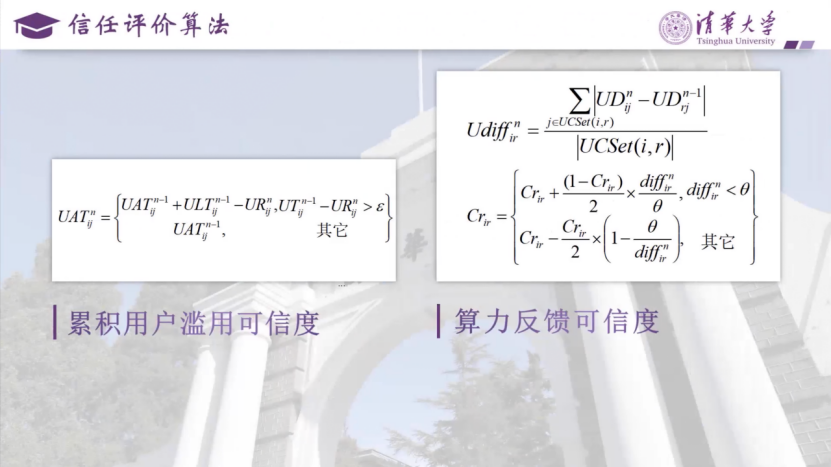

累积用户滥用可信度:当用户提交一个任务之后,任务可信度与用户评价可信度的差大于一个 时,我们就会把它加入累积用户滥用可信度。含义是,有时候用户以前的可信度比较高,进行恶意的操作行为会使它本次任务可信度与他之前的用户评价可信度发生较大差别,这个时候我们可以通过累计用户滥用可信度来累积用户的滥用行为,也是把它的恶意行为给记录下来。累计用户滥用可信度越高,也就说明这个用户越不可靠。

时,我们就会把它加入累积用户滥用可信度。含义是,有时候用户以前的可信度比较高,进行恶意的操作行为会使它本次任务可信度与他之前的用户评价可信度发生较大差别,这个时候我们可以通过累计用户滥用可信度来累积用户的滥用行为,也是把它的恶意行为给记录下来。累计用户滥用可信度越高,也就说明这个用户越不可靠。

算力反馈可信度:比如用户i与算力节点j,我们不仅考虑两者之间的交互,还考虑与两者发生过交互的其他节点r。计算其他节点r,对于用户评价与我们本次算力网络节点的差值,然后再对它们做一个平均,得到一个Udifferent。含义是,当这个评价差异比较大的时候,我们可以认为当前的算力网络对用户的评价发生了一定的偏差,它的反馈是不真实的。

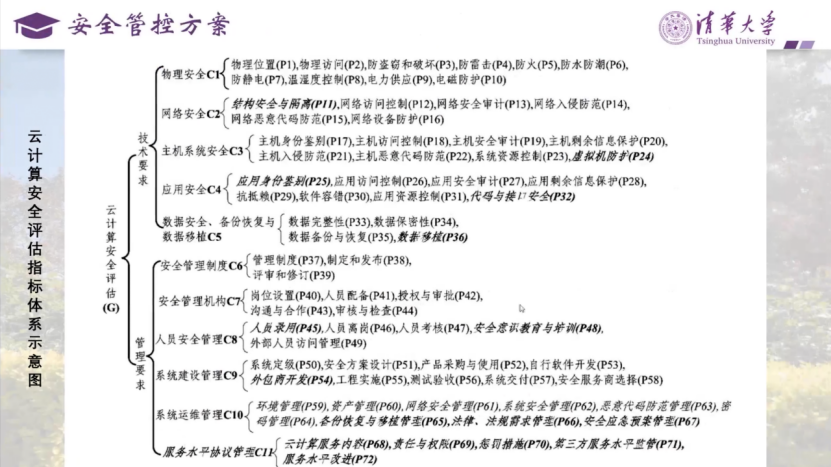

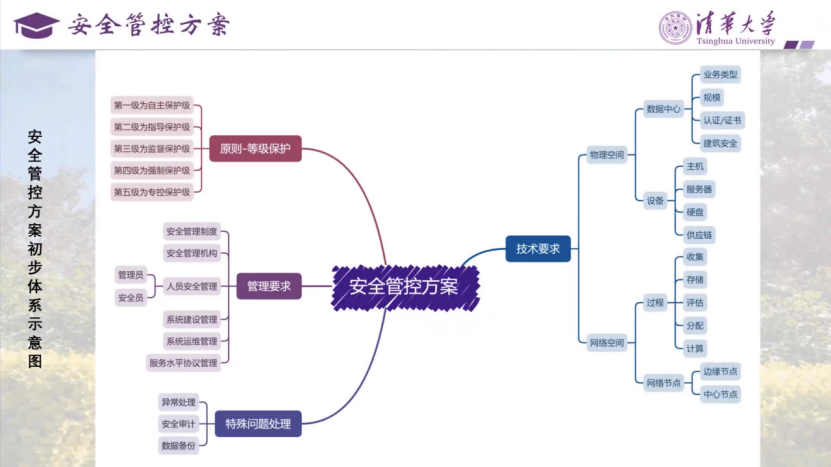

第三部分:安全管控方案

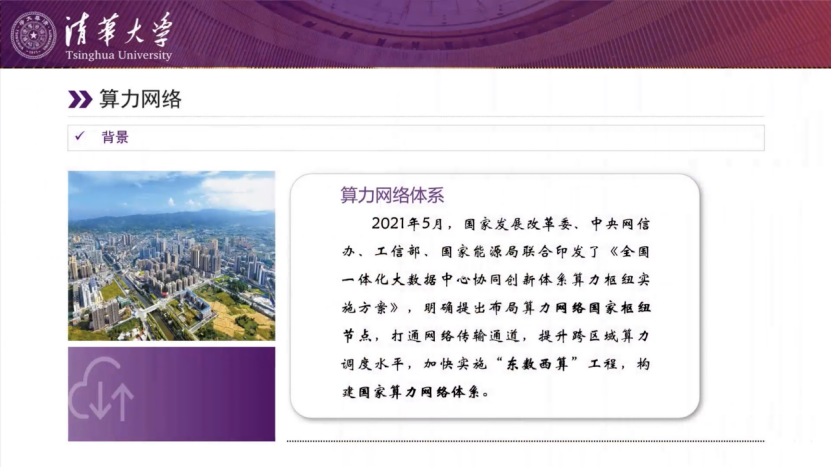

安全管控方案主要参考云计算体系的一些指标,因为云计算也是算力网络基础设施之一,主要分为技术要求和管理要求两方面。

技术要求分为五个方面:安全物理环境、安全通信网络、安全区域边界、安全计算环境以及安全管理中心。

管理要求分为五个部分:安全管理制度、安全管理机构、安全管理人员、安全建设管理以及安全运维管理。

以上就是我们的本次展示,谢谢!

编辑整理:陈龙

版权归原作者 数据派THU 所有, 如有侵权,请联系我们删除。