一、准备:

1,靶场:个人选择DVWA。

2,工具:Burp Suite。

3,密码字典。

二、开搞!:

注:任何未经授权的渗透测试皆为违法,本文仅供学习,维护网络安全人人有责。

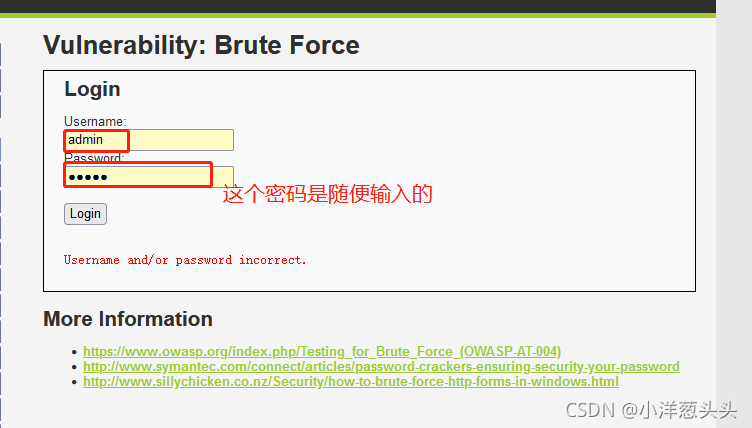

一、打开dvwa暴力破解页面:

二,随便输入用户名和密码:

返回:“用户名或密码错误”,这里有个小技巧,有的网站会返回“用户名不存在”和“密码错误”,也就是说用户名输入错误时和密码输入错误时返回的不一样,这种能够方便用户更改输入的用户名或密码,也方便了黑客,可以先爆破用户名,再爆破密码,大大减少爆破的工作量。

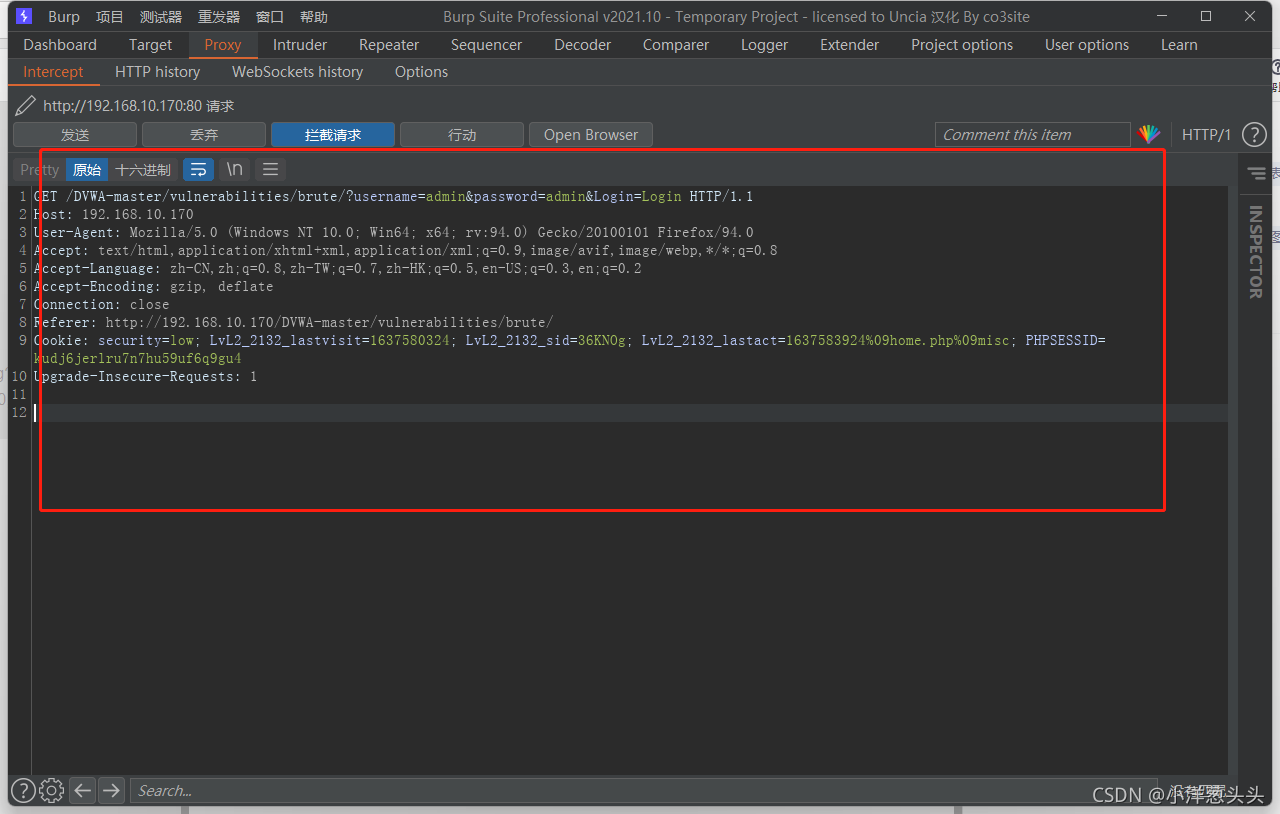

三、打开burp,浏览器把流量转发到burp。

浏览器设置代理,转发流量给burp:

burp打开拦截,并再次往登录界面随便输入用户名和密码会抓到如下包:

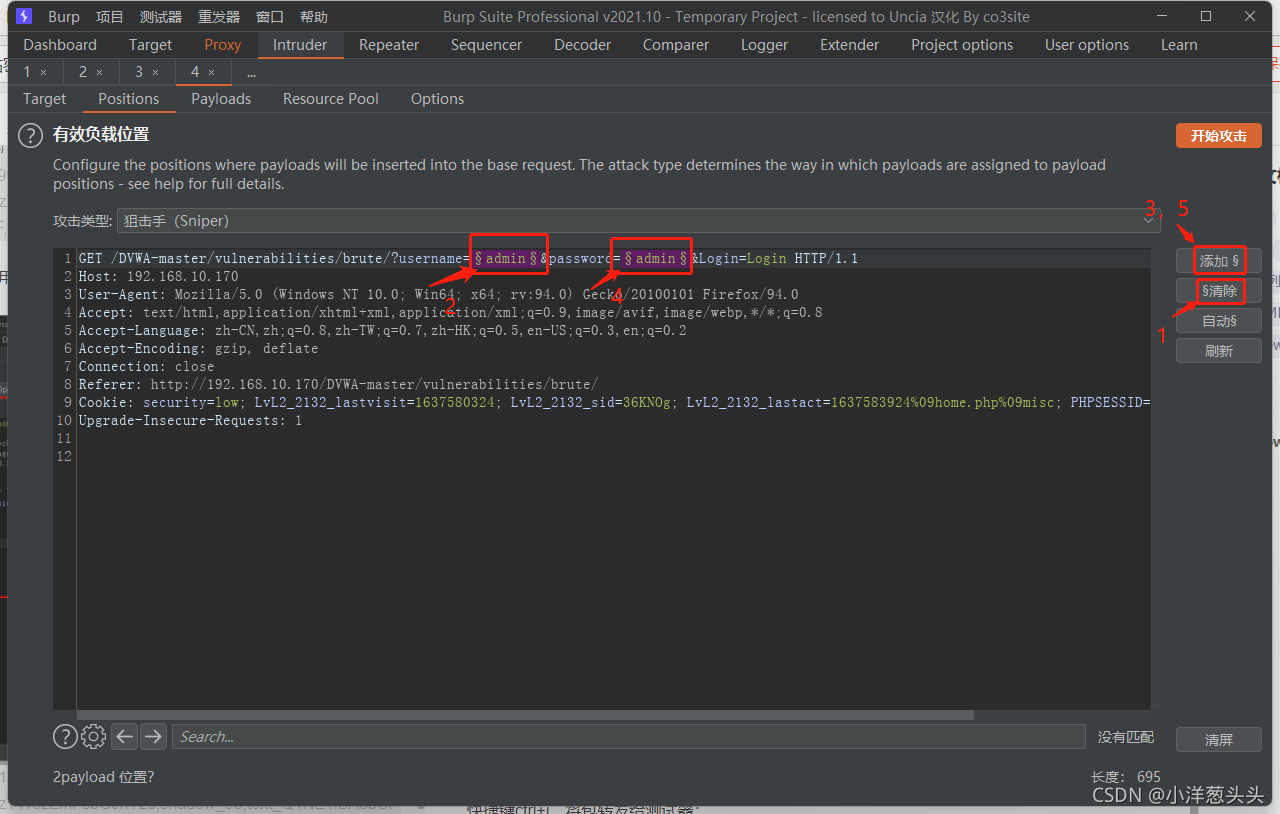

四、转发到测试器,设置爆破点

快捷键ctrl+i,将包转发给测试器,并按照顺序,先清除所有,再选择要爆破的地方进行添加。

五、选择攻击类型

因为用户名和密码都不知道,所以攻击类型选择集束炸弹:

四种攻击类型解释:

一:狙击手:有效负载集只能选择一个,添加了一个参数,且假设payload有250个,那么就会执行250次。. 添加了两个参数,就会挨着来,第一个参数开始爆破时,第二个不变,如此这样,会进行250+250此 总共500次爆破。

二:破城槌:和狙击手差不多,有效负载集只能选择一个,一个参数的话都一样,只不过如果添加了两个参数的话,就一快进行爆破,那么就只会进行250次爆破。

三: 音叉:两个或两个以上payload中行数对应破解。

列:

lie1:[1,2]

lie2:[1,2]

那麽将会以(1,1)、(2,2)进行破解。

四:集束炸弹:同pitchfork,起码两个参数,但此操作会计算两个的payload 的积。

列:

lie1:[1,2,3]

lie2:[4,5,6]

那么第一次爆破为 1,4

第二次为1,5

以此类推 1,6

2,4

2,5.。。。。。。

六、选择字典

有效载荷类型选择运行时文件,然后文件选择你的字典。

需要注意我们设置了两个地方需要爆破,所以另一个我们也要设置一下,办法相同:

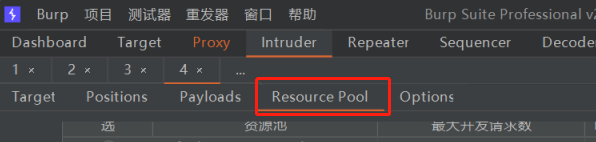

七、延时爆破

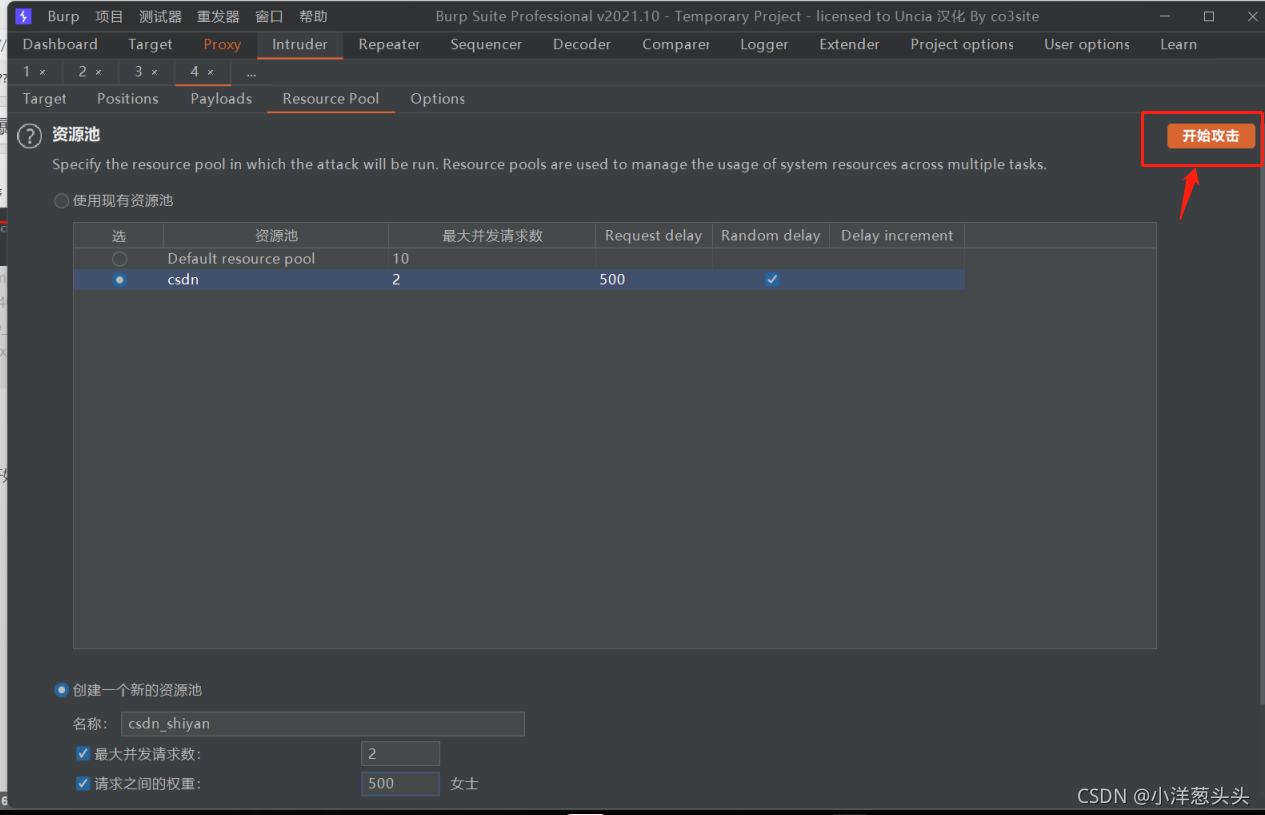

点击resource pool,创建资源池

名称自行设置,最大并发请求数为同时发送最大请求的数量,越少时间越长,越安全,对你对服务器都是,请求之间的权重为每次同时发送请求之间所搁时间(单位毫秒ms)

三个小选项:

第一个为固定时间间隔发送

第二个为发送时间随机变化

第三个为发送时间递增变化(单位ms)

八、一切准备完毕,开始爆破

点击右上角开始攻击,将自动开始暴力破解,并弹出进度页面:

正在暴力破解,低下为进度条。

完成后,我们点击长度,会发现有一条长度和其他的不一样,没错,这就是我们爆破出的账户和密码,现在我们拿到dvwa去测试。

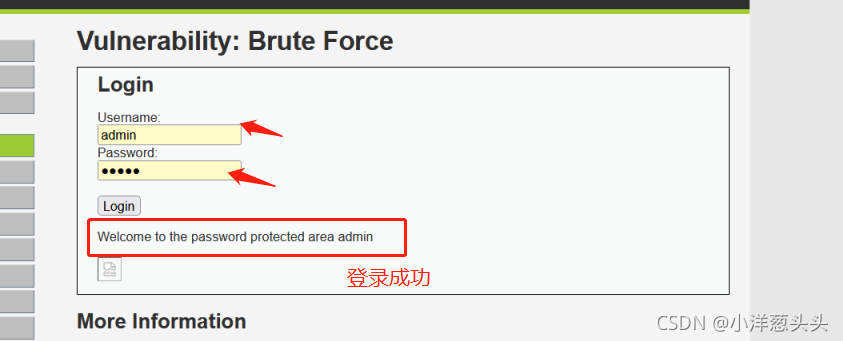

九、测试

将我们得到的账户名和密码放到dvwa中进行测试,发现登录成功,结束!

版权归原作者 小洋葱头头 所有, 如有侵权,请联系我们删除。