前言

本人两个月准备软考中级,还要兼顾六级和绩点,功夫不负有心人,也是让我通过了,现在想想要不要再报考个高级比较好,可是高级还要写论文……算了,到时等到报名再想吧,其实还有很多任务要准备,好像大创啊,考研啊,看自己能不能抗住这一切吧😁。

因为本人实用幕布记的,用幕布的思维导图查看会更好一些,而且我也标注了花里胡哨的颜色,一看就知道哪些是重点,所以更推荐大家用幕布看哦~

现在分享一些笔记给大家,希望能够帮助大家并顺利通过软考。

幕布地址:第五章 信息系统安全 - 幕布

概要- 数据加密与认证- 信息系统安全- 网络安全- 物理安全管理- 人员安全管理- 应用系统安全管理

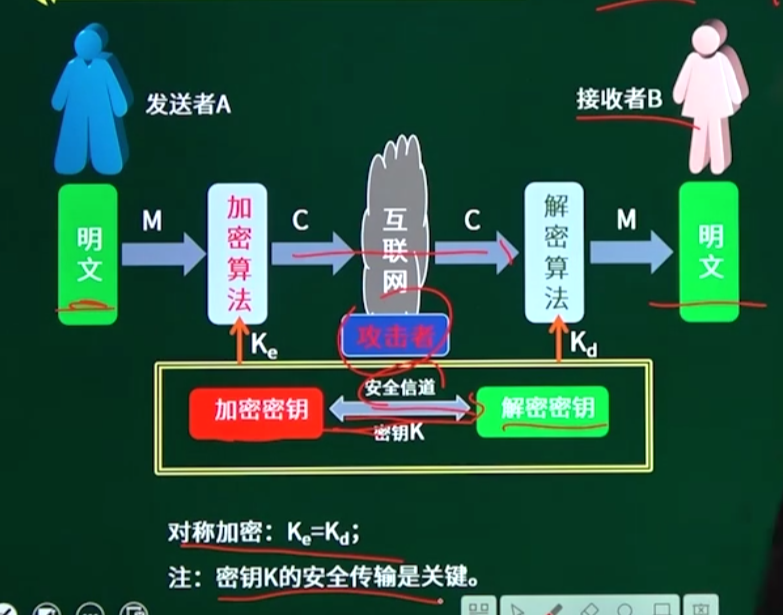

数据加密与认证- ## 加密体系- ### 对称加密

- 要求:需要强大的加密算法,发送方和接收方必须保证密钥的安全- 优点:加密速度快- 缺点:加密强度不高、密钥分发困难应用:大量数据的加密- 算法:DES、3DES、RC-5、IDEA- ### 非对称加密

- 要求:需要强大的加密算法,发送方和接收方必须保证密钥的安全- 优点:加密速度快- 缺点:加密强度不高、密钥分发困难应用:大量数据的加密- 算法:DES、3DES、RC-5、IDEA- ### 非对称加密 - 会用到两把不一样的钥匙- 优点:加密强度高,密钥分发简单- 缺点:加密速度慢,算法复杂- 应用:少量数据的加密- 常见算法:RSA (512、1024、2048)、ElGamal、ECC、DSA算法- ## 数字签名

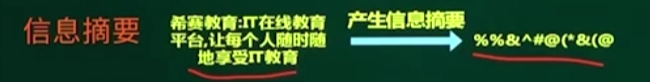

- 会用到两把不一样的钥匙- 优点:加密强度高,密钥分发简单- 缺点:加密速度慢,算法复杂- 应用:少量数据的加密- 常见算法:RSA (512、1024、2048)、ElGamal、ECC、DSA算法- ## 数字签名 - 保证信息传输的完整性- 发送者的身份认证- 防止交易中的抵赖发生- 应用最为广泛的三种数字签名是Hash签名、DSS签名、RSA签名- 常用的消息摘要算法有MD5(消息摘要为128位)、SHA(消息摘要为160位)- ## 信息摘要- 数据加密-信息摘要- 数字摘要:由单向散列函数加密成固定长度的散列值。

- 保证信息传输的完整性- 发送者的身份认证- 防止交易中的抵赖发生- 应用最为广泛的三种数字签名是Hash签名、DSS签名、RSA签名- 常用的消息摘要算法有MD5(消息摘要为128位)、SHA(消息摘要为160位)- ## 信息摘要- 数据加密-信息摘要- 数字摘要:由单向散列函数加密成固定长度的散列值。  - 常用的消息摘要算法有MD5,SHA等,市场上广泛使用的MD5,SHA算法的散列值分别为128和160位。- 由于SHA通常采用的密钥长度较长,因此安全性高于MD5

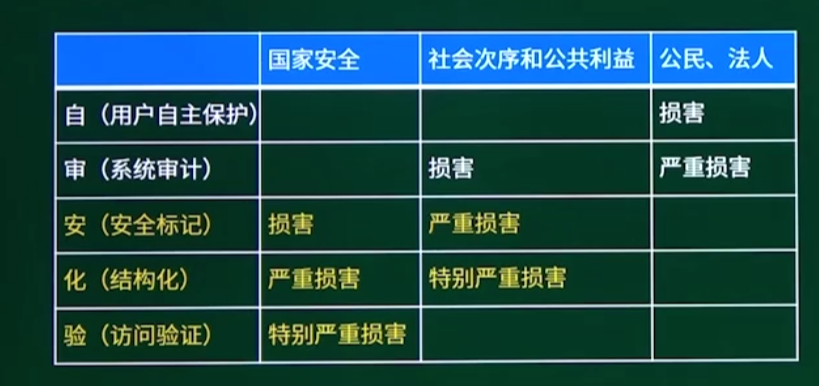

- 常用的消息摘要算法有MD5,SHA等,市场上广泛使用的MD5,SHA算法的散列值分别为128和160位。- 由于SHA通常采用的密钥长度较长,因此安全性高于MD5信息系统安全- ## 安全保护等级

- ## 管理体系- 配备安全管理人员- 建立安全职能部门- 成立安全领导小组- 主要负责人出任领导- 建立信息安全保密管理部门- ## 技术体系- 硬件系统安全和物理安全- 数据网络传输、交换安全、网络安全- 操作系统、数据库管理系统安全- 应用软件安全运行- 物理安全- 运行安全数据安全- ## 安全属性- ### 保密性- 应用系统的信息不被泄露给非授权的用户、实体或过程,或供其利用的特性。即防止信息泄漏给非授权个人或实体,信息只为授权用户使用的特性。- 对应措施 - 最小授权原则- 防暴露- 信息加密- 物理保密- ### 完整性- 整性是信息未经授权不能进行改变的特性。即应用系统的信息在存储或传输过程中保持不被偶然或蓄意地删除、修改、伪造、乱序、重放和插入等破坏和丢失的特性。- 对应措施 - 协议- 纠错编码方法- 密码校验- 数字签名- 公证- ### 可用性- 可用性是应用系统信息可被授权实体访问并按需求使用的特性。即信息服务在需要时,允许授权用户或实体使用的特性,或者是网络部分受损或需要降级使用时,仍能为授权用户提供有效服务的特性。 - 对应措施 - 身份识别与确认、- 访问控制- 业务流控制- 路由选择控制- 审计跟踪- ### 不可抵赖性- 在应用系统的信息交互过程中,确信参与者的真实同一性。即所有参与者都不可能否认或抵赖曾经完成的操作和承诺。- 对应措施:数字签名

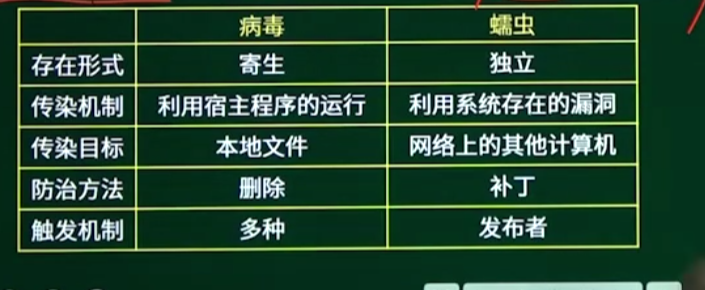

- ## 管理体系- 配备安全管理人员- 建立安全职能部门- 成立安全领导小组- 主要负责人出任领导- 建立信息安全保密管理部门- ## 技术体系- 硬件系统安全和物理安全- 数据网络传输、交换安全、网络安全- 操作系统、数据库管理系统安全- 应用软件安全运行- 物理安全- 运行安全数据安全- ## 安全属性- ### 保密性- 应用系统的信息不被泄露给非授权的用户、实体或过程,或供其利用的特性。即防止信息泄漏给非授权个人或实体,信息只为授权用户使用的特性。- 对应措施 - 最小授权原则- 防暴露- 信息加密- 物理保密- ### 完整性- 整性是信息未经授权不能进行改变的特性。即应用系统的信息在存储或传输过程中保持不被偶然或蓄意地删除、修改、伪造、乱序、重放和插入等破坏和丢失的特性。- 对应措施 - 协议- 纠错编码方法- 密码校验- 数字签名- 公证- ### 可用性- 可用性是应用系统信息可被授权实体访问并按需求使用的特性。即信息服务在需要时,允许授权用户或实体使用的特性,或者是网络部分受损或需要降级使用时,仍能为授权用户提供有效服务的特性。 - 对应措施 - 身份识别与确认、- 访问控制- 业务流控制- 路由选择控制- 审计跟踪- ### 不可抵赖性- 在应用系统的信息交互过程中,确信参与者的真实同一性。即所有参与者都不可能否认或抵赖曾经完成的操作和承诺。- 对应措施:数字签名网络安全- ## 信息安全基本要素- 机密性:确保信息不暴露给未授权的实体或进程- 完整性:只有得到允许的人才能修改数据,并且能够判别出数据是否已被篡改- 可用性:得到授权的实体在需要时可访问数据,即攻击者不能占用所有的资源而阻碍授权者的工作- 可控性:可以控制授权范围内的信息流向及行为方式- 可审查性:对出现的网络安全问题提供调查的依据和手段- ## 防火墙- 防火墙通常被比喻为网络安全的大门,用来鉴别什么样的数据包可以进出企业内部网。- 可以阻止基于IP包头的攻击和非信任地址的访问。- 无法阻止和检测基于数据内容的黑客攻击和病毒入侵,- 无法控制内部网络之间的违规行为。- ## 扫描器、安全审计- 安全审计系统通过独立的、对网络行为和主机操作提供全面与忠实的记录,- 方便用户分析与审查事故原因,很像机上的“黑匣子”- 扫描器是入侵检测的一种,用于发现网络服务、网络设备和主机的漏洞。- 扫描器无法发现正在进行的入侵行为,还有可能成为攻击者的工具- ## 计算机病毒

- 计算机病毒:编制或者在计算机程序中插入的破坏计算机功能或者破坏数据,影响计算机使用并且能够自我复制的一组计算机指令或者程序代码。- 木马:利用计算机程序漏洞侵入后窃取文件的程序被称为木马。它是一种具有隐藏性的、自发性的可被用来进行恶意行为的程序,多不会直接对电脑产生危害,而是以控制为主。- 蠕虫:一种独立的计算机软件程序,它复制自身以便传播到其他计算机。- 防病毒软件对于基于网络的攻击行为(- 如扫描、针对漏洞的攻击)却无能为力.

- 计算机病毒:编制或者在计算机程序中插入的破坏计算机功能或者破坏数据,影响计算机使用并且能够自我复制的一组计算机指令或者程序代码。- 木马:利用计算机程序漏洞侵入后窃取文件的程序被称为木马。它是一种具有隐藏性的、自发性的可被用来进行恶意行为的程序,多不会直接对电脑产生危害,而是以控制为主。- 蠕虫:一种独立的计算机软件程序,它复制自身以便传播到其他计算机。- 防病毒软件对于基于网络的攻击行为(- 如扫描、针对漏洞的攻击)却无能为力.物理安全管理- ## 机房与设施- √计算机机房- √电源- √计算机设备- √通信线路- ## 技术控制(监视,出入)- √检测监视系统- √人员进出机房和操作权限范围控制- ## 环境与人身安全- √防火- √防漏水和水灾- √防静电- 防自然灾害- 防物理安全威胁- ## 电磁泄露- 电磁干扰设备- 屏蔽机房(随时关屏蔽门、墙面不允许打孔、线缆需经过过滤器)

人员安全管理- ## 安全组织- ## 岗位安全考核与培训- √关键岗位人员统一管理,允许一人多岗,但业务应用操作人员不能由其他关键岗位人员兼任 - 系统 数据库 网络 不能相互监督- √兼职和轮岗要求:业务开发人员和系统维护人员不能兼任或担负安全管理员、系统管理员、数据库管理员、网络管理员和重要业务应用操作人员等岗位或工作- √权限分散要求:“权限分散、不得交叉覆盖”的原则,系统管理员、数据库管理员、网络管理员不能相互兼任岗位或工作- √多人共管要求:关键岗位人员处理重要事务或操作时,应保持二人同时在场,关键事务应多人共管。- √全面控制要求

系统运行安全与保密层次- ## 系统级安全- 敏感系统的隔离、访问IP地址段的限制、登录时间段的限制、会话时间的限制、连接数的限制、特定时间段内登录次数的限制;应用系统的第一道防护大门- ## 资源访问安全- 对程序资源访问进行安全控制。客户端控制菜单和操作按钮;服务器端对URL程序资源访问控制、业务服务类方法访问控制- ## 功能性安全- 对程序流程产生影响,如用户在操作业务记录时,是否需要审核,上传附件不能超过指定大小- ## 数据域安全- 行级数据域安全;字段级数据域安全

小结- 网络安全机密性-完整性-可用性-可控性-可审查性-防火墙-扫描器-防病毒-安全审计系统- 信息安全管理-信息系统安全属性(保密性-完整性-可用性-不可抵赖性)-信息系统安全体系(物理安全-运行安全-数据安全)---信息系统安全保护等级---物理安全管理----安全人员安全(岗位安全考核与培训)-应用系统安全管理(系统运行安全域保密的层次构成-系统运行安全检查与记录)

版权归原作者 梨涡泥窝 所有, 如有侵权,请联系我们删除。