第七章 网络安全【计算机网络】

前言

2023-7-7 17:11:39

以下内容源自《【创作模板四】》

仅供学习交流使用

推荐

第六章 应用层【计算机网络】

计算机网络(第8版) 谢希仁 编著

第7章 网络安全

7.1网络安全问题概述

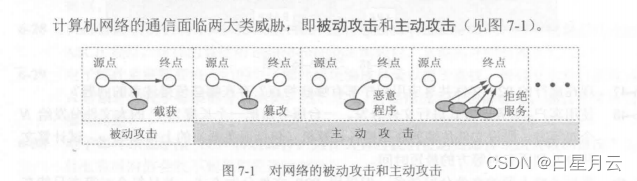

7.1.1计算机网络面临的安全性威胁

被动攻击:截获

- 流量分析

主动攻击:

- 篡改

- 恶意程序

- 拒绝服务Dos

7.1.2安全的计算机网络

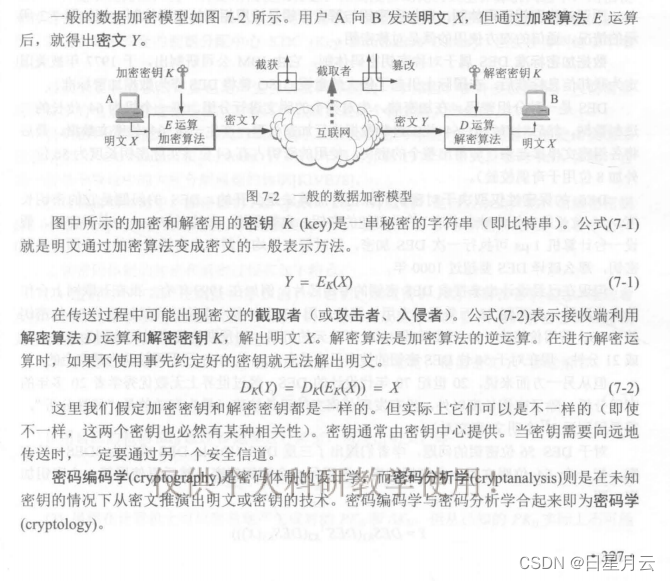

7.1.3数据加密模型

7.2两类密码体制

7.2.1对称密钥密码体制

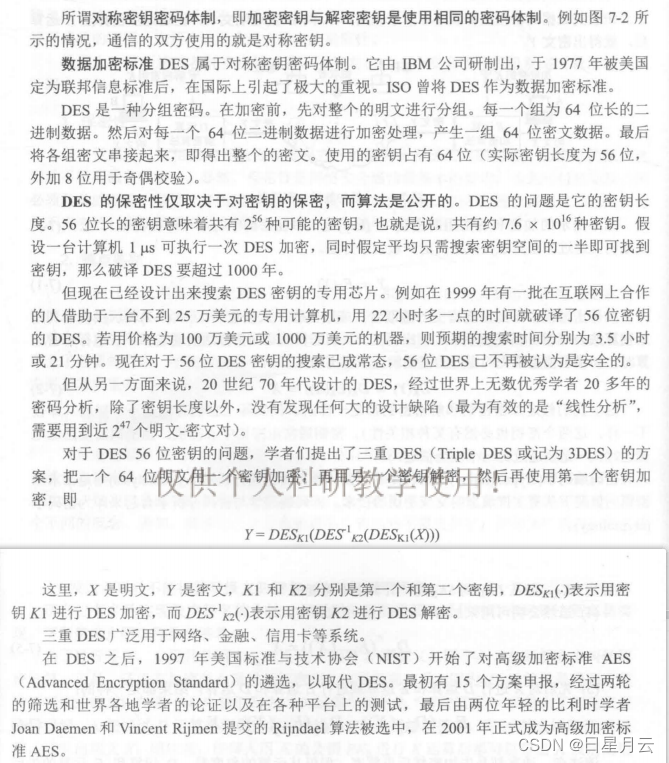

所谓对称密钥密码体制,即加密密钥与解密密钥是使用相同的密码体制。例如图7-2所示的情况,通信的双方使用的就是对称密钥。

DES、3DES、AES

7.2.2公钥密码体制

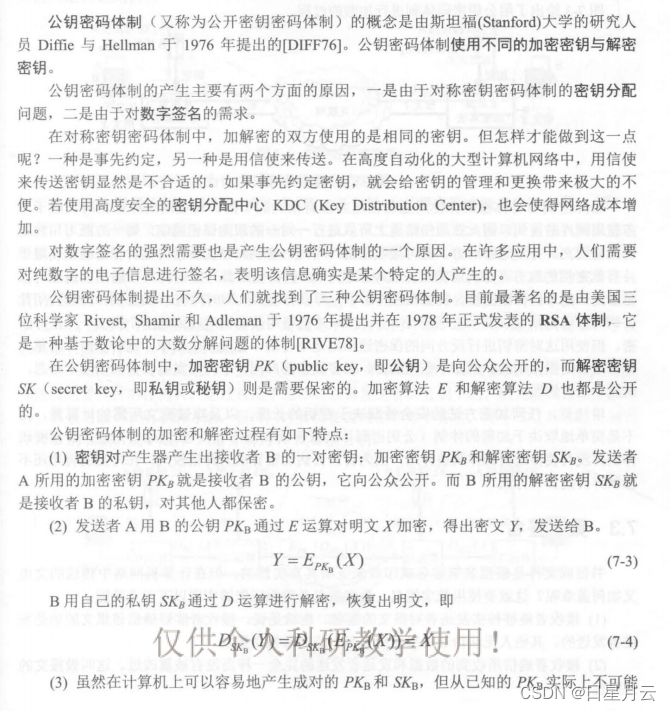

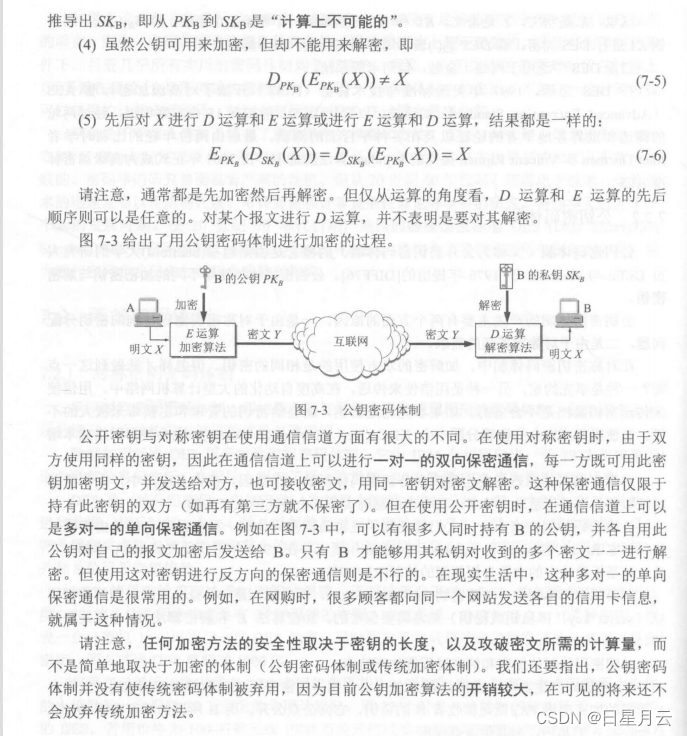

公钥密码体制(又称为公开密钥密码体制)的概念是由斯坦福(Stanford)大学的研究人员 Diffie与 Hellman于1976年提出的[DIFF76]。公钥密码体制使用不同的加密密钥与解密密钥。

公钥密码体制的产生主要有两个方面的原因,一是由于对称密钥密码体制的密钥分配问题,二是由于对数字签名的需求。

在公钥密码体制中,加密密钥PK(public key,即公钥)是向公众公开的,而解密密钥SK (secret key,即私钥或秘钥)则是需要保密的。加密算法E和解密算法D也都是公开的。

7.3鉴别

7.3.1报文鉴别

7.3.2实体鉴别

7.4密钥分配

7.4.1 对称密钥的分配

7.4.2 公钥的分配

7.5互联网使用的安全协议.

7.5.1网络层安全协议

7.5.2运输层安全协议

7.5.3应用层安全协议

7.6系统安全:防火墙与入侵检测

7.6.1防火墙

7.6.2入侵检测系统

7.7一些未来的发展方向

本章的重要概念

习题

最后

2023-7-7 22:46:23

为众人抱薪者,已然冻毙于风雪。

祝大家考研上岸

点赞收藏关注哦

版权归原作者 日星月云 所有, 如有侵权,请联系我们删除。