本文内容基于AlmaLinux 8系统。

以下为一键运行脚本,此脚本在AlmaLinux8,9系统上测试通过,其它版本系统无法保证全部功能正常运行。推荐仅在全新的服务器操作系统上运行此脚本,如二次执行可能会出现未知错误!

# bash <(curl -L https://github.com/AlexWalker97/Shell/raw/main/linux_init.sh)

一、修改主机名

通常在购买一台新的服务器时服务器Hostname会被云厂商定义为特定的名称,如果需要修改的话可以按照下面步骤进行:

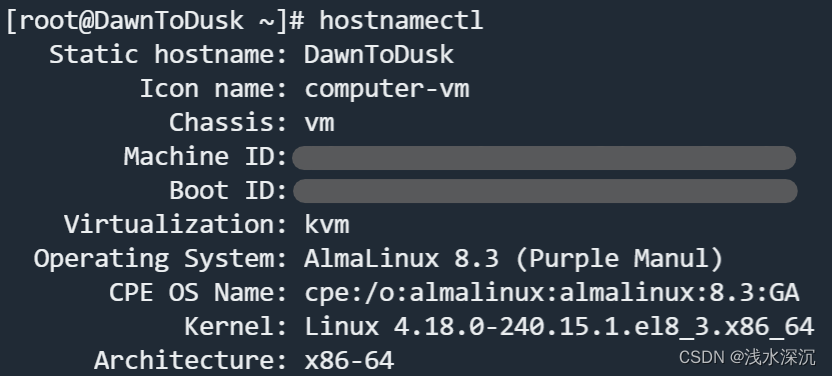

1. 查看系统信息

你可以使用下面指令查看到主机的相关信息:

# hostnamectl

例如下面截图是我的服务器信息:

2. 修改主机名

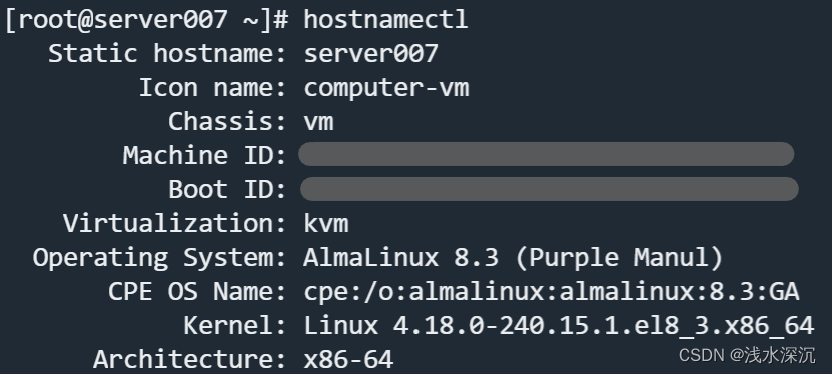

接下来修改服务器主机名:

# hostnamectl set-hostname 主机名

修改成功并重连ssh后可以看到服务器名称变成了server007:

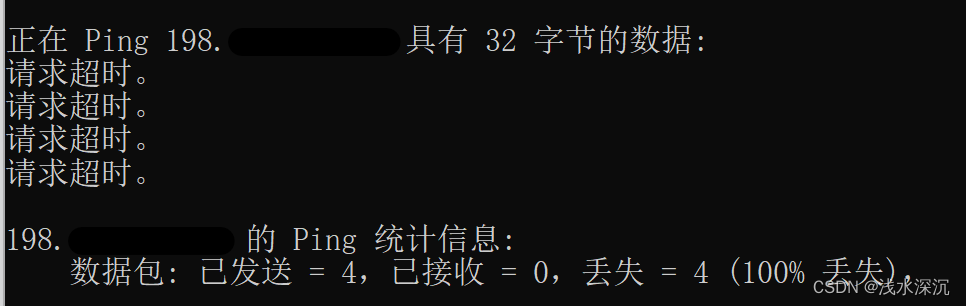

二、禁用ICMP协议

部分攻击者会使用ping工具来测试服务器是否"存在",我们可以禁用ICMP协议(让我们的服务器不响应其它服务器的ping请求)来保护服务器安全。

在 /etc/sysctl.conf 文件中增加一行 net.ipv4.icmp_echo_ignore_all = 1 (= 号后面的值0表示允许,1表示禁止),之后执行 sysctl -p 使新配置生效:

# echo "net.ipv4.icmp_echo_ignore_all = 1" >> /etc/sysctl.conf

# sysctl -p

此时使用windows cmd工具ping服务器时会发现无法ping通:

三、关闭SELinux

y1s1,SELinux是个好东西,它能为linux服务器带来很强的安全防护功能。但是这个系统总是会和各种软件之间出现莫名其妙的冲突,有些问题排查极为浪费时间。在此直接将SELinux一关了之,再见!

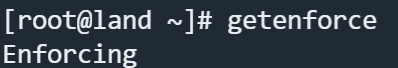

输入getenforce检测selinux是否打开:

# getenforce

如结果如下:

Enforcing或Permissive表示SELinux为已打开(后者表示临时关闭,但重启后还会打开),若结果为Disabled则代表selinux系统未启用,无需关闭。

输入以下指令已永久关闭SELinux:

# setenforce 0

# sed -i "s/SELINUX=enforcing/SELINUX=disabled/g" /etc/selinux/config

四、修改ssh端口

22端口为服务器默认ssh端口,因此易受攻击。我们可以通过修改服务器默认ssh端口的方式来规避风险。

1. 准备端口

首先确认我们需要开放的ssh端口(此处以端口1234为例)未被占用:

安装lsof工具(便捷查看端口占用情况):

# yum -y install lsof

查看端口占用:

# lsof -i:1234

结果如下所示则代表端口未被使用:

2. 防火墙开放端口

执行以下命令开放1234端口:

# firewall-cmd --add-port=1234/tcp --permanent

重启防火墙:

# firewall-cmd --reload

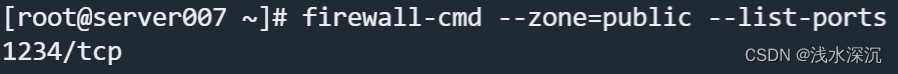

查看防火墙已开放端口:

# firewall-cmd --zone=public --list-ports

结果如下:

3.修改ssh端口

修改文件/etc/ssh/sshd_config:

# vi /etc/ssh/sshd_config

将其中的#Port 22取消注释并修改为Port 1234:

重启sshd服务:

# systemctl restart sshd

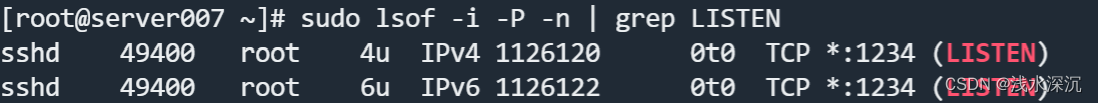

我们可以通过sudo lsof -i -P -n | grep LISTEN指令来查看所有系统监听的端口:

之后我们在ssh工具中只能使用1234端口登录服务器。

五、创建新用户

为了安全起见一般不建议直接使用root用户进行操作,为此我们需要创建新的用户,并在需要时给予他们root权限。新用户名最好不要使用user,admin等常见词,以下使用user1仅作为演示。

1. 创建用户

# adduser 用户名

2. 修改密码

为刚刚创建的用户设置密码:

# passwd 用户名

完成后结果如下:

3. 赋予新用户管理员权限

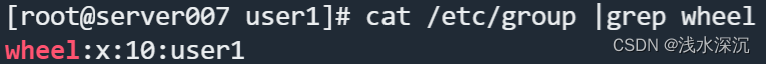

在AlmaLinux 8系统上,用户组 wheel 成员都可以使用sudo以管理员权限访问系统。如果你想要新创建的用户拥有管理员权限,添加用户到wheel用户组:

# usermod -aG wheel 用户名

查看属于wheel组中的用户:

# cat /etc/group |grep wheel

结果如下:

六、禁止root用户远程登陆

这点十分重要。一台暴露在互联网上的服务器每天可能会受到成千上百次的ip扫描或root密码暴力破解,其中远程ssh连接的用户名基本默认为root,因此我们有必要禁止root用户远程登陆,并使用我们上一步创建的新用户名登录。

1. 修改配置:

# vi /etc/ssh/sshd_config

将其中如下图位置所示Permitrootlogin改为no:

2. 重启sshd服务:

# systemctl restart sshd

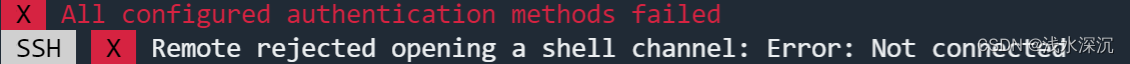

现在如果我们断开此次ssh会话并再次尝试使用root登录会有如下报错:

这说明修改已经生效。

七、(可选)为服务器开启bbr

TCP BBR是谷歌出品的TCP拥塞控制算法,可以使 Linux 服务器显著地提高吞吐量和减少 TCP 连接的延迟。Linux4.9之后的内核自带bbr算法,如果linux内核版本低于4.9需要升级内核,这篇文章不会涉及到服务器升级内核的内容,仅针对服务器内核>4.9的系统。

1.查看内核

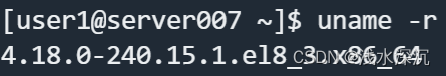

$ uname -r

如下可以看到我们的内核为4.18,因此可以直接开启bbr。

2.开启bbr并设定队列算法为fq_codel(队列算法有很多种如:fq,fq_pie,cake等,这里选择fq_codel演示):

首先进入管理员账户:

$ sudo su

之后执行:

# echo "net.ipv4.tcp_congestion_control = bbr" >> /etc/sysctl.conf

# echo "net.core.default_qdisc = fq_codel" >> /etc/sysctl.conf

# sysctl -p

执行这一步时可能会有报错:"sysctl: setting key "net.core.default_qdisc": No such file or directory",我们直接忽略掉错误重启机器。

3.重启电脑后输入如下指令:

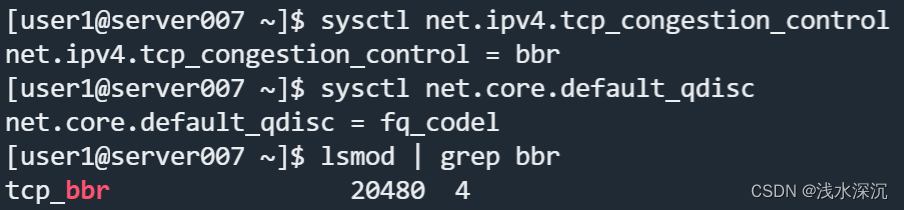

$ sysctl net.ipv4.tcp_congestion_control

$ sysctl net.core.default_qdisc

$ lsmod | grep bbr

如果均出现bbr则说明启用成功,如下图所示:

总结

以上是一台新服务器到手后的一些简单安全防护及优化内容,更高级的保护措施(如:fail2ban,蜜罐技术等)之后有需要的话会再汇总成一篇文章,欢迎关注~

版权归原作者 浅水深沉 所有, 如有侵权,请联系我们删除。