今天继续给大家介绍渗透测试相关知识,本文主要内容是wpscan工具简介与使用。

免责声明:

本文所介绍的内容仅做学习交流使用,严禁利用文中技术进行非法行为,否则造成一切严重后果自负!

再次强调:严禁对未授权设备进行渗透测试!

一、wpscan工具简介

wpscan是一款专门针对wordpress的扫描工具,采用ruby语言编写,能够扫描worpress网站中包括主题漏洞、插件漏洞以及wordpress网站本身存在的漏洞。wpscan还可以扫描wordpress网站启用的插件和其他功能。

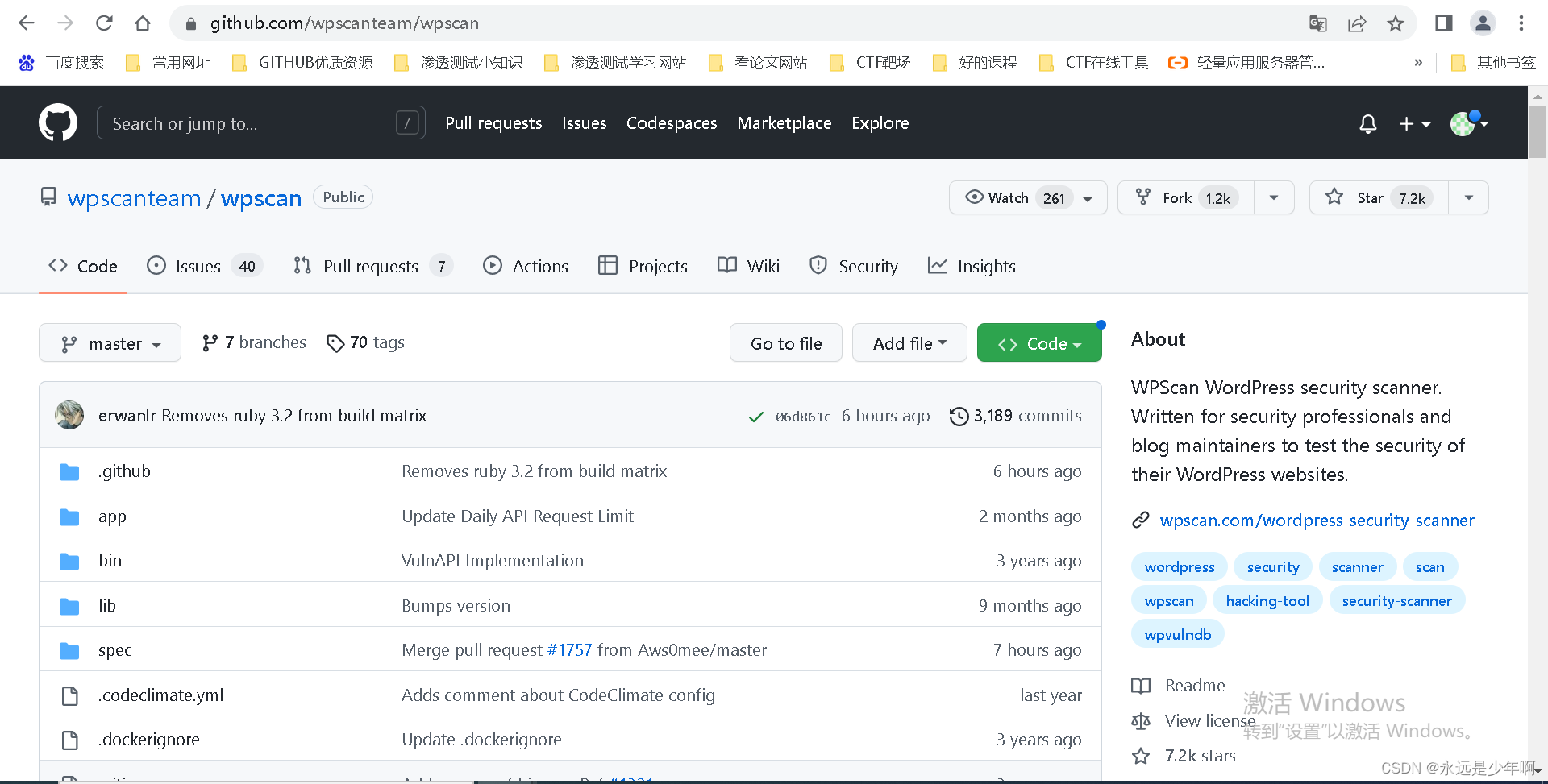

wpscan可以在Github上下载,网页链接为:https://github.com/wpscanteam/wpscan,页面如下所示:

在Kali Linux系统种,wpscan也是默认安装的。

二、wpscan工具使用

接下来,我们就介绍wpsacn工具的使用。

1、查看帮助

执行命令:

wpscan -h

可以查看该工具的帮助文档,该命令执行结果如下所示:

2、扫描站点

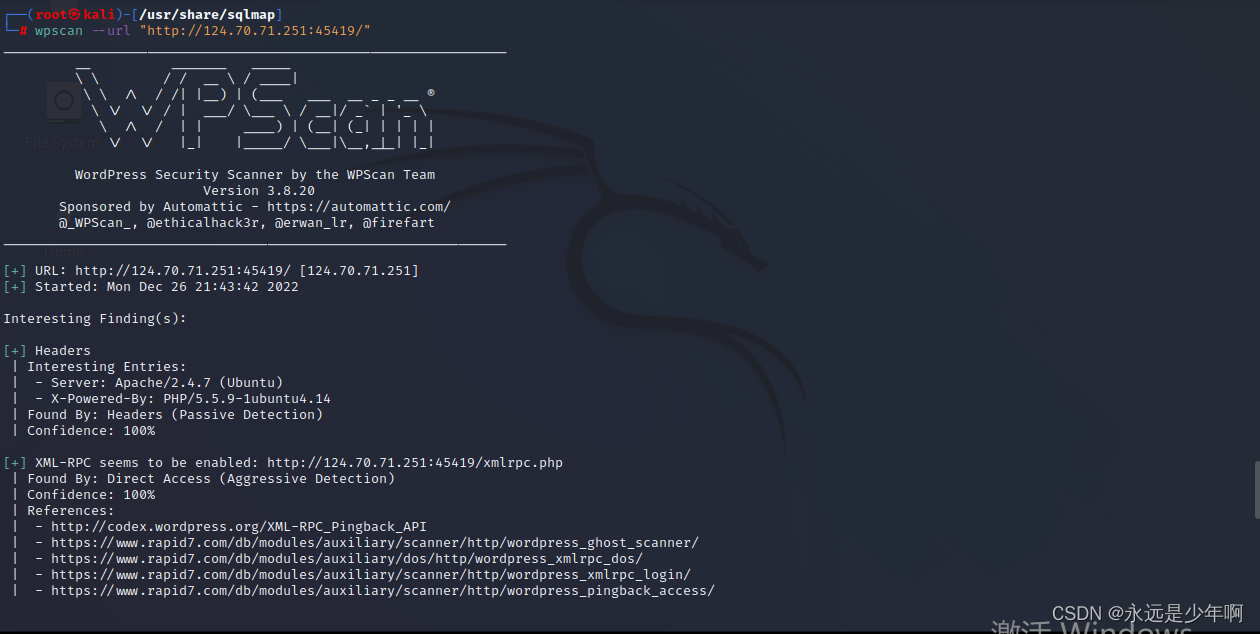

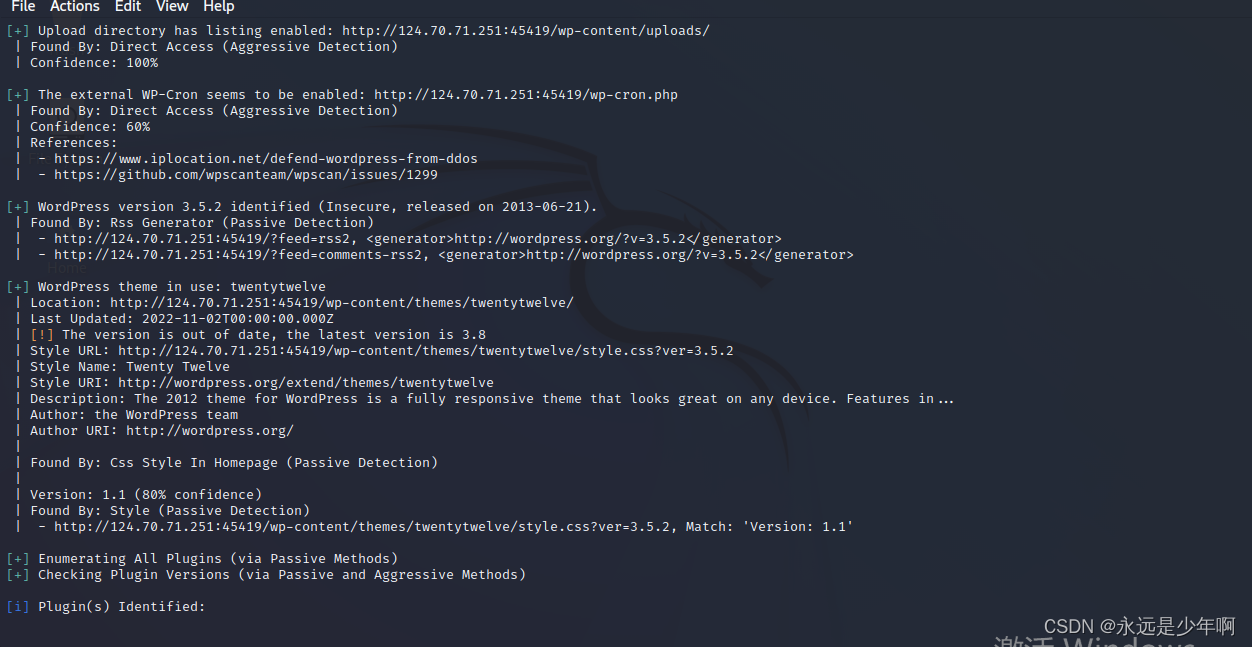

执行命令:

wpscan --url"【目标系统URL】"

可以对指定的URL站点进行扫描,扫描结果如下所示:

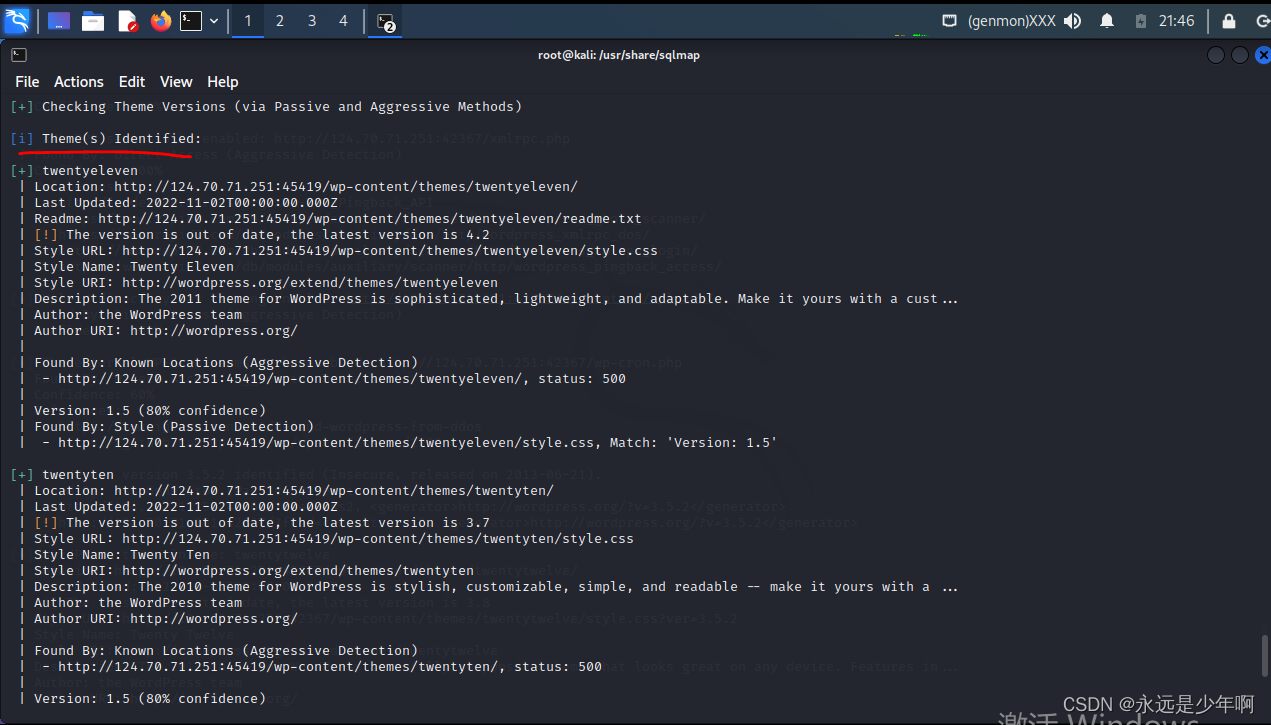

3、主题扫描

执行命令:

wpscan --url"【目标系统URL】"--enumerate t

可以着重性的扫描目标系统的主题,扫描结果如下所示:

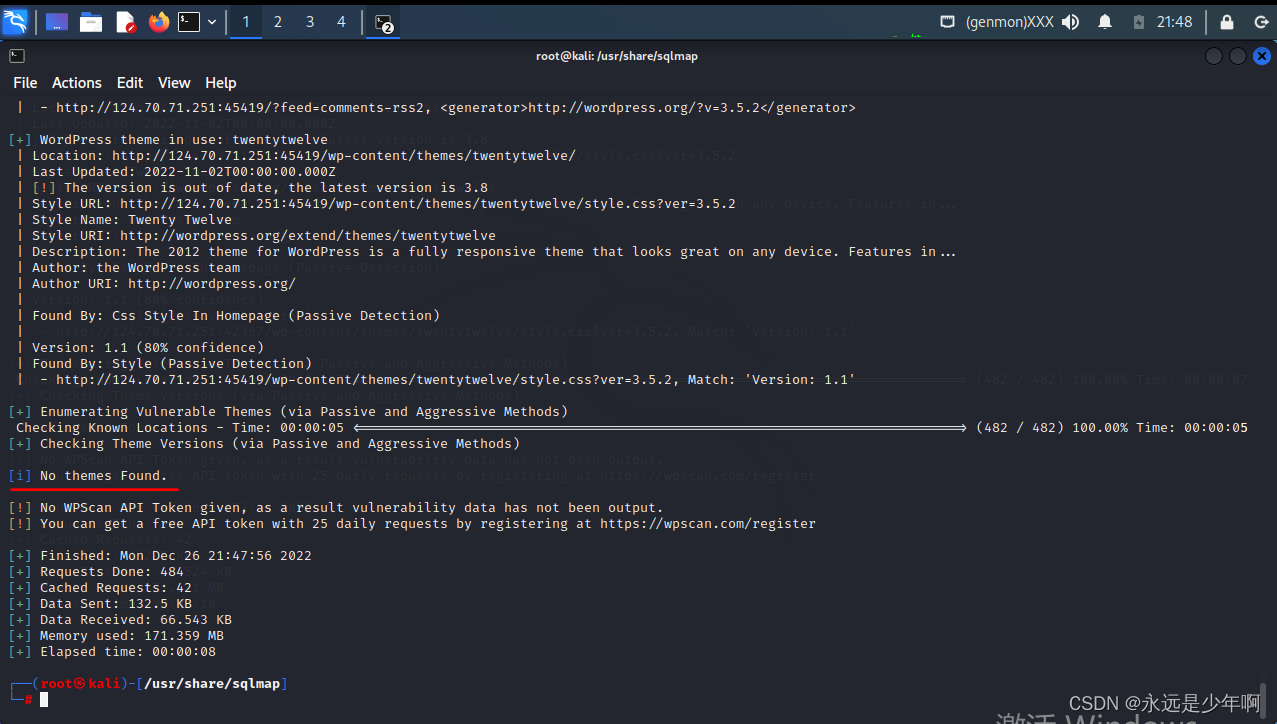

4、主题漏洞扫描

执行命令:

wpscan --url"【目标系统URL】"--enumerate vt

可以着重对wordpress系统的主题方面的漏洞进行扫描,结果如下所示:

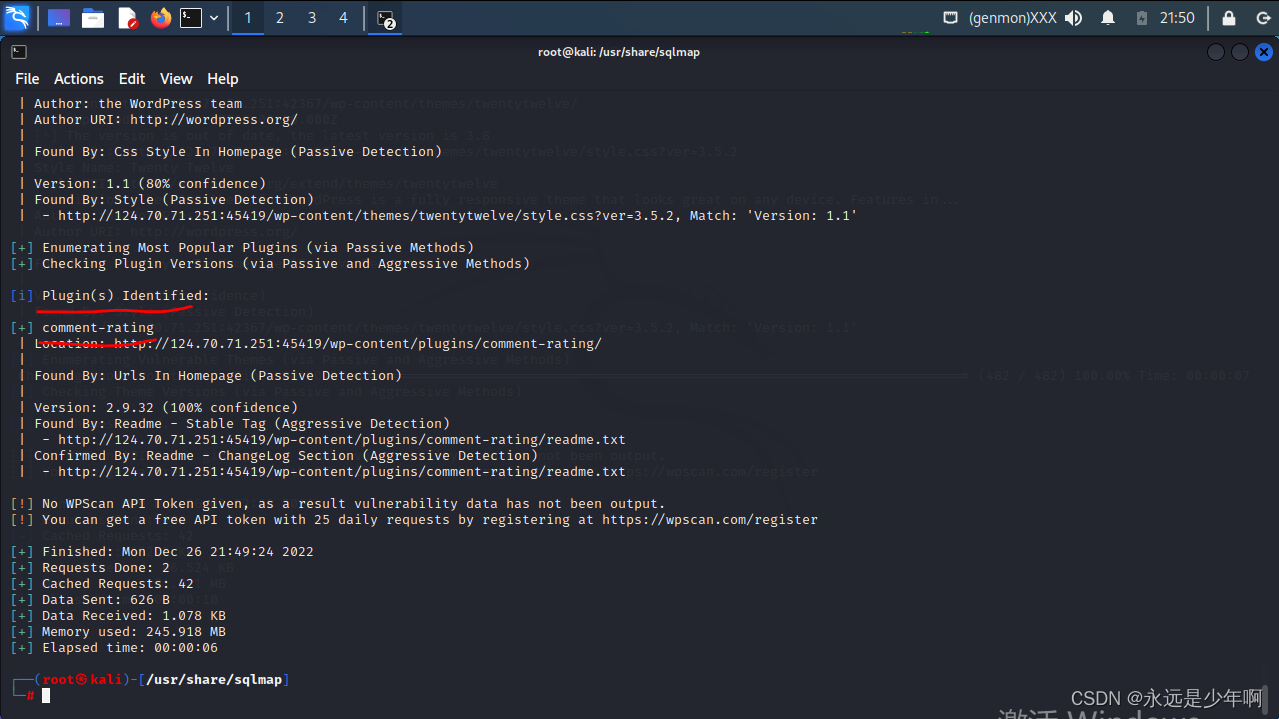

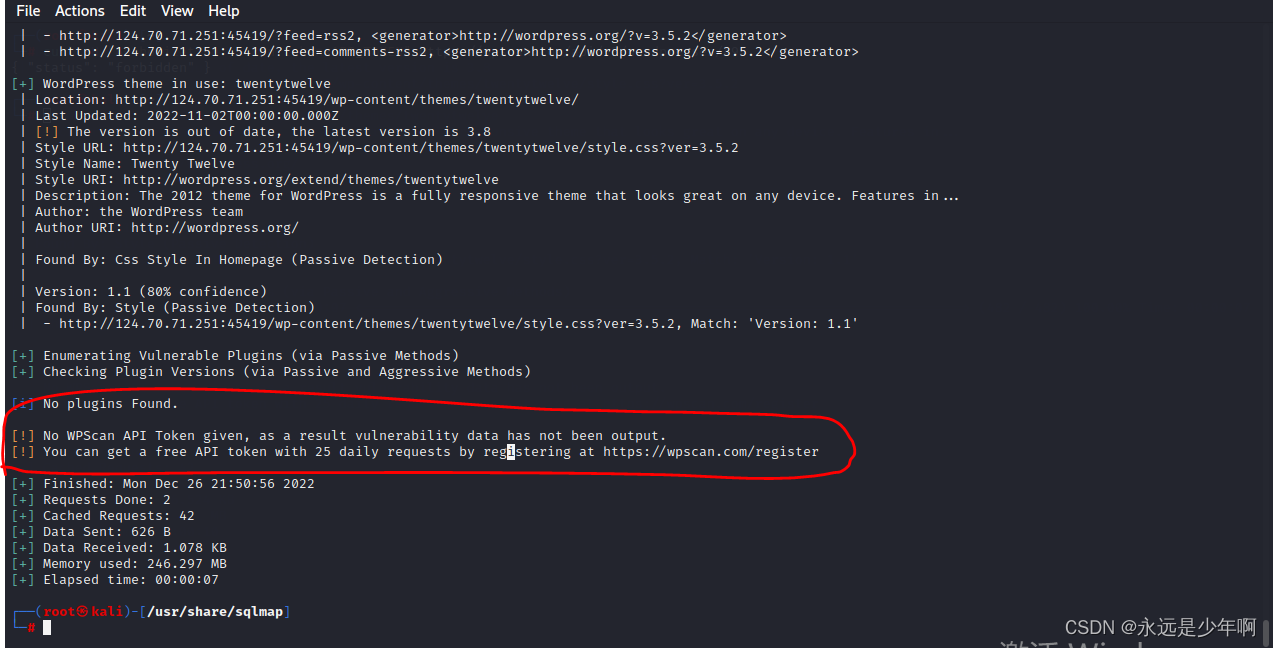

5、插件扫描

执行命令:

wpscan --url"【目标系统URL】"--enumerate p

可以着重对WordPress的插件进行扫描,扫描结果如下所示:

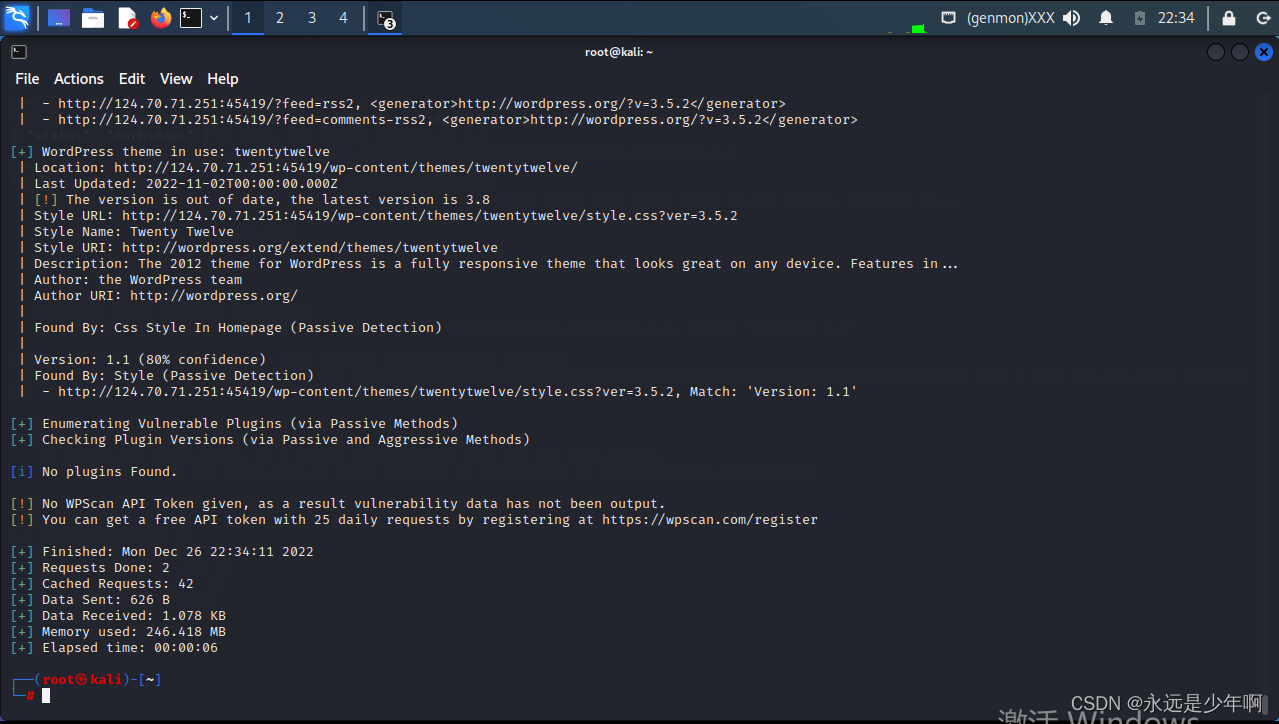

6、插件漏洞扫描

执行命令:

wpscan --url"【目标系统URL】"--enumerate vp

可以着重对WordPress的插件漏洞进行扫描,扫描结果如下所示:

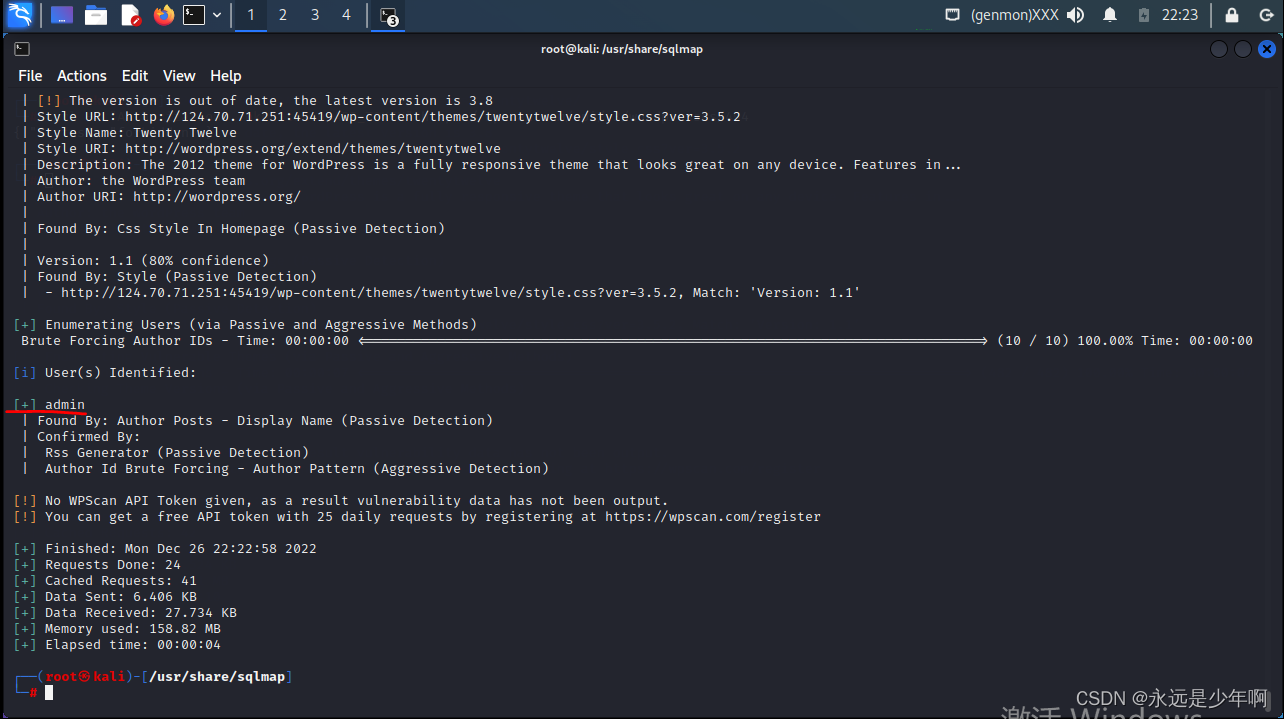

7、枚举wordpress用户

执行命令:

wpscan --url"【目标系统URL】"--enumerate u

可以对WordPress的用户进行枚举,该命令执行结果如下所示:

从上图可以看出,枚举出一个admin用户。

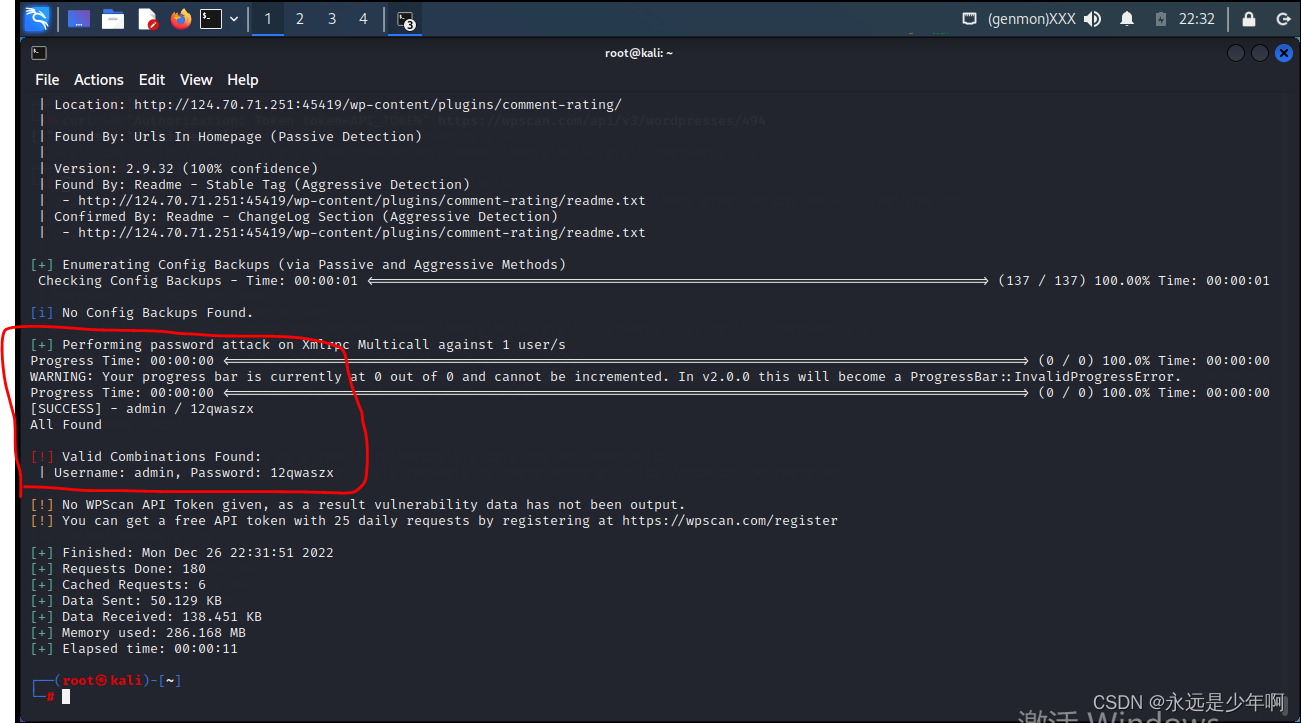

8、用户名密码暴力破解

执行命令:

wpscan --url"【目标系统URL】"--wordlist 【密码字典文件】 --username 【用户名】

即可进行wordpress用户名和密码的暴力破解。

上述命令参数如果不存在,可以尝试执行命令:

wpscan --url"http://124.70.71.251:45419/"-P"【密码文件路径】"--usernames admin

执行结果如下所示:

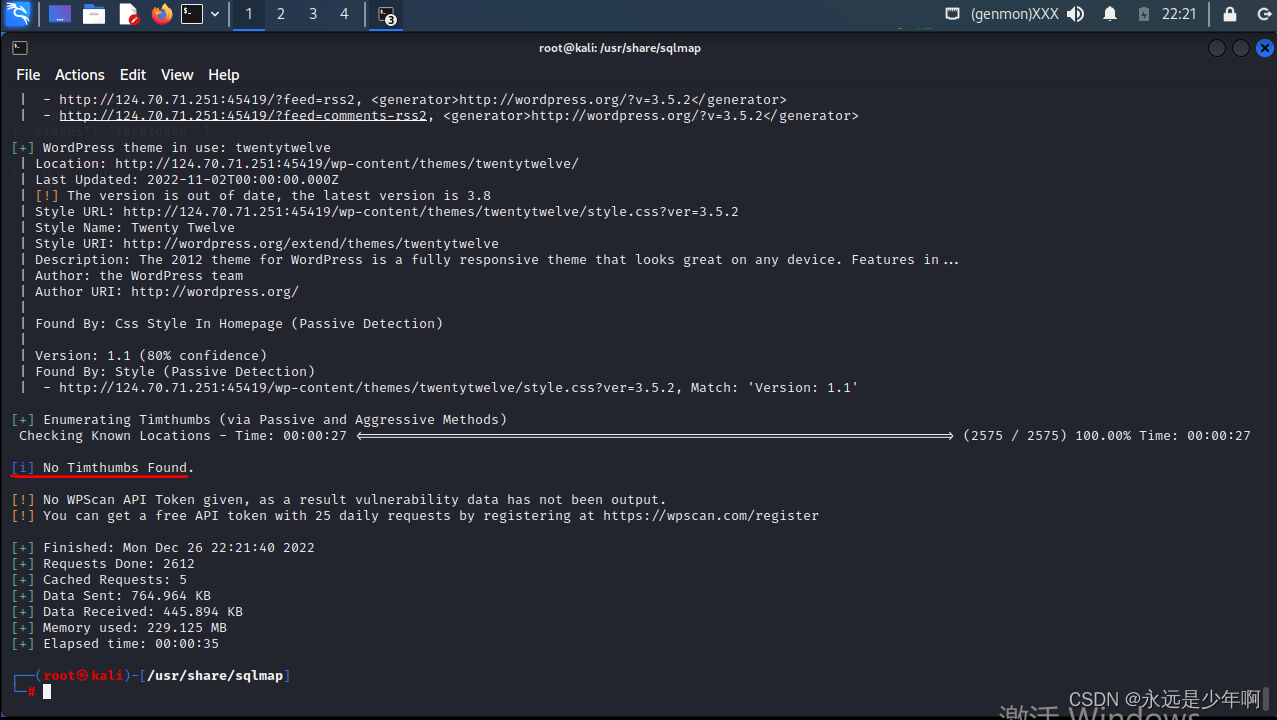

9、TimThumbs文件扫描

TimThumbs是wordpress的常用文件,主要和缩略图的使用有关,wpscan有针对TimThumbs文件的扫描命令。执行命令:

wpscan --url"【目标系统URL】"--enumerate tt

即可对目标系统TimThumbs文件进行扫描,扫描结果如下所示:

三、wpscan的API token问题

以上的扫描,都没有使用wpscan的API token,因此在扫描结果处存在以下提示:

没有添加API Token会使得wpscan不能完整的显示漏洞信息。API Token是免费的,并且可以访问https://wpscan.com/register注册获取。获取后,使用–api-token指定即可。

但是!!!

由于一些众所周知的网络原因,我们在访问该网站时,无法进行人机验证,因此也就无法获取API Token了。

原创不易,转载请说明出处:https://blog.csdn.net/weixin_40228200

版权归原作者 永远是少年啊 所有, 如有侵权,请联系我们删除。