文章目录

前言

原版的CobaltStrike已经被各大杀毒软件给标记了,就算变换profile,stage和beacon也存在着许多特征,所以只能想办法来隐藏和去除,二次编译CobaltStrike就是一个很好的办法。

一、环境

win7_x64

jdk-11.0.14

Idea.2022.1

CobaltStrike_4.4

二、过程

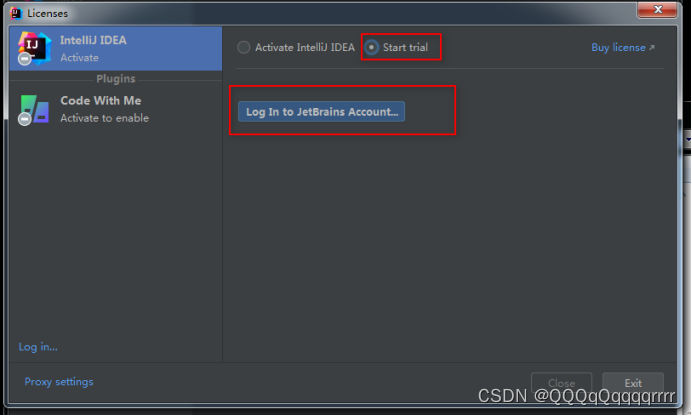

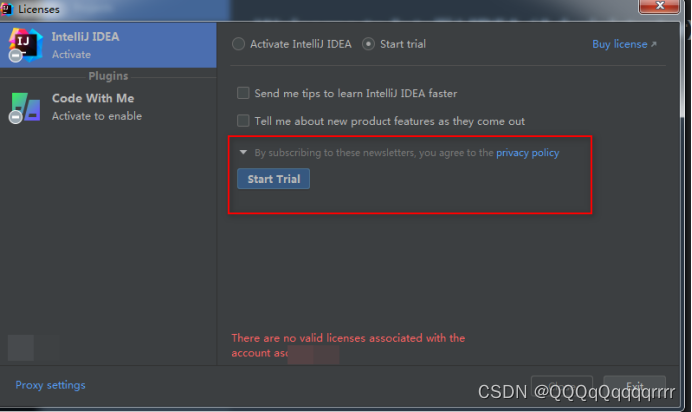

1.注册Idea

Idea嫌麻烦没有整破解,用临时邮箱注册个账号用30天

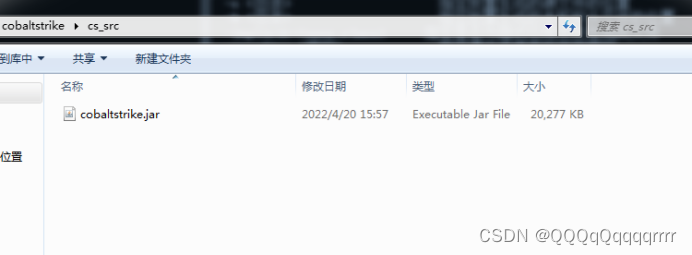

2.原版CobaltStrike

找个CobaltStrike_4.4原版,我这里的例子是从k8gege那里下的:

别的地方的话,记得对下hash

3.开始反编译

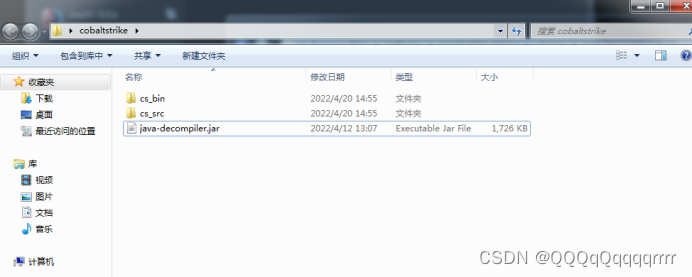

然后我们使用IntelliJ IDEA自带的反编译java的工具(用jd-gui会卡死,不懂为什么,Luyten反编译出来挺多报错的,所以还是自带的好)

这个工具位置在:

..\JetBrains\IntelliJ IDEA 2022.1\plugins\java-decompiler\lib

将工具拷贝到如下图:

cs_bin里面放的是原版cobaltstrike.jar

命令如下:

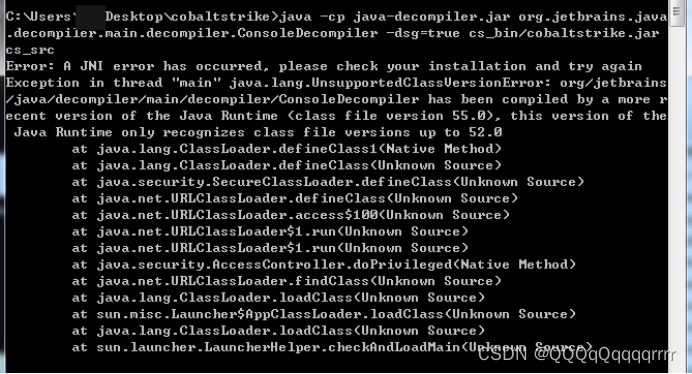

java -cp java-decompiler.jar org.jetbrains.java.decompiler.main.decompiler.ConsoleDecompiler -dsg=true cs_bin/cobaltstrike.jar cs_src

如果用的是jdk8,会报如下错,没深究过为什么会报错,有知道的朋友可以告诉我

反编译完成后cs_src是一个jra文件,解压后就是.java

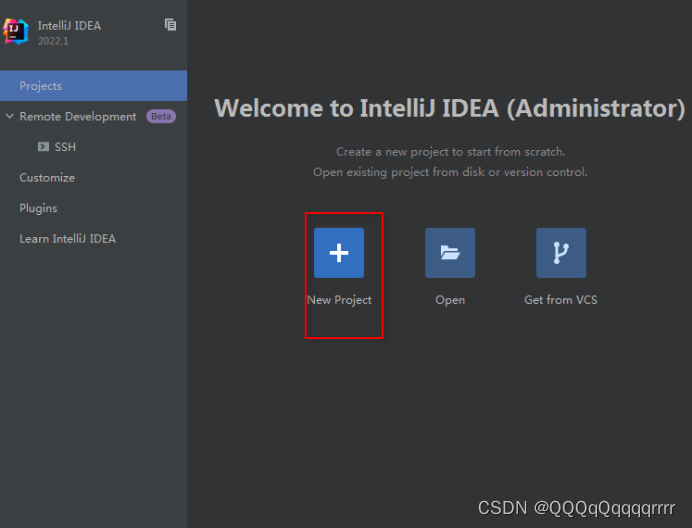

4.新建项目

然后回到Idea新建个项目

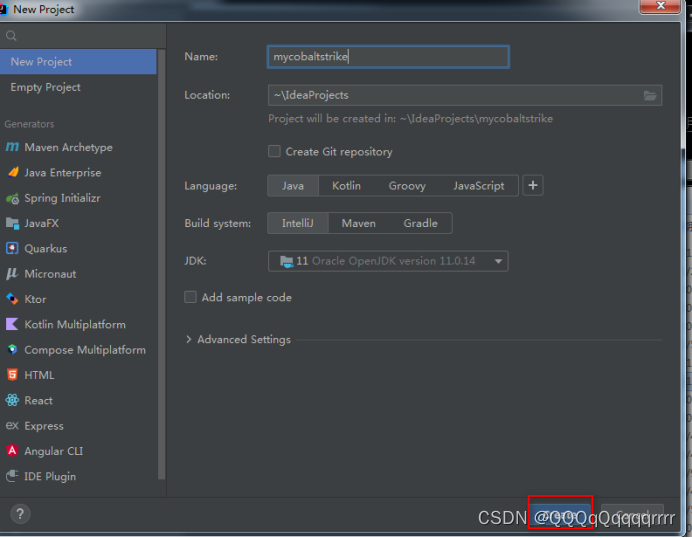

随便取个名字

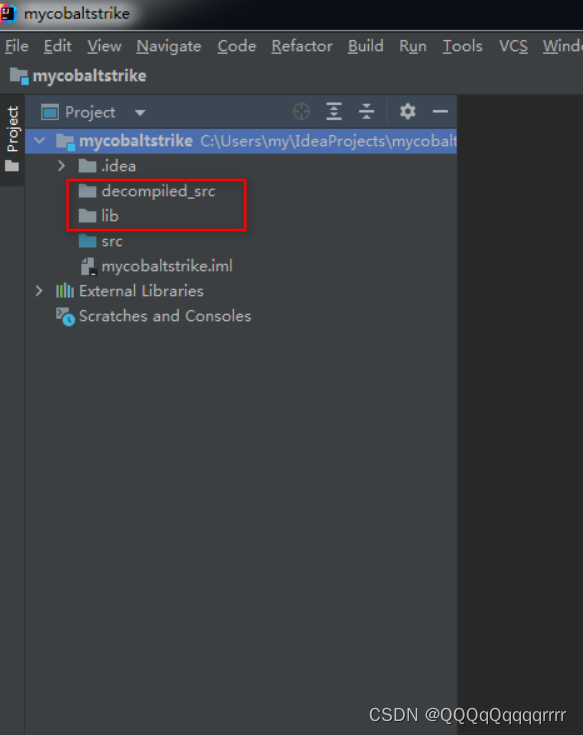

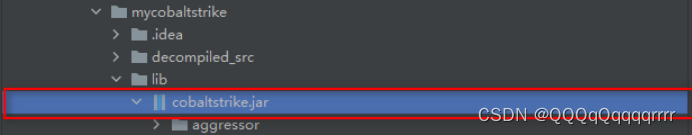

创建后在项目下新建立两个文件夹decompiled_src 和lib

5.配置项目

decompiled_src:

就将上面反编译出来的

cs_src\cobaltstrike.jar

解压到

mycobaltstrike\decompiled_src

lib:

将

cs_bin\cobaltstrike.jar

拷贝到

\mycobaltstrike\lib

完成后

选择

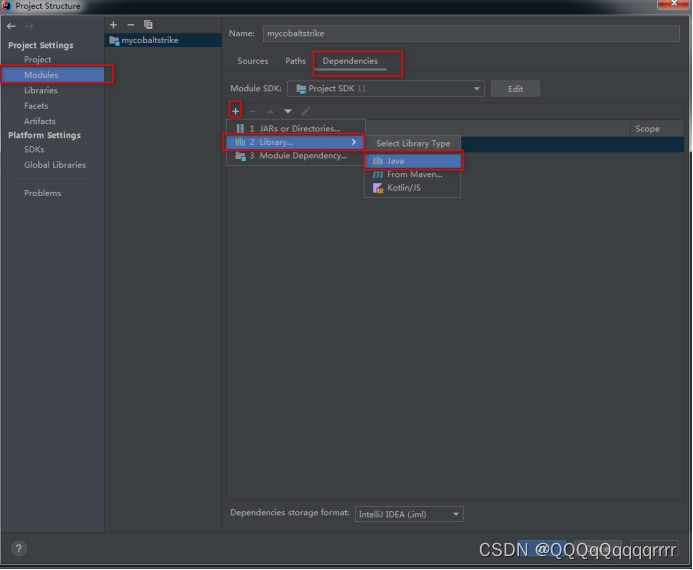

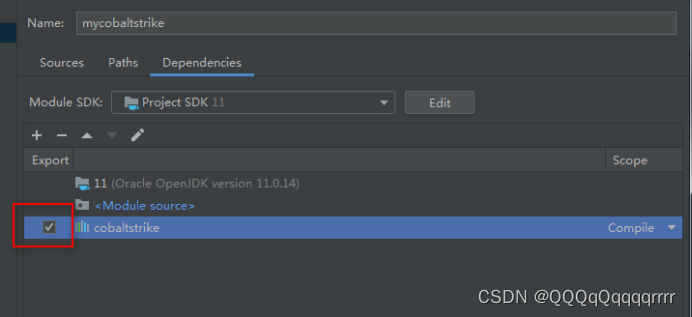

file->project Structure->Modules->Dependencies->Library-Java

选lib文件夹里刚拷贝过去的jar包

记得勾上

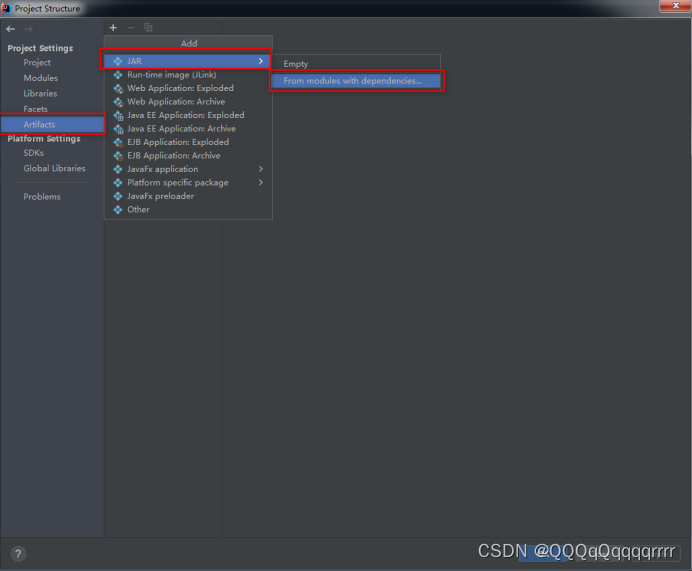

然后

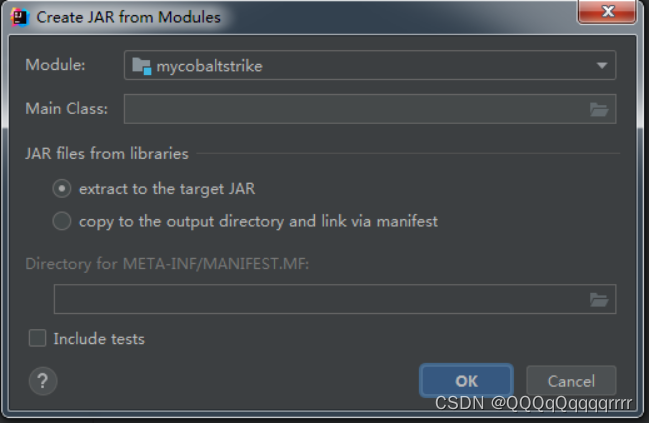

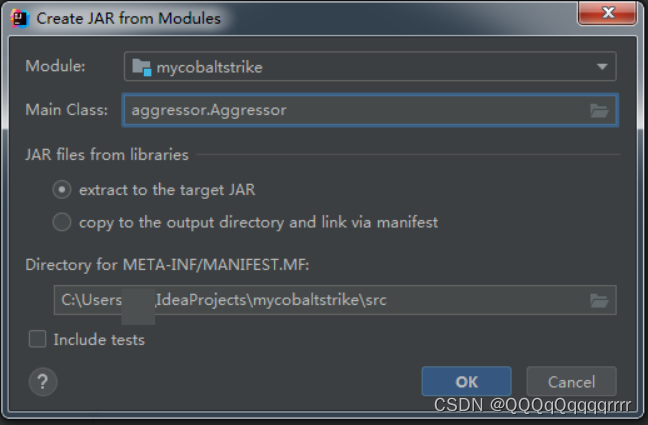

file->project Structure->Artifacts—>jar—>from modules with dependencies

去新建一个

Main Class

Main Class

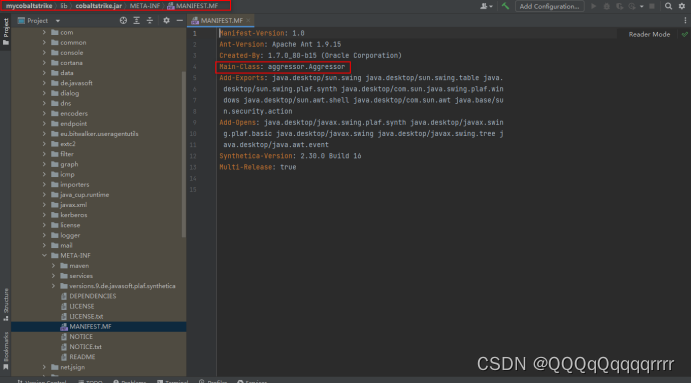

可以在

Lib->cobaltstrike.jar->META-INF->MENIFEST.MF

中找到

复制

aggressor.Aggressor

然后填上去

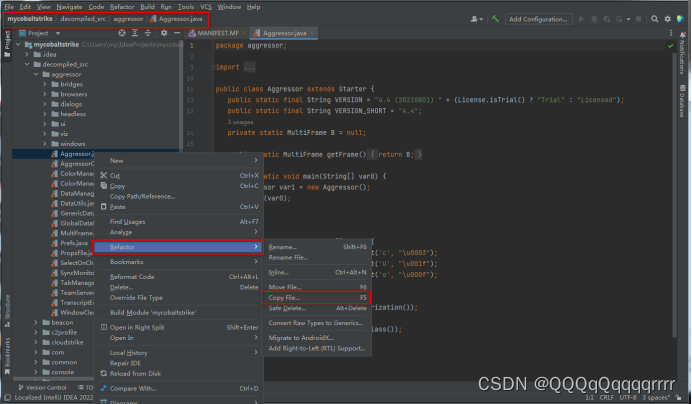

然后在

decompiled_src

中找到已经反编译完的

aggressor

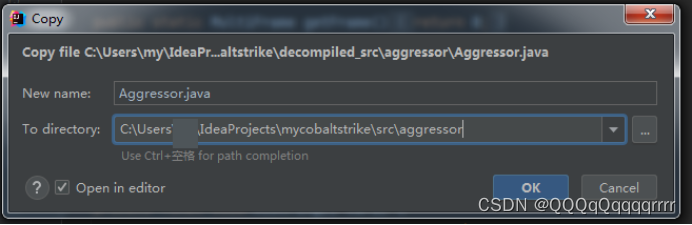

主类,右键选择

Refactor ->Copy File

在

To directory

点击添加,选择之前创建的

src

在其中添加一个

aggressor

名字要一致,最后点击

OK

这样

aggressor

就自动的被拷贝到

src

目录里去了,这里可以看一下

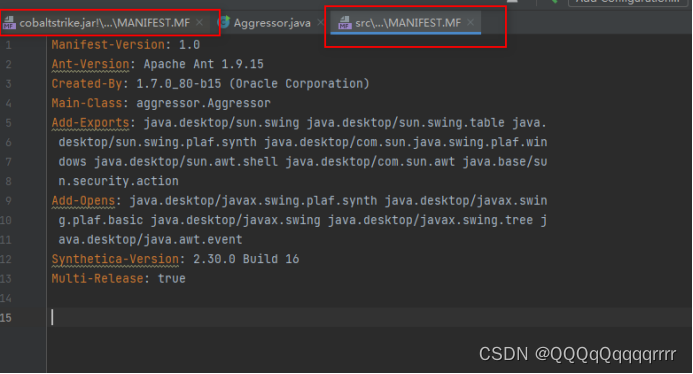

然后这里记得把

Lib->cobaltstrike.jar->META-INF->MENIFEST.MF

的内容全部拷贝覆盖

src->->META-INF->MENIFEST.MF

不然编译完成后运行会报错

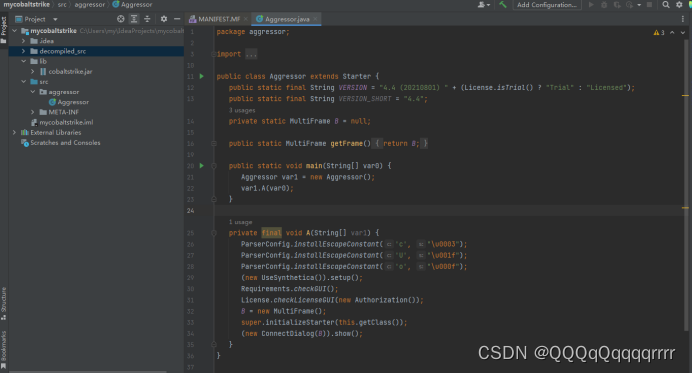

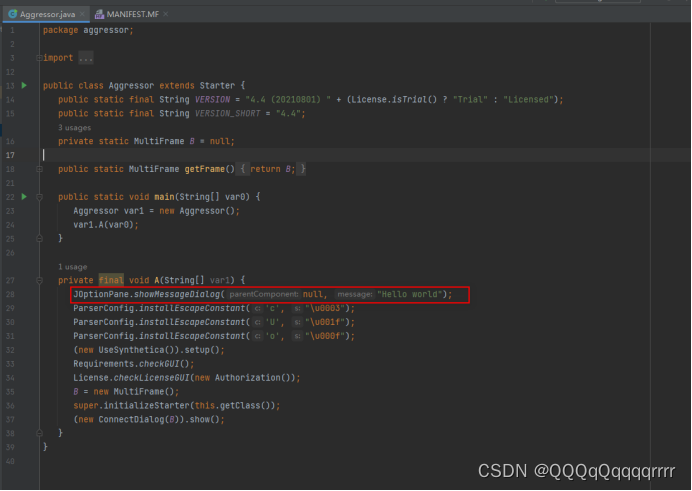

然后在

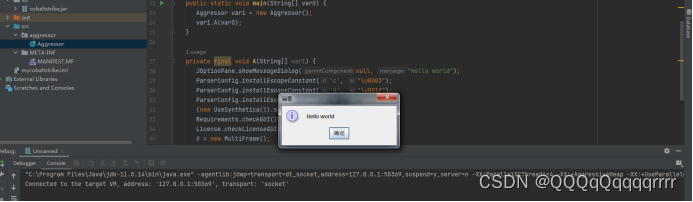

Aggressor.java

添加行代码测试下

JOptionPane.showMessageDialog(null,"Hello world");

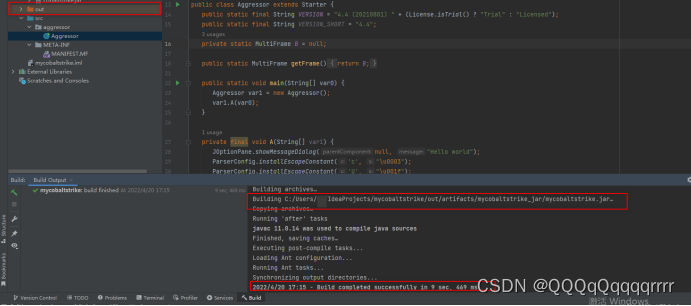

修改完成之后就可以选

Build–>Build Artifacts–>Build

进行编译

如果后面要改什么文件也是将其拷贝到

src

然后创建同名的文件夹就行

成功的话输出在

Out

文件夹里面

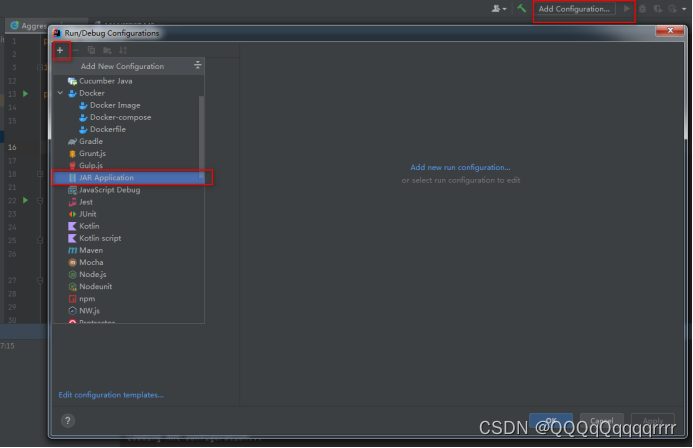

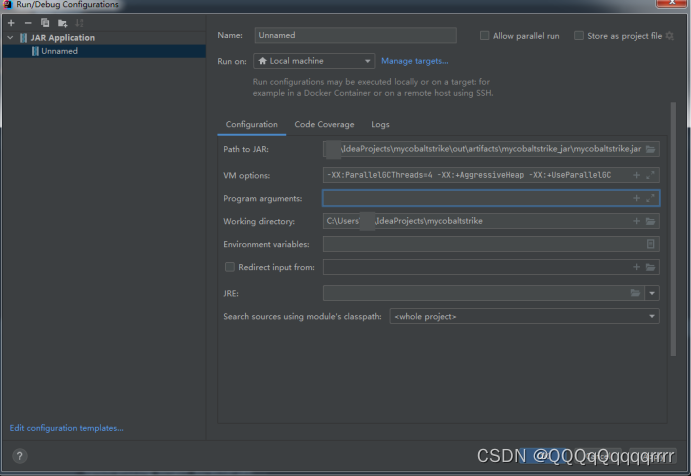

调试运行的时候添加一个

jar

配置,然后把刚刚的

jar

添加到路径中

参数少什么就填什么好了,下面只是一些

-XX:ParallelGCThreads=4 -XX:+AggressiveHeap -XX:+UseParallelGC

然后调试运行

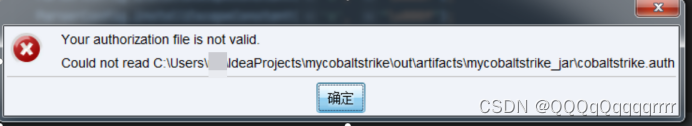

提示我们没有

.auth

文件

可以参考这里做一个:

将生成的

authkey.pub

放入

src/resources/

,将生成的

cobaltstrike.auth

放到打包好的

jar

包同目录,修改

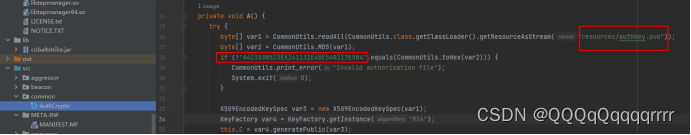

common/AuthCrypto.load()

函数中

md5

数为

authkey.pub

的值:

或者嫌弃麻烦的话直接用

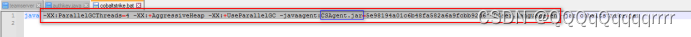

CSAgent:

把

CSAgent.jar

拷贝到打包好的jar包同目录

调试参数换成下图

蓝色那里要换成绝对路径,不然调试时候会报错

Error opening zip file or JAR manifest missing: CSAgent.jar

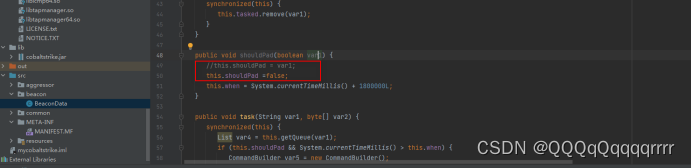

6.去除暗桩

当然你修改过源码后要去除暗桩才能用

去除暗桩也是参考这里

beacon/BeaconData

中将

shouldPad

方法的值固定为

false

:

4.4新暗桩

(之前以4.3为例进行

License

认证分析,换成4.4后发现运行退出,存在新的暗桩)

相比之前的

this.shouldPad

的

exit

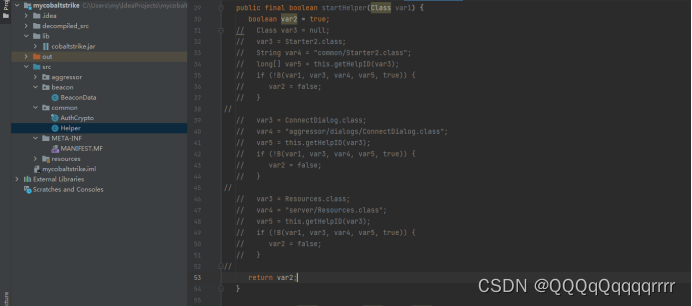

,又在

common/Helper

增加

.class

判断,注释即可:

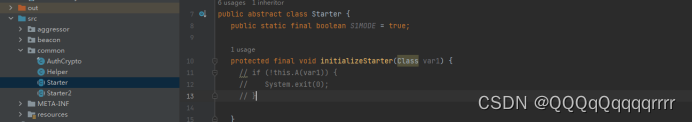

在

common/Starter

中增加

.class

判断,注释即可:

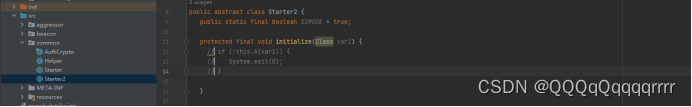

在

common/Starter2

中增加

.class

判断,注释即可:

7.免杀

至于改免杀的地方这里已经很详细了我就不赘述了,就是尽可能的去除原版CobaltStrike的一些特征

CobaltStrike免杀

https://ucasers.cn/%E5%AF%B9cobaltstrike4.4%E7%9A%84%E7%AE%80%E5%8D%95%E9%AD%94%E6%94%B9/#title-1

其他免杀

这些方法可以去除和隐藏一些stage和beacon的特征

https://github.com/NoOne-hub/bypass-BeaconEye

(x64使用有点问题,需要修改)

https://www.huntress.com/blog/hackers-no-hashing-randomizing-api-

hashes-to-evade-cobalt-strike-shellcode-detection

https://github.com/matthewB-huntress/APIHashReplace

(这个工具用在4.4有问题,需要修复,具体用原版的bin和修改后的bin用Speakeasy 输出对比一下的输出结果就知道问题了)

profile file

可以参考下面的项目

https://github.com/threatexpress/malleable-c2

(这个比较全面,可以作为参考,不过要免杀还需要修改一些地方,具体看是什么杀毒软件)

https://github.com/xx0hcd/Malleable-C2-Profiles

(一些其他配置,不过感觉不太全面)

https://github.com/Tylous/SourcePoint

(这个是随机生成配置的,不过我觉得并不是很好用)

https://wbglil.gitbook.io/cobalt-strike/cobalt-strikekuo-zhan/malleable-c2

(详细的配置文件介绍,不明白可以看这个)

重写Stager和Beacon

即使做完了上面这些,也不能完全说免杀,最好的办法还是重写beacon和Stager,已经有大牛重写了,参考如下:

鸡哥的项目:

https://bbs.pediy.com/thread-269115.htm

https://github.com/mai1zhi2/SharpBeacon/tree/master

WBGlIl大神的项目

https://xz.aliyun.com/t/9929

参考

总结

搞起来还是挺花时间的,希望能给大家提供一点点帮助

版权归原作者 QQQqQqqqqrrrr 所有, 如有侵权,请联系我们删除。