今天学习了些与Ettercap相关的基础知识,再此记录

准备工作

1.确保80端口没有被任何程序占用,如果有程序占用,则根据PID结束进程。

2.开启端口转发(在root权限下才能修改成功,将ip_forward 修改为 1)

注:ip_forward为0时为断网攻击,目标主机会因此无法上网

echo 1 > /proc/sys/net/ipv4/ip_forward

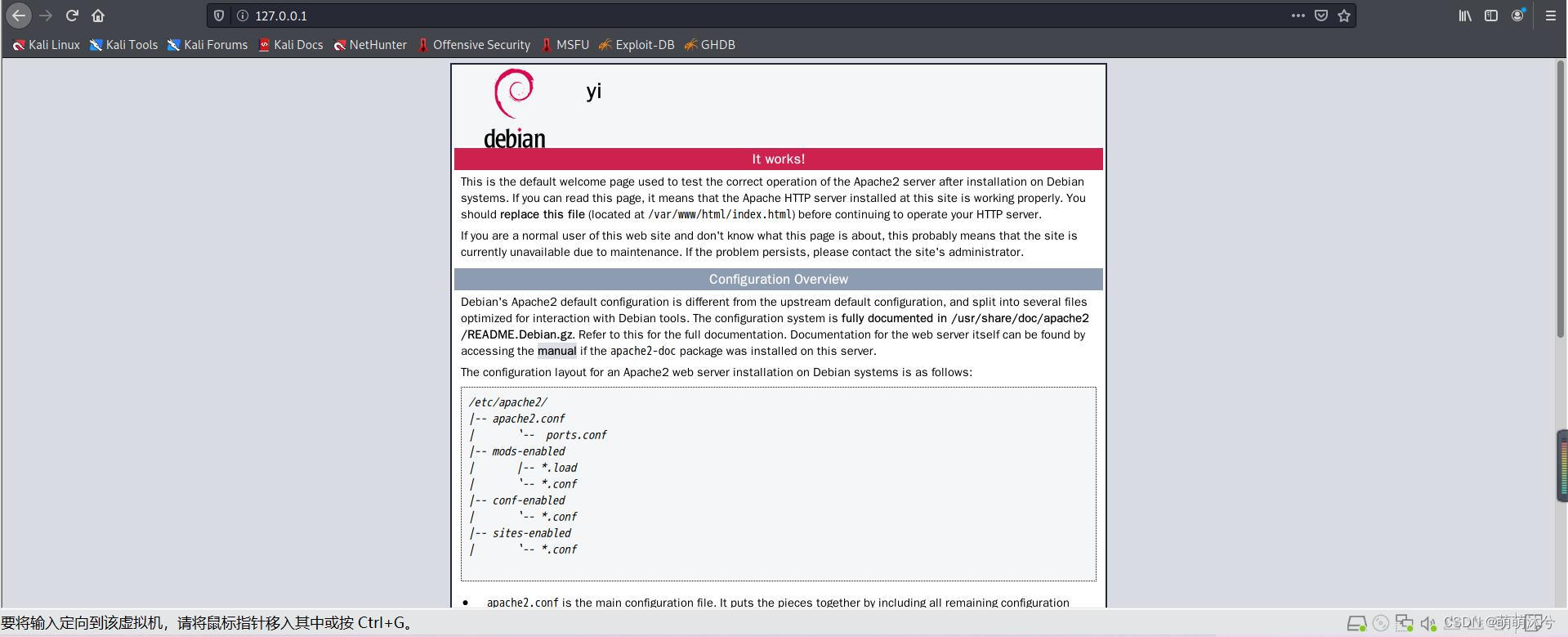

3.开启apache2

service apache2 restart

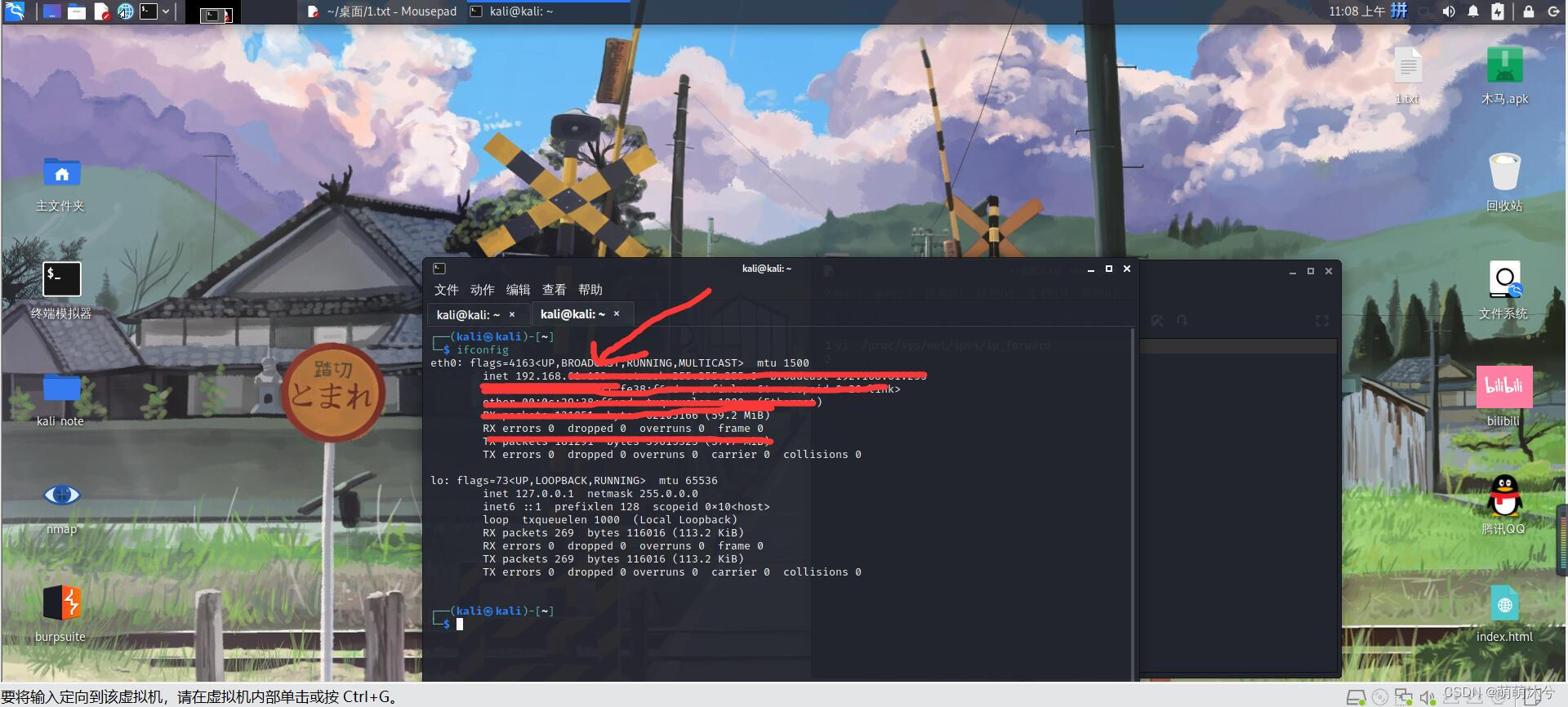

4.查看本机ip

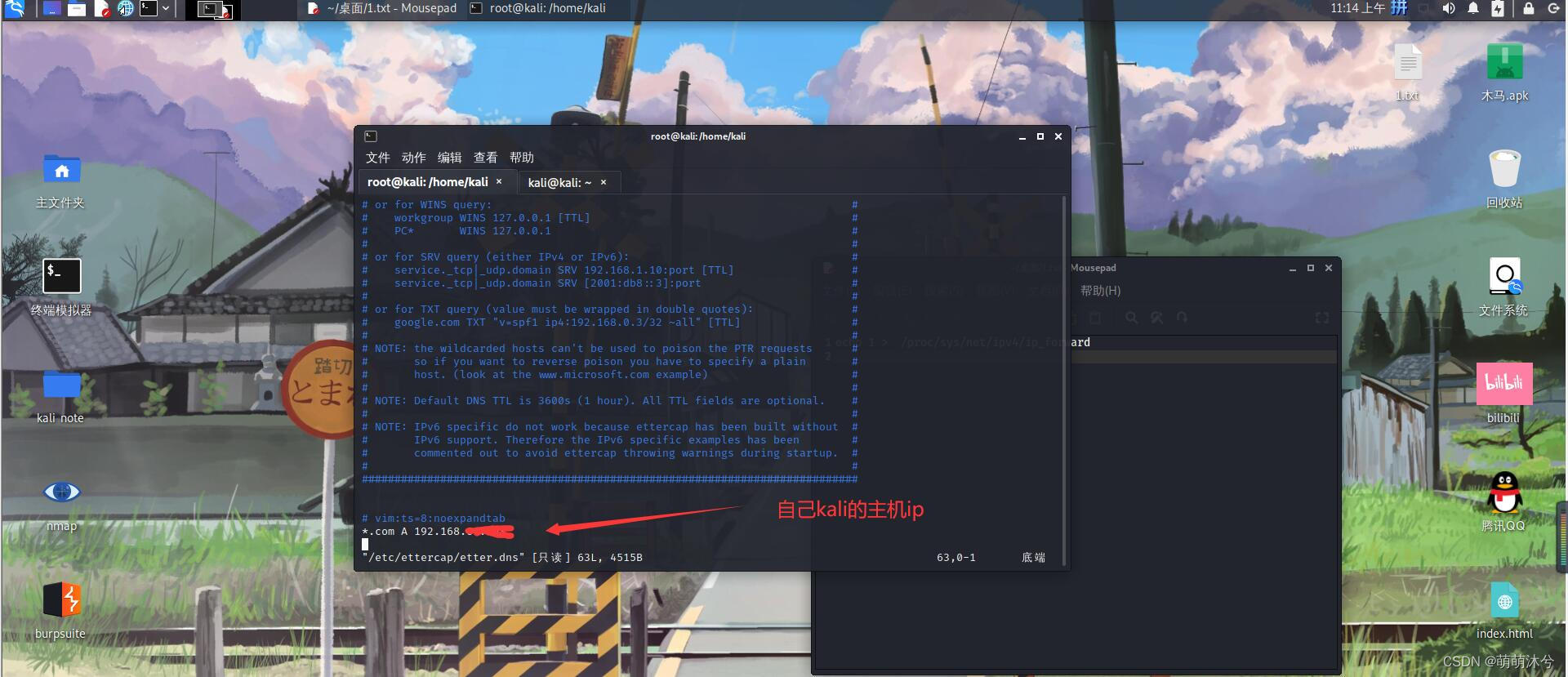

5.修改etter.dns,将目标改为本机ip(同样需要root权限)

sudo vi /etc/ettercap/etter.dns

6.测试apache2是否启动成功,打开浏览器,输入127.0.0.1

成功!(关于这个html的位置之后会说)

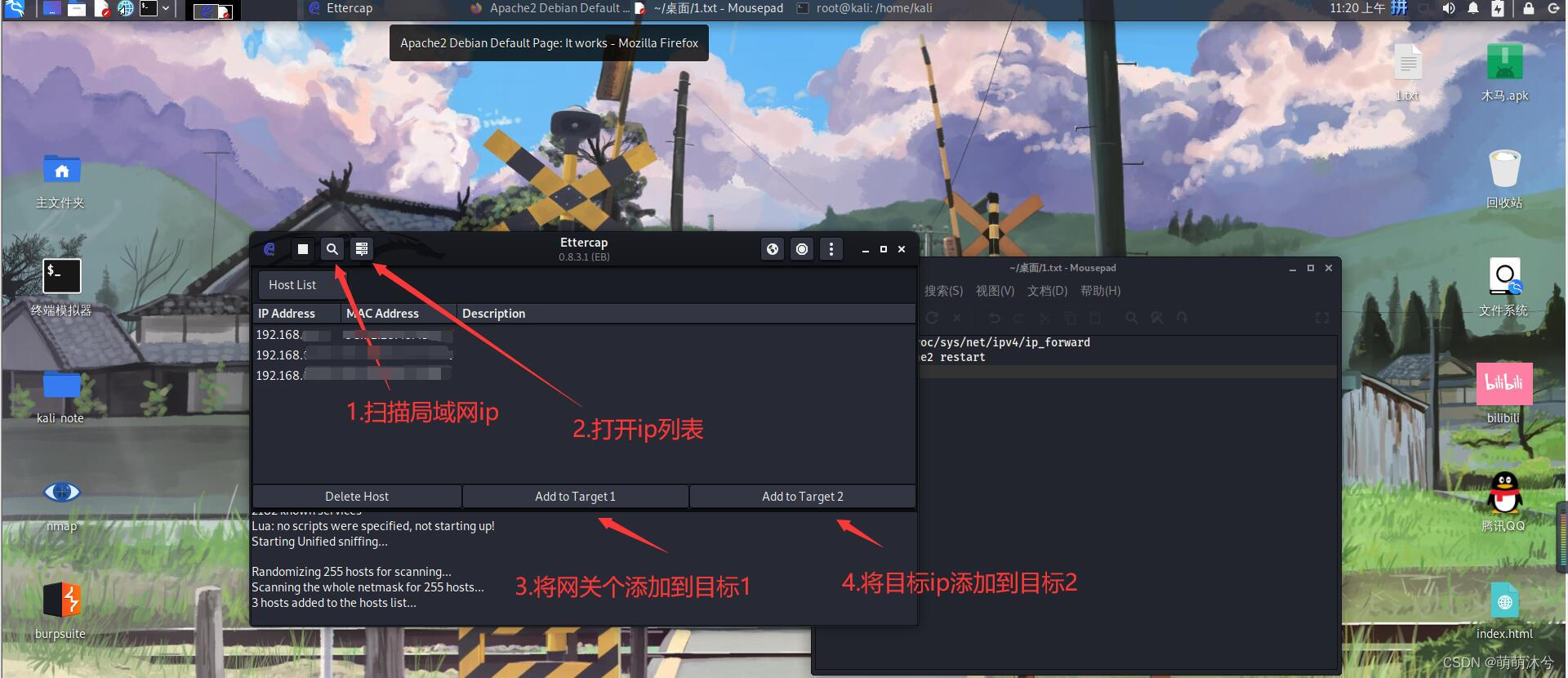

开始攻击

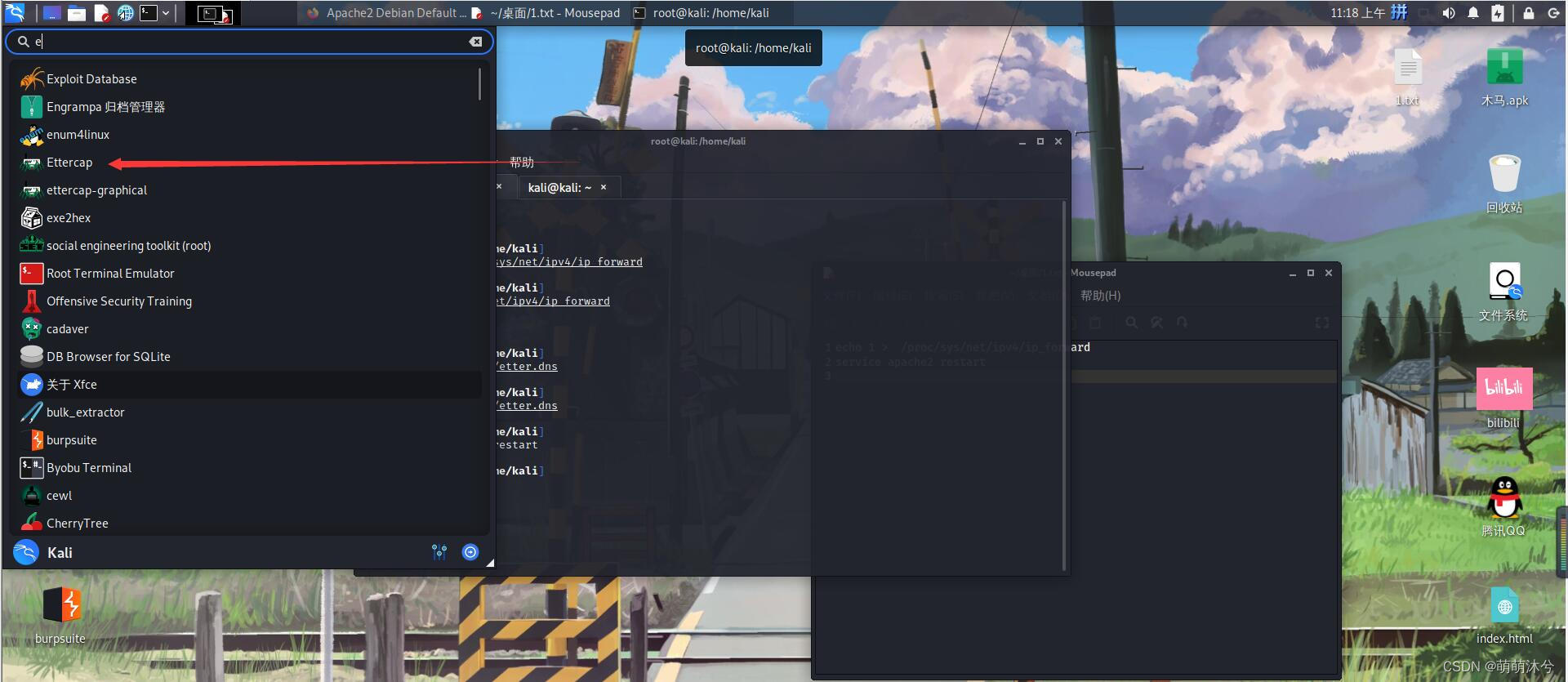

1.打开 Ettercap

2.网卡默认eth0,也没什么好说的,点√

3.添加攻击目标

4.对目标进行ARP欺骗,点击后确认就行

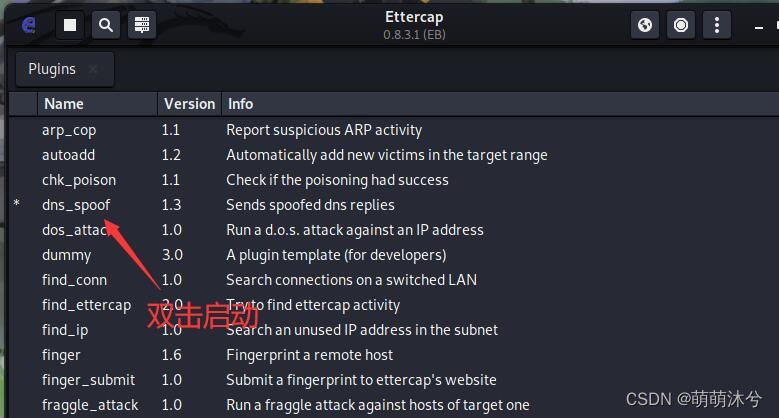

5.打开Plugins,如图

6.打开dns_spoof

7.攻击基本完成,使用被攻击的主机选择baidu进行ping

发现成功篡改

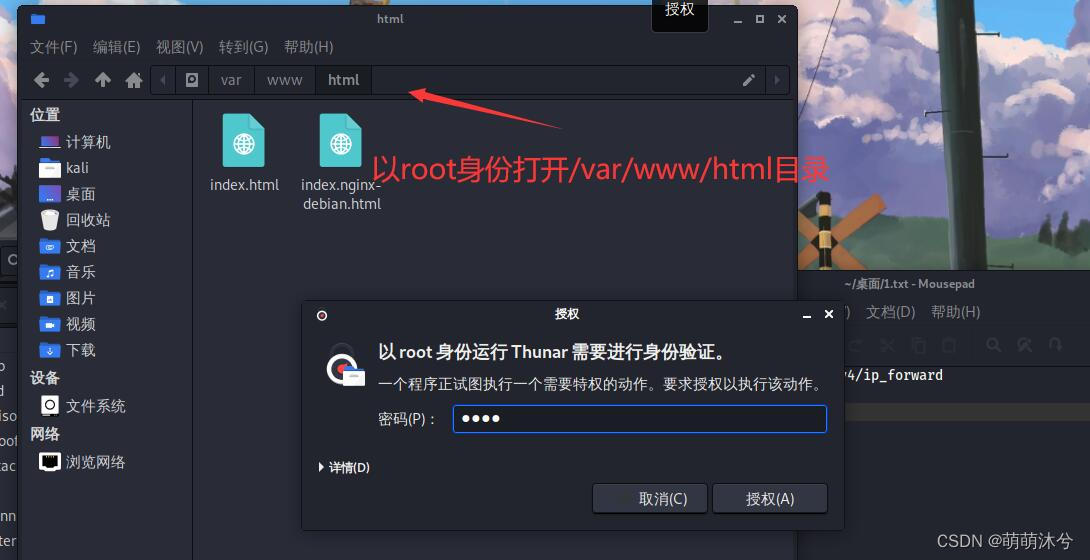

8.让攻击者看到我们自定义的网页

9.修改index.html

到此,攻击基本完成

我们看一下受害者视角:

受害者:???

受害者:我进的网页不是7k7k小游戏吗?

注:经测试,受攻击的主机在访问 http 网页时才有效,https显示会无法访问网络。

有用或喜欢的话就点个赞趴谢谢啦

仅供学习交流,严禁用于用作违法用途,后果自负。

版权归原作者 call me pascal 所有, 如有侵权,请联系我们删除。