DHCP仿冒及防护

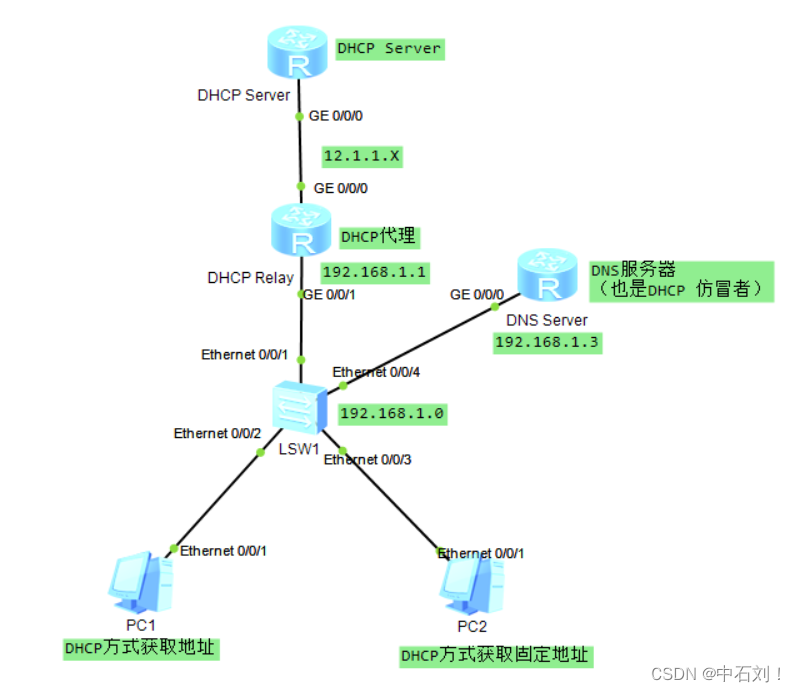

拓扑图环境基本介绍

首先模拟园区网络,一般使用DHCP代理进行DHCP分配地址,其中PC1正常进行DHCP分配地址,PC2要求获得固定地址。DNS Server作为内网的DNS服务器,现在在网络中的DNS Server作为攻击者,用于仿冒DHCP Server。然后使用安全防护技术进行解决。

一、配置网络中的DHCP代理,完成DHCP分配

DHCP Server:

[Huawei]dhcp enable

[Huawei]int g0/0/0

[Huawei-GigabitEthernet0/0/0]ip address 12.1.1.1 24

[Huawei-GigabitEthernet0/0/0]dhcp select global //选择分配全局下的地址池

[Huawei]ip pool delay //创建一个叫delay的地址池

[Huawei-ip-pool-delay]gateway-list 192.168.1.1

[Huawei-ip-pool-delay]network 192.168.1.0 mask 255.255.255.0

[Huawei-ip-pool-delay]static-bind ip-address 192.168.1.66 mac-address 5489-9864-72b9//静态绑定MAC与IP地址的对应关系(MAC地址是PC2的)

[Huawei-ip-pool-delay]excluded-ip-address 192.168.1.200 192.168.1.254

[Huawei-ip-pool-delay]lease day 0 hour 12 minute 0

[Huawei-ip-pool-delay]dns-list 192.168.1.3 //因为192.168.1.3是内网的DNS服务器,所以要设置为192.168.1.3

[Huawei]ospf 1

[Huawei-ospf-1]area 0

[Huawei-ospf-1-area-0.0.0.0]network 12.1.1.0 0.0.0.255

DHCP Relay:

[Huawei]dhcp enable

[Huawei]int g0/0/0

[Huawei-GigabitEthernet0/0/0]ip address 12.1.1.2 24

[Huawei]int g0/0/1

[Huawei-GigabitEthernet0/0/1]ip address 192.168.1.1 255.255.255.0

[Huawei-GigabitEthernet0/0/1]dhcp select relay//配置为DHCP Relay(中继)

[Huawei-GigabitEthernet0/0/1]dhcp relay server-ip 12.1.1.1 //为DHCP Relay服务的设备的地址为12.1.1.1

[Huawei]ospf 1

[Huawei-ospf-1]area 0

[Huawei-ospf-1-area-0.0.0.0]network 12.1.1.0 0.0.0.255

[Huawei-ospf-1-area-0.0.0.0]network 192.168.1.0 0.0.0.255//使得地址池中的网段与DHCP Server相通

最后在PC上打开DHCP功能并进行地址的检测:

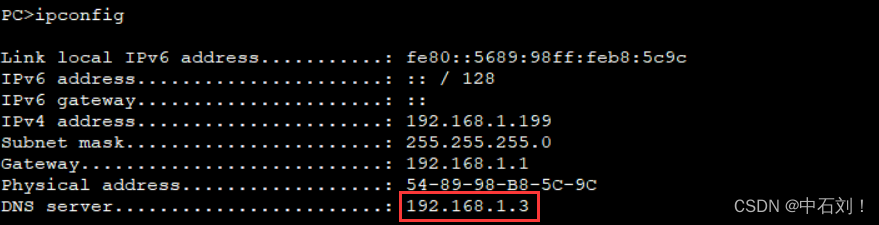

PC1:

可以看到分配到了相应的地址,并且DNS Server显示是192.168.1.3,因为在DHCP Server上配置的DNS Server的地址就是192.168.1.3,所以证明这个地址就是DHCP Server分配的。

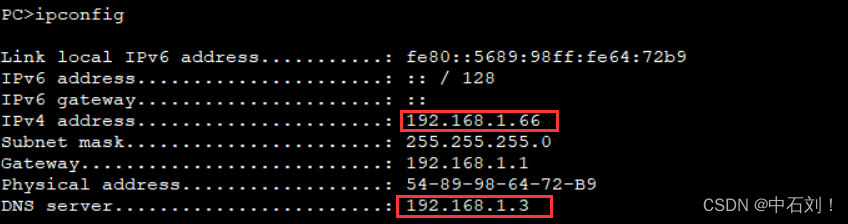

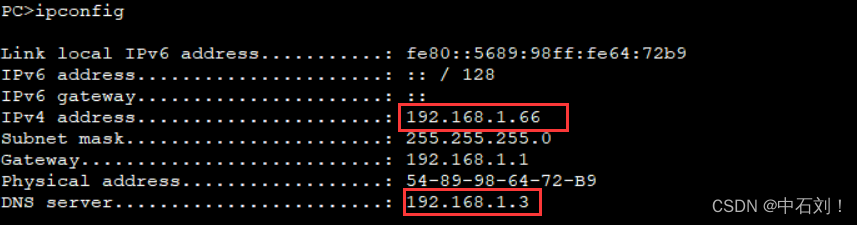

PC2:

其中PC2获取到了特意分配的地址,并且DNS Server的地址也是192.168.1.3,证明DHCP Relay成功,DHCP Server地址分配也成功。接下来展示DNS Server的运作过程。

二、配置DNS Server

DNS服务器用于作地址解析,对于没有规律的IP地址,使用域名可以使人更好的记住,在DNS服务器中写进相应的对应规则,然后内网设备在进行访问网页时,只用输入相应的域名即可。

DNS Server:

[DNS]int g0/0/0

[DNS-GigabitEthernet0/0/0]ip address 192.168.1.3 255.255.255.0

[DNS]dns proxy enable

[DNS]ip host www.aaa.com 12.1.1.1//配置相应的域名跟IP地址的对应规则

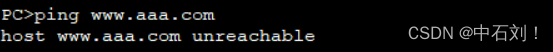

在没有配置域名对应规则之前,在PC上进行ping测试,显示现象如下:

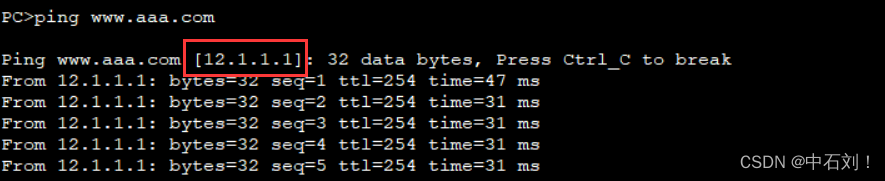

配置完域名对应规则之后:

直接对域名进行ping测试即可,并且域名后面会显示IP地址,在真机上测试也是一样,可以从CMD中对www.baidu.com进行测试。

三、攻击:配置仿冒DHCP Server

因为使用DHCP Relay时,DHCP Server往往与主机不在一个网段之中,所以如果在主机所在的广播域配置一个仿冒的DHCP Server之后,由于PC会接收第一个DHCP Server发送的地址,就有很大可能会使用攻击者配置的DHCP Server,信息就可能被泄露,或者产生无法上网等危害。现在配置DNS Server为仿冒的DHCP Server。

DNS Server:

[DNS]dhcp enable //因为要仿冒DHCP Server,所以建立地址池以及接口下开启分配都要来一套

[DNS]ip pool test

[DNS-ip-pool-test]gateway-list 192.168.1.3

[DNS-ip-pool-test]network 192.168.1.0 mask 255.255.255.0

[DNS-ip-pool-test]dns-list 114.114.114.114//设置DNS服务的地址,与真正DHCP Server的DNS的192.168.1.3做对比

[DNS]int g0/0/0

[DNS-GigabitEthernet0/0/0]dhcp select global

此时,在PC1与PC2上由静态转为DHCP获取地址,重新进行查看,查看获取到的地址中的DNS Server的地址。

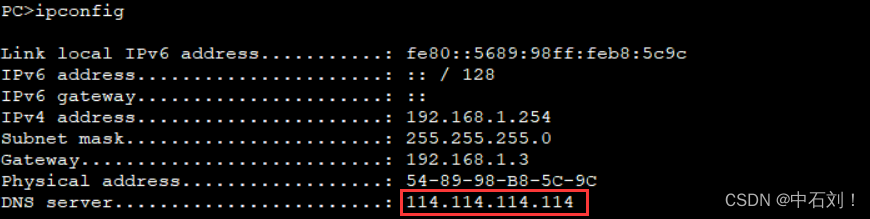

PC1:

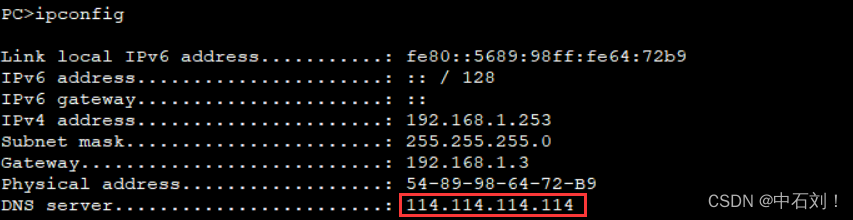

PC2:

从PC1和PC2的地址以及DNS Server可以看出,现在DHCP仿冒成功,已经全部使用攻击者的设备了。

四、防御:配置DHCP Snooping

现在可以开启DHCP Snooping并且开启信任端口的功能,来防止仿冒DHCP Server攻击,只允许信任端口进行IP地址的分配。

LSW1:

[Huawei]dhcp snooping enable //在全局下使能DHCP Snooping

[Huawei]dhcp snooping enable vlan 1//对于属于VLAN1的所有接口都开启DHCP Snooping

[Huawei]int e 0/0/1

[Huawei-Ethernet0/0/1]dhcp snooping trusted //因为开启了DHCP Snooping的设备接口都默认为非信任端口,需要手动设置信任端口,信任端口就可以进行IP地址的分配

现在在此重新开启DHCP功能进行测试:

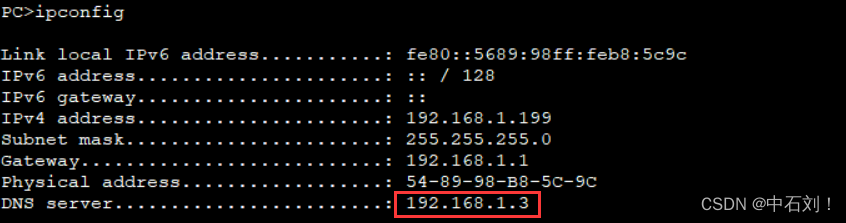

PC1:

PC2:

可以发现,开启了DHCP Snooping之后,DNS Serer回归正常,并且PC2的地址也恢复到指定的地址。

版权归原作者 小刘不忙! 所有, 如有侵权,请联系我们删除。