一、安全配置

1.ssh修改默认端口号

修改ssh端口号需要关闭SELinux,不然无法绑定端口

1.1关闭SELinux 永久关闭方法

修改vim /etc/selinux/config文件中设置

SELINUX=disabled

重启服务器后生效。

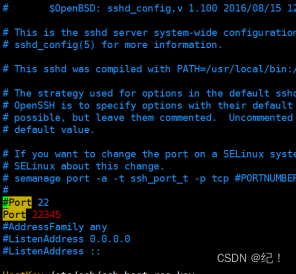

1.2修改ssh配置文件

先添加一个端口号,确定能访问后,在注释掉22端口即可。其他暂时不用修改。

2.修改禁止root远程登录

注:禁用本地root用户之前,一定要先确保有一个具有root权限的其他账户,测试登录没问题后再操作禁用本地root用户。

1.新建一个用户dongdao

useradd dongdao

2.设置帐户test密码

passwd dongdao

这里输入用户名dongdao的密码

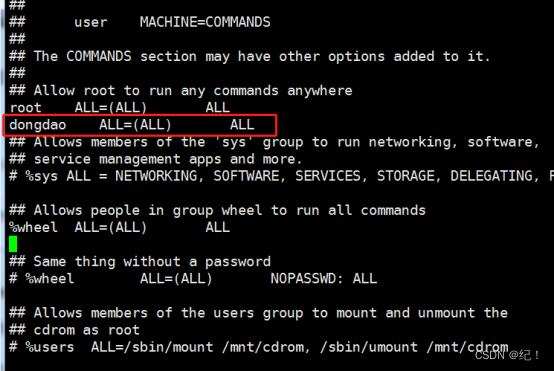

3.加入sudo的配置文件里

visudo

增加如下配置

保存退出即可,测试test用户登录就修改操作正常。

3. 禁止root远程登陆

vim /etc/ssh/sshd_config

找到 # PermitRootLogin yes

改为 PermitRootLogin no

重启sshd

二、挖矿病毒处理

1. 处理影藏高占用CPU进程

Top命令发现cpu占用很高,但进程里面没有发现问题。

可以安装htop 查看,(yum install htop)

先通过lastb -100 命令查看登录日志前100条,会发现很多异常登录信息,

查看异常自启任务crontab -l

编辑自启任务,crontab -e 删除不必要的自启任务

可以根据自启任务发现异常文件所在目录,删除文件,重启系统后

Top命令发现正常

2. 挖矿病毒(kdevtmpfsi)

挖矿病毒表现,cup占用非常高,

3、病毒处理(kinsing ,kdevtmpfsi)

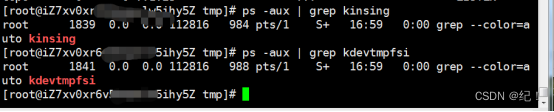

找到相关进程

ps -aux | grep kinsing

ps -aux | grep kdevtmpfsi

通过kill -9 强制杀掉

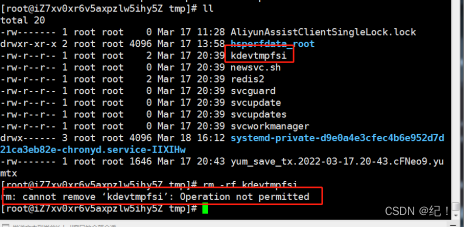

删除掉kdevtmpfsi的相关文件

cd /tmp

ls

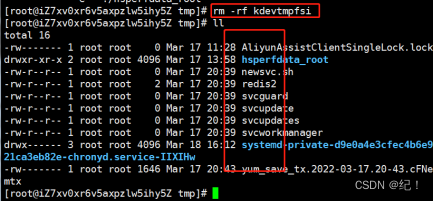

rm -rf kdevtmpfsi

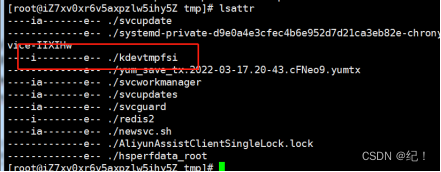

发现文件属性已修改,不允许删除

当前使用的root用户,所以不存在权限问题,直接查看文件的属性

lsattr

看到文件有一个i的属性,i属性为设定文件不能被删除、改名、设定链接关系,同时不能写入或新增内容。修改这个属性,就可以将文件删除

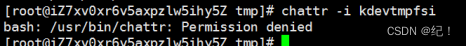

chattr -i kdevtmpfsi

又出现问题chattr无法修改文件属性

解决如下:

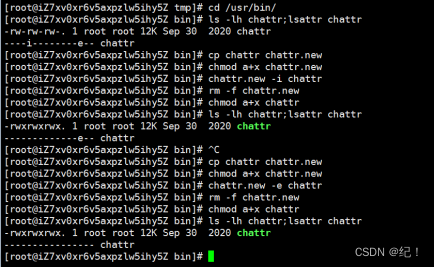

cd 进入目录

/usr/bin

执行如下操作

ls -lh chattr;lsattr chattr

cp chattr chattr.new

chmod a+x chattr.new

chattr.new -i chattr

rm -f chattr.new

chmod a+x chattr

ls -lh chattr;lsattr chattr

在重新修改kdevtmpfsi文件属性

修改成功后,执行删除命令

删除成功。

rm -rf /var/tmp/kinsing (此处没有kinsing文件,暂无教程)

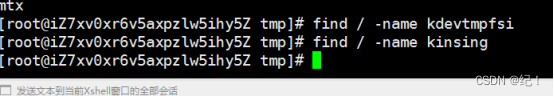

最后自己可以再检查一下是否还有kdevtmpfsi的相关文件,有的话就继续删除

find / -name kdevtmpfsi

find / -name kinsing

注意:

1.挖矿病毒是通过redis端口6379链接服务器,故如果在不必要的情况下,禁止暴露在公网,6379如需暴露需要设置强有力的账号和密码。

2.将病毒文件里面涉及到的ip,在centos上禁止访问。(下面防火墙部分有说明)

4. 防火墙操作

生产环境,禁止关闭防火墙

#查看firewall状态,LINUX7默认是安装并开启的;

firewall-cmd --state

#安装

yum install firewalld

#启动,

systemctl start firewalld

#设置开机启动

systemctl enable firewalld

#关闭

systemctl stop firewalld

#取消开机启动

systemctl disable firewalld

#禁止IP(123.56.161.140)访问机器

firewall-cmd --permanent --add-rich-rule=‘rule family=ipv4 source address=“123.56.161.140” drop’

#禁止一个IP段,比如禁止123.56..

firewall-cmd --permanent --add-rich-rule=‘rule family=ipv4 source address=“123.56.0.0/16” drop’

#禁止一个IP段,比如禁止123.56.161.*

firewall-cmd --permanent --add-rich-rule=‘rule family=ipv4 source address=“123.56.161.0/24” drop’

#禁止机器IP(123.56.161.140)从防火墙中删除

firewall-cmd --permanent --remove-rich-rule=‘rule family=ipv4 source address=“123.56.161.140” drop’

#允许http服务(对应服务策略目录:/usr/lib/firewalld/services/)

firewall-cmd --permanent --add-service=http

#关闭http服务(对应服务策略目录:/usr/lib/firewalld/services/)

firewall-cmd --permanent --remove-service=http

#允许端口:3389

firewall-cmd --permanent --add-port=3389/tcp

#允许端口:1-3389

firewall-cmd --permanent --add-port=1-3389/tcp

#关闭放行中端口:3389

firewall-cmd --permanent --remove-port=3389/tcp

#查看firewall的状态

firewall-cmd --state

#查看防火墙规则(只显示/etc/firewalld/zones/public.xml中防火墙策略,在配置策略前,我一般喜欢先CP,以后方便直接还原)

firewall-cmd --list-all

#查看所有的防火墙策略(即显示/etc/firewalld/zones/下的所有策略)

firewall-cmd --list-all-zones

#重新加载配置文件

firewall-cmd --reload

#更改配置后一定要重新加载配置文件:

firewall-cmd --reload

版权归原作者 纪! 所有, 如有侵权,请联系我们删除。