2021全国职业技能大赛-网络安全赛题解析总结(1)

模块A 基础设施设置与安全加固

一、项目和任务描述:

假定你是某企业的网络安全工程师,对于企业的服务器系统,根据任务要求确保各服务正常运行,并通过综合运用登录和密码策略、数据库安全策略、流量完整性保护策略、事件监控策略、防火墙策略等多种安全策略来提升服务器系统的网络安全防御能力。

二、服务器环境说明:

IDS:入侵检测系统服务器(Snort),操作系统为Linux

LOG:日志服务器(Splunk),操作系统为Linux

Web:IIS服务器,操作系统为Windows

Data:数据库服务器(Mysql),操作系统为Linux

A-1任务一 登录安全加固(Windows, Linux)

请对服务器Windows、Linux按要求进行相应的设置,提高服务器的安全性。

1.密码策略(Windows, Linux)

a.最小密码长度不少于8个字符。

windows:Win + R gpedit.msc 打开本地组策略编辑器

- Windows:管理工具-本地安全策略-帐户策略-密码策略,设置密码长度8

- Linux:修改/etc/login.defs文件PASS_MIN_LEN细分参数 8

b. 密码策略必须同时满足大小写字母、数字、特殊字符。

- windows:计算机配置–windows 设置–安全设置–账户策略–密码策略–密码必须符合复杂性要求

Linux:vim /etc/pam.d/system-auth 在pam_cracklib.so的参数后面附加:dcredit= -1 设置大写字母: ucredit= -1 设置小写字母: lcredit= -1 设置特殊字符: ocredit= -1 -1 代表必须包含

Linux:vim /etc/pam.d/system-auth 在pam_cracklib.so的参数后面附加:dcredit= -1 设置大写字母: ucredit= -1 设置小写字母: lcredit= -1 设置特殊字符: ocredit= -1 -1 代表必须包含

2.登录策略(Log,Web,Data)

a.在用户登录系统时,应该有“For authorized users only”提示信息;

- windows:计算机配置–windows 设置–本地策略–安全设置–安全选项–找到交互式登入得消息文本 输入 “For authorized users only”

linux:/etc/issue 输入 “For authorized users only”

linux:/etc/issue 输入 “For authorized users only”

b.一分钟内仅允许5次登录失败的尝试,超过5次,登录帐号锁定1分钟;

- windows:计算机配置–windows 设置–安全设置–账户锁定策略 账户锁定时间为一分钟 账号锁定阈值 为5次 锁定计算器为1分钟以后

linux:

linux:vim /etc/pam.d/login添加: auth required pam_tally2.so deny=5 unlock_time=60 even_deny_root root_unlock_time=300 五次登录失败:deny =5 设置登录账号锁定一分钟:unlock_time=60

c.远程用户非活动会话连接超时应小于等于5分钟。

- windows:计算机配置–用户设置–管理模板–windows组件-远程桌面服务–会话时间限制 启用设置为5分钟

Linux:

Linux:vim /etc/ssh/sshd_config直接搜索🔍 / + 关键字(Client)

3.用户安全管理(Web)

a.对服务器进行远程管理安全性SSL加固,防止敏感信息泄露被监听;

- windows:计算机配置–管理模板–windows 组件–远程桌面服务–远程桌面会话主机–安全 设置客户端连接加密得级别 远程(RDP)连接要求使用指定的安全层

b.查找并删除服务器中可能存在的帐号hacker;

c.普通用户进行最小权限管理,对关闭系统仅限管理员帐号。

- windows:本地安全策略–本地策略–用户权限分配,删除关闭系统中除Administrators外所有的组a

A-2任务二 数据库加固(Data)

1.以普通帐户MySql安全运行MySql,禁止MySql以管理员帐号权限运行;

vim /etc/my.cnf 在配置中进行设置 [mysqld] 修改user=mysql

2.删除默认数据库(test);

drop database test;

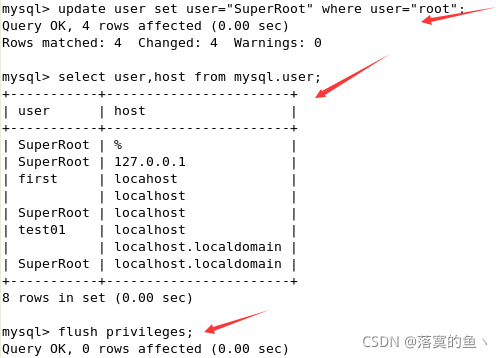

3.改变默认MySql管理员用户为:SuperRoot;

update user set user=“SuperRoot” where user=“root”;

flush privileges;

4.使用MySql内置MD5加密函数加密用户user1的密码为(P@ssw0rd1!);

update mysql.user set password=md5(“P@ssw0rd1!”) where user = ‘user1’;

5.赋予user1用户对数据库所有表只有select,insert,delete,update权限;

grant select,insert,delete,update on . to ‘user1’@’localhost’;

6.对忘记mysql数据库SuperRoot管理员密码进行重置操作;

在/etc/my.cnf 文件my[mysqd]下面添加 skip_grant_tables

Service mysqld restart 空密码登入进行修改密码

Update user set password=password(“P@ssw0rd1!”)where user=’SuperRoot’ and host=’localhost’;

在删除刚刚my.cnf 中添加的skip_grant_tables 重启使用新密码即可。

7.禁用LOCAL INFILE命令防止非授权用户访问本地文件;

Vim /etc/my.cnf 文件 在[mysqld]下添加 local-infile=0

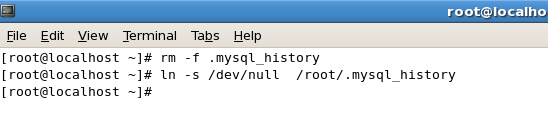

8.为防止数据库操作信息泄露,请禁止使用MySql命令行历史记录;

find / -name “.mysql_history” 查看是否存在mysql的历史命令记录,如果有 就把他删除

rm -f /root/.mysql_history #删除历史记录文件 ln -s /dev/null

$HOME/.mysql_history #mysql_histfile变量设置为/dev/null

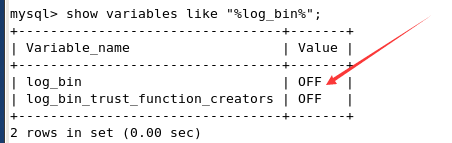

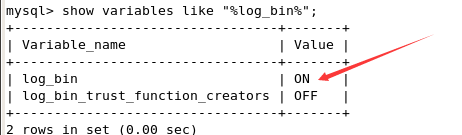

9.为了分析数据库运行过程中的一些异常活动,请开启MySql二进制日志。

**vim /etc/my.cnf 在[mysqld]下面添加一行

log-bin = mysql-bin

保存重启

service mysqld restart

登入数据库

使用

show variables like ‘%log_bin%

’;**

(如果log_bin 是off就表示没有开启,是on表示开启了)

A-3任务三 Web安全加固(Web)

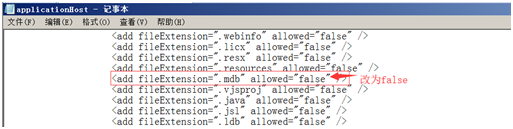

1.为了防止web中.mdb数据库文件非法下载,请对Web配置文件进行安全加固;

**很多网站都是使用的是asp+access数据库,mdb路径可能被猜解,数据库很容易就被别人下载了,利用IIS设置可有效防止mdb数据库被下载。

步骤一:在

C:\Windows\System32\inetsrv\config

目录下找到

applicationHost

文件;**

步骤二:打开applicationHost文件,选择requestFiltering 下的节点: ,修改allowed的值为“false”,mdb文件不能被下载。

步骤三:保存后,即无法下载.mdb数据库文件。

2.限制目录执行权限,对picture和upload目录设置执行权限为无;

3.开启IIS的日志审计记录(日志文件保存格式为W3C,只记录日期、时间、客户端IP地址、用户名、方法);

4.为了减轻网站负载,设置网站最大并发连接数为1000;

5.防止文件枚举漏洞枚举网络服务器根目录文件,禁止IIS短文件名泄露;

修改注册列表:HKLM\SYSTEM\CurrentControlSet\Control\FileSystem \NtfsDisable8dot3NameCreation的值为1或直接搜索NtfsDisable8dot3NameCreation,修改其值为1。

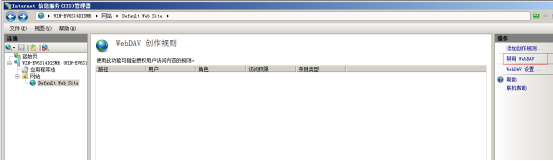

6.关闭IIS的WebDAV功能增强网站的安全性。

A-4任务四 流量完整性保护(Web,Data)

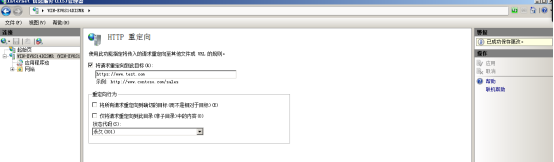

1.对Web网站进行HTTP重定向HTTPS设置,仅使用HTTPS协议访问网站(Web)

(注证书颁发给test.com 并通过https://www.test.com访问Web网站);

2.为了防止密码在登录或者传输信息中被窃取,仅使用证书登录SSH(Data)

A-5任务五 事件监控(Web)

1.将Web服务器开启审核策略

登录事件 成功/失败;

特权使用 成功;

策略更改 成功/失败;

进程跟踪 成功/失败;

2.配置splunk接收Web服务器,安全日志,系统日志,CPU负载,内存,磁盘空间,网络状态

A-6任务六 服务加固ssh\vsFTPd (Data)

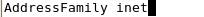

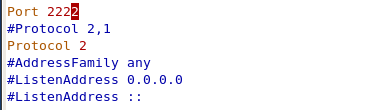

1.修改ssh服务端口为2222;

修改配置文件 vim /etc/ssh/sshd_config

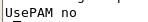

2.ssh禁止ROOT用户远程登录;

修改配置文件 vim /etc/ssh/sshd_config

把 PermitRootLogin yes 改为 PermitRootLogin no

3.vsFTPd禁止匿名用户上传;

vsftpd服务的配置文件/etc/vsftpd/vsftpd.conf

anonymous_upload_enable=NO

重启服务 service vsftpd restart

4.激活vsFTPd上传下载日志;

xferlog_enable=YES 表明FTP服务器记录上传下载的情况

xferlog_file = /var/log/xferlog

xferlog_std_format = YES

6.vsFTPd将使客户端连接时的端口范围在50000和60000之间;

pasv_enable=YES

pasv_min_port=50000

pasv_max_port=60000

7.vsFTPd使本地用户登录活动范围限制在home目录。

allow_writeable_chroot=YES

chroot_local_user=YES

chroot_list_enable=YES

chroot_list_file=/etc/vsftpd/chroot_list

创建:

Touch /etc/vsftpd/chroot_list

A-7任务七 防火墙策略

所有服务器开启防火墙,为防止勒索病毒攻击对防火墙进行加固策略:

1.Windows系统禁用445端口;

w+r : control

找到防火墙 入站规则 设置445然后禁止

2.Linux系统禁用23端口;

Iptables -A INPUT -p tcp --dport 23 -j DROP

3.Linux系统禁止别人ping通;

iptables -A INPUT -p icmp -j DROP

4.Linux系统为确保安全禁止所有人连接ssh除了192.168.1.1这个ip。

Iptables -A INPUT -p tcp --dport ssh -s 192.16.1.1 -j ACCEPT

Iptables -A INPUT -p tcp --dport ssh -j DROP

有问题可以私聊博主

最后有问题可以私信博主,如果觉得对你有帮助麻烦给个三连,祝你每天开心😊~

版权归原作者 落寞的魚丶 所有, 如有侵权,请联系我们删除。