文章目录

背景介绍

最近项目在线上被检测出有pprof有漏洞,原因是产品对外暴露的端口,可以通过http://ip:prot/debug/pprof/profile,获取到代码的堆栈信息,视为不安全的。

问题分析

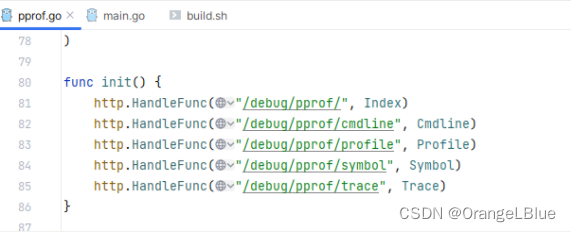

之所以pprof信息不安全,这要从go的

net/http/pprof

包的设计来讲。

pprof作为一个非常方便的性能检测工具,基本go服务都会默认开启它,

而pprof在使用方面也是非常简单的,只需要包含

net/http/pprof

,并且开启一个http监听

gofunc(){

log.Println(http.ListenAndServe("localhost:6060",nil))}()

即可帮你打包注册pprof的url

但是漏洞也就出在这个简单易用上,

由于

net/http/pprof

包中直接在init函数中帮你注册了pprof的这些资源url。导致,只要你包含了这个包,这些url就会被自动被注册。且url不可变,也就导致只要你包含了

net/http/pprof

,又用

http.ListenAndServe

起了httpserver,就会导致pprof堆栈被信息的泄露。

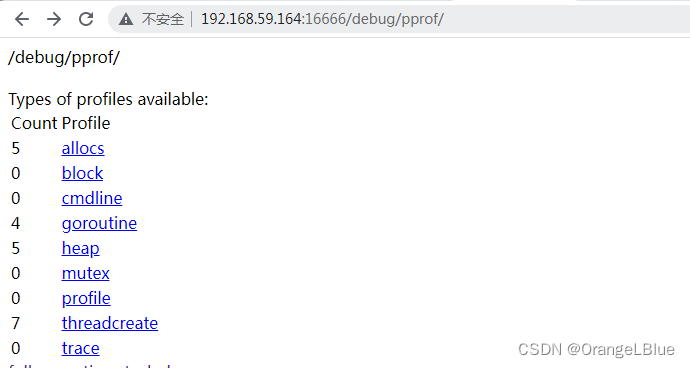

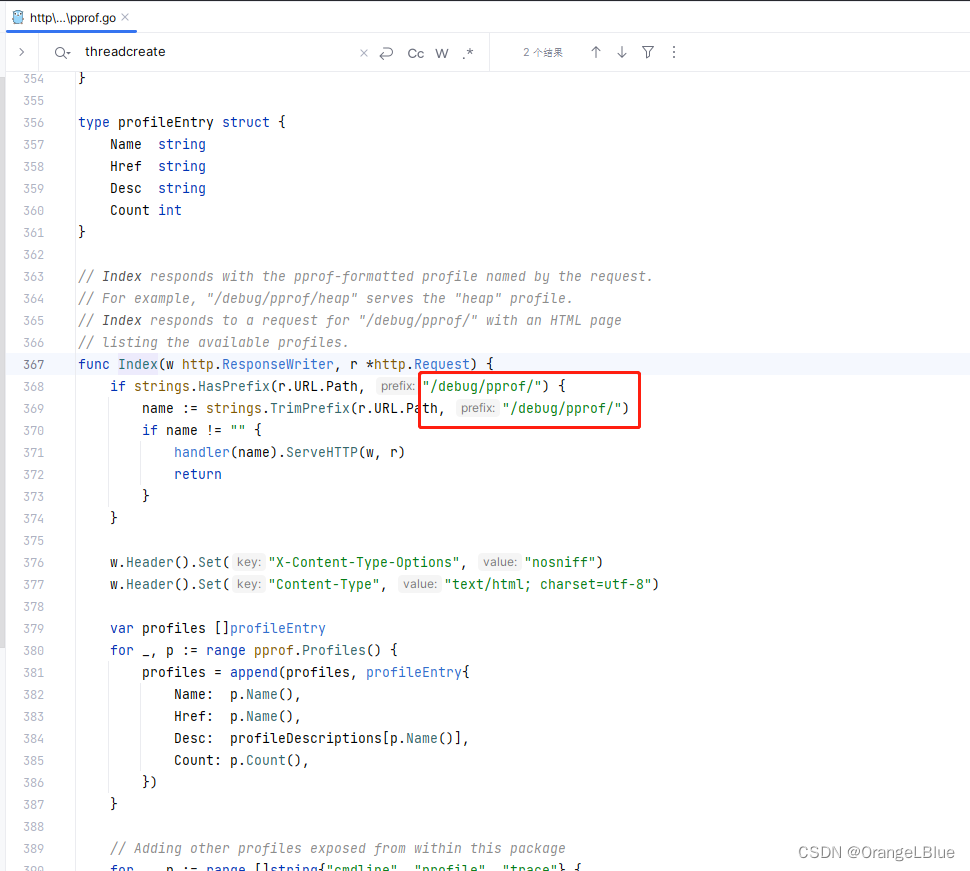

同时源码还有个坑:

在init函数中明明只有5个接口,为什么

查出来却有9个

因为其他的接口在Index中,而这些接口也同样被绑死在了默认url上

因此如果要避免这些接口的漏洞,则需要显式修改

解决方案

1.起一个新的http server,不使用默认对象

package main

import("fmt""log""net/http""net/http/pprof")funcmain(){

mux := http.NewServeMux()

prefix :="/test/debug/pprof"

mux.Handle(prefix+"/", http.HandlerFunc(pprof.Index<

版权归原作者 OrangeLBlue 所有, 如有侵权,请联系我们删除。