打开题目,审题。发现题目明确给出登录的用户名为Syclover,并要求我们爆破一个长度为6位纯数字的简单密码,并告诉我们密码开头为774。由此我们知道这是一题非常基础的密码爆破题。

打开环境发现存在一个登录界面:

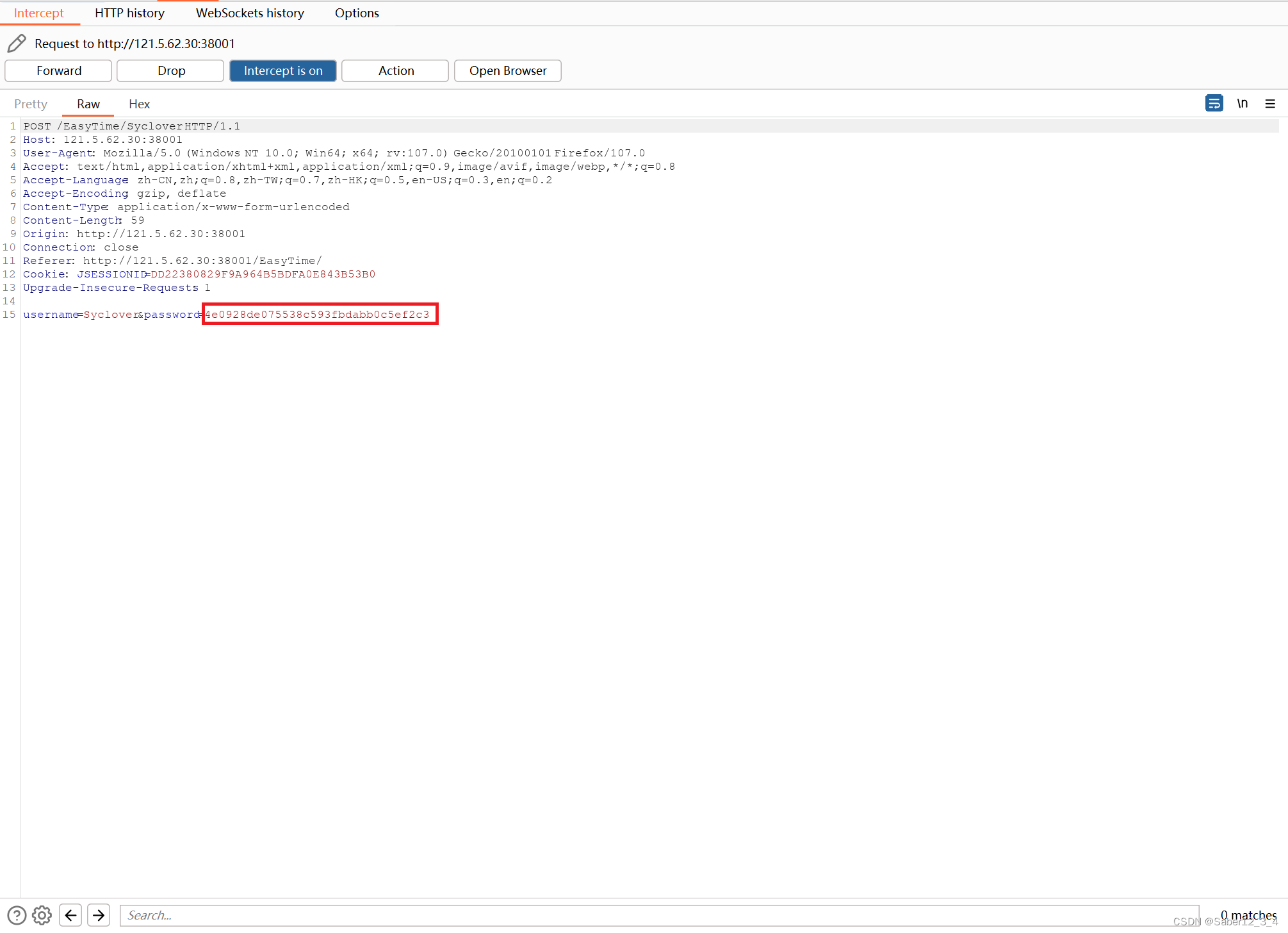

我们根据提示输入用户名,密码不妨就随便尝试774,再用BurpUnlimited抓包进行分析:

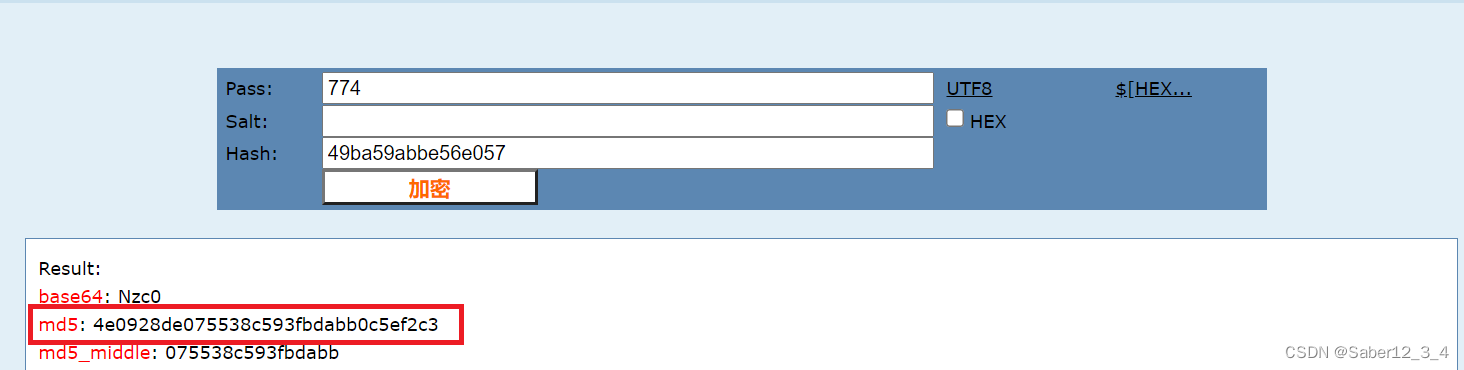

分析抓到的这个包,发现我们上传的密码好像被前端进行了MD5加密。

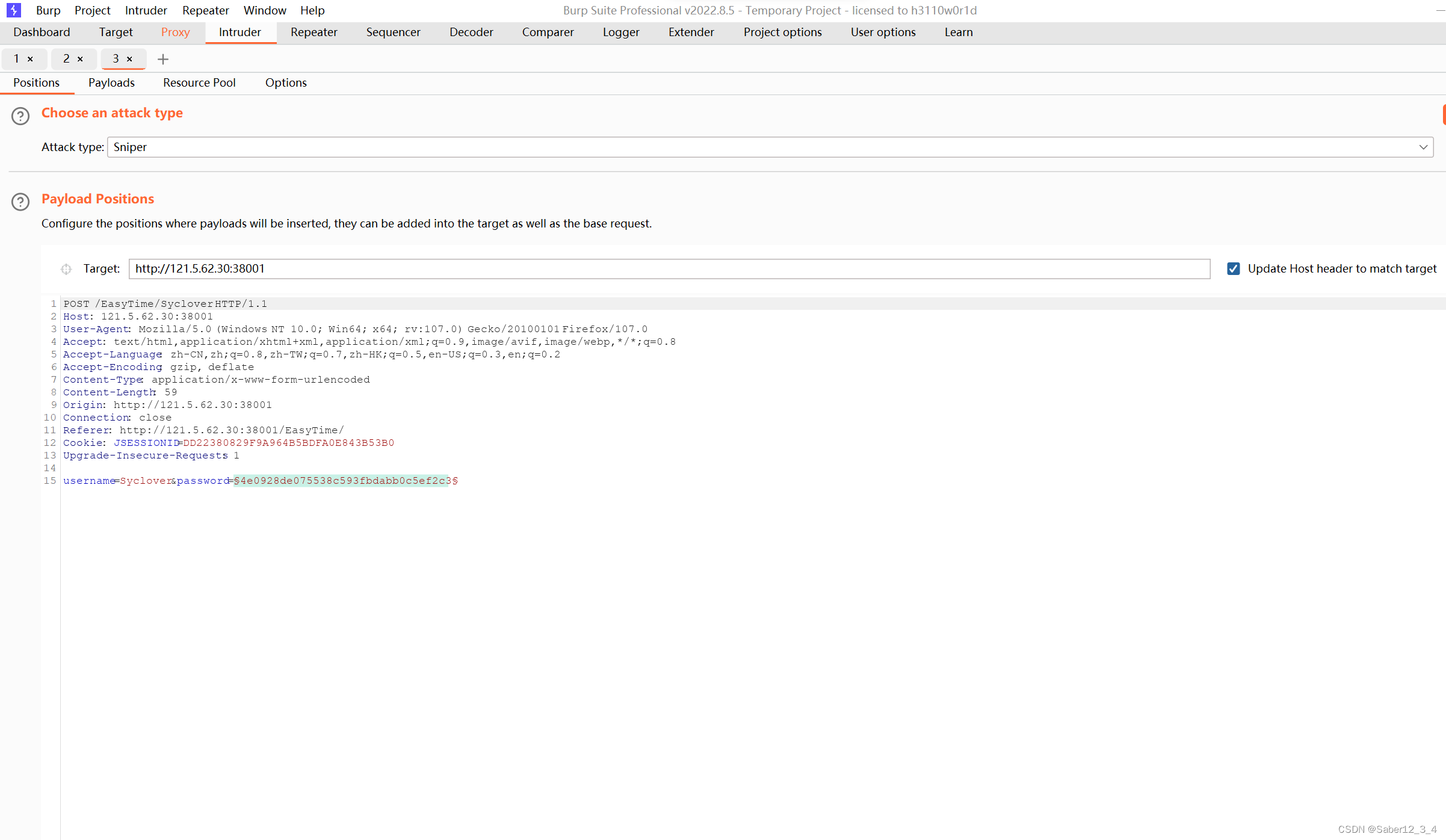

进一步验证了我们的猜想。将包发送到BP的Inturuder进行爆破。

选择好我们的爆破对象,在Payloads中进行爆破方式的设置,我们选择的是明文爆破(这题也可以进行数字爆破),这时我们通过已知信息用脚本(这里我是用的是C语言,如果会python语言的小伙伴们也可以直接用python,python语言中含有md5加密函数,可以省事许多。由于我还没开始python的学习,就简单使用c语言)来生成爆破字典。

将生成的密码复制到文本中后,保存在桌面(方便添加)。

在BP(BurpUnlimited)中进行操作。Payload Options [Simple list]中点击Load添加上我们洗好的字典,在Paload Processing中添加上MD5,并且将Payload Encoding中的URL给取消勾选。再点击Start attack开始爆破。

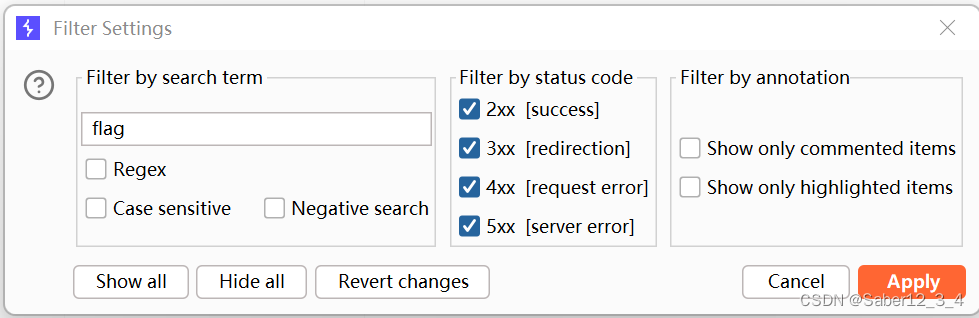

等待爆破完成后发现状态全为200,并且长度都相同。怎么办呢?难道我们爆破出错了?不要慌张,仔细检查后确认我们的方法步骤并没有出问题,那我们不妨打开页面的正则(双击Filter:Showing all items),搜索“flag”。

点击Apply。就得到成功的爆破信息。

我们再查看它的Response,就得到了我们的flag

同时也知道了密码为:774932

自此,这道题圆满结束。

除了使用工具BP(BurpUnlimited)进行爆破外,这里我向大家推荐一个咋们国产的开源软件:yakit,功能与BP(BurpUnlimited)类似,之后我也会更新yakit的操作方式,感兴趣的小伙伴们可以去看看。

总结

这道题主要考察我们对工具的使用,难度偏入门级。同时小编我也属于一个新手,写博客主要是督促自己学习。以上内容若有描述不当的地方还请留言指正,谢谢。同时也祝每一个刚进入ctf学习的同学们学习顺利。

了解简单的爆破后可以去尝试CTHhub的技能树上的爆破题,来巩固工具的使用和学习。

版权归原作者 Saber12_3_4 所有, 如有侵权,请联系我们删除。