防火墙技术

文章目录

1 防火墙概述

1.防火墙的概念:

防火墙是位于两个或多个网络之间,执行访问控制策略的一个或一组系统,是一类防范措施的总称。防火墙的目的是挡住来自外部网络的攻击和入侵,保障着内部网络的安全

2.防火墙的作用

(1)可以限制未授权用户进入内部网络,过滤掉不安全服务和非法用户;

(2)防止入侵者接近内部网络的防御设施,对网络攻击进行检测和告警;

(3)限制内部用户访问特殊站点;

(4)记录通过防火墙的信息内容和活动,为监视Internet安全提供方便。

3.防火墙的优点

(1)防火墙可以强化网络安全策略。

(2)防火墙能有效记录Internet上的活动。

(3)防火墙是一个安全策略的检查站。

4.防火墙的局限性

(1)目前防火墙对于来自网络内部的攻击还无能为力。

(2)防火墙不能防范不经过防火墙的攻击,如内部网用户通过SLIP 或PPP 直接进入Internet。

(3)防火墙也不能完全防止受病毒感染的文件或软件的传输,由于病毒的种类繁多,如果要在防火墙完成对所有病毒代码的检查,防火墙的效率就会降到不能忍受的程度。

(4)作为一种被动的防护手段,防火墙不能防范因特网上不断出现的新的威胁和攻击。

5.防火墙安全策略

一种是“一切未被允许的就是禁止的”,一种是“一切未被禁止的都是允许的”。

第一种的特点是安全性好,但是用户所能使用的服务范围受到严格限制。

第二种的特点是可以为用户提供更多的服务,但是在日益增多的网络服务面前,很难为用户提供可靠的安全防护。

**6.常用概念 **

- 外部网络(外网): - 防火墙之外的网络,一般为Internet,默认为风险区域。

- 内部网络(内网): - 防火墙之内的网络,一般为局域网,默认为安全区域。

- 非军事化区(DMZ): - 为了配置管理方便,内网中需要向外网提供服务的服务器(如WWW、FTP、SMTP、DNS等)往往放在Internet与内部网络之间一个单独的网段,这个网段便是非军事化区。

- 包过滤: - 也被称为数据包过滤,是在网络层中对数据包实施有选择的通过,依据系统事先设定好的过滤规则,检查数据流中的每个数据包,根据数据包的源地址、目标地址以及端口等信息来确定是否允许数据包通过。

- 代理服务器: - 是指代表内部网络用户向外部网络中的服务器进行连接请求的程序

2 防火墙分类

- 包过滤

- 代理服务器

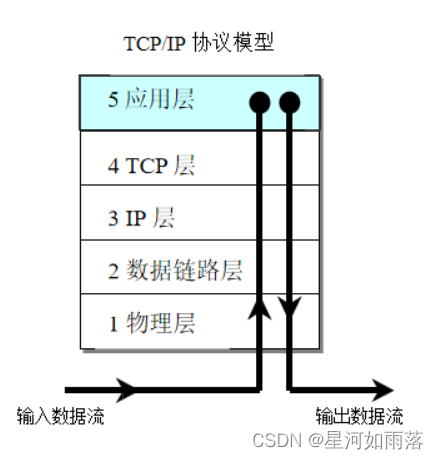

2.1 包过滤技术

包过滤(Packet Filtering)技术在网络层中对数据包实施有选择的通过,依据系统事先设定好的过滤规则,检查数据流中的每个包,根据包头信息来确定是否允许数据包通过,拒绝发送可疑的包。

使用包过滤技术的防火墙叫做包过滤防火墙(Packet filter),因为它工作在网络层,又叫网络层防火墙(Network level firewall)。

1.包过滤防火墙

- 通常用一台具有IP过滤功能的路由器来实现

- 基本的思想:- 对所接收的每个数据包进行检查,根据过滤规则,然后决定转发或者丢弃该包– 往往配置成双向的

- 如何过滤- 过滤规则基于包头中的信息。IP源地址、目的地址、TCP/UDP端口、ICMP消息类型、TCP头中的ACK位。- 过滤器往往建立一组规则,根据是否匹配规则中指定的条件来作出决定。- 如果有匹配按规则执行,没有匹配,则按缺省策略。

2.包过滤防火墙的优点

(1)一个屏蔽路由器能保护整个网络一个恰当配置的屏蔽路由器连接内部网络与外部网络,进行数据包过滤,就可以取得较好的网络安全效果。

(2)包过滤对用户透明不像在后面描述的代理(Proxy),包过滤不要求任何客户机配置。当屏蔽路由器决定让数据包通过时,它与普通路由器没什么区别,用户感觉不到它的存在。较强的透明度是包过滤的一大优势。

(3)屏蔽路由器速度快、效率高屏蔽路由器只检查包头信息,一般不查看数据部分,而且某些核心部分是由专用硬件实现的,故其转发速度快、效率较高,通常作为网络安全的第一道防线。

3. 包过滤防火墙的缺点

(1)屏蔽路由器的缺点也是很明显的,通常它没有用户的使用记录,这样就不能从访问记录中发现黑客的攻击记录。

(2)配置繁琐也是包过滤防火墙的一个缺点。没有一定的经验,是不可能将过滤规则配置得完美。有的时候,因为配置错误,防火墙根本就不起作用。

(3)包过滤另一个关键的弱点就是不能在用户级别上进行过滤,只能认为内部用户是可信任的、外部用户是可疑的。

(4)此外,单纯由屏蔽路由器构成的防火墙并不十分安全,危险地带包括路由器本身及路由器允许访问的主机,一旦屏蔽路由器被攻陷就会对整个网络产生威胁。

4.包过滤防火墙的发展阶段

(1)第一代:静态包过滤防火墙

(2)第二代:动态包过滤(Dynamic Packet Filter)防火墙

(3)第三代:全状态检测(Stateful Inspection)防火墙

(4)第四代:深度包检测(Deep Packet Inspection)防火墙

静态包过滤

- 根据流经该设备的数据包头信息,决定是否允许该数据包通过;

- 创建包过滤规则 - 打算提供何种网络服务,并以何方向提供这些服务?- 需要限制任何内部主机与因特网连接的能力吗?- 因特网上是否有可信任的主机,可以某种形式访问内部网络吗?

- 用来生成规则的信息 - 判断依据有(只考虑IP包): - 数据包协议类型:TCP、UDP、ICMP、IGMP等- 源、目的IP地址源、目的端口:FTP、HTTP、DNS等- IP选项:源路由、记录路由等- TCP选项:SYN、ACK、FIN、RST等- 其它协议选项:ICMP ECHO、ICMP ECHO REPLY等- 数据包流向:in或out- 数据包流经网络接口:eth0、eth1

2.2 代理服务器

1.代理服务器的优点

- 易于配置,界面友好

- 能生成各项记录

- 能灵活完全的控制进出信息

- 能过滤数据内容

2.代理服务器的缺点

- 代理速度比包过滤慢

- 代理对用户不透明,给用户的使用带来不便

- 代理需要针对每种协议设置一个不同的代理服务器

- 代理服务要求对客户或过程进行限制

- 代理服务不能改进底层协议的安全性

3.代理防火墙的发展阶段

- 应用层代理

- 电路层代理

- 自适应代理

4.应用层代理防火墙工作示意图

3防火墙的体系结构

- 双宿主主机结构(Dual-Homed Host Firewall)

- 屏蔽主机结构(Screened Host Structure )

- 屏蔽子网结构(Screened Subnet Structure)

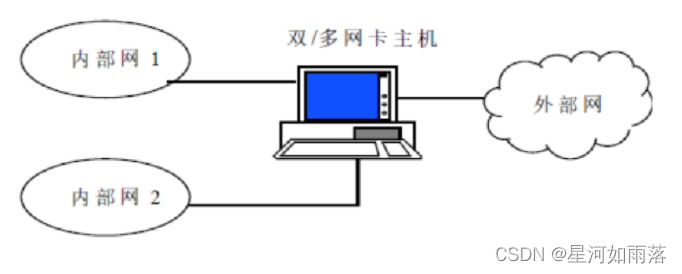

1.双宿/多宿主机模式

它是一种拥有两个或多个连接到不同网络上的网络接口的防火墙,通常用一台装有两块或多块网卡的堡垒主机做防火墙,两块或多块网卡各自与受保护网和外部网相连,一般采用代理服务的办法,必须禁止网络层的路由功能。

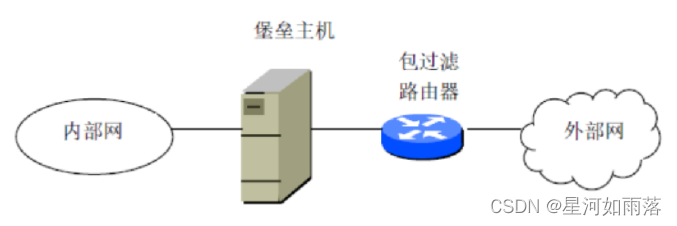

2.屏蔽主机模式

屏蔽主机防火墙由包过滤路由器和堡垒主机组成

屏蔽主机模式特点

在这种方式的防火墙中,堡垒主机安装在内部网络上,通常在路由器上设立过滤规则,并使这个堡垒主机成为从外部网络唯一可直接到达的主机,这确保了内部网络不受未被授权的外部用户的攻击。屏蔽主机防火墙实现了网络层和应用层的安全,因而比单独的包过滤或应用网关代理更安全。在这一方式下,过滤路由器是否配置正确是这种防火墙安全与否的关键,如果路由表遭到破坏,堡垒主机就可能被越过,使内部网完全暴露。

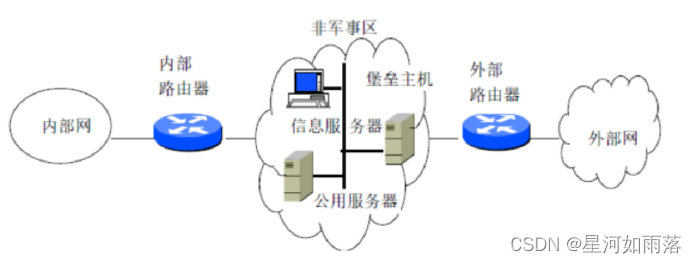

3.屏蔽子网模式

采用了两个包过滤路由器和一个堡垒主机,在内外网络之间建立了一个被隔离的子网,定义为“非军事区(de-militarized zone)”网络,有时也称作周边网(perimeter network)

屏蔽子网模式特点

网络管理员将堡垒主机,WEB服务器、email服务器等公用服务器放在非军事区网络中。内部网络和外部网络均可访问屏蔽子网,但禁止它们穿过屏蔽子网通信。在这一配置中,即使堡垒主机被入侵者控制,内部网仍受到内部包过滤路由器的保护。

多个堡垒主机运行各种代理服务,可以更有效地提供服务

4.其他防火墙结构

- 使用多堡垒主机

- 合并内部路由器和外部路由器

- 合并堡垒主机与外部路由器

- 合并堡垒主机与内部路由器

- 使用多台内部路由器

- 使用多台外部路由器

- 使用多个周边网络

- 使用双重宿主主机与屏蔽子网

版权归原作者 星河如雨落 所有, 如有侵权,请联系我们删除。