写在最前

如果你是信息安全爱好者,如果你想考一些证书来提升自己的能力,那么欢迎大家来我的 Discord 频道 Northern Bay。邀请链接在这里:

https://discord.gg/9XvvuFq9Wb

我拥有 OSCP,OSEP,OSWE,OSED,OSCE3,CRTO,CRTP,CRTE,PNPT,eCPPTv2,eCPTXv2,KLCP,eJPT 证书。

所以,我会提供任意证书备考过程中尽可能多的帮助,并分享学习和实践过程中的资源和心得,大家一起进步,一起 NB~

背景

终于有点时间写些东西了。这半年来一直在准备 Offensive Security 的各种考试,内容太多。直到昨天,也就是8月24日,我完成了第二轮 OSEP 的 Lab,心里踏实多了,等着9月4日考试的同时,也想做个小结,谈谈我拿 OSCP 的历程以及今后的目标。希望可以为想考取 OSCP 的同学指明一些道路。

我是在 21年下半年看到很多关于信息安全和网络安全方面出台的政策,感觉国家在加快这一领域的步伐,人才需求应该会越来越高。

所以果断在2022年初注册了 Offensive Security 的课程。开始渗透测试之路。

这篇文章,我们讲一下OSCP证书是什么,以及关于OSCP考试的准备和一些要求。有关OSCP报名,及准备过程中的任何问题,可以加入我们 Discord 频道提问(https://discord.gg/9XvvuFq9Wb)。

OCSP的全部

认识OSCP证书

我们先说说,OSCP 是什么?

OSCP (Offensive Security Certified Professional)是 Offensive Security (该公司开发和维护着 KALI Linux,以下简称 Offsec)推出的体系非常完善,对于非3年以上渗透工作经验人员来说难度非常高,理论兼实操(更重实操),是业界最知名的渗透测试专业证书。如果大家对网络、主机渗透、红队感兴趣的,这是大家的第一步。

OSCP课程总览

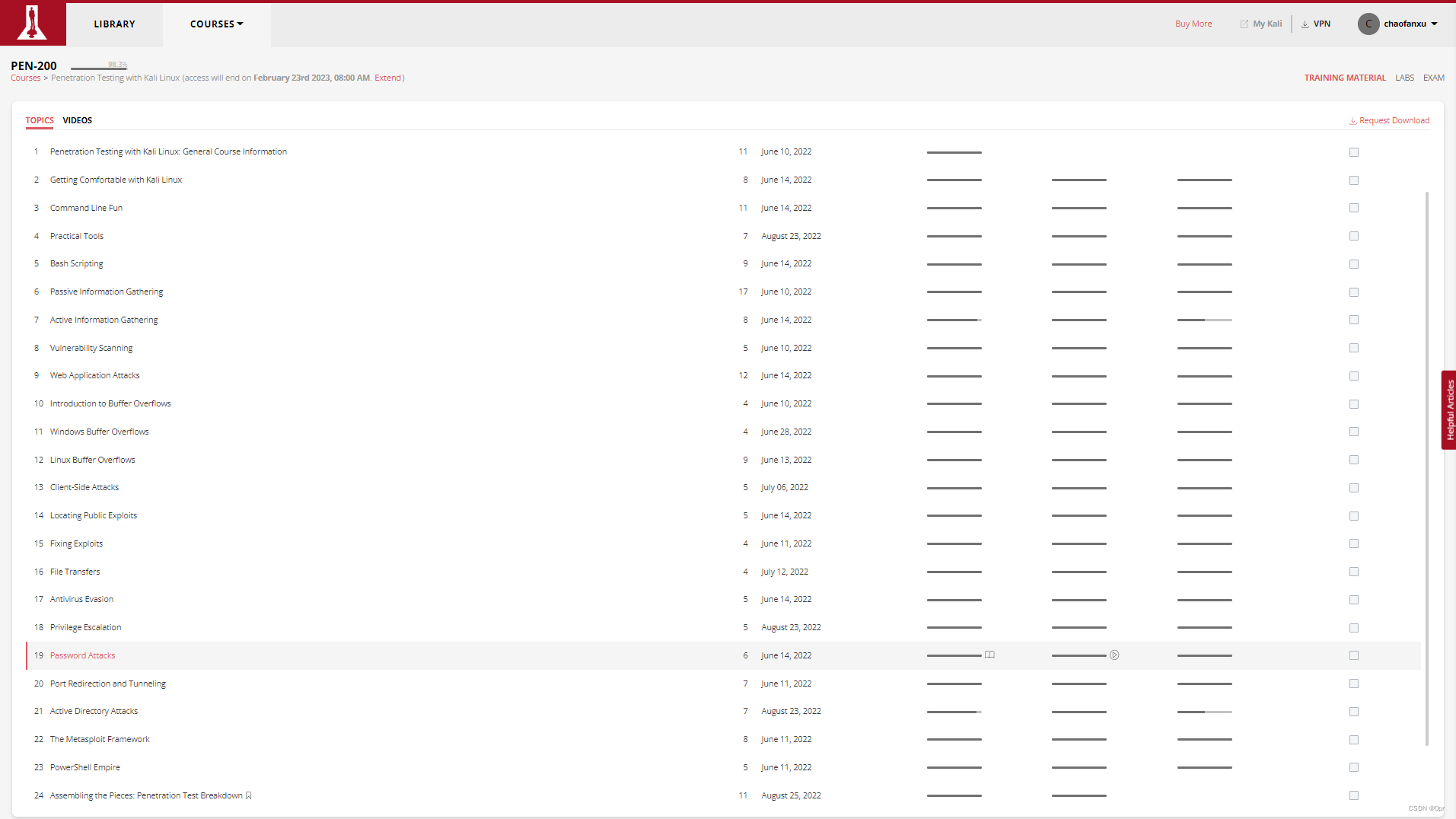

跟大家分享一下 OSCP 课程的大纲(2022年)。图片最直观。

图中三栏进度条分别是书本,视频以及练习的进度。

共 166+ 个章节(每章节还带小节),近 400 个视频,还有 220+ Lab 靶机。

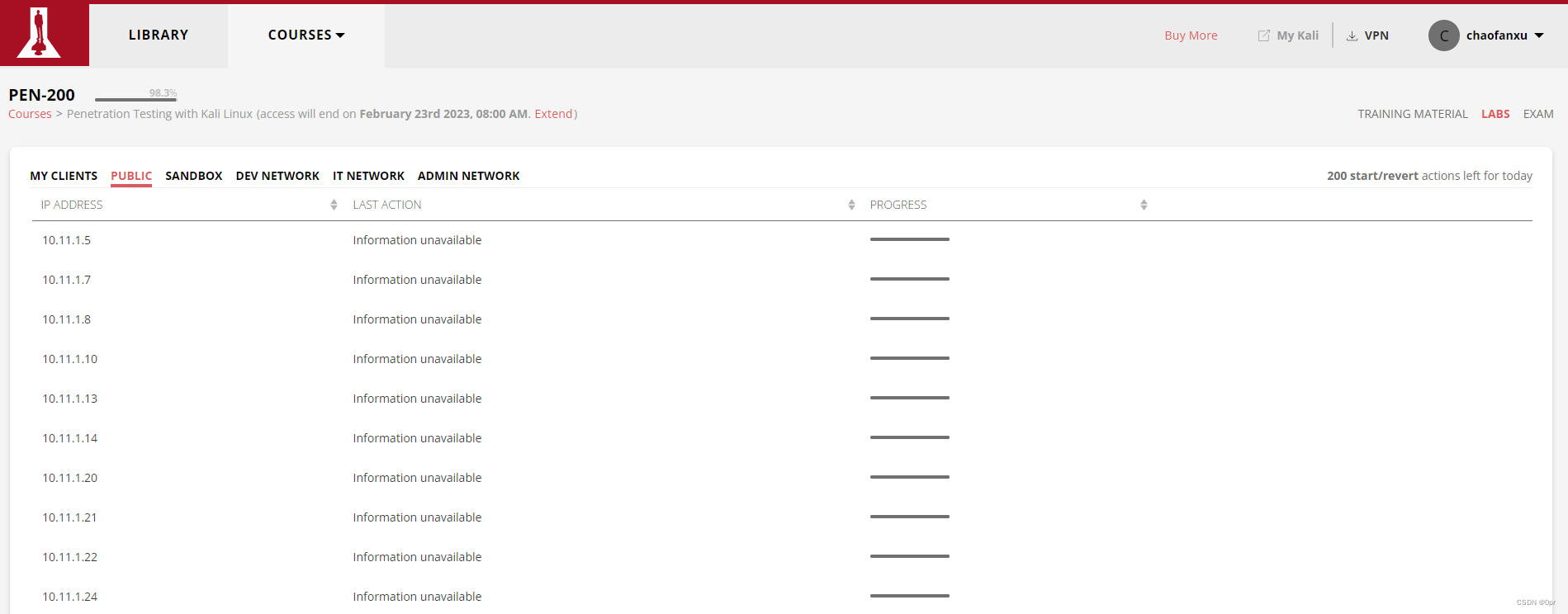

课程之后是一个由四个网络(Public,Dev Network,IT Network,Admin Network)组成的 Lab,说靶机可能更清楚一点。

Public 48 个机器,Dev 6 个机器,IT 11 个机器,Admin 7 个机器,共 72 个机器。在考试之前,Offsec 建议完成所有的 Lab 机器再进行考试,他们给出的数据是,完成 85% 以上 Lab 的学员,将更可能一次通过证书考试。我个人全部完成,感觉对考试是非常有帮助的。

也有同学会想知道 Lab 和 HackTheBox 的难度对比。Lab 没有 HackTheBox 难。Lab 是为课程设计的,将运用到课程是所学的大部分知识。注意,考试中可能出现课程和 Lab 中均未出现的内容,不过 Offsec 授人以渔,运用好学到的方法,都能解决。

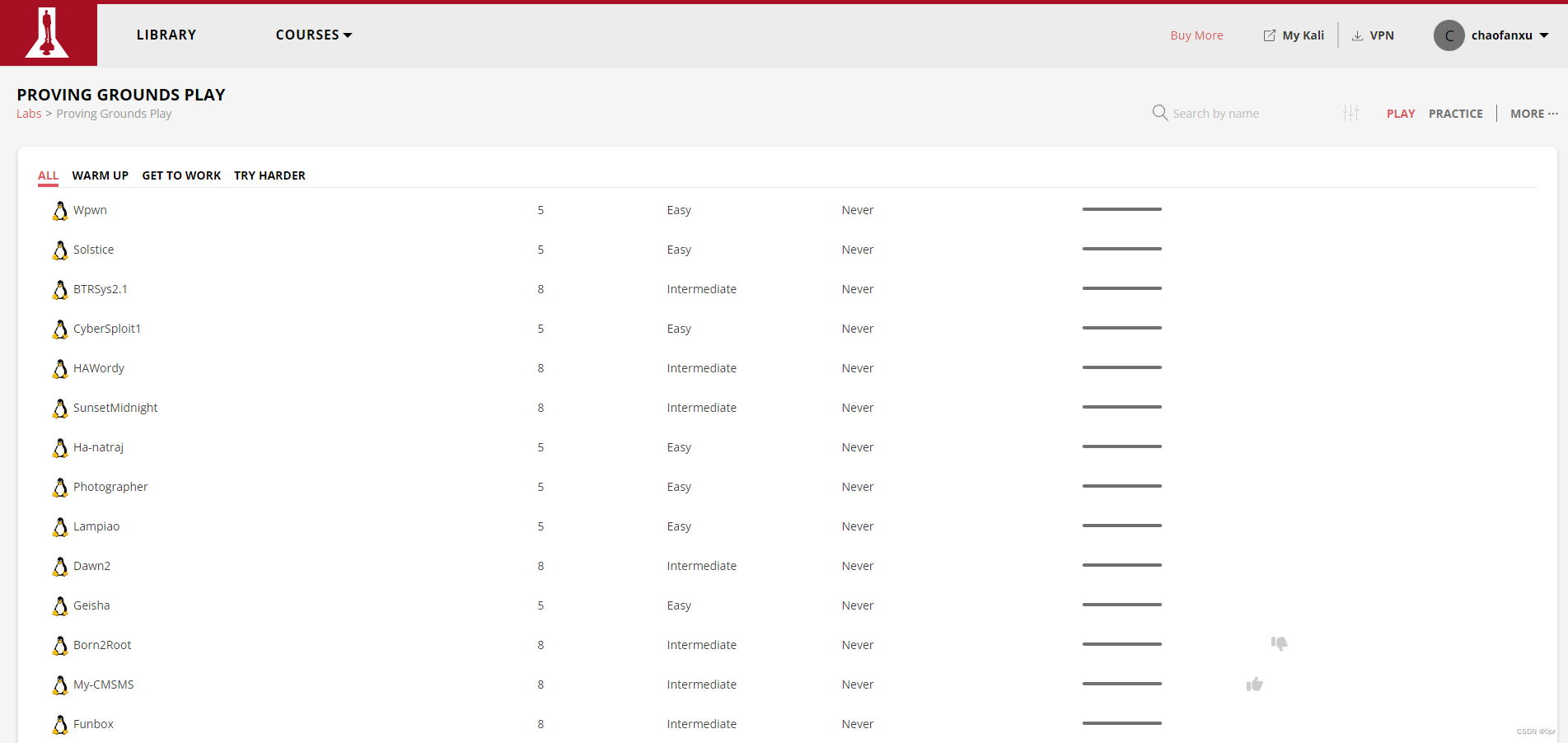

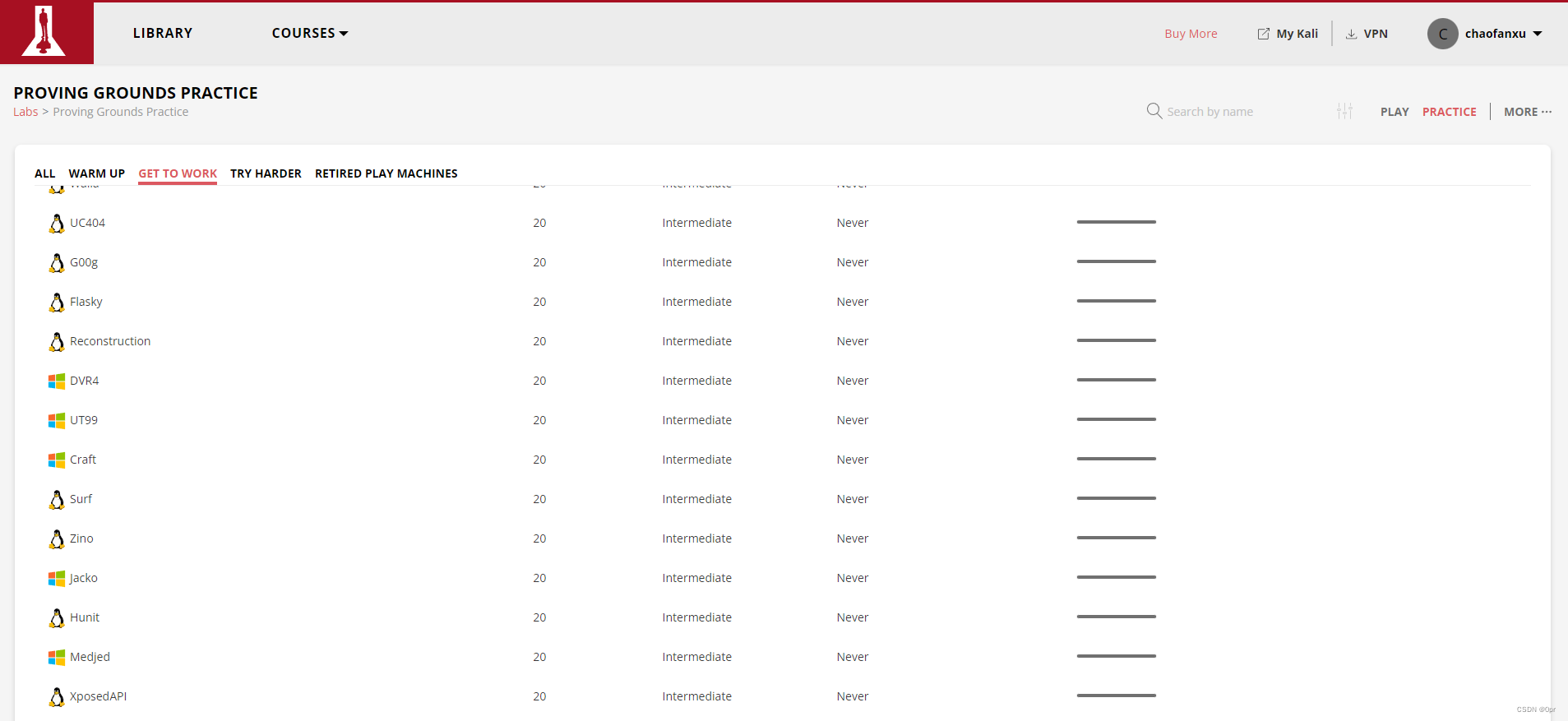

另外,Offsec 还提供了 PG(Proving Grounds Play/Practice)总共 157 个机器最为拓展。Practice 难度大于 Play,建议完成所有 Play 的机器(难度和 Lab 差不多,作为补充),以及 Practice 中难度值为

Intermediate

的机器,作为拓展。

这是 PG Play。

这是 PG Practice,切换到

GET TO WORK

,完成这里面的机器就差不多了。

关于 Lab 和 PG,由于考试对工具有诸多限制(下面会提及)建议大家在练习的时候,少使用 metasploit,多手动利用漏洞,来突破对工具的依赖。

OSCP 知识储备

看完了课程内容。我们说说考证所需的知识储备。需要的并不多,我们分开说,最后做个总结。

首选,选择 OSCP 必须有良好的英文阅读和听力,不然可想而知,要啃下这从前到后 166 个章节,近 400 个视频,会很费劲。

英语之外,我们一一列一下。

扎实的 Linux 基础,对 Linux 文件系统,命令行,Shell Scripting 及各种应用(SSH,Cron Job,Vim, Netcat 等)都有深入的了解。这是后期 Linux 提权的基础。

熟悉 Windows 系统命令行(CMD 及 Powershell)操作。这是后期 Windows 提权的基础。如果大家熟悉 Windows Token,Credential System (SAM,NTLM),Kerberos 等内容,那对于 Active Directory 章节的学习会是非常大的帮助。

对于 TCP/IP 和网络有一定的理解。这能帮助大家排除在考试中的各种非预期异常。比如 reverse shell 为什么没有连接回来?IP 对吗?端口被封?SSH tunnel 断开了?

一定的编程经验,可以排查 VBApplication(Microsoft Word 钓鱼)以及 Python (基础栈溢出) 的代码错误。

综上,

- 良好的英语阅读和听力;

- 扎实的 Linux 功底;

- 能使用 Windows 命令行;对 Windows 的安全机制有一定了解;

- 对 TCP/IP 和网络有一定的理解;

- 有一定的编程经验;

OSCP 考试

考试大纲

截至 2022年8月,考试由 6 个机器组成(如果有栈溢出,会有第 7 个测试机器,代码测试用),考生必须在 24 小时内拿到 70 分(7+ 个 flag,满分 100)及以上的分数,才能拿到证书。

每台机器不止一个 flag,低权限 shell 对应 local.txt,root 或者 admin shell,对应 proof.txt。考生必须提交 flag 到的 Control Panel 才能获得分数。

6 个机器包括 3 个独立机器,和一个由 3 个机器组成的 Active Directory (以下简称 AD)环境。

划重点,想要通过考试,Active Directory 必须拿下

。 AD 只有拿到全部三个机器的 flag,才有 40 分,否则 0 分。

因此只有拿下 AD,考试才有过的可能

。

考试流程和限制

考试很严格,考生在24小时的考试时间内,考官将全程用摄像头远程监控。考试区域周围不能出现手机等任何电子产品,考生必须分享所有电脑屏幕,并在考试期间保持如此。

考试对于漏洞挖掘利用的工具也有严格的限制。Metasploit meterpreter 无论成功与否,只能使用一次。简单说就是一旦选定了目标使用 meterpreter,无论结果如何,都不能再使用了。

另外,

- 商业工具不能使用,如 Metasploit Pro,Nessus Pro 等;

- 自动漏洞挖掘和利用的工具不能使用,如 SQLmap,和带自动漏洞利用的 winPEAS;

- 带网络欺骗的工具不能使用,如 responder,arpspoof;

Offsec 声明不会对工具是否可以使用做出明确的判定,原则是,大家要了解自己使用的工具,不要做 script kiddie。

每个考生有 24 次重置机器的机会。

渗透测试报告

考试结束之后,考生必须在 24 小时之内提交一份专业的渗透测试报告(Penetration Test Report)。Offsec 有模板,照着模板写。

必须写清楚所有的攻击步骤,要能复现,必须包含每个 flag 的截图(必须是 interactive shell,不能是 web shell)。否则该 flag 将被判处 0 分,或者酌情减分(拿不到10分)。

加分项

学员可以通过记录所有的课程练习,以及 10 个 (截止2022年8月的要求)Lab 的机器(有一些机器被选用作为报告模板内容的,不能使用)作为 Lab Report。如果课程练习全部正确,Lab 机器的文档也都正确,那么考试可以额外获得 10 分的加分。因此考试的满分可以是 110 分。

考试小贴士

- Reverse shell 选择常见端口作为接收端口,绕过防火墙。比如 53 端口;

- 使用考试中目标机器开放的端口作为 reverse shell 的端口。比如目标开放了 21 端口,你就用 21 端口作为接收端口;

拿到 shell 之后第一件事情,去拿 flag,切记噢~ 你永远不知道考试的时候会发生什么。我的情况是,在我准备再次验证我的攻击步骤时,AD 环境在重置后再也无法访问了。我记得当时是凌晨2点,但是一直到考试结束 Offsec 都没有修复问题。如果当时我没有拿到 flag,悲剧就发生了。因此,拿到 shell 之后,第一时间先拿到 flag,确保万无一失;- 仔细阅读官方考试指导(Exam Guide),链接会在预约考试的邮件中,按照最新的要求去做;

到此,关于 OSCP 课程和考试的内容就说完了。大家可以留言询问关于 OSCP 的任何问题。

终身学习

为什么会有这么一个章节?

今年2月23日,我激活了 Offsec 学员账号。

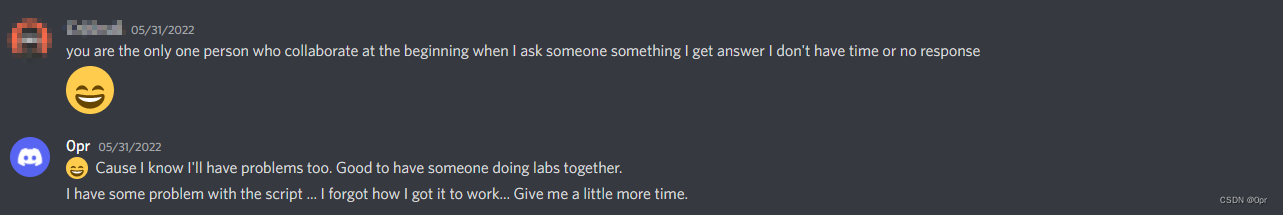

在学习 OSCP 的过程当中,我通过 Offsec 官方 Discord 频道 认识了世界各地朋友,欧洲的居多,亚洲的少数。这些人当中有一个跟我关系特别好。我们搭伙一起完成整个 Lab,有问题的时候我们一起讨论,非常高效,效果也非常好。我们两个先后都通过了考试。

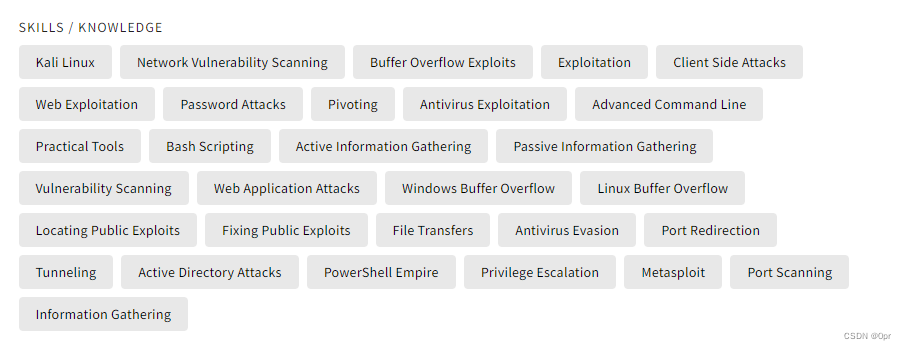

技能树。

我没有放过任何对其他学员提供帮助的机会,因为他们的问题也会是我的问题。用他的话说,我是唯一一个从头到尾都回答他问题的人,帮助别人也在帮助自己不是么。

这个家伙就是我这一章节的主角。他诠释了什么是终身学习。他是北马其顿人,年龄比我大(我从他领英账号的头像判断 😄),非常谦虚。

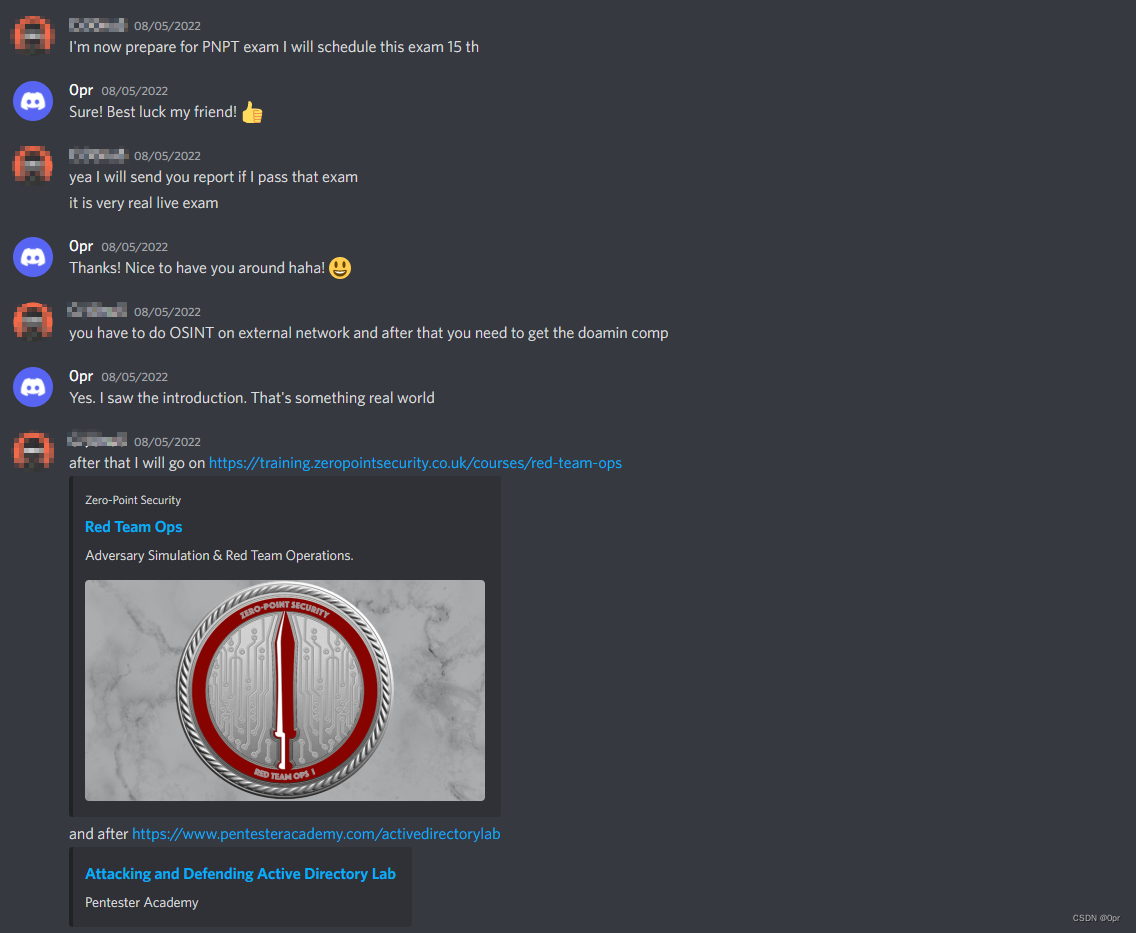

拿到 OSCP 之后,他跟我说他的计划,他先要拿到 TCM Security 的 PNPT,然后要拿 Pentester Academy 的 Active Directory 证书。

就在今天,8月25日,他跟我说他拿到了 PNPT,说了也做到了。

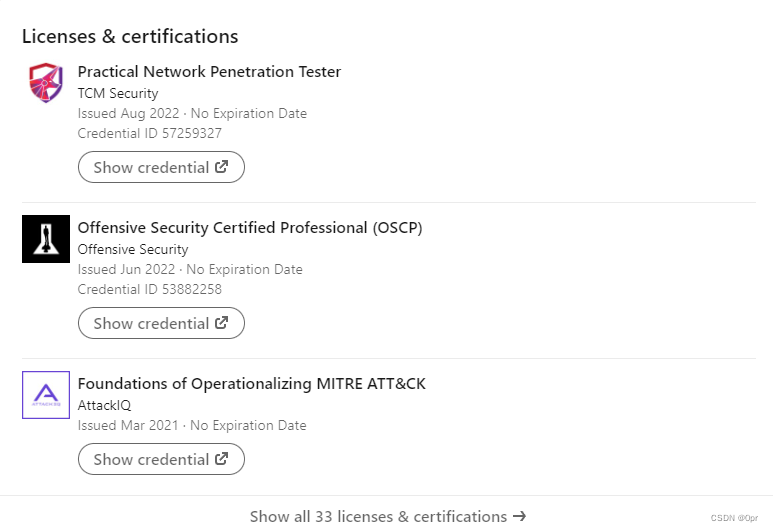

一个证书倒没什么。OSCP 之后,我们互加了领英账号,当我打开他的账户时,会觉得自己浪费过太多的时间。

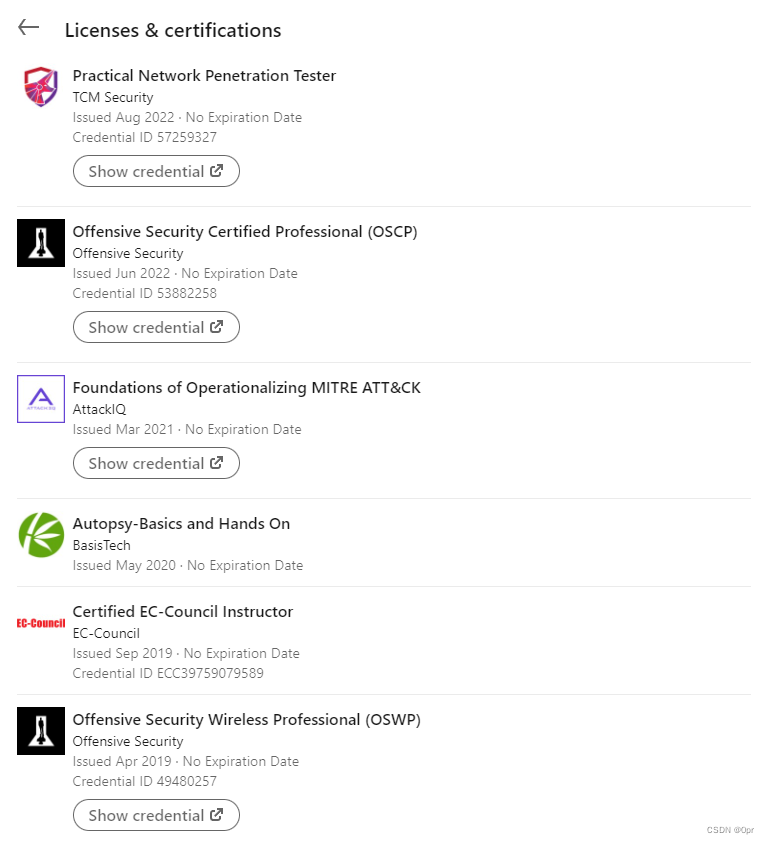

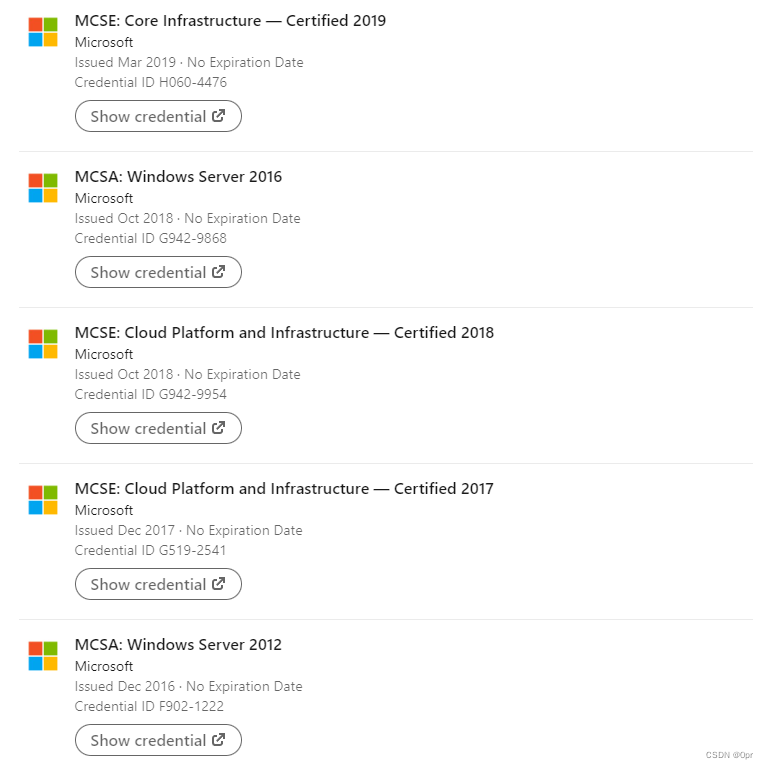

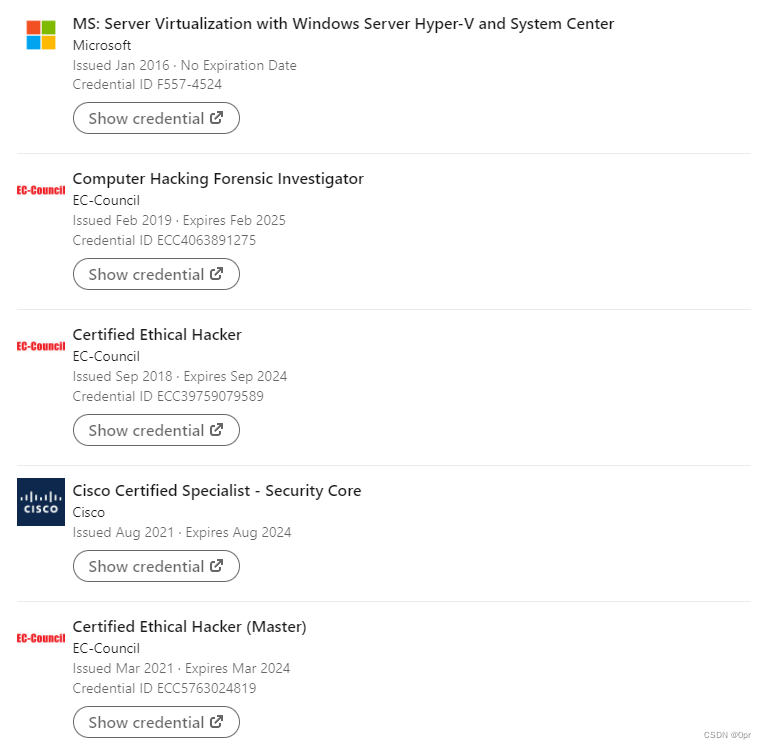

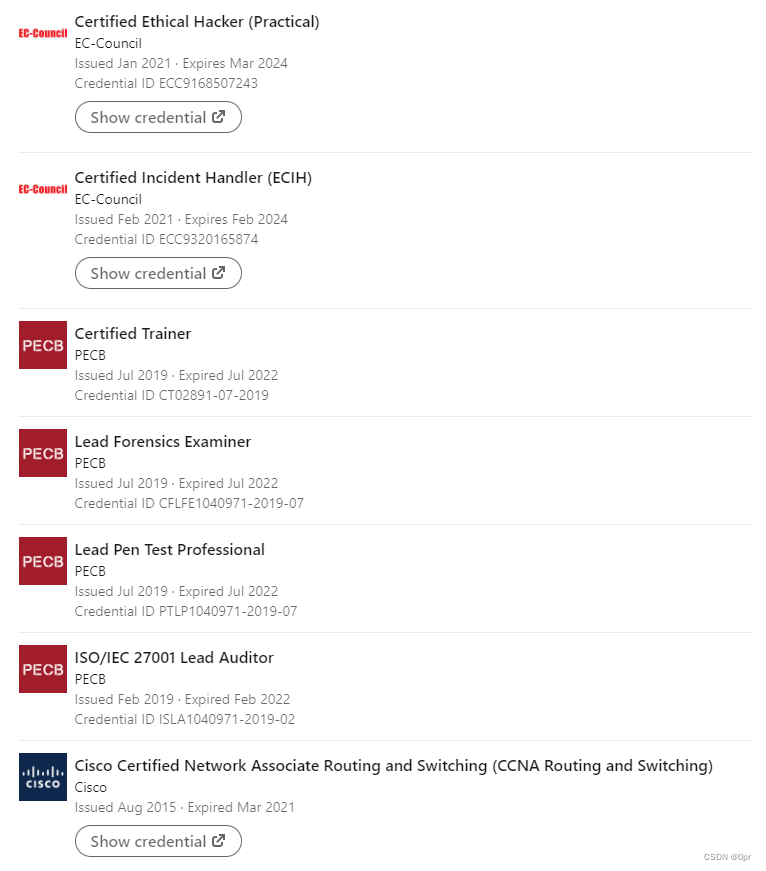

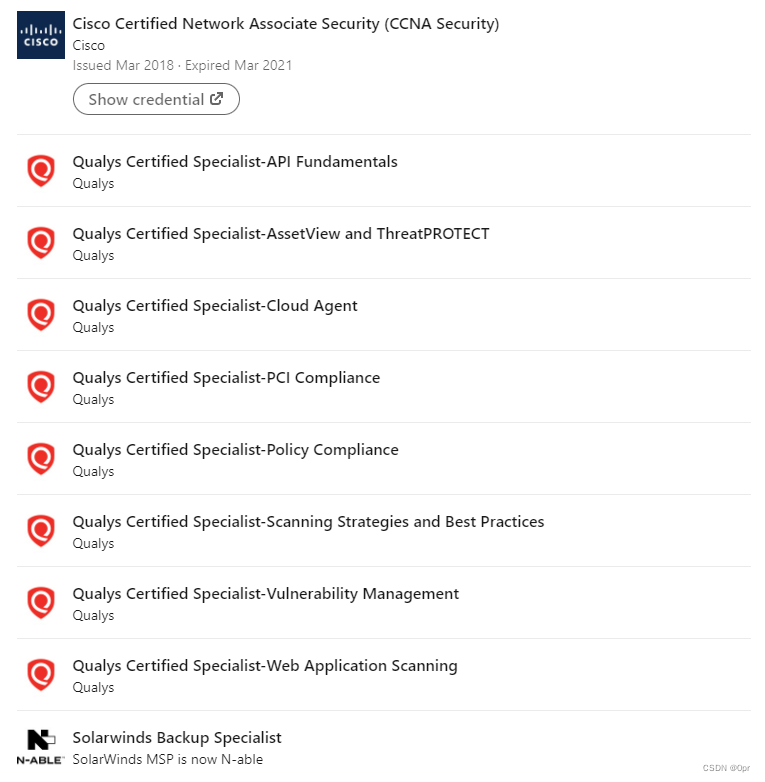

这位大哥,拥有大大小小 33 个证书。之前更多,有几个过期了,就不显示了。微软的,Offsec的,思科的,ECH 的,涵盖了方方面面。

目标明确和自驱力的完美体现。真恐怖…

我们先欣赏一下这些证书吧。

这些证书,作为对自己的激励。山外山,人外人。不要给自己设限(梁飞老师说的好)。

路还很长。

下一步,9月4日,OSEP。争取过掉,然后我会分享一下 OSEP 的内容。OSEP 可以有技术分享了,免杀,AppLocker、CLM 绕过,Active Directory Domain/Forest Trust,Active Directory Delegation,Linux/Windows 持久化,MSSQL Server 利用等较高级技术。

下一步,OSED。

下一步,OSWE。

然后就能拿到 OSCE3。

下一步,CCNA。

下一步,CISSP。

KEEP CALM AND HACK AWAY!

版权归原作者 0pr 所有, 如有侵权,请联系我们删除。