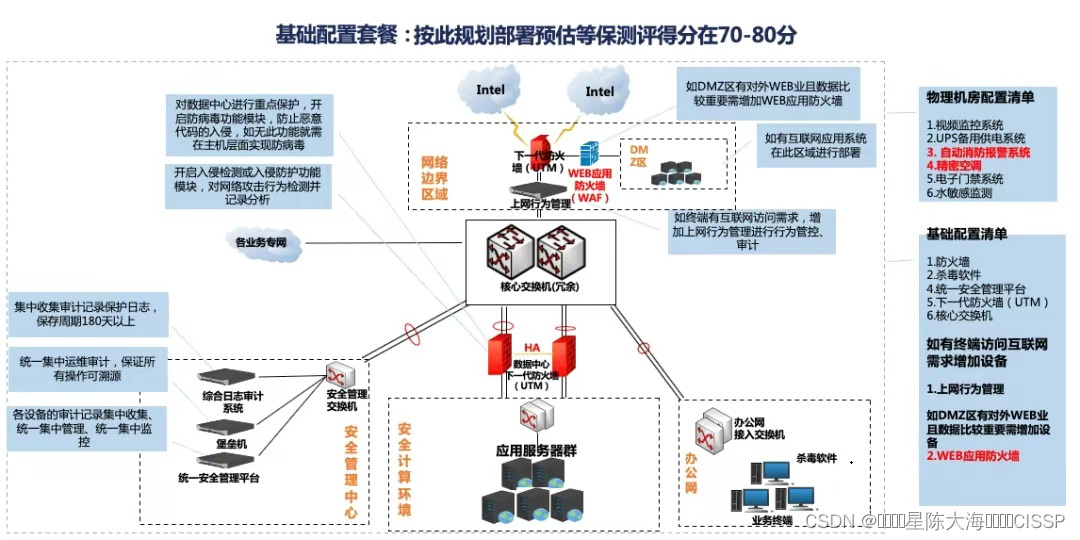

一、等保2.0三级信息系统70-80分拓扑结构:

1.等保2.0 三级信息系统 70-80分 拓扑图:

2.设备清单:下一代防火墙(含IPS、AV)+综合日志审计系统+堡垒机+数据库审计系统+杀毒软件。

其他参考方案:

【接入边界NGFW】【必配】:融合防火墙安全策略、访问控制功能。解决安全区域边界要求,并开启AV模块功能;配置网络接入控制功能(802.1X);配置SSL VPN功能;

【分区边界NGFW 】【必配】:用于解决安全分区边界的访问控制问题;

【主机杀毒软件】【必配】:解决安全计算环境要求;

【日志审计系统】【必配】:解决安全管理中心要求;

【堡垒机】【必配】:解决集中管控、安全审计要求;

【数据库审计】【必选】:解决数据库操作行为和内容等进行细粒度的审计和管理,需要根据系统内是否包含数据库业务系统选择;

【漏洞扫描】【必配】;

【上网行为管理】【必选】;

【WAF】【选配】。

3.详解:

第三级要求与第二级相比,主要区别在于多了关键设备及链路需要冗余、对重要区域重点保护需要防入侵和防病毒、对远程访问及互联网用户的上网行为进行审计、运维人员的所有操作审计、对数据库的所有操作审计等要求,所以在应用服务器边界部署一组下一代防火墙、在互联网出口部署一台防火墙和上网行为管理用作内外网隔离及应用级的管控与审计,在安全管理区部署堡垒机和数据库审计系统对各方面的操作进行审计并保护审计日志,满足网络安全法的存储时间要求。,如果有互联网发布系统还需增加web防火墙来对系统进行防入侵、防篡改,在应用系统远程管理传输时还需使用HTTPS协议保护数据的完整性和保密性,总之涉及互联网系统或需求的就需增加WEB应用防火墙、上网行为管理和HTTPS来保证系统的安全。

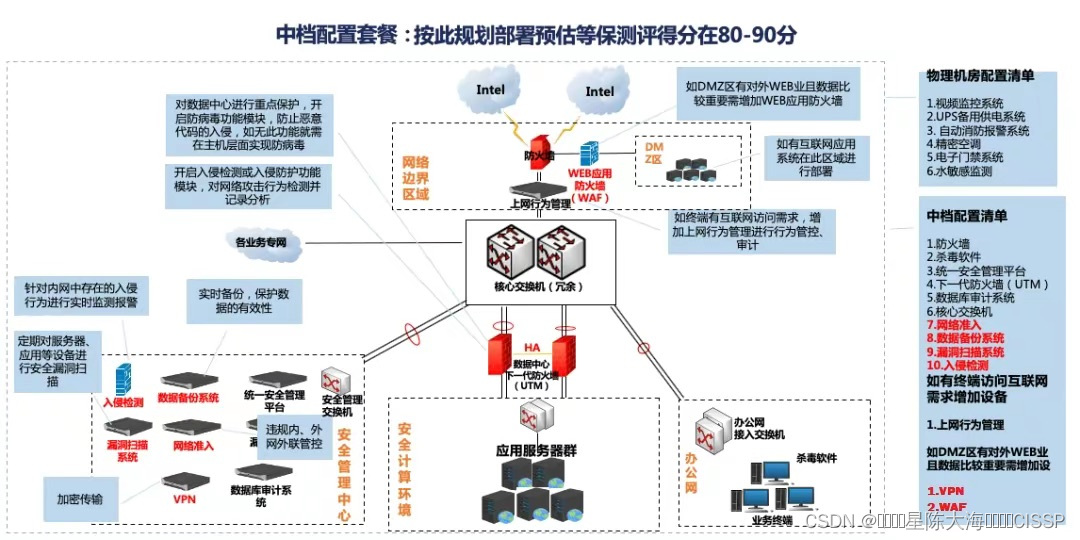

二、等保2.0 三级信息系统80-90分拓扑结构:

1.等保2.0 三级信息系统 80-90分 拓扑图:

2.设备清单:下一代防火墙(含IPS、AV)+综合日志审计系统+堡垒机+数据库审计系统+杀毒软件+数据备份系统+网络准入+VPN+入侵检测+漏洞扫描系统+HTTPS。

其他参考方案:

【NGFW】(必选);开启VPN,AV特性;

【IPS】(必选);解决区域边界入侵防御;

【Anti-DDoS】【必选】;

【APT沙箱】【必选】:新型网络攻击行为

【上网行为管理】【必选】;

【日志审计系统】(必选);

【数据库审计系统】(必选);

【漏洞扫描】(必选);

【主机杀毒软件】(必选);

【态势感知】【必选】;

【WAF应用防火墙】【必选】;

【运维堡垒机】【必选】;

【网络准入控制系统】【必选】;

【认证服务器】【必选】;

【网页防篡改】【可选】;

【主机入侵防御HIPS】【可选】;

【DLP数据防泄漏】【可选】;

【IAM身份鉴别平台】【可选】;

【态势感知探针】【可选】:可复用NGFW的能力

3.详解

在70-80分结构上增加一套数据备份系统用于实时自动备份,在网络部署一套网络准入系统对业务终端、服务器做接入限制,配合准入客户端还可对违规内、外联进行管控审计,为了让远程运维人员能够安全的接入到内部网络进行运维,架设一台VPN设备对传输通道进行加密保护鉴别数据的完整性和保密性,安全管理中心部署一台IDS设备,对所有经过核心交换机的流量进行检测,保证内网的发起的网络攻击能够被检测阻断,安全漏洞扫描系统定期对内部网络的服务器、数据库、应用系统、网络设备等进行安全漏洞扫描,以及时发现问题并修复。

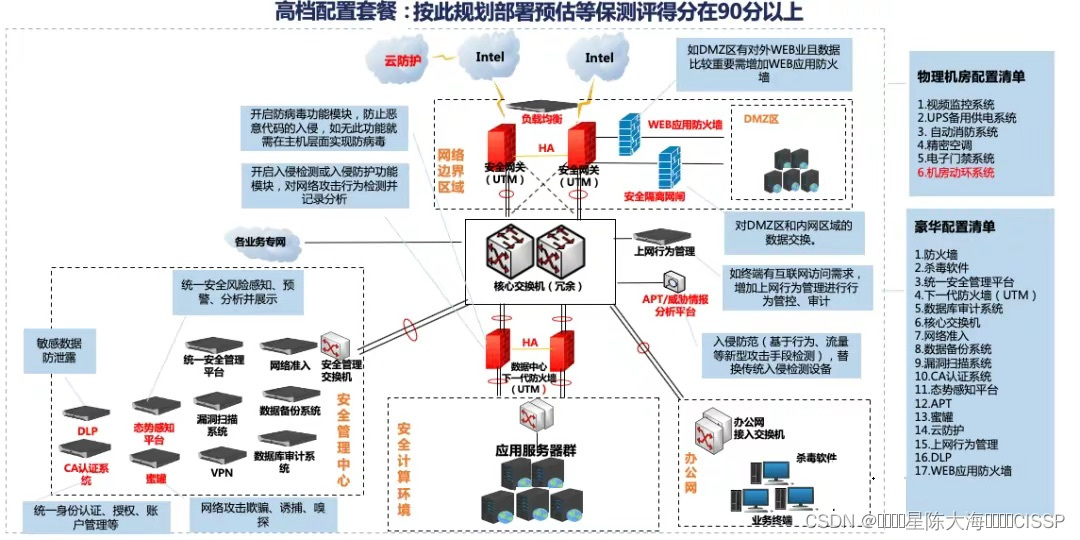

三、等保2.0 三级信息系统90分以上拓扑结构:

1.等保2.0 三级信息系统90分以上拓扑图:

2.设备清单:下一代防火墙(含IPS、AV)+综合日志审计系统+堡垒机+数据库审计系统+杀毒软件+数据备份系统+网络准入+VPN+入侵检测+漏洞扫描系统+HTTPS+负载均衡+防火墙+安全隔离网闸+APT+蜜罐+CA认证系统+态势感知平台+云安全防护平台。

其他参考方案:

【NGFW】(必选);开启VPN,AV特性;

【IPS】(必选);解决区域边界入侵防御;

【Anti-DDoS】【必选】;

【APT沙箱】【必选】:新型网络攻击行为

【上网行为管理】【必选】;

【日志审计系统】(必选);

【数据库审计系统】(必选);

【漏洞扫描】(必选);

【主机杀毒软件】(必选);

【态势感知】【必选】;

【WAF应用防火墙】【必选】;

【运维堡垒机】【必选】;

【网络准入控制系统】【必选】;

【认证服务器】【必选】;

【网页防篡改】【可选】;

【主机入侵防御HIPS】【可选】;

【DLP数据防泄漏】【可选】;

【IAM身份鉴别平台】【可选】;

【态势感知探针】【可选】:可复用NGFW的能力

多网架构,内网和外网物理隔离,通过网闸互通,其余规划同上。

注:内网安全要求比外网高,故安全规划考虑更完善。

3.详解

在互联网出口的增加一台防火墙保证出口防火墙的高可用性,在ISP运营商接入处部署一台负载均衡用于链路负载,保证链路的高可用性,在DMZ区部署一台网闸用于内部数据的摆渡及白名单访问控制,在核心交换机旁路部署一台APT或威胁情报分析系统来替换传统的入侵检测系统,对新型的网络攻击进行检测和分析攻击者的路径、来源和身份等信息;安全管理区部署蜜罐系统将出口流量引至该系统中来虚拟应用环境诱捕攻击者、锁定攻击路径固定证据,此系统在每年的专项行动和HW行动中可以发挥出最大效益,部署CA认证系统对内部人员的账户、证书统一管理实现强身份认证,同时还满足双因素认证要求,态势感知平台将所有设备日志汇总到平台进行汇总,利用计算模型、搜索引擎和大数据算法等技术手段分析出网络安全威胁,进而提前发现即将发生的安全事件进行预警,当然还有一个关键点是可以统一风险展示,界面酷炫,可视化高,同时我们的数据安全才是重中之重,数据是一个企业的核心资产、是命脉,但是最大的安全威胁往往来自内部,所以在预算充足的情况还建议部署一台数据防泄露系统(DLP)来对所有流经出去的核心数据做标记、做策略来限制数据被非法转移、删除、拖库等行为,最大程度的保证数据的安全,也能满足正在起草的数据安全法中的一些基本要求。

最后在这里啰嗦一下,以往大家都是购买一堆设备部署到网络中,各种设备只是在运行然而并没有很好的或是最大化利用起来,导致设备的资源浪费没有产生效果达不到企业的预期,所以在有的单位领导眼里安全就是看不见,摸不着的东西,产生不了效益,其实最根本原因还是网络安全人才的缺乏,没有专业的人员跟踪、维护、分析及配置策略,在这种情况下企业还是要从采购传统设备向采购安全服务及产品化服务的观念进行转变,才能应对当下网络安全激流勇进的形势,满足企业的网络安全需求。

版权归原作者 ༺ཉི།星陈大海།ཉྀ༻CISSP 所有, 如有侵权,请联系我们删除。