01 AAA简介

功能介绍:

AAA 是Authentication Authorization and Accounting (认证、授权和记账)的简称,它提供了对认证、授权和记账功能进行配置的一致性框架,锐捷网络设备产品支持使用AAA。

AAA 以模块化方式提供以下服务:

认证:验证用户是否可获得访问权,可选择使用RADIUS 协议、TACACS+协议或 Local (本地)等。身份认证是在允许用户访问网络和网络服务之前对其身份进行识别的一种方法。

** 授权:**授权用户可使用哪些服务。AAA 授权通过定义一系列的属性对来实现,这些属性对描述了用户被授权执行的操作。这些属性对可以存放在网络设备上,也可以远程存放在安全服务器上。

** 记账:**记录用户使用网络资源的情况。当AAA 记账被启用时,网络设备便开始以统计记录的方式向安全服务器发送用户使用网络资源的情况。每个记账记录都是以属性对的方式组成,并存放在安全服务器上,这些记录可以通过专门软件进行读取分析,从而实现对用户使用网络资源的情况进行记账、统计、跟踪。

02 认证——登陆认证

功能介绍:

AAA提供认证功能,可以对登陆设备的用户进行验证。

应用场景:

企业对路由器的安全性要求较高,不同的用户登陆设备,采用不同的用户名及密码进行验证,可以采用AAA对登陆的用户进行验证。

使用注意:

开启aaa new-model后除了console外的所有登陆方式均启用AAA认证,认证方式是radius。因此如果没有radius服务器来验证就需要更改登录认证。

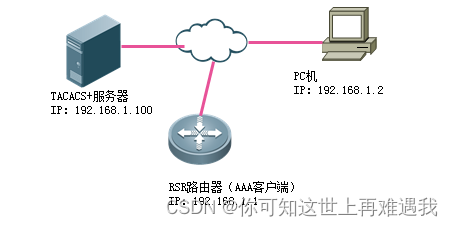

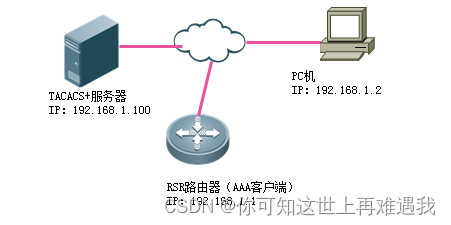

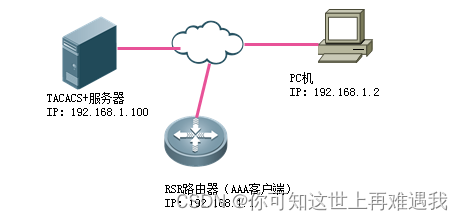

一、组网需求

需求一:对vty登陆(telnet、ssh)用户采用aaa认证

需求二:对enable密码采用aaa认证

二、组网拓扑

三、配置要点

1、配置基本的ip地址及路由

2、配置tacacs服务器的地址及密钥

3、配置认证列表

4、调用认证列表

5、配置tacacs服务器

四、配置步骤

需求一、对vty登陆(telnet、ssh)用户采用aaa认证

1、配置基本的ip地址及路由

配置基本的ip地址及路由,确保aaa客户端、TACACS+服务器及PC之间能够正常通信

2、启用aaa认证

RSR20-14E(config)#aaa new-model

注意:

1)建议配置AAA的时候,采用console线登陆的方式进行登陆

2)启用AAA服务后,默认情况下,除了console外的所有登陆方式,均采用AAA认证。

3、配置tacacs服务器的地址及密钥

RSR20-14E(config)#tacacs-server host 192.168.1.100 // 配置tacacs服务器的地址

RSR20-14E(config)#tacacs-server key 0 *ruijie * //配置与 tacacs服务器通信的密钥为 ruijie(0代表输入明文密码)

4、配置认证列表

RSR20-14E(config)#aaa authentication login vty group tacacs+ local //(当aaa服务器挂掉时,无响应时,可以采用本地认证登陆设备)

RSR20-14E(config)#username ruijie password ruijie //配置本地的用户及密码

注意:

a、vty:为认证列表的名字

b、group:定义认证的认证方法,排在前面的认证方法优先

c、认证列表建议采用多种方式进行认证:首先是tacacs,然后是本地。即如果第一个认证方法没有回应,则采用下一个认证方法,以此类推;如果最后一个认证方法均无回应,跳出认证列表,提示用户认证失败。但如果该认证方法返回认证失败,则不在使用下一个认证方法,直接返回最终认证结果。

5、调用认证列表

在line vty 下调用定义好的认证列表

RSR20-14E(config)#line vty 0 4

RSR20-14E(config-line)#login authentication vty

6、配置tacacs服务器

如下示例为思科ACS 4.0的配置

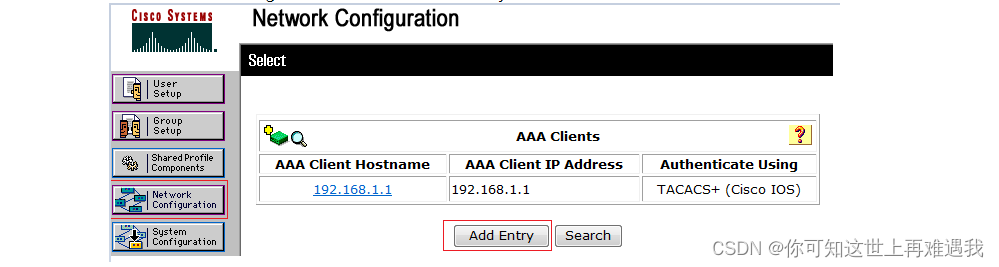

1)ACS上添加aaa客户端(路由器)

单击“Network Configuration ” 然后 单击“Add Entry”按钮

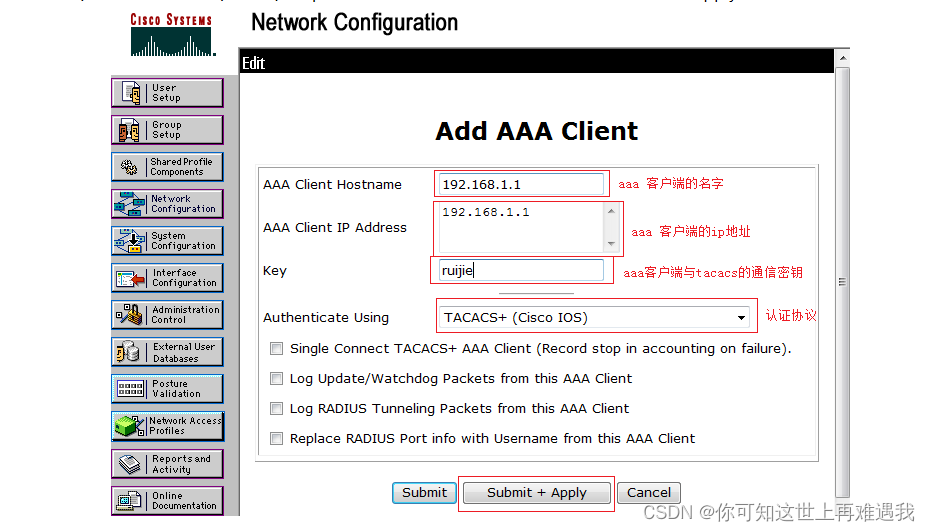

2)配置aaa客户端(路由器)的ip地址,通信密钥及认证协议,然后单击“Submit + Apply”

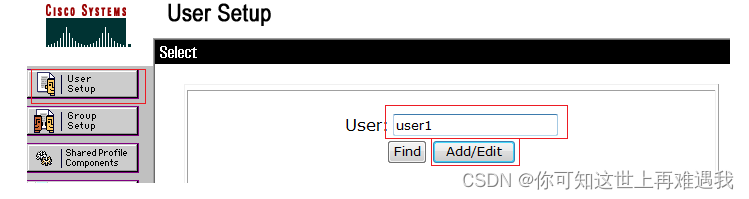

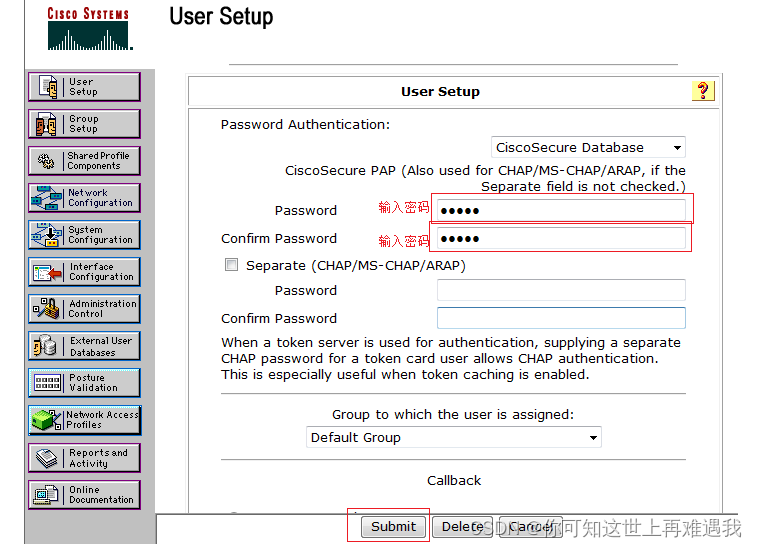

3)添加aaa的用户名和密码

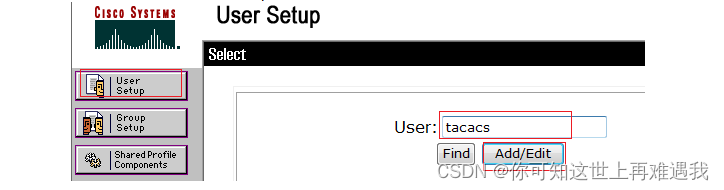

单击 “User Setup” 然后在 "User"栏输入新的用户名,单击 "Add/Edit" 添加新用户。

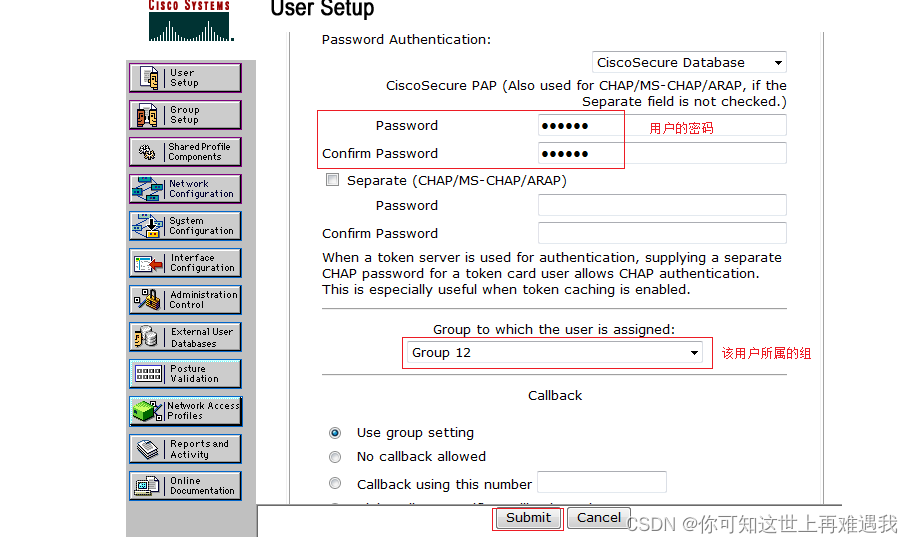

输入该用户的密码,单击“Submit”提交配置。

需求二、对enable密码采用aaa认证

1、启用aaa认证,****配置tacacs服务器的地址及密钥

请参考如上的“1、对vty登陆(telnet、ssh)用户采用aaa认证”的 步骤一及步骤二

2、配置认证列表

RSR20-14E(config)#aaa authentication enable default group tacacs+ enable

注意:

1)Enable认证列表全局只能定义一个,即认证列表只能为default,此处不需要进行调用就可以立即生效。

2)如果第一认证方法为Tacacs,第二认证方法为本地认证的话,此参数一定要写enable,不能写local,否则会提示认证错误。

3、配置tacacs服务器

1)tacacs服务器下配置aaa客户端的ip地址及添加用户名和密码配置,请参考如上的“1、对vty登陆(telnet、ssh)用户采用aaa认证”的 步骤四

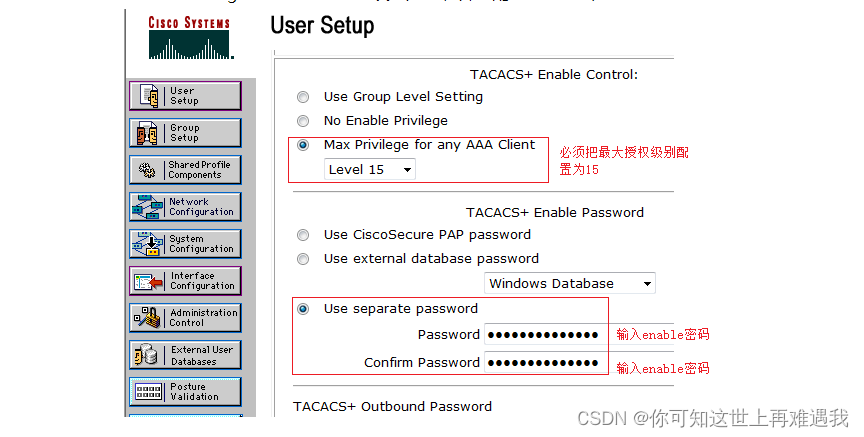

2)tacacs服务器配置enable密码

打开enable密码的配置选项

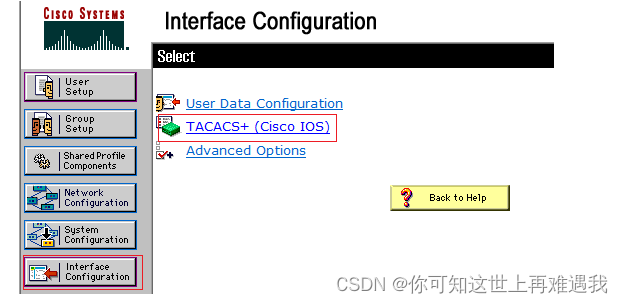

单击 "Interface Configuration" 然后单击“ TACACS+(Cisco IOS)”

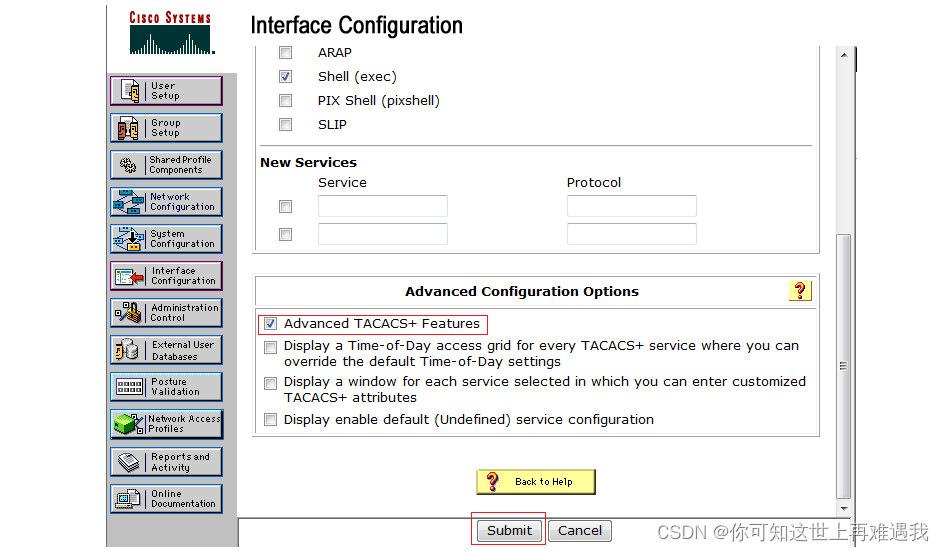

勾选“Advanced TACACS+ Features” 然后单击“Submit”提交配置

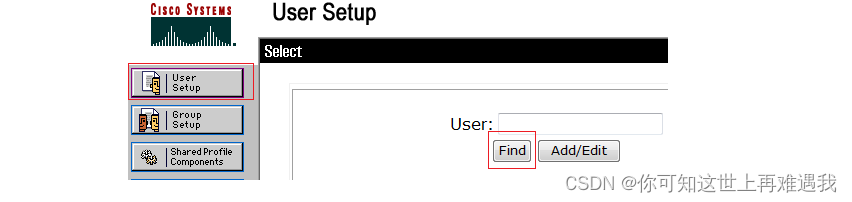

单击主页“User Setup” 然后单击“Find”,进入用户配置窗口,并选择用户“user1”

把“Max Privilege for AAA Client”设置为15,并且配置enable密码

五、配置验证

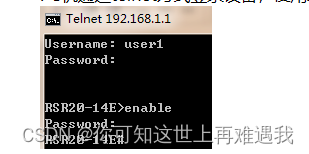

1、对vty登陆(telnet、ssh)用户采用aaa认证

PC机通过telnet方式登录设备,使用ACS上配置的用户名及密码是否能够登陆设备,使用本地配置的enable密码进入设备特权模式

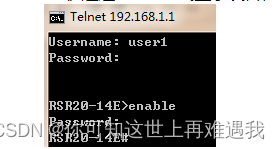

2、对enable密码采用aaa认证

PC机通过telnet方式登录设备,使用ACS上配置的用户名及密码是否能够登陆设备,使用ACS上配置的enable密码进入设备特权模式

03 授权——登陆授权

功能介绍:

AAA提供授权功能,可以对登陆设备的不同用户提供不同的登陆级别。

应用场景:

企业对路由器的安全性要求较高,不同的用户登陆设备,采用不同的用户名及密码进行验证,并且不同的用户授权不同的账户命令等级,可以采用AAA对登陆的用户进行验证及命令等级授权。

一、组网需求

telnet登陆设备,采用aaa认证,并且给用户授权登陆级别。

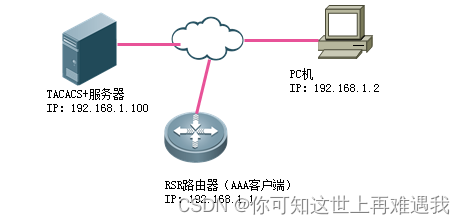

二、组网拓扑

三、配置要点

1、配置基础路由、aaa登陆认证

2、配置授权列表

3、在vty下调用授权列表

4、配置本地的用户名及密码

5、tacacs服务器的配置

四、配置步骤

1、配置基础路由、aaa登陆认证

配置参考 ” 登陆认证“章节(典型配置--->安全--->AAA--->登陆认证)

2、配置授权列表

RSR20-14E(config)#aaa authorization exec execauth group tacacs+ local //配置execauth的授权列表(优先使用tacacs认证,tacacs服务器不可达使用本地认证)

3、在vty下调用授权列表

RSR20-14E(config)#line vty 0 4

RSR20-14E(config-line)#authorization exec execauth //在vty下调用配置好的授权列表execauth

4、配置本地的用户名及密码

RSR20-14E(config)#username ruijie password ruijie //配置本地用户名ruijie 密码ruijie

RSR20-14E(config)#username ruijie privilege 4 //给ruijie账户分配权限级别4

5、tacacs服务器的配置

如下示例为思科ACS 4.0的配置

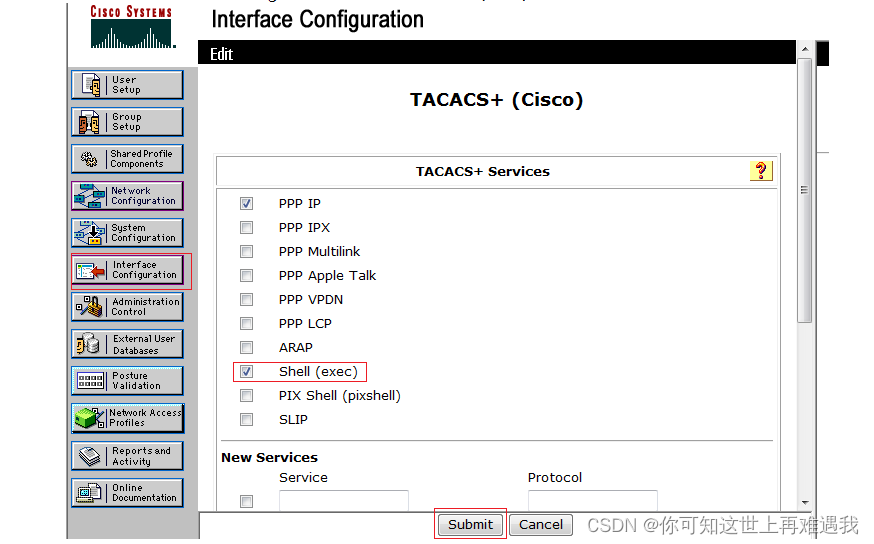

1)添加exec授权按钮

单击主页面”Interface Configuration“ 然后勾选”Shell(exec)“ 单击 Submit 提交配置

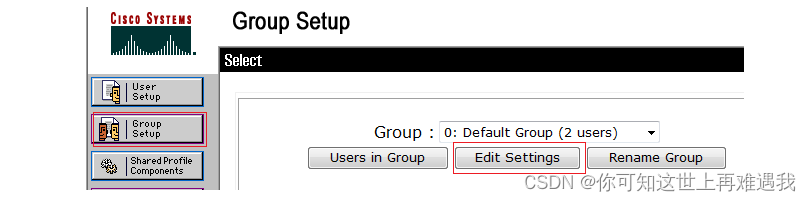

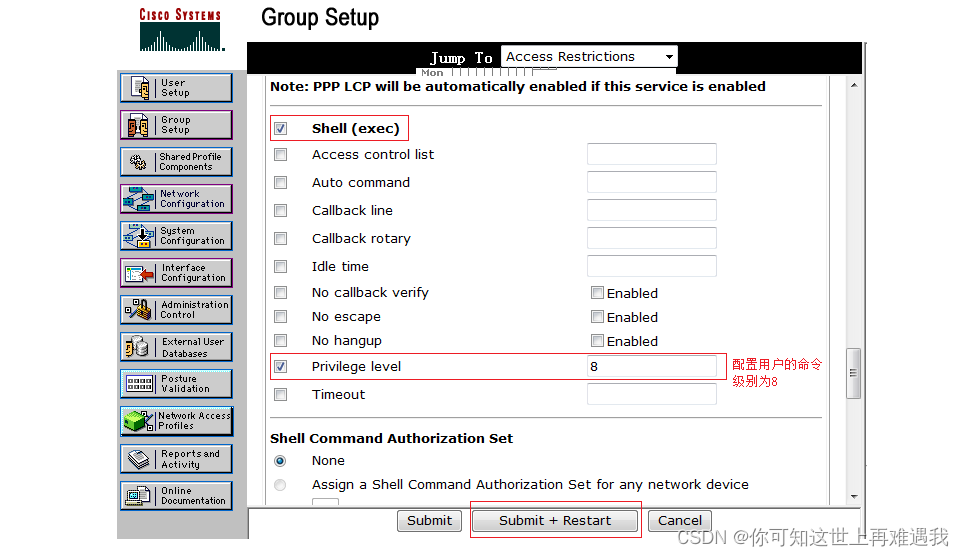

2)配置用户组的权限

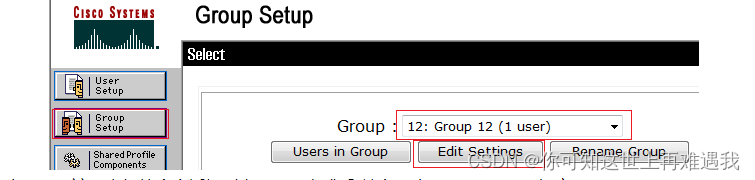

a、单击主页面”Group Setup“ 然后单击 ”Edit Settings“进入用户组配置

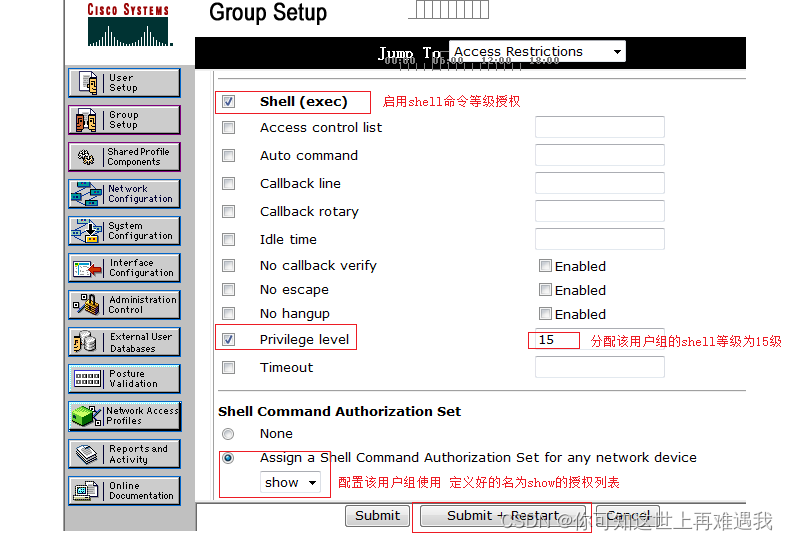

b、勾选”Shell(exec)“及”Privilege level“ 并且配置 权限级别为8,单击”Submit + Restart“提交配置

五、配置验证

用户通过telnet登陆设备,输入用户名及密码后,aaa授权了设置好的命令级别

04 授权——命令授权

功能介绍:

AAA提供授权功能,可以对登陆设备的用户授权特定的配置命令。比如对登陆设备的用户,只授权show、ping等测试命令,不授权用户修改配置的命令。

应用场景:

企业对路由器的安全性要求较高,不同的用户登陆设备,采用不同的用户名及密码进行验证,并且不同的用户授权不同的配置命令,可以采用AAA对登陆的用户进行验证及配置命令授权。

一、组网需求

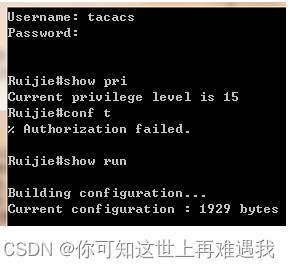

telnet登陆设备,采用aaa认证,只给用户授权show、ping 的命令,不能修改设备的配置。

二、组网拓扑

三、配置要点

1、配置基础路由、aaa登陆认证

2、配置登陆用户的shell等级授权

3、配置命令授权列表

4、tacacs服务器的配置

四、配置步骤

1、配置基础路由、aaa登陆认证

配置参考 ” 登陆认证“章节(典型配置--->安全--->AAA--->登陆认证)

2、配置登陆用户的shell等级授权

注意:

若要授权给用户的show命令包含show run,那么给该用户授权的shell等级必须为15级,否则本身shell的配置命令里面就没有show run,设备会提示输入的命令有错误。

配置参考 ” 登陆授权“章节(典型配置--->安全--->AAA--->授权--->登陆授权)

3、配置命令授权列表

注意:

1)我司设备配置命令授权列表需要分别配置0-15级别的命令授权列表

2)默认在line vty 下有调用default的命令授权列表,故配置好的default的命令授权列表在line vty 下无需再次调用

3)若配置的命令授权列表为非default,则需要在line vty 下调用该命令授权列表

Ruijie(config)#aaa authorization commands 0 default group tacacs+ local //配置名为default的命令授权列表,优先采用tacacs服务器授权,若tacacs服务器不可达采用本地授权

Ruijie(config)#aaa authorization commands 1 default group tacacs+ local

Ruijie(config)#aaa authorization commands 2 default group tacacs+ local

Ruijie(config)#aaa authorization commands 3 default group tacacs+ local

Ruijie(config)#aaa authorization commands 4 default group tacacs+ local

Ruijie(config)#aaa authorization commands 5 default group tacacs+ local

Ruijie(config)#aaa authorization commands 6 default group tacacs+ local

Ruijie(config)#aaa authorization commands 7 default group tacacs+ local

Ruijie(config)#aaa authorization commands 8 default group tacacs+ local

Ruijie(config)#aaa authorization commands 9 default group tacacs+ local

Ruijie(config)#aaa authorization commands 10 default group tacacs+ local

Ruijie(config)#aaa authorization commands 11 default group tacacs+ local

Ruijie(config)#aaa authorization commands 12 default group tacacs+ local

Ruijie(config)#aaa authorization commands 13 default group tacacs+ local

Ruijie(config)#aaa authorization commands 14 default group tacacs+ local

Ruijie(config)#aaa authorization commands 15 default group tacacs+ local

4、tacacs服务器的配置

如下示例为思科ACS 4.0的配置

1)添加一个用户,并指定用户组

a、单击主页面 User Setup 输入用户名 tacacs 单击 Add/Edit添加用户

b、配置该用户的密码,并指定该用户所属的用户组,单击 submit 提交配置。

注意:

ACS 4.0 命令授权是基于用户组的,故需要把该用户添加到单独的一个用户组

2)配置ACS上命令授权列表

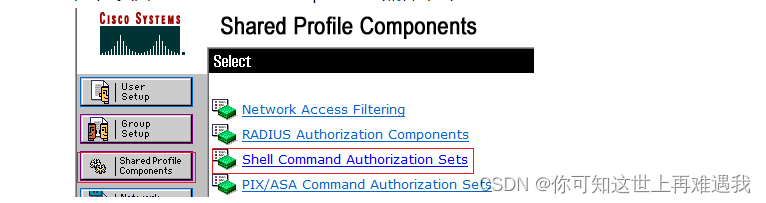

a、进入ACS命令授权列表配置

单击主页面 SHared Profile Components 然后 单击 Shell Command Authorization Sets

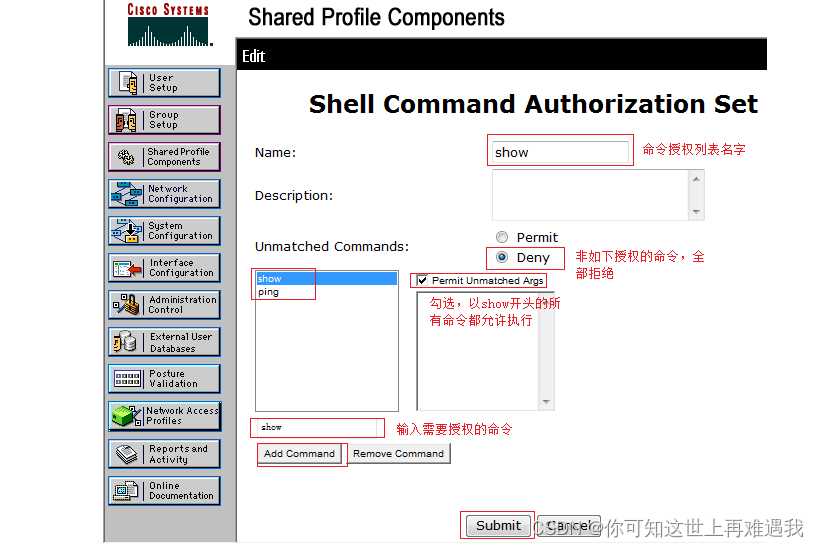

b、单击Add 添加命令授权列表

输入命令授权列表名字以及需要授权的命令

3)配置用户组使用的授权列表

a、进入用户组配置

单击主页面 Group Setup 选择该用户所在的组,单击 Edit Settings进入用户组设置

b、配置该用户组的命令授权列表,配置完成后 单击 Submit + Restart 提交配置

五、配置验证

PC通过telnet登陆路由器,若只能进行show、ping的操作,其他配置命令无法执行,则 aaa命令授权配置正确

05 审计——nework审计

功能介绍:

AAA提供记账功能,可以对网络服务的开始及结束发送网络记账报文。

应用场景:

企业需要对用户使用的网络服务(3G网络、dot1x等)进行记账,可以在路由器上启用AAA的网络记账功能,并且配合radius服务器来对用户的网络服务进行记账。

一、组网需求

1)对3G拨号的用户上线及下线,路由器发送上线及下线的记账消息给radius服务器

2)对dot1x认证的用户上线及下线,路由器发送上线及下线的记账消息给radius服务器

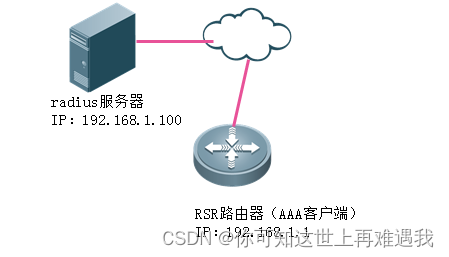

二、组网拓扑

三、配置要点

1、配置基本的ip地址及路由

2、启用aaa功能

3、配置radius服务器的地址及通信密钥

4、配置aaa网络记账功能

5、调用网络记账列表

四、配置步骤

1、配置基本的ip地址及路由

配置基本的ip地址及路由,确保aaa客户端、radius服务器之间能够正常通信

2、启用aaa功能

Ruijie(config)#aaa new-model //启用aaa功能

3、配置radius服务器的地址及通信密钥

Ruijie(config)#radius-server host 192.168.1.100 //配置radius服务器的地址

Ruijie(config)#radius-server key 0 *ruijie * //配置路由器与radius通信的密钥

4、配置aaa网络记账功能

Ruijie(config)#aaa accounting network default start-stop group radius //配置default记账列表,对网络服务开始和结束发送记账报文

5、调用网络记账列表

注意:

网络记账功能可以对ppp、dot1x等网络服务进行记账

1)3G解决方案中对ppp用户进行记账的配置

Ruijie(config)#interface virtual-template 1 //进入LNS的虚拟模板接口

Ruijie(config-if-Virtual-Template 1)#ppp accounting default //调用配置好的default记账列表(默认ppp就有调用default记账列表,可以不用配置)

Ruijie(config-if-Virtual-Template 1)#exit

2)对dot1x认证的用户进行记账的配置

Ruijie(config)#dot1x accounting default //dot1x调用default记账列表

五、配置验证

1、3G拨号的用户上线及下线,若radius服务器上能够收到上线及下线的记账信息,则ppp网络记账配置正确。

2、dot1x认证的用户上线及下线,若radius服务器上能够收到上线及下线的记账信息,则dot1x网络记账配置正确。

06 审计——登陆审计

功能介绍:

AAA提供记账功能,可以对用户登陆、退出设备的行为进行记账,同时还可以记录用户的操作命令。

应用场景:

企业对路由器的安全性要求较高,不同的用户登陆设备,采用不同的用户名及密码进行验证,并且对用户的登陆、退出操作以及所执行的命令进行记录,可以采用AAA对登陆的用户进行验证及记账。

一、组网需求

需求一、对登陆、退出设备进行记账

需求二、对登录用户的操作命令进行记账

二、组网拓扑

三、配置要点

1、配置基础路由、aaa登陆认证

2、配置记账列表

3、在vty下调用记账列表

四、配置步骤

需求一、对登陆、退出设备进行记账

1、配置基础路由、aaa登陆认证

配置参考 ” 登陆认证“章节(典型配置--->安全--->AAA--->登陆认证)

2、配置exec记账列表

RSR20-14E(config)#aaa accounting exec execaccout start-stop group tacacs+ //配置记账列表execaccout

3、在vty下调用exec记账列表

RSR20-14E(config)#line vty 0 4

RSR20-14E(config-line)#accounting exec *execaccout * //调用记账列表execaccout

需求二、对登录用户的操作命令进行记账

1、配置基础路由、aaa登陆认证

配置参考 ” 登陆认证“章节(典型配置--->安全--->AAA--->登陆认证)

2、配置commands记账列表

注意:

我司设备配置记账列表需要分别配置0-15级别的记账列表

RSR20-14E(config)#aaa accounting commands 0 commaccout start-stop group tacacs+ //配置名为commaccout的记账列表

RSR20-14E(config)#aaa accounting commands 1 commaccout start-stop group tacacs+

RSR20-14E(config)#aaa accounting commands 2 commaccout start-stop group tacacs+

RSR20-14E(config)#aaa accounting commands 3 commaccout start-stop group tacacs+

RSR20-14E(config)#aaa accounting commands 4 commaccout start-stop group tacacs+

RSR20-14E(config)#aaa accounting commands 5 commaccout start-stop group tacacs+

RSR20-14E(config)#aaa accounting commands 6 commaccout start-stop group tacacs+

RSR20-14E(config)#aaa accounting commands 7 commaccout start-stop group tacacs+

RSR20-14E(config)#aaa accounting commands 8 commaccout start-stop group tacacs+

RSR20-14E(config)#aaa accounting commands 9 commaccout start-stop group tacacs+

RSR20-14E(config)#aaa accounting commands 10 commaccout start-stop group tacacs+

RSR20-14E(config)#aaa accounting commands 11 commaccout start-stop group tacacs+

RSR20-14E(config)#aaa accounting commands 12 commaccout start-stop group tacacs+

RSR20-14E(config)#aaa accounting commands 13 commaccout start-stop group tacacs+

RSR20-14E(config)#aaa accounting commands 14 commaccout start-stop group tacacs+

RSR20-14E(config)#aaa accounting commands 15 commaccout start-stop group tacacs+

3、在vty下调用commands记账列表

注意:

我司设备在vty下调用记账列表,需要分别调用0 - 15级的记账列表。

RSR20-14E(config)#line vty 0 4

RSR20-14E(config-line)#accounting commands 0 commaccout //调用记账列表 commaccout

RSR20-14E(config-line)#accounting commands 1 commaccout

RSR20-14E(config-line)#accounting commands 2 commaccout

RSR20-14E(config-line)#accounting commands 3 commaccout

RSR20-14E(config-line)#accounting commands 4 commaccout

RSR20-14E(config-line)#accounting commands 5 commaccout

RSR20-14E(config-line)#accounting commands 6 commaccout

RSR20-14E(config-line)#accounting commands 7 commaccout

RSR20-14E(config-line)#accounting commands 8 commaccout

RSR20-14E(config-line)#accounting commands 9 commaccout

RSR20-14E(config-line)#accounting commands 10 commaccout

RSR20-14E(config-line)#accounting commands 11 commaccout

RSR20-14E(config-line)#accounting commands 12 commaccout

RSR20-14E(config-line)#accounting commands 13 commaccout

RSR20-14E(config-line)#accounting commands 14 commaccout

RSR20-14E(config-line)#accounting commands 15 commaccout

五、配置验证

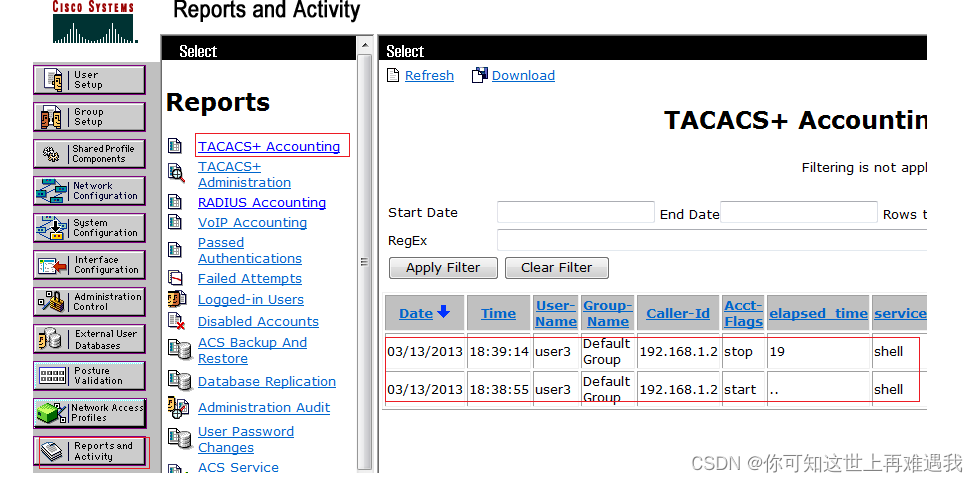

1、对登陆、退出设备的操作进行记账

用户通过telnet登陆、退出设备,在ACS上能够看到相应的登陆、退出的记账信息。单击主页面”Reports and Activity“然后单击 ”TACACS+ Accounting“查看相应的记账信息。

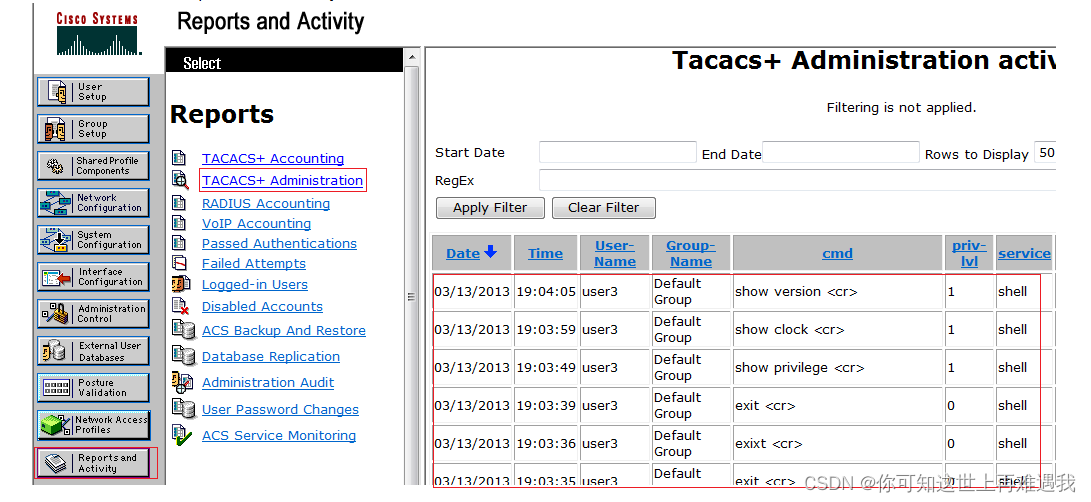

2、对用户的操作命令进行记账

在ACS的主页面单击”Reports and Activity“ 然后单击”TACACS+ Administration“ 就可以看到相应的命令记账信息。

07 常见问题和故障

1、如何显示用户登录设备失败次数,即几次登录失败后,锁定几分钟

配置如下:

aaa new-model

aaa local authentication attempts 3 //配置用户尝试失败次数

aaa local authentication lockout-time 1//配置锁定时间 单位为小时

通过show aaa user lockout 可以查看当前被锁定的用户

2、AAA使用外部的radius服务器认证失败的故障排查思路

1)测试路由器到radius服务器的连通性,确认ping包及radius报文是否被中间的网络设备过滤掉

2)检查路由器对应的AAA配置以及radius服务器的设置是否正确

3)检查客户端及radius服务器上配置的用户名及密码是否一致

4)确实无法定位问题,可以在路由器的出接口以及radius服务器上进行抓包,确认具体的问题点

3、属于某个vrf的管理接口不能与radius组里面server进行通信的解决办法。

将aaa group组也划分到相应的vrf中,配置示例:

aaa group server radius ruijie

server 192.168.1.1

server 192.168.1.2

ip vrf forwarding ruijie

版权归原作者 你可知这世上再难遇我 所有, 如有侵权,请联系我们删除。