Autorize —— 强大的越权自动化测试工具

Autorize 是一个测试权限问题的插件,可以在插件中设置一个低权限账号的 cookie ,然后使用高权限的账号去浏览所有功能,Autorize 会自动用低权限账号的 cookie 重放请求,同时也会发一个不带 cookie 的请求来测试是否可以在未登录状态下访问。

该插件可以直接在Bapp Store 安装。

Turbo Intruder —— 短时间发送大量请求

Turbo Intruder 是 Intruder 的增强, 它可以在短时间内发送大量的 http 请求,具体速度取决于你的网速,即使在比较差的公共网络下,它也能每秒发送几百个请求。

使用 Turbo Intruder 我们可以在几分钟内爆破完百万级的密码字典和目录字典,也可以在一瞬间发送几十个并发请求来测试并发漏洞。

该插件可以直接在Bapp Store 安装。

Software Vulnerability Scanner —— 自动根据版本号查找 CVE

Software Vulnerability Scanner 是一个扫描器增强插件,它会检查网站的一些软件版本信息,然后通过 vulners.com 上的漏洞数据库来查询相应的 CVE 编号,找到的结果会显示在漏洞面板上,不用我们自己手动去查找某个版本的 CVE 。

该插件可以直接在Bapp Store 安装。

Scan Check Builder —— 自定义扫描 payload

Scan Check Builder 就是 Burp Bounty ,它提供了十分的简单的方式去为 burp 的扫描功能添加自定义的扫描 payload 。 这样我们可以对一些 burp 没有覆盖到的漏洞添加 payload,并生成相应的漏洞扫描结果。

该插件可以直接在Bapp Store 安装。

Logger++ —— 更强大的请求历史查看器

Logger++ 可以查看所有工具发出的请求,如 repeater, intruder, scanner, 插件等。这样我们可以查看到扫描时的一些 payload,以及在扫描时监控网站后台的响应情况。

该插件可以直接在Bapp Store 安装。

Brida —— 连接 frida 与 burpsuite

它可以连接 frida 与 burpsuite ,hook 神器 frida 在移动 APP 的渗透上发挥着很重要的作用,如绕过 ssl pinning , 自动加解密 APP 的请求内容等。我们可以把一些常用的 frida 脚本放在 Brida 的脚本上,然后通过 Brida 启动 APP来进行渗透。后续可能会写一篇文章来介绍怎样使用 Brida。

该插件可以直接在Bapp Store 安装。

sqlmap4burp++ —— 连接 burpsuite 与 sqlmap

sqlmap4burp++是一款兼容Windows,mac,linux多个系统平台的Burp与sqlmap联动插件。可以方便地对请求调用 sqlmap 来扫描。

该插件地址如下:

https://github.com/c0ny1/sqlmap4burp-plus-plus

**Knife —— 工具箱、自定义 payload **

Knife 插件的主要的目的是对burp做一些小的改进,更加方便使用。个人比较喜欢它的 dissmiss 功能和 hackbar ++ 功能, dissmiss 可以方便让 burp 不拦截某个域名的请求,而 hackbar++ 有很多 payload ,可以方便地在 repeater 中插入 payload, 而且可以添加自定义的插入 payload。

插件的地址是:

https://github.com/bit4woo/knife

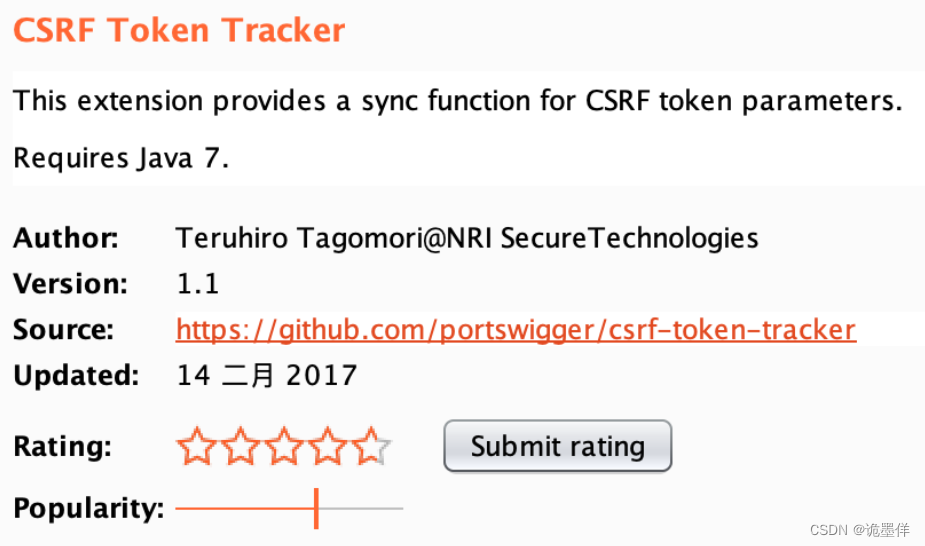

CSRF Token Tracker —— 绕过CSRF限制进行暴力破解

CSRF Token Tracker 可以自动获取 csrf 的 token,对于一些有 csrf 限制的请求,它可以绕过该限制,如暴力破解具有 csrf token 的登录请求。

该插件可以直接在Bapp Store 安装。

JSON Beautifier —— 格式化查看 json

JSON Beautifier 可以使 json 格式的数据更加好看,也就是格式化查看,在查看 json 请求时十分好用。

该插件可以直接在Bapp Store 安装。

Decompressor —— 自动解码和修改 gzip 压缩包

Decompressor 可以自动解码和修改使用 gzip 压缩过的请求数据。有时候网站发送的数据是使用 gzip 压缩过的,使我们在 burp 上看到的请求是乱码,并且无法修改请求数据,Decompressor 可以帮我们自动解码来查看,并且可以以未压缩的方式修改数据,然后再自动进行压缩。

该插件可以直接在Bapp Store 安装。

Wsdler —— 测试 WSDL 请求

Wsdler 可以解析 WSDL 请求,以便使用 repeater 和 scanner 对 WSDL 请求进行测试。

该插件可以直接在Bapp Store 安装。

WSDL是一个用于精确描述Web服务的文档,WSDL文档是一个遵循WSDL-XML模式的XML文档。WSDL 文档将Web服务定义为服务访问点或端口的集合。在 WSDL 中,由于服务访问点和消息的抽象定义已从具体的服务部署或数据格式绑定中分离出来,因此可以对抽象定义进行再次使用。消息,指对交换数据的抽象描述;而端口类型,指操作的抽象集合。用于特定端口类型的具体协议和数据格式规范构成了可以再次使用的绑定。将Web访问地址与可再次使用的绑定相关联,可以定义一个端口,而端口的集合则定义为服务。

一个WSDL文档通常包含8个重要的元素,即definitions、types、import、message、portType、operation、binding、service元素。这些元素嵌套在definitions元素中,definitions是WSDL文档的根元素。

HAE

项目地址:https://github.com/gh0stkey/HaE

介绍:一款通过自定义正则的方式匹配响应报文或请求报文,提取获取敏感信息的插件

使用方式:导入插件,初始规则有很多,可以根据自身需求定制

Domain Hunter

项目地址:https://github.com/bit4woo/domain_hunter_pro

介绍:快捷的目标管理、自动化的信息收集工具,可以从流量中提取子域名,相关域名,邮箱,java包名。批量获取子域名相关信息,还有一些小工具。

CaA

项目地址:https://github.com/gh0stkey/CaA

介绍:主要作用就是收集流经BurpSuite Proxy模块中的HTTP流量,并从流量中提取一些有价值的信息,它可以帮助你记录这些信息并统计每个信息字段出现的频次,这些信息可以用于接口、参数、目录等相关的枚举工作

漏洞挖掘插件

fastjsonscan

项目地址:https://github.com/zilong3033/fastjsonScan

介绍:自动扫描fastjson漏洞的插件

shiroscan

项目地址:https://github.com/pmiaowu/BurpShiroPassiveScan

介绍:自动扫描shiro漏洞的插件

log4jscan

项目地址:https://github.com/f0ng/log4j2burpscanner

介绍:自动扫描log4j2漏洞的插件

jwt

项目地址:https://github.com/ozzi-/JWT4B

介绍:测试jwt相关漏洞,可以在官方插件库直接安装

APIKit

项目地址:https://github.com/API-Security/APIKit

介绍:可以主动/被动扫描发现应用泄露的API文档,并将API文档解析成BurpSuite中的数据包用于API安全测试

现阶段支持

GraphQL

OpenAPI-Swagger

SpringbootActuator

SOAP-WSDL

J2EEScan

项目地址: https://github.com/ilmila/J2EEScan

介绍: J2EE 应用程序漏洞扫描插件,可以在官方插件库直接安装

403bypass

项目地址:https://github.com/sting8k/BurpSuite_403Bypasser

介绍:用python编写的用来测试绕过403的插件,自动扫描

chunked-coding-converter

项目地址:https://github.com/c0ny1/chunked-coding-converter

介绍:主要用于分块传输绕WAF

版权归原作者 诡墨佯 所有, 如有侵权,请联系我们删除。