(一)intruder模块作用与原理

intruder模块,也叫爆破模块,是一个对 web 应用程序进行自动化的自定义攻击的工具。

原理:

在获取到url之后,对其中的请求参数进行修改,这个修改是基于现成的字典或者生成的字典,来带入请求参数,自动化地发起http请求,然后分析响应内容,来获得特征数据

作用

- 猜测用户名、密码

- 寻找参数、目录

- 枚举商品ID、验证码

- 模糊测试

(二)intruder实现密码破解

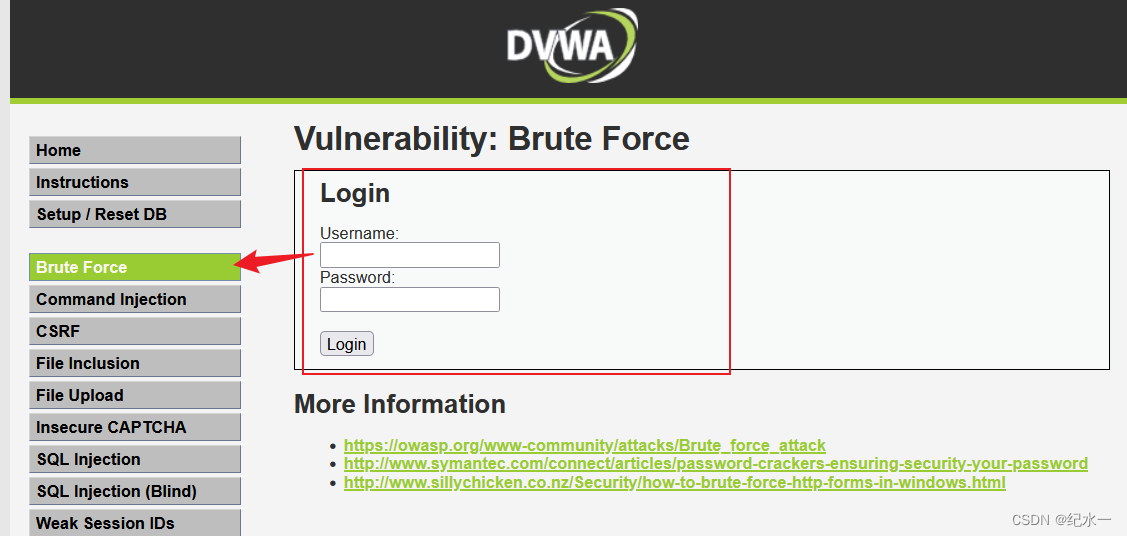

对象:dvwa靶场

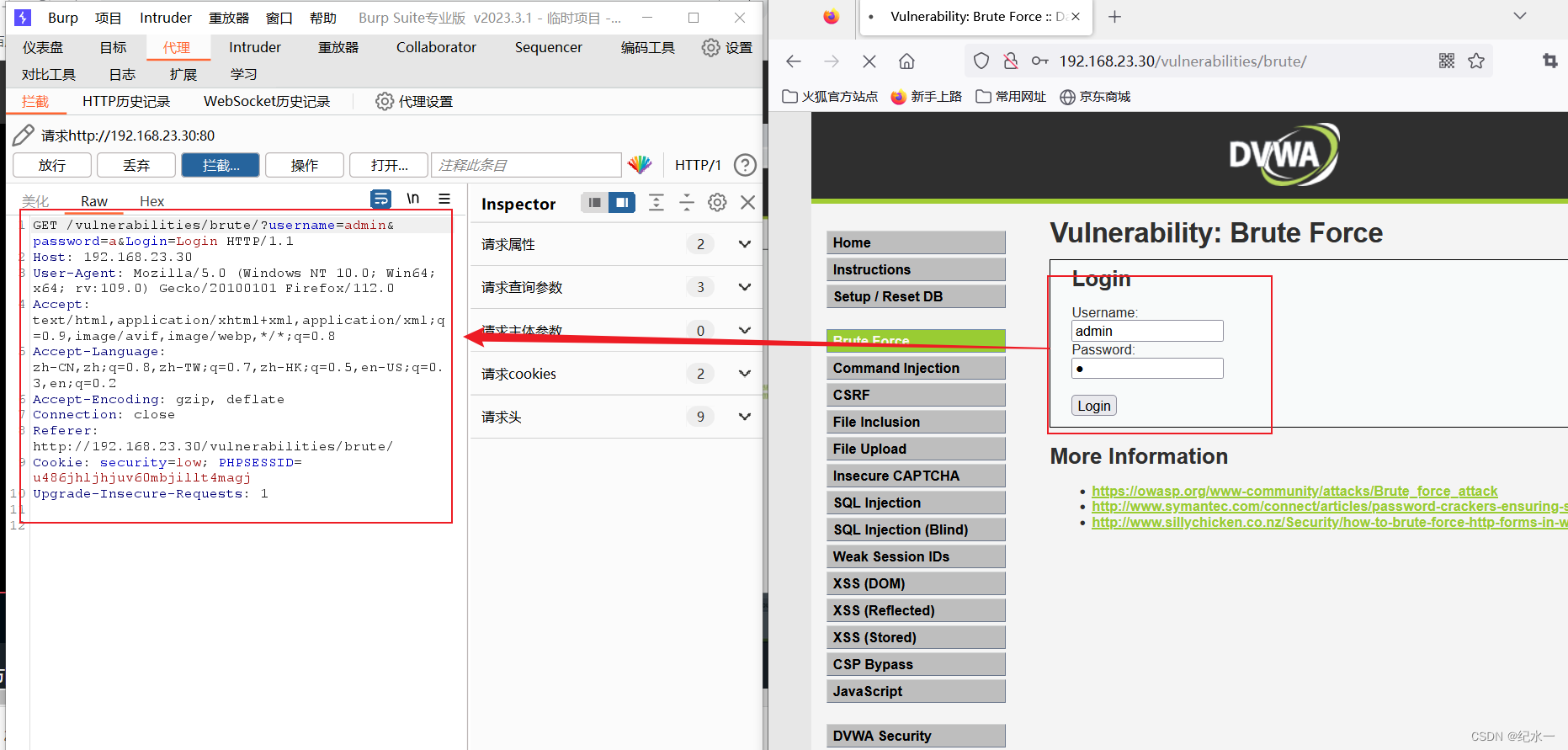

浏览器和burp设置代理之后,进行登录 burp抓到的包如下

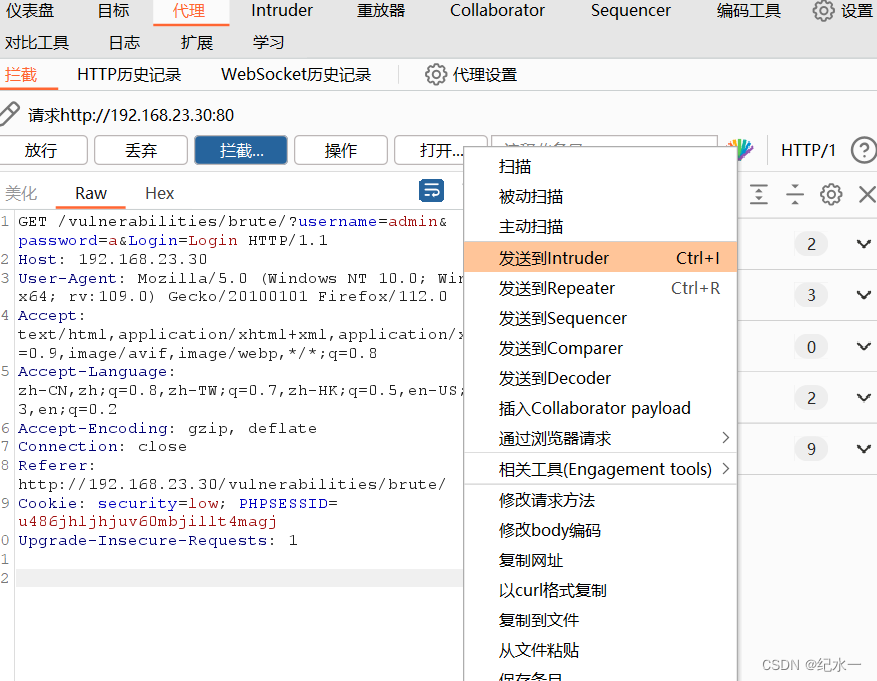

右键,发送到intruder

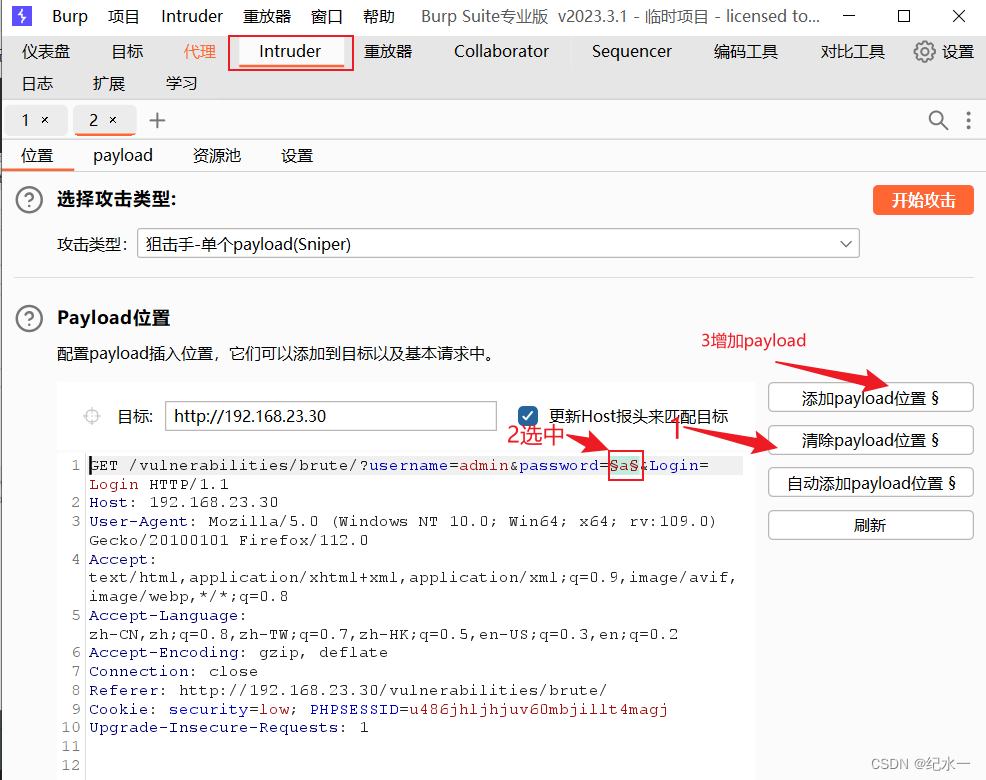

尝试破解密码

对什么参数值进行破解,就选中,加上payload值 这里是对密码进行破解,所以先对清楚全部的payload。然后选中password的值,点击payload

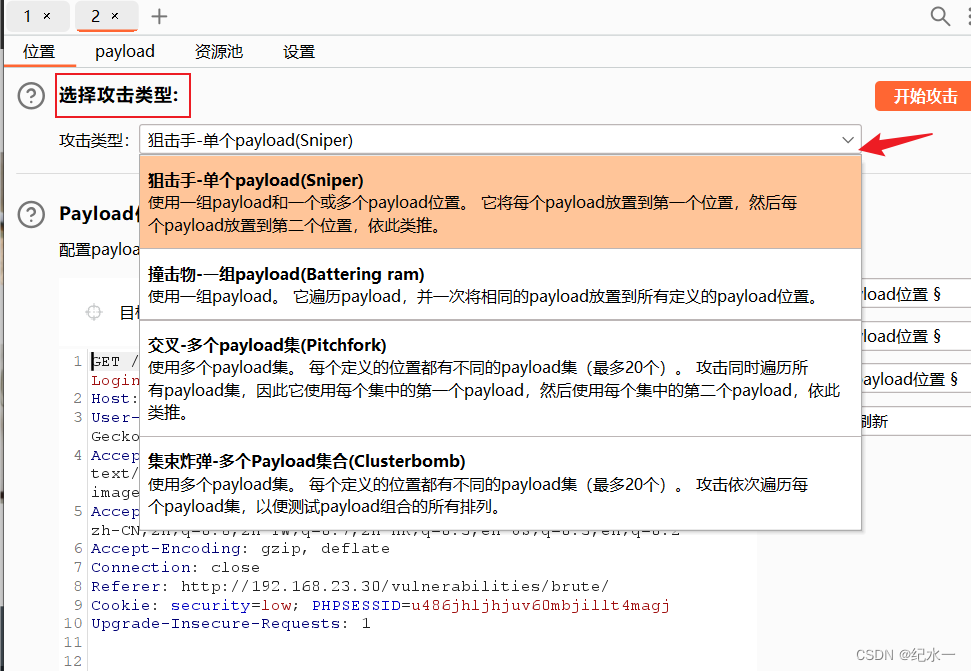

然后选中攻击,攻击类型有四种,根据需要自行选择,这里选择sniper,精准打击

- sinper — 这使用了单个有效负荷集合。它的目标是在每个位置上,并把每个有效负荷按顺序地插入到这些位置上。请求中的不是目标的位置不受影响 — 位置标记会被删除并且它们之间的模板里的文本不会变化。这类攻击类型对单独使用数据域来测试常规漏洞(如,跨站点脚本)非常有效。攻击产生的大量请求是位置数量和有效负荷数量的产品。

- battering ram — 这使用了单个有效负荷集合。它是通过有效负荷迭代,并一次在所有定义的位置插入有效负荷。当一次攻击需要在 HTTP 请求(如,Cookie 消息头和消息体里的用户名)中的多个位置上插入相同的有效负荷时,这个攻击类型非常有用。攻击产生的所有请求数量就是有效载荷的数量。

- **pitchfork **— 这个是用在多个有效负荷集合。在每个定义的位置有不同的有效负荷集合(最多 8 个)。攻击同时通过所有的有效负荷集合进行迭代,并在每一个位置上插入一个有效载荷。

- **cluster bomb **— 这个使用了多个有效负荷集合。每个定义的位置(最多 8 个)都有一个不同的有效负荷集合。攻击会按照每个有效负荷集合的顺序进行迭代,于是所有的有效负荷排列组合都会被测试。

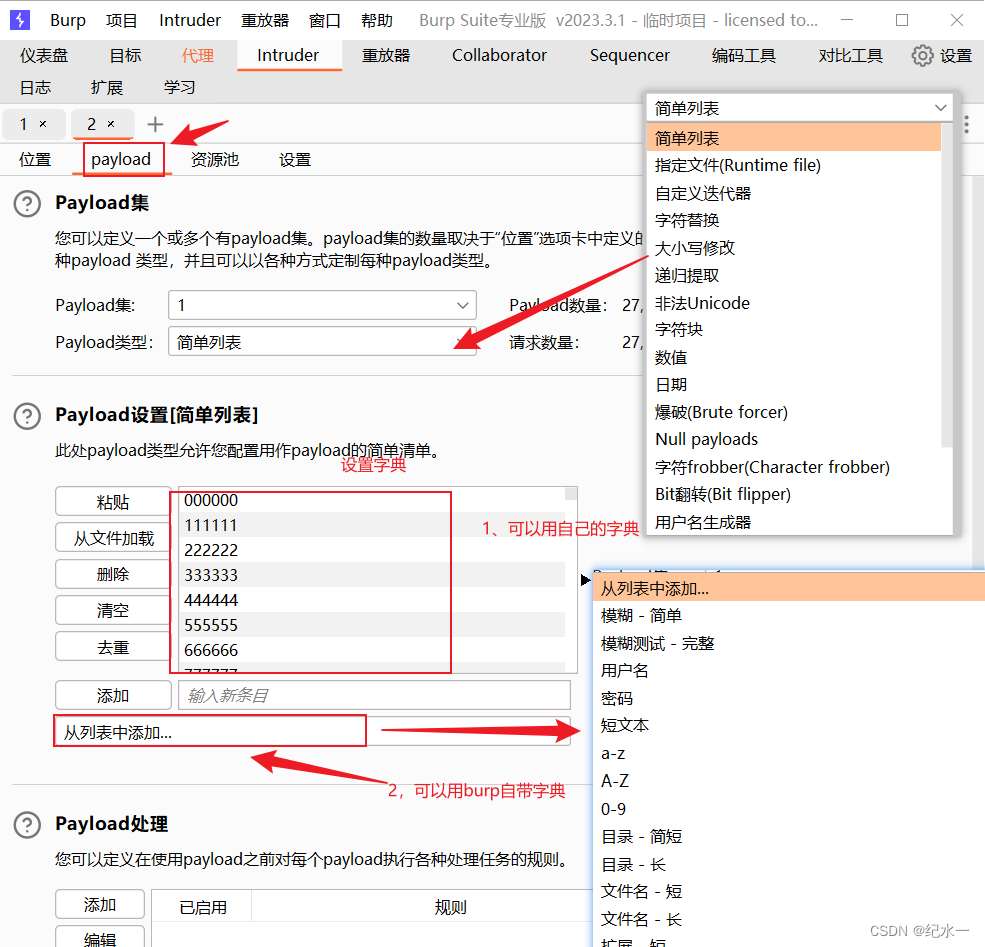

设置payload

payload十几种类型,可以根据需要需要,如果选择简单列表,就有一个字典输入,可以用自己的字典进行输入,可以burp自带的一个字典。

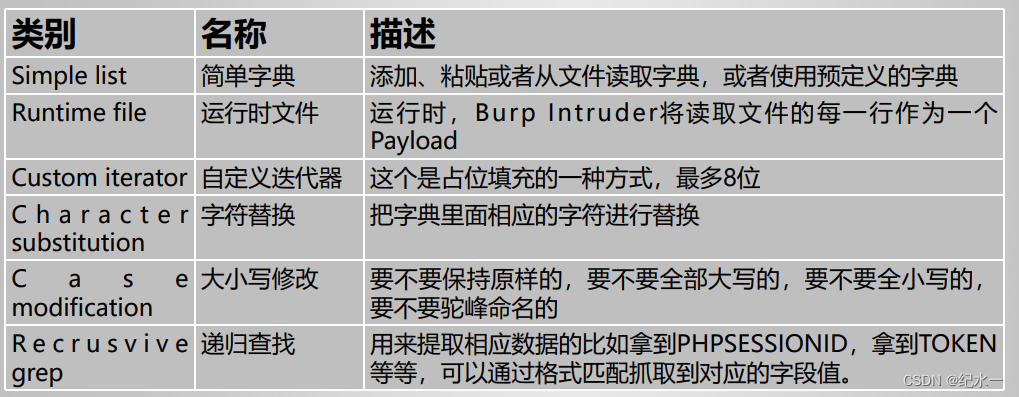

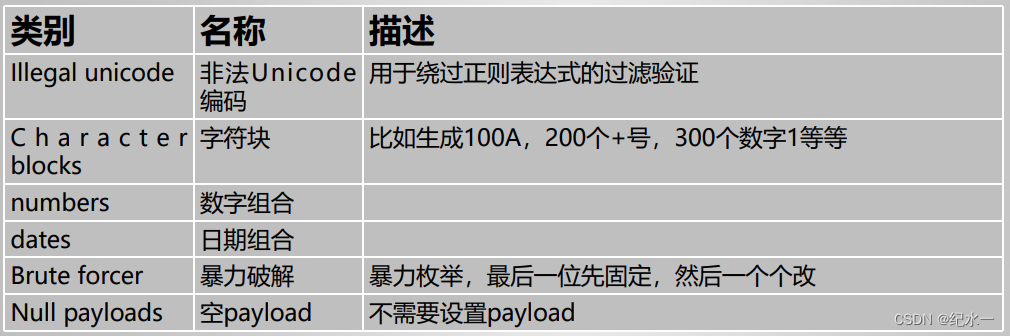

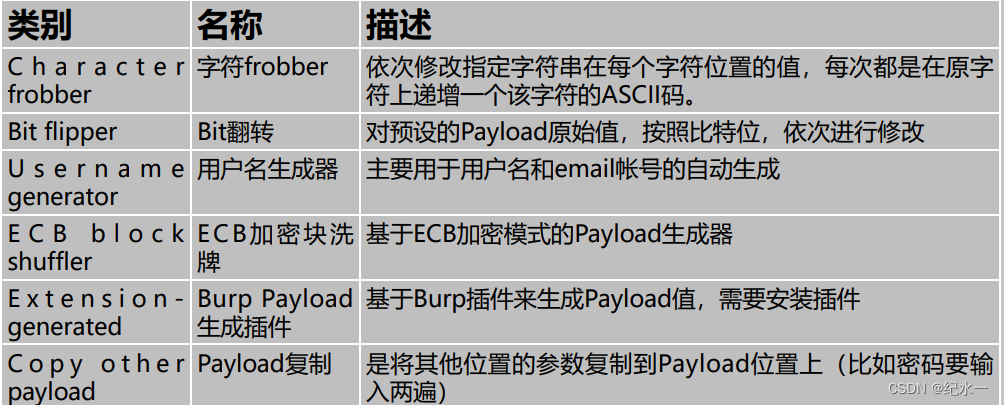

各个payload类型如下:

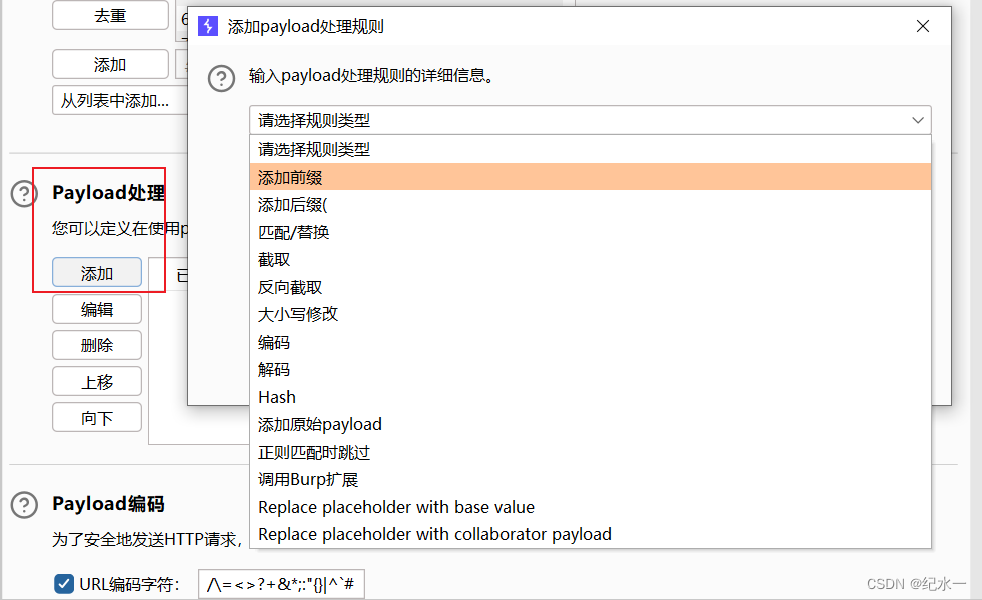

如果需要,也可以对payload进行处理,这里不设置

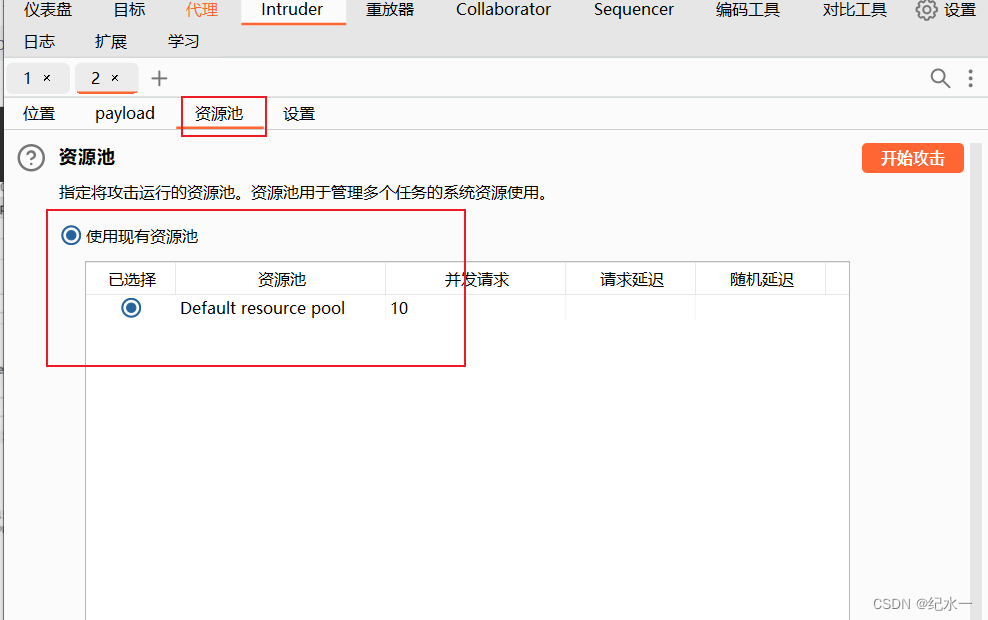

线程池

设置:这里不需要设置什么内容

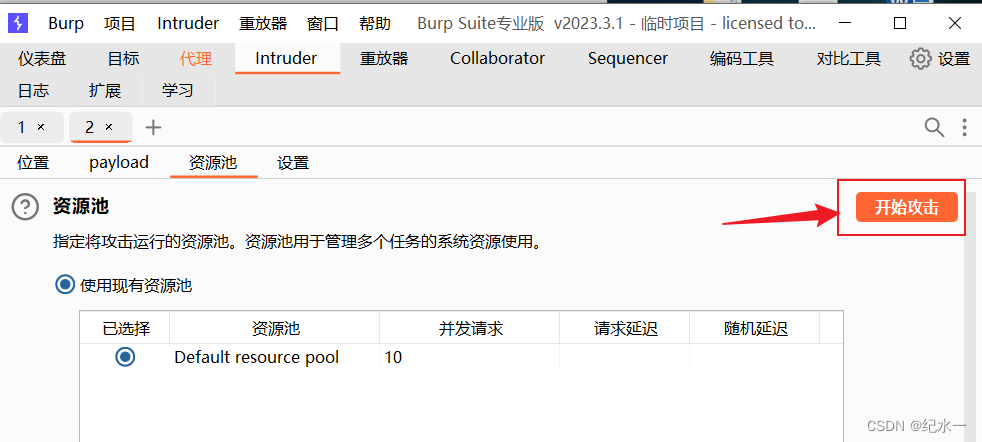

发起攻击

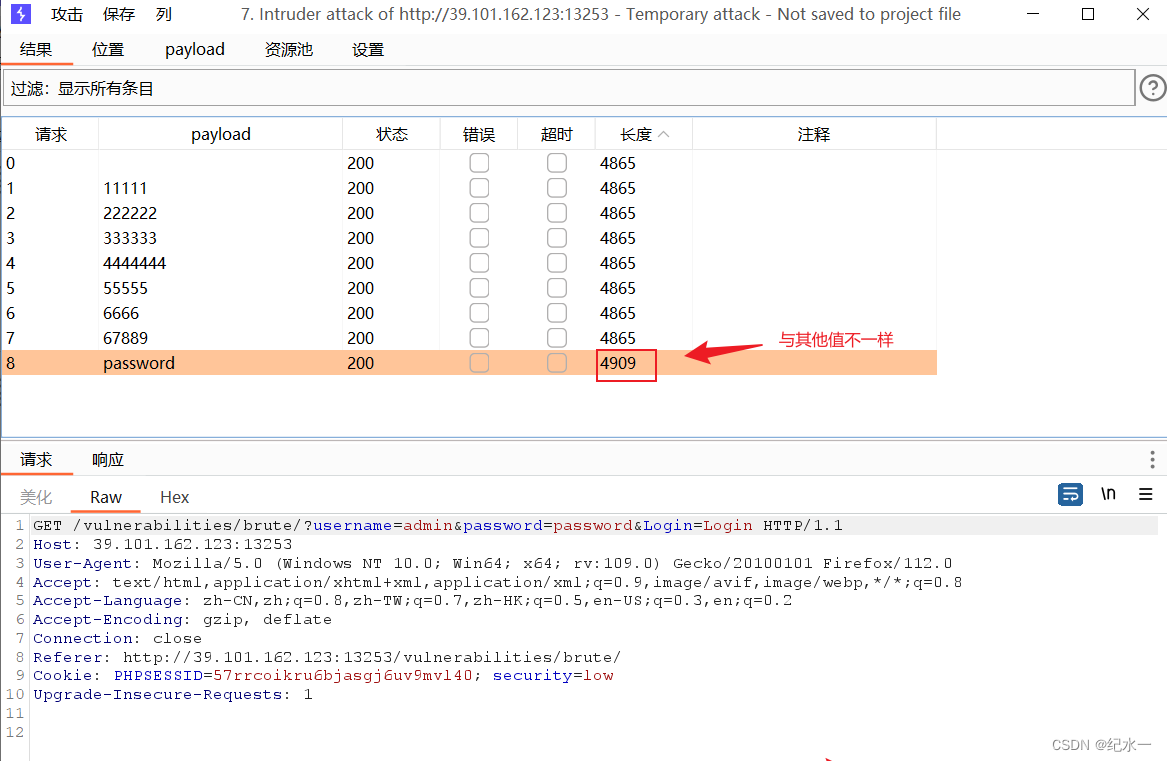

结果如下:当长度与其他值不一样的,就是密码

版权归原作者 纪水一 所有, 如有侵权,请联系我们删除。