280、常见的安全策略的配置

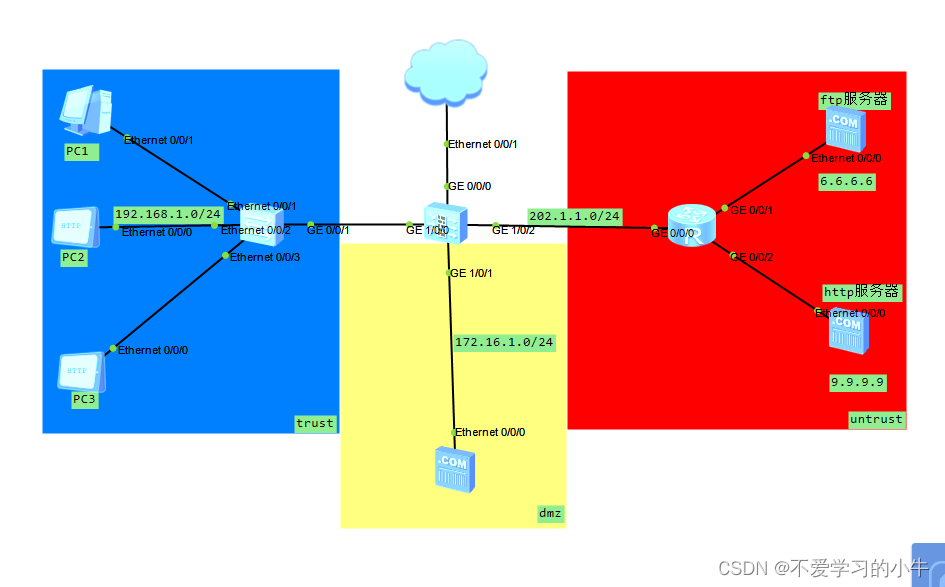

实验topo:

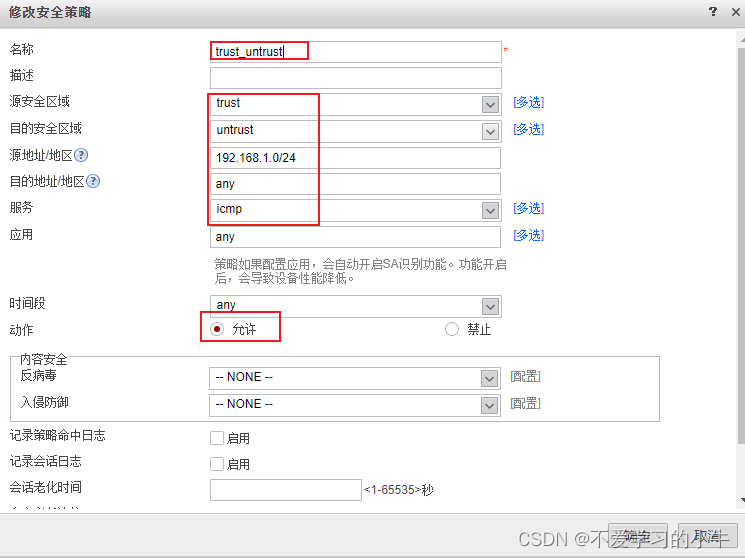

①做安全策略,让trust 区域的PC1 可以ping untrust区域;

命令行配置:

security-policy

default action permit

rule name trust_untrust

source-zone trust

destination-zone untrust

source-address 192.168.1.0 24

service icmp

action permit

web界面配置:

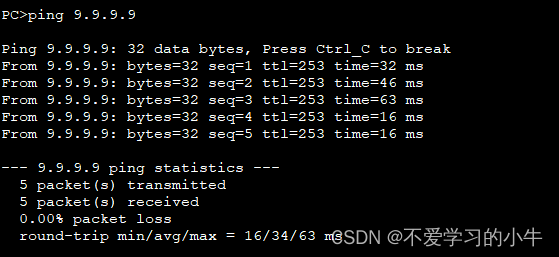

测试实验结果:

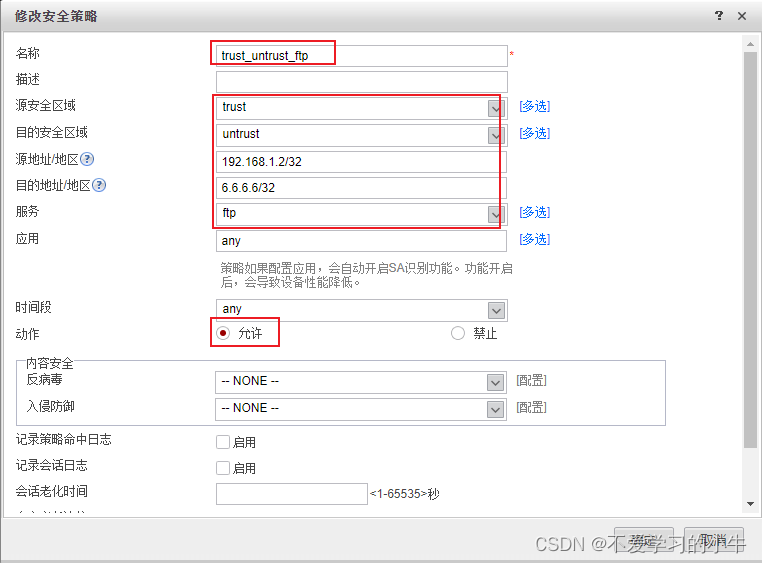

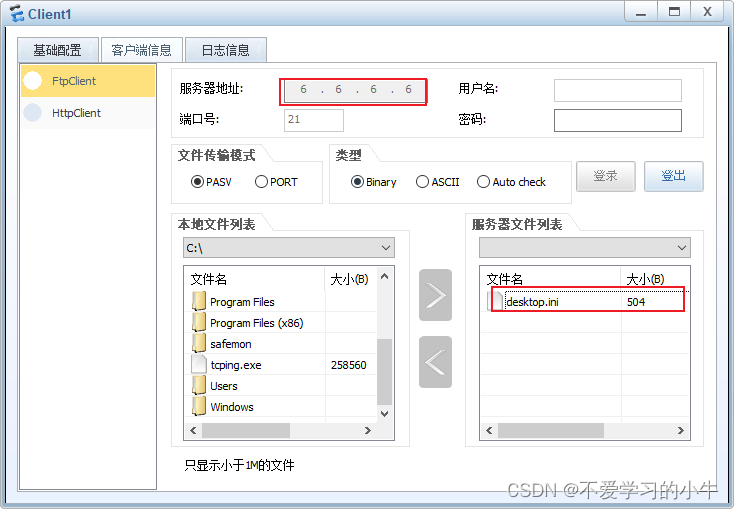

②做安全策略,让trust区域的PC2 可以访问untrust区域的ftp服务器;

security-policy

rule name trust_untrust_ftp

source-zone trust

destination-zone untrust

source-address 192.168.1.3 32

destination-address 6.6.6.6 32

service ftp

action permit

web 界面操作:

测试实验结果:

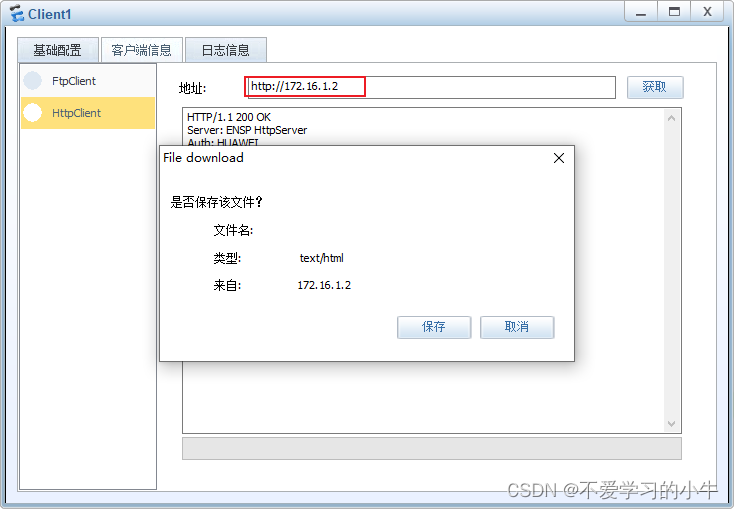

③做安全策略,让trust区域的PC3 可以访问untrust区域的http服务器;

security-policy

rule name trust_untrust_http

source-zone trust

destination-zone untrust

source-address 192.168.1.4 32

destination-address 9.9.9.9 32

service http

action permit

web界面操作:

测试实验结果:

④做安全策略,让trust区域的PC可以访问DMZ区域的服务器;

rule name trust_dmz

source-zone trust

destination-zone dmz

source-address 192.168.1.0 24

destination-address 172.16.1.2 32

service http

service ftp

service icmp

action permit

web界面配置:

测试实验结果:

ping 测试:

http服务测试:

ftp服务测试:

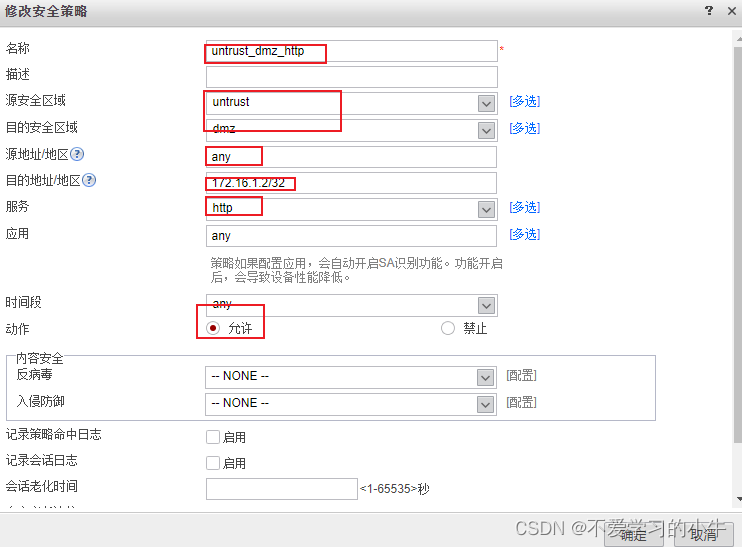

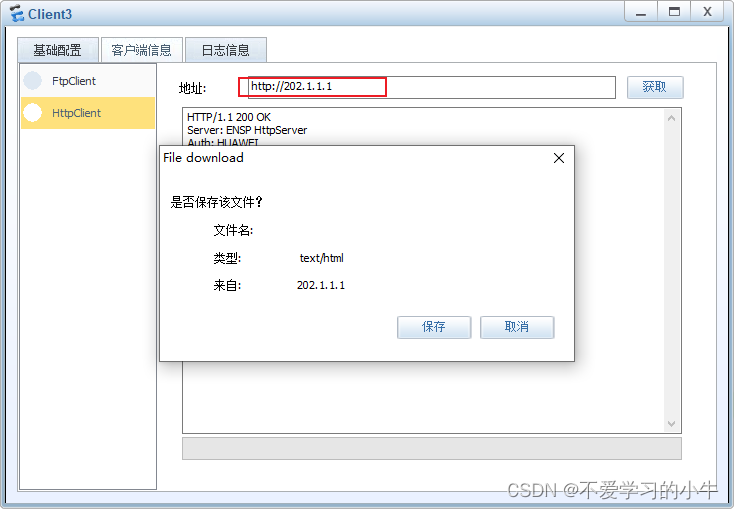

⑤ 做安全策略,让untrust区域 的PC可以访问dmz区域的http 服务;

rule name untrust_dmz_http

source-zone untrust

destination-zone dmz

destination-address 172.16.1.2 32

service http

action permit

配置server nat 映射

nat server dmz_untrust 0 global 202.1.1.1 inside 172.16.1.2

web 界面配置:

测试结果:

版权归原作者 不爱学习的小刘~ 所有, 如有侵权,请联系我们删除。