6.1.0 四种安全方式

1.MD5

2.GTSM

3.限制从对等体接收的路由数量

4.AS_Path长度保护

6.1.1 MD5

BGP使用TCP作为传输层协议,为提高BGP的安全性,可以在建立TCP连接时进行MD5认证。但BGP的MD5认证并不能对****BGP报文认证,它只是为TCP连接设置MD5认证密码,由TCP完成认证。如果认证失败,则不建立TCP连接。

6.1.2 GTSM

GTSM(Generalized TTL Security Mechanism)

GTSM通过检测IP报文头中的TTL值是否在一个预先定义好的特定范围内,对IP层以上业务进行保护,增强系统的安全性。使能BGP的GTSM策略后,接口板对所有BGP报文的TTL值进行检查。根据实际组网的需要,对于不符合TTL值范围的报文,GTSM可以设置为通过或丢弃。配置GTSM缺省动作为丢弃时,可以根据网络拓扑选择合适的TTL有限值范围,不符合TTL值范围的报文会被接口板直接丢弃,这样就避免了网络攻击者模拟的“合法”BGP报文占用CPU。该功能与EBGP多跳互斥。

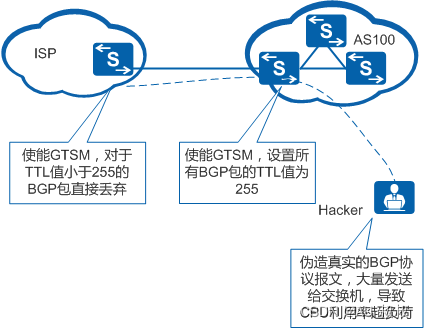

攻击方法介绍

攻击者模拟真实的路由协议,对一台设备不断发送报文,导致设备因处理这些“合法”报文(攻击报文)而使系统异常繁忙,CPU占用率过高。为了避免CPU过载,采用GTSM策略,通过检查IP报文头中的TTL值是否在一个预先定义好的范围内以实现对采用IP转发的业务进行保护。

图1 安全攻击

配置维护方法

执行命令gtsm default-action { drop | pass },设置未匹配GTSM策略的报文的缺省动作。缺省情况下,默认动作是pass,即未匹配GTSM策略的报文可以通过过滤。

以BGP为例,要求收到报文的TTL范围为[255,255]:

[HUAWEI]** bgp 10**

[HUAWEI-bgp] peer 10.1.1.2 valid-ttl-hops 1

执行命令display gtsm statistics all,可以查看GTSM的统计信息,包括报文总数、通过的报文数量、丢弃的报文数量。例如:

<HUAWEI> display gtsm statistics all

GTSM Statistics Table

SlotId Protocol Total Counters Drop Counters Pass Counters

0 BGP 2 0 2

0 BGPv6 0 0 0

0 OSPF 0 0 0

0 LDP 0 0 0

1 BGP 0 0 0

1 BGPv6 0 0 0

1 OSPF 0 0 0

1 LDP 0 0 0

配置维护建议

适用小型网络,需要在整个网络部署GTSM策略才能达到防攻击效果。

peer valid-ttl-hops

命令功能

peer valid-ttl-hops命令用来在BGP对等体(组)上应用GTSM功能。

undo peer valid-ttl-hops命令用来撤销在BGP对等体(组)上应用的GTSM功能。

缺省情况下,没有在BGP对等体(组)上配置GTSM功能。

命令格式

peer { group-name | ipv4-address | ipv6-address } valid-ttl-hops [ hops ]

undo peer { group-name | ipv4-address | ipv6-address } valid-ttl-hops

参数说明

参数

参数说明

取值

group-name

指定对等体组的名称。

字符串形式,区分大小写,不支持空格,长度范围是1~47。当输入的字符串两端使用双引号时,可在字符串中输入空格。

ipv4-address

指定对等体的IPv4地址。

点分十进制格式。

ipv6-address

指定对等体的IPv6地址。

32位16进制数,格式为X:X:X:X:X:X:X:X。

hops

指定需要检测的TTL跳数值。

整数形式,取值范围是1~255,缺省值是255。如果配置为hops,则被检测的报文的TTL值有效范围为[255–hops+1, 255]

6.1.3 Route-limit

防止资源耗尽性攻击

6.1.4 AS_Path长度保护

1.在入口和出口两个方向对AS_Path的长度进行限定

2.as-path-limit,默认为2000

版权归原作者 AU 叔叔 所有, 如有侵权,请联系我们删除。