一、风险评估方法——定量分析计算

原理:

AV:识别资产并为资产赋值 即题目中的资产价值

EF:资产的影响(0%-100%)即题目中发生风险事件后损失的百分比

ARO:特定威胁,一年周期内发生的频率

SLE:一次安全时间的资产损失

ALE:一年周期内风险所造成的资产损失

公式:

单词预计损失值:SLE=AV*EF

年度预计损失值:ALE=SLEARO=AVEF*ARO

例题

组织在三年前计算机机房资产价值为100万,当年曾经发生过一次火灾导致损失10万;组织目前计算机机房资产价值1000万;经过和当地消防部门沟通以及组织历史安全事件记录发现,组织所在地及周边在5年来发生过三次火灾;该组织额定的财务投资收益比是30%;

由上述条件计算组织的年度预期损失及ROSI

分析题目:

AV=1000万

EF=10/100=10%

ARO=3/5=60%

计算得

SLE=AV*EF=100万

ALE=SLE*ARO=60万

ROSI=实施控制前的ALE-实施控制后的ALE-年度控制成本

组织定义安全目标,假如组织希望火灾发生后对组织的**损失降低70%**,则实施控制后的ALE应为:

60*(1-70%)=18万

年度控制成本=(60-18)*30%=12.6万

则ROSI=60-18-12.6=29.4万

组织通过年投入12.6万获得每年29.4万的安全投资收益

二、风险评估要素之间的关系

业务战略依赖于资产,资产具有资产价值

威胁利用脆弱性暴露资产,增加风险,演变为安全事件

风险导出安全需求,安全需求需要依赖于资产价值进行成本控制

安全需求未被满足,增加系统的脆弱性

安全需求被满足,通过安全措施来抵御威胁降低风险

安全措施需要持续跟踪监控残余风险,若未控制残余风险,则残余风险也可能诱发安全事件

三、GB/Z 24364:2009信息安全风险管理指南

四阶段:

s1:背景建立:风险管理准备、系统调查、系统分析、安全分析

s2:风险评估:1-评估准备,2-要素识别(资产、威胁、脆弱性、安全措置),3-风险分析(定量分析、定性分析、知识、模型),4-风险报告(结果判定)

s3:风险处理:降低、规避、转移、接收风险。处理后的风险是残余风险(需要跟踪监控)

s4:批准监督:1-对风险管理的认可 2-风险管理中风险的控制

两过程:

监控审查:风险管理过程中偏差、变化、延误及时控制和纠正,不限于质量、进度、成本、范围、环境等

沟通咨询:通过协调沟通,提高风险管理的质量和效果的交流和沟通工作

四、能力成熟度模型SSE-CMM

SSE-CMM:系统安全工程能力成熟度模型

域维:

构成:类(组织、项目、工程)——》PA(过程区域-22个)——》BP(12基本实施)

内容:工程类11个PA,项目类+组织类11个PA

工程类:4PA-风险过程、5PA-工程过程、2PA-保证过程

风险过程:1-评估影响、2-评估威胁、3-评估脆弱性、4-评估安全风险

工程过程:1-安全需求、2-安全输入、3-安全控制、4-安全态势、5-安全协调

保证过程:1-核实确认安全、2-建立保证证据

能力维:

构成:通用实践(GP)-》公共特性(CF)——》能力级别

内容(0-1-4-3-2-2):

0级:无特征

1级:基本执行(129BP)

2级:规划执行、规范化执行、跟踪计划、验证计划

3级:制定标准过程、执行过程、协调安全实施

4级:制定测量标准、客观管理

5级:改进过程能力、改进组织能力

五、等级保护2.0的工作流程

①系统定级

信息系统运营单位按照《信息安全等级保护管理办法》和《网络安全等级保护定级指南》,初步确定定级对象的安全保护等级,起草《网络安全等级保护定级报告》;二级以上系统,定级结论需要进行专家评审、主管部门审核和备案。

确定定级对象

等级划分:一到五五个等级

②系统备案

向公安机关网安部门备案

信息系统安全保护等级为第二级以上时,备案时应当提交《网络安全等级保护备案表》、定级报告和专家评审意见;第三级以上系统,还需提交系统拓扑和说明、安全管理制度、安全建设方案等。

③建设整改

依据《网络安全等级保护基本要求》,利用自有或第三方的安全产品和专家服务,对信息系统进行安全建设和整改,同时制定相应的安全管理制度。

④系统等级测评

测评机构按照管理规范和技术标准,运用科学的手段和方法,对处理特定应用的信息系统,采用安全技术测评和安全管理测评方式,对保护状况进行初步检测评估,针对安全不符合项提出安全整改建议。

⑤监督审察

对系统初测时的出现的安全问题进行整改加固后由测评机构进行复测,符合则出具测评后符合系统安全保护等级的技术检测评估报告。

六、风险评估

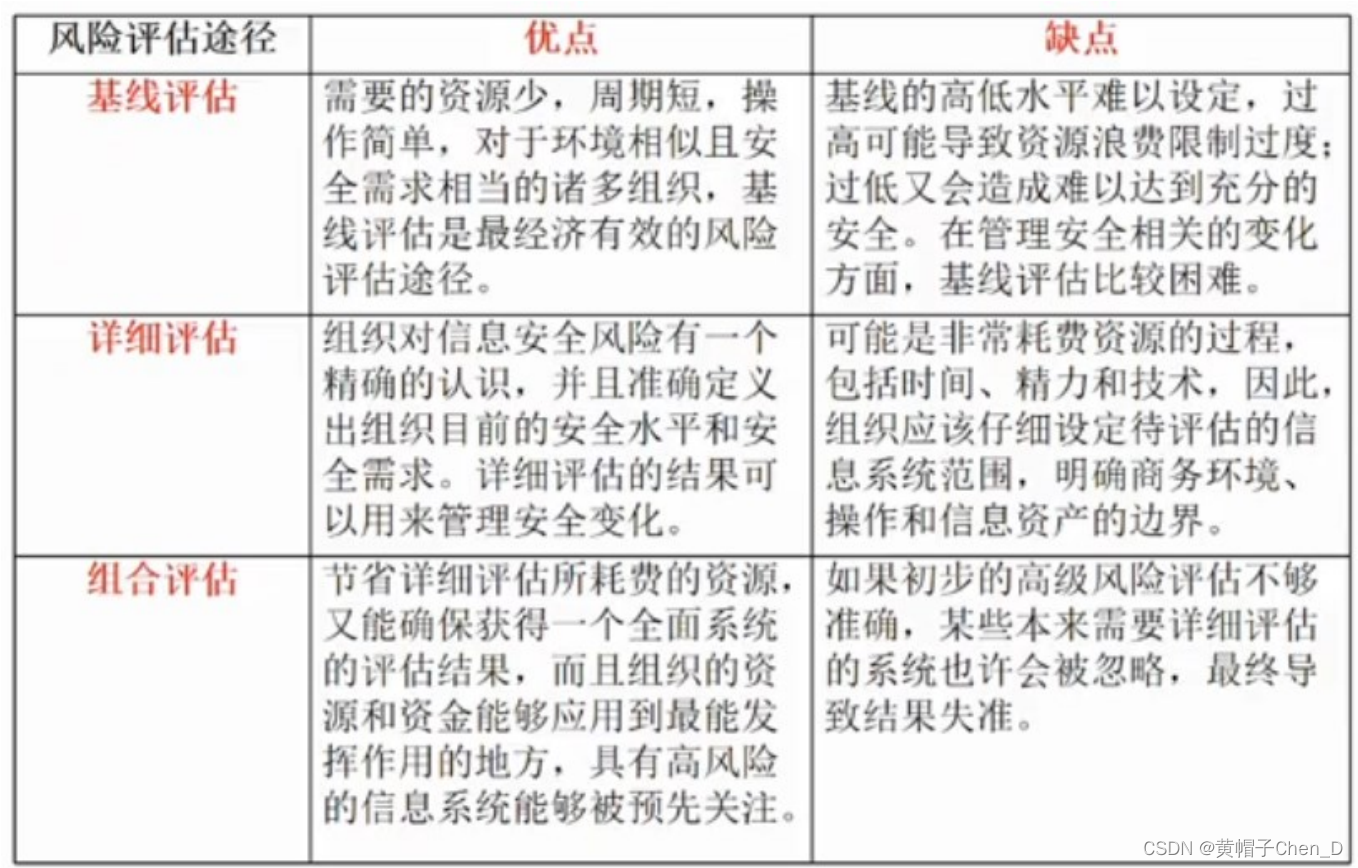

线性评估、详细评估、组合评估的区别(优缺点)

CC标准:将评估过程分为功能和保证两部分

版权归原作者 白帽Chen_D 所有, 如有侵权,请联系我们删除。