网络安全的特征

根据角度不同,网络安全的具体含义也不同,但总体来说,网络安全主要具备以下四个方面的特征。

(1)完整性:指信息在存储、传输过程中不会丢失,并且不会被修改、不会被破坏的特性,即

保持信息“原貌”,这是网络安全最基本的特征。

(2)机密性:指非授权对象无法获取信息而加以利用。

(3)可用性:指被授权对象在需要时可以获取信息并按需求使用。

(4)可控性:指对信息的具体内容及传播能够实现有效的控制。

网络安全的目标

为保证网络信息的传输安全,在信息传输过程中需要防止以下几个问题:

(1)截获:攻击者通过一定的技术手段非法截获网络上传输的信息,进而获取用户的敏感信

息。

(2)伪造:如果用户的身份验证密码在登录时以明文在网络上传输,那么很容易被攻击者截

获。攻击者获取到用户身份后,就会冒充用户身份登录,从而进行非法活动。

(3)篡改:攻击者截获网络信息后修改其内容,使用户无法获得准确、有用的信息,或者落入

攻击者陷阱。

(4)中断:攻击者通过一定的手段中断信息传输双方的正常通信,以达到自己的目的。

(5)重发:攻击者截获用户信息之后,如果这些信息是密文,攻击者并不会破译它们,而是将

这些信息经过处理(如植入木马病毒)再次发送给有关服务器,以达到恶意目的。

**威胁网络安全的因素 **

因素大致可分为三种:

物理因素

人为因素

系统自身因素

**网络攻击与防御 **

常见的网络攻击类型

目前,网络攻击模式呈现多方位多手段化,让人防不胜防,概括来说,网络攻击可分为四种:

服务拒绝攻击

利用型攻击

信息收集攻击

假消息攻击

常用的防御措施

防火墙技术

认证技术

访问控制技术

数据加密技术

安全协议通信

扫描网络安全漏洞

**防火墙分类 **

硬件防火墙

硬件防火墙有两种结构:普通硬件级别的防火墙和芯片级别防火墙

软件防火墙

软件防火墙是一段特殊程序,它安装在网关服务器或者个人计算机上。

防火墙技术

包过滤技术

应用代理技术

状态检测防火墙

状态检测防火墙的结构是通过一个单独的模块来实现的,此模块主要由以下三个部分构成:

状态跟踪器

状态检测表

协议处理器

IDS

在计算机中,除了使用防火墙来保护本机安全之外,还有其他多种技术来配合防火墙工作,保证计算机的安全。例如入侵检测系统(IDS)和入侵防御系统(IPS)等,本节来学习一下入侵检测系统安全技术。

IDS的工作过程可以分为数据收集、数据分析、结果处理三步。

数据收集

数据分析

结果处理

IDS分类

IDS也可以根据不同的要求分为多种不同的种类,根据系统所监测的对象可以将IDS分为基于主

机的IDS(HIDS)、基于网络的IDS(NIDS)、分布式IDS。

IPS

IPS介绍

IPS是英文“Intrusion Prevention System”的缩写,即入侵防御系统。

PS与传统的IDS有两点关键的区别:自动拦截和在线运行。

相对于IDS的被动检测及误报等问题,IPS是一种比较主动、机智的防御系统。

IPS从技术上基本可以分为三大类:网络型入侵防护系统(NIPS)、主机型入侵防护系统

(HIPS)、应用型入侵防护系统(AIPS)。

iptables

在早期的Linux操作系统中,默认使用的防火墙策略是iptables,而在CentOS7中,使用的是firewalld作为默认的防火墙策略。防火墙管理工具的配置思路是一样的,firewalld的配置规则都源于iptables

iptables简介

在Linux中,iptables是一款自带的防火墙管理工具,它分为两部分:一部分位于内核中,用来

存放规则,称为netfilter;一部分在用户空间中,用来定义规则,并将规则传递到内核中,在用

户空间的这一部分就叫作iptables,我们通常所说的iptables其实是包含了netfilter与iptables这

两部分。

netfilter将iptables定义的规则按功能分为五个部分:

INPUT:数据包入口过滤,定义数据包由外部发往内部的规则;

OUTPUT:数据包出口过滤,定义数据包由内部发往外部的规则;

FORWARD:转发关卡过滤,数据包不进入用户空间,进行路由转发时的规则;

PREROUTING:路由前过滤,数据包进来,还未查询路由表之前的规则,所有的数据包进来都要先由这个链进行处理;

POSTROUTING:路由后过滤,查询完路由表,数据将要出去的规则,所有发送出去的数据包都要由这个链进行处理。

iptables状态检测

iptables中的状态检测功能是由state选项来实现的,state是一个用逗号隔开的列表,列表中存

储的不同状态的连接分组,有效的状态选项包括:

NEW

INVAILD

RELATED

iptables规则编写

管理员可以使用iptables命令添加、删除防火墙规则,iptables命令的基本语法格式如下所示:

iptables [-t 表名] [命令选项] [链名] [规则匹配] [-j 目标动作]

下面对iptables命令中的每一个部分分别进行讲解。

(1)-t指定需要维护的防火墙规则表,不使用-t时,默认操作对象是filter表。

(2)表名、链名指定iptables命令所操作的表和链。

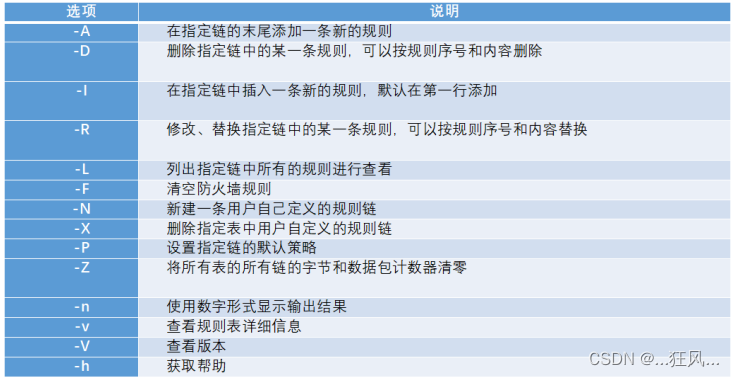

(3)命令选项指定管理iptables规则的方式,如插入、增加、删除、查看等,常用的命令选项及含义如表所示。

(4)规则匹配用于指定对符合什么规则的数据包进行处理,例如拒绝来自某个IP的数据包、放行

某种协议的数据包等。常用的规则匹配参数如表所示。

(5)目标动作用于指定数据包的处理方式,如放行、拒绝、丢弃、跳转等,iptables常用的处

理操作如下:

ACCEPT:允许数据包通过;

REJECT:拒绝数据包,返回数据包并通知对方,进行完此处理动作后,将不再匹配其它规则,

直接中断过滤程序;

DROP:丢弃数据包不予处理,不返回给对方也不通知对方,进行完此处理后,将不再匹配其它

规则,直接中断过滤程序;

REDIRECT:将数据包重新导向到另一个端口,进行完此处理操作后,数据包将会继续匹配其它

规则;

MASQUERADE:改写数据包来源IP为防火墙IP,可以指定端口对应的范围,进行完此处理操作

后,直接跳往下一个规则链(mangle:POSTROUTING);

LOG:将数据包相关信息记录在/var/log中,进行完此处理操作后,将会继续匹配其它规则;

SNAT:改写数据包来源IP为某特定IP或IP范围,可以指定端口对应的范围,进行完此处理操作

后,将直接跳往下一个规则链(mangle:POSTROUTING);

DNAT:改写数据包目的IP地址为特定的IP地址或IP范围,可以指定端口对应的范围,进行完此

处理操作后,将直接跳往下一个规则链(mangle:POSTROUTING);

QUEUE:中断过滤程序,将数据包放入队列,交给其他程序处理;

RETURN:结束在目前规则链中的过滤程序,返回主规则链继续过滤,如果把自定义规则链看

成是一个子程序,那么这个操作,就相当于提早结束子程序并返回到主程序中;

MARK:将数据包标上某个代号,以便提供作为后续过滤的条件判断依据,进行完此处理操作

后,将会继续匹配其它规则。

firewalld

CentOS7集成了多款防火墙管理工具,其中firewalld(Dynamic Firewall Manager of Linux system,Linux系统的动态防火墙管理器)服务是默认的防火墙配置管理工具。

firewalld简介

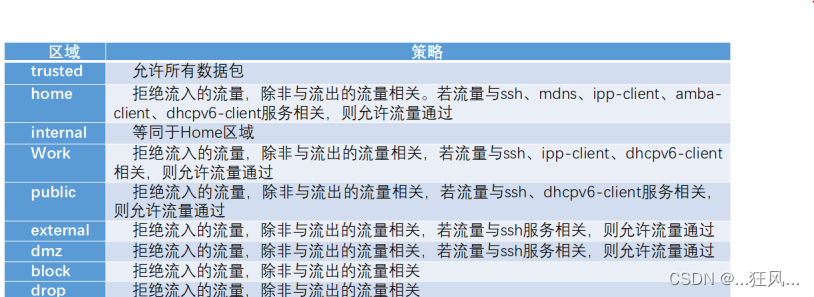

firewalld常见的区域及相应的策略规则如表所示。

命令行管理方式

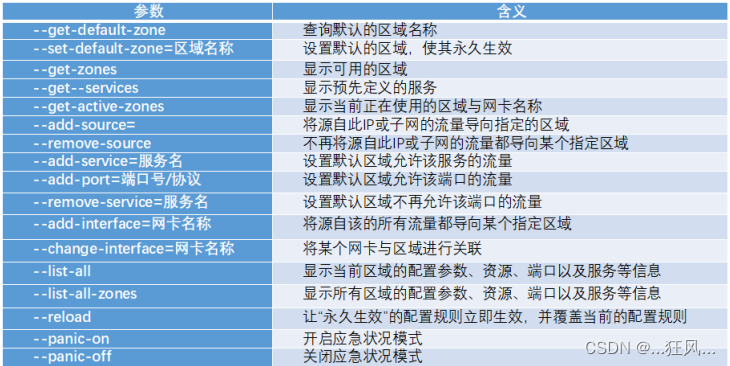

firewalld使用firewall-cmd命令配置管理防火墙,其配置思路和iptables是一样的,只是参数大

多是以长格式形式来提供的,常用的参数如表所示。

firewalld配置防火墙规则时有两个模式:运行时模式(Runtime)和永久模式(Permanent)。

默认是运行时模式,即配置规则立即生效(定义的规则是存储在内存中,重启之后规则会丢失)

当使用--permanent参数时是永久模式(规则会写入配置文件),此模式下配置的规则需要重

启系统才能生效。如果要使永久模式下配置的规则立即生效,则需要手动执行firewalld-cmd –

reload(自动加载配置文件)命令。

版权归原作者 ...狂风... 所有, 如有侵权,请联系我们删除。