实验二十七 IPSec配置

实验目的:

某公司由总部和分支机构构成,通过IPsec实验网络安全,保证总部和分支机构的局域 网安全通信。

网络拓扑图:

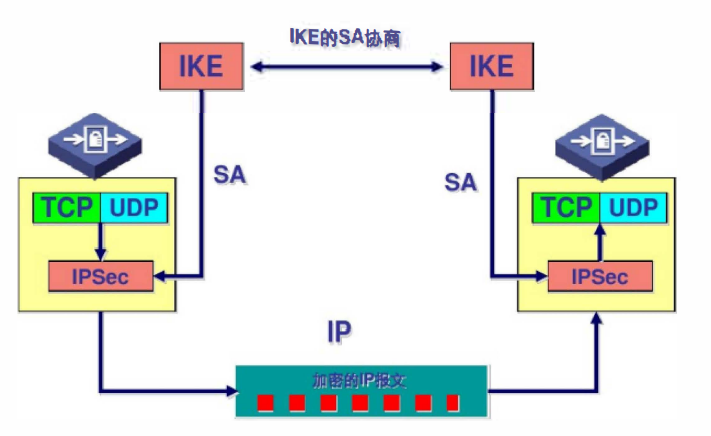

IPSec(IP Security)是IETF定义的一组协议,用于增强IP网络的安全性 。

IPsec的功能可以划分为三类:认证头(AH)、封装安全负荷(ESP)、Internet密钥交换协议(IKE)。

1、认证头AH:提供了数据完整性和数据源认证,但是不提供保密服务。AH包含了对称密 钥的散列函数,使得第三方无法修改传输中的数据。IPSec支持的认证算法有:HMAC-MDS 和 HMAC-SHA1。

2、封装安全负荷ESP提供了数据加密功能。ESP利用对称密钥对IP数据进行加密,支持的 加密算法有DES-CBC、3DES-CBC、AES128-CBC。

3、Internet秘钥交换协议(IKE):用于生成和分发在ESP和 AH中使用的秘钥,IKE也对远 程系统进行初始认证。 IKE 用于密钥交换,IPSec用于保护后续的通信。而保护通信的密钥,就来自IKE协议 运行的结果。

配置思路:

1、配置接口的 IP 地址和到对端的静态路由或默认路由,保证两端路由可达。

2、配置 ACL,以定义需要 IPSec 保护的数据流。

3、配置 IPSec 安全提议,定义 IPSec 的保护方法。

#创建安全提议,并进入安全提议视图

[Router] ipsec proposal proposal-name

#选择安全协议

[Router-ipsec-proposal-tranl] transform { ah | ah-esp | esp}

#选择工作模式

[Router-ipsec-proposal-tranl] encapsulation-mode { transport | tunnel}

#选择安全算法

[Router-ipsec-proposal-tranl] esp encryption-algorithm { 3des | aes [ key-length ] | des}

[Router-ipsec-proposal-tranl] esp authentication-algorithm { md5 | sha1}

[Router-ipsec-proposal-tranl] ah authentication-algorithm { md5 | sha1}

4、配置 IKE 对等体,定义对等体间 IKE 协商时的属性。

1)双方协商出互相匹配的IKE提议,用于保护IKE交换时的通信

#创建 IKE 提议,并进入 IKE 提议视图

[Router] ike proposal proposal-number

#选择IKE提议所使用的加密算法

[Router-ike-proposal-10] encryption-algorithm { 3des-cbc | aes-cbc [key-length] | des-cbc}

造择IKE提议所使用的验证方法

[Router-ike-proposal-10] authentication-method { pre-share | rsa-signature}

#选择IKE提议所使用的验证算法

[Router-ike-proposal-10] authentication-algorithm { mdS | sha}

#选择 IKE 阶段1 密钥协商时所使用的 DH 交换组

[Router-ike-proposal-10] dh { group1 | group2 | group5 | group14}

#配置 IKE 提议的 ISAKMP SA 生存周期

[Router-ike-proposal-10] sa duration seconds

2)配置IKE对等体

#创建一个 IKE 对等体,并进入 IKE 对等体视图

[Router-ike-peer-peer1] ike peer peer-name v1 | v2

#配置 IKE 阶段 1 的协商模式

[Router-ike-peer-peer1] exchange-mode { aggressive | main }

#配置采用预共享密钥验证时所用的密钥

[Router-ike-peer-peer1] pre-shared-key [ cipher | simple ] key

#配置对端安全网关的IP地址

[Router-ike-peer-peer1] remote-address ip-address

5、配置安全策略,并引用 ACL、IPSec 安全提议和 IKE 对等体,确定对何种数据流采取何种保 护方法。

#创建一条安全策略,并进入安全策略视图

[Router] ipsec policy policy-name seq-number isakmp

#配置安全策略引用的 ACL

[Router-ipsec-policy-manual-map1-10] security acl ad-number

#配置安全策略所引用的安全提议

[Router-ipsec-policy-manual-map1-10] proposal proposal-name&<l-6>

#在安全策略中引用 IKE 对等体

Router-ipsec-policy-manual-map1-10] ike-peer peer-name

6、在接口上应用安全策略组,使接口具有 IPSec 的保护功能。

[Router-Serial1/0] ipsec policy policy-name

实验步骤:

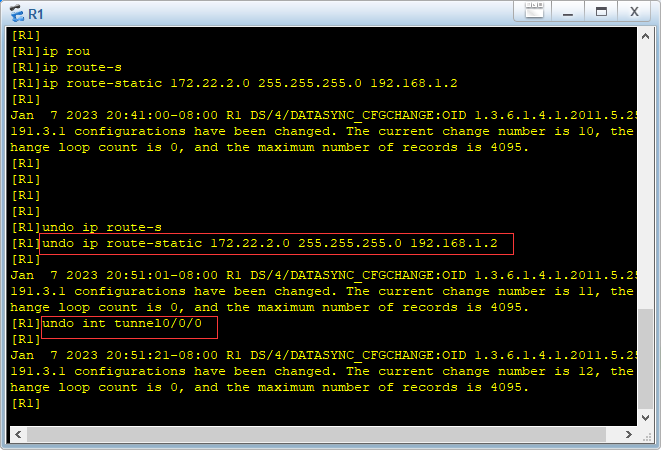

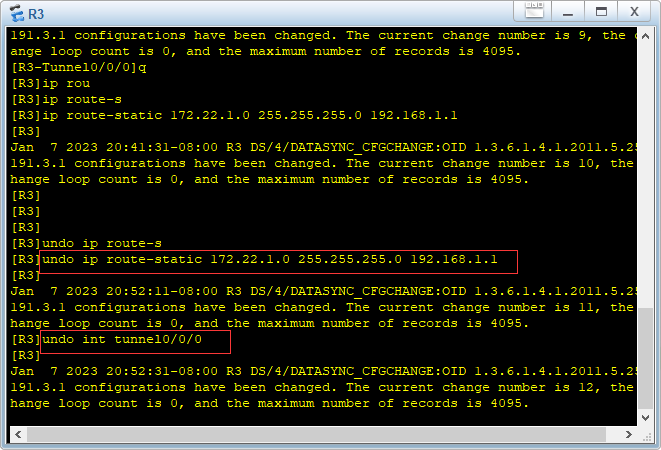

在上一个实验(实验二十六)的基础上删除 GRE tunnel 端口和静态路由

1、分别在 R1 和 R3 上配置 ACL,定义各自要保护的数据流

#在R1上配置 ACL,定义有子网172.22.1.0/24去子网172.22.2.0/24的数据流

#在R3上配置ACL,定义有子网172.22.2.0/2.4去子网172.22.1.0/2.4的数据流

2、分别在 R1和R3上创建IPSec安全提议

#在R1上配置IPSec安全提议

#在R3上配置IPSec安全提议,注意必须和R1参数一致

此时可以在R1和R3上执行display ipsec proposal查看配置的信息

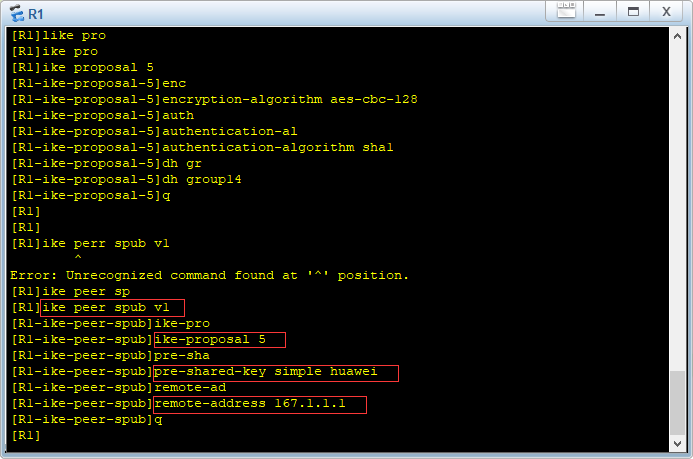

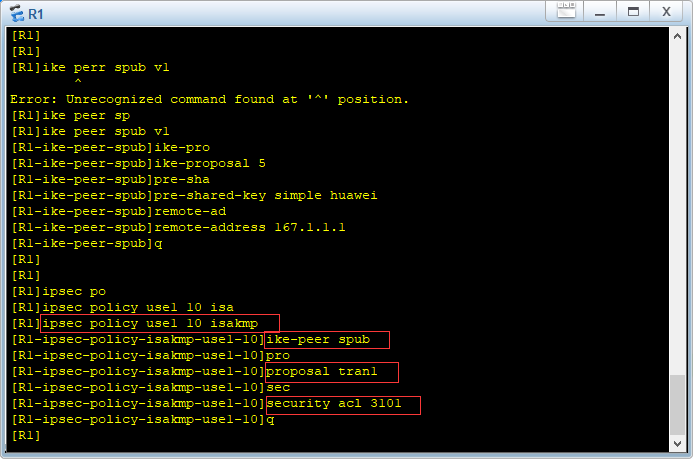

3、分别在R1和R3上配置IKE对等体

#在R1上配置IKE安全提议

#在R1上配置 IKE 对等体,配置预共享秘钥和对端ID

#在R3上配置IKE安全提议

#在R3上配置IKE对等体,配置预共享秘钥和对端ID

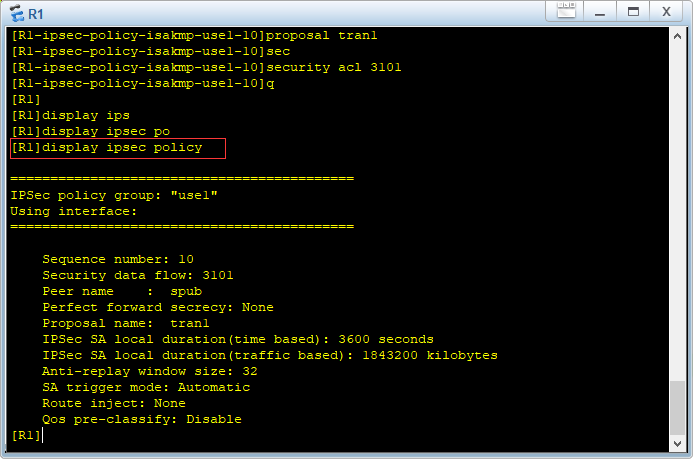

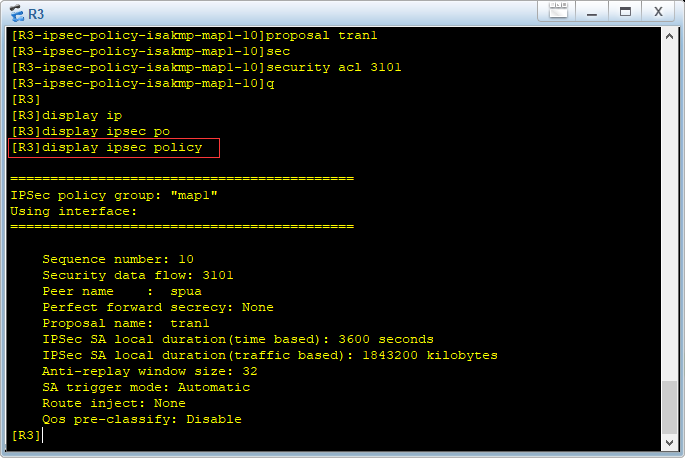

4、分别在R1和 R3上创建安全策略

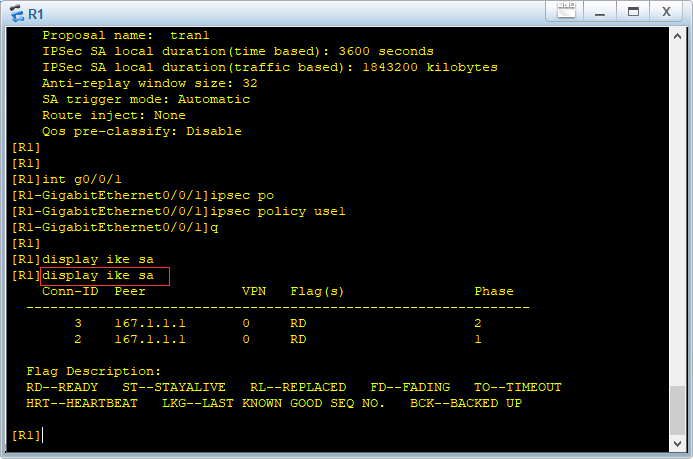

#在R1上配置IKE动态协商方式安全策略

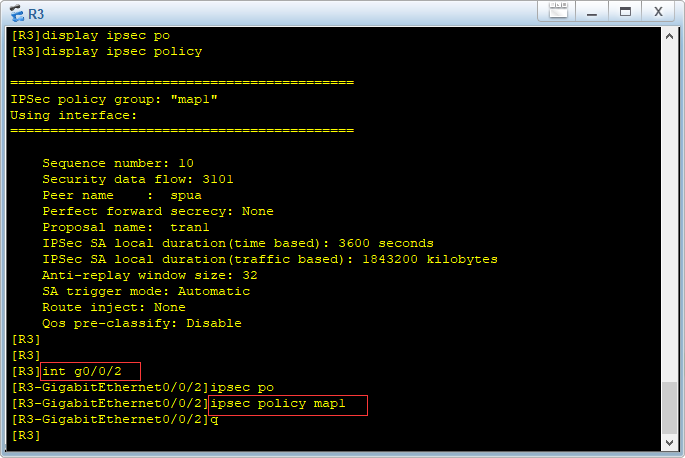

#在R3上配置IKE动态协商方式安全策略

此时在R1和 R3上执行display ipsec policy会显示所配置的信息

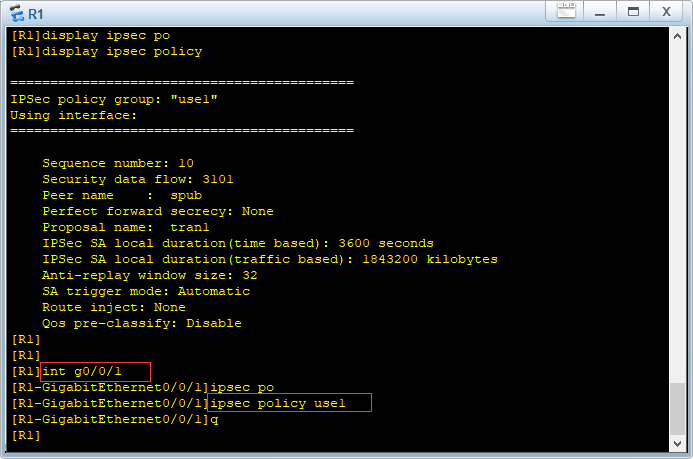

5、分别在R1和R3的接口上应用各自的安全策略组,使接口具有IPSec的保护功能

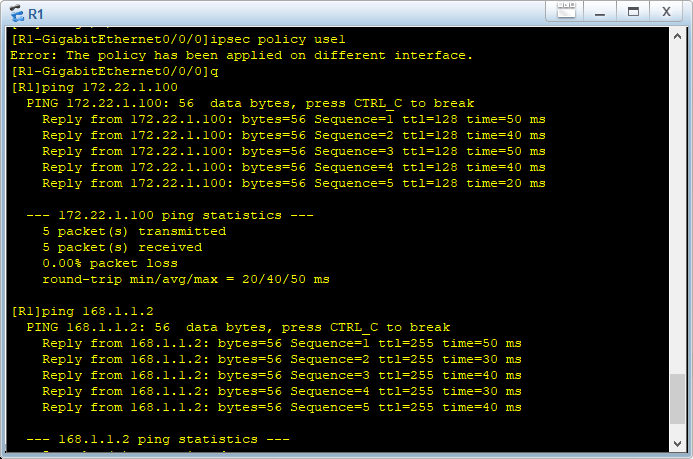

6、测试配置结果

这里不知道为什么是ping不通的,我简单测试了一下,我的是路由器之间可以ping通但是ping不通PC,这里希望有大佬可以指导一下

版权归原作者 甲柒 所有, 如有侵权,请联系我们删除。