注意:仅用于本人学习的笔记记录,禁止进行传播分享,一旦造成严重后果与本人无关!!!

一、CobaltStrike工具的介绍、安装

不建议在本机运行

后渗透:获得了一定权限之后进行渗透(webshell)

团队作战的工具

共享!!

CS拿到A主机的权限,你的成员都可以去控制A主机

cs基于java环境写好的,所以先安装jdk,在安装的时候关闭掉杀毒软件(建议在虚拟机里安装)

二、CobaltStrike基础操作

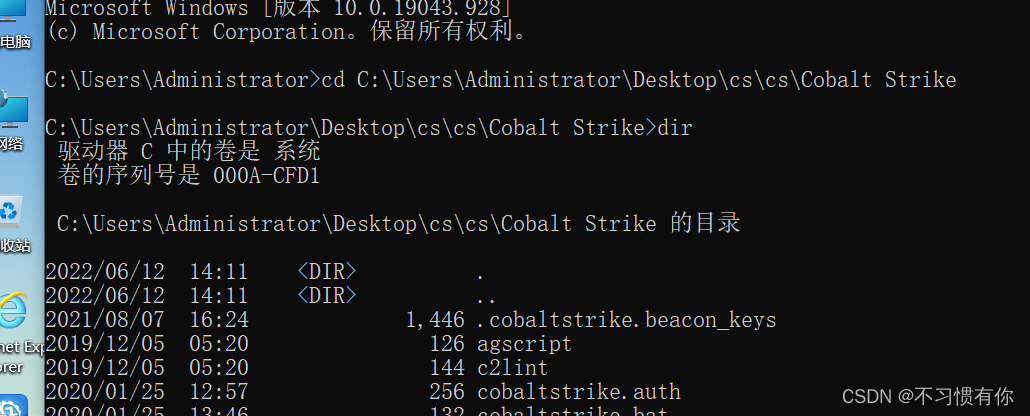

1、cmd进入到cs的目录下

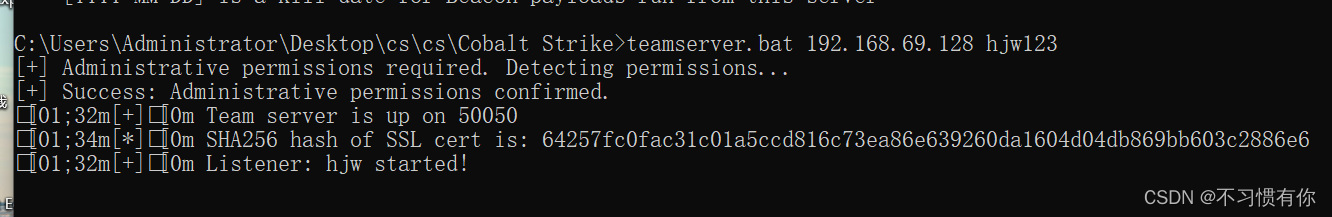

2、设置服务端teamserver.bat

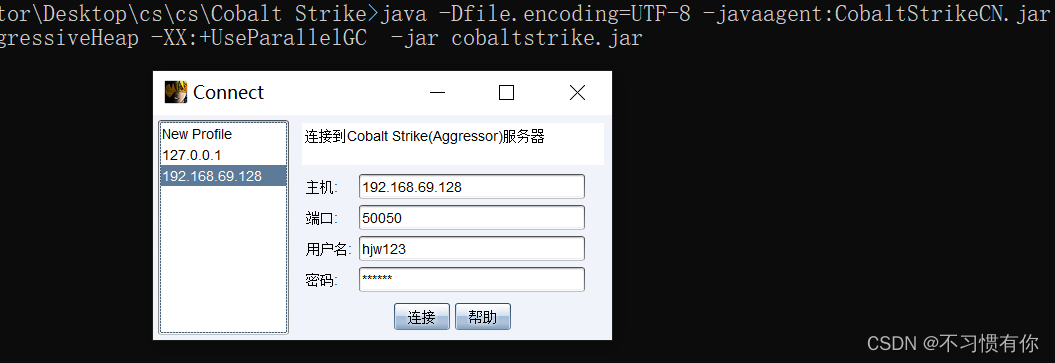

3、双击start.bat,设置账户名密码进入(这里加载了一个汉化包 -javaagent:CobaltStrikeCN.jar)

开启后我们需要设置监听生成木马

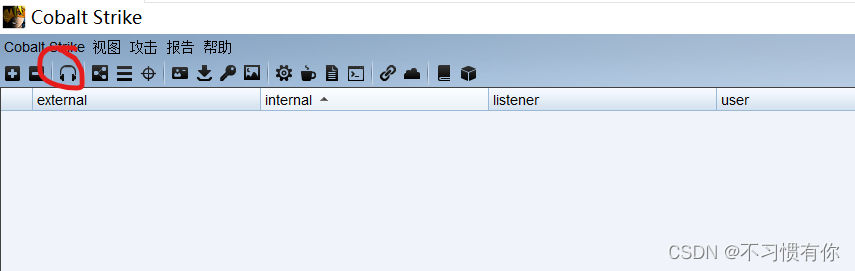

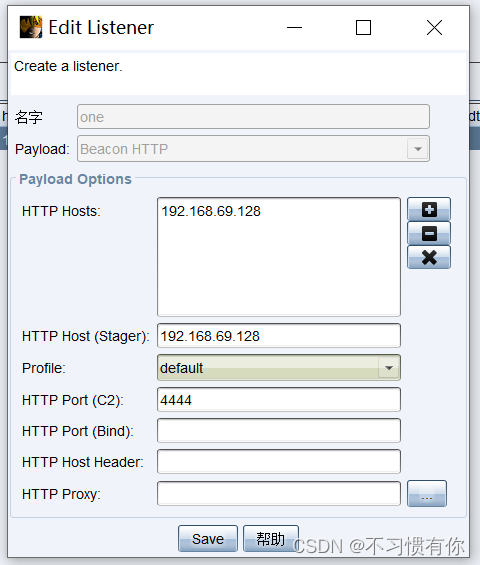

1、开启监听

2、对监听进行设置,HTTPHosts设置服务器IP地址

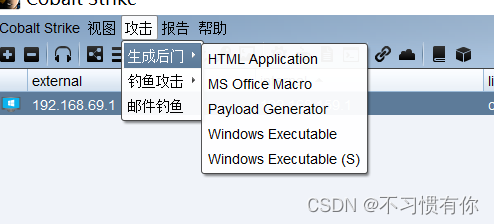

3、生成木马

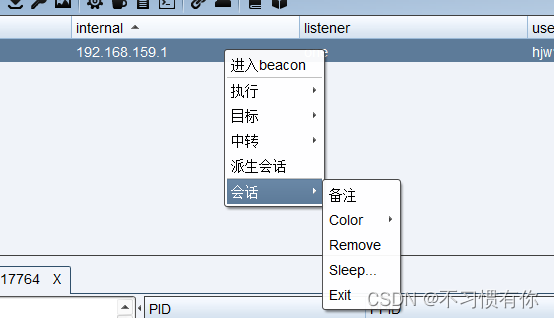

4、设置会话时间,默认的是一分钟一个,我们设置一秒一个包

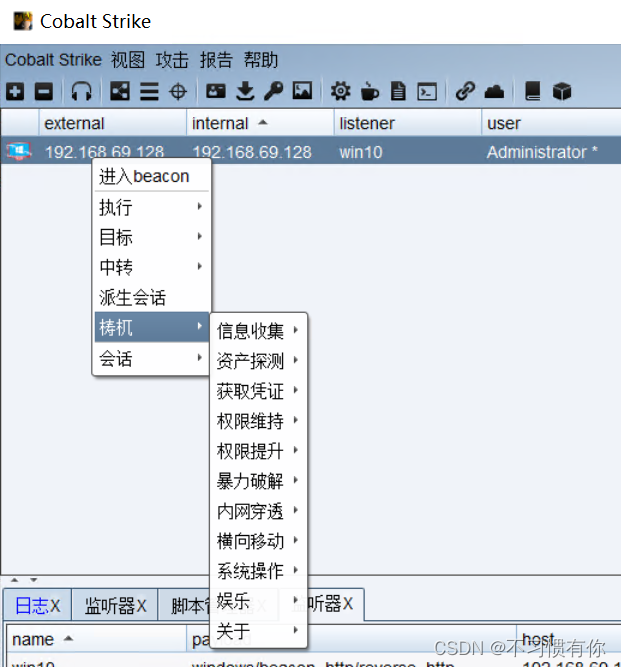

5、进程注入(系统进程桌面进程explorer.exe):

把恶意代码植入到正常的程序中,只有将正常的程序关掉才能杀掉这恶意代码

三、CobaltStrike插件

cs加载插件有两种方法

1、服务端加载(加载后团队中都可以使用)

2、客户端加载(和服务端无关,仅限于客户端)

发现这个里面的娱乐模式还是蛮有意思的

四、CobaltStrike自启动

** 病毒远控自启动:**

1、任务计划程序

可以自动开启程序

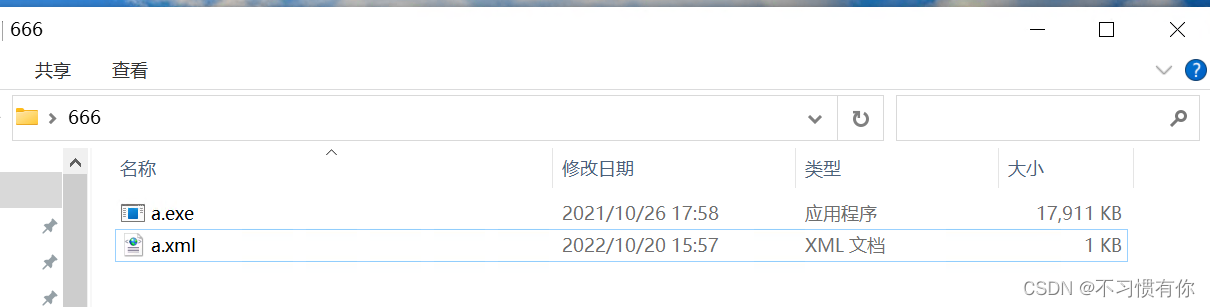

2、做成服务,服务是开机自启的

需要一个xml文件里面的内容为

<service> <id>hjw123</id> <name>hjw123</name> <description>This severce runs hjw continuous integration system.</description> <executable>C:\Users\Administrator\Desktop\666a.exe</executable> <log mode="roll"></log> </service>

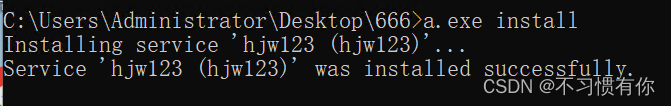

以管理员运行cmd,输出a.exe install运行exe服务

当cs开启时我们的exe才能自启动,关掉的话启动不了

宏病毒:

wps:宏是收费的

office:低版本自动运行,高版本手动开启( 视图 -> JS宏 )

版权归原作者 不习惯有你 所有, 如有侵权,请联系我们删除。