工具

下载地址:

https://github.com/chaitin/xray/releases

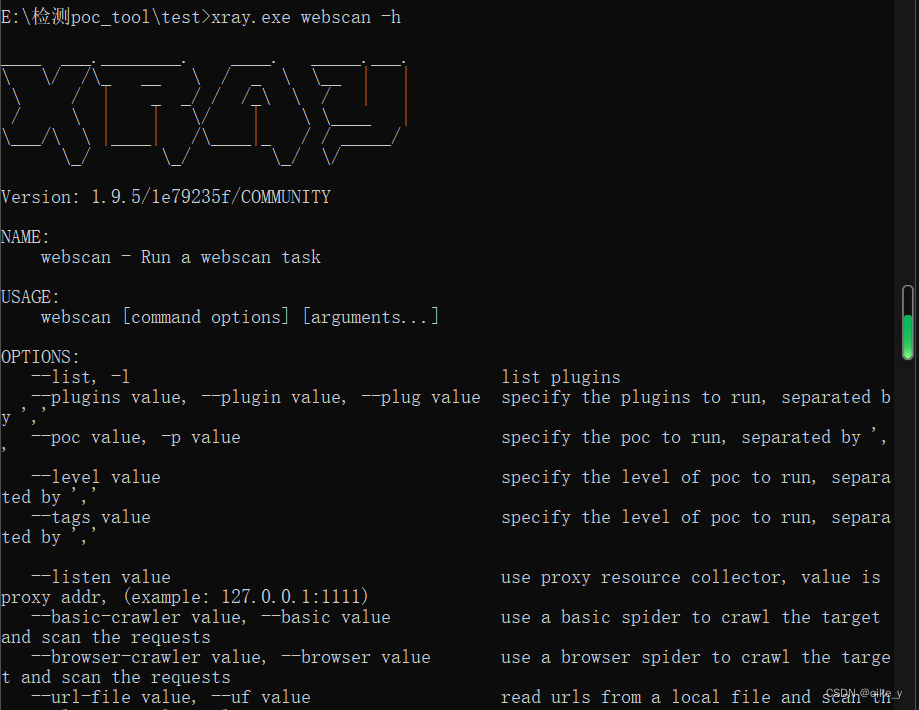

查看帮助文档

xray.exe webscan -h

基本使用

代理模式

xray的优点主要是被动扫描,除了http还需要代理https

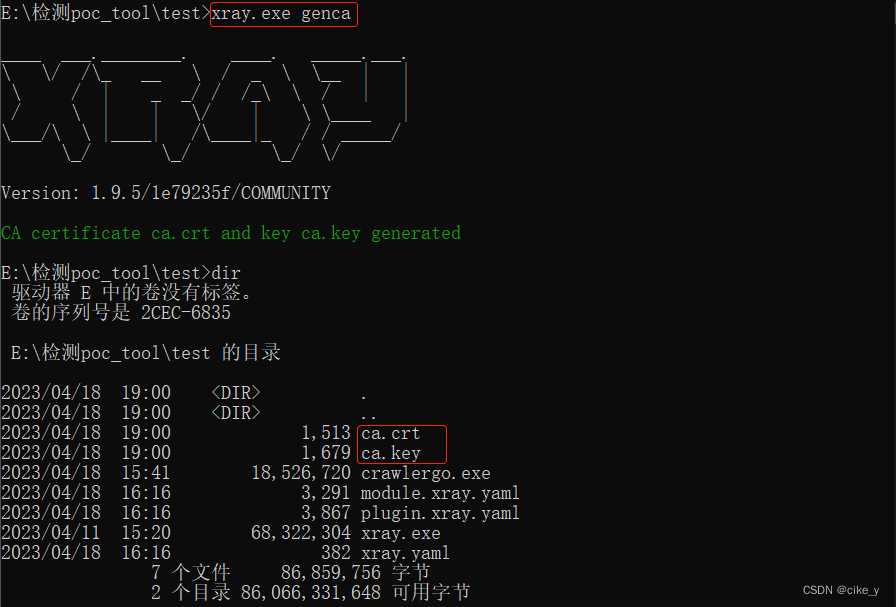

生成ca证书

xray.exe genca

将生成的 ca 证书导入到需要代理的设备即可,这样就可以方便代理 https 的流量了。

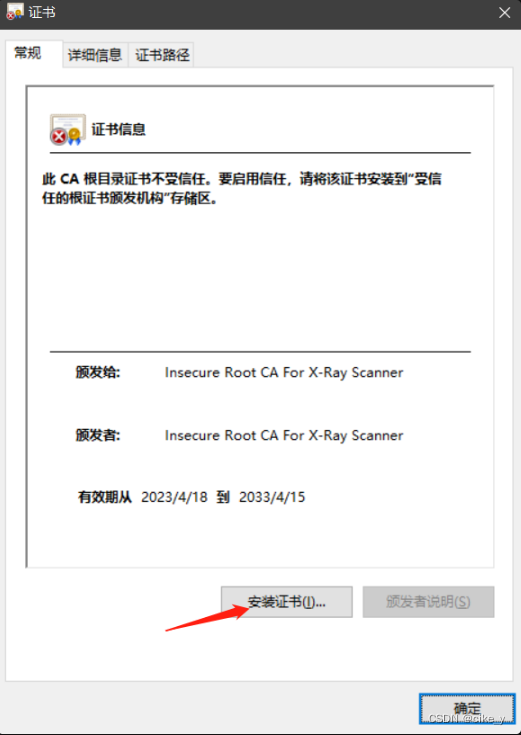

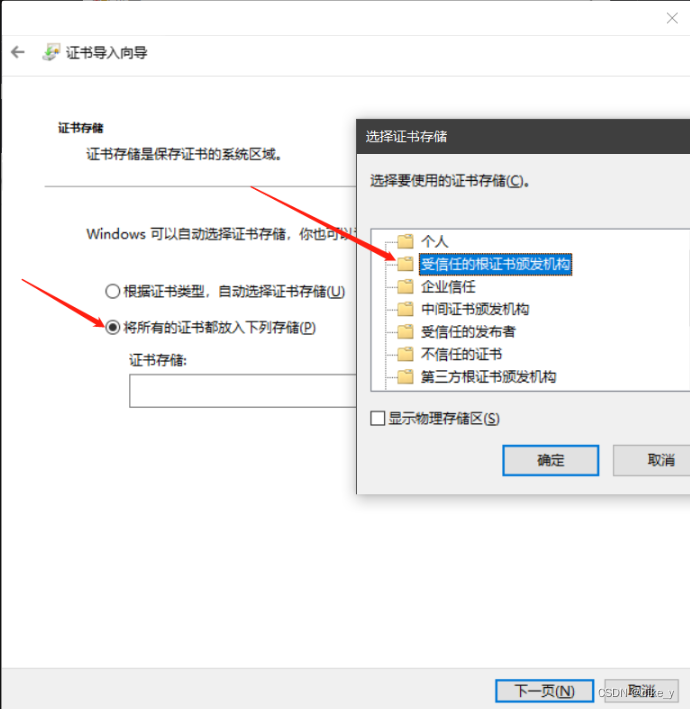

- 双击ca.crt,如图进行操作

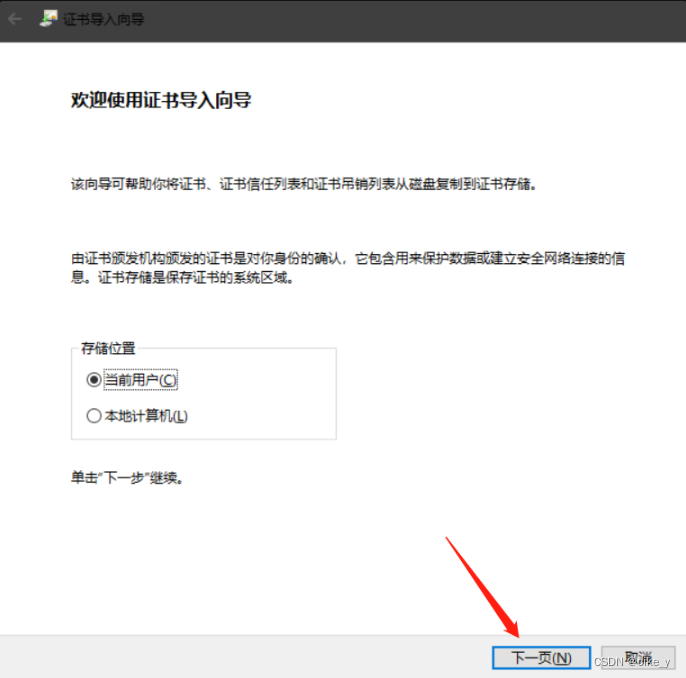

后面一直默认下一步就好了

后面一直默认下一步就好了

被动扫描

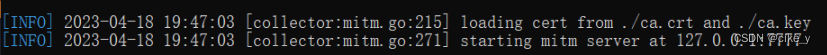

监听本地7777端口,将输出为html格式

xray.exe webscan --listen 127.0.0.1:7777 --html-output test.html

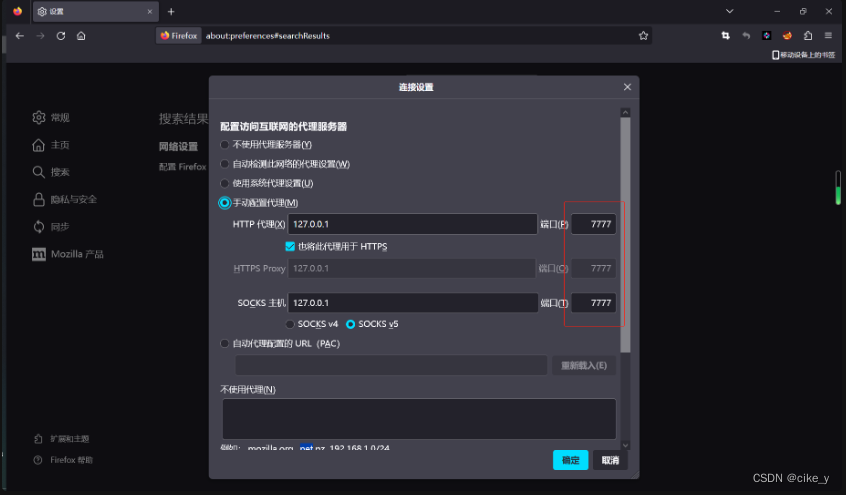

火狐浏览器开启7777端口代理

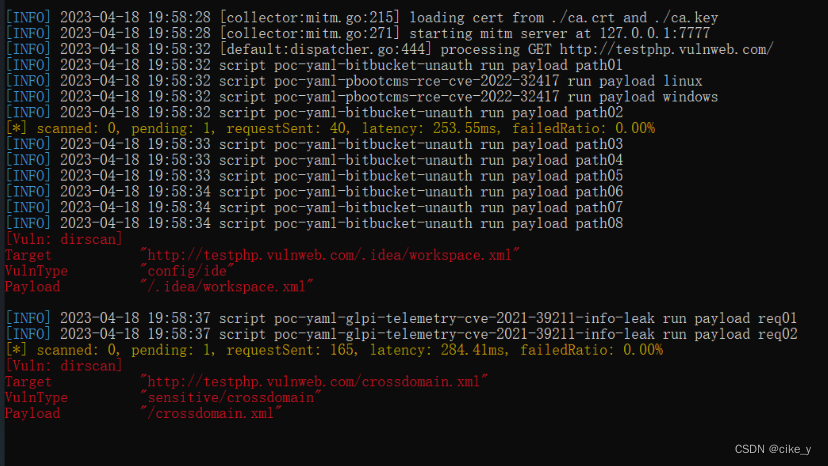

配置好后访问 AWVS 的官方靶场

http://testphp.vulnweb.com/

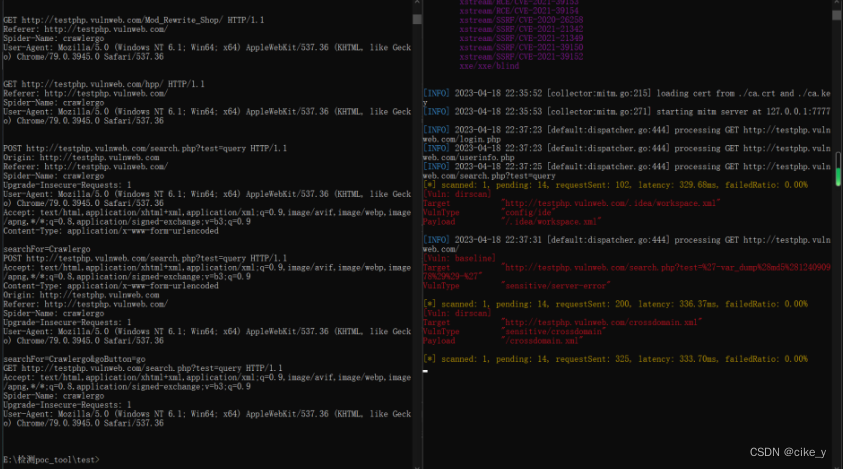

返回命令行,可以看见xray正在开始扫描漏洞了

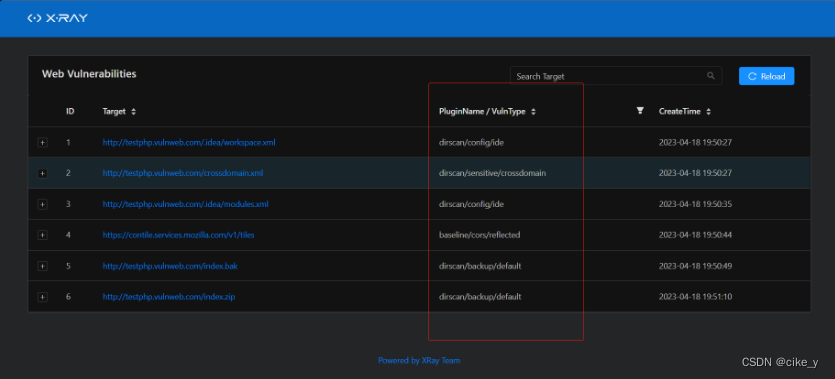

打开生成的html文件可以看见可能存在漏洞的报告

更加具体的使用可以参考官方文档:

https://docs.xray.cool/

进阶联动

xray 与 burpsuiet联动

首先建立起 webscan 的监听

xray_windows_amd64.exe webscan --listen 127.0.0.1:7777--html-output bp.html

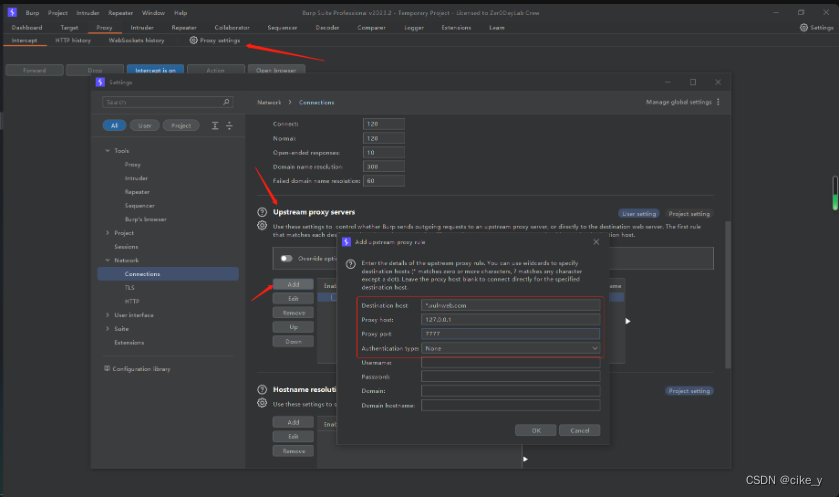

然后进入burp的代理设置,找到上游代理服务器,点击Add添加作用域

● Destin ation host:为目标地址

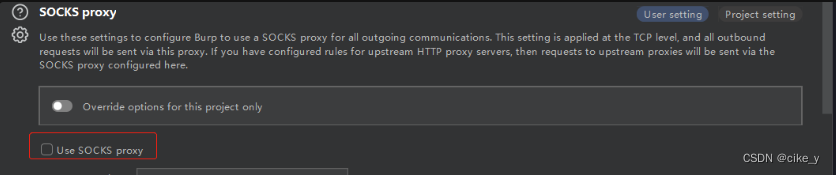

BP的socks代理与顶级代理服务器有冲突,不能同时勾选

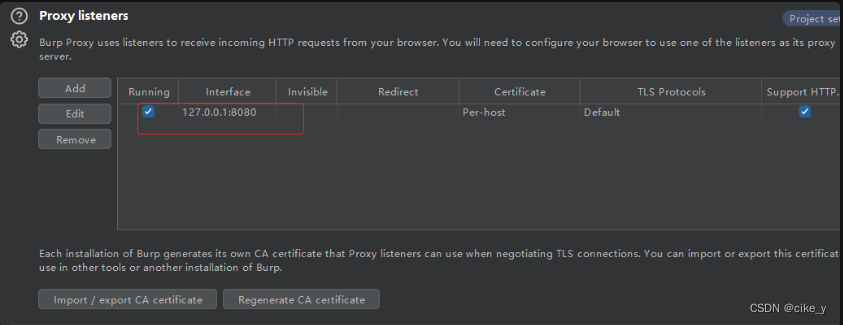

浏览器的代理设置要和bp监听浏览器的端口一致

xray与crawlergo联动

crawlergo是一个使用chrome headless模式进行URL收集的浏览器爬虫。可以收集一个域名下的动态链接,并且有很快的速度。

- 下载地址:

https://github.com/Qianlitp/crawlergo#crawlergo

爬取url

这里 -c 参数是chrome浏览器启动文件的位置;然后 -t 代表爬虫同时开启最大标签页,即同时爬取的页面数量;最后接的是要扫描的网站地址,这里是 AWVS 官方的测试网站,可以随便扫。

crawlergo.exe -c "C:\Program Files\Google\Chrome\Application\chrome.exe" -t 20 http://testphp.vulnweb.com/

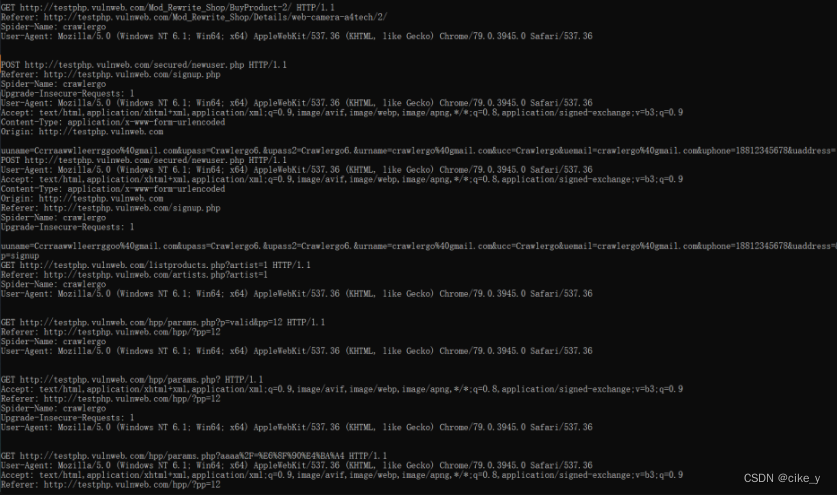

可以看见爬取了许多url链接

使用 --request-proxy参数 开启代理可以扫国外的的网站,但是在内网代理扫内网不能直接访问。

--request-proxy socks5://127.0.0.1:10809

与xray的配合

xray的爬虫模式并不好用,但是crawlergo的好用,所以使用crawlergo来进行url收集,然后交给xray去扫洞,非常合理。

- –push-to-proxy 参数可以设置接收爬虫结果的监听地址,然后把请求发过去。

首先启动xray进行监听:

xray_windows_amd64.exe webscan --listen 127.0.0.1:7777--html-output xray-crawlergo.html

最后再启动crawlergo设置如下参数:

crawlergo.exe -c "C:\Program Files\Google\Chrome\Application\chrome.exe"-t 20--push-to-proxy http://127.0.0.1:7777 http://testphp.vulnweb.com/

这样就可以实现将crawlergo爬取的请求发送到xray然后进行漏扫了,非常友好

- 效果如图:

其他工具

crawlergo_x_XRAY

这个工具在crawlergo实现请求代理转发功能之前,在targets.txt写好目标域名可以实现全自动批量扫域名

下载地址:

https://github.com/timwhitez/crawlergo_x_XRAY

结尾

一次记录漏洞扫描工具的简单使用

版权归原作者 cike_y 所有, 如有侵权,请联系我们删除。