Windows Server 2012 R2操作系统安全加固

操作系统下载链接:

https://msdn.itellyou.cn/

ed2k://|file|cn_microsoft_hyper-v_server_2012_r2_x64_dvd_2708277.iso|2144010240|3BB6E1FB513204D8D2C6991B14B35D9B|/

安全基线策略

1.启用口令复杂度策略,口令最小长度为8位;

2.配置口令定期更新策略,口令更新周期为90天;

3.配置登录失败处理策略,连续登录失败5次后锁定用户10分钟;

4.配置重要的用户行为和重要安全事件的审计策略、审计日志集中审计策略;

5.配置安全选项;

口令复杂度和口令更新周期策略

安全基线说明

1.启用口令复杂度策略,口令最小长度为8位;

2.配置口令定期更新策略,口令更新周期为90天;

3.禁用“用可还原的加密来储存密码”;

相关涉及标准

《GB/T 22239-2019 信息安全技术 网络安全等级保护基本要求》应对登录的用户进行身份标识和鉴别,身份标识具有唯一性,身份鉴别信息具有复杂度要求并定期更换;

《GB/T 22239-2019 信息安全技术 网络安全等级保护基本要求》应重命名或删除默认账户,修改默认账户的默认口令;

检测操作步骤

通过Windows+R打开运行或在Windows Terminal、Windows PowerShell中打开本地安全策略

secpol.msc

安全设置–>账户策略–>密码策略

前置操作步骤

无

加固操作步骤

通过Windows+R打开运行或在Windows Terminal、Windows PowerShell中打开本地安全策略

secpol.msc

安全设置–>账户策略–>密码策略

密码必须符合复杂性要求:已启用

密码长度最小值:8

密码最短使用期限:0

密码最长使用期限:90

强制密码历史:0

用可还原的加密来储存密码:已禁用

加固确认步骤

恢复操作步骤

通过Windows+R打开运行或在Windows Terminal、Windows PowerShell中打开本地安全策略

secpol.msc

安全设置–>账户策略–>密码策略

密码必须符合复杂性要求:已启用

密码长度最小值:0

密码最短使用期限:0

密码最长使用期限:42

强制密码历史:0

用可还原的加密来储存密码:已禁用

登录失败处理功能

安全基线说明

1.启用登录失败处理功能;

2.配置登录失败处理策略,连续登录失败5次后锁定用户10分钟;

相关涉及标准

《GB/T 22239-2019 信息安全技术 网络安全等级保护基本要求》应具有登录失败处理功能,应配置并启用结束会话、限制非法登录次数和当登录连接超时自动退出等相关措施;

检测操作步骤

通过Windows+R打开运行或在Windows Terminal、Windows PowerShell中打开本地安全策略

secpol.msc

安全设置–>账户策略–>账户锁定策略

前置操作步骤

无

加固操作步骤

通过Windows+R打开运行或在Windows Terminal、Windows PowerShell中打开本地安全策略

secpol.msc

安全设置–>账户策略–>账户锁定策略

账户锁定时间:10分钟

账户锁定阈值:5次无效登录

重置账户锁定计数器:10分钟之后

加固确认步骤

恢复操作步骤

通过Windows+R打开运行或在Windows Terminal、Windows PowerShell中打开本地安全策略

secpol.msc

安全设置–>账户策略–>账户锁定策略

账户锁定时间:不适用

账户锁定阈值:0次无效登录

重置账户锁定计数器:不适用

安全审计

安全基线说明

1.配置重要的用户行为和重要安全事件的审计策略;

2.配置审计日志集中审计策略;

相关涉及标准

《GB/T 22239-2019 信息安全技术 网络安全等级保护基本要求》应启用安全审计功能,审计覆盖到每个用户,对重要的用户行为和重要安全事件进行审计;

《GB/T 22239-2019 信息安全技术 网络安全等级保护基本要求》应对审计记录进行保护,定期备份,避免受到未预期的删除、修改或覆盖等;

检测操作步骤

通过Windows+R打开运行或在Windows Terminal、Windows PowerShell中打开本地安全策略

secpol.msc

安全设置–>本地策略–>审核策略

安全设置–>本地策略–>安全选项–>审核:对备份和还原权限的使用进行审核

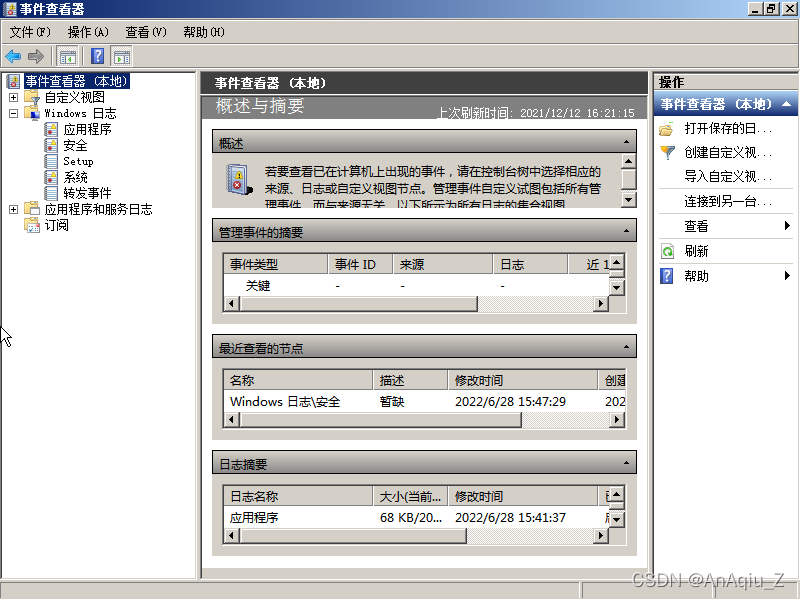

通过Windows+R打开运行或在Windows Terminal、Windows PowerShell中打开事件查看器

eventvwr

事件查看器–>Windows日志–> 安全(右键)–>属性

前置操作步骤

无

加固操作步骤

通过Windows+R打开运行或在Windows Terminal、Windows PowerShell中打开本地安全策略

secpol.msc

安全设置–>本地策略–>审核策略

审核策略更改:成功,失败

审核登录事件:成功,失败

审核对象访问:无审核

审核进程跟踪:无审核

审核目录服务访问:无审核

审核特权使用:无审核

审核系统事件:无审核

审核账户登录事件:成功,失败

审核账户管理:成功,失败

安全设置–>本地策略–>安全选项–>审核:对备份和还原权限的使用进行审核

审核:对备份和还原权限的使用进行审核:已启用

通过Windows+R打开运行或在Windows Terminal、Windows PowerShell中打开事件查看器

eventvwr

事件查看器–>Windows日志–> 安全(右键)–>属性–>日志最大大小:204800–>确定

下载nxlog,选择版本windows下nxlog-ce-3.0.2272.msi

https://nxlog.co/products/nxlog-community-edition/download

安装nxlog

配置nxlog日志服务器地址

C:\Program Files\nxlog\conf\nxlog.conf

Panic Soft

#NoFreeOnExit TRUE

define ROOT C:\Program Files\nxlog

define CERTDIR %ROOT%\cert

define CONFDIR %ROOT%\conf\nxlog.d

define LOGDIR %ROOT%\data

define LOGFILE %LOGDIR%\nxlog.log

LogFile %LOGFILE%

Moduledir %ROOT%\modules

CacheDir %ROOT%\data

Pidfile %ROOT%\data\nxlog.pid

SpoolDir %ROOT%\data

<Extension _syslog>

Module xm_syslog

</Extension><Extension _charconv>

Module xm_charconv

AutodetectCharsets gbk, utf-8, euc-jp, utf-16, utf-32, iso8859-2

</Extension><Extension _exec>

Module xm_exec

</Extension><Extension _fileop>

Module xm_fileop

# Check the size of our log file hourly, rotate if larger than 5MB<Schedule>

Every 1 hour

Exec if(file_exists('%LOGFILE%') and \(file_size('%LOGFILE%')>= 5M))\

file_cycle('%LOGFILE%', 8);</Schedule># Rotate our log file every week on Sunday at midnight<Schedule>

When @weekly

Exec if file_exists('%LOGFILE%') file_cycle('%LOGFILE%', 8);</Schedule></Extension># Snare compatible example configuration# Collecting event log<Input in>

Module im_msvistalog

Exec convert_fields("AUTO", "utf-8");</Input># # Converting events to Snare format and sending them out over TCP syslog<Output out>

Module om_udp

Host 10.0.0.1

Port 514</Output># # Connect input 'in' to output 'out'<Route 1>

Path in=> out

</Route>

net start nxlog

加固确认步骤

通过Windows+R打开运行或在Windows Terminal、Windows PowerShell中打开本地安全策略

secpol.msc

安全设置–>本地策略–>审核策略

安全设置–>本地策略–>安全选项–>审核:对备份和还原权限的使用进行审核:已启用

通过Windows+R打开运行或在Windows Terminal、Windows PowerShell中打开事件查看器

eventvwr

事件查看器–>Windows日志–> 安全(右键)–>属性–>日志最大大小:204800

恢复操作步骤

通过Windows+R打开运行或在Windows Terminal、Windows PowerShell中打开本地安全策略

secpol.msc

安全设置–>本地策略–>审核策略

审核策略更改:无审核

审核登录事件:无审核

审核对象访问:无审核

审核进程跟踪:无审核

审核目录服务访问:无审核

审核特权使用:无审核

审核系统事件:无审核

审核账户登录事件:无审核

审核账户管理:无审核

安全设置–>本地策略–>安全选项–>审核:对备份和还原权限的使用进行审核

审核:对备份和还原权限的使用进行审核:已禁用

通过Windows+R打开运行或在Windows Terminal、Windows PowerShell中打开事件查看器

通过Windows+R打开运行或在Windows Terminal、Windows PowerShell中打开事件查看器

eventvwr

事件查看器–>Windows日志–> 安全(右键)–>属性–>日志最大大小:20480–>确定

通过Windows+R打开运行或在Windows Terminal、Windows PowerShell中打开

net stop nxlog

wmic

product where name="NXLog-CE" call uninstall

Y

删除nxlog安装包

安全选项

安全基线说明

1.配置安全选项

相关涉及标准

《GB/T 22239-2019 信息安全技术 网络安全等级保护基本要求》应保证鉴别信息所在的存储空间被释放或重新分配前得到完全清除;

《GB/T 22239-2019 信息安全技术 网络安全等级保护基本要求》应保证存有敏感数据的存储空间被释放或重新分配前得到完全清除;

检测操作步骤

通过Windows+R打开运行或在Windows Terminal、Windows PowerShell中打开本地安全策略

secpol.msc

安全设置–>本地策略–>安全选项–>关机:清除虚拟内存页面文件

安全设置–>本地策略–>安全选项–>交互式登录:不显示最后的用户名

安全设置–>本地策略–>安全选项–>交互式登录:锁定会话时显示用户信息

前置操作步骤

无

加固操作步骤

通过Windows+R打开运行或在Windows Terminal、Windows PowerShell中打开本地安全策略

secpol.msc

安全设置–>本地策略–>安全选项

关机:清除虚拟内存页面文件:已启用

交互式登录:不显示最后的用户名:已启用

交互式登录:锁定会话时显示用户信息:不显示用户信息

加固确认步骤

恢复操作步骤

通过Windows+R打开运行或在Windows Terminal、Windows PowerShell中打开本地安全策略

secpol.msc

安全设置–>本地策略–>安全选项

关机:清除虚拟内存页面文件:已禁用

交互式登录:不显示最后的用户名:已禁用

交互式登录:锁定会话时显示用户信息:没有定义

批量操作

前置批量操作

无

加固批量操作

secpol.msc-->安全设置-->账户策略-->密码策略

密码必须符合复杂性要求:已启用

密码长度最小值:8

密码最短使用期限:0

密码最长使用期限:90

强制密码历史:0

用可还原的加密来储存密码:已禁用

secpol.msc-->安全设置-->账户策略-->账户锁定策略

账户锁定时间:10分钟

账户锁定阈值:5次无效登录

重置账户锁定计数器:10分钟之后

secpol.msc-->安全设置-->本地策略-->审核策略

审核策略更改:成功,失败

审核登录事件:成功,失败

审核对象访问:无审核

审核进程跟踪:无审核

审核目录服务访问:无审核

审核特权使用:无审核

审核系统事件:无审核

审核账户登录事件:成功,失败

审核账户管理:成功,失败

secpol.msc-->安全设置-->本地策略-->安全选项-->关机:清除虚拟内存页面文件:已启用

secpol.msc-->安全设置-->本地策略-->安全选项-->交互式登录:不显示最后的用户名:已启用

secpol.msc-->安全设置-->本地策略-->安全选项-->交互式登录:锁定会话时显示用户信息:不显示用户信息

secpol.msc-->安全设置-->本地策略-->安全选项-->审核:对备份和还原权限的使用进行审核:已启用

eventvwr-->事件查看器-->Windows日志--> 安全(右键)-->属性-->日志最大大小:204800-->确定

下载并安装nxlog

notepad C:\Program Files\nxlog\conf\nxlog.conf

Panic Soft

#NoFreeOnExit TRUE

define ROOT C:\Program Files\nxlog

define CERTDIR %ROOT%\cert

define CONFDIR %ROOT%\conf\nxlog.d

define LOGDIR %ROOT%\data

define LOGFILE %LOGDIR%\nxlog.log

LogFile %LOGFILE%

Moduledir %ROOT%\modules

CacheDir %ROOT%\data

Pidfile %ROOT%\data\nxlog.pid

SpoolDir %ROOT%\data

<Extension _syslog>

Module xm_syslog

</Extension><Extension _charconv>

Module xm_charconv

AutodetectCharsets gbk, utf-8, euc-jp, utf-16, utf-32, iso8859-2

</Extension><Extension _exec>

Module xm_exec

</Extension><Extension _fileop>

Module xm_fileop

# Check the size of our log file hourly, rotate if larger than 5MB<Schedule>

Every 1 hour

Exec if(file_exists('%LOGFILE%') and \(file_size('%LOGFILE%')>= 5M))\

file_cycle('%LOGFILE%', 8);</Schedule># Rotate our log file every week on Sunday at midnight<Schedule>

When @weekly

Exec if file_exists('%LOGFILE%') file_cycle('%LOGFILE%', 8);</Schedule></Extension># Snare compatible example configuration# Collecting event log<Input in>

Module im_msvistalog

Exec convert_fields("AUTO", "utf-8");</Input># # Converting events to Snare format and sending them out over TCP syslog<Output out>

Module om_udp

Host 10.0.0.1

Port 514</Output># # Connect input 'in' to output 'out'<Route 1>

Path in=> out

</Route>

net start nxlog

恢复批量操作

secpol.msc-->安全设置-->账户策略-->密码策略

密码必须符合复杂性要求:已启用

密码长度最小值:0

密码最短使用期限:0

密码最长使用期限:42

强制密码历史:0

用可还原的加密来储存密码:已禁用

secpol.msc-->安全设置-->账户策略-->账户锁定策略

账户锁定时间:不适用

账户锁定阈值:0次无效登录

重置账户锁定计数器:不适用

secpol.msc-->安全设置-->本地策略-->审核策略

审核策略更改:无审核

审核登录事件:无审核

审核对象访问:无审核

审核进程跟踪:无审核

审核目录服务访问:无审核

审核特权使用:无审核

审核系统事件:无审核

审核账户登录事件:无审核

审核账户管理:无审核

secpol.msc-->安全设置-->本地策略-->安全选项-->关机:清除虚拟内存页面文件:已禁用

secpol.msc-->安全设置-->本地策略-->安全选项-->交互式登录:不显示最后的用户名:已禁用

secpol.msc-->安全设置-->本地策略-->安全选项-->交互式登录:锁定会话时显示用户信息:没有定义

secpol.msc-->安全设置-->本地策略-->安全选项-->审核:对备份和还原权限的使用进行审核:已禁用

eventvwr-->事件查看器-->Windows日志--> 安全(右键)-->属性-->日志最大大小:20480-->确定

net stop nxlog

wmic

product where name="NXLog-CE" call uninstall

Y

参考链接:

https://help.aliyun.com/document_detail/49781.html

Windows Server 2008操作系统安全基线

操作系统下载链接:

https://msdn.itellyou.cn/

ed2k://|file|cn_windows_server_2008_datacenter_enterprise_standard_x64_dvd_x14-26746.iso|2883866624|BDCF3B6D8579B527509D036E93059803|/

安全基线策略

1.启用口令复杂度策略,口令最小长度为8位;

2.配置口令定期更新策略,口令更新周期为90天;

3.配置登录失败处理策略,连续登录失败5次后锁定用户10分钟;

4.配置重要的用户行为和重要安全事件的审计策略、审计日志集中审计策略;

5.配置安全选项;

口令复杂度和口令更新周期策略

安全基线说明

1.启用口令复杂度策略,口令最小长度为8位;

2.配置口令定期更新策略,口令更新周期为90天;

3.禁用“用可还原的加密来储存密码”;

相关涉及标准

《GB/T 22239-2019 信息安全技术 网络安全等级保护基本要求》应对登录的用户进行身份标识和鉴别,身份标识具有唯一性,身份鉴别信息具有复杂度要求并定期更换;

《GB/T 22239-2019 信息安全技术 网络安全等级保护基本要求》应重命名或删除默认账户,修改默认账户的默认口令;

检测操作步骤

通过Windows+R打开运行或在Windows Terminal、Windows PowerShell中打开本地安全策略

secpol.msc

安全设置–>账户策略–>密码策略

前置操作步骤

无

加固操作步骤

通过Windows+R打开运行或在Windows Terminal、Windows PowerShell中打开本地安全策略

secpol.msc

安全设置–>账户策略–>密码策略

密码必须符合复杂性要求:已启用

密码长度最小值:8

密码最短使用期限:0

密码最长使用期限:90

强制密码历史:0

用可还原的加密来储存密码:已禁用

加固确认步骤

恢复操作步骤

通过Windows+R打开运行或在Windows Terminal、Windows PowerShell中打开本地安全策略

secpol.msc

安全设置–>账户策略–>密码策略

密码必须符合复杂性要求:已启用

密码长度最小值:0

密码最短使用期限:0

密码最长使用期限:42

强制密码历史:0

用可还原的加密来储存密码:已禁用

登录失败处理功能

安全基线说明

1.启用登录失败处理功能;

2.配置登录失败处理策略,连续登录失败5次后锁定用户10分钟;

相关涉及标准

《GB/T 22239-2019 信息安全技术 网络安全等级保护基本要求》应具有登录失败处理功能,应配置并启用结束会话、限制非法登录次数和当登录连接超时自动退出等相关措施;

检测操作步骤

通过Windows+R打开运行或在Windows Terminal、Windows PowerShell中打开本地安全策略

secpol.msc

安全设置–>账户策略–>账户锁定策略

前置操作步骤

无

加固操作步骤

通过Windows+R打开运行或在Windows Terminal、Windows PowerShell中打开本地安全策略

secpol.msc

安全设置–>账户策略–>账户锁定策略

账户锁定时间:10分钟

账户锁定阈值:5次无效登录

重置账户锁定计数器:10分钟之后

加固确认步骤

恢复操作步骤

通过Windows+R打开运行或在Windows Terminal、Windows PowerShell中打开本地安全策略

secpol.msc

安全设置–>账户策略–>账户锁定策略

账户锁定时间:不适用

账户锁定阈值:0次无效登录

重置账户锁定计数器:不适用

安全审计

安全基线说明

1.配置重要的用户行为和重要安全事件的审计策略;

2.配置审计日志集中审计策略;

相关涉及标准

《GB/T 22239-2019 信息安全技术 网络安全等级保护基本要求》应启用安全审计功能,审计覆盖到每个用户,对重要的用户行为和重要安全事件进行审计;

《GB/T 22239-2019 信息安全技术 网络安全等级保护基本要求》应对审计记录进行保护,定期备份,避免受到未预期的删除、修改或覆盖等;

检测操作步骤

通过Windows+R打开运行或在Windows Terminal、Windows PowerShell中打开本地安全策略

secpol.msc

安全设置–>本地策略–>审核策略

安全设置–>本地策略–>安全选项–>审核:对备份和还原权限的使用进行审核

通过Windows+R打开运行或在Windows Terminal、Windows PowerShell中打开事件查看器

eventvwr

事件查看器–>Windows日志–> 安全(右键)–>属性

前置操作步骤

无

加固操作步骤

通过Windows+R打开运行或在Windows Terminal、Windows PowerShell中打开本地安全策略

secpol.msc

安全设置–>本地策略–>审核策略

审核策略更改:成功,失败

审核登录事件:成功,失败

审核对象访问:无审核

审核进程跟踪:无审核

审核目录服务访问:无审核

审核特权使用:无审核

审核系统事件:无审核

审核账户登录事件:成功,失败

审核账户管理:成功,失败

安全设置–>本地策略–>安全选项–>审核:对备份和还原权限的使用进行审核

审核:对备份和还原权限的使用进行审核:已启用

通过Windows+R打开运行或在Windows Terminal、Windows PowerShell中打开事件查看器

eventvwr

事件查看器–>Windows日志–> 安全(右键)–>属性–>日志最大大小:204800–>确定

下载nxlog,选择版本windows下nxlog-ce-3.0.2272.msi

https://nxlog.co/products/nxlog-community-edition/download

安装nxlog

配置nxlog日志服务器地址

C:\Program Files\nxlog\conf\nxlog.conf

Panic Soft

#NoFreeOnExit TRUE

define ROOT C:\Program Files\nxlog

define CERTDIR %ROOT%\cert

define CONFDIR %ROOT%\conf\nxlog.d

define LOGDIR %ROOT%\data

define LOGFILE %LOGDIR%\nxlog.log

LogFile %LOGFILE%

Moduledir %ROOT%\modules

CacheDir %ROOT%\data

Pidfile %ROOT%\data\nxlog.pid

SpoolDir %ROOT%\data

<Extension _syslog>

Module xm_syslog

</Extension><Extension _charconv>

Module xm_charconv

AutodetectCharsets gbk, utf-8, euc-jp, utf-16, utf-32, iso8859-2

</Extension><Extension _exec>

Module xm_exec

</Extension><Extension _fileop>

Module xm_fileop

# Check the size of our log file hourly, rotate if larger than 5MB<Schedule>

Every 1 hour

Exec if(file_exists('%LOGFILE%') and \(file_size('%LOGFILE%')>= 5M))\

file_cycle('%LOGFILE%', 8);</Schedule># Rotate our log file every week on Sunday at midnight<Schedule>

When @weekly

Exec if file_exists('%LOGFILE%') file_cycle('%LOGFILE%', 8);</Schedule></Extension># Snare compatible example configuration# Collecting event log<Input in>

Module im_msvistalog

Exec convert_fields("AUTO", "utf-8");</Input># # Converting events to Snare format and sending them out over TCP syslog<Output out>

Module om_udp

Host 10.0.0.1

Port 514</Output># # Connect input 'in' to output 'out'<Route 1>

Path in=> out

</Route>

net start nxlog

加固确认步骤

通过Windows+R打开运行或在Windows Terminal、Windows PowerShell中打开本地安全策略

secpol.msc

安全设置–>本地策略–>审核策略

安全设置–>本地策略–>安全选项–>审核:对备份和还原权限的使用进行审核:已启用

通过Windows+R打开运行或在Windows Terminal、Windows PowerShell中打开事件查看器

eventvwr

事件查看器–>Windows日志–> 安全(右键)–>属性–>日志最大大小:204800

恢复操作步骤

通过Windows+R打开运行或在Windows Terminal、Windows PowerShell中打开本地安全策略

secpol.msc

安全设置–>本地策略–>审核策略

审核策略更改:无审核

审核登录事件:无审核

审核对象访问:无审核

审核进程跟踪:无审核

审核目录服务访问:无审核

审核特权使用:无审核

审核系统事件:无审核

审核账户登录事件:无审核

审核账户管理:无审核

安全设置–>本地策略–>安全选项–>审核:对备份和还原权限的使用进行审核

审核:对备份和还原权限的使用进行审核:已禁用

通过Windows+R打开运行或在Windows Terminal、Windows PowerShell中打开事件查看器

eventvwr

事件查看器–>Windows日志–> 安全(右键)–>属性–>日志最大大小:20480–>确定

通过Windows+R打开运行或在Windows Terminal、Windows PowerShell中打开

net stop nxlog

wmic

product where name="NXLog-CE" call uninstall

Y

删除nxlog安装包

安全选项

安全基线说明

1.配置安全选项

相关涉及标准

《GB/T 22239-2019 信息安全技术 网络安全等级保护基本要求》应保证鉴别信息所在的存储空间被释放或重新分配前得到完全清除;

《GB/T 22239-2019 信息安全技术 网络安全等级保护基本要求》应保证存有敏感数据的存储空间被释放或重新分配前得到完全清除;

检测操作步骤

通过Windows+R打开运行或在Windows Terminal、Windows PowerShell中打开本地安全策略

secpol.msc

安全设置–>本地策略–>安全选项–>关机:清除虚拟内存页面文件

安全设置–>本地策略–>安全选项–>交互式登录:不显示最后的用户名

安全设置–>本地策略–>安全选项–>交互式登录:锁定会话时显示用户信息

前置操作步骤

无

加固操作步骤

通过Windows+R打开运行或在Windows Terminal、Windows PowerShell中打开本地安全策略

secpol.msc

安全设置–>本地策略–>安全选项

关机:清除虚拟内存页面文件:已启用

交互式登录:不显示最后的用户名:已启用

交互式登录:锁定会话时显示用户信息:不显示用户信息

加固确认步骤

恢复操作步骤

通过Windows+R打开运行或在Windows Terminal、Windows PowerShell中打开本地安全策略

secpol.msc

安全设置–>本地策略–>安全选项

关机:清除虚拟内存页面文件:已禁用

交互式登录:不显示最后的用户名:已禁用

交互式登录:锁定会话时显示用户信息:没有定义

批量操作

前置批量操作

无

加固批量操作

secpol.msc-->安全设置-->账户策略-->密码策略

密码必须符合复杂性要求:已启用

密码长度最小值:8

密码最短使用期限:0

密码最长使用期限:90

强制密码历史:0

用可还原的加密来储存密码:已禁用

secpol.msc-->安全设置-->账户策略-->账户锁定策略

账户锁定时间:10分钟

账户锁定阈值:5次无效登录

重置账户锁定计数器:10分钟之后

secpol.msc-->安全设置-->本地策略-->审核策略

审核策略更改:成功,失败

审核登录事件:成功,失败

审核对象访问:无审核

审核进程跟踪:无审核

审核目录服务访问:无审核

审核特权使用:无审核

审核系统事件:无审核

审核账户登录事件:成功,失败

审核账户管理:成功,失败

secpol.msc-->安全设置-->本地策略-->安全选项-->关机:清除虚拟内存页面文件:已启用

secpol.msc-->安全设置-->本地策略-->安全选项-->交互式登录:不显示最后的用户名:已启用

secpol.msc-->安全设置-->本地策略-->安全选项-->交互式登录:锁定会话时显示用户信息:不显示用户信息

secpol.msc-->安全设置-->本地策略-->安全选项-->审核:对备份和还原权限的使用进行审核:已启用

eventvwr-->事件查看器-->Windows日志--> 安全(右键)-->属性-->日志最大大小:204800-->确定

下载并安装nxlog

notepad C:\Program Files\nxlog\conf\nxlog.conf

Panic Soft

#NoFreeOnExit TRUE

define ROOT C:\Program Files\nxlog

define CERTDIR %ROOT%\cert

define CONFDIR %ROOT%\conf\nxlog.d

define LOGDIR %ROOT%\data

define LOGFILE %LOGDIR%\nxlog.log

LogFile %LOGFILE%

Moduledir %ROOT%\modules

CacheDir %ROOT%\data

Pidfile %ROOT%\data\nxlog.pid

SpoolDir %ROOT%\data

<Extension _syslog>

Module xm_syslog

</Extension><Extension _charconv>

Module xm_charconv

AutodetectCharsets gbk, utf-8, euc-jp, utf-16, utf-32, iso8859-2

</Extension><Extension _exec>

Module xm_exec

</Extension><Extension _fileop>

Module xm_fileop

# Check the size of our log file hourly, rotate if larger than 5MB<Schedule>

Every 1 hour

Exec if(file_exists('%LOGFILE%') and \(file_size('%LOGFILE%')>= 5M))\

file_cycle('%LOGFILE%', 8);</Schedule># Rotate our log file every week on Sunday at midnight<Schedule>

When @weekly

Exec if file_exists('%LOGFILE%') file_cycle('%LOGFILE%', 8);</Schedule></Extension># Snare compatible example configuration# Collecting event log<Input in>

Module im_msvistalog

Exec convert_fields("AUTO", "utf-8");</Input># # Converting events to Snare format and sending them out over TCP syslog<Output out>

Module om_udp

Host 10.0.0.1

Port 514</Output># # Connect input 'in' to output 'out'<Route 1>

Path in=> out

</Route>

net start nxlog

恢复批量操作

secpol.msc-->安全设置-->账户策略-->密码策略

密码必须符合复杂性要求:已启用

密码长度最小值:0

密码最短使用期限:0

密码最长使用期限:42

强制密码历史:0

用可还原的加密来储存密码:已禁用

secpol.msc-->安全设置-->账户策略-->账户锁定策略

账户锁定时间:不适用

账户锁定阈值:0次无效登录

重置账户锁定计数器:不适用

secpol.msc-->安全设置-->本地策略-->审核策略

审核策略更改:无审核

审核登录事件:无审核

审核对象访问:无审核

审核进程跟踪:无审核

审核目录服务访问:无审核

审核特权使用:无审核

审核系统事件:无审核

审核账户登录事件:无审核

审核账户管理:无审核

secpol.msc-->安全设置-->本地策略-->安全选项-->关机:清除虚拟内存页面文件:已禁用

secpol.msc-->安全设置-->本地策略-->安全选项-->交互式登录:不显示最后的用户名:已禁用

secpol.msc-->安全设置-->本地策略-->安全选项-->交互式登录:锁定会话时显示用户信息:没有定义

secpol.msc-->安全设置-->本地策略-->安全选项-->审核:对备份和还原权限的使用进行审核:已禁用

eventvwr-->事件查看器-->Windows日志--> 安全(右键)-->属性-->日志最大大小:20480-->确定

net stop nxlog

wmic

product where name="NXLog-CE" call uninstall

Y

版权归原作者 -一脸懵逼- 所有, 如有侵权,请联系我们删除。