关于Spring Boot Actuator漏洞补救方案

Spring Boot Actuator

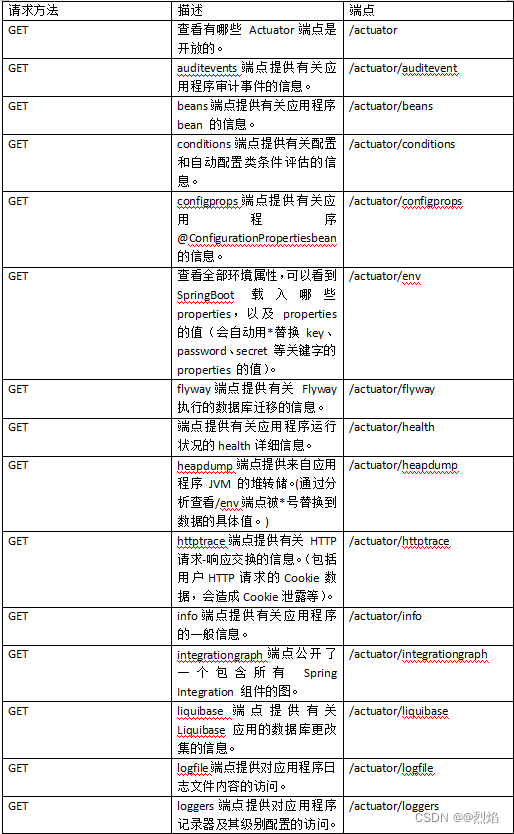

Spring Boot Actuator 提供了项目的健康检查,审计,指标收集,HTTP 跟踪等,是帮助项目监控和管理Spring Boot 应用的模块。

这个模块采集应用的内部信息,展现给外部模块,可以查看应用配置的详细信息,例如自动化配置信息、创建的Spring beans信息、

系统环境变量的配置信息以及 Web请求的详细信息等,这也是导致有泄露信息安全隐患的原因。如果没有正确使用Actuator,

可能造成信息泄露等严重的安全隐患(外部人员非授权访问Actuator端点)。其中heapdump作为Actuator组件最为危险的Web端点,

heapdump因未授权访问被恶意人员获取后进行分析,可进一步获取敏感信息。 SpringBoot 1.x 和 2.x 的 Actuator模块设置有差别,

访问功能的路径也有差别,但现在多使用的SpringBoot版本为2.x,这篇文章只讲SpringBoo 2.x Actuator模块带来的信息泄露。

漏洞自查

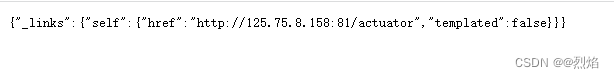

在浏览器中范围于http://192.168.0.119:81/dev-api/actuator(http://IP:端口/actuator),如下图

几个漏洞属于配置不当引起路由暴露。

1.读取用户的认证字段获取敏感信息

可以直接尝试访问网站目录下的/trace 路径,读取用户认证字段信息,比如在trace 路径下,会有用户的敏感信息,可能包括

authorization(token、JWT、cookie)等字段,那么就可以利用泄露的认证信息,登陆自己的账户后,替换JWT,token 字段继续获取其他用户的信息,这些信息足以影响其他用户,

2.数据库账户密码泄露

Actuator作为Spring Boot提供的对应用系统的监控和管理的集成,会监控mysql之类的数据库服务,那么通过监控信息有可能拿下 数据库;直接通过访问其/env 路径获取数据库配置信息,比如数据库的用户名及密码

3.外带明文

直接访问/actuator/,/actuator/env这些执行器端点路径,可能会看到大量接口和敏感信息,如mysgl安装路径等等,脱敏之

后的password等待。

4.heapdump后台账号密码

尝试访问网站的/actuator/heapdump接口,下载返回的GZip 压缩 堆转储文件,使用通过VisualVM/Android studio 加载,通过泄露站点的内存信息,查看到后台账号信息和数据库账号

5.git 项目地址的泄露

一般在在/health 路径,比如直接去访问项目的 health 路径,可探测到站点 git 项目地址,查看源码;

处理漏洞

解决方法:

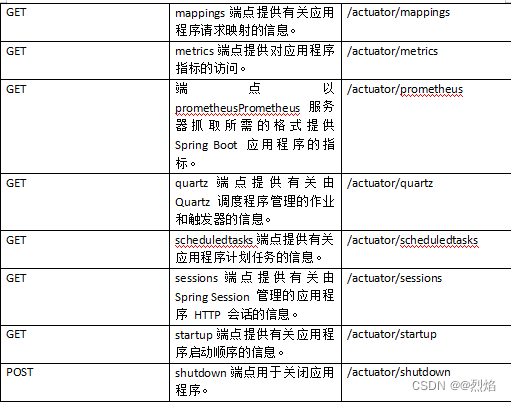

在网关iff-gateway项目nacos相关的配置文件中,新增如下配置,重启iff-gateway项目:

management:

endpoints:

web:

exposure:

include:"*"

exclude: env,health

enabled-by-default:false

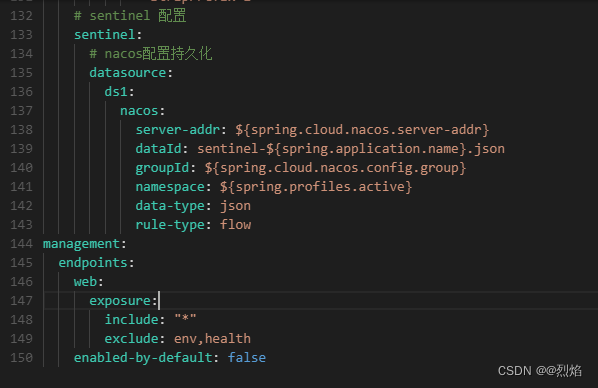

重启gateway

启动成功后再浏览器中在访问http://192.168.0.119:81/dev-api/actuator(http://IP:端口/actuator)

以上漏洞已解决。

版权归原作者 㞢㤫巉寙 所有, 如有侵权,请联系我们删除。