ARP原理和伪造攻击介绍

ARP协议:

ARP(英文全写:Address Resolution Protocol),翻译成中文的意思是“地址解析协议”。

在局域网中,网络以“帧”的形式传输数据,一个主机要和另一个主机进行直接通信,就必须要知道目标主机的MAC地址。显然,在双方通信之初,发送方是无法知道目标主机的MAC地址的。那么,目标主机的MAC地址,它就是通过“地址解析协议”获得的。

所谓的“地址解析”就是主机在发送“帧”之前,将目标主机的“IP地址”转换成目标主机的“MAC地址”的过程。ARP协议的基本功能就是通过目标设备的IP地址,查询目标设备的MAC地址,以保证通信的顺利进行。

所以说从某种意义上讲ARP协议是工作在更低于IP协议的协议层。这也是为什么ARP欺骗更能够让人在神不知鬼不觉的情况下出现网络故障,危害会很隐蔽。

ARP欺骗原理:

ARP攻击就是通过伪造IP地址和MAC地址实现ARP欺骗,能够在网络中产生大量的ARP通信量,攻击者只要持续不断的发出伪造的ARP响应包就能更改目标主机ARP缓存中的IP-MAC条目,造成网络中断或中间人攻击。

当局域网中一台机器,反复向其他机器,特别是向网关,发送这样无效假冒的ARP应答信息包时,严重的网络堵塞就会开始。由于网关MAC地址错误,所以从网络中计算机发来的数据无法正常发到网关,自然无法正常上网。这就造成了无法访问外网的问题,由于很多时候网关还控制着我们的局域网LAN上网,所以这时我们的LAN访问也就出现问题了。

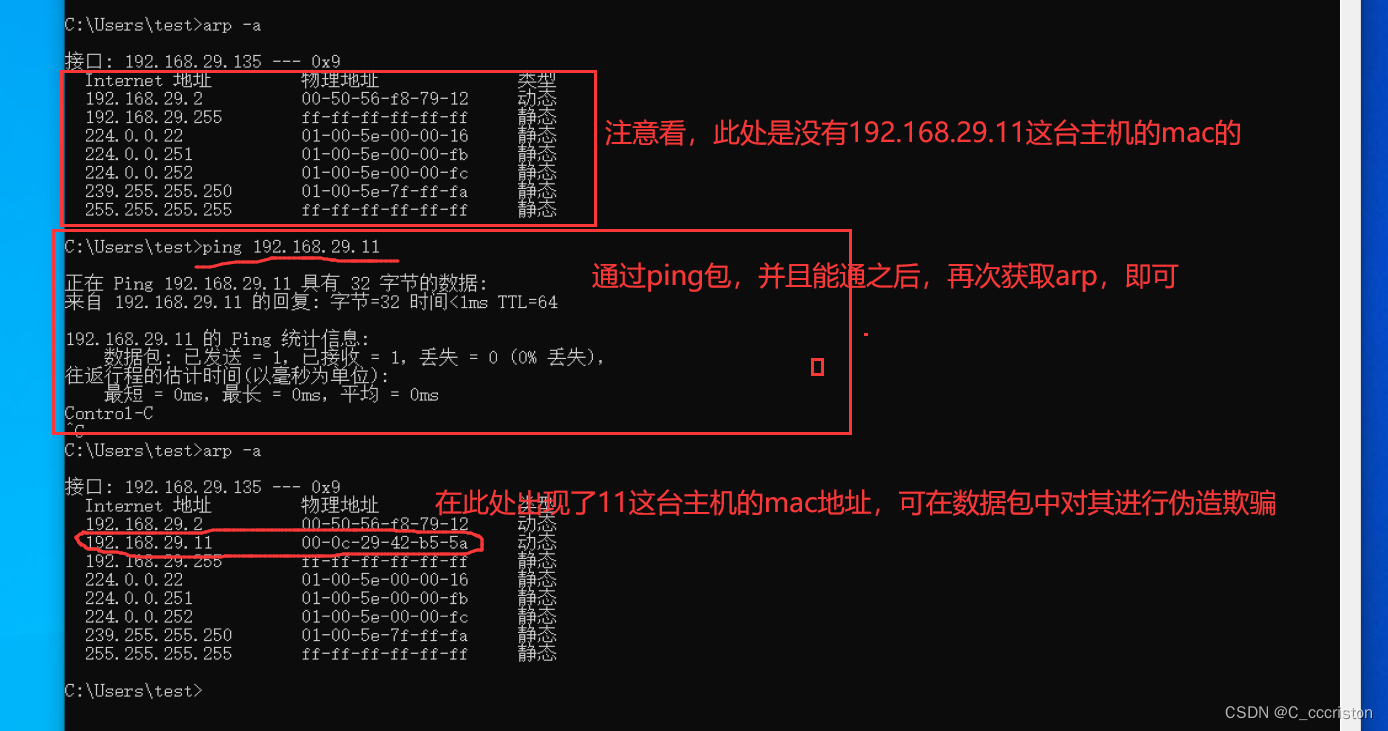

再通俗点的说,只要两台or多台主机在同一局域网,并且能ping通的情况下,使用arp -a 就能获取到你的mac地址,进而去通过arp欺骗进行伪造攻击

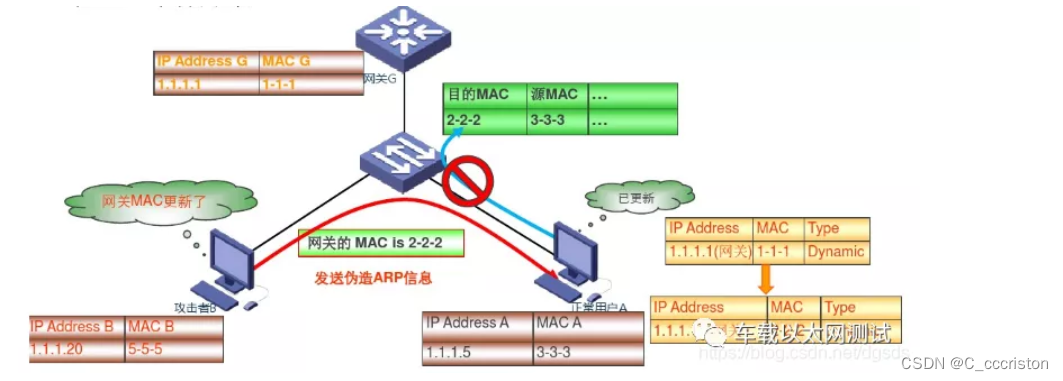

ARP欺骗—伪造网关

攻击者B伪造ARP报文(senderIP地址是网关的,senderMAC地址不是网关的),发送给网段内的主机A,那么主机A就会把网关的ip地址和伪造的mac地址缓存到arp缓存表内,导致主机A无法把要发给网关的消息送达网关,致使主机A无法正常访问外网

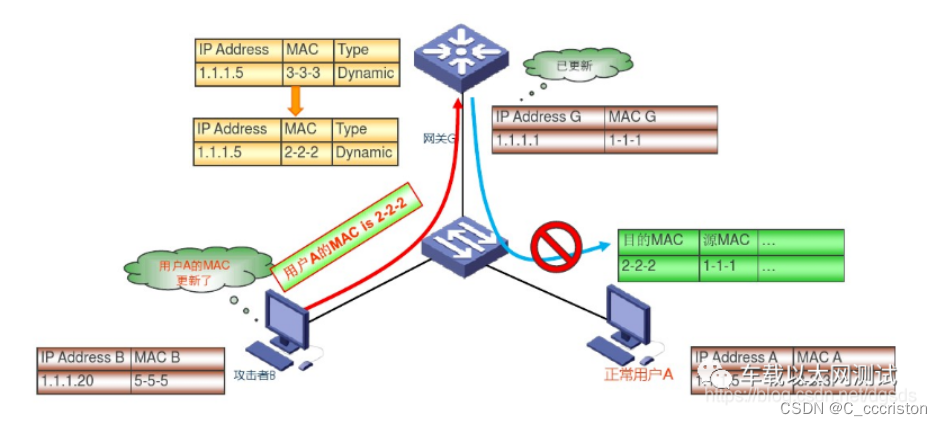

ARP欺骗网关

攻击者B伪造ARP报文(senderIP地址是主机A的,senderMAC地址不是主机A的),发送给网关,网关就把主机A的ip地址和伪造的mac地址缓存到网关arp缓存表内,导致网关无法给主机A发送消息,致使主机A无法正常访问外网

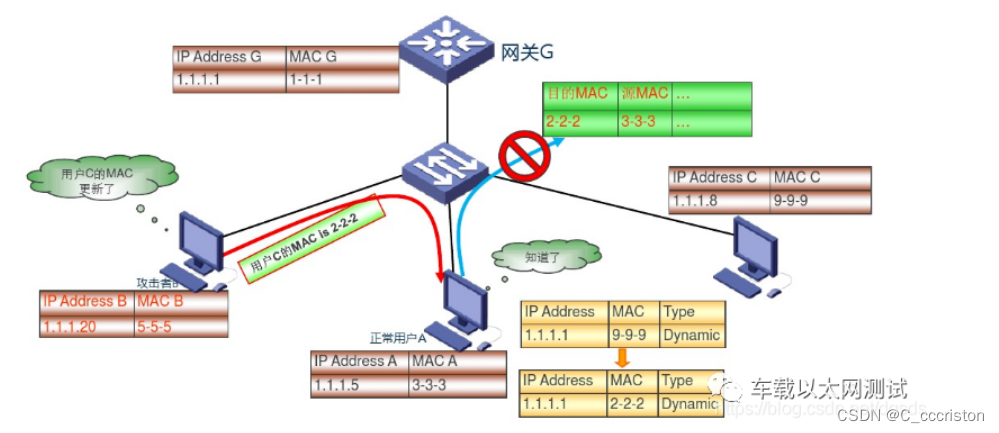

ARP欺骗其他主机

攻击者B伪造ARP报文(senderIP地址是主机C的,senderMAC地址不是主机C的),发送给主机A,主机A就把主机C的ip地址和伪造的mac地址缓存到主机A的arp缓存表内,导致主机A无法给主机C发送消息

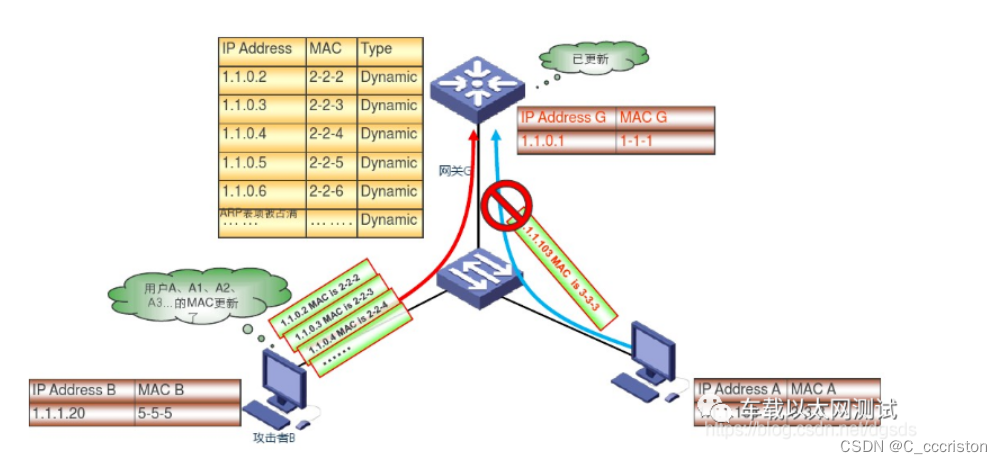

ARP泛洪攻击

攻击者伪造大量不同ARP报文在同网段内进行广播,导致网关ARP表项被占满,合法用户的ARP表项无法正常学习,导致合法用户无法正常访问外网(也可以泛洪攻击其他主机)

ARP伪造攻击测试

注:此处我采用的是虚拟局域网,以win10为攻方,win7以及linux为被动方,自行测试时保证在同一局域网,能ping通,可获取到mac即可

测试环境:

1.同一局域网=同一网段

2.win10 ×1,win7×1,linux(centos7) ×1

3.科来网络分析系统(https://www.colasoft.com.cn/download/download-csnas.php)

测试流程:

1.获取mac地址:

通过ping对方主机ip,或者域名,若能通则可以获取mac地址,在cmd界面,用arp -a 获取该网段的ip以及mac。如果是所有主机,则mac就写全f

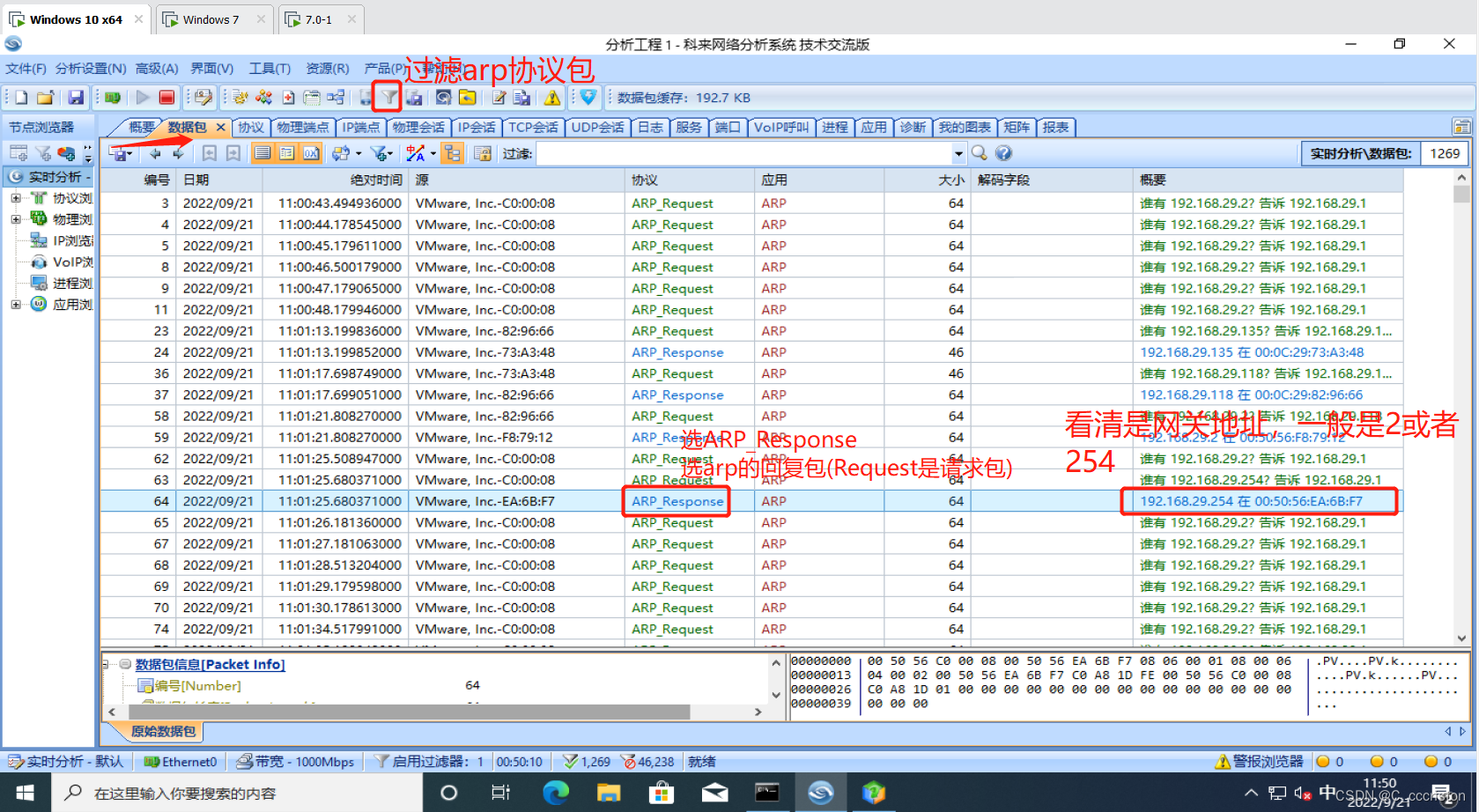

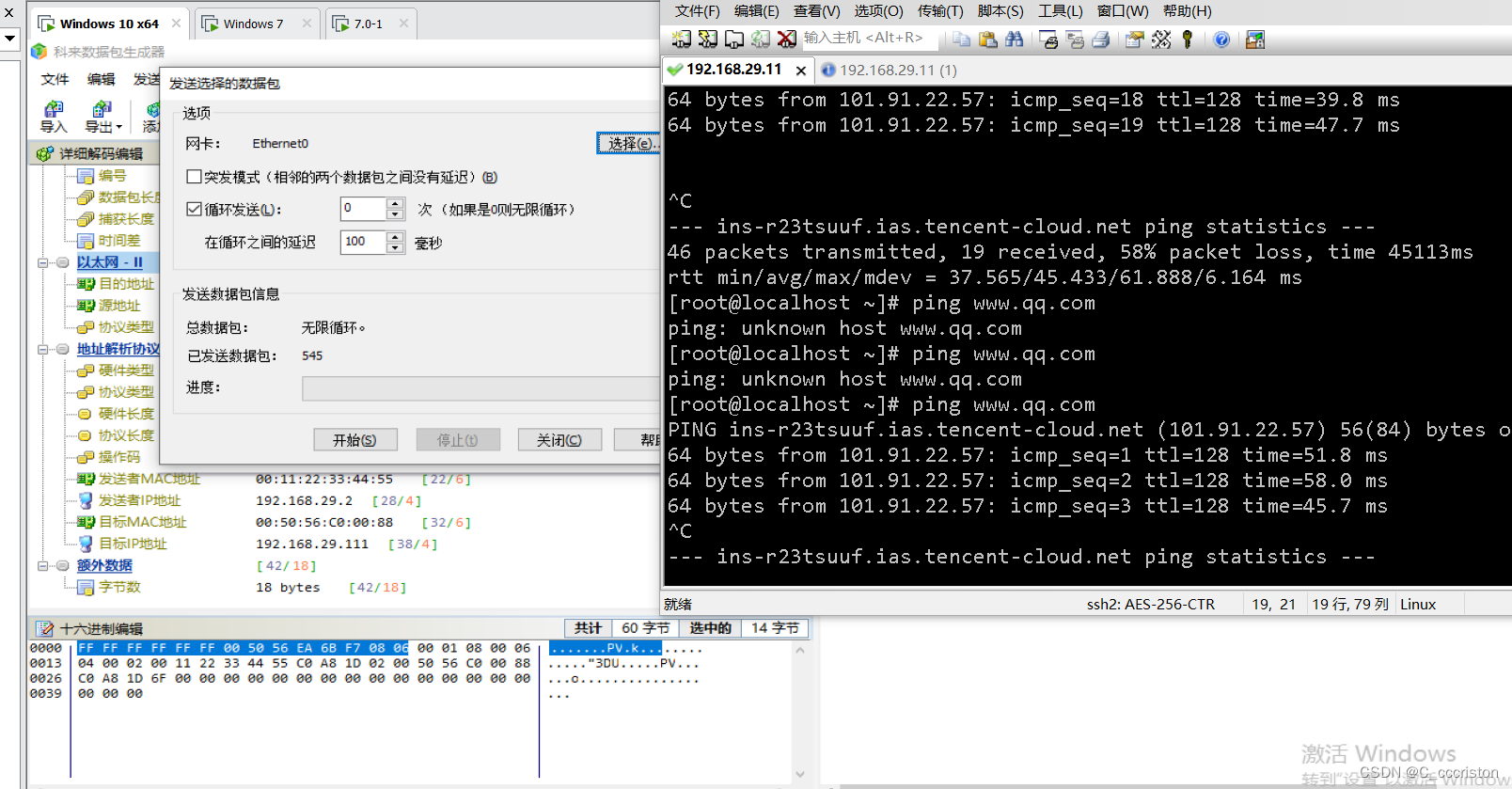

1.打开科来,选中网卡,点击数据包,先过滤,找到回复包,在找网关地址的那条数据包

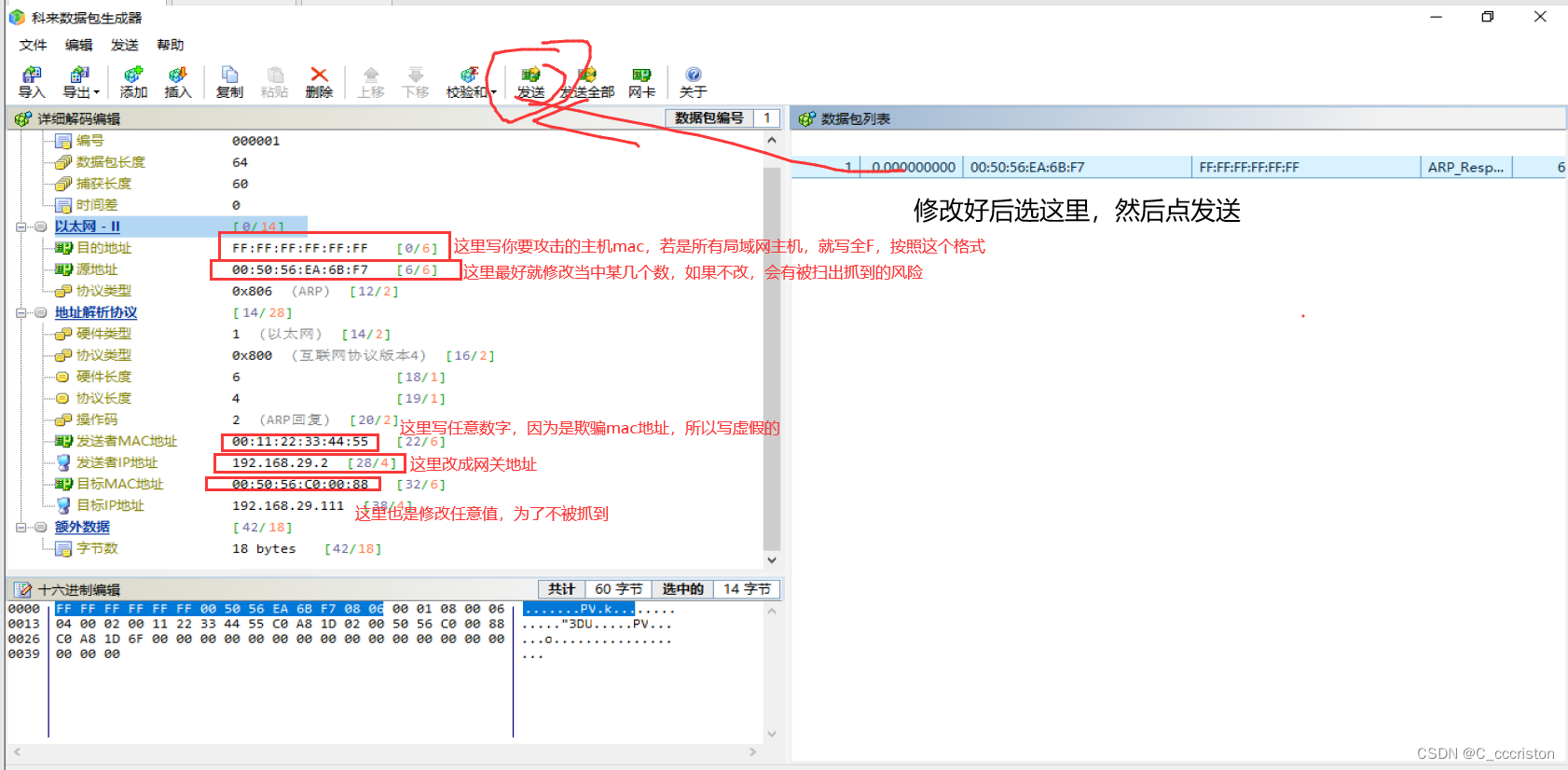

2.右键–发送数据包到数据包生成器

3.看清图中要修改的部分,以及修改的目的

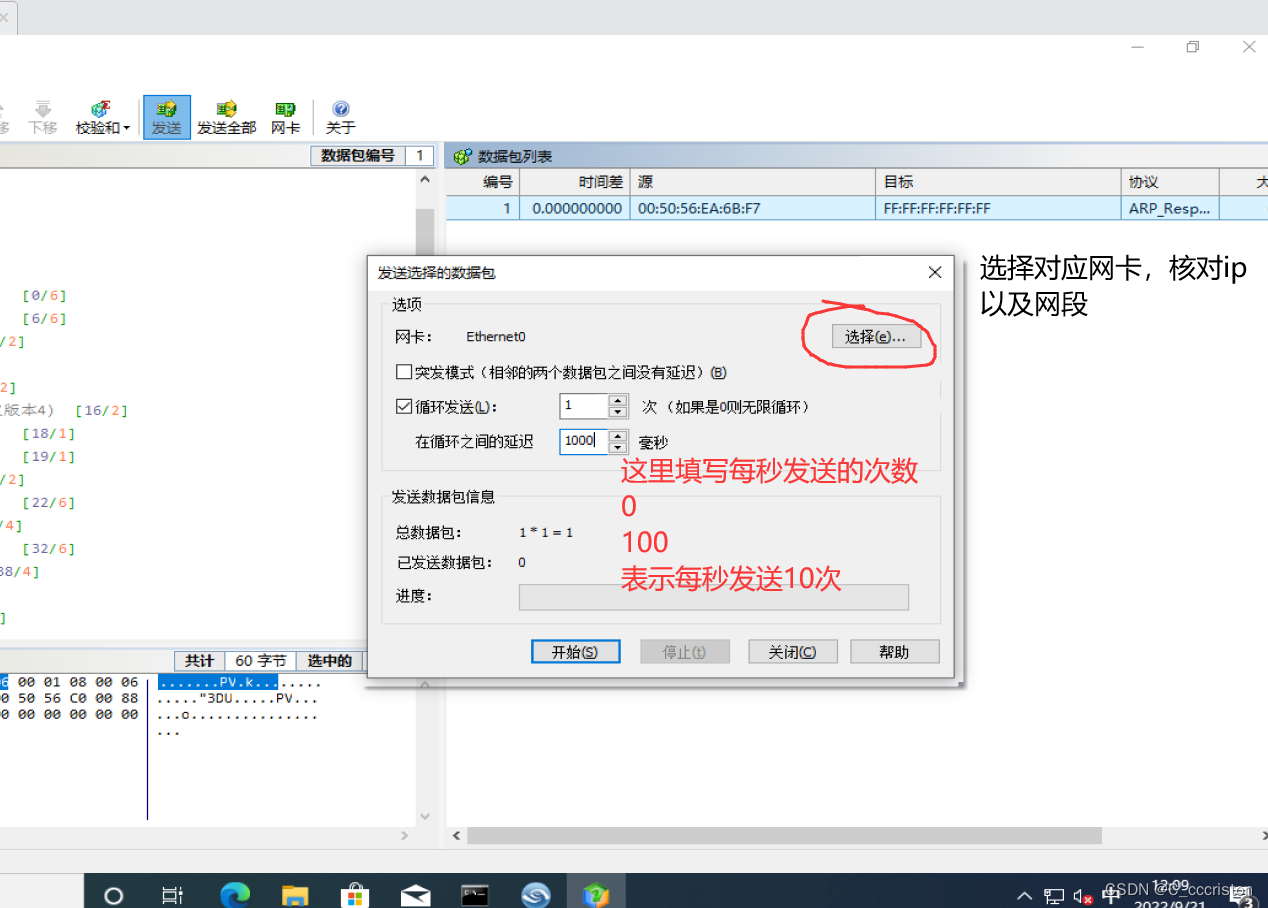

4.填写发送信息,选择网卡,然后设置发送频率

点开始让他!!!

跑起来!!!

测试结果我就以ping包为例了,具体实操请自行在浏览器查看。

可以看到上图的ping包丢包率是58%,中途我关掉,又重新ping了两次,才恢复正常。

测试结束!!

如何进行防御

1.ARP 高速缓存超时设置

在ARP高速缓存中的表项一般都要设置超时值,缩短这个这个超时值能够有用的避免ARP表的溢出。

2.静态ARP缓存表

每台主机都有一个暂时寄存IP-MAC的对应表ARP攻击就经过更改这个缓存来到达诈骗的意图,运用静态的ARP来绑定正确的MAC是一个有用的办法,在命令行下运用arp -a能够检查当时的ARP缓存表。

3.自动查询

在某个正常的时间,做一个IP和MAC对应的数据库,以后定时检查当时的IP和MAC对应联系是否正常,定时检查交流机的流量列表,检查丢包率。

4.下载防御arp攻击的小插件

1.360当中是有这么一个功能的,如果有这种arp欺骗他会第一时间拦截,并提示告警,还是挺智能化的,有兴趣的小伙伴可以去下载测试。

2.同时360一旦发现有arp欺骗攻击的操作,也是有追踪ip的功能,只要把源地址和mac改了,就是追踪不到的,这就是为什么上述在数据包中要最好就修改的原因

版权归原作者 不跟风的细狗 所有, 如有侵权,请联系我们删除。